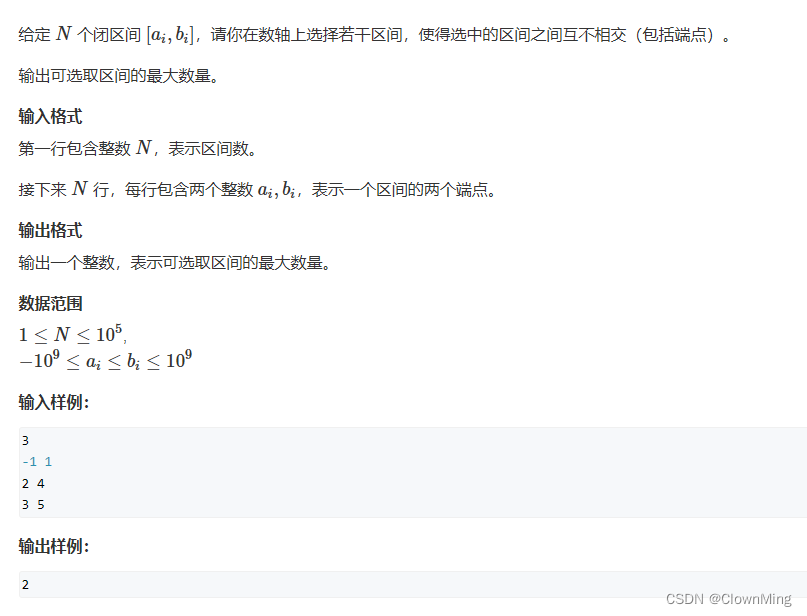

| 安全问题 | 安全控制点 | 风险分析 | 风险等级 | 标准要求 |

| 查看登录/etc/login.defs文件PASS_MAX_DAYS参数为99999,查看/etc/pam.d/system-auth文件,未对密码策略进行有效配置,如:密码更换周期,密码是否包括字母、数字与特殊字符。 | 身份鉴别 | 有弱口令风险,可能造成暴力破解,非法入侵 | 中 | a) 应对登录的用户进行身份标识和鉴别,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换。 |

加固方法:

1.增加密码复杂度

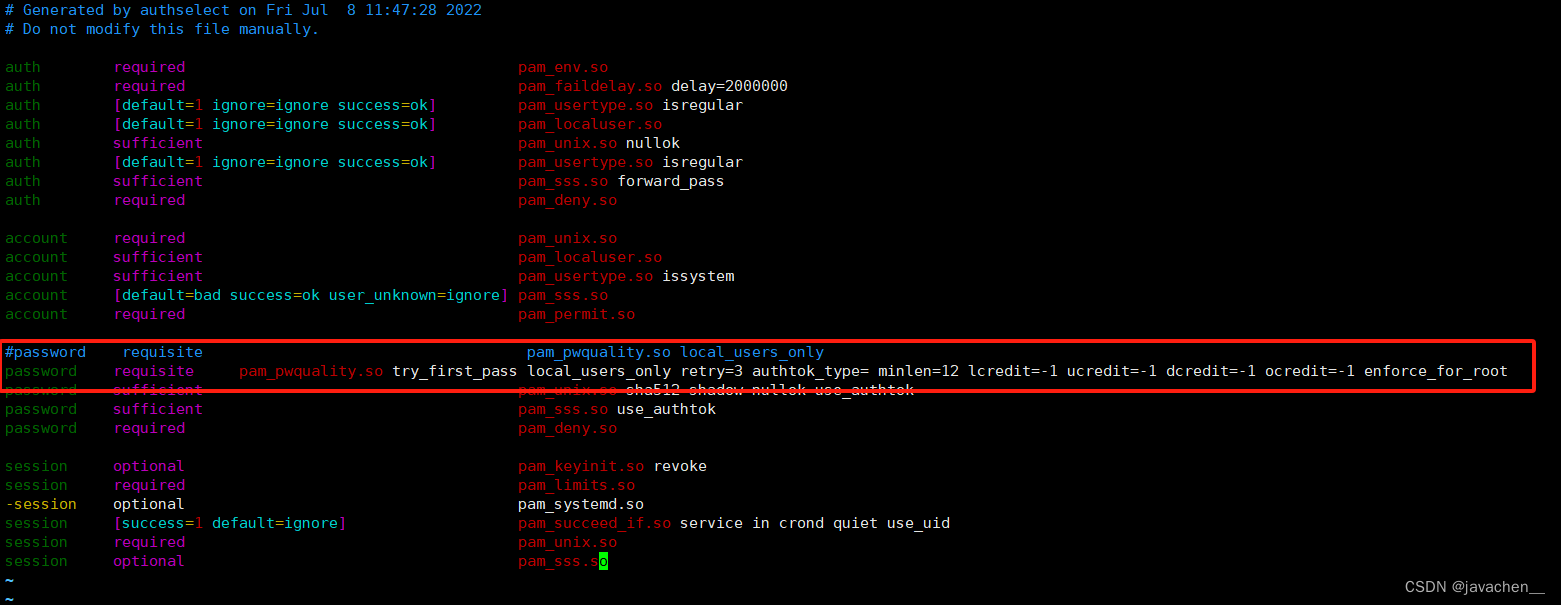

vim /etc/pam.d/system-auth找到包含pam_pwquality.so模块的行,将原有行注释并修改为如下的新配置,密码长度最少12位,至少包含一个大写字母,一个小写字母,一个数字,一个特殊符号。

password requisite pam_pwquality.so try_first_pass local_users_only retry=3 authtok_type= minlen=12 lcredit=-1 ucredit=-1 dcredit=-1 ocredit=-1 enforce_for_root minlen=12 密码最小长度为8个字符

lcredit=-1 密码应包含的小写字母的至少一个

ucredit=-1 密码应包含的大写字母至少一个

dcredit=-1 将密码包含的数字至少为一个

ocredit=-1 设置其他符号的最小数量,例如@,#、! $%等,至少要有一个

enforce_for_root 确保即使是root用户设置密码,也应强制执行复杂性策略

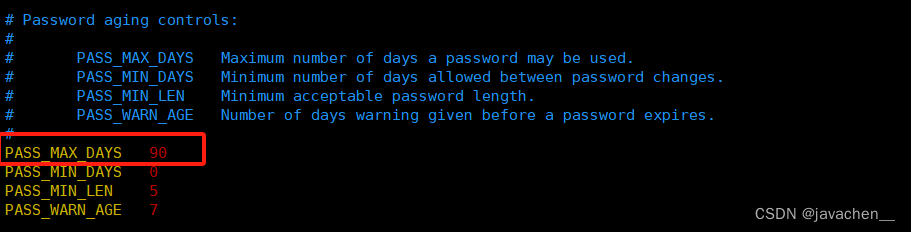

2.增加密码更换周期

vim /etc/login.defs

![[C++基础]-继承](https://img-blog.csdnimg.cn/fcbc414caf4b4b9d9f47bfdd46b8116f.png)