春秋云镜 CVE-2010-1870 S2-005 远程代码执行漏洞

靶标介绍

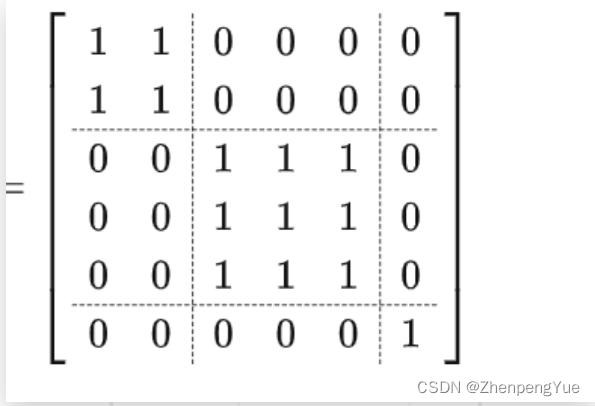

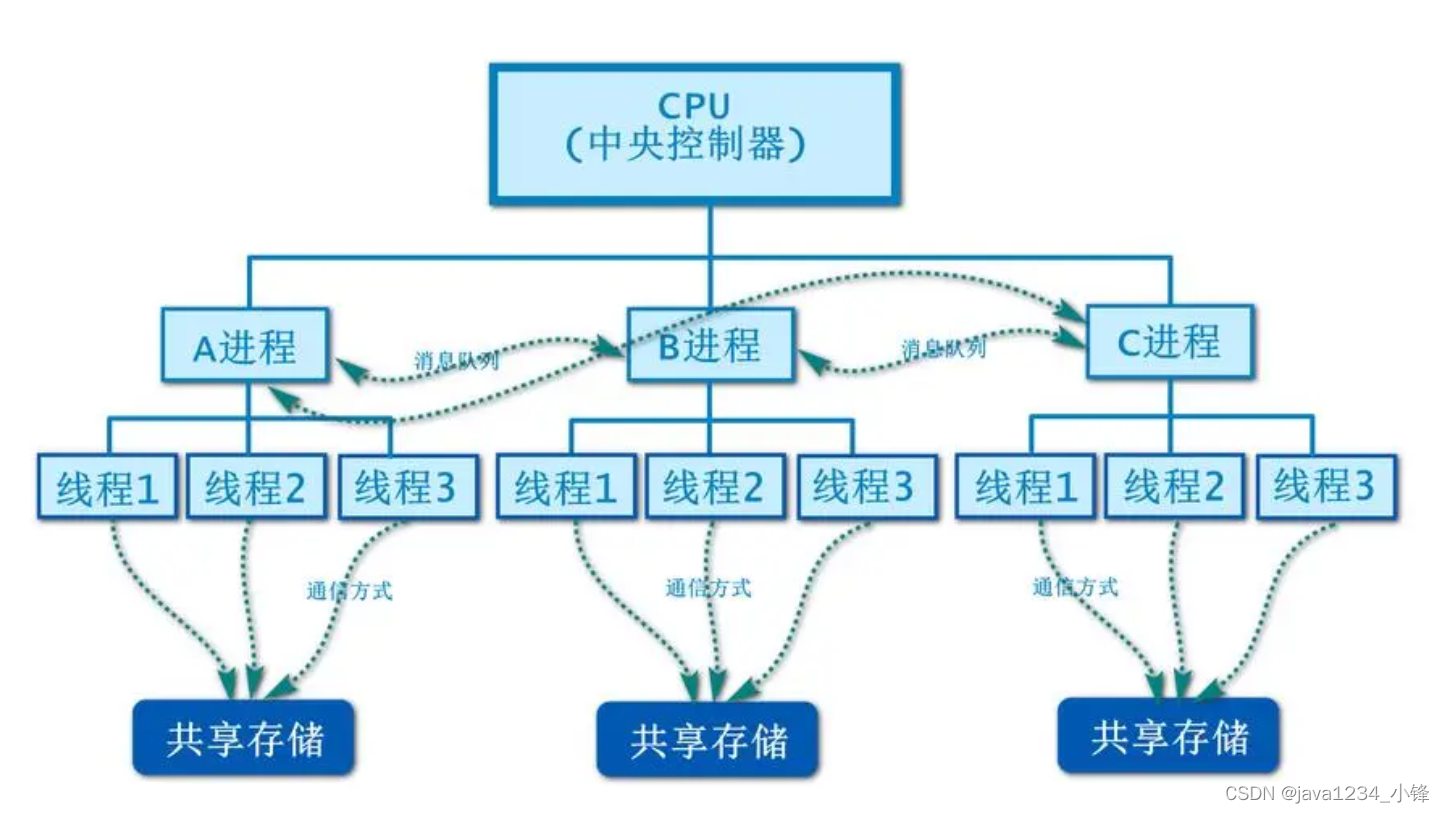

struts2将http的每个参数名解析为OGNL语句执行(可理解为java代码)。OGNL表达式通过#来访问struts的对象,struts框架通过过滤#字符防止安全问题,然而通过unicode编码(u0023)或8漏洞(43)即绕过了安全限制,对于S2-003漏洞,官方通过增加安全配置(禁止静态方法调用和类方法执行等)来修复,但是安全配置被绕过再次导致了漏洞,攻击者可以利用OGNL表达式将这2个选项打开

启动场景

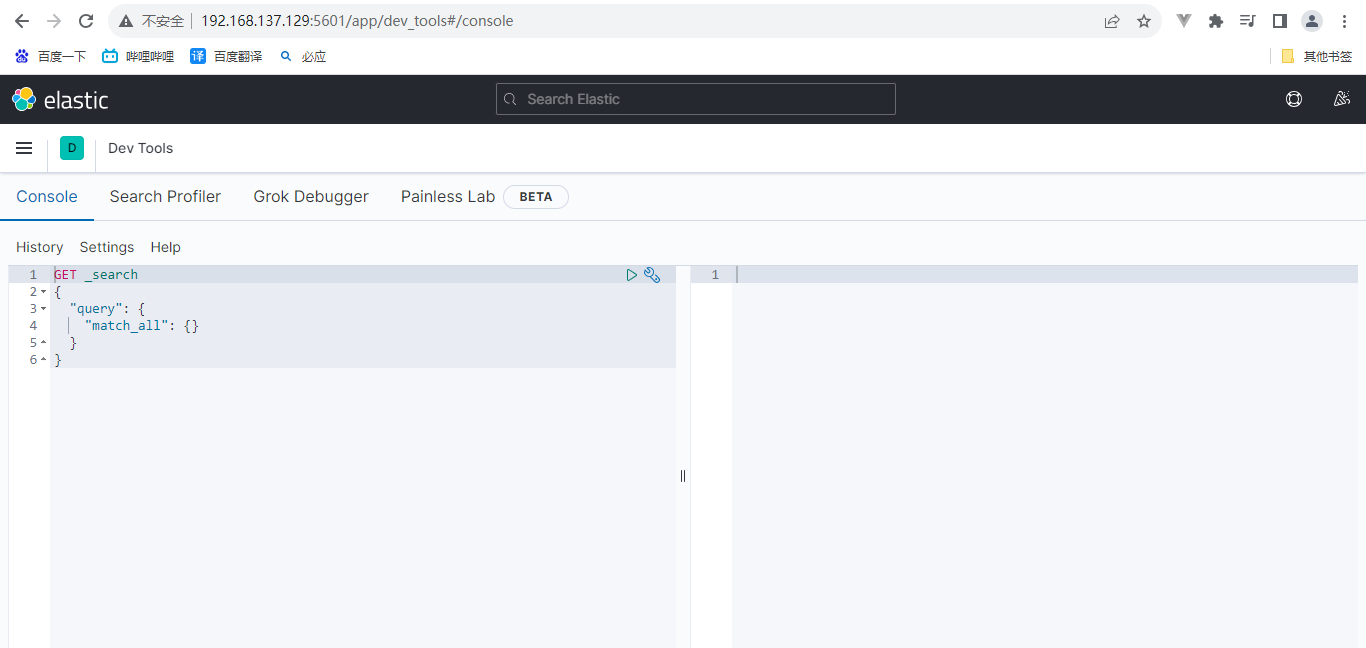

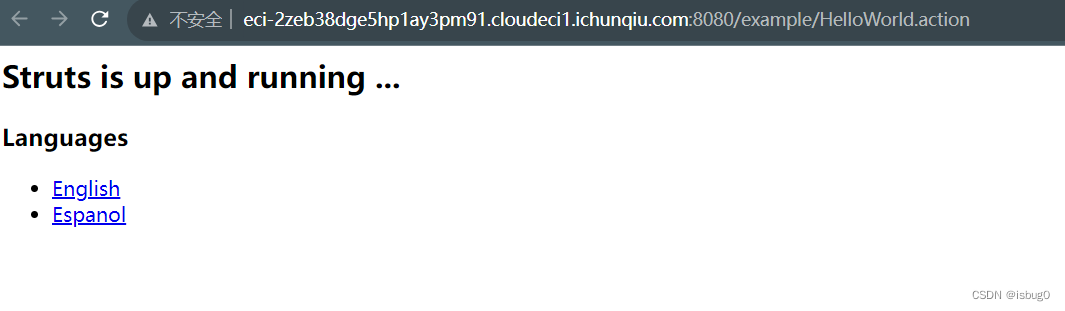

漏洞利用

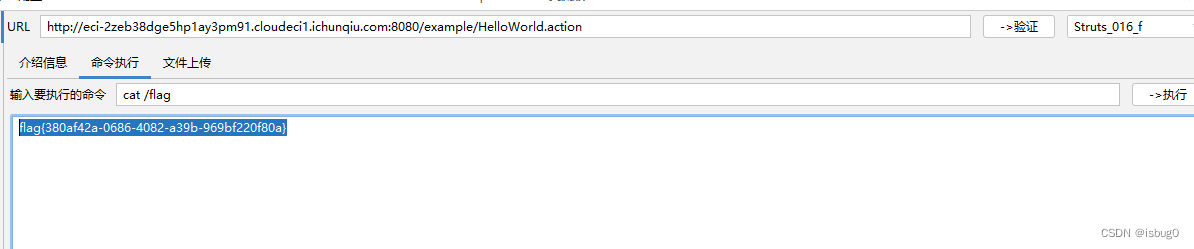

工具利用

得到flag

flag{380af42a-0686-4082-a39b-969bf220f80a}

春秋云镜 CVE-2013-1965 S2-012 远程代码执行

靶标介绍

Apache Struts Showcase App 2.0.0 到 2.3.13(在 2.3.14.3 之前的 Struts 2 中使用)允许远程攻击者通过在调用时未正确处理所提出的设计的参数名称执行任何 OGNL 代码。

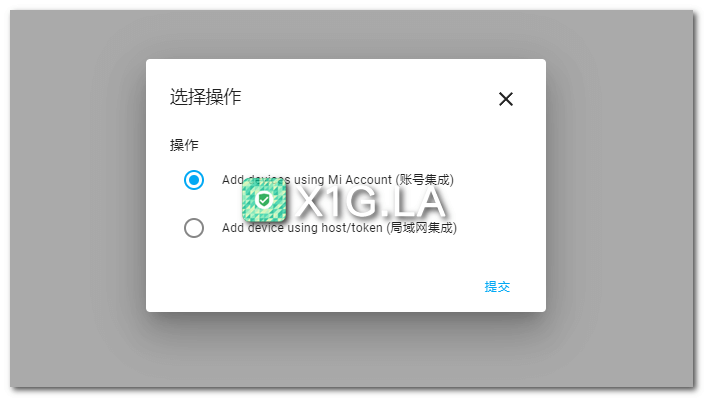

启动场景

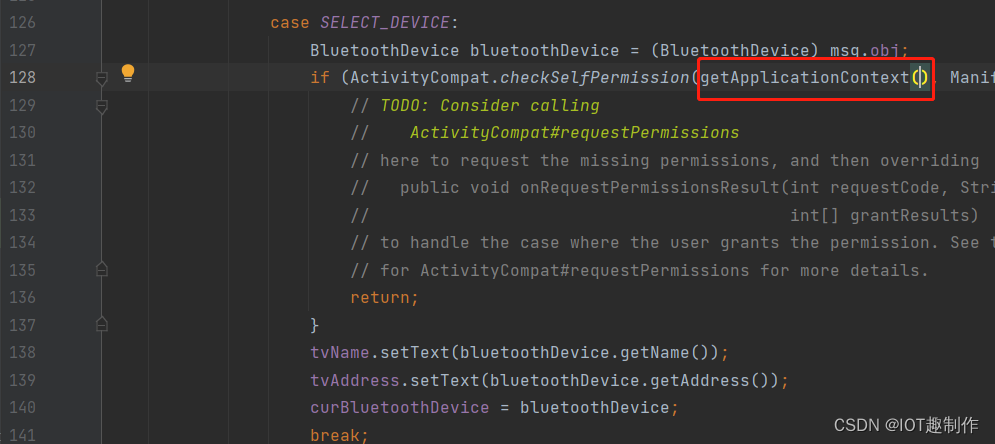

漏洞利用

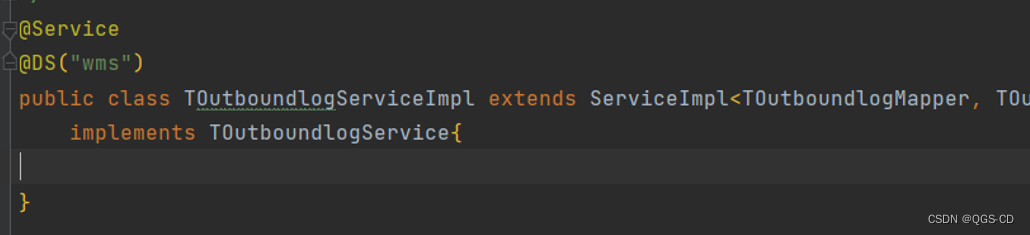

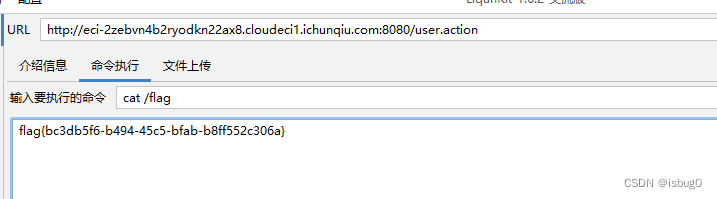

工具利用

得到flag

flag{bc3db5f6-b494-45c5-bfab-b8ff552c306a}