1.点击劫持的概念

点击劫持 (Clickjacking) 技术又称为界面伪装攻击 (UI redress attack ),是一种视觉上的欺骗手段。攻击者使用一个或多个透明的 iframe 覆盖在一个正常的网页上,然后诱使用户在该网页上进行操作,当用户在不知情的情况下点击透明的 iframe 页面时,用户的操作已经被劫持到攻击者事先设计好的恶意按钮或链接上。攻击者既可以通过点击劫持设计一个独立的恶意网站,执行钓鱼攻击等;也可以与 XSS 和 CSRF 攻击相结合,突破传统的防御措施,提升漏洞的危害程度

2.测试案例

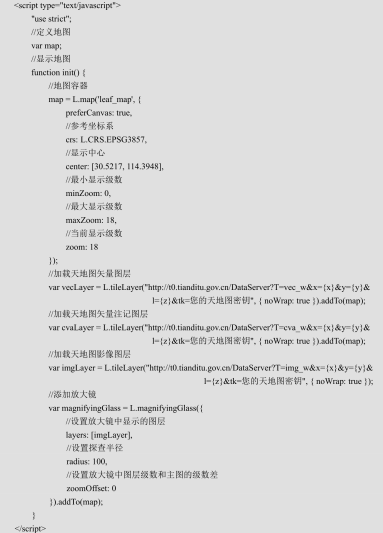

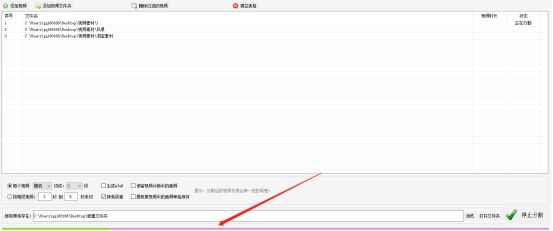

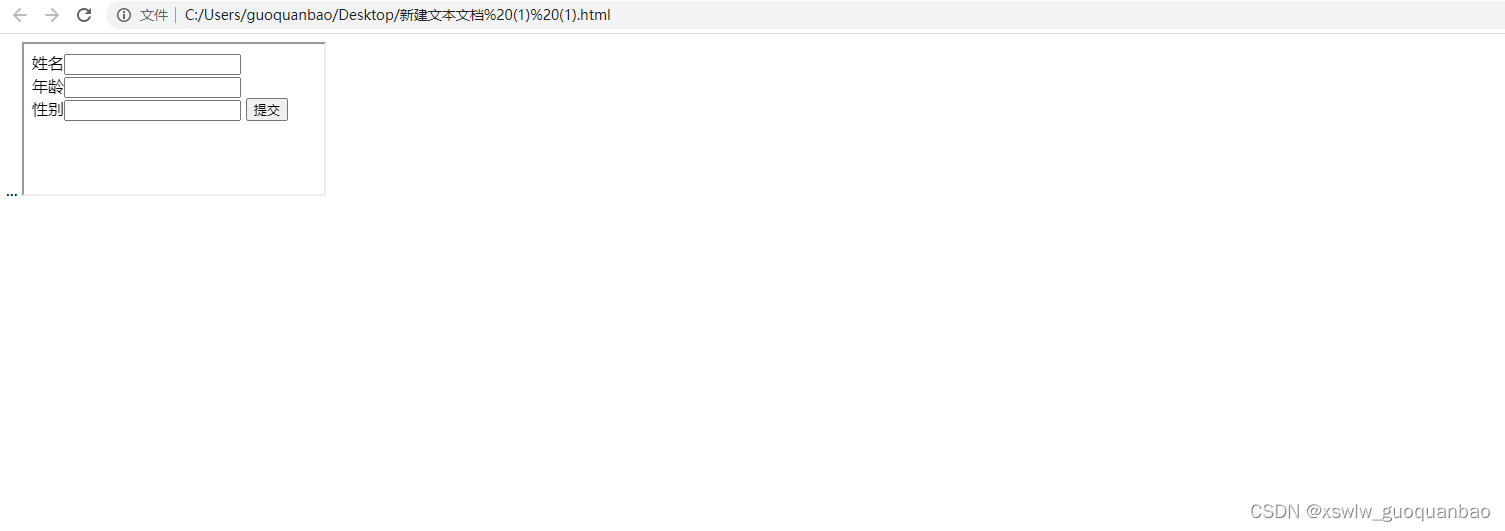

新建一个html,src内容为目标网站

<head>

</head>

...

<body>

<iframe id="target_website" src="http://localhost:8090/ssm_maven/student/add">

</iframe>

</body>项目地址为:

https://gitee.com/fluosetine/java-projects.git效果如下:

可以把嵌入的页面隐藏,使用一些其他的页面覆盖在上边,进行相关的操作。

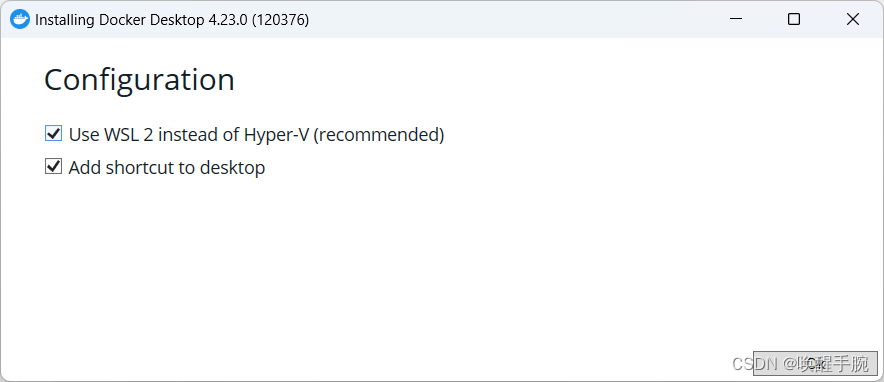

3.解决办法

在微软发布新一代的浏览器 Internet Explorer 8.0 中首次提出全新的安全机制:X-FRAME-OPTIONS。该机制有两个选项:DENY 和 SAMEORIGIN。DENY 表示任何网页都不能使用 iframe 载入该网页,SAMEORIGIN 表示符合同源策略的网页可以使用 iframe 载入该网页。如果浏览器使用了这个安全机制,在网站发现可疑行为时,会提示用户正在浏览 网页存在安全隐患,并建议用户在新窗口中打开。这样攻击者就无法通过 iframe 隐藏目标的网页。

X-Frame-Options HTTP 响应头,可以指示浏览器是否应该加载一个 iframe 中的页面。网站可以通过设置 X-Frame-Options 阻止站点内的页面被其他页面嵌入从而防止点击劫持。

X-Frame-Options 共有三个值:

DENY:任何页面都不能被嵌入到 iframe 或者 frame 中。

SAMEORIGIN:页面只能被本站页面嵌入到 iframe 或者 frame 中。

ALLOW-FROM URI:页面自能被指定的 Uri 嵌入到 iframe 或 frame 中。

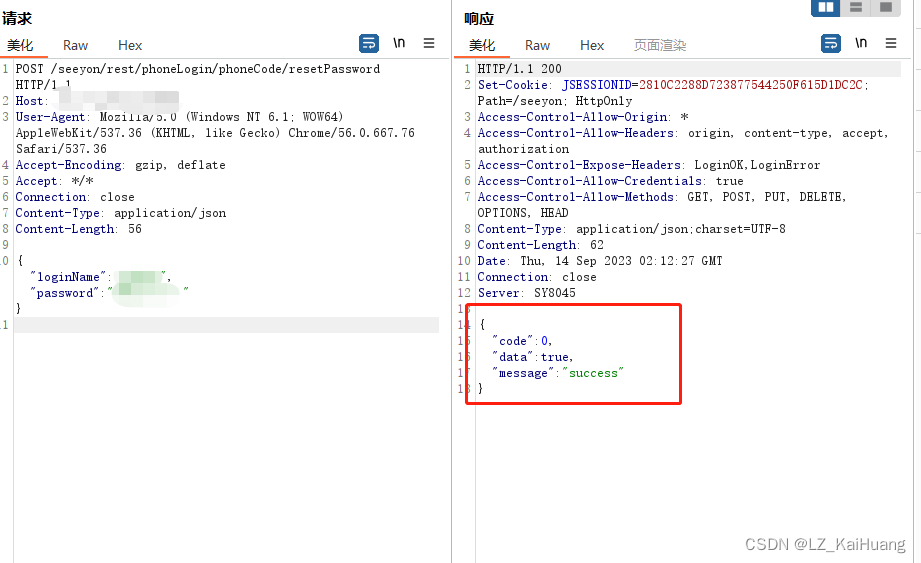

对于 java 项目,只需设置过滤器 在过滤器中指定 response.addHeader ("x-frame-options","SAMEORIGIN"); 就行了

增加过滤器,项目中相关的类AddResponseHeaderFilter

public class AddResponseHeaderFilter extends OncePerRequestFilter

{

//Internet Explorer 8.0中

@Override

protected void doFilterInternal(HttpServletRequest request, HttpServletResponse response, FilterChain filterChain)

throws ServletException, IOException {

System.out.println("=====X-Frame-Options, SAMEORIGIN=====");

String requestUrI = request.getRequestURI().toString();

System.out.println(requestUrI);

//response.addHeader("x-frame-options","DENY"); // 任何页面都不能被嵌入到 iframe 或者 frame 中。

response.addHeader("X-Frame-Options", "SAMEORIGIN");//页面只能被本站页面嵌入到 iframe 或者 frame 中。

filterChain.doFilter(request, response);

}

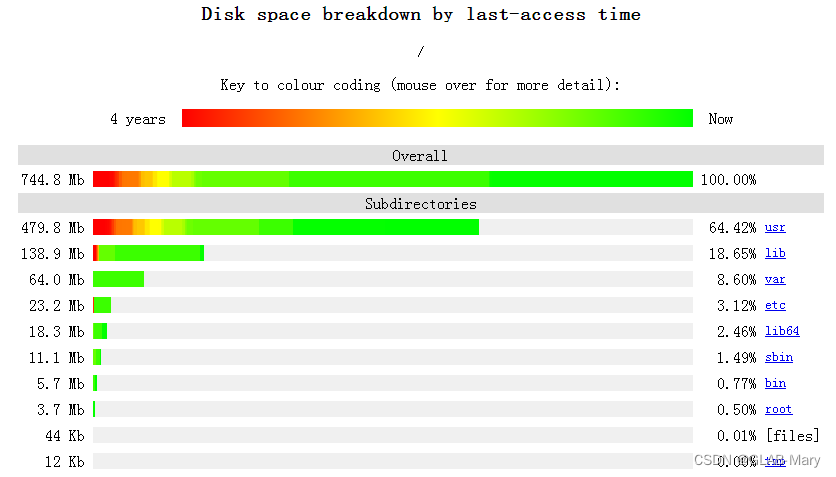

}解决后效果如下: