本文由掌控安全学院-江月投稿

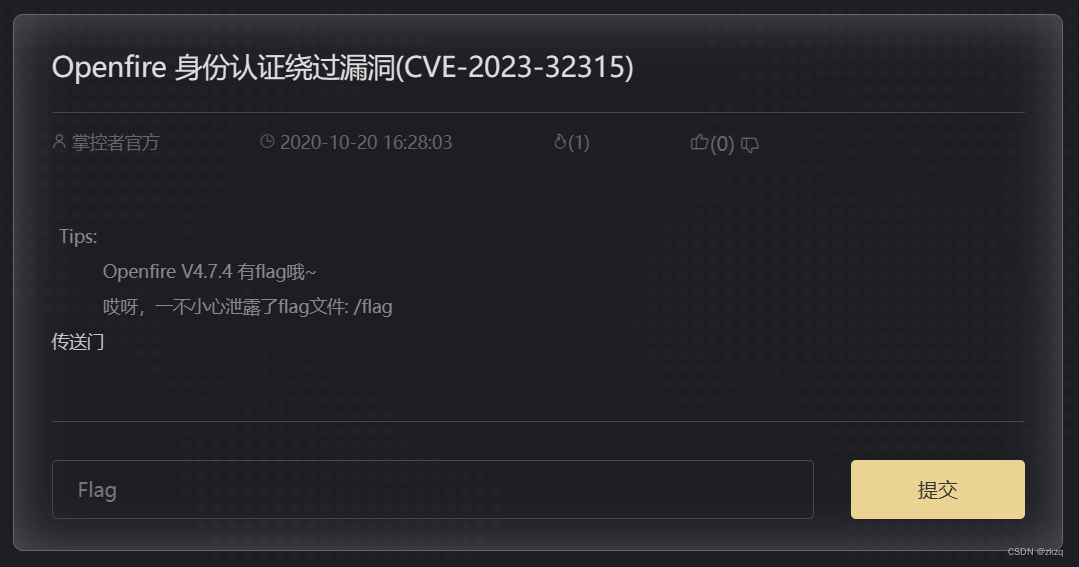

封神台新上线漏洞复现靶场:Openfire身份认证绕过。

漏洞详情:

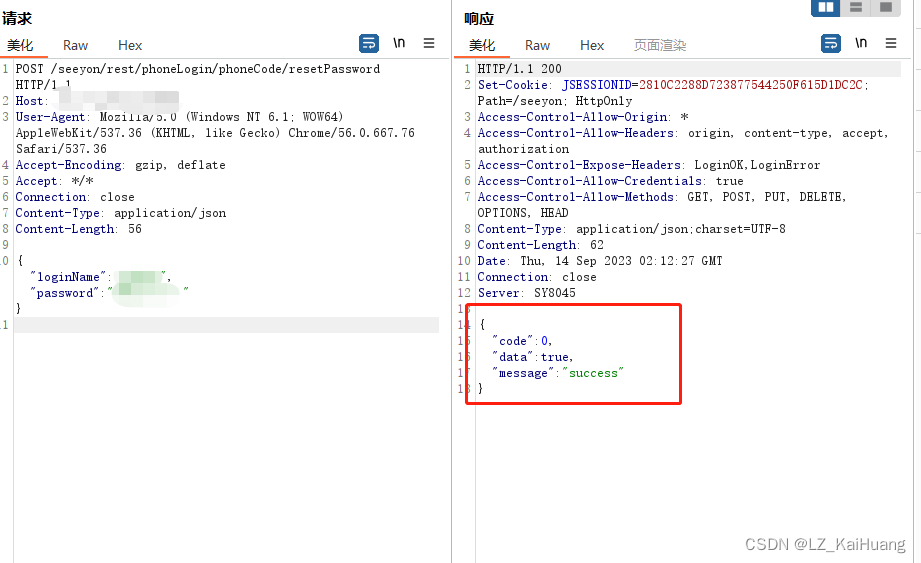

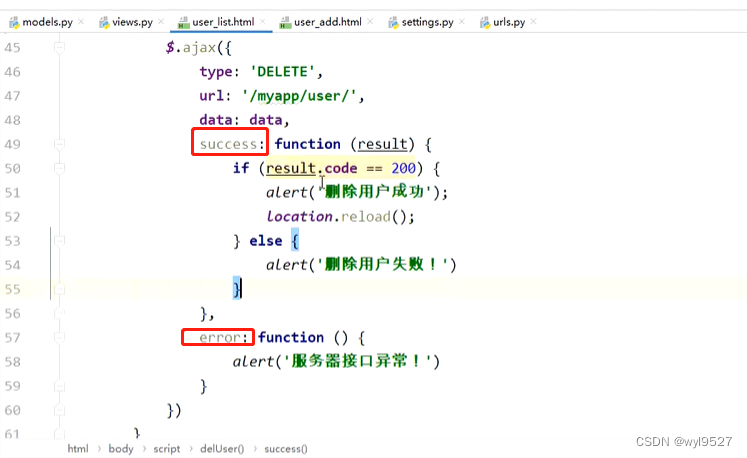

Openfire是采用Java编程语言开发的实时协作服务器,Openfire的管理控制台是一个基于Web的应用程序,被发现可以使用路径遍历的方式绕过权限校验。未经身份验证的用户可以访问Openfire管理控制台中的后台页面。同时由于Openfire管理控制台的后台提供了安装插件的功能,攻击者可以通过安装恶意插件达成远程代码执行的效果。

影响版本:**3.10.0<= Openfire<4.6.8 、 4.7.0<=Openfire<4.7.5

靶场链接:

https://hack.zkaq.cn/battle/target?id=c81af9c398223250

在这里插入图片描述

加粗样式

加粗样式