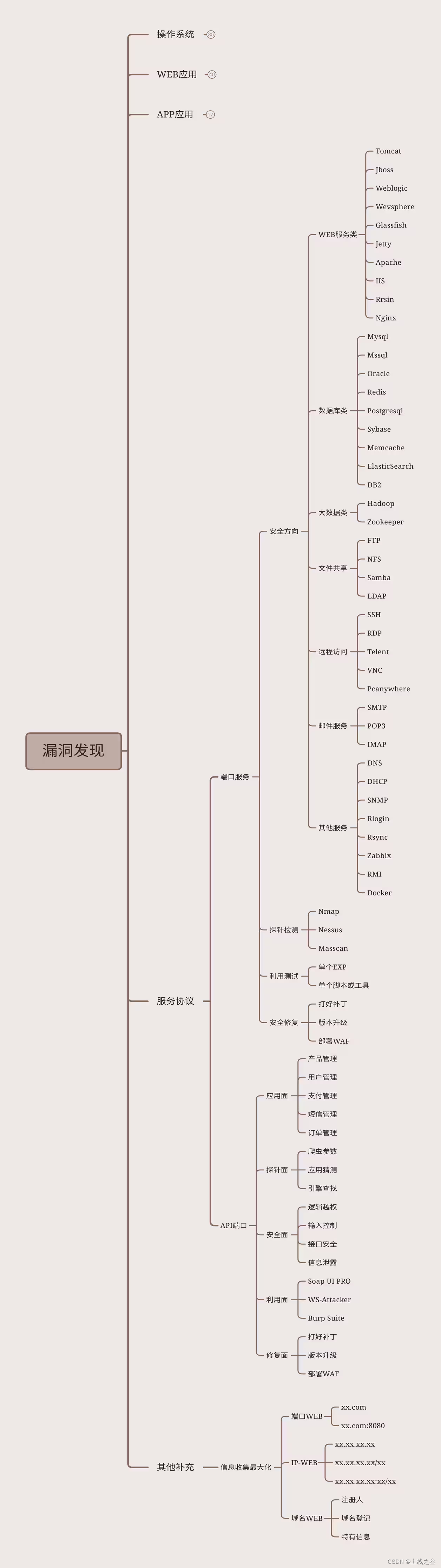

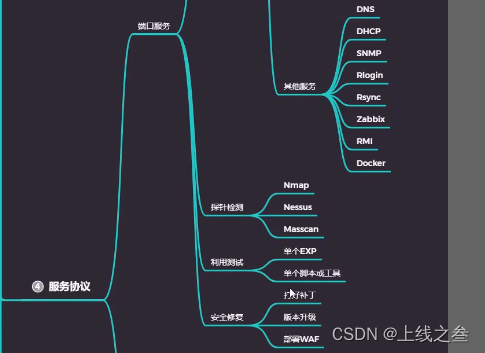

这里能探针到开放的端口,可以判断出端口的所属类型,这里涉及到证明检测,然后是证明利用可以对端口进行攻击,

端口服务开发这个端口,可以对这个端口进行攻击的。

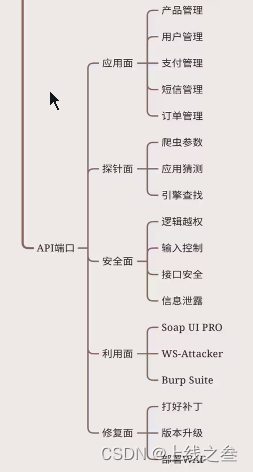

apl接口,

主要针对应用上面的接口,有支付的,有订单的各种各样的端口,

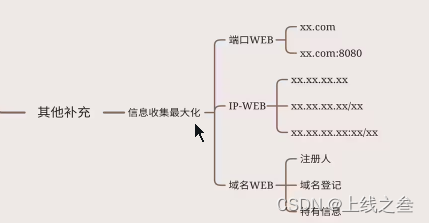

最后一个就是补充的知识点

补充的知识点就是信息收集的最大化,

#端口服务安全测试思路

根据前期的的信息收集,针对目标的端口探针之后,进行安全测试,主要涉及到攻击方法有哪一些,端口上对应的口令安全问题(弱口令),web类漏洞,当前端口的版本漏洞,其中产生的危害是可大可小的,造成权限丢失就是大漏洞,信息泄露的就是小漏洞。它属于端口服务和第三服务的安全测试,一般是在已知应用没有思路的情况下选用这种安全测试方案,基于端口的信息测试。

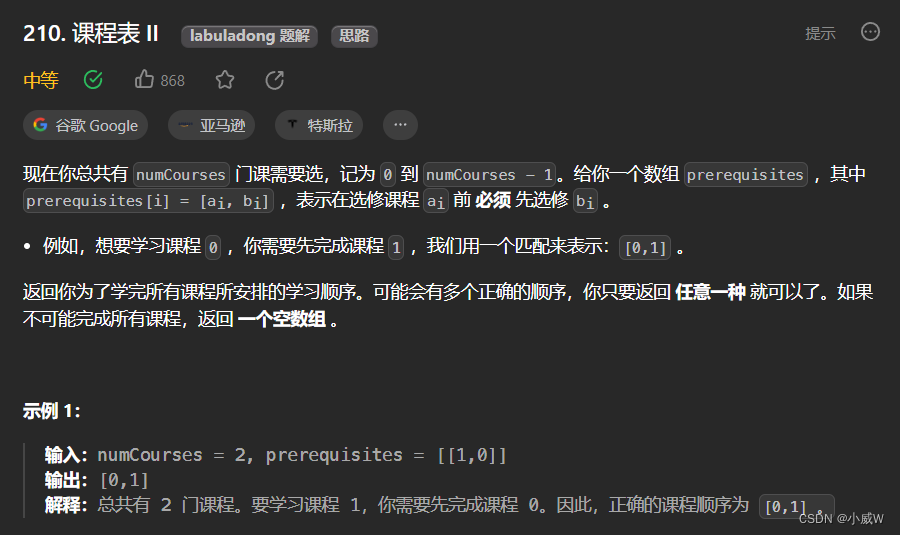

#API接口-WebService RESTful API

https://xz.aliyun.com/t/2412 详细介绍文章

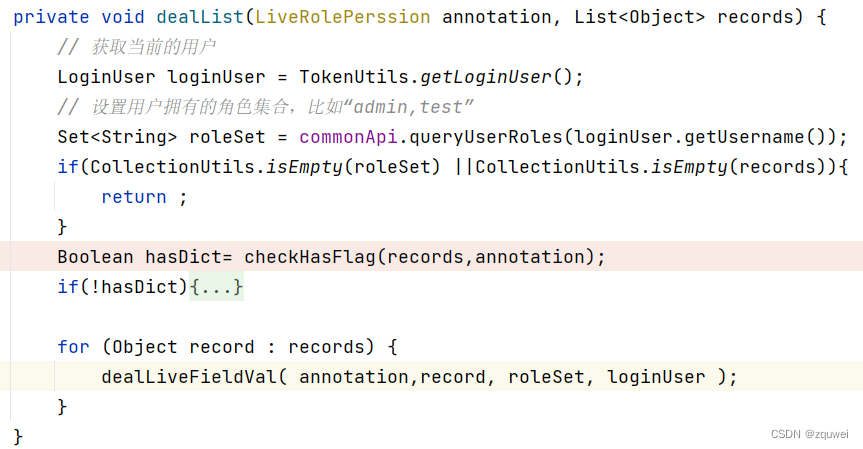

根据功能的自身方向决定,安全测试需要有这个apl接口调用才能进行安全测试,主要涉及到安全问题:自身安全,配合web漏洞,业务逻辑安全问题等,危害也是可大可小的,造成权限丢失或者信息的泄露。他是属于接口类的一些测试,一般是对面存在接口调用的情况下的测试方案。

判断是否有API接口

从功能点判断

有无特定的漏洞关键字,如下

API漏洞扫描

使用Acunetix(awvs)扫描

漏洞关键字:

配合 shodan,fofa,zoomeye 搜索也不错哦~

inurl:jws?wsdl

inurl:asmx?wsdl

inurl:aspx?wsdl

inurl:ascx?wsdl

inurl:ashx?wsdl

inurl:dll?wsdl

inurl:exe?wsdl

inurl:php?wsdl

inurl:pl?wsdl

inurl:?wsdl

filetype:wsdl wsdl

http://testaspnet.vulnweb.com/acuservice/service.asmx?WSDL

端口常见漏洞

Web服务类

Tomcat --80/8080/8000

manager弱口令

put上传webshell

HTTP慢速攻击

ajr文件包含漏洞--CVE-2020-1938

Jboss --8080

后台弱口令

console后台部署war包

JAVA反序列化

远程代码执行

WebSphere --9080

后台弱口令

任意文件泄漏

JAVA反序列化

Weblogic --7001/7002

后台弱口令

console后台部署war包

SSRF

测试页面上传webshell

JAVA反序列化--CVE-2018-2628、CVE-2018-2893、CVE-2017-10271、CVE-2019-2725、CVE-2019-2729

Glassfish --8080/4848

暴力破解

任意文件读取

认证绕过

Jetty --8080

远程共享缓冲区溢出

Apache --80/8080

HTTP慢速攻击

解析漏洞

目录遍历

Apache Solr --8983

远程命令执行--CVE-2017-12629、CVE-2019-0193

IIS --80

put上传webshell

IIS解析漏洞

IIS提权

IIS远程代码执行--CVE-2017-7269

Resin --8080

目录遍历

远程文件读取

AXIS2 --8080

后台弱口令

Lutos --1352

后台弱口令

信息泄漏

跨站脚本攻击

Nginx --80/443

HTTP慢速攻击

解析漏洞

数据库类

MySQL --3306

弱口令

身份认证漏洞--CVE-2012-2122

拒绝服务攻击

phpmyadmin万能密码/弱口令

UDF/MOF提权

MsSQL --1433

弱口令

存储过程提取

Oracle --1521

弱口令

未经授权访问

Reids --6379

弱口令

未经授权访问

PostgreSQL --5432

弱口令

缓冲区溢出--CVE-2014-2669

MongoDB --27001

弱口令

未经授权访问

DB2 --5000

安全限制绕过进行未经授权操作--CVE-2015-1922

SysBase --5000/4100

弱口令

命令注入

Memcache --11211

未经授权访问

配置漏洞

ElasticSearch --9200/9300

未经授权访问

远程代码执行

文件办理

写入webshell

大数据类

Hadoop --50010

远程命令执行

Zookeeper --2181

未经授权访问

文件共享

FTP --21

弱口令

匿名访问

上传后门

远程溢出

跳转攻击

NFS --2049

未经授权访问

Samba --137

弱口令

未经授权访问

远程代码执行--CVE-2015-0240

LDAP --389

弱口令

注入

未经授权访问

远程访问

SSH --22

弱口令

28退格漏洞

OpenSSL漏洞

用户名枚举

Telent --23

弱口令

RDP --3389

弱口令

Shitf粘滞键后门

缓冲区溢出

MS12-020

CVE-2019-0708

VNC --5901

弱口令

认证口令绕过

拒绝服务攻击--CVE-2015-5239

权限提升--CVE-2013-6886

Pcanywhere --5632

拒绝服务攻击

权限提升

代码执行

X11 --6000

未授权访问--CVE-1999-0526

邮件服务

SMTP --25/465

弱口令

未经授权访问

邮件伪造

POP3 --110/995

弱口令

未经授权访问

IMAP --143/993

弱口令

任意文件读取

其他服务

DNS --53

DNS区域传输

DNS劫持

DNS欺骗

DNS缓存投毒

DNS隧道

DHCP --67/68

DHCP劫持

DHCP欺骗

SNMP --161

弱口令

Rlogin --512/513/514

rlogin登录

Rsync --873

未经授权访问

本地权限提升

Zabbix --8069

远程代码执行

RMI --1090/1099

JAVA反序列化

Docker --2375

##案列演示

#端口服务类-Tomcat弱口令安全问题

首先判定出有Tomcat,涉及到口令安全问题,和自身版本问题,

#端口服务类-Glassfish任意文件读取

#其他补充类·基于域名WVEB站点又测试

#其他补充类-基于iP配合端口信息再收集口令

#安全脚本工具简要使用-Snetcracker

#API接口类-网络服务类探利用测过-AWVS

fa

cai