防范弱密码,不仅需要提升安全性,更需要提升用户体验。

比如在登录各类业务系统时,我们希望员工登录不同系统不再频繁切换账号密码,不再需要3-5个月更换一次密码,也不再需要频繁的输入、记录、找回密码。

员工所有的办公操作,只为推进企业业务高效发展。

但是目前大多数员工登录系统时使用的密码,安全性和用户体验都欠佳。

不安全的密码会给企业带来哪些危害?

去年,黑客组织 RansomHouse通过弱密码,入侵了某芯片巨头企业的内部系统,获取了450Gb 数据。

在RansomHouse公布的文件中显示,他们所提到的弱密码正是“123456”,这种过分简单的密码甚至普通人日常都不会用,但是在密码泄露事件中却屡次出现。

Gartner 调研显示,黑客入侵的密码中,有超过60%的密码被泄露。

2022年《Verizon数据泄露事件报告》数据显示,超过80%的数据泄露是由于被窃取或破解的账户密码所引发,但很多用户并没有意识到潜在的危险。

这些密码泄露事件都是因为密码过于简单?

为什么弱密码屡禁不止?

企业该如何防止弱密码危害?

#01

弱密码,弱在哪里?

员工登录内部业务系统时需要使用密码,而弱密码是一种“容易被黑客利用的字符组合”:

信息过于单一或过于短

例如: 123456(数字短语),admin(单词或系统默认密码),111111(重复数字),或者asdfgh(键盘顺序)等容易被猜测到的密码。

但是目前,黑客也很少用简单粗暴的方式来直接爆破,一般还需要结合前期收集到的社工信息或历史密码,来提高破解率。

密码相关信息比较容易被猜到

企业信息例如:企业英文名、域名、缩写等等。

个人信息例如 :生日、姓名简拼等等。

密码容易被黑客获取

比如所有的账号都用同一个密码,一旦其中一个密码暴露了,那么所有账号都暴露了。

或者将自己的密码写在便签上或者本子上,直接放在工位电脑旁。

企业集中存储密码的风险

一旦企业内部有漏洞或被黑客入侵,会导致密码集中泄露。

暴露给外部各方和糟糕的密码共享方法是常见的安全错误,调查显示62% 的员工通过短信、邮件、微信等平台暴露过自己的密码。

所以一般来讲,攻击者收集到的弱密码库会包含简单密码 + 历史密码 + 社工密码等多个维度,按照传统的防御手段,我们的思路必须和黑客尽量对齐,来设计防御措施。

#02

现有的防御方式有哪些?

为了抵御弱密码的危害,多年以来企业也做了不少工作,例如企业内部可以通过各类流程做弱密码排查:

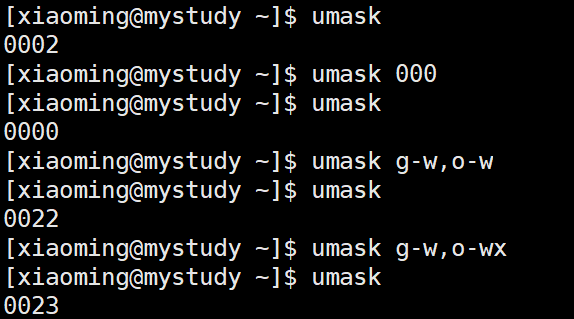

渗透测试

总结积累成通用弱密码本,再结合专用工具(例如burpsuite等),对研发、测试等各Web系统、数据库、应用等密码进行渗透测试检查,利用工具自动化的对系统进行扫描,技术上保证常见的弱密码不会出现在各个系统中。并对发现的问题做好记录,做好问题整改跟踪。

系统筛查

全面梳理本机构所有采购第三方系统、自研系统、网络等其他设备是否存在默认密码,及时修改默认密码。

但是以上两种方式只能检测出过于简单的密码,无法检测出哪些密码更容易被黑客获取,所以很多企业在用户侧,给员工的密码使用行为层层加码:

1. 定期要求用户更改密码,例如三个月或者五个月,防止攻击者利用撞库方式或旧密码攻击系统。

2. 增加密码复杂度,通过限制密码长度、增加大小写、符号的限制,减少简单密码的存在。

3. 基于IP或Cookie来进行限制,限制其在一定时间内对同一账户的尝试访问次数,提高暴力破解的成本。

然而,企业为了防止弱密码做了很多工作,给员工的日常办公增加了很多负担,也无法真正起到防护作用。

近几年来,弱密码依然是攻防演练、重大安全事件中出现非常多的问题,也是最容易被忽视的问题之一。

#03

企业需要更安全的密码

更安全的密码是什么?

按照传统的思路,可能需要在现有的密码基础上,做的更加复杂、更难琢磨,但是这样违背人性,没人能经常性的把很多毫无规律的密码背下来,并且几个月换一次。

那我们需要从头来看,从对密码的需求与痛点出发,重新建立一套安全、高效的方案。

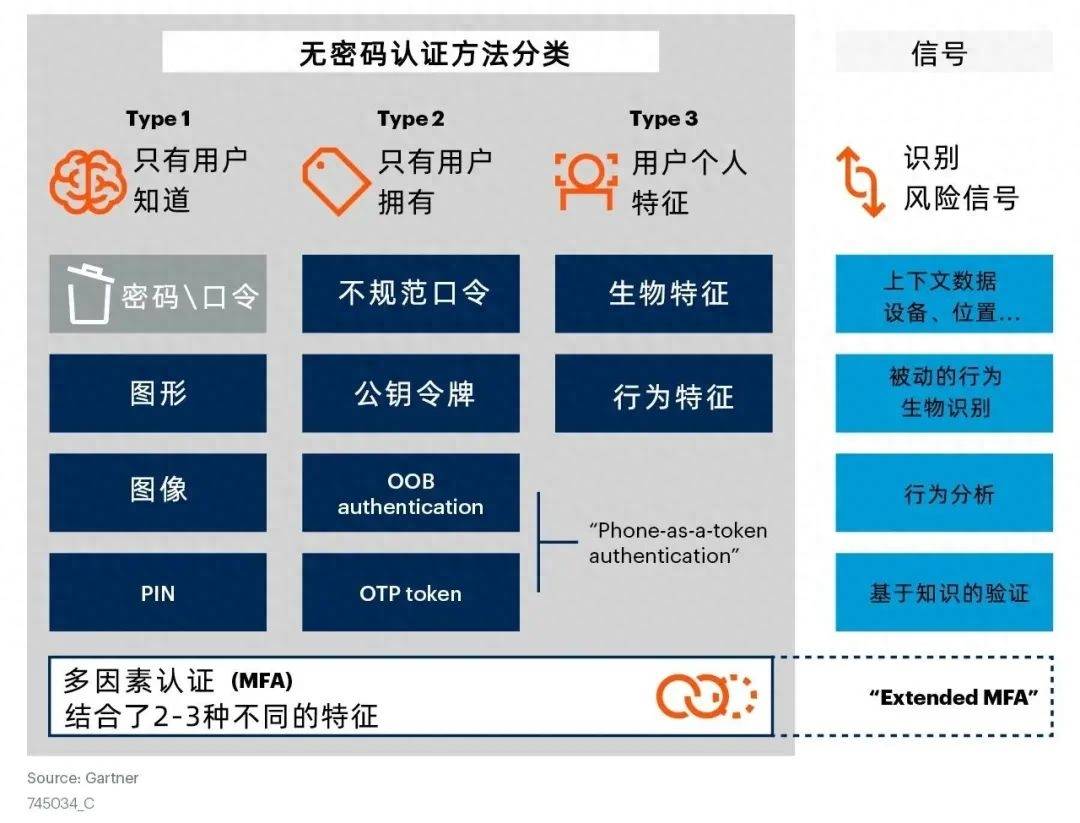

以上的“强密码”方案,实际上是使用一种不包括静态密码的凭据和信号组合的认证方法,让使用者在用户体验上“无密码”化,因此也叫做无密码认证方案。

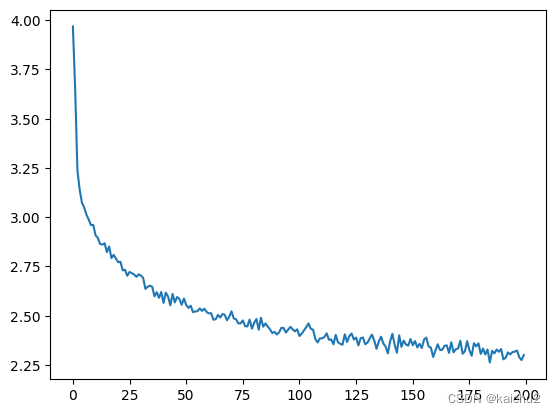

Gartner 预测,到2025年,超过50%的员工和超过20%的客户认证交易将是无密码,而这一数据目前还不到10%。

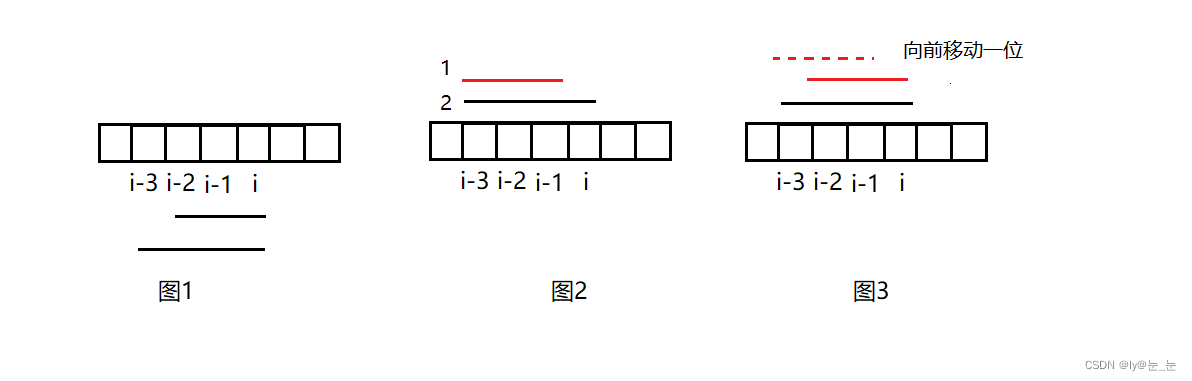

简单来讲,无密码认证可以通过以下几种方式:

而在具体落地无密码方案时,企业需要基于安全和效率两个角度,基于自己企业目前的现状来落地无密码方案:

安全层面

消除企业基础信息中集中存储密码导致的安全风险;消除密码泄露或密码安全程度不高导致的风险;

效率层面

可以通过无密码访问提升办公效率。

如,避免登录多系统时需要使用不同的密码,避免忘记密码找回密码的多次认证等。

#04

基于零信任理念的无密码方案

零信任作为一种安全范式,旨在消灭传统安全产品中存在的隐形信任。

零信任之父 John Kindervag 当年为其定义为“Never Trust ,Always Verify”,即“永不无条件信任, 永远依据上下文验证身份”。

具体来讲,零信任会基于访问者的业务身份和上下文数据,基于最小权限原则,实时动态评估系统可能存在的风险,来确定本次访问的信任级别。

基于零信任理念,可以帮助企业无密码化的方案以高效、无感知的方式推进落地。

收敛暴露面

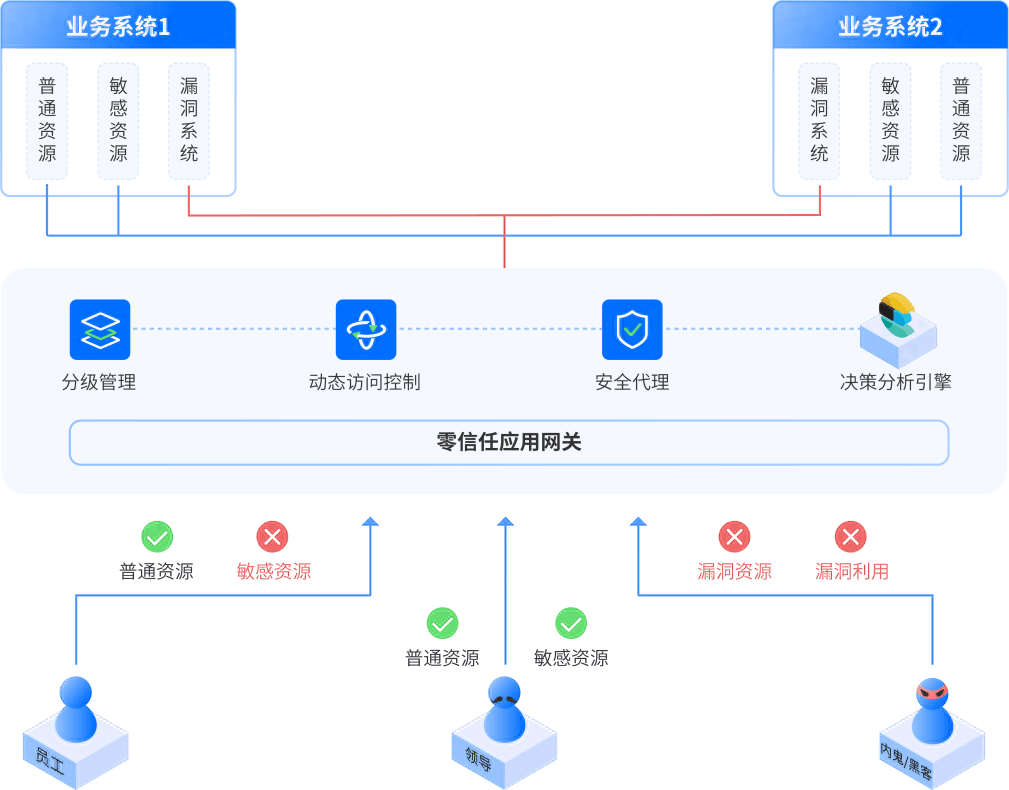

基于零信任理念的弱密码防护方案在落地时,首先会在网络边界处部署零信任安全访问代理,基于“先认证、再访问”原则,先将所有的业务系统隐藏在网关之后。

暴露面收敛后,只有经零信任验证可信的数据包才可以接触到业务系统,因此可有效抵御未知人员发起的未知攻击。而未经授权的攻击者扫描时,也只可以扫描到网关的信息,无法接触到企业的业务系统,系统安全性大幅提升。

逐步无密码化落地

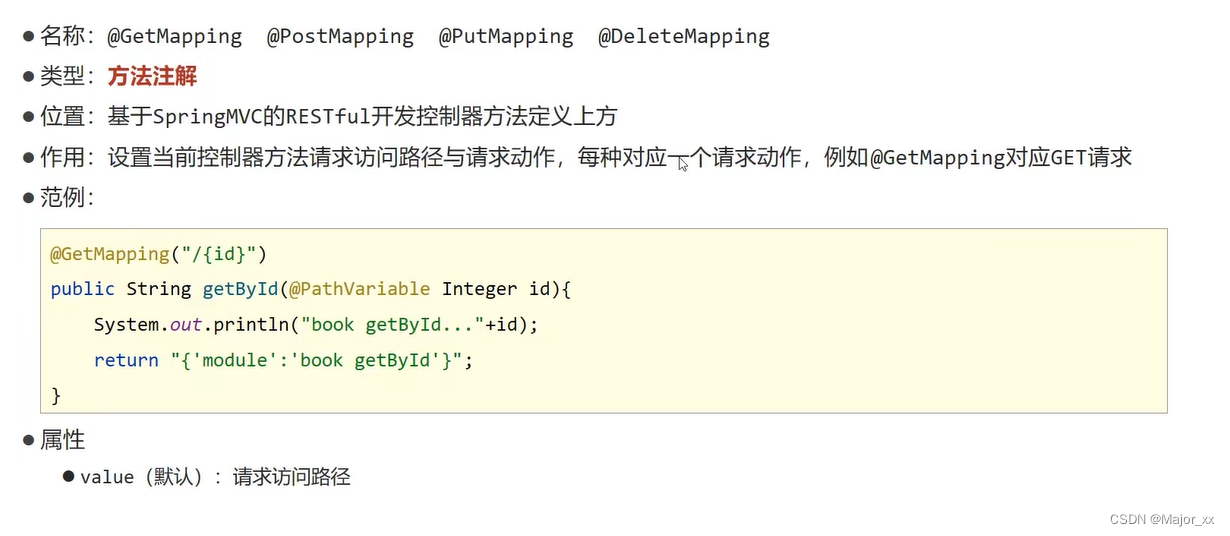

零信任平台统一身份认证模块,可以使用多因素认证的方式,逐步对各个系统进行无密码化切入;已对接SSO的应用无感切换,支持多套SSO同时接入;未对接SSO应用,同样可被接入和保护,且接入时对业务应用无改造,用户无感知。

零信任统一身份认证对用户身份做统一管理,无论访问者处于企业内部或是外部互联网上,只需使用扫码、OTP令牌动态授权等方式一次认证,即可访问所有已接入零信任的业务系统,提高员工的访问效率。且由于取消了静态密码,使密码不可复制、不可获取、难以预测,可消除隐形信任。

重要系统认证加强与管控

利用零信任平台的分级认证能力,对老旧系统或敏感页面路径做强化认证,当可信人员试图访问高级别页面时,要求其进行二次认证,进一步确认其身份可信。

认证加强后,所有进入到业务系统的数据包皆为可信数据,攻击者无法进入业务系统,因此即使业务系统内部存在漏洞,也无法被攻击者利用。

#05

做最懂用户的零信任安全专家

零信任理念自2010年被提出,至今已有十多年时间,如今已经从概念走向落地。持安科技作为零信任领域的技术创新企业,从甲方到乙方,已有八年零信任研究、实施、落地与运营经验。

持安认为,零信任应该成为企业信息化基础设施的一部分,真正变成业务的安全底座,在内外网中全面部署落地,建立基于统一身份的贯穿企业网络、应用、业务、数据的可信链条,实现零信任平台承载业务,业务无需关注安全,企业员工在全球任何地区均可实现无感知的安全办公,兼顾企业的安全与效率。

目前客户覆盖金融、互联网、智能科技、游戏、教育、地产、医疗等行业,标杆客户效应显著,总用户数过60万,接入业务系统20000+,部分大型客户人员规模达10w+,产品经受住了长时间、高并发的考验。