2022蓝帽杯取证题目+解压密码+附件

链接:https://pan.baidu.com/s/1AS0wVdjZxt46zaDcDzxdaQ

提取码:scpc

–来自百度网盘超级会员V4的分享

解压密码7(G?fu9A8sdgfMsfsdrfE4q6#cf7af0fc1c

参考奇安信攻防社区-第六届“蓝帽杯”半决赛取证题目官方解析

2022蓝帽杯半决赛 取证题目Writeup - DIDCTF-Blog

2022第六届蓝帽杯半决赛服务器取证部分wp_2023蓝帽杯wp-CSDN博客

手机取证

手机取证_1

iPhone手机的iBoot固件版本号:(答案参考格式:iBoot-1.1.1)

用盘古手机取证打开zip文件

手机取证_2

该手机制作完备份UTC+8的时间(非提取时间):(答案参考格式:2000-01-01 00:00:00)

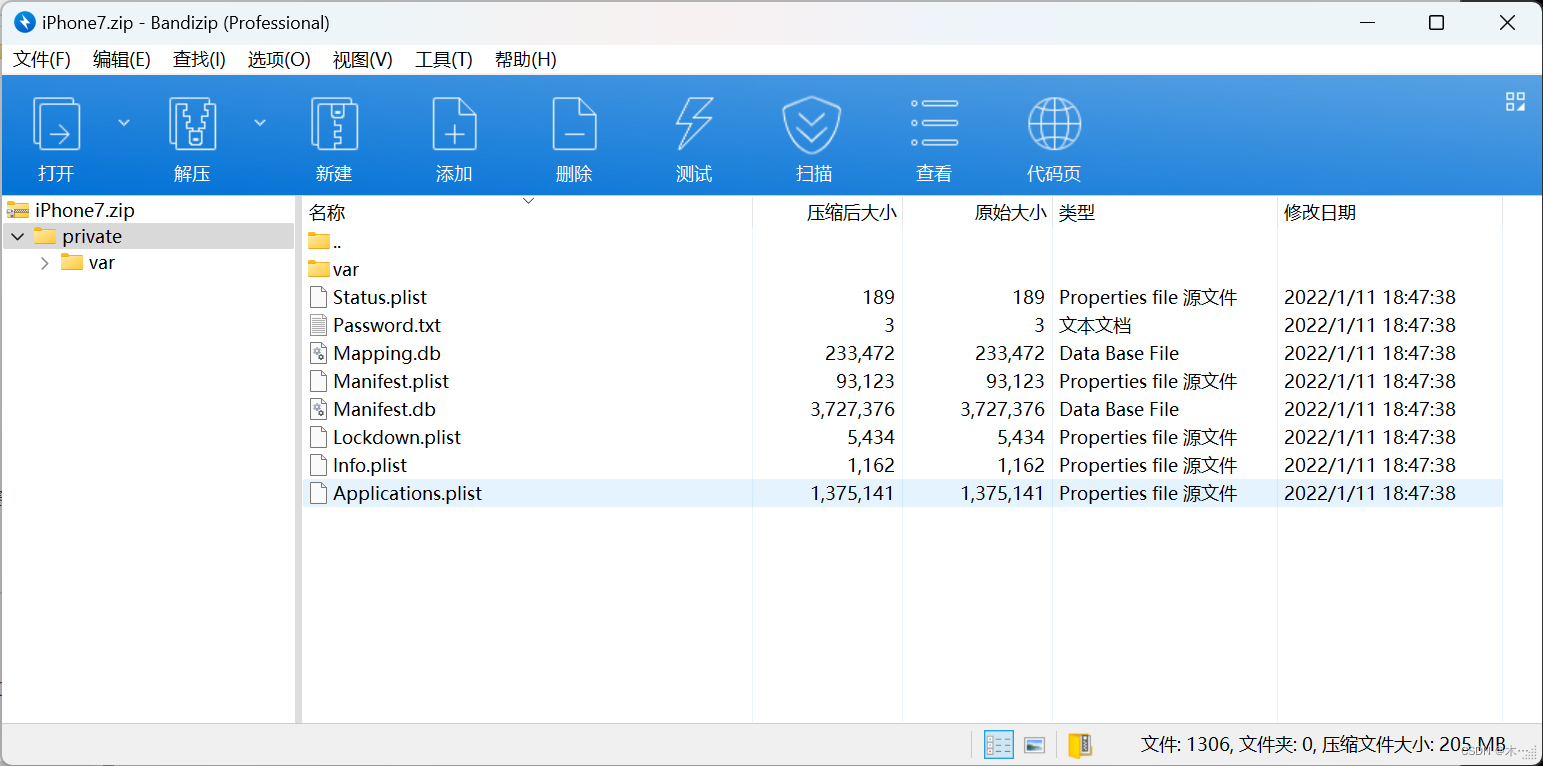

打开压缩包,根目录文件创建时间就是备份完成时间

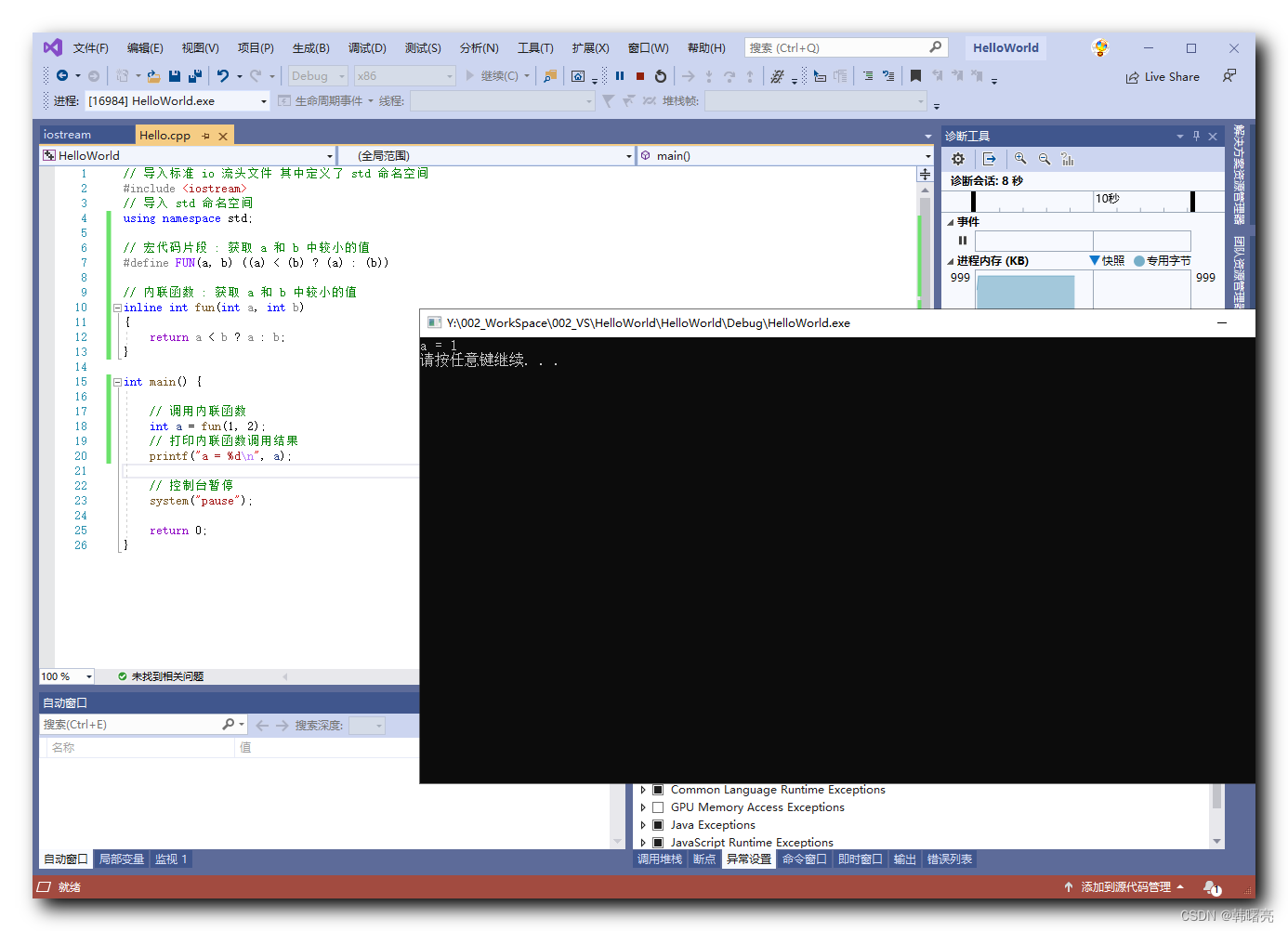

exe分析

exe分析_1

文件services.exe创建可执行文件的路径是:(答案参考格式:C:\Windows.exe)

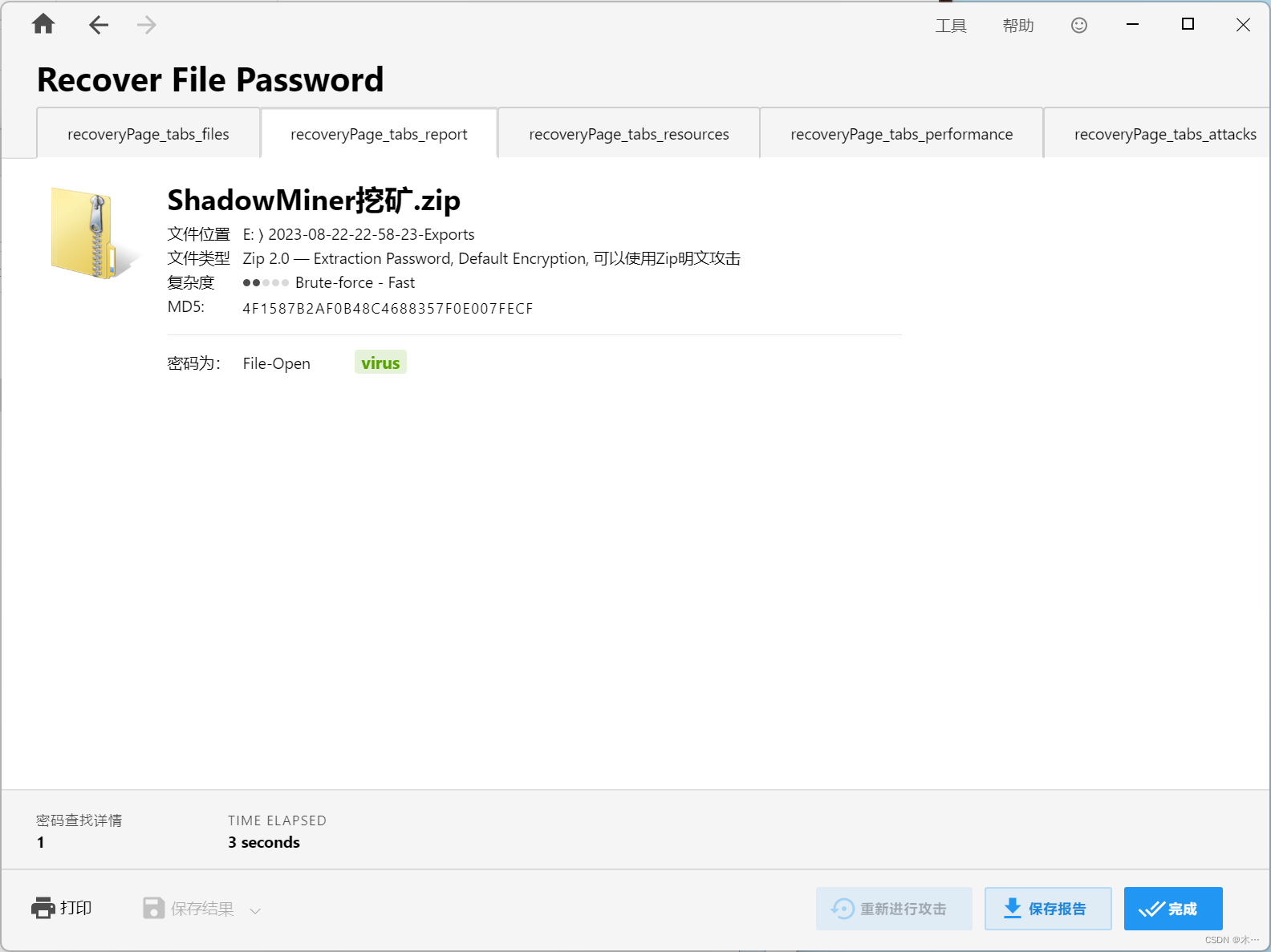

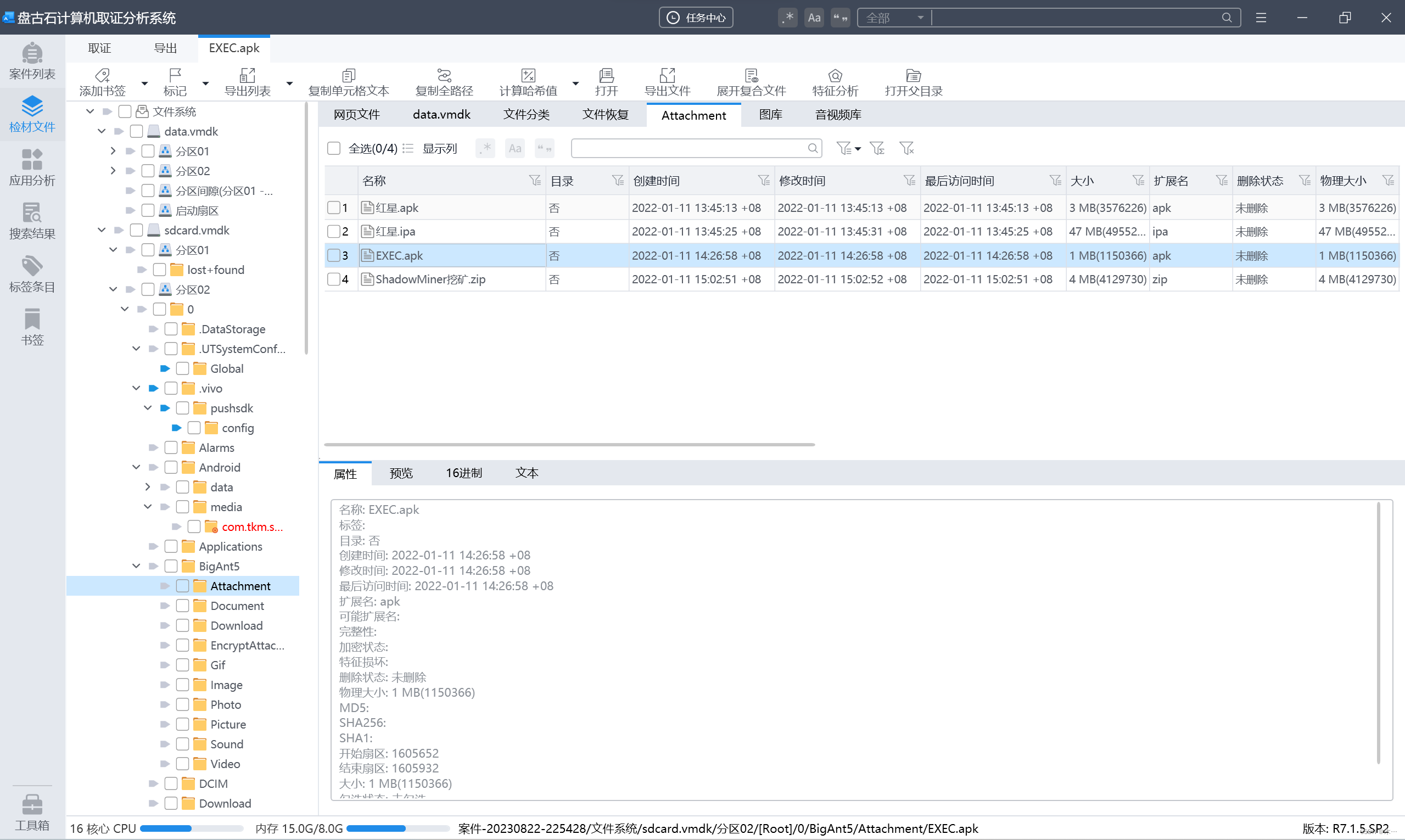

使用盘古石计算机取证分析系统挂载受害者安卓手机磁盘,可以发现一个压缩包

解压需要密码,我用passware爆破后得到密码virus

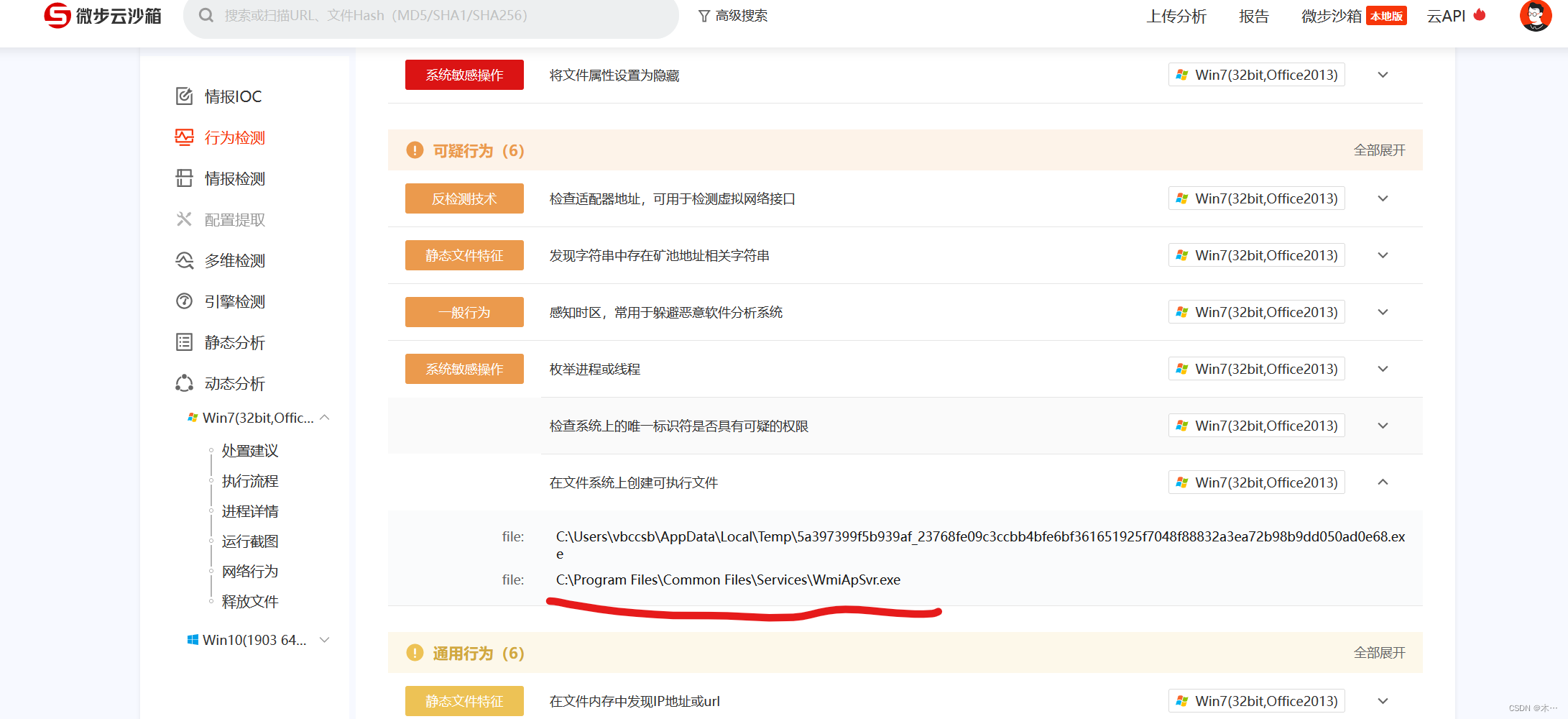

提取出services.exe后,放入沙箱,得到创建的可执行文件路径

exe分析_2

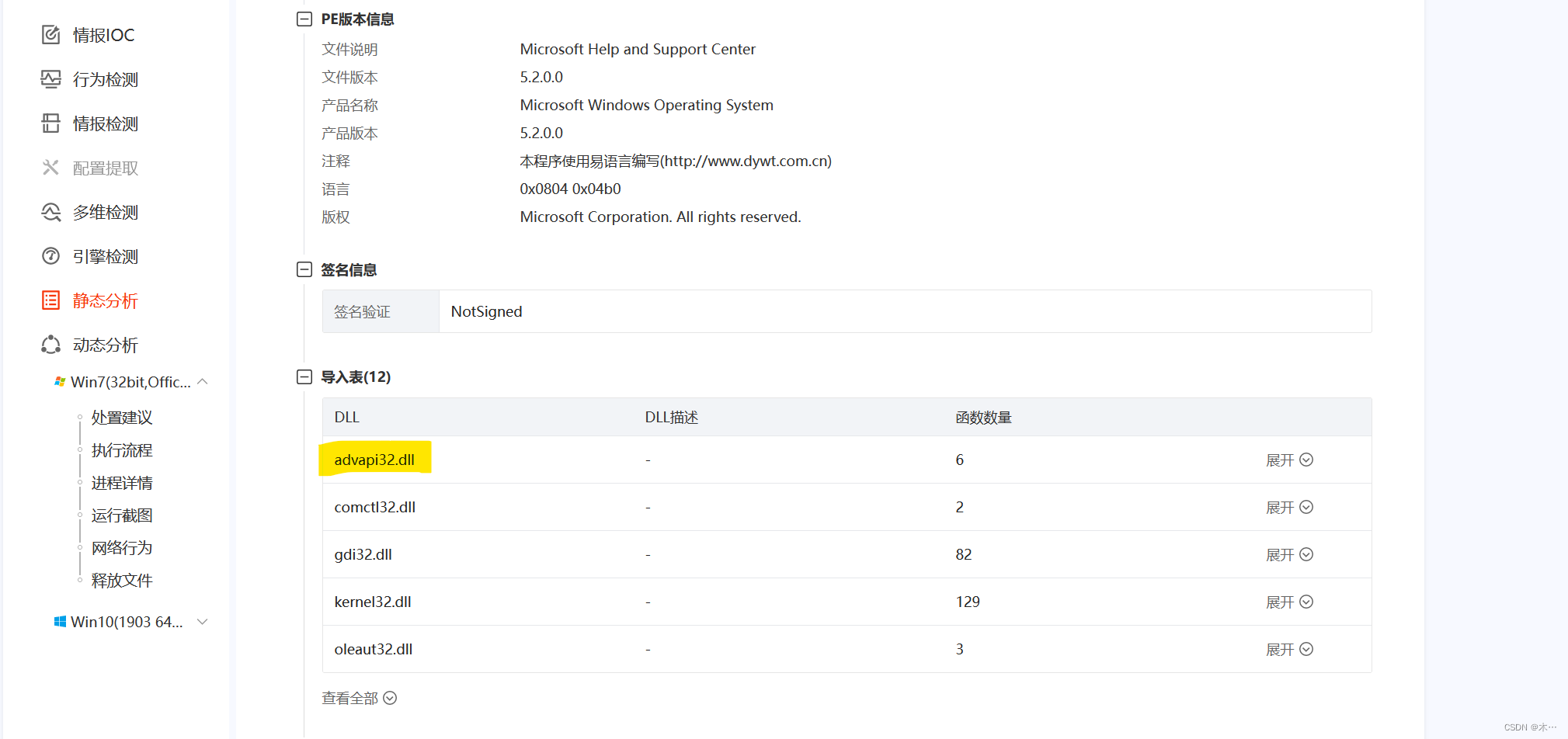

文件HackTool.FlyStudio.acz_unpack.exe是否调用了advapi32.dll动态函式链接库?

(是/否)

沙箱静态分析里面有

exe分析_3

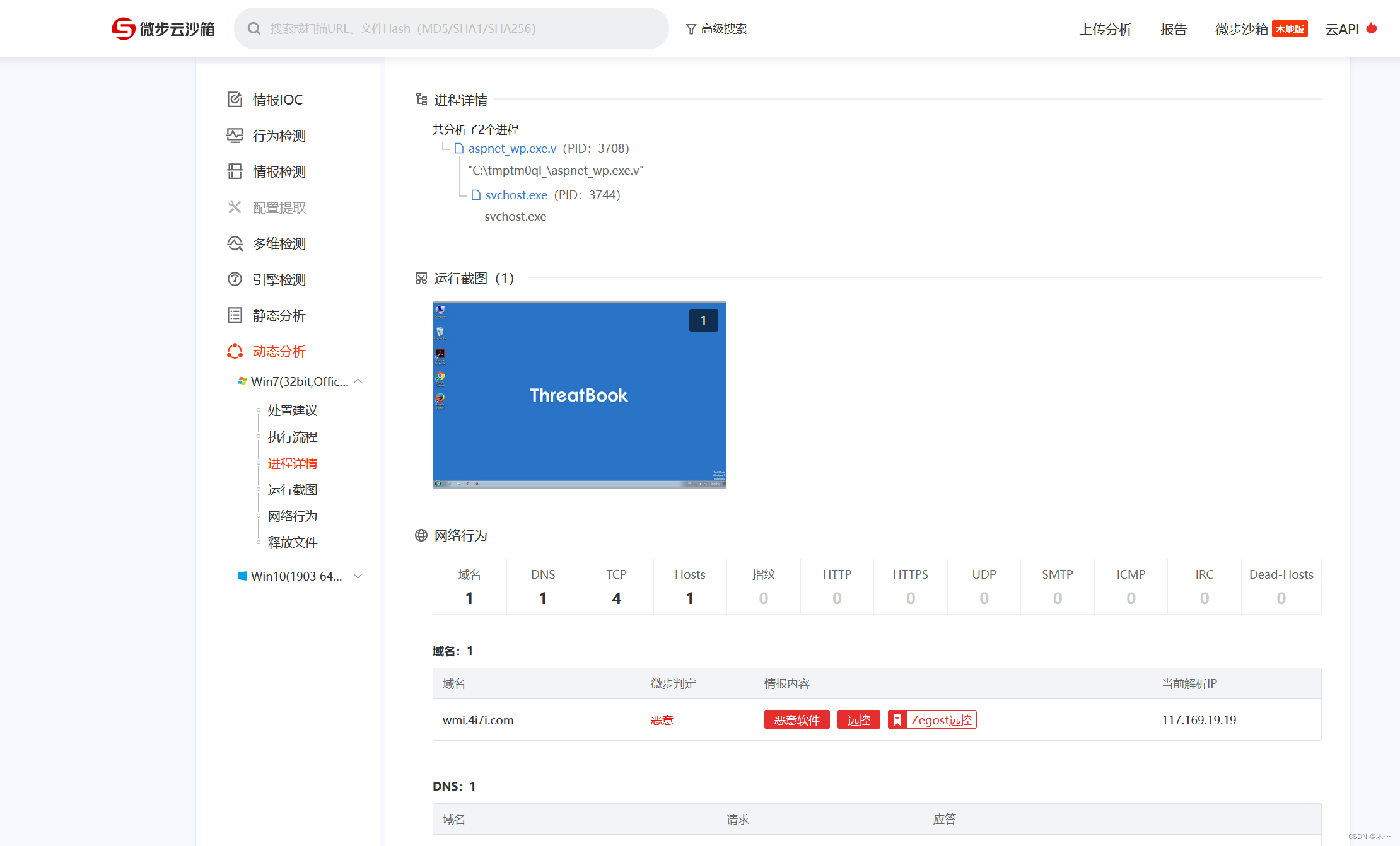

文件aspnet_wp.v.exe执行后的启动的进程是什么

拖入沙箱,进程详情里面有

exe分析_4

文件[4085034a23cccebefd374e4a77aea4f1]是什么类型的木马

同理,拖入沙箱

exe分析_5

文件[4085034a23cccebefd374e4a77aea4f1]网络连接的IP地址的归属地是哪个国家:(答案参考格式:美国)

沙箱动态分析win10

APK分析

APK分析_01

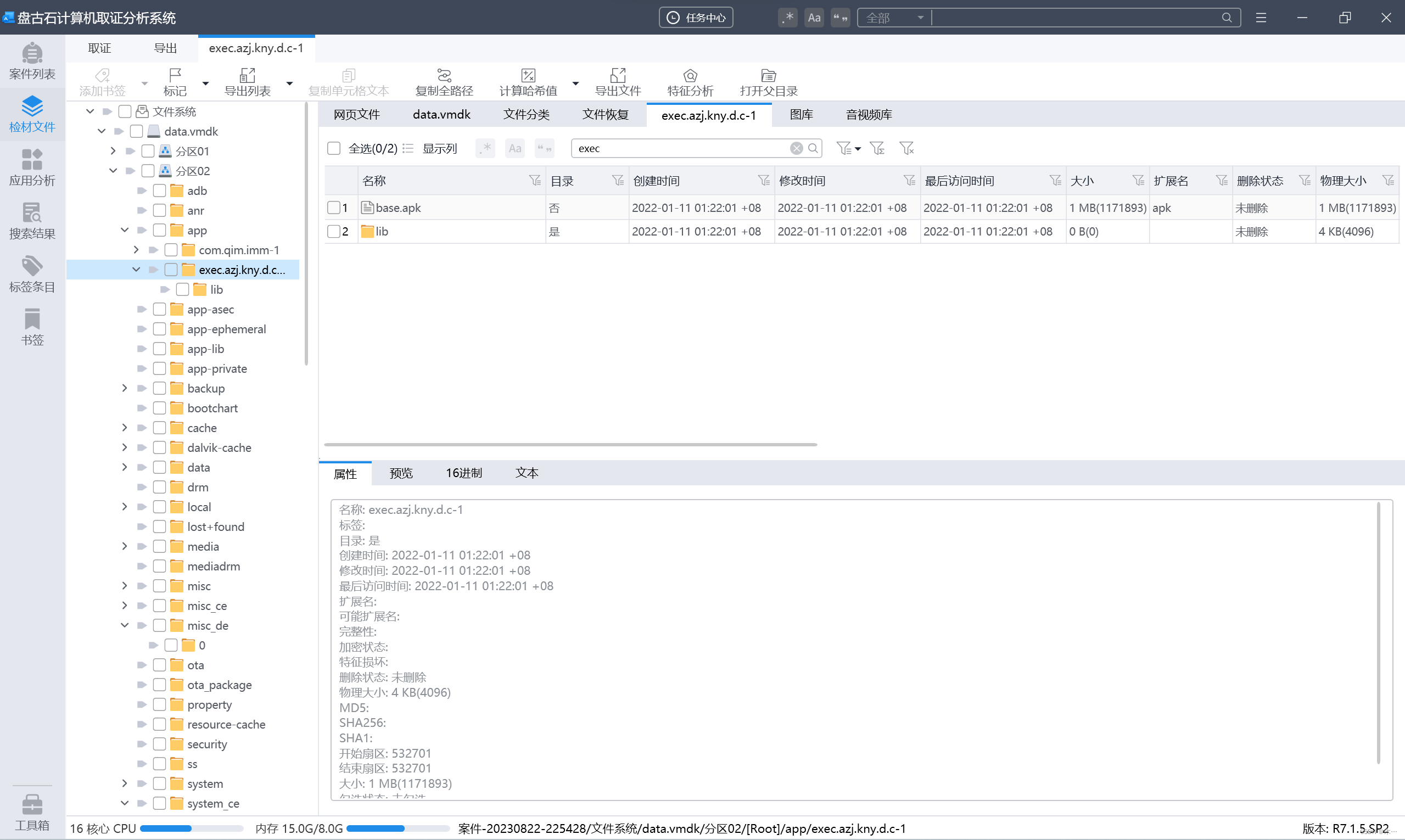

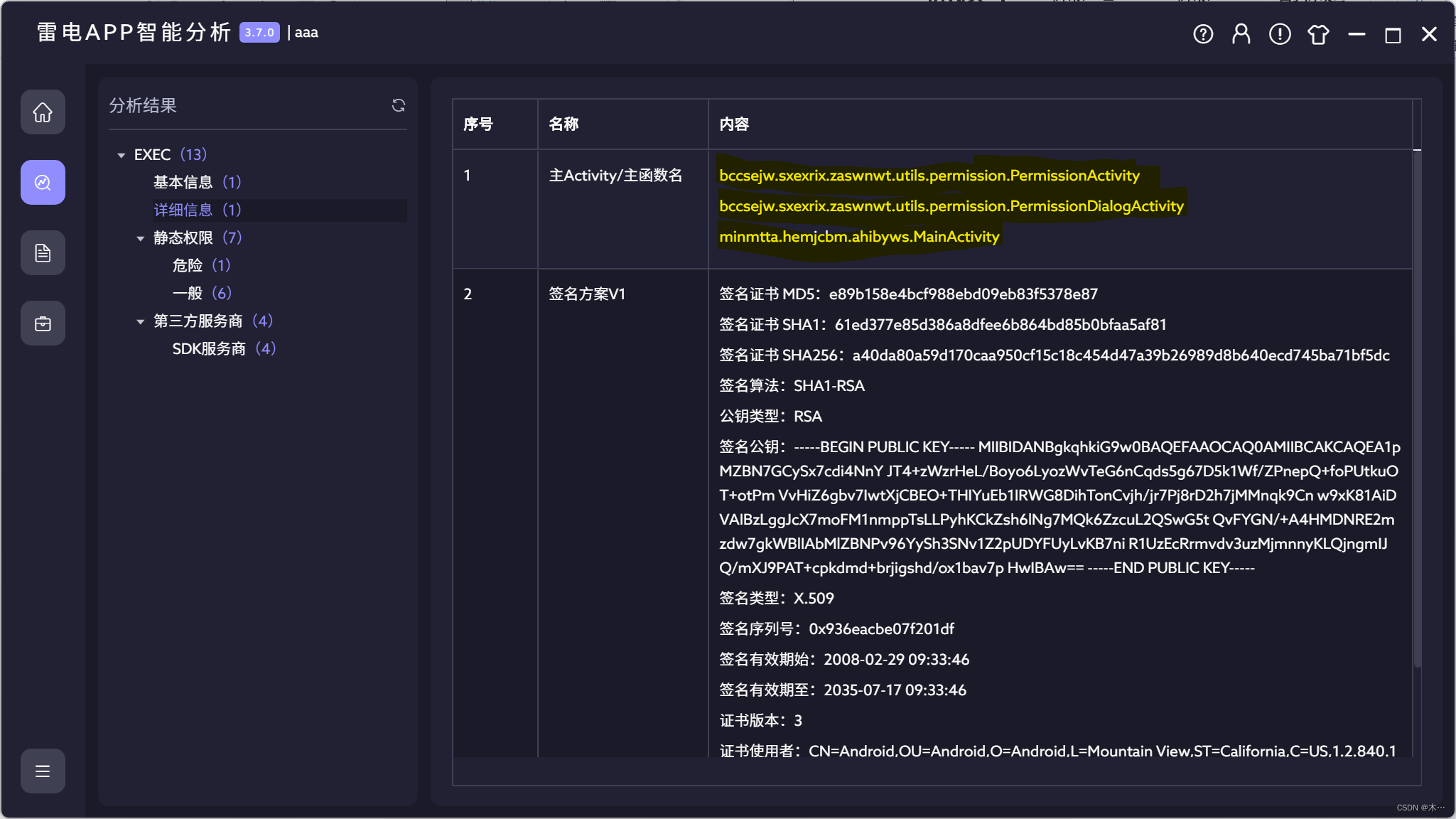

受害人手机中exec的序列号是:(答案参考格式:0xadc)

在计算机取证data.vmdk里面搜exec。找到base.apk

导出后,使用jadx打开,找到序列号

0x936eacbe07f201df

APK分析_02

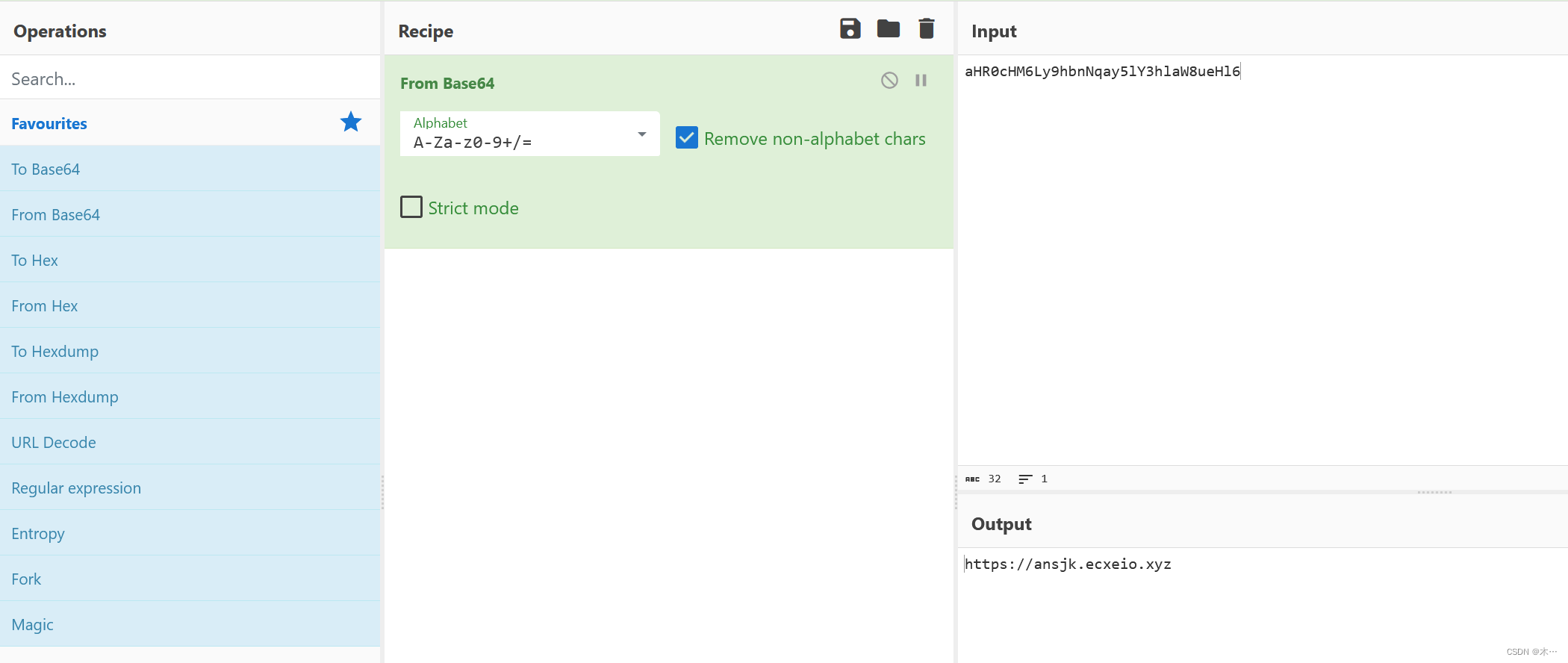

受害人手机中exec关联服务器地址是

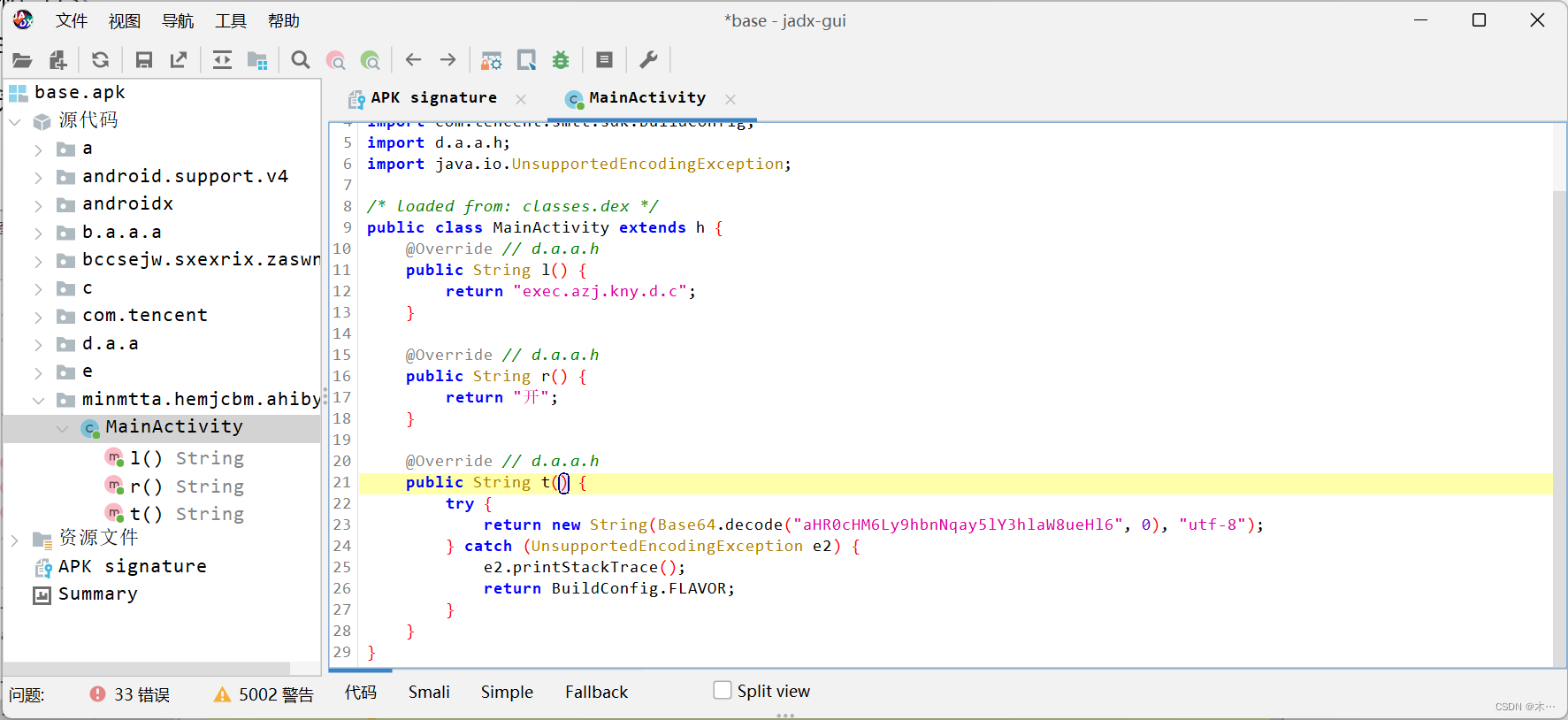

放到jadx分析,找到mainactivity

放到瑞士军刀base64解码

放到瑞士军刀base64解码

ansjk.ecxeio.xyz

APK分析_03

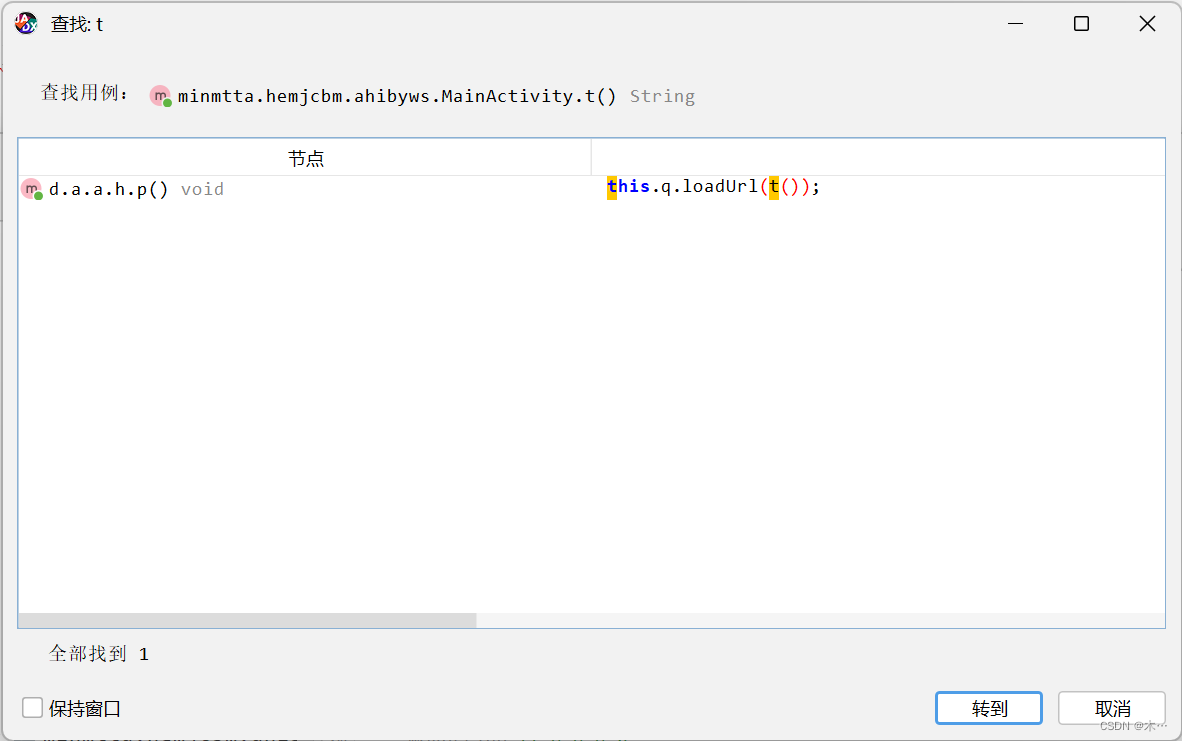

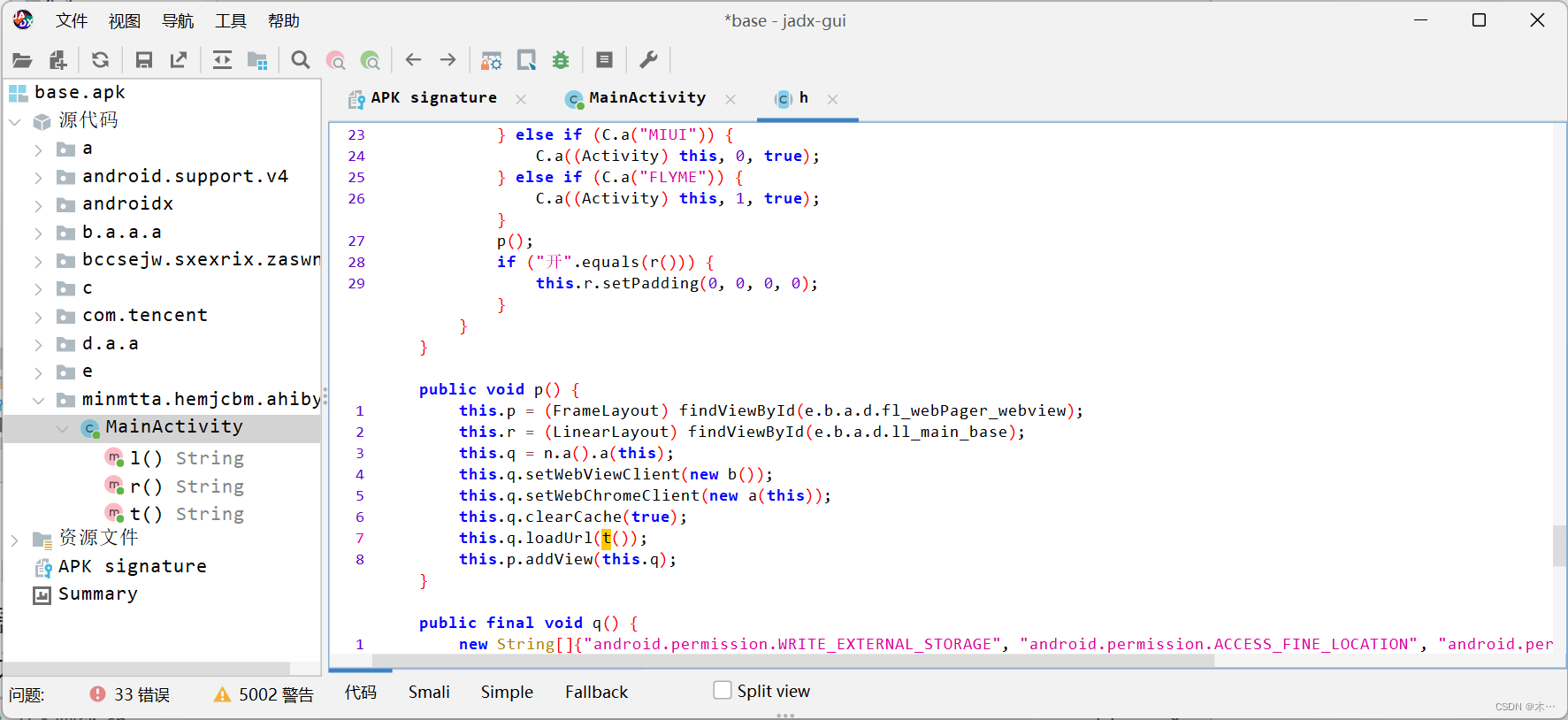

受害人手机中exec加载服务器的函数是:(答案参考格式:asda)

还是先看main函数,里面有个t函数

右键查找用例。

点击,看到loadurl

APK分析_04

受害人手机中exec的打包ID是:(答案参考格式:adb.adb.cn)

因为题目提示里面有.cn,就直接搜索.cn

APK分析_05

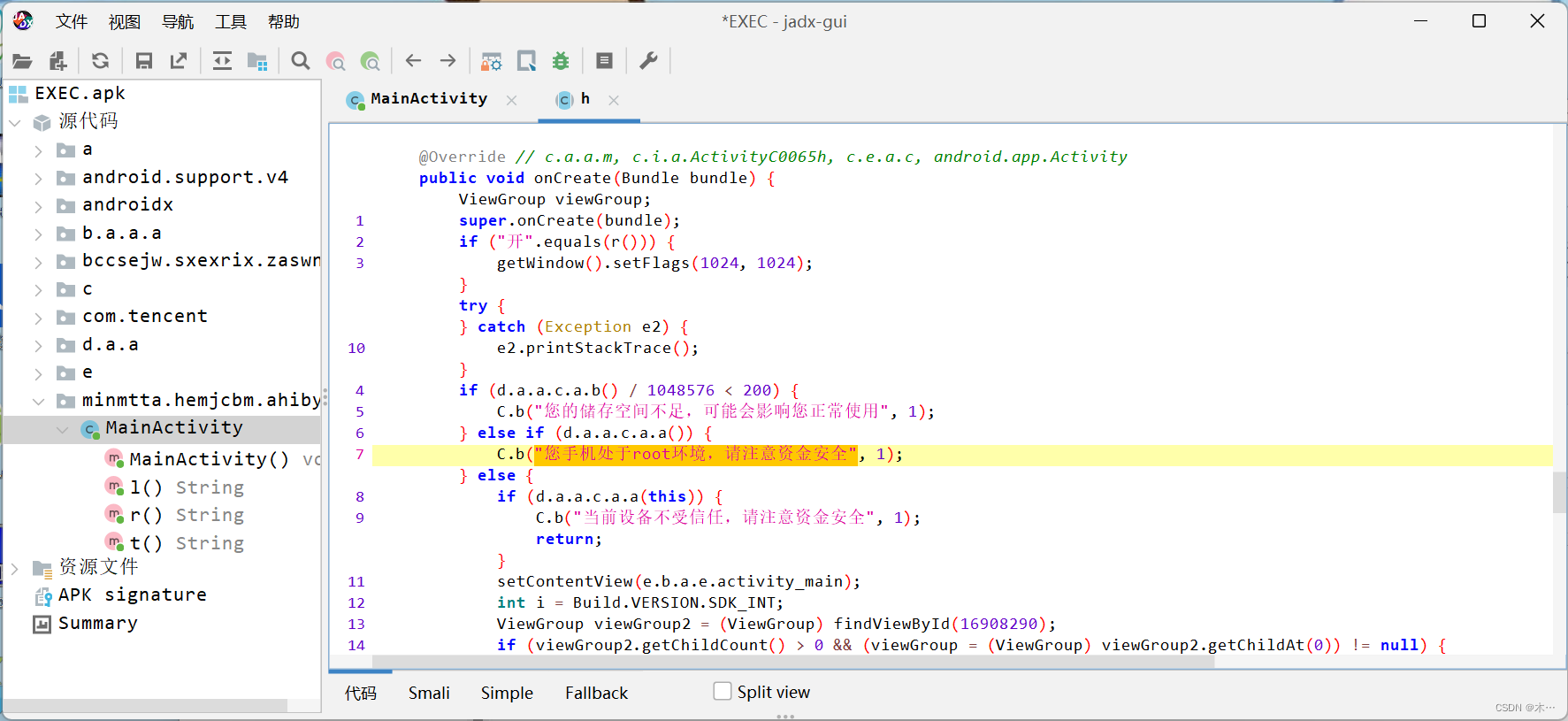

受害人手机中exec的是否有安全检测行为?

是/否

有的,从sdcard磁盘提取出文件exec.apk

放到jadx分析,我直接搜索安全的,然后就可以看到很多安全检测

放到jadx分析,我直接搜索安全的,然后就可以看到很多安全检测

APK分析_06

受害人手机中exec的检测方法的完整路径和方法名是:(答案参考格式:a.a.a())

可以看到是d.a.a.c.a.b()

APK分析_07

受害人手机中exec有几个界面:(答案参考格式:2)

把base.apk放到雷电分析,主Activity有三个

APK分析_08

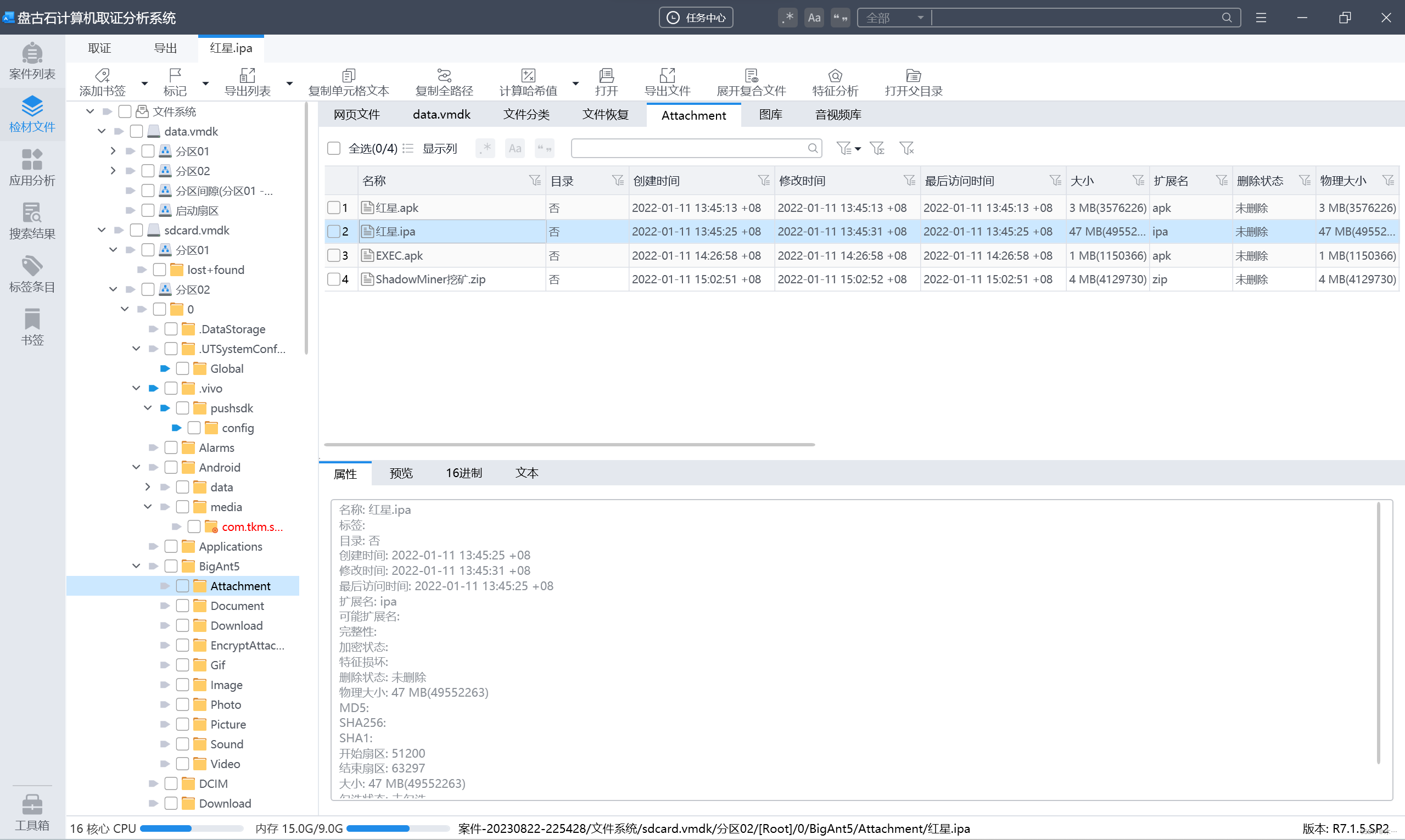

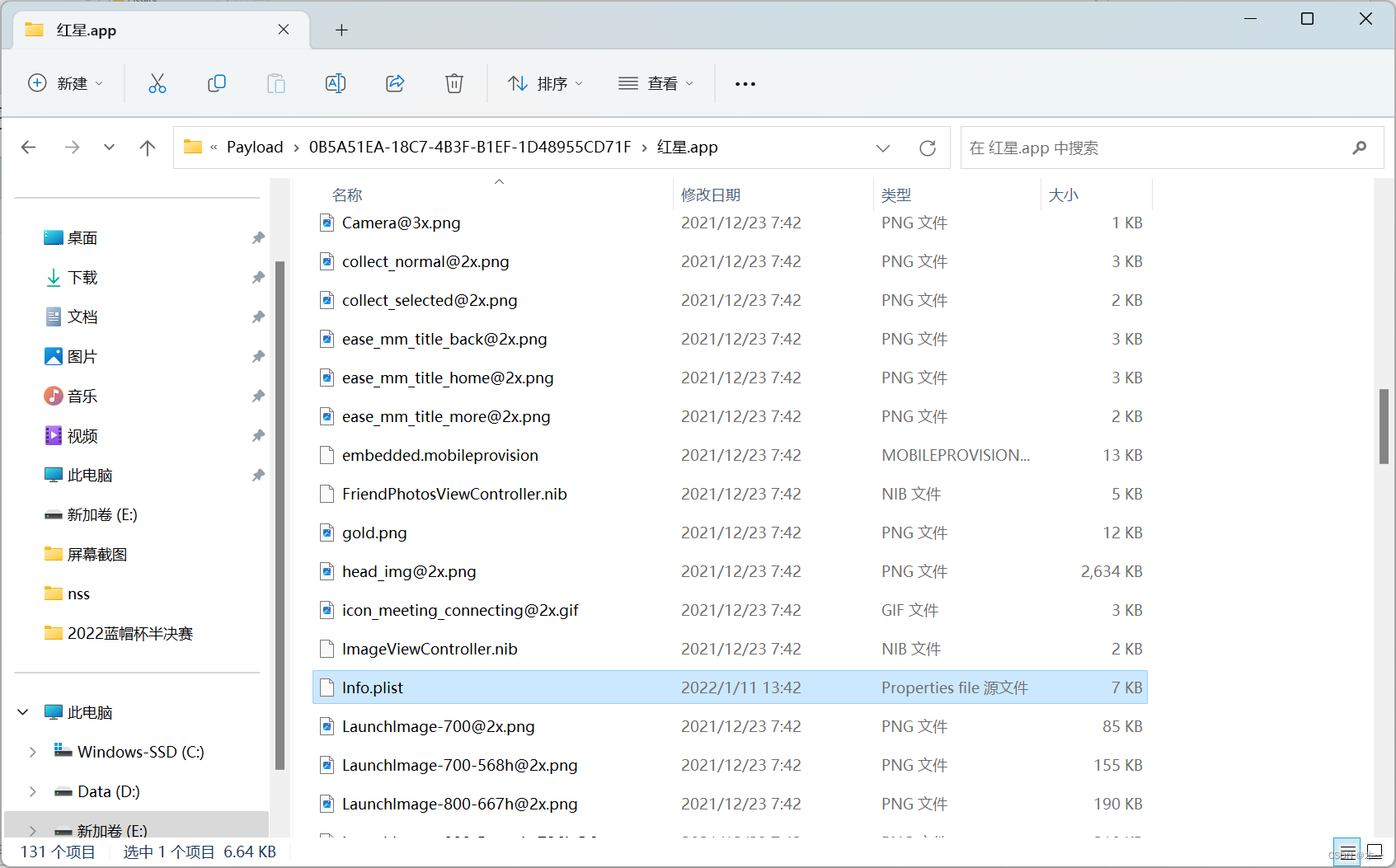

受害人手机中红星IPA的包名是:(答案参考格式:a.s.d)

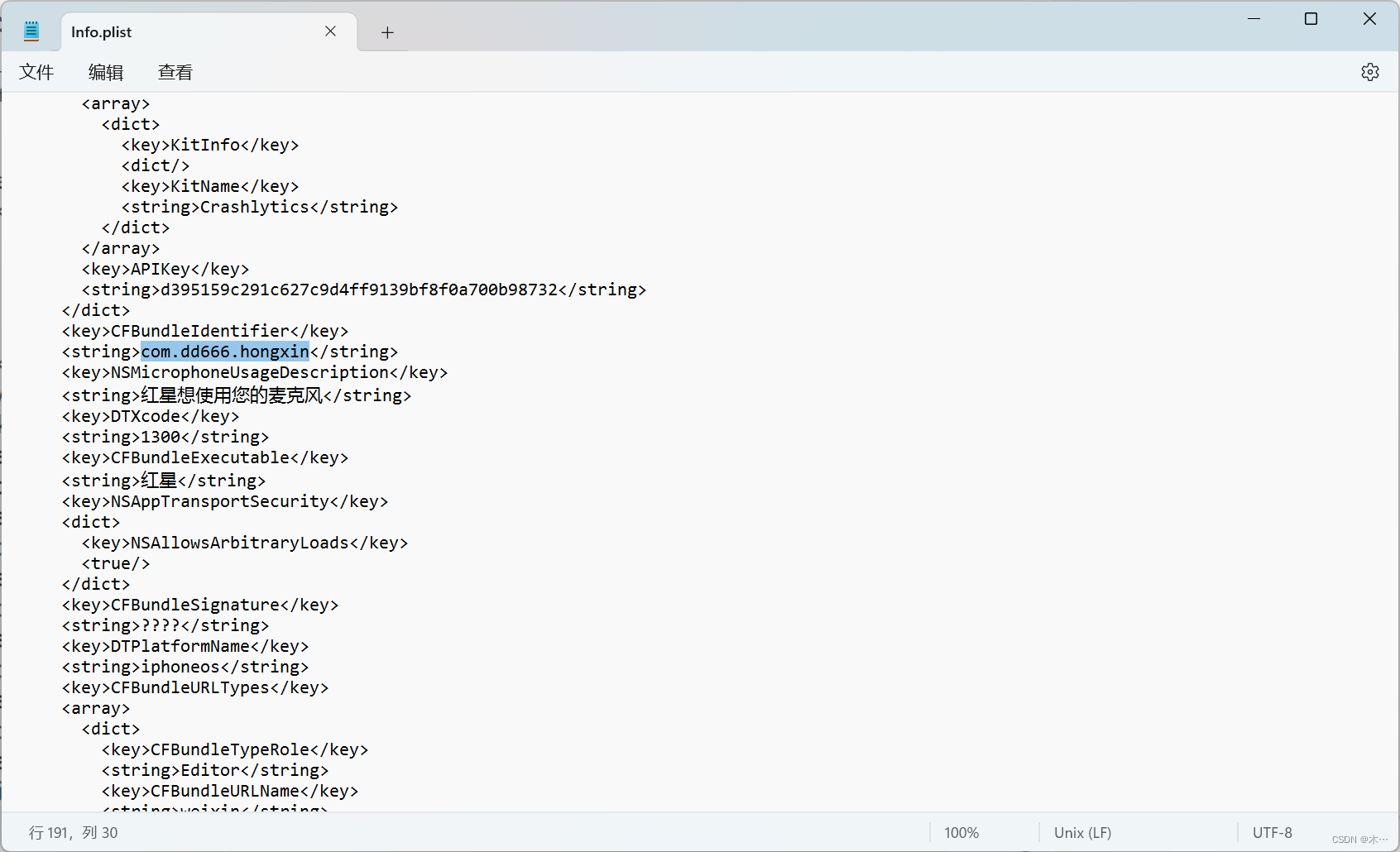

在计算机取证里面把红星ipa导出

解压

打开info.plist,找到包名

APK分析_09

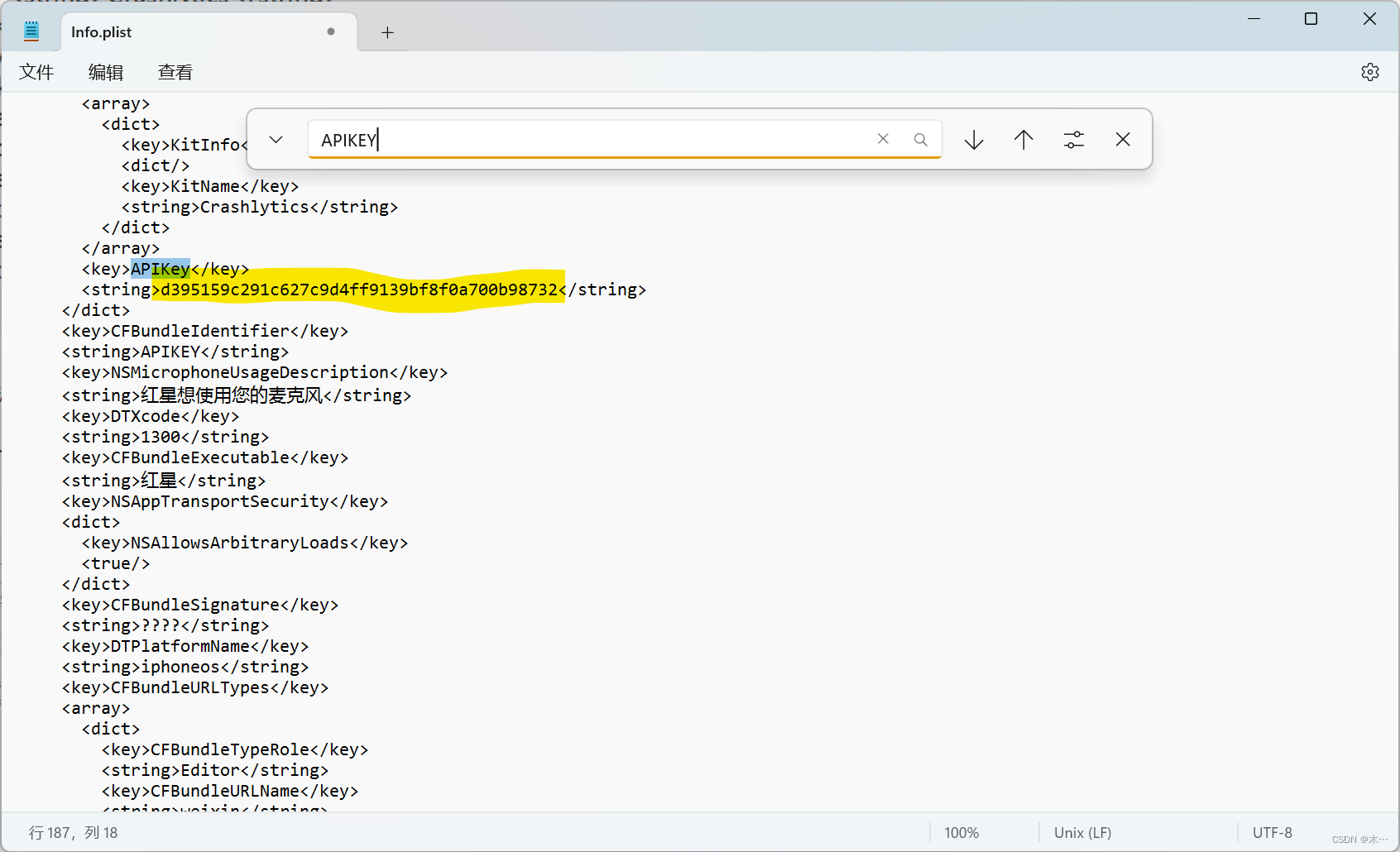

受害人手机中红星IPA的APIKEY是:(答案参考格式:asd)

还是在这个文件搜索APIKEY,里面就有了

d395159c291c627c9d4ff9139bf8f0a700b98732

APK分析_10

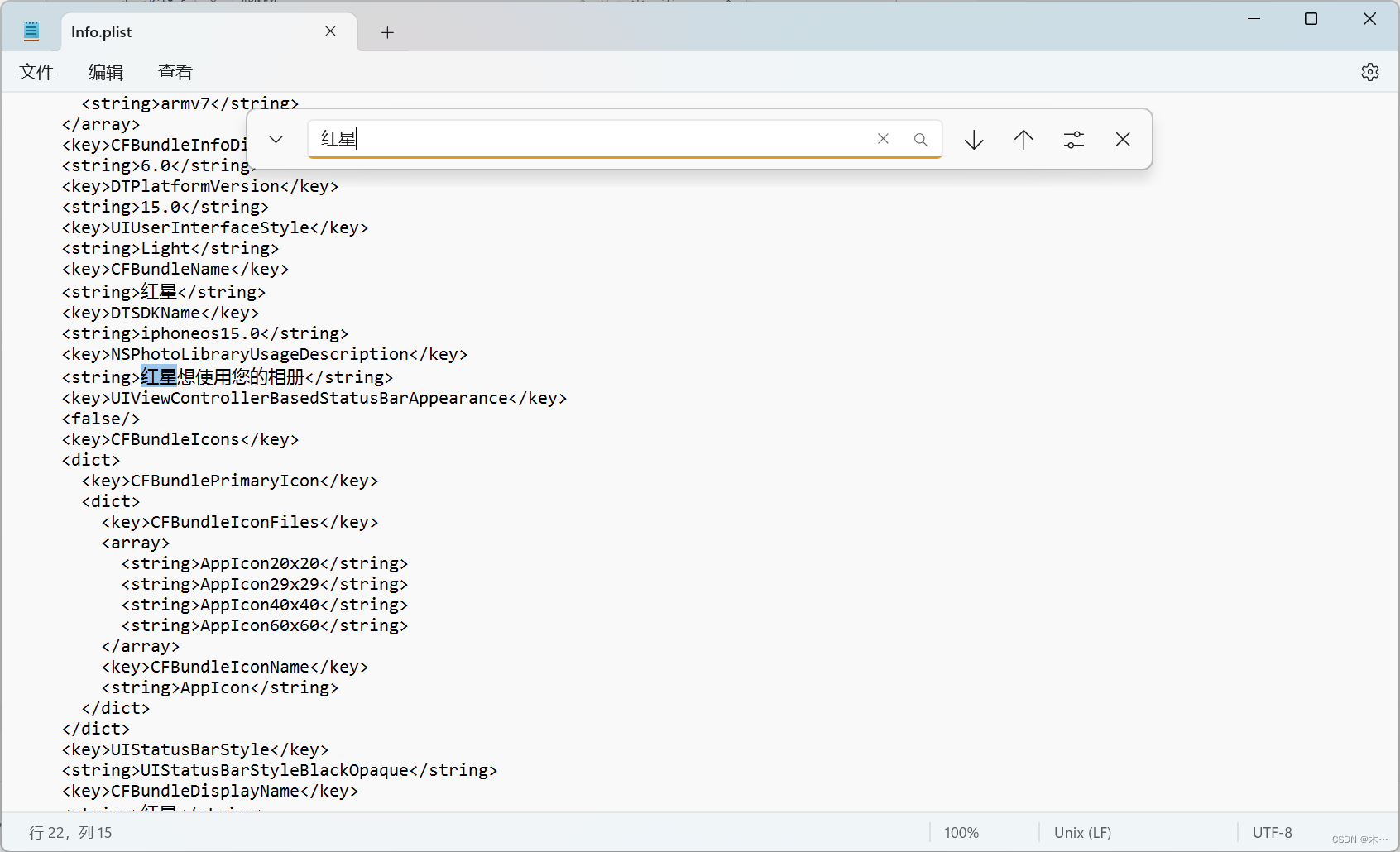

受害人手机中红星IPA的权限有哪些?

[ 多选 ] 相册|定位|摄像头|麦克风

在info.plist文件中搜索红星,有相册,定位,摄像头,麦克风

APK分析_11

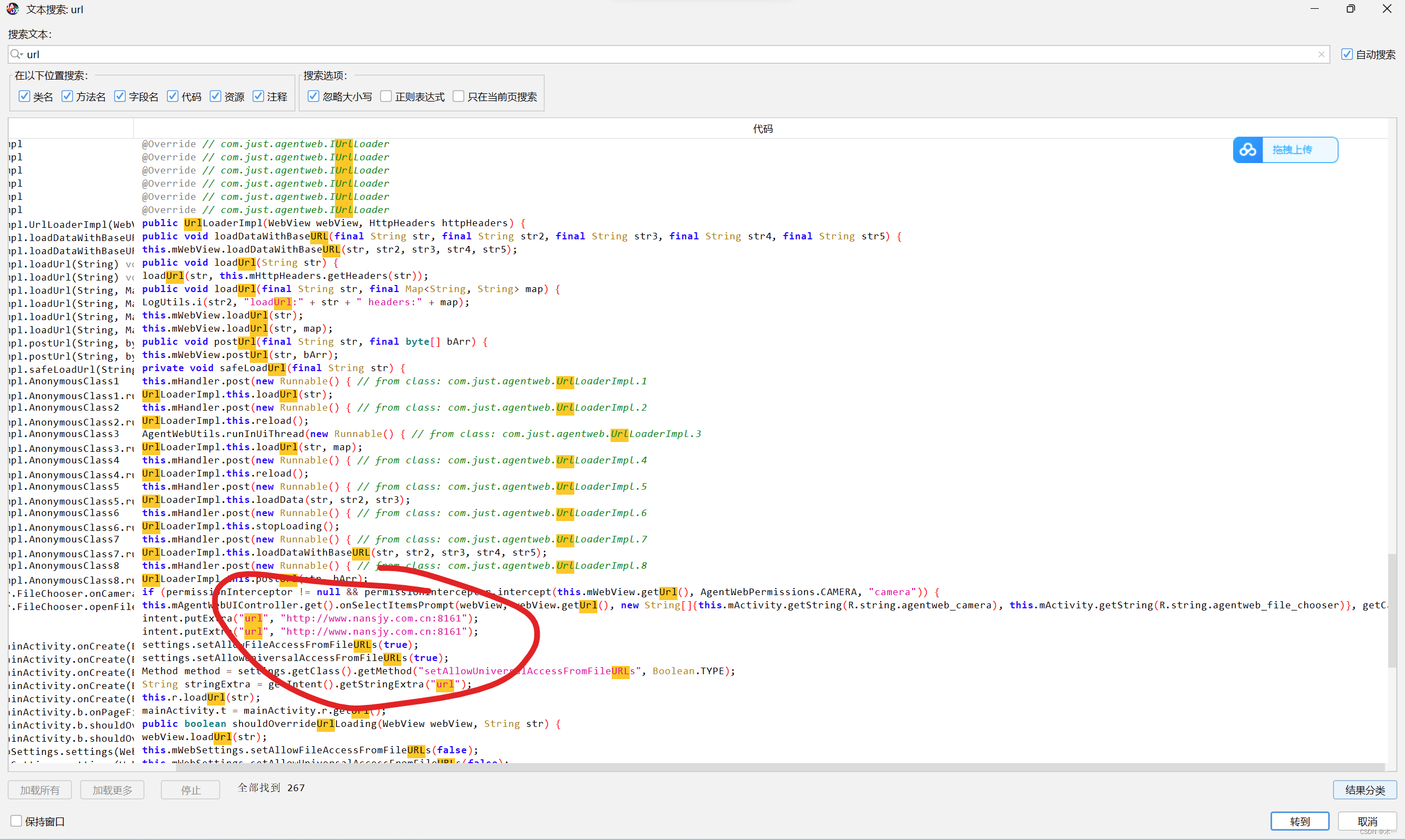

嫌疑人手机中红星APK的服务器地址是:(答案参考格式:ass.a.d:11)

在红星.apk里面搜索url

www.nansjy.com.cn:8161

APK分析_12

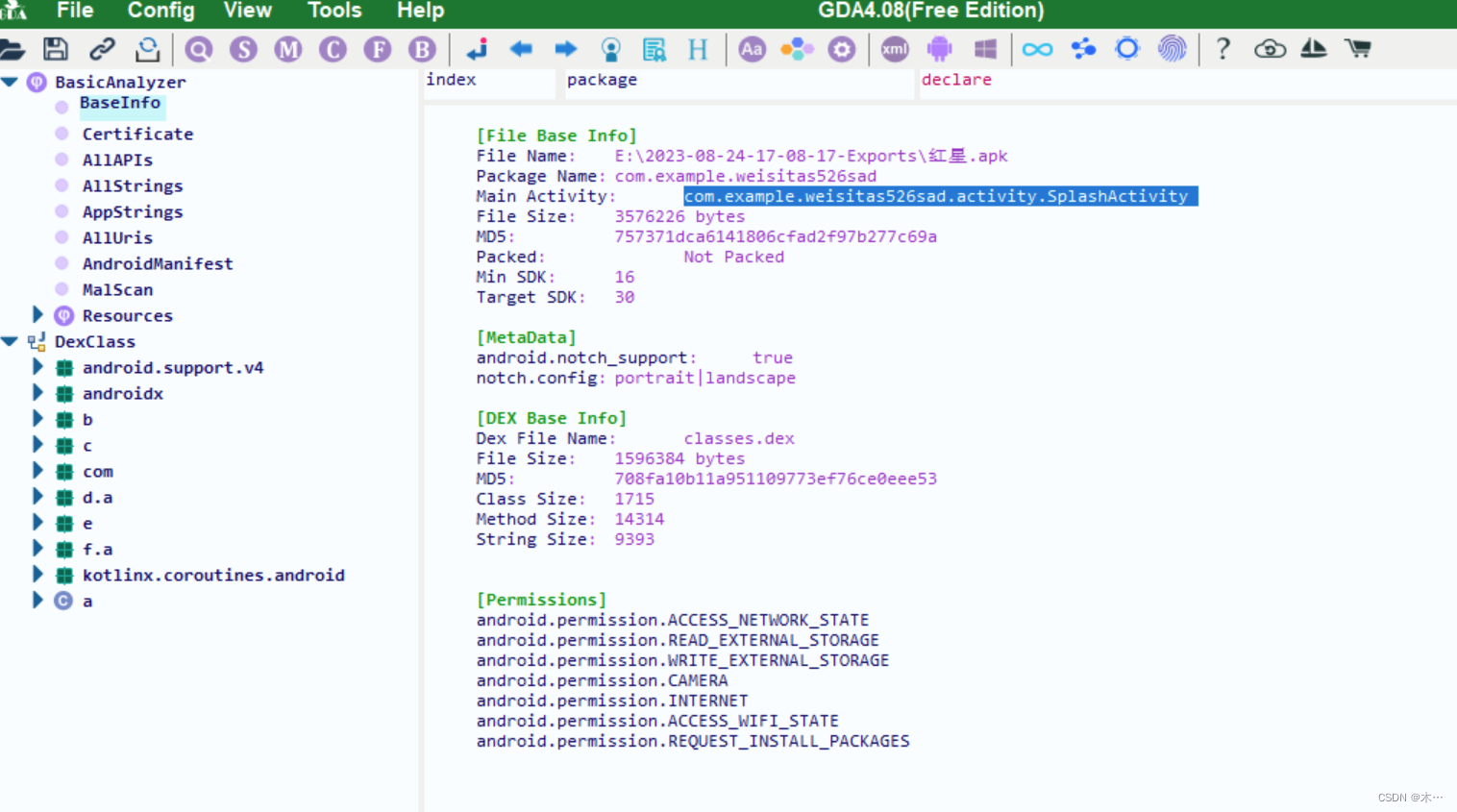

嫌疑人手机中红星APK的程序入口是:(答案参考格式:a.v.b.n)

用gda4打开,找到mainactivity,就是程序入口

APK分析_13

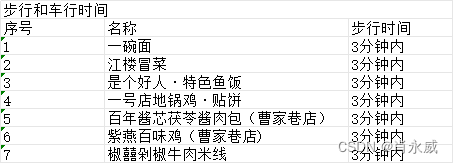

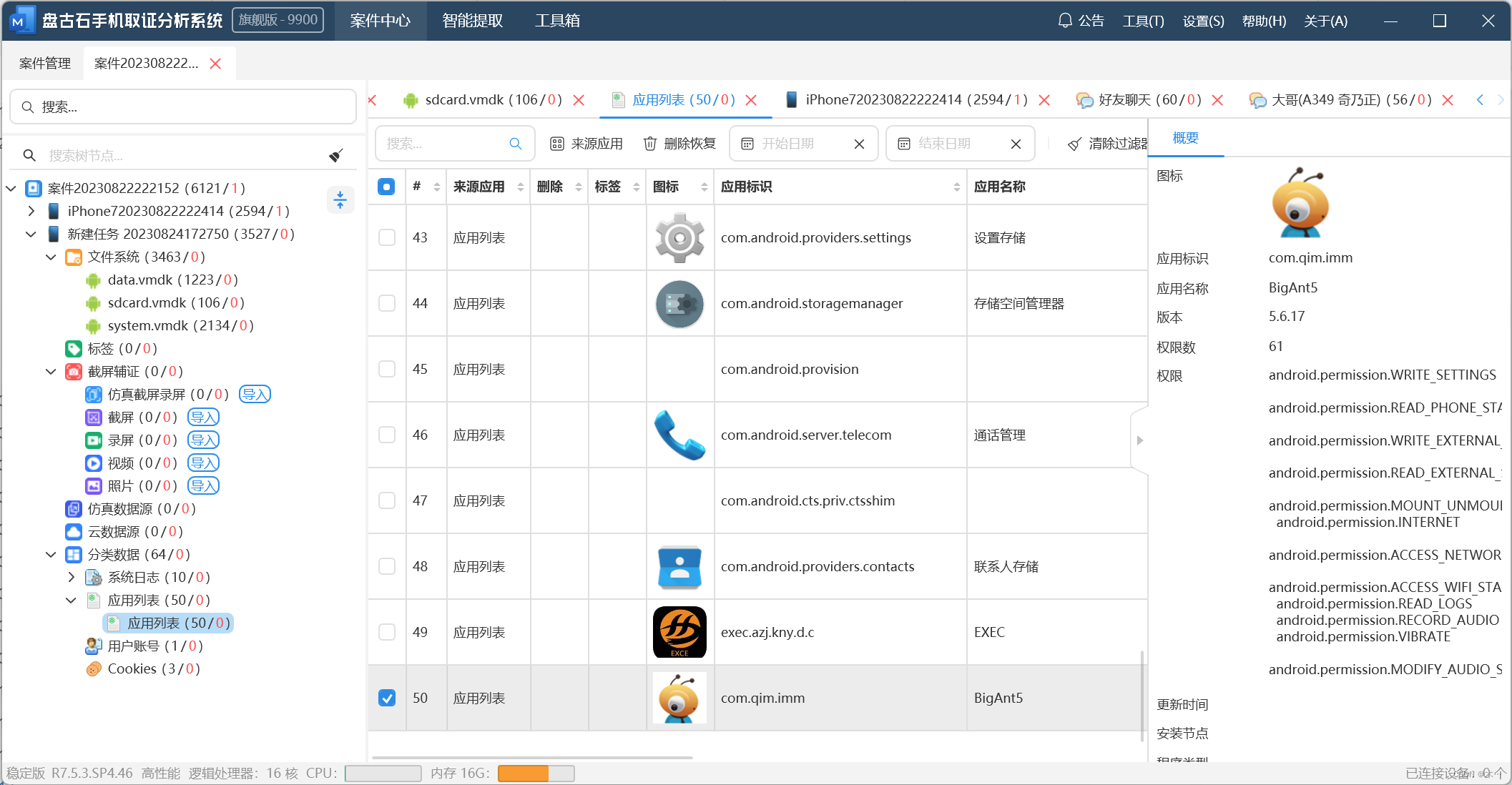

嫌疑人手机中分析聊天工具,服务器的登录端口是:(答案参考格式:12)

先在应用列表里面找这个聊天工具

搜索bigant5的操作手册,里面有端口号

6661

APK分析_14

嫌疑人手机中分析聊天工具,用户归属的机构是:(答案参考格式:太阳)

红星的文件在bigant5下面

APK分析_15

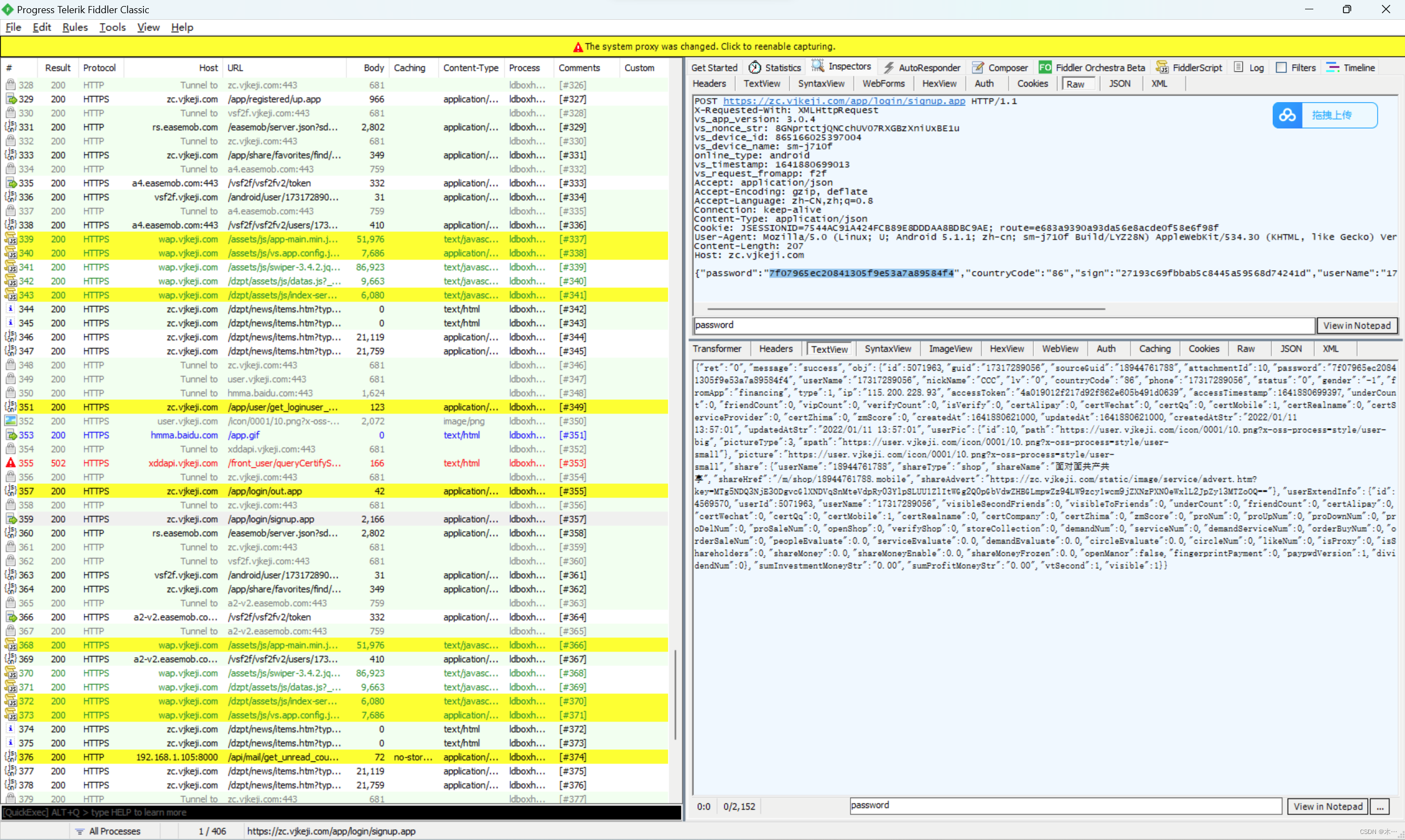

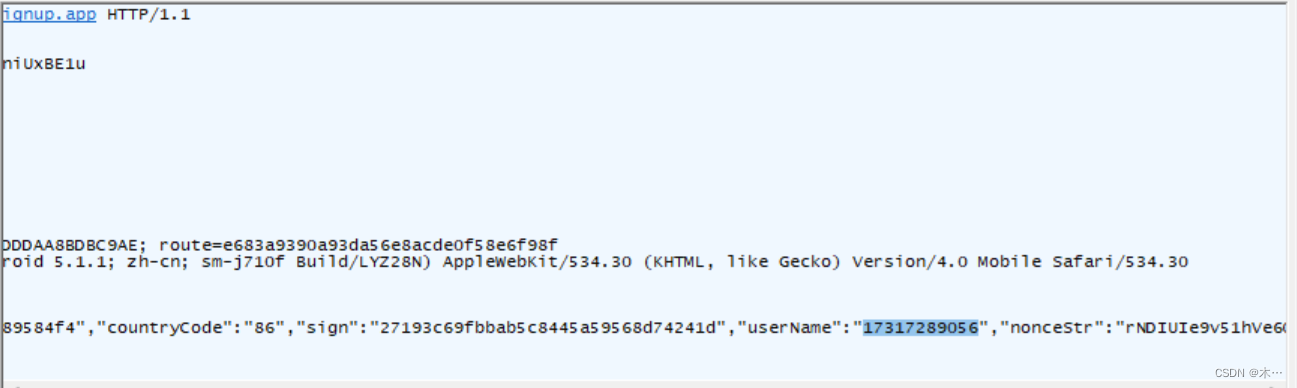

结合手机流量分析聊天工具的登录账号和密码是:(答案参考格式:1212311/12312asd)

嫌疑人里面有个流量包,放到fiddler里面进行流量分析

因为题目问登录账号密码,所以搜索login

找到password,需要进行md5碰撞

然后得到password了,这里有username

服务器取证

服务器取证_01

服务器在启动时设置了运行时间同步脚本,请写出脚本内第二行内容。(答案参考格式:/abcd/tmp www.windows.com)

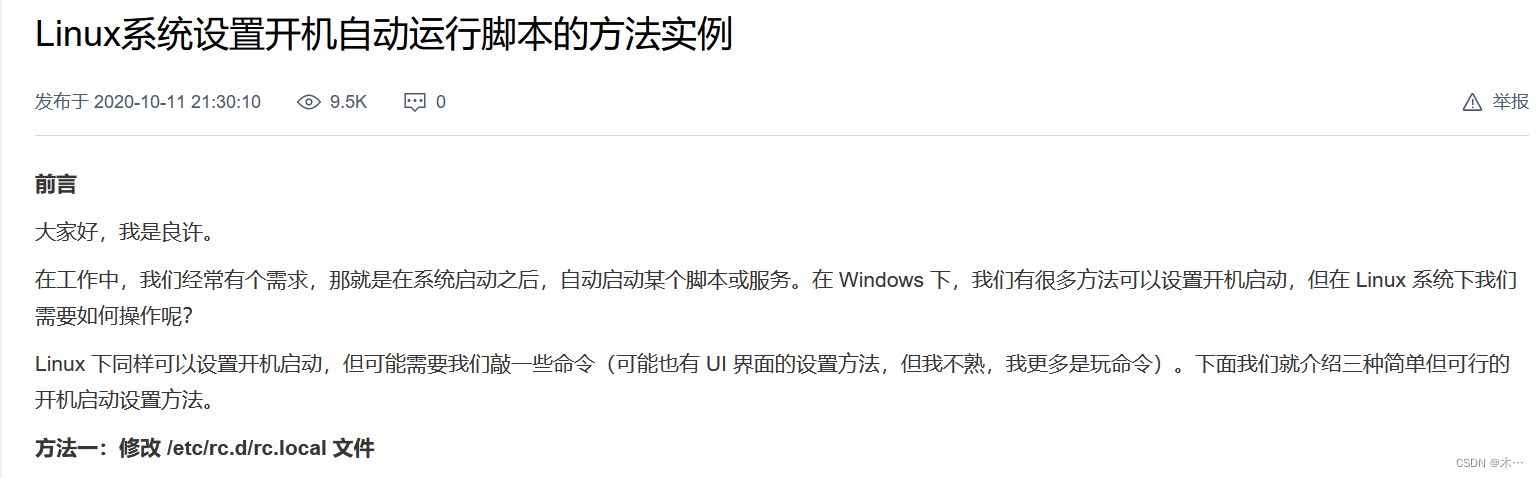

Linux系统设置开机自动运行脚本的方法实例-腾讯云开发者社区-腾讯云

仿真

先搜下有啥脚本,找到个time.sh

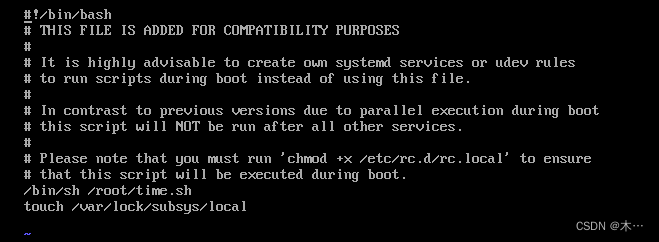

vi /etc/rc.local

发现了一个time.sh文件,打开

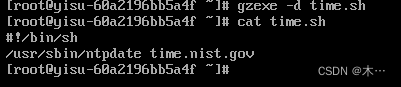

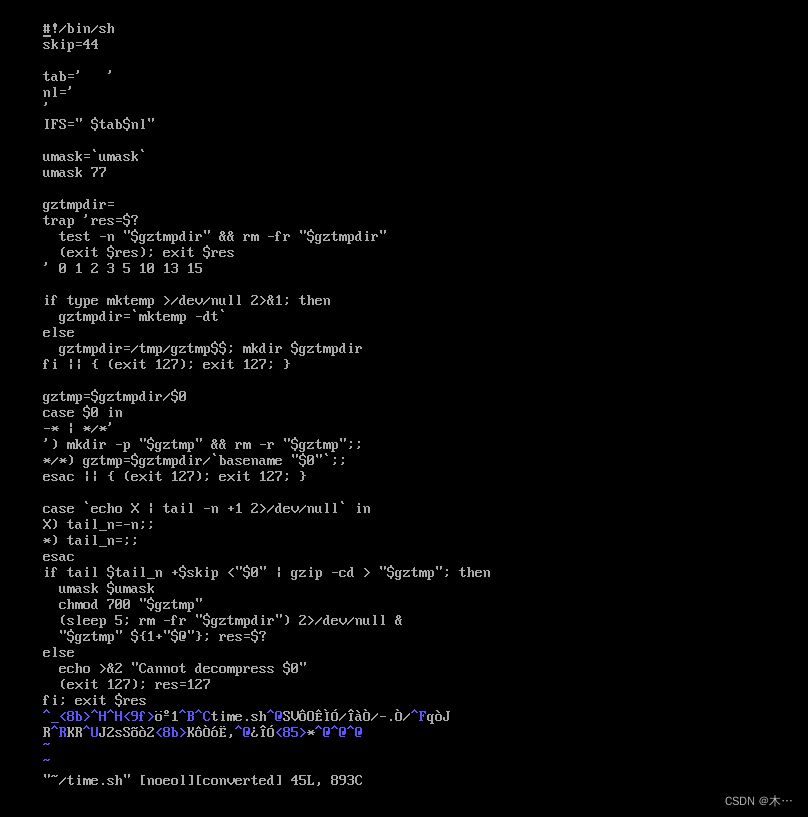

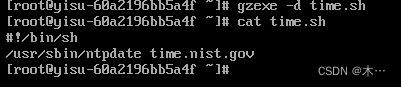

vi /root/time.sh 查看该脚本,发现有一关键词“$gztmpdir”出现多次,确认该脚本是经过压缩的,执行命令 gzexe -d time.sh对脚本进行解密

查看该脚本,发现有一关键词“$gztmpdir”出现多次,确认该脚本是经过压缩的,执行命令 gzexe -d time.sh对脚本进行解密

gzexe -d time.sh

服务器取证_02

服务器在计划任务添加了备份数据库脚本,请写出该脚本的第二行内容。(答案参考格式:2022年第六届蓝帽杯)

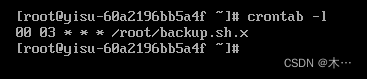

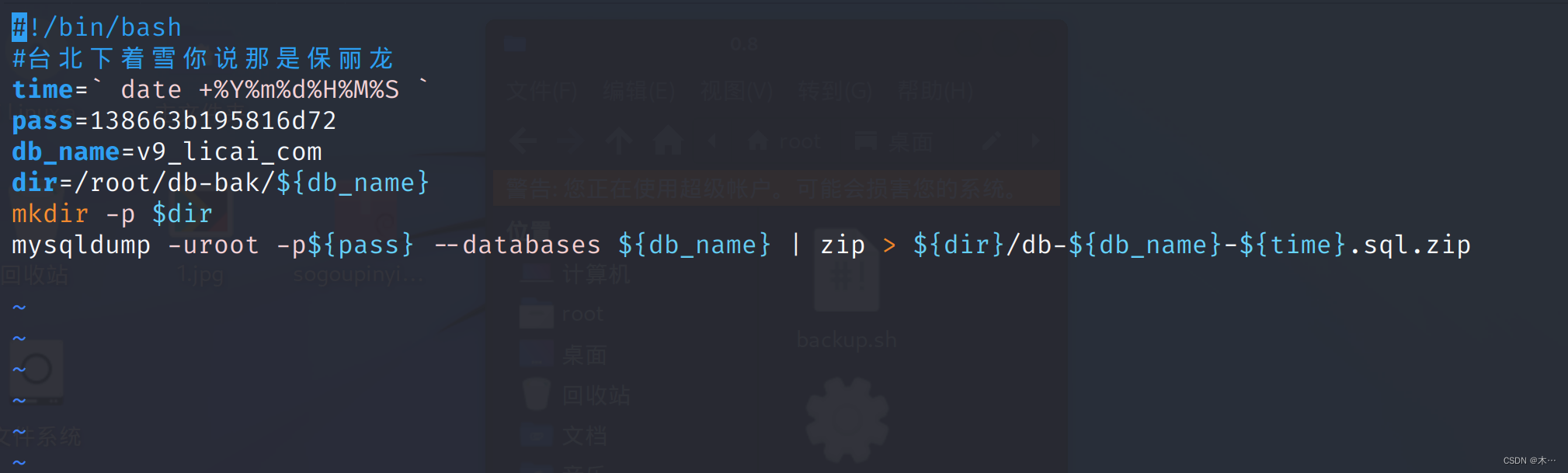

#台北下着雪你说那是保丽龙执行命令 crontab -l查看计划任务

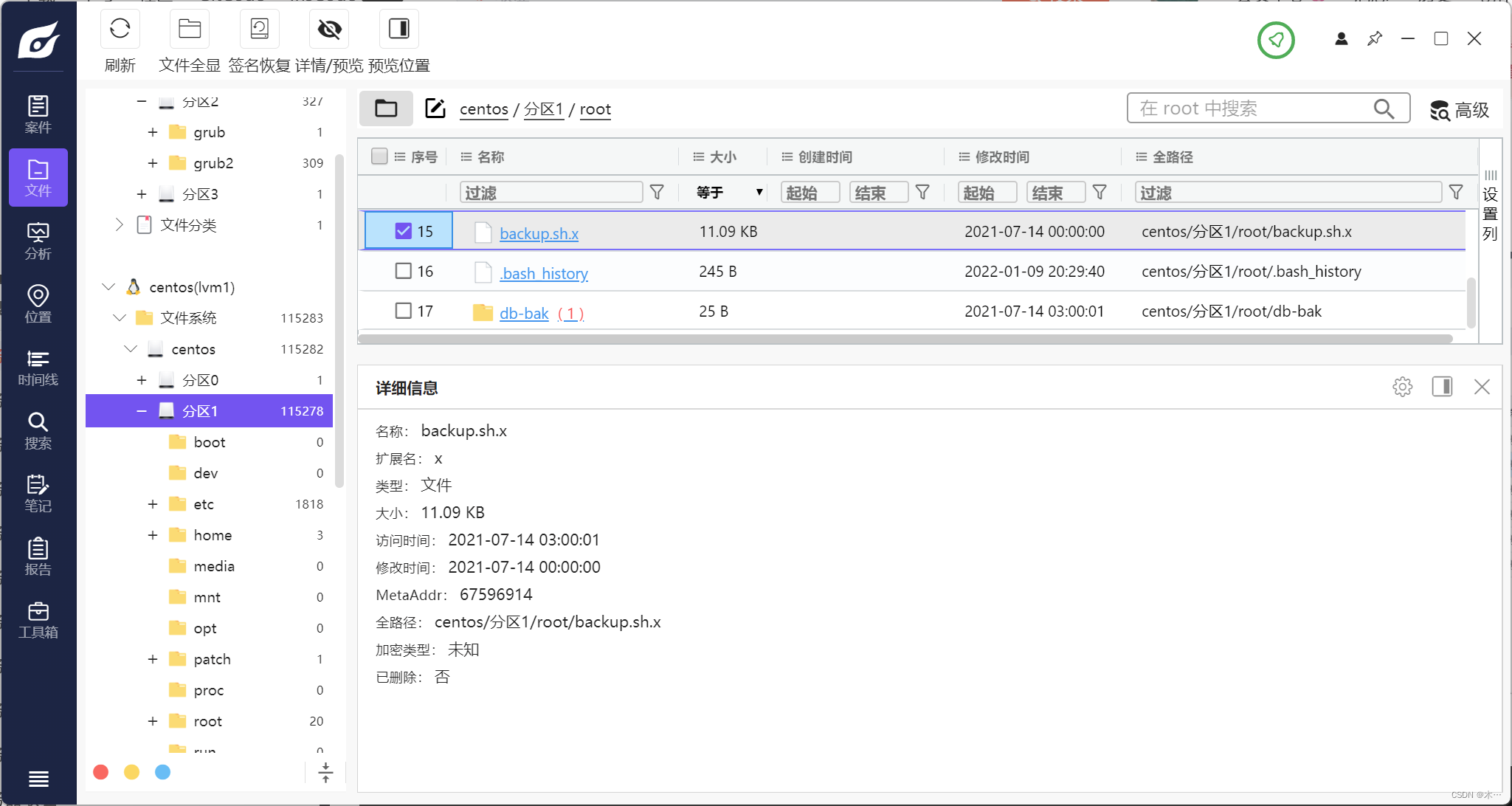

发现脚本后缀为sh.x,这个一般为shc加密,先在火眼里面找到这个文件并导出

参考Shell加密/解密工具_unshc_温其丨如玉的博客-CSDN博客

参考Shell加密/解密工具_unshc_温其丨如玉的博客-CSDN博客

使用unshc.sh脚本进行解密

./unshc-v0.8.sh backup.sh.x

vi backup.sh查看脚本内容

服务器取证_03

使用宝塔linux面板的密码加密方式对字符串lanmaobei进行加密,写出加密结果。(答案参考格式:

e10adc3949ba59abbe56e057f20f883e)

25b9447a147ad15aafaef5d6d3bc4138看别人wp的

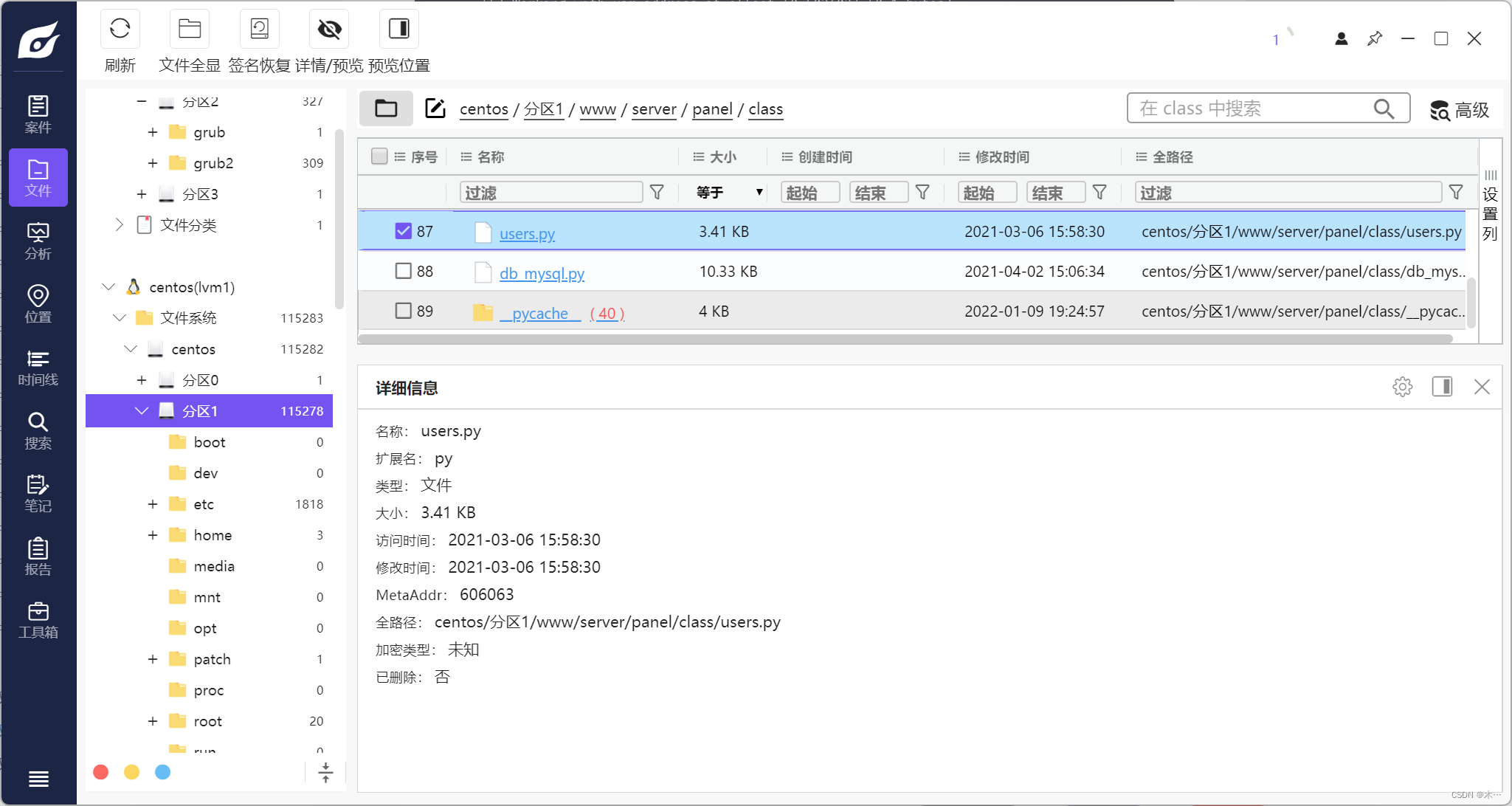

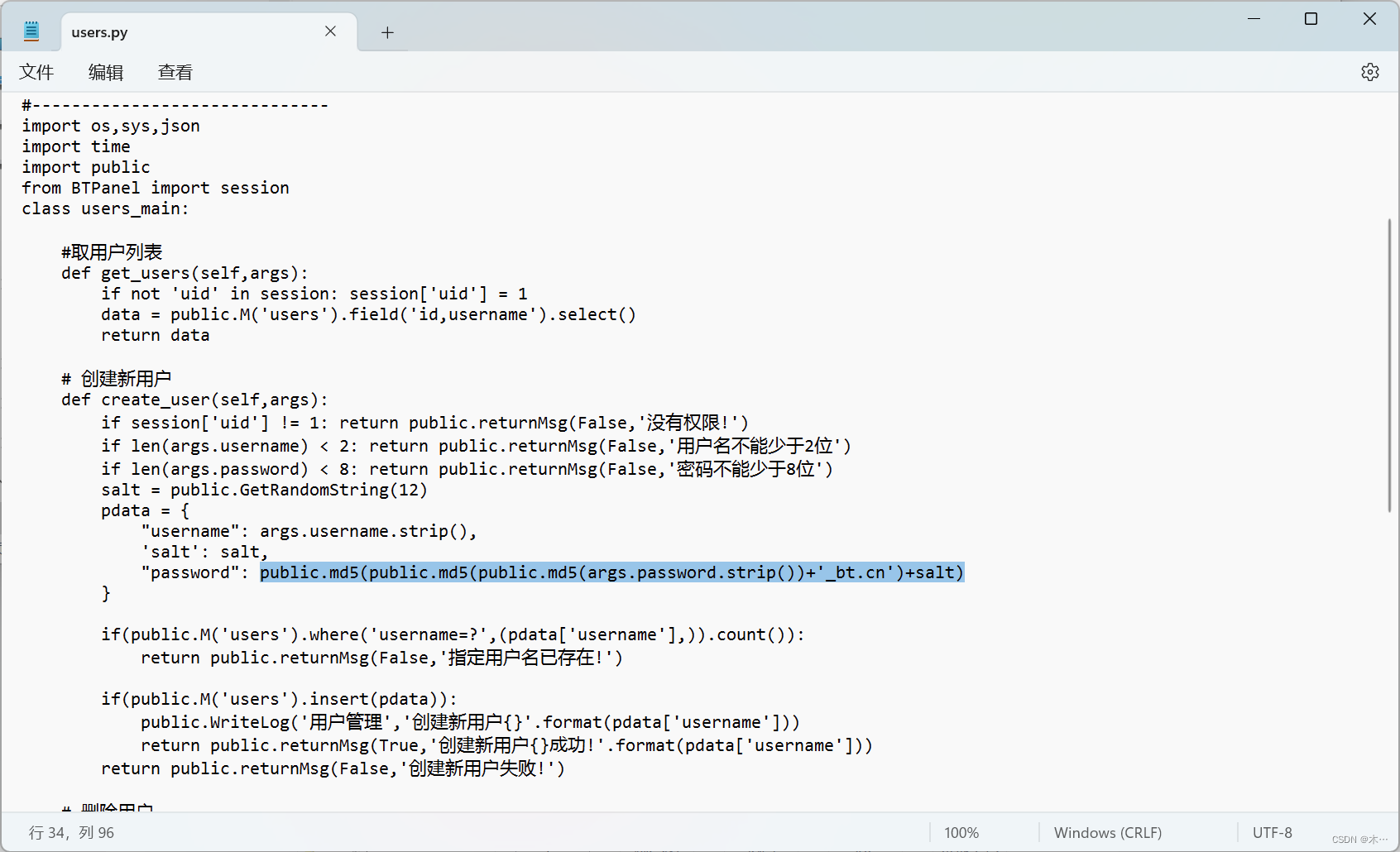

宝塔面板的密码加密方式存放在文件“/www/server/panel/class/users.py”下

从users.py 中得知对字符串lanmaobei加密的加密方式

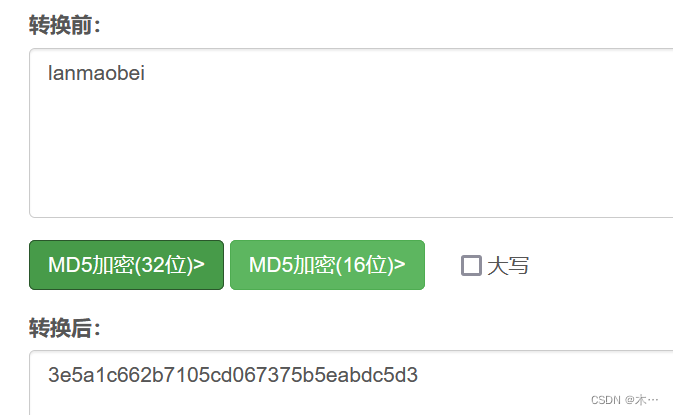

直接在线进行md5加密 ,转换三次

加上_bt.cn

再进行一次md5加密

再进行一次md5加密

服务器取证_04

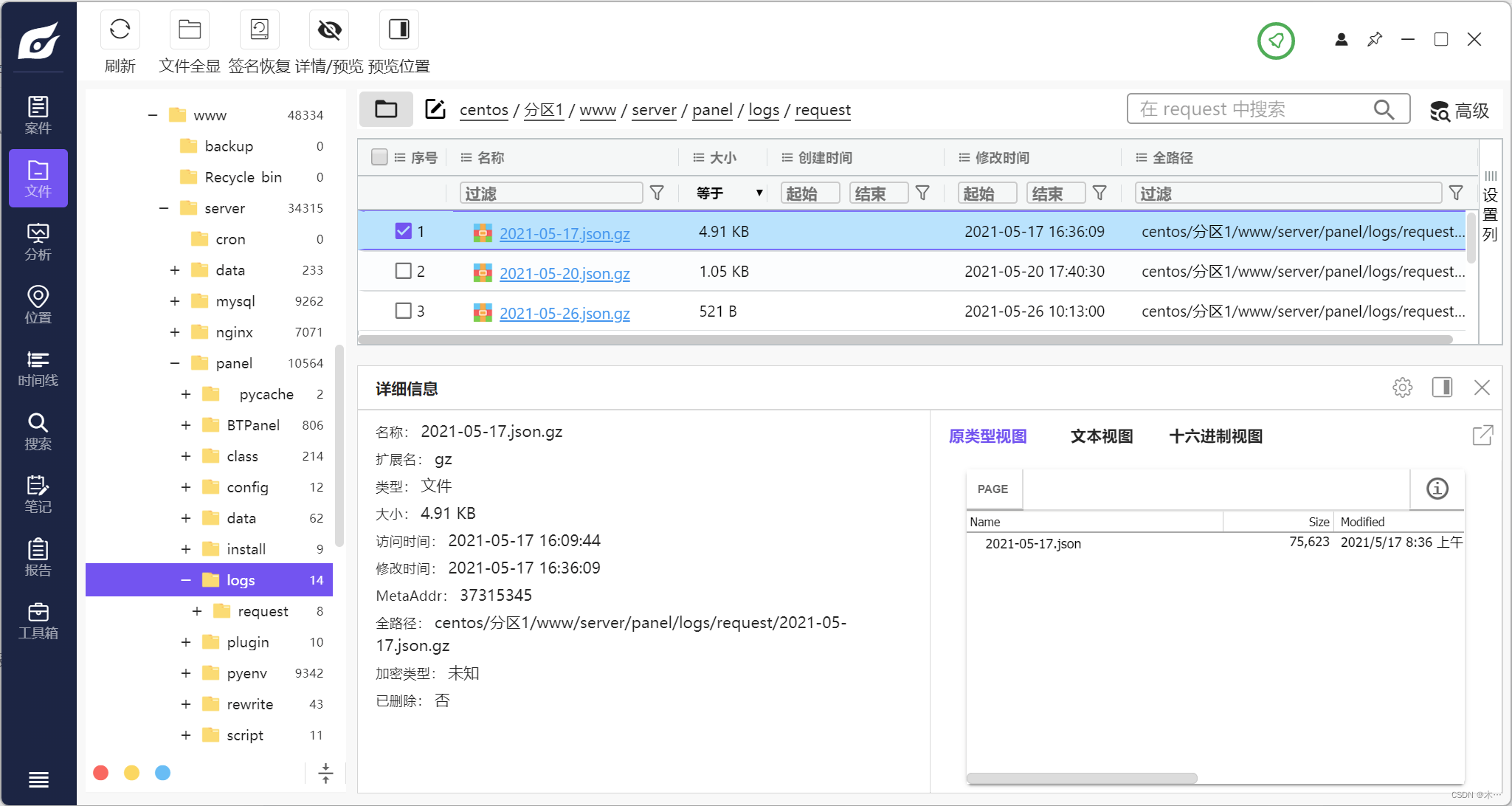

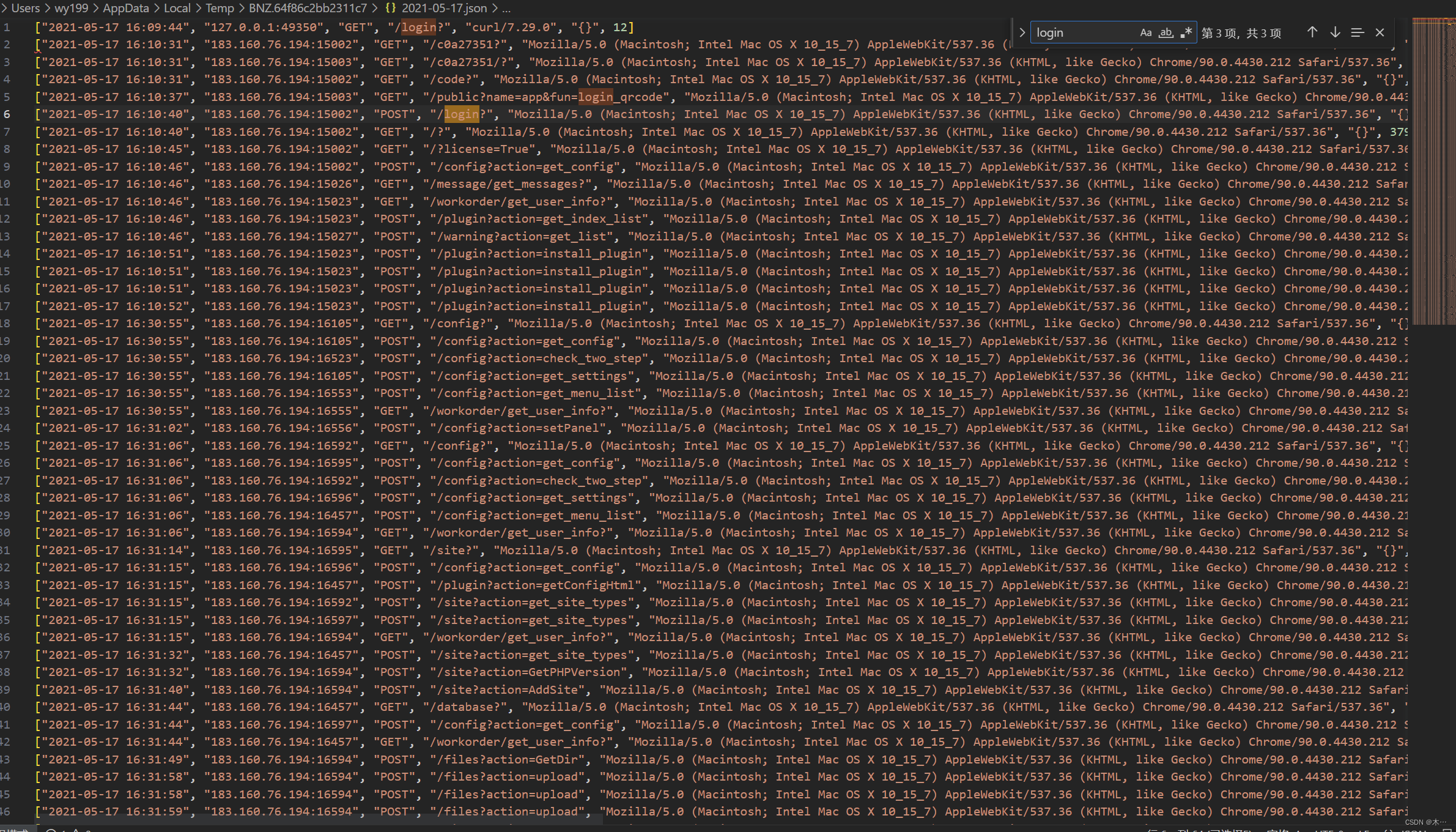

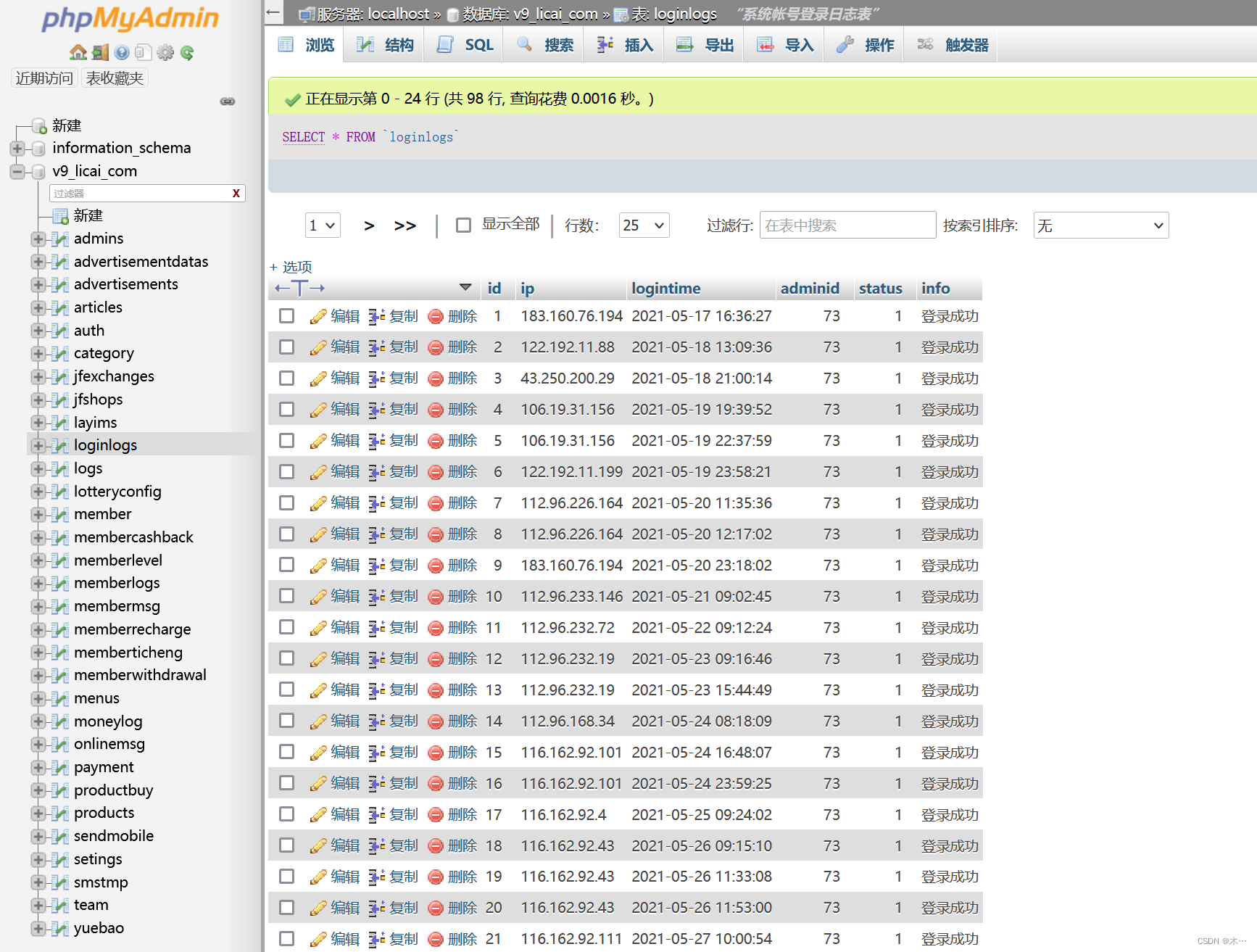

写出服务器中第一次登录宝塔面板的时间。(答案参考格式:2022-02-02 02:02:02)

2021-05-17 16:10:40在相对路径www\server\panel\logs\request中可以找到宝塔面板的访问日志,在以下文件中选择时间最早的解压查看

打开,搜索login,找到时间

服务器取证_05

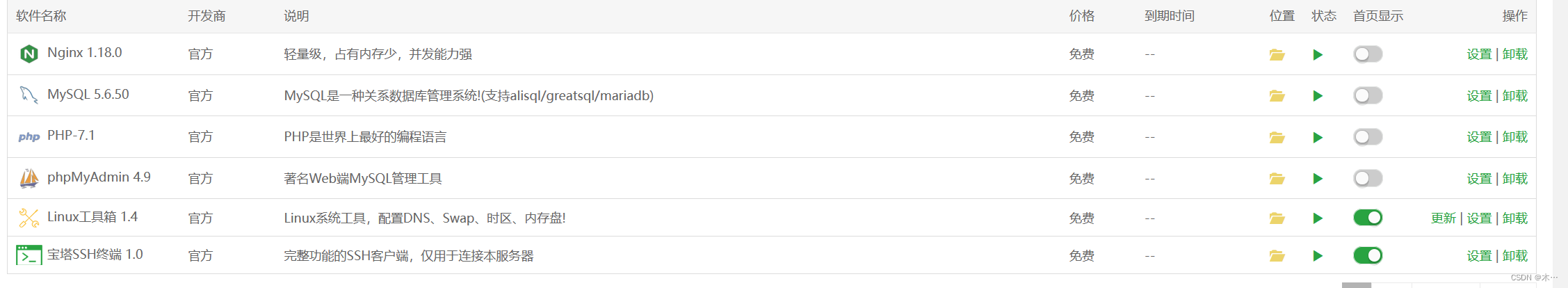

写出宝塔面板的软件商店中已安装软件的个数(答案参考格式:2)

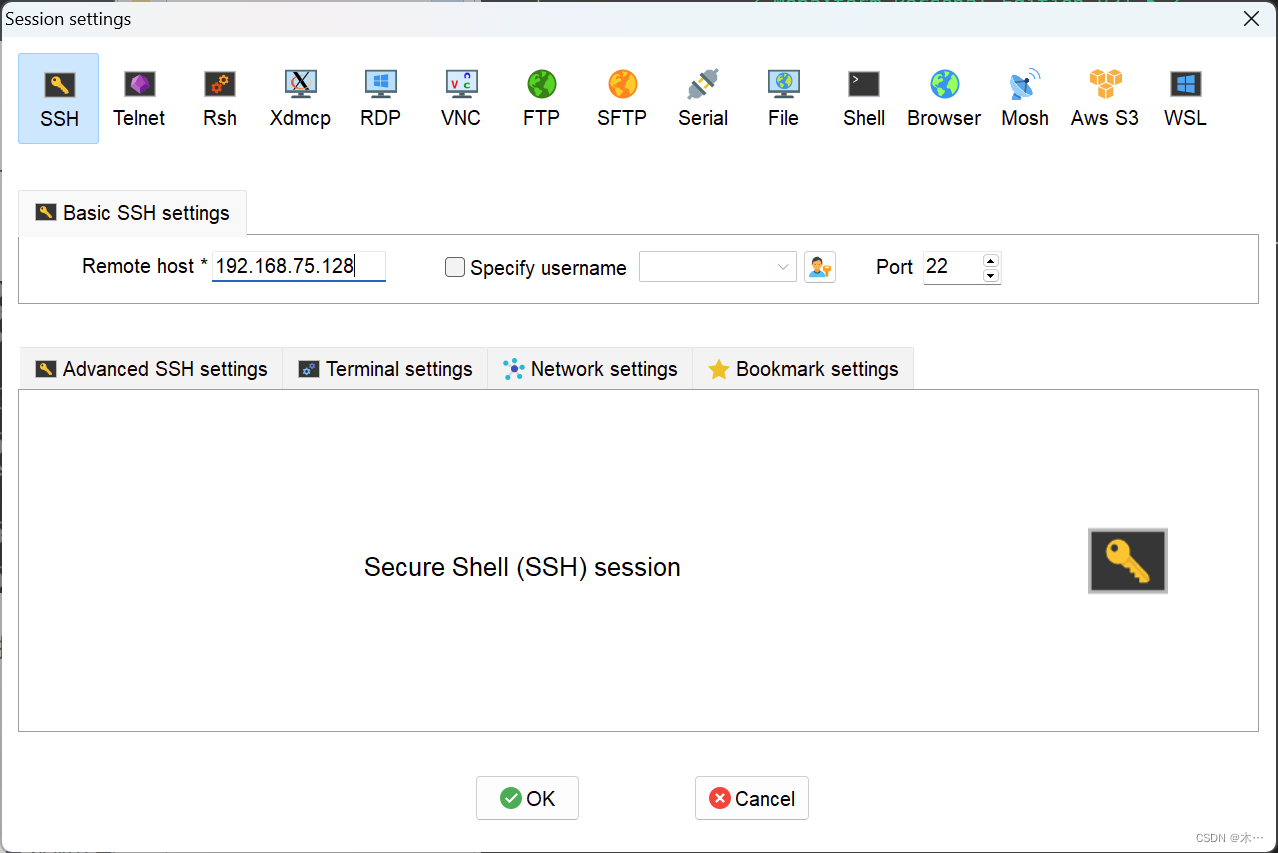

6CentOS7关于网络的设置_centos7网络配置_akipa11的博客-CSDN博客

一开始centos一直ping不通,参考这篇网络设置

然后ip addr

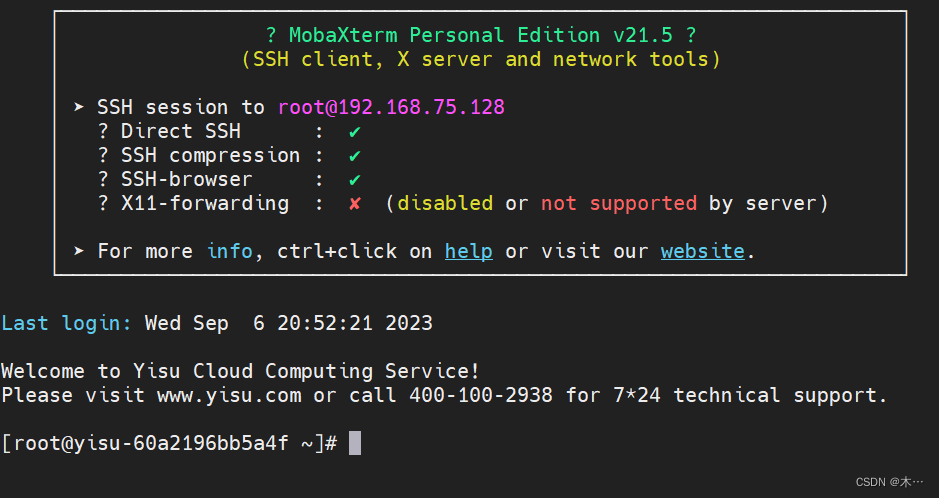

使用mobax连接

root 123456

先登录到宝塔面板中,bt 5修改密码

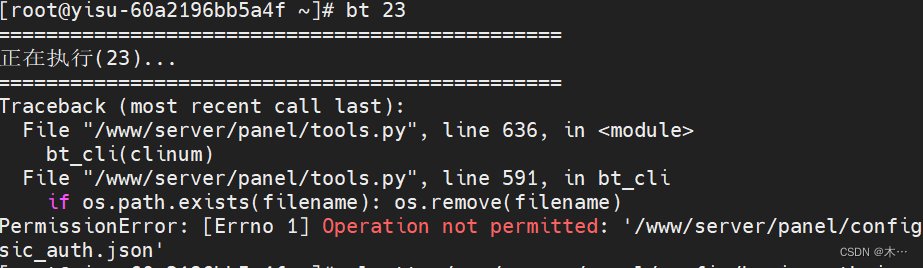

执行命令 bt 11 && bt 12 && bt 13 && bt 23 关闭一些登录限制

bt 23会报错

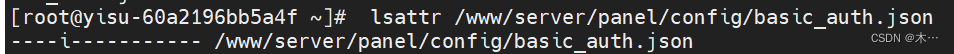

这个文件没有权限删除,执行命令 lsattr /www/server/panel/config/basic_auth.json

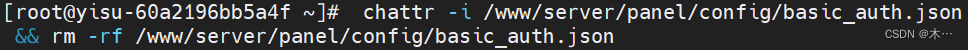

这个i是代表不可修改权限,执行命令 chattr -i /www/server/panel/config/basic_auth.json && rm -rf /www/server/panel/config/basic_auth.json 和bt 23就可以关闭限制了

进入宝塔

查看已安装

服务器取证_06

写出涉案网站(维斯塔斯)的运行目录路径。(答案参考格式:/root/etc/sssh/html)

/www/wwwroot/v9.licai.com/public查看网站目录

服务器取证_07

写出最早访问涉案网站后台的IP地址。(答案参考格式:111.111.111.111)

183.160.76.194进入数据库,在loginlogs里面有信息

服务器取证_08

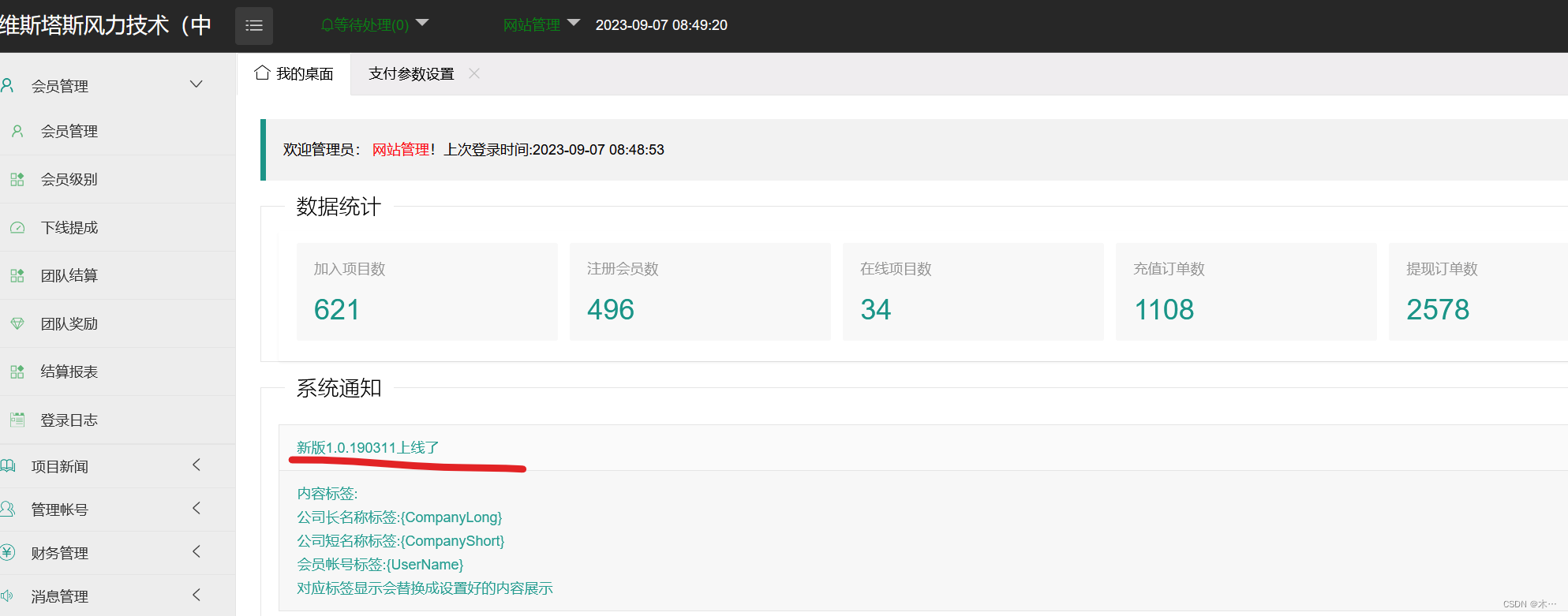

写出涉案网站(维斯塔斯)的“系统版本”号。(答案参考格式:6.6.6666)

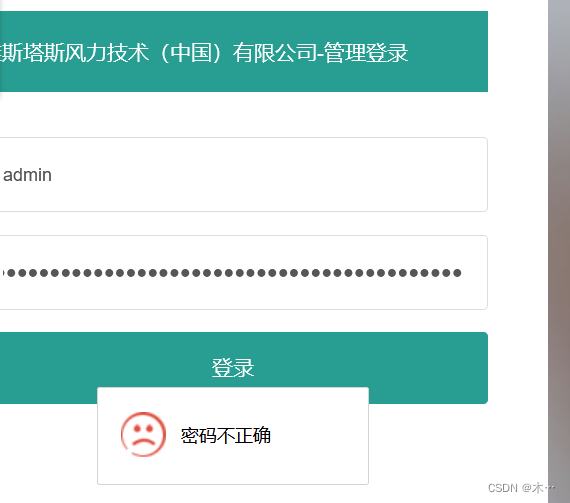

在admins表中看到管理员的账号和密码

http://192.168.75.128:8161/AdminV9YY/Login

登录后台

但是发现管理员账号被加密了,所以要么修改加密文件或者i需改数据库

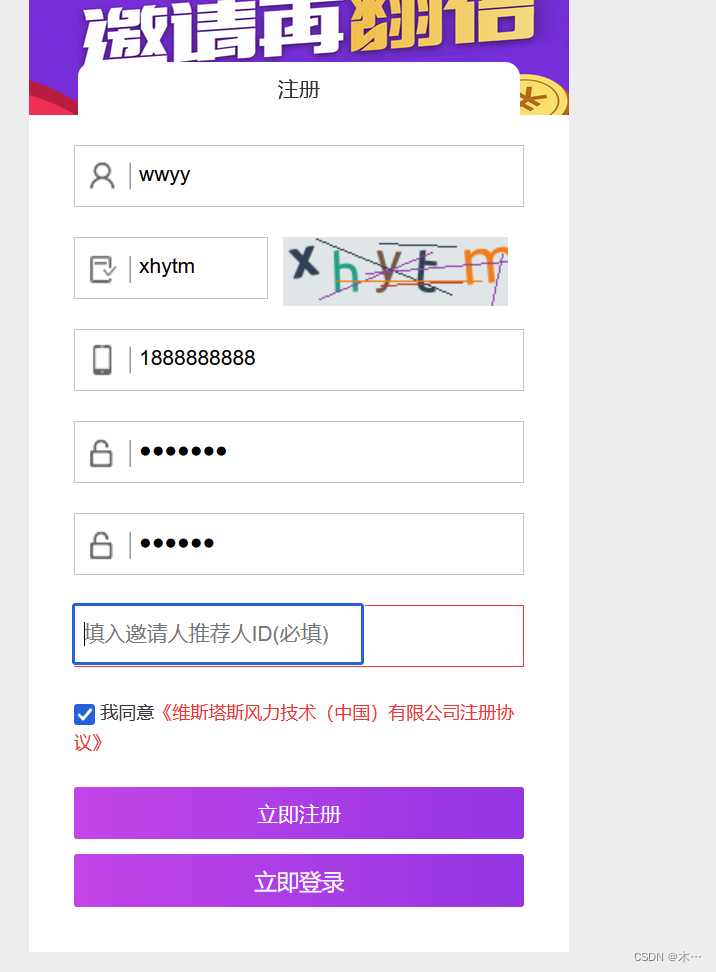

所以先通过访问

http://192.168.75.128:8161/login.html

注册一个id

需要邀请码,从member表中随便找一个

注册成功后到member表中查询wwyy我注册的用户名

找到了我的password,把这个password给管理员

然后再登录

admin 123456

看到版本号

服务器取证_09

分析涉案网站的会员层级深度,写出最底层会员是多少层。(答案参考格式:66)

10这题确实看别人wp也没看懂

在数据库中member表中,先找出上下级关联字段inviter,invicode,然后通过脚本实现递归,算出层级表

服务器取证_10

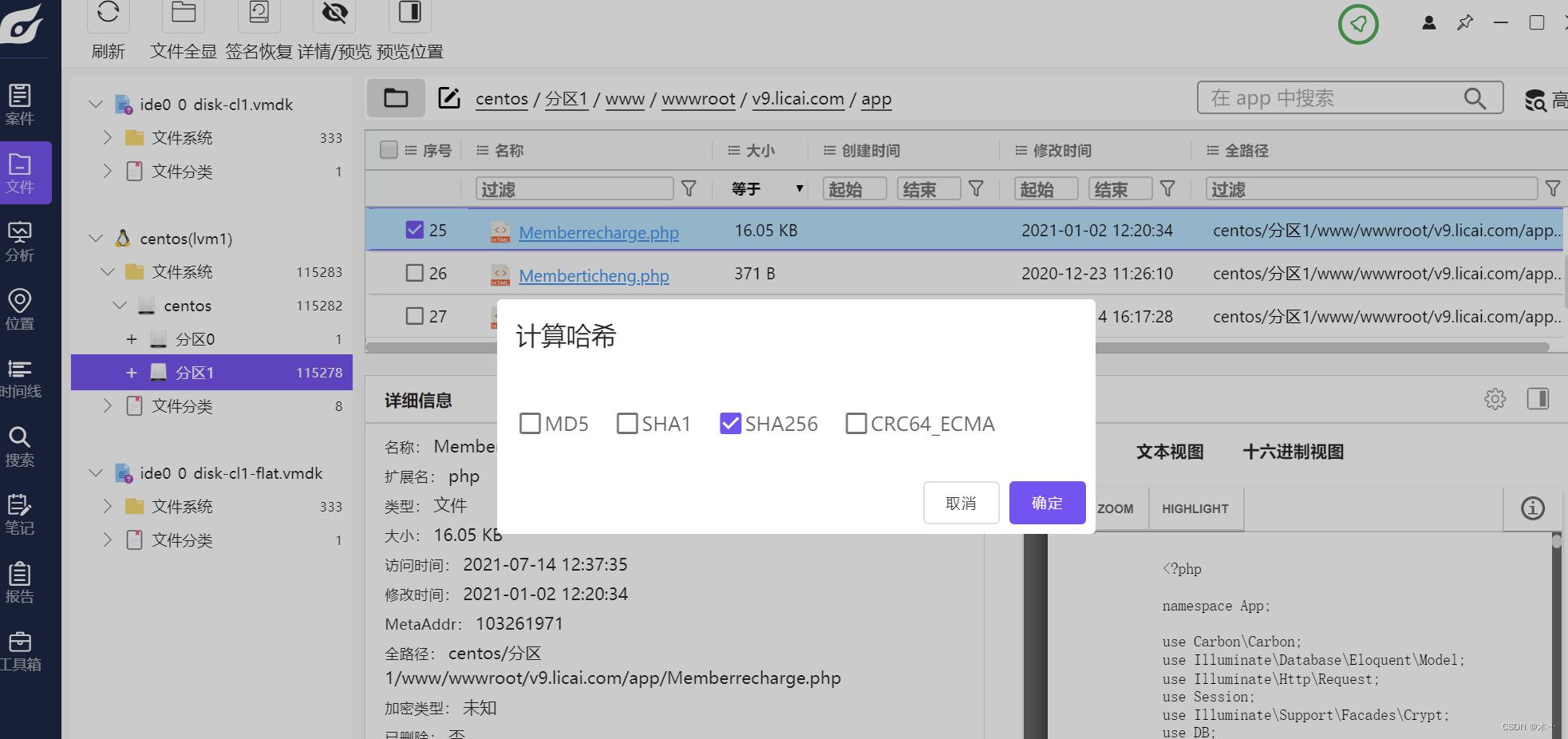

请写出存放网站会员等级变化制度的网站代码文件的SHA256值。(答案参考格式:

8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92)

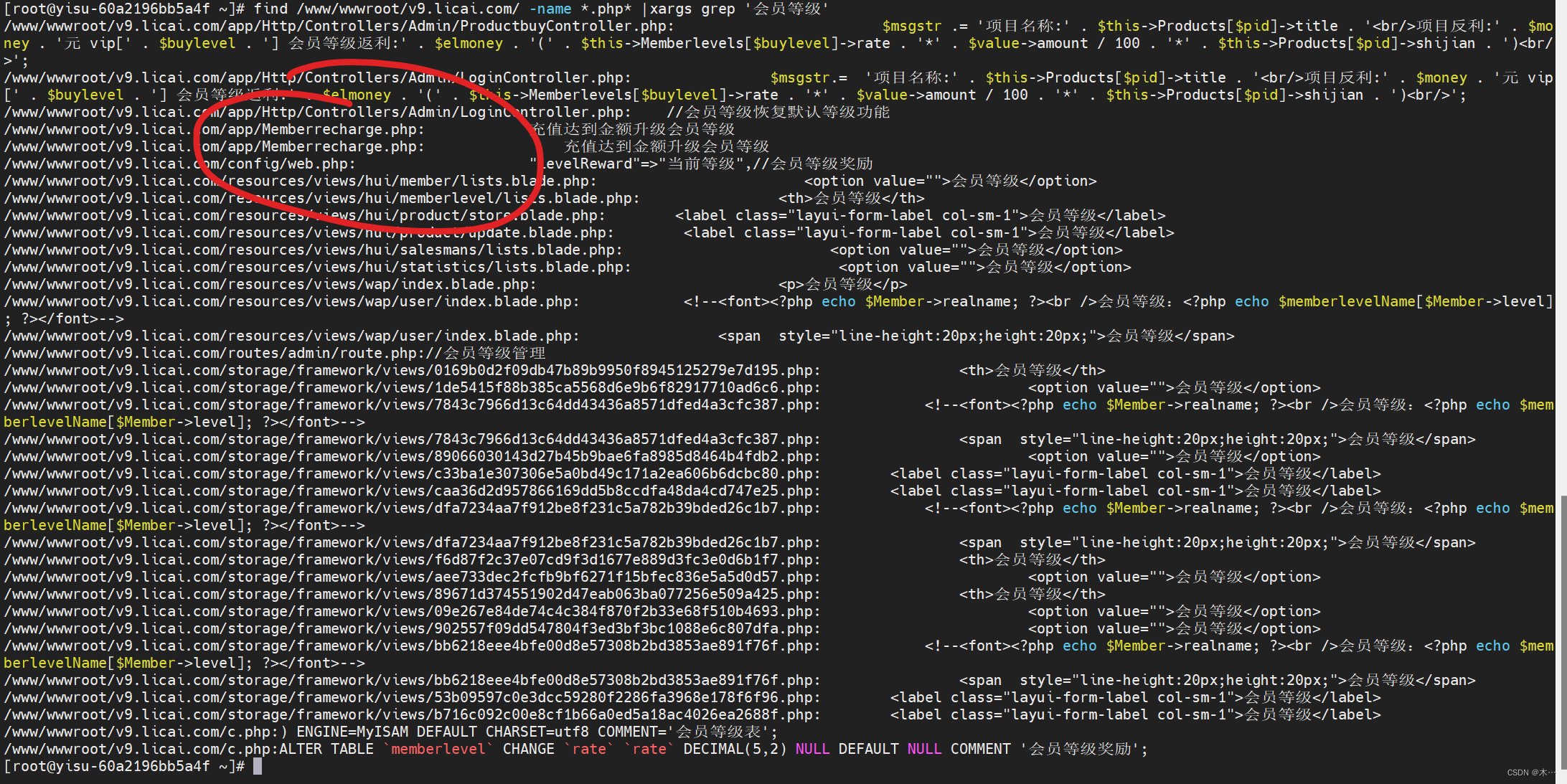

18a011ab67c8c39a286607669211ab3961ddb4a63d29487b7b367b3174af5a78mobax中执行命令 find /www/wwwroot/v9.licai.com/ -name *.php* |xargs grep '会员等级'

找到这个文件,在火眼中打开,计算sha256

得到

服务器取证_11

计算向网站中累计充值最多的五名会员,获得的下线收益总和(不包含平台赠送)。(答案参考格式:

666.66)

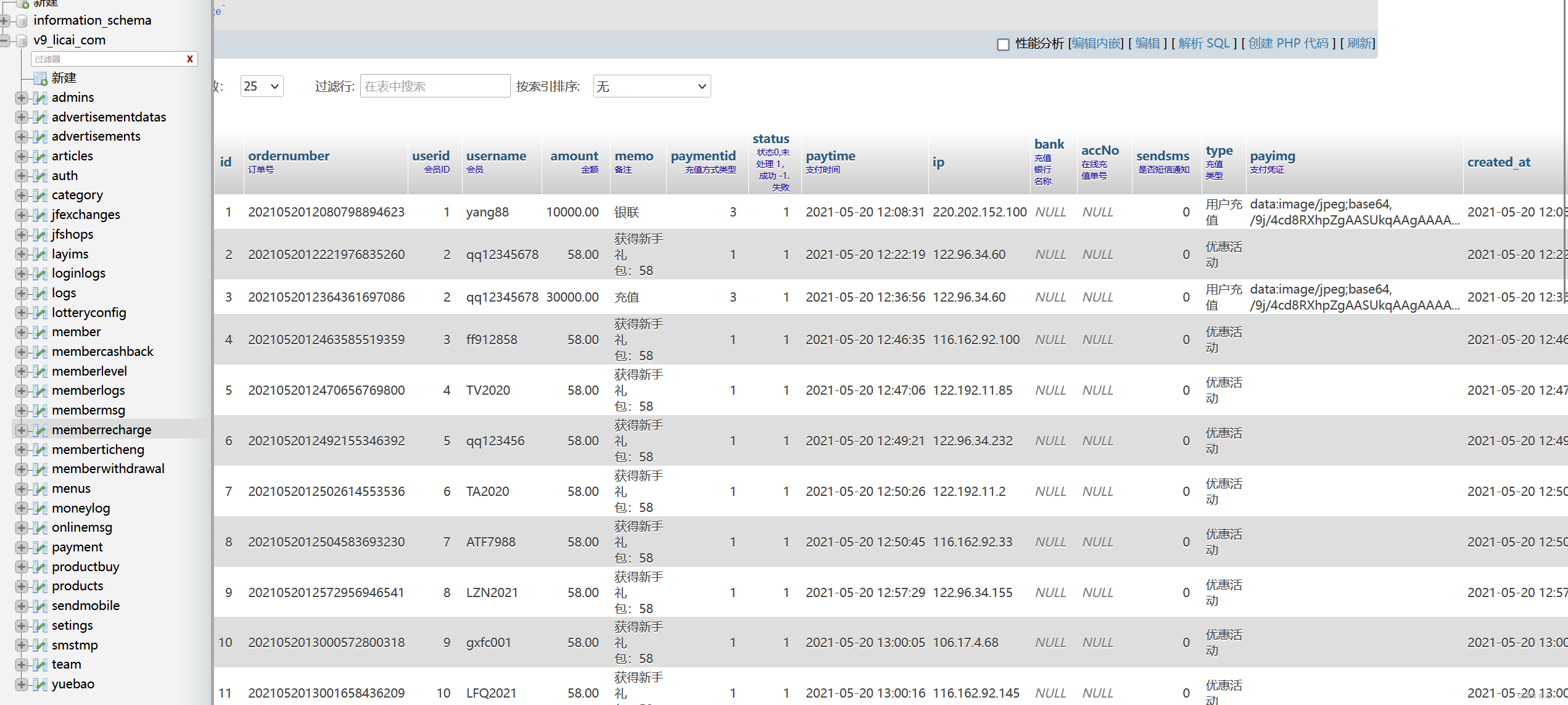

回到数据库,我们发现流水都在membercharge这个表中,当status=1时,为已处理。

我们需筛选type为用户充值,status为1,并且要求amount金额在前五名

所以

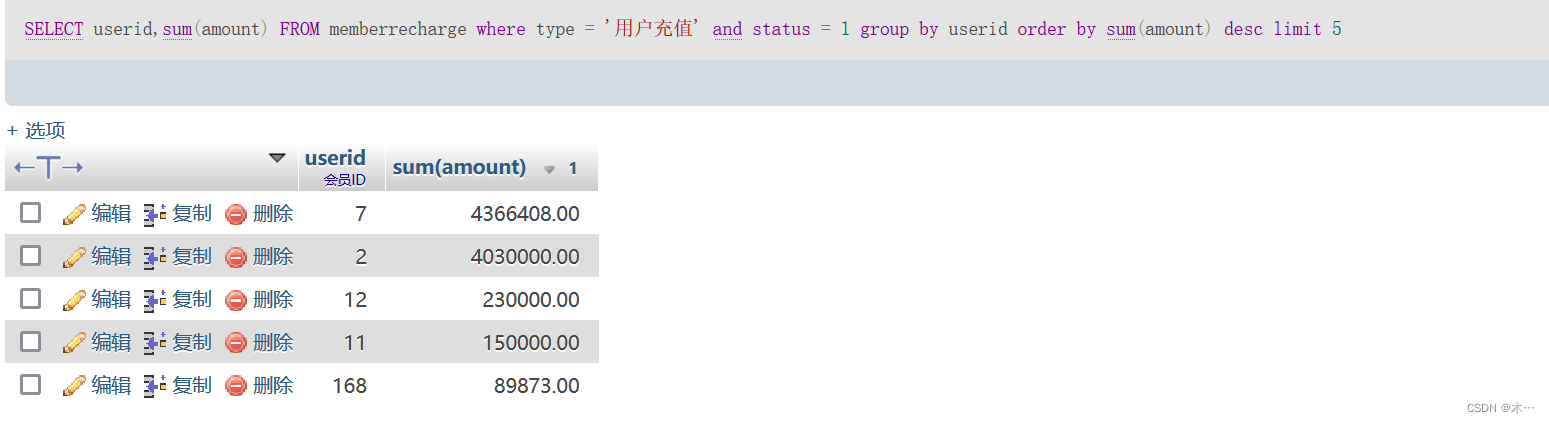

执行sq语句 SELECT userid,sum(amount) FROM memberrecharge where type = '用户充值' and status = 1 group by userid order by sum(amount) desc limit 5

得到充值最多的前五名

下面需要求和,刚才已经得到这五个人的userid,还要要求moneylog_type为下线

执行sql语句 select sum(moneylog_money) from moneylog where moneylog_type like '%下线%' and moneylog_userid in (7,2,12,11,168)

服务器取证_12

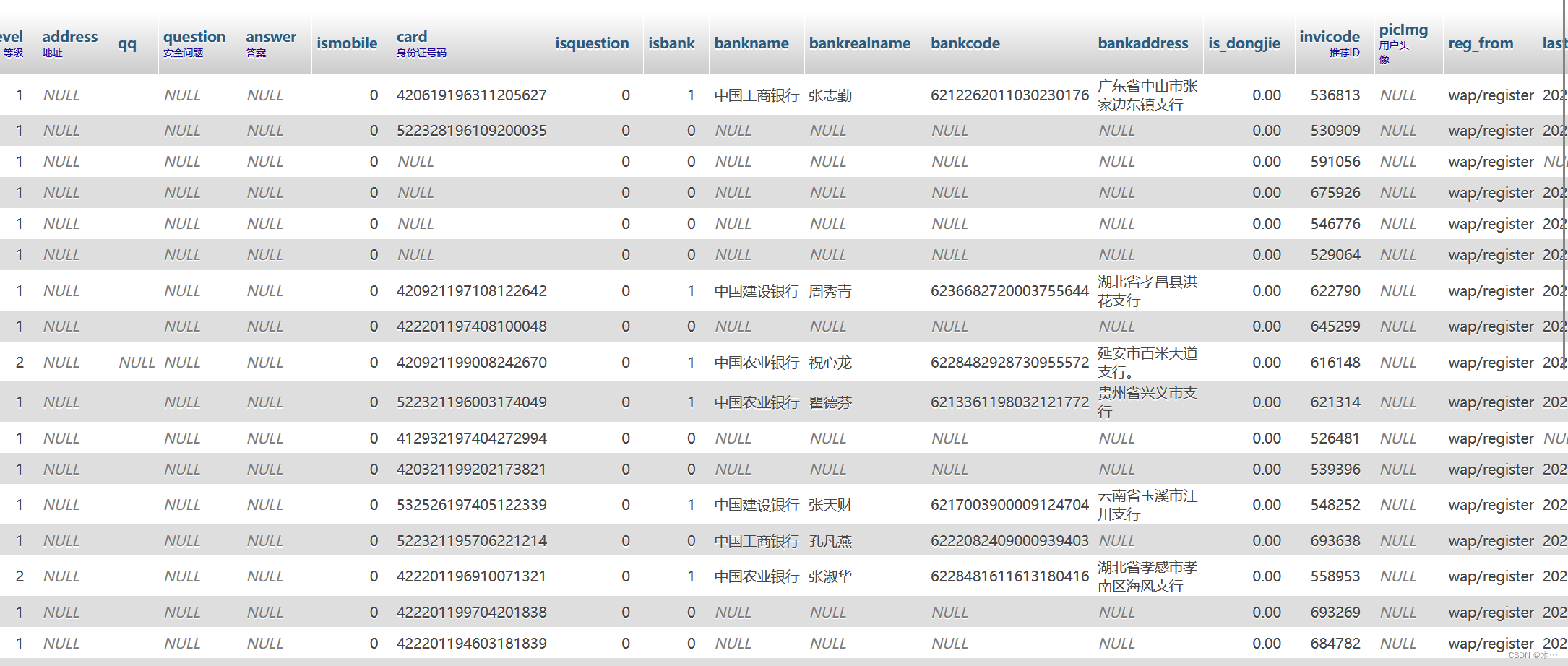

统计涉案网站中余额大于0且银行卡开户行归属于四川省的潜在受害人数量。(答案参考格式:6)

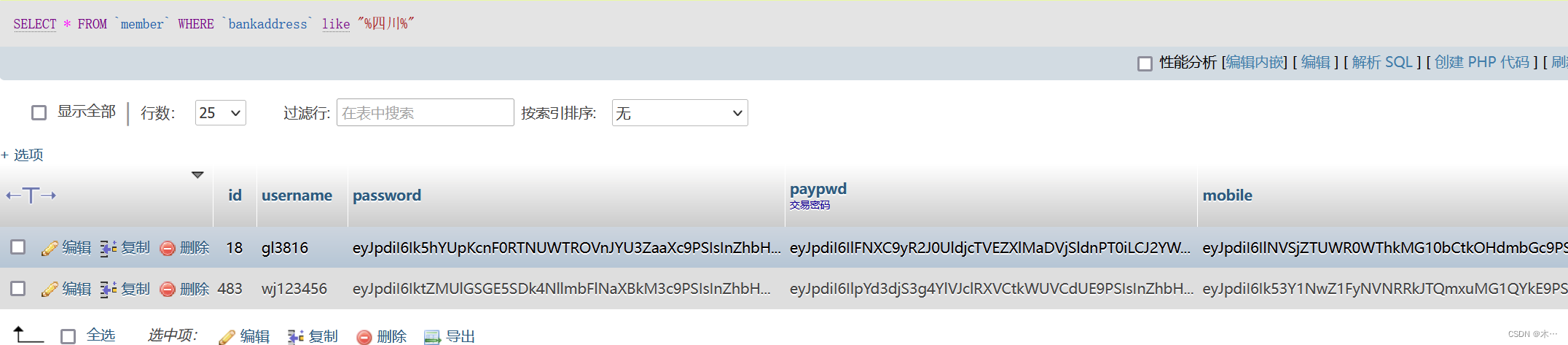

2SELECT * FROM `member` WHERE `bankaddress` like "%四川%"

就找到两个符合条件的

服务器取证_13

统计平台从成立之初至“2021-07-01 23:59:59”共收益多少金额(不包含平台赠送)。(答案参考格式:

6666.66)

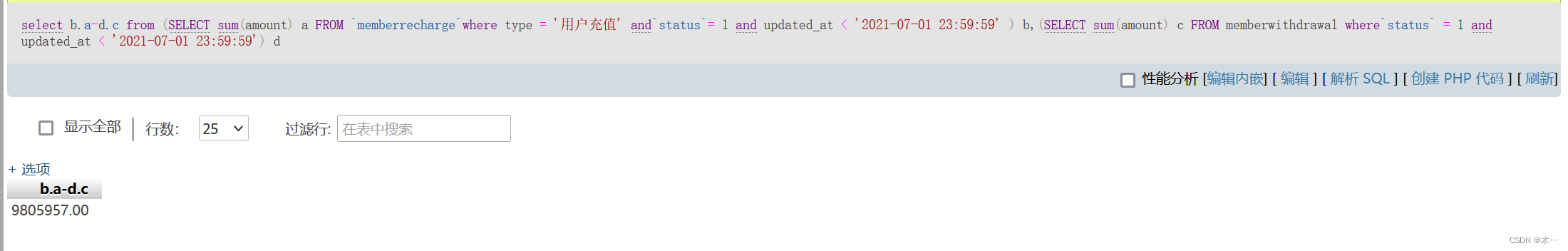

9805957.00这个sql语句有点过于复杂了。。

select b.a-d.c from (SELECT sum(amount) a FROM memberrecharge where type = '用户充值' and status = 1 and updated_at < '2021-07-01 23:59:59' ) b,(SELECT sum(amount) c FROM memberwithdrawal where status = 1 and updated_at < '2021-07-01 23:59:59') d

但是看还是能看懂。组合了两个查询

收益,所以说type得是用户充值,然后status是1,时间也进行了限制

服务器取证_14

统计涉案网站哪一天登录的会员人数最多。(答案参考格式:1999-09-09)

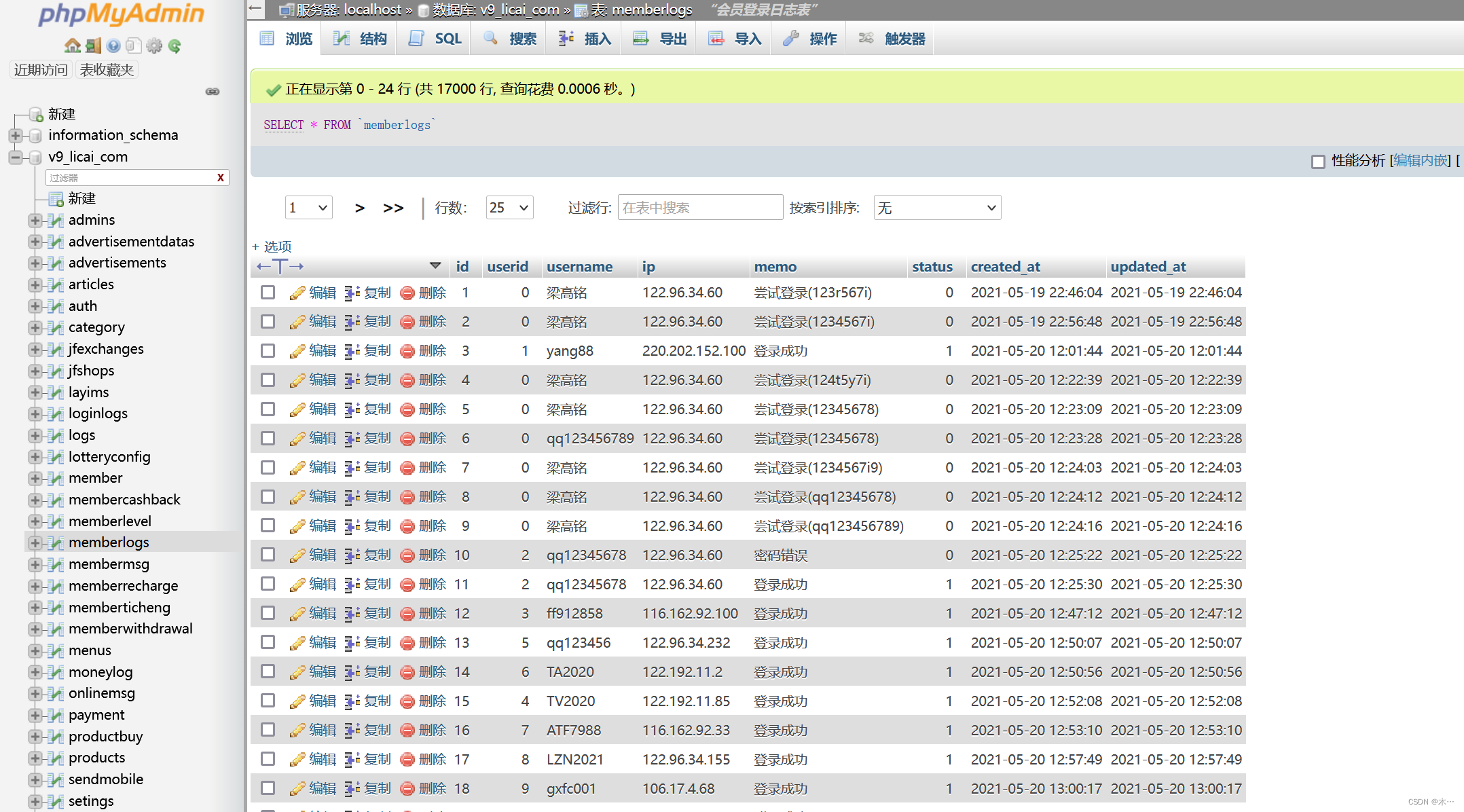

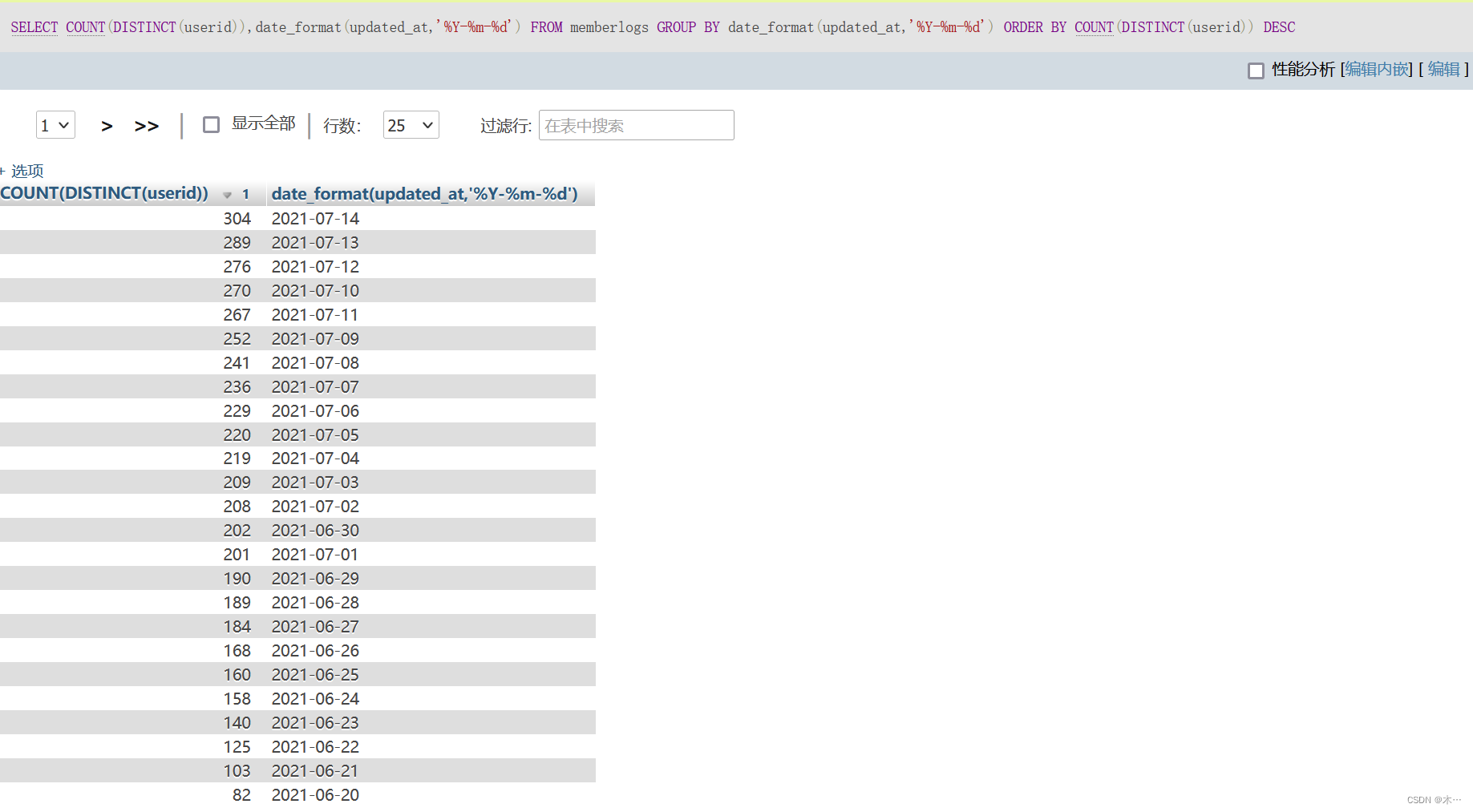

需要从memberlog表中进行查询

只需要尝试登入,通过时间来获取 count(userid)即可

查询时间 那么我们就需要使用函数 date_format(列,格式)

执行sql语句 SELECT COUNT(DISTINCT(userid)),date_format(updated_at,'%Y-%m-%d') FROM memberlogs GROUP BY date_format(updated_at,'%Y-%m-%d') ORDER BY COUNT(DISTINCT(userid)) DESC

服务器取证_15

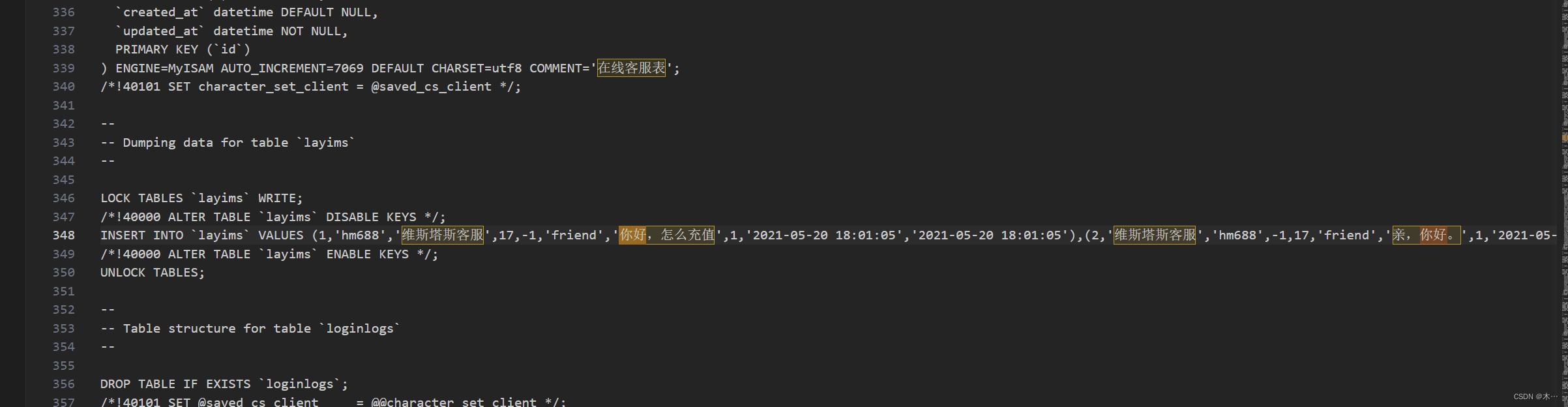

写出涉案网站中给客服发送“你好,怎么充值”的用户的fusername值。(答案参考格式:lanmaobei666)

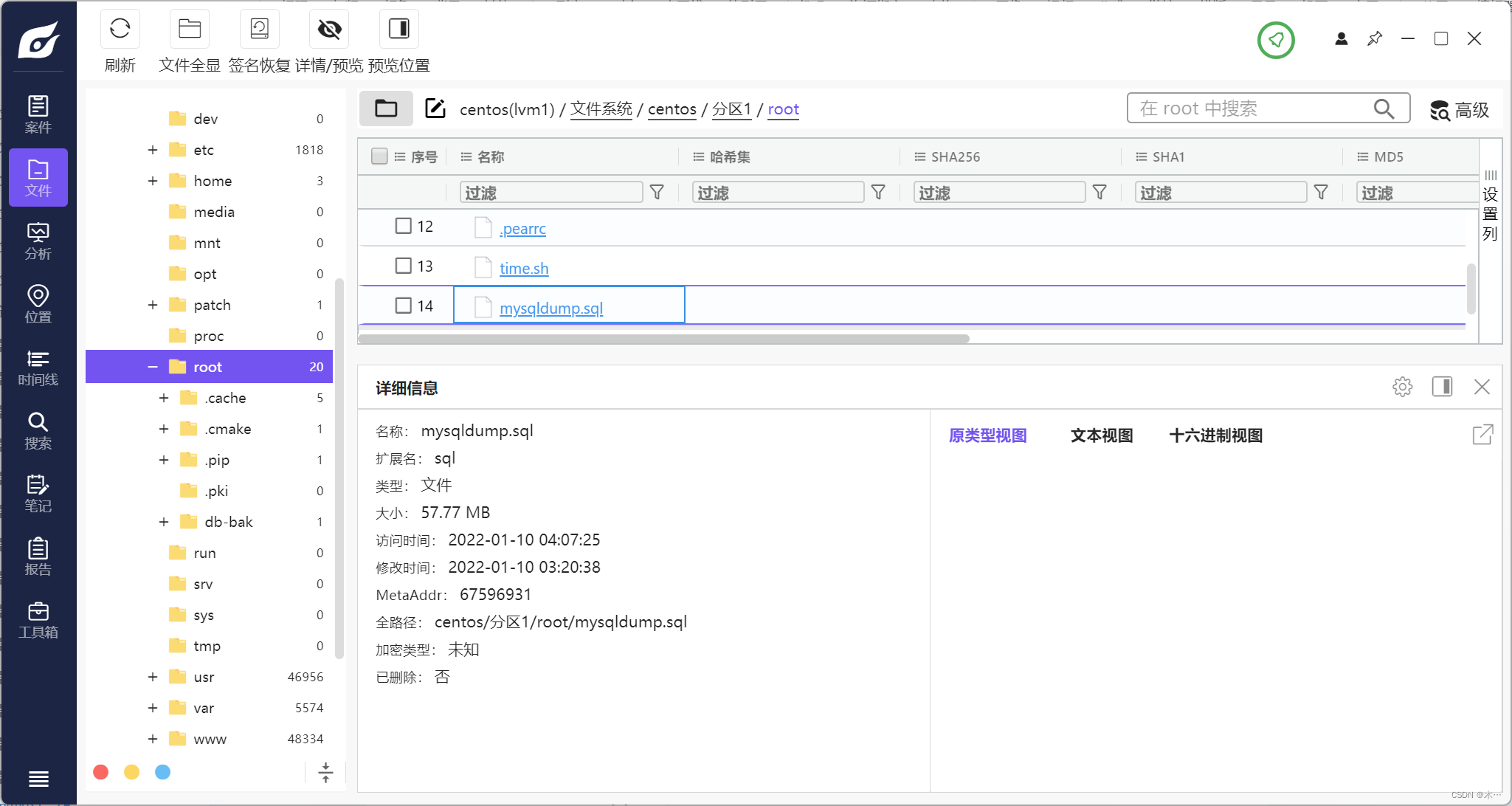

hm688在/root目录下发现一个mysqldump.sql文件 导出,打开直接搜索你好

导出,打开直接搜索你好

得到答案