目录

一、DNS欺骗

1.介绍

2.原理

二、环境和工具

1.kali Linux和靶机(这里选择windows 7)

2.ettercap

三、攻击过程

1.首先确认一下Kali和靶机的IP地址以及网关

2.进入ettercap的配置文件

3.打开ettercap,进行主机发现

总结

一、DNS欺骗

1.介绍

DNS欺骗也称为DNS劫持或重定向,是一种DNS攻击,其中DNS查询被错误地解析,从而意外地

将用户重定向到恶意站点。为了进行攻击,犯罪者要么在用户计算机上安装恶意软件,接管路由

器,要么拦截或破坏DNS通信。DNS劫持可用于欺骗在这种情况下,攻击者通常显示不需要的广告以产生收入;或用于网络钓鱼,显示用户访问的虚假网站版本并窃取数据或凭据。

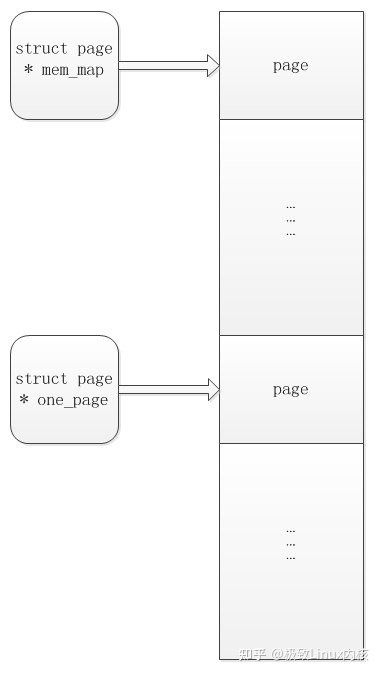

2.原理

DNS欺骗攻击,是攻击者冒充域名服务器,把用户查询的域名地址更换成攻击者的IP地址,然后

攻击者将自己的主页取代用户的主页,这样访问用户主页的时候只会显示攻击者的主页,这就是

DNS欺骗的原理。DNS欺骗并不是“黑掉"了真正的服务器的主页,而是替换成攻击者的主页,将

真正的服务器主页隐藏起来无法访问而已。

DNS欺骗的实现,是利用了DNS协议设计时的一个安全缺陷。

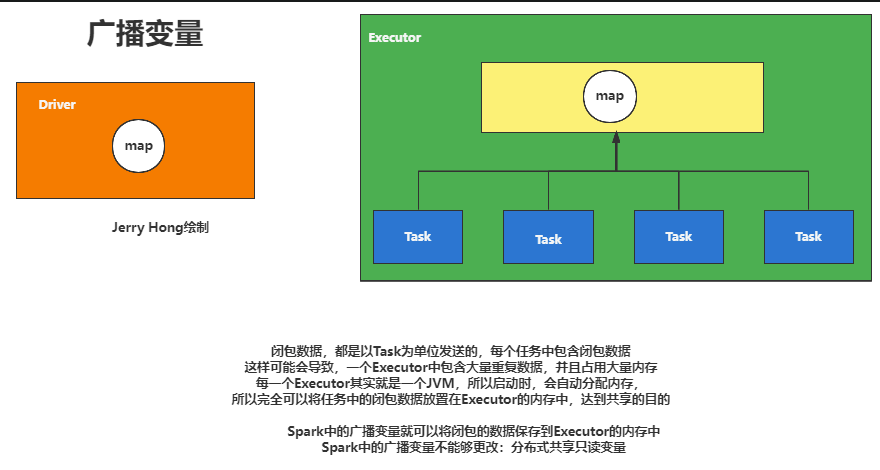

在一个局域网内,攻击者首先使用ARP欺骗,使目标主机的所有网络流量都通过攻击者的主机。之

后攻击者通过嗅探目标主机发出的DNS请求分组,分析数据分组的ID和端口号后,向目标主机发

送攻击者构造好的DNS 返回分组,目标主机收到 DNS 应答后,发现ID和端口号全部正确,即

把返回的数据分组中的域名和对应的IP地址保存进DNS缓存,而后到达的真实DNS应答分组则被

丢弃。

二、环境和工具

1.kali Linux和靶机(这里选择windows 7)

2.ettercap

Ettercap最初是交换局域网(甚至显然是“拥挤的”局域网)的嗅探器,但在开发过程中,它获得了越来越多的功能,从而使其转变为强大而灵

活的中间人攻击工具。它支持许多协议(甚至是加密协议)的主动和被动解剖,并包括许多用于网络和主机分析的功能(例如OS指纹)。

三、攻击过程

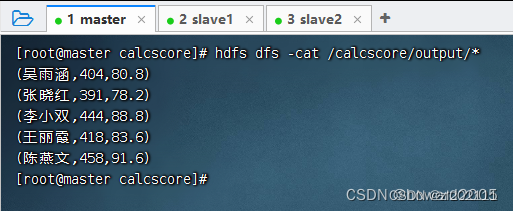

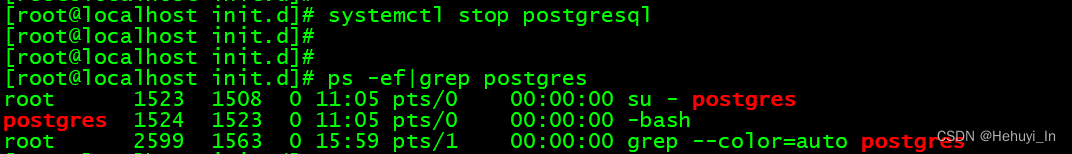

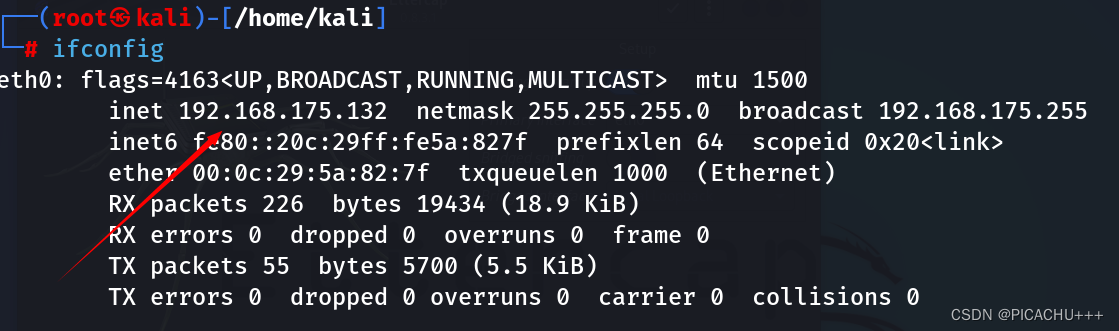

1.首先确认一下Kali和靶机的IP地址以及网关

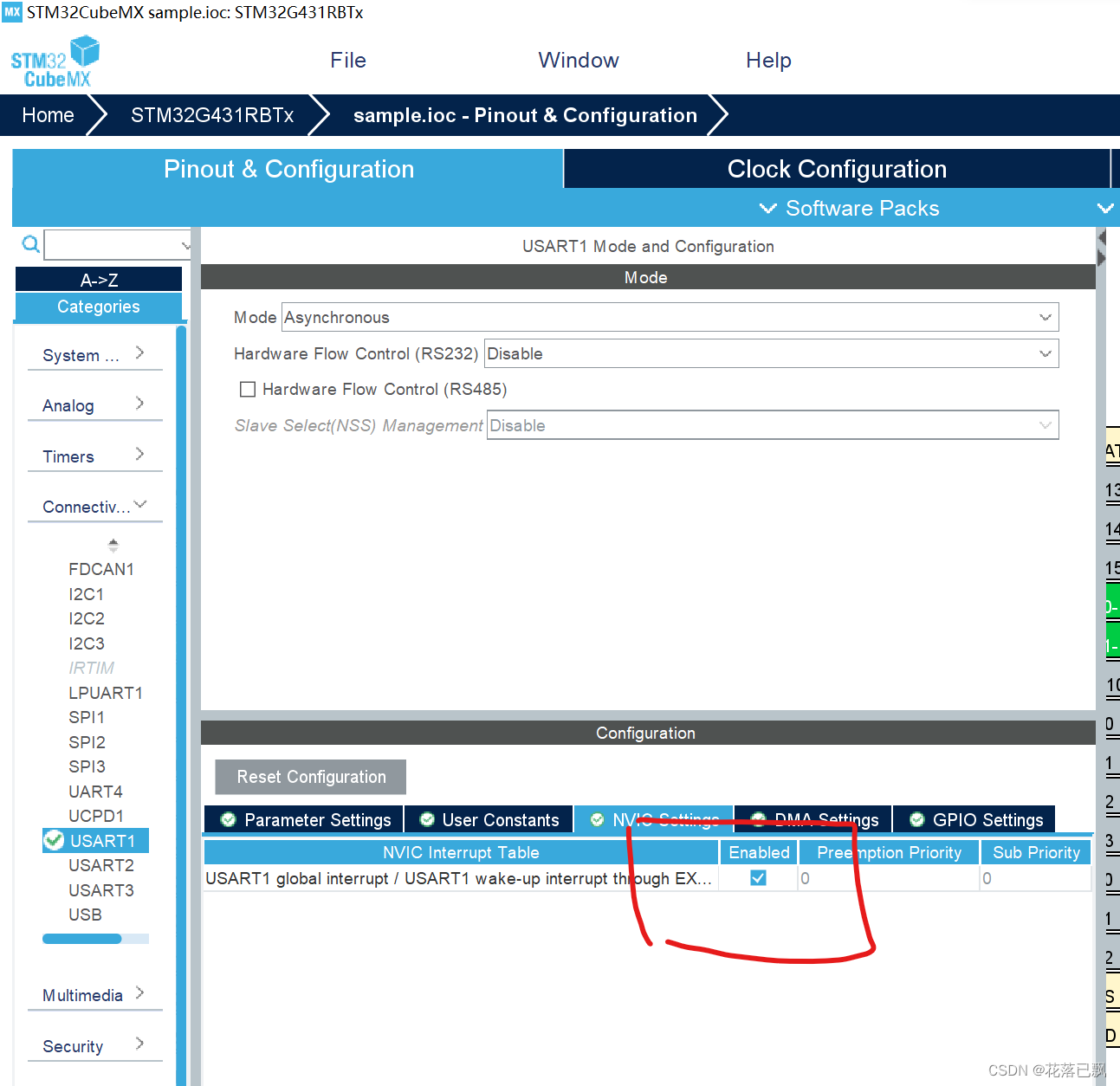

2.进入ettercap的配置文件

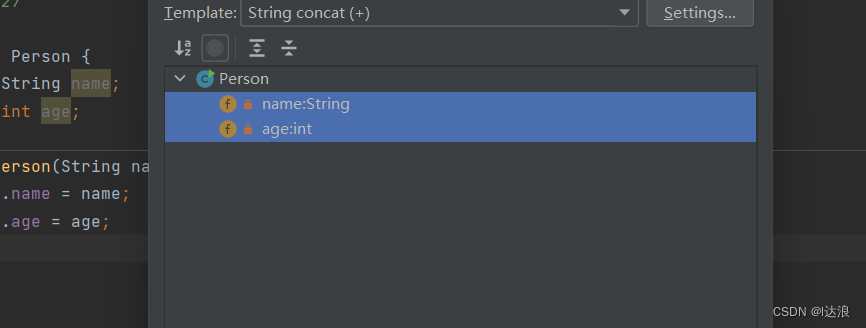

vi /etc/ettercap/etter.dns

添加上你要用作DNS欺骗的网站,然后将网站的IP地址添加成Kali机的IP地址,直接在下方添加即可

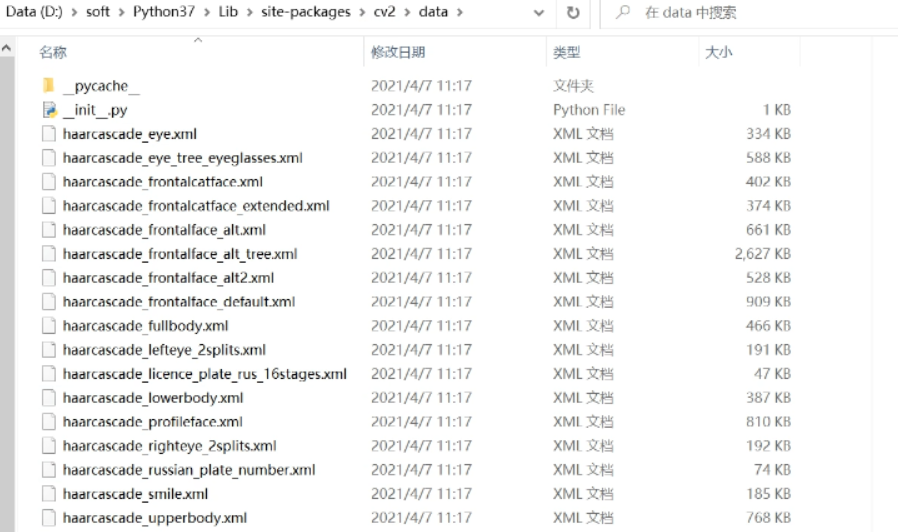

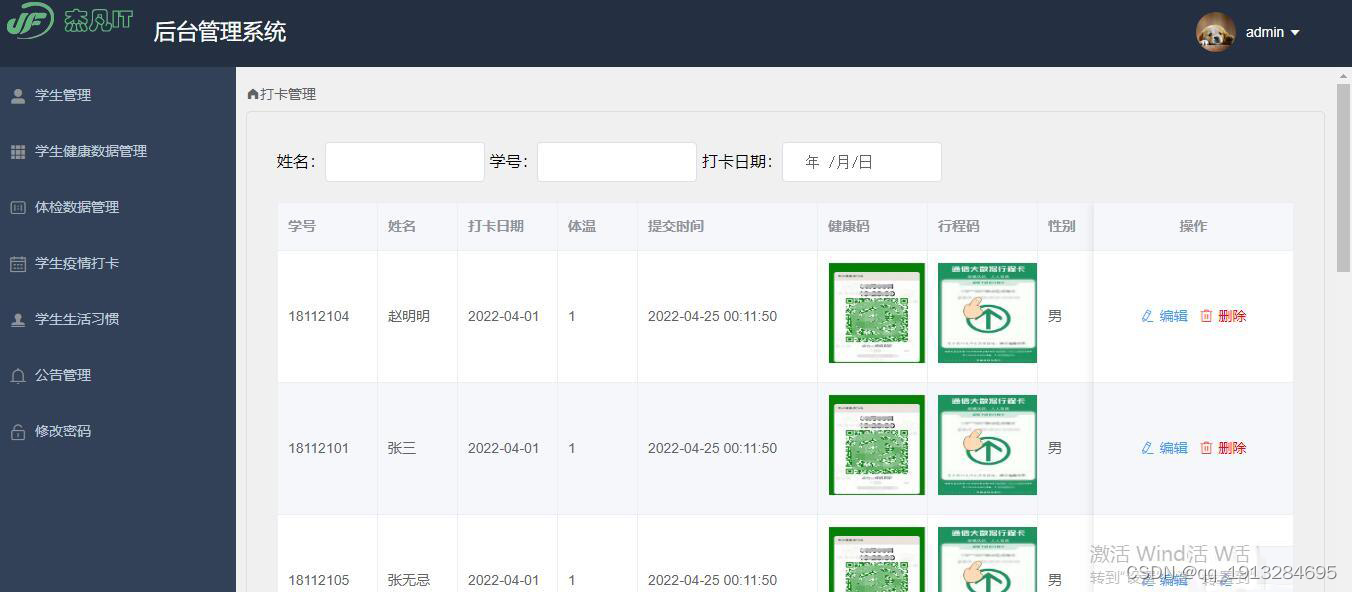

3.打开ettercap,进行主机发现

点击第第三个按钮之后点击第四个按钮,将局域网中嗅探到的IP地址全部列举了出来

可以看到,嗅探器已经将靶机的IP和网关嗅探出来

分别将靶机的IP和网关选中,点击下面的ADD toTarget 1和ADD toTarget 2,点击成功后下面会有提示

点击右上角的 图标,开始ARP欺骗,测试是否成功

回到靶机上利用arp -a查看ARP解析记录,可以看到攻击机IP已经在解析记录里面

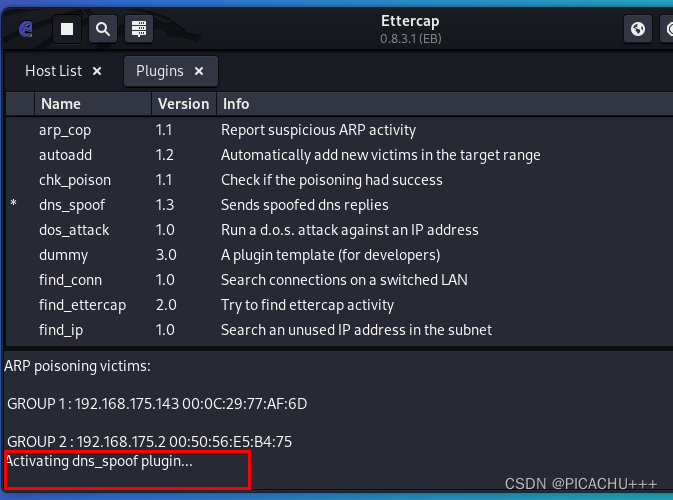

接下来开始实施DNS欺骗,点击右上角的三个点的图标,然后选择Plugins,选择Manage plugins,选择中间的dns_spoof

双击之后,可以看到下面正在执行

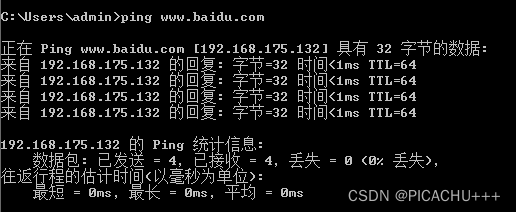

再次回到靶机,ping百度的网址,发现返回的是Kali的IP地址,DNS欺骗成功

总结

避免不可靠的解析器,通过HTTPS使用DNS防止路径上的窃听和篡改,删除域名中没用的