目录

1、使用基础

1.1 数据包筛选

1.2 MAC地址筛选

1.3 端口筛选

1.4 协议筛选

1.5 包长度筛选

1.6 http请求筛选

2.数据包搜索

3.数据包还原

2、例题复现

1、使用基础

1.1 数据包筛选

ip.src == 源ip地址

同理可以得到筛选目标地址:

ip.dst == 目的ip地址

1.2 MAC地址筛选

eth.dst ==A0:00:00:04:C5:84 筛选目标mac地址

eth.addr==A0:00:00:04:C5:84 筛选MAC地址

1.3 端口筛选

tcp.dstport == 80 筛选tcp协议的目标端口为80的流量包

tcp.srcport == 80 筛选tcp协议的源端口为80的流量包

udp.srcport == 80 筛选udp协议的源端口为80的流量包

1.4 协议筛选

tcp 筛选协议为tcp的流量包

udp 筛选协议为udp的流量包

arp/icmp/http/ftp/dns/ip 筛选协议为arp/icmp/http/ftp/dns/ip的流量包

1.5 包长度筛选

udp.length ==20 筛选长度为20的udp流量包

tcp.len >=20 筛选长度大于20的tcp流量包

ip.len ==20 筛选长度为20的IP流量包

frame.len ==20 筛选长度为20的整个流量包

1.6 http请求筛选

请求方法为GET:http.request.method==“GET” 筛选HTTP请求方法为GET的 流量包

请求方法为POST:http.request.method==“POST” 筛选HTTP请求方法为POST的流量包

指定URI:http.request.uri==“/img/logo-edu.gif” 筛选HTTP请求的URL为/img/logo-edu.gif的流量包

请求或相应中包含特定内容:http contains “FLAG” 筛选HTTP内容为/FLAG的流量包

2.数据包搜索

在wireshark界面按“Ctrl+F”,可以进行关键字搜索:

3.数据包还原

在wireshark中,存在一个追踪流的功能,可以将HTTP或TCP流量集合在一起并还原成原始数据,具体操作方式如下:

选中想要还原的流量包,右键选中,选择追踪流 – TCP流/UPD流/SSL流/HTTP流。

2、例题复现

题目要求:

1.黑客攻击的第一个受害主机的网卡IP地址

2.黑客对URL的哪一个参数实施了SQL注入

3.第一个受害主机网站数据库的表前缀(加上下划线例如abc)

4.第一个受害主机网站数据库的名字

1)首先下载1.pcap:

链接:https://pan.baidu.com/s/18mWo5vn1zp_XbmcQrMOKRA

提取码:hrc4

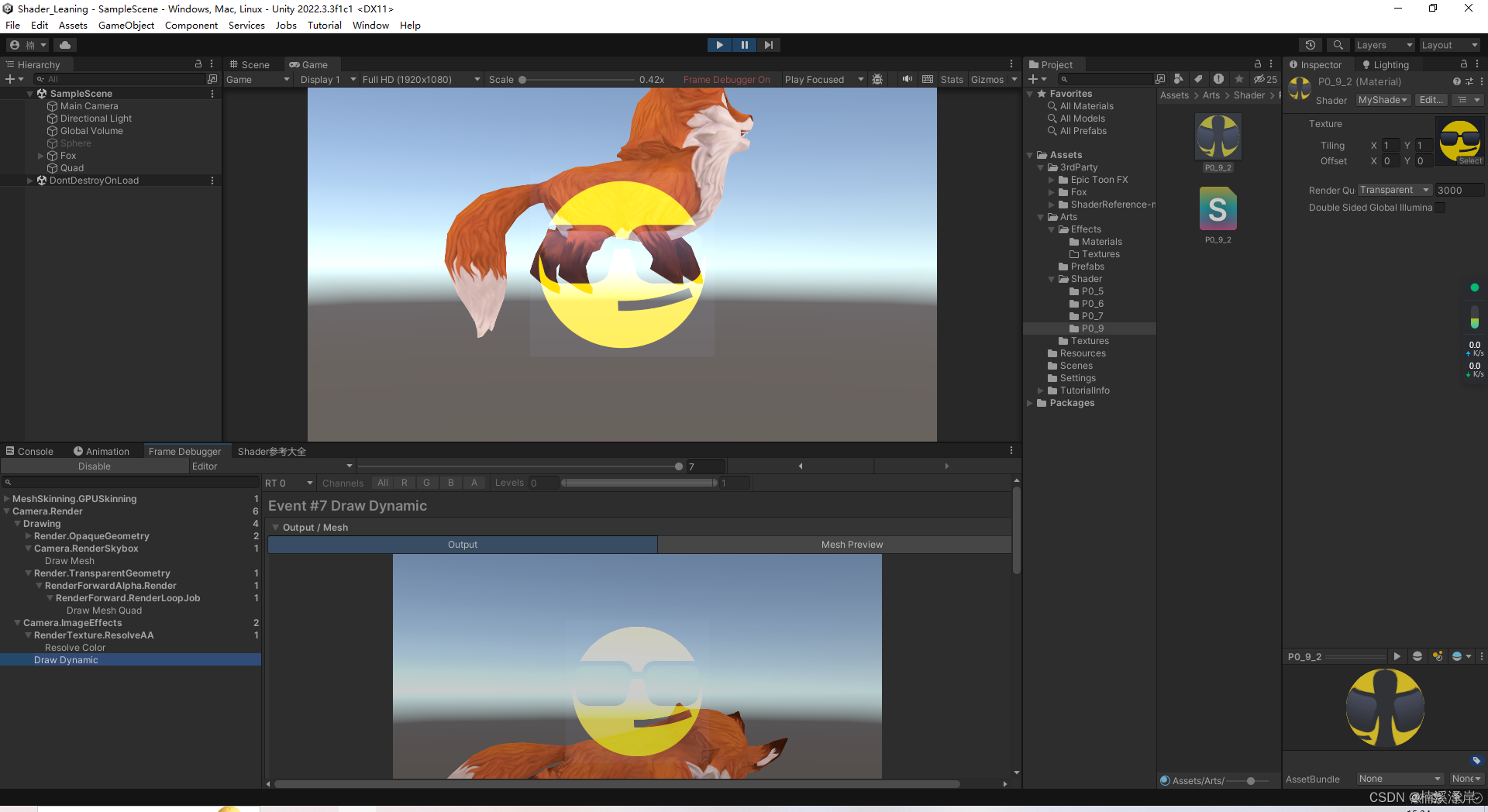

2)打开1.pcap

第一次打开的可能很慢,需要耐心等待

看到题目SQL注入,那就首先想到的是过滤http和https协议:

由此可以看出,因此受害主机的网卡IP地址为192.168.1.8

3)我们进行一个追流操作:

我们可以看到这是一个sql注入,以及对于url参数 list 的进行注入

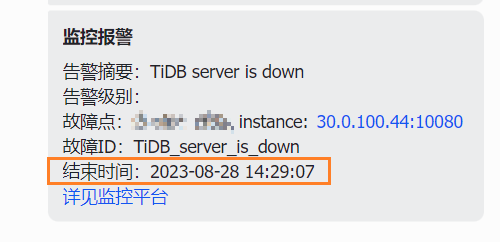

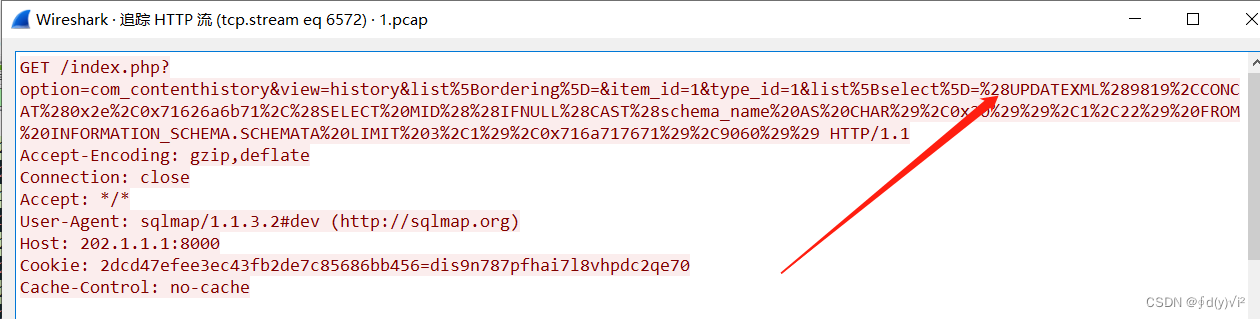

4)然后我们去追踪一个SQL注入的TCP流

这里我们可以看出表前缀

5)要找到数据库名的话,我们最好去最后那几条去找,看到url中如果包含schema关键字,那大概率就是数据库名:

这里的数据库名使用十六进制解码:解码出来就是:joomla.ajtuc_users