- 点击跳转专栏=>Unity3D特效百例

- 点击跳转专栏=>案例项目实战源码

- 点击跳转专栏=>游戏脚本-辅助自动化

- 点击跳转专栏=>Android控件全解手册

- 点击跳转专栏=>Scratch编程案例

- 点击跳转=>软考全系列

- 点击跳转=>蓝桥系列

👉关于作者

专注于Android/Unity和各种游戏开发技巧,以及各种资源分享(网站、工具、素材、源码、游戏等)

有什么需要欢迎底部卡片私我,获取更多支持,交流让学习不再孤单。

👉实践过程

需要所有整理的文档可底部卡片联系我,直接发压缩包。

😜路由器与交换配置

路由器基本配置命令

Route> //用户模式

enable //进入特权模式

config terminal //进去全局配置模式

hostname route1 //设置路由器的名称为route1

enable secret 123 //设置enable加密口令为123(以密文显示,权限高)

enable password 123 //设置enable口令(以明文显示,两者同时配置,前者生效)

no ip domain-lookup //取消域名解析

ip classless //开启IP无类别策略。目的是告诉路由器,当收到无法转发的数据包时将其传递给默认路由,而不是简单的丢弃,与默认路由一起使用。

ip subnet-zero //支持零子网

line console 0 //进入控制台线路配置模式(超级终端)

password 123 //设置console登录密码为123

exec-timeout 30 30 //设置路由器超时时间为30分钟,30秒后自动弹出到用户模式,设置为0 0 则永远不超时。

Login //要求登录时输入口令

line vty 0 4 //进入虚拟终端线路配置模式(telnet)

exec-timeout 30 30 //设置路由器超时时间为30分钟,30秒后自动弹出到用户模式,设置为0 0 则永远不超时。后一个30的单位是秒。

password 123 //设置VTY登录密码为123

login //要求登录时输入口令

exit //退出当前模式

copy running-config startup-config //将更改保存到nvram

service password-encryption //对所有密码加密

interface fa0/0 //进入fa0/0接口配置模式

ip address 192.168.1.1 255.255.255.0 //设置接口IP地址

no shutdown //激活接口

interface s0 //进入s0接口

ip address 192.168.2.2 255.255.255.0

clock rate 9600 //设置时钟频率

no shutdown

exit

ip routing //允许路由配置。没有该语句将导致配置的路由无效。

No ip routing //禁用路由配置

ip route 目标网段 子网掩码 下一跳入口IP地址 //静态路由

ip route 0.0.0.0 0.0.0.0 下一跳入口IP地址 //默认路由

exit

end //退出到特权模式(与ctrl+z一样)

show ip route //查看路由表

show interface fa0/0 //查看fa0/0接口信息

show ip protocol //查看路由协议

show ip interface brief //查看端口简要信息

IPV6配置

Config terminal

Hostname R1

Ipv6 unicast-routing //开启ipv6单播路由

Interface f0/0

Ipv6 address 2005:CCCC::1/64

No shutdown

Exit

Interface serial0/2/0

Ipv6 address 2007:CCCC::1/64

Clock rate 128000

Exit

Ipv6 route 2004:CCCC::/64 serial0/2/0

IPV6 GRE隧道配置

Interface tunnel 0 //启用通道0

Tunnel source s1/0 //通道源地址为s1/0,(本端路由器接口)

Tunnel destinaltion 202.100.2.2 //通道目的地址,(对端路由器地址)

Ipv6 address 2005:AAAA::1/64 //为通道配置ipv6地址

Tunnel mode gre ipv6 //通道模式为ipv6的gre隧道

Ipv6 rip test enable //在路由器通道0上启用rip,并命名为test

Interface f0/0

Ipv6 rip test enable //在路由器f0/0上启用rip,并命名为test

IPV6 NET-PT(静态)

Config terminal

Interface e0

Ip address 192.17.5.1 255.255.255.0

Ipv6 nat //在接口上启用nat-P

Interface e1

Ipv6 address 2001:aaaa::1/64

Ipv6 nat

Exit

Ipv6 nat prefix 2001:aaaa:0:0:0:1::/96 //说明在ipv6域内使用的ipv6前缀

Ipv6 nat v4v6 source 2001:aaaa::2 192.17.5.200 //将源ipv6地址输出的ipv6数据包转成ipv4数据包

Ipv6 nat v4v6 source 192.17.5.2 2001:aaaa:0:0:0:1::8 //将源ipv4地址输出的ipv4数据包转成ipv6数据包

IPV6 NET-PT(动态)

Config terminal

Interface e0

Ip address 192.17.5.1 255.255.255.0

Ipv6 nat //在接口上启用nat-P

Interface e1

Ipv6 address 2001:aaaa::1/64

Ipv6 nat

Exit

Ipv6 nat prefix 2001:aaaa:0:0:0:1::/96 //说明在ipv6域内使用的ipv6前缀

Ipv6 nat v6v4 pool ipv4-pool 192.17.5.10 192.17.5.20 prefix-length 24 //指定名为ipv4-pool的ipv4地址池

Ipv6 nat v6v4 source list ipv6 pool ipv4-pool //配置NAT-PT映射

RIP配置

Router rip //启动rip协议

Version 2 //设置rip版本为第2版

Network 192.168.1.0 //发布直连网段

No auto-sumary //取消路由协议自动汇总

ip split-horizon //配置水平分割

Exit

interface fa0/0 //进入接口配置模式

ip rip send version 1 2 //该接口发送ver1和ver2报文

ip rip receive version 1 2 //该接口接收ver1和ver2报文

IGRP配置

Interface fa0/0

Ip address 192.168.3.1 255.255.255.0

No keepalive //不监测keepalive信号,即不连接设备时可激活该接口

Exit

Interface serial 0

Ip address 192.168.4.1 255.255.255.0

Bandwidth 1544 //设置带宽为1.544Mbps

Clock rate 512000

Exit

Router igrp 100

Network 192.168.3.0

Network 192.168.4.0

EIGRP配置

Router eigrp 100 //启动eigrp协议进程,100为自治系统号

Network 192.168.1.0 //发布直连网段

Network 172.16.4.4 0.0.0.3 //此处地址为子网地址,需写出反掩码

Network 172.16.4.12 0.0.0.3

No auto-sumary //取消路由协议自动汇总

Ospf配置

Router ospf 1 //启动ospf协议进程,1为进程号

Network 192.168.1.0 0.0.0.255 area 0 //发布直连网段

Network 192.168.2.1 0.0.0.0 area 0 //发布的网络为端口地址时,反掩码为0.0.0.0

Show ip ospf //查看ospf信息

Frame-relay配置

Interface s0 //进入s0接口配置模式

Encapsulation frame-relay //对串口s0进行frame-relay封装frame-relay lmi-type ansi //设置帧中继的lmi类型

Interface s0.1 point-to-point //进入子接口配置模式

Ip address 192.168.1.1 255.255.255.0

Frame-relay interface-dlci 100 //设置dlci编号为100

Frame-relay map ip 192.168.1.2 100 broadcast //设置ip地址与帧中继DLCI之间的映射,并允许广播(另外一种配置)

NAT配置

静态nat

Config terminal

ip nat inside source static 192.168.1.2 25.98.192.2

//手动定义转换映射关系

ip nat inside source static 192.168.1.3 25.98.192.3

ip nat inside source static 192.168.1.4 25.98.192.4

ip address 192.168.1.1 255.255.255.0

ip nat inside //定义内部接口

interface fa0/2

ip address 25.98.192.254 255.255.255.0

ip nat outside //定义外部接口

动态nat

Config terminal

Ip nat pool cisco 25.98.192.2 25.98.192.254 netmask 255.255.255.0 //定义目的地址范围

access-list 1 permit 10.1.1.2 0.0.0.255 //定义访问控制列表

ip nat inside source list 1 pool cisco //启用nat,私有地址来源于list1,使用pool名为cisco地址池内的公网ip进行转换

interface fa0/1

ip address 10.1.1.1 255.255.255.0

ip nat inside

interface fa0/2

ip address 25.98.192.1 255.255.255.0

ip nat outside

动态复用地址转换

Config terminal

access-list 1 permit 10.1.1.2 0.0.0.255

ip nat inside source list 1 interface fa0/2 overload //启用nat,私有地址来源于list1,使用fa0/2上的公网ip转换,overload使用端口转换

ip address 10.1.1.1 255.255.255.0

ip nat inside //定义内部接口

interface fa0/2

ip address 25.98.192.254 255.255.255.0

ip nat outside //定义外部接口

访问控制列表ACL

(1)允许网络地址172.16.0.0通过,但拒绝172.16.19.2通过

Config terminal

Access-list 1 deny host 172.16.19.2

Access-list 1 permit 172.16.0.0 0.0.255.255

Interface fa0/1

Ip access-group 1 out

(2)禁止主机A(172.16.16.2)远程登录路由器B(172.16.17.1)

Access-list number permit|deny protocol source destination

Config terminal

Access-list 110 deny tcp host 172.16.16.2 host 172.16.17.1 eq telnet

Access-list 110 permit ip any any

Interface fa0/1

Ip access-group 110 out

(3)允许主机A(172.16.16.2)远程登录路由器B(172.16.17.1)

Config terminal

Access-list 110 permit tcp host 172.16.16.2 host 172.16.17.1 eq telnet

Interface fa0/1

Ip access-group 110 out

交换机基本配置命令

Switch> //用户模式

enable //进入特权模式

config terminal //进入全局配置模式

hostname sw1 //设置交换机的名称为sw1

enable secret 123 //设置使能密码(以密文显示,权限高)

enable password 123 //设置使能口令(以明文显示,与使能密码同时使用时,使能密码有效)

no ip domain-lookup //取消域名解析

line console 0 //进入控制台线路配置模式(超级终端)

password 123 //设置console登录密码为123

exec-timeout 30 30 //设置路由器超时时间为30分钟,30秒后自动弹出到用户模式,设置为0 0 则永远不超时。

Login //要求登录时输入口令

line vty 0 4 //进入虚拟终端线路配置模式(telnet)

exec-timeout 30 30 //设置路由器超时时间为30分钟,30秒后自动弹出到用户模式,设置为0 0 则永远不超时。后一个30的单位是秒。

password 123 //设置VTY登录密码为123

login //要求登录时输入口令

exit

interface vlan1 //进入vlan1配置模式

ip address 192.168.1.1 255.255.255.0 //ip地址为192.168.1.1

no shutdown //启用该接口

exit

ip default-gateway 192.168.1.254 //设置默认网关为192.168.1.254

ip name-server 192.168.2.1 //设置域名服务器

ip domain-name wqs.com //设置域名

interface fa0/1

speed 100 //设置带宽为100Mbps bandwidth 单位为Kbps

duplex full //设置为全双工模式

VTP配置

Vlan database // 进入vlan配置模式

Vtp version 2 //启用版本2的vtp

Vtp domain 305 //设置域名为305

Vtp domain server/client/transparent //设置交换机为服务器模式(客户模式或者透明模式)

Vtp password 123 //配置vtp口令

Vtp pruning //启动VTP修剪功能

Vlan 1 name aa //创建VLAN1名为aa

Vlan 2 name bb //创建VLAN2名为bb

Vlan 3 name cc //创建VLAN3名为cc

Exit

Show vtp status //查看VTP配置信息

生成树协议STP

Congfig terminal

Spanning-tree vlan 2 root primary //配置为根交换机

Spanning-tree vlan 2 root secondary //设置为从根交换机

Spanning-tree vlan 2 priority 4096 //修改交换机优先级。数值为4096的倍数,值越小,优先级越高。

Interface fa0/1

Spanning-tree vlan 2 port-priority 10 //端口优先级为10,默认值是128,取值范围是0-255

Spanning-tree vlan 2 cost 30 //设置vlan2生成树路权值为30

Spanning-tree port-fast //设置端口为快速端口

(1)创建VLAN1和VLAN2并将1-8口分配给VLAN1,9-23口分给VLAN2,将24口设置为干道

Enable //进入特权模式

vlan database //进入VLAN配置模式

Vlan 3 name shichang //建立VLAN3并命名为shichang

Vlan 4 name yingxiao //建立VLAN4并命名为yingxiao

exit

Config terminal //进入配置模式

Interface range fa0/1-8 //进入组配置模式

Switchport mode access //设置这组接口为接入模式

Switchport access vlan 3 //将组接口分配给VLAN3下的接口

Interface range fa0/9-23

Switchport mode access

Switchport access vlan 4

Interface fa0/24 //进入接口配置模式

Switchport mode trunk //设置24口为中继模式

Switchport trunk encapsulation dot1q //设置trunk封装

switchport trunk allowed vlan all //设置允许从该接口交换数据vlan

End

Show vlan //查看vlan信息

(2)两台交换机,划分VLAN1和VLAN2,交换机A为服务器模式,交换机B为客户模式。24口为干道模式

交换机A:

enable

Vlan database

Vtp domain 305 //设置域名为

Vtp mode server //设置本交换机为服务器模式

Vlan 1 name aa //建立VLAN1并命名为aa

Vlan 2 name bb //建立VLAN2并命名为bb

exit

Config terminal

Interface range fa0/1-8

Switchport mode access

Switchport access vlan 1

Interface range fa0/9-23

Switchport mode access

Switchport access vlan 2

Interface fa0/24

Switchport mode trunk

Switchport trunk encapsulation dot1q //设置trunk封装

switchport trunk allowed vlan all //设置允许从该接口交换数据vlan

交换机B:

Enable

Vlan database

Vtp domain 305

Vtp mode client //设置本交换机为客户模式

exit

Config terminal

Interface range fa0/1-8

Switchport mode access

Switchport access vlan 1

Interface range fa0/9-23

Switchport mode access

Switchport access vlan 2

Interface fa0/24

Switchport mode trunk

Switchport trunk encapsulation dot1q //设置trunk封装

switchport trunk allowed vlan all //设置允许从该接口交换数据vlan

(3)VLAN间路由

交换机:

enable

vlan database

vlan 10

vlan 20

exit

config terminal

interface E0/1

swichport mode access

switchport access vlan 10

no shutdown

interface E0/2

switchport mode access

switchport access vlan 20

no shutdown

interface E0/3

switchport mode trunk

switchport trunk encapsulation dot1q

switchport trunk allowed vlan all //设置允许从该接口交换数据vlan

no shutdown

路由器

config terminal

interface e0/0.1 //进入子接口配置模式

encapsulation dot1q 10 //设置封装模式

ip address 192.168.0.1 255.255.255.0

interface e0/0.2

encapsulation dot1q 20

ip address 10.10.10.1 255.255.255.0

exit

interface e0/0

duplex full

no shutdown

(4)stp配置

交换机A的fa0/0对应trunk1,其vlan1-3(path cost18),vlan4-5(path cost30);fa0/1对应trunk2,其vlan1-3(path cost30),vlan4-5(path cost18)。

交换机A:

Config terminal

Interface fa0/0

switchport mode trunk

switchport trunk encapsulation dot1q

switchport trunk allowed vlan all

Spanning-tree vlan 3 cost 18

Spanning-tree vlan 2 cost 18

Spanning-tree vlan 1 cost 18

Spanning-tree vlan 4 cost 30

Spanning-tree vlan 5 cost 30

exit

Interface fa0/1

switchport mode trunk

switchport trunk encapsulation dot1q

switchport trunk allowed vlan all

Spanning-tree vlan 1 cost 30

Spanning-tree vlan 2 cost 30

Spanning-tree vlan 3 cost 30

Spanning-tree vlan 4 cost 18

Spanning-tree vlan 5 cost 18

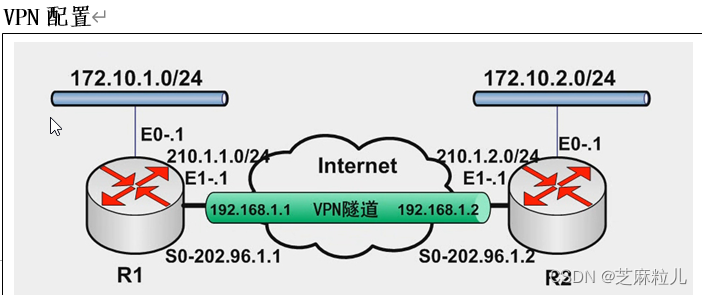

以R1为例

Config terminal

Cypto isakmp enable //启用ike

Cypto isakmp policy 1 //配置IKE策略,1为策略号,自定义

Group 1 //1的参数密钥长度为768位,2的参数密钥长度为1024位,默认为DES算法

Authentication pre-share //采用预先共享密码认证方式

Lifetime 86400 //调整SA周期,单位是秒

Cypto isakmp key 123456 address 202.96.1.2 //设置对等体的共享密钥为123456。202.96.1.2为对端路由器地址,根据实际修改

Cypto ipsec transform-set test ah-md5-hmac esp-des //设置名为test的交换集,ah的散列算法为md5,esp加密算法为des

Cypto map tt 10 ipsec-isakmp //设置加密图,名称为tt,序号为10,使用IKE来建立IPSEC安全关联,以保护由该加密图所指定的数据流

Set peer 202.96.1.2 //标识对方路由器的合法ip地址

Set transform-set test //将加密图用于交换集

Access-list 130 permit host 202.96.1.1 host 202.96.1.2

match address 130 //设置匹配130的访问列表

interface tunnel 0 //定义隧道接口

ip address 192.168.1.1 255.255.255.0 //定义隧道接口IP

no ip directed-broadcast

tunnel source 202.96.1.1 //定义隧道接口源地址

tunnel destination 202.96.1.2 //定义隧道借口目的地址

cryto map tt //将加密图应用于此端口

interface s0

ip address 202.96.1.1 255.255.255.252

no ip directed-broadcast

cryto map tt //将加密图应用于此端口

Interface e0/1

Ip address 210.1.1.1 255.255.255.0

no ip directed-broadcast

Interface e0/2

Ip address 172.10.1.1 255.255.0.0

no ip directed-broadcast

ip classless

ip route 0.0.0.0 0.0.0.0 202.96.1.2

ip route 172.10.1.2 255.255.0.0 192.168.1.2 //设置内网静态路由

PIX防火墙的配置

Config terminal

Nameif eth0 outside security 0 //外部接口命名并定义安全级别

Nameif eth1 inside security 100

Nameif dmz security 50

Interface eth0 auto //设置eth0为自适应网卡类型

Interface eth1 100full //设置eth1为100M全双工

Interface eth1 100full shutdown //关掉此接口

ip address outside 61.144.51.42 255.255.255.248 //配置外网地址

ip address inside 192.168.0.1 255.255.255.0 //配置内网地址

nat (inside) 1 0 0 //启用nat,内网所有主机访问外网

nat (inside) 1 172.16.5.0 255.255.0.0 //172.16.5.0网段可以访问外网

global (outside) 1 61.144.51.42-61.144.51.48

//使用网段61.144.51.42-61.144.51.48为内网提供IP地址

global (outside) 1 61.144.51.42

//访问外网时,所有主机统一使用61.144.51.42地址

global (outside) number ipaddress-ipaddress [netmask mask]

Static(inside,outside) outside-ipaddress inside-ipaddress

Static (inside,outside) 61.144.52.62 10.0.1.3 //创建内网地址10.0.1.3与外网地址61.144.52.62之间的映射

Static(dmz,outside) 211.48.16.2 172.16.10.8 //创建dmz地址172.16.10.8与外网地址211.48.16.2之间的映射

Conduit Permit|deny global_ip port protocol foreign_ip

Conduit permit tcp host 192.168.0.8 eq www any //允许任何外部对全局地址192.168.0.8主机进行http访问(主机提供http服务)

Conduit deny tcp any eq ftp host 61.144.51.89 //禁止外部主机61.144.51.89访问内部ftp

Conduit permit icmp any any //允许icmp消息通过

Fixup protocol ftp 21 //启用ftp协议并指定端口为21

Fixup protocol http 80

Fixup protocol http 8080 //指定http协议运行的端口为80和8080

No fixup protocol smtp 80 //禁用smtp协议

Route(inside|outside) 0 0 gateway-ip number //number表示gateway跳数,通常为1,

Route outside 0 0 61.144.51.168 1 //指向边界路由器61.144.51.168的默认路由

Route inside 10.1.1.0 255.255.255.0 172.16.0.1 1 //创建一条从10.1.1.0网络到172.16.0.1的静态路由

ISDN配置

Config terminal

Isdn switch-type basic-net3 //设置iSDN交换类型

Interface bri 0 //进入BIR接口配置模式

Ip address 192.168.0.1 255.255.255.0

Encapsulation ppp //封装协议为PPP

Dialer string 888888 //设置拨号串,R2(对端路由器)的ISDN号码

Dialer-group 1 //设置拨号组号1,把bri 0接口与拨号列表1相关联

No shutdown

Exit

Dialer-list 1 protocol ip permit //设置拨号列表1

Ppp anthentication chap //设置认证方式

Dialer map ip 200.10.1.1 name R2 broadcast 888888 //设置协议地址与电话号码的映射(对端IP和ISDN号)

Ppp multilink //启用多多链路

Dialer load-threshold 128 //设置启用另一个B通道的阀值

Clock rate speed //设置DCE端的线速度

策略路由配置

希望部分IP走A线路1.1.1.1,另一部分走B线路2.2.2.2

Config terminal

第一步创建匹配源列表====

Access-list 1 permit 192.168.1.0 0.0.0.255 //匹配地址列表

Access-list 2 permit 192.168.2.0 0.0.0.255

=第二步配置Route-map========

Route-map test permit 10 //创建路由映射规则

Match ip address 1 //匹配列表1

Set ip next-hop 1.1.1.1 //执行动作是送往1.1.1.1

Exit

Route-map test permit 20

Match ip address 2 //匹配列表2

Set ip next-hop 2.2.2.2 //执行动作是送往2.2.2.2

Exit

第三步在接口上应用Route-map==

Interface f0/0

Ip address 192.168.1.1 255.255.255.0

Ip policy route-map test

😜网络安全

一、网络安全威胁

网络安全威胁的主要种类:窃听、假冒、重放、流量分析、拒绝服务、数据完整性破坏、非授权访问、陷门和木马、病毒和诽谤。

网络攻击的手段:被动攻击、主动攻击、物理临近攻击、内部人员攻击和分发攻击。

网络安全措施:数据加密、数字签名、身份认证、防火墙和入侵检测。

1.1数据加密

基本思想:通过变换信息的表现形式来伪装需要保护的敏感信息,非授权者不能了解被加密的内容。

明文:需要隐藏的信息

密文:产生的结果

密码算法:加密时使用的变换规则

信息安全的核心是密码技术,密码技术的目的是研究数据保密

一个加密系统采用的基本工作方式成为密码体制,密码体制的基本要素是密码算法和密钥,其中密码算法分为加密算法和解密算法,密钥分为加密密钥和解密密钥。

1.1.1密码体制分为对称密码体制和非对称密码体制。

对称密码体制:加密密钥和解密密钥相同,或者从一个可以导出另一个,拥有加密能力就拥有解密能力。

对称密码体制的保密强度高,开放性差,需要可靠的密钥传递渠道。

要求发送和接收数据的双方使用相同的对称密钥对明文进行加密和解密运算。

常用算法有:DES,IDEA,TDEA,AES,RC2,RC4,RC5。

DES:属于对称密码体制,将分组为64位的明文加密称64为密文。其密钥长度为56位附加8为奇偶校验。加密过程执行16个加密循环。

三重DES:使用两个密钥,执行三次DES算法,在第一和第三层使用相同的密钥,其主密钥长度为112位。

IDEA:属于对称密码体制,将分组为64位的明文加密成64为密文。使用128位密钥,加密过程执行17个加密循环。

AES支持128、192和256位三种密钥长度。

非对称密码体制:又称公开密钥,加密和解密是分开的,即,加密密钥公开,解密密钥不公开,从一个区推导另一个是不可行的。

非对称密码体制适用于开放的使用环境,密钥管理简单,但工作效率低于对称密码体制,常用于实现数字签名与验证。

RSA算法:非对称密码体制。理论基础是数论中大素数分解。

加密密钥公开称为公钥,解密密钥隐藏在个体中称为私钥。私钥带有个人特性,可以解决数据的签名验证问题。公钥用于加密和认证,私钥用于解密和签名

该算法特点实现效率低,不适用于长明文加密,长与对称密码体制相结合使用。

主要的非对称密钥算法有:RSA和ECC

例:

已知两个奇数p,q,公钥e,求d

解:

两个数同余运算

根据Euler函数

取小于r的整数e并且与z没有公约数。这里e已知。

找到d满足 能被z整除

1.1.2加密的基本方法:置换和异位

置换:改变明文内容的表现形式,但内容元素的相对位置不变。

异位:改变明文内容相对位置,但表现形式不变。

数据加密的方式:链路加密、节点到节点加密、端到端加密

链路加密:数据在信道中是密文,在节点中呈现明文

节点到节点加密:解决了节点中数据是明文的缺点。在中间节点中装有加密与解密保护装置,由其来完成密钥的变换。

端到端加密:数据在没有到达最终节点前不被解密,对于中继节点,数据是密文。通常使用对称密钥

1.2数字签名

认证分为实体认证和消息认证,主要是解决网络通信过程中通信双方身份认可。

实体认证:识别对方身份防止假冒,可采用数字签名。

消息认证:验证消息在传送或存储过程中有没有被篡改,可采用报文摘要。报文摘要可以为指定的数据产生一个不可仿造的特征,主要的方法有:MD5,SHA和HMAC

三种认证技术:基于共享密钥的认证,needham-schroeder认证协议,基于公钥认证

1.2.1数字签名

数字签名应满足3点:

(1)接收者能够核实发送者

(2)发送者事后不可抵赖对报文的签名

(3)接收者不能伪造对报文的签名

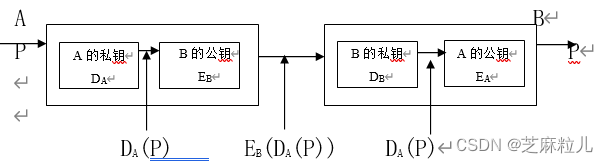

发送方A先利用自己的私钥DA 对消息P进行加密,得到DA§,以此代表A对P的签名。A从CA获得B的公钥EB对密文DA§进行加密,得到EB(DA§),然后将密文传送给B,接收方B收到密文先用自己的私钥DB进行解密,得到DA§,B从CA中获得A的公钥EA对密文DA§进行解密,得到消息,如果与P相同,则认为签名有效,否则认为签名无效。

数字签名可以利用DES、公钥密码体制来实现,常用方法是建立在公钥密码体制和MD5或SHA的组合基础上。

1.2.2报文摘要

MD5算法以任意长的报文作为输入,输出产生一个128位报文。

SHA全称为安全散列算法,该算法建立在MD5基础上,输入报文小于 位,产生160位的报文摘要。

HMAC全称散列式报文认证码,HMAC-MD5被用于Internet安全协议IPSEC的验证机制。

密钥管理:

数字证书:一个经认证中心CA数字签名的包含公开密钥拥有者信息和公开密钥的文件。用户使用自己的私钥进行解密和签名,使用公钥进行加密和验证。

X.509证书标准包括:版本号、序列号、签名算法、发行者、有效期、主题名、公钥、发行者ID、主体ID、扩充域和认证机构的签名。

PKI包括:

证书管理中心CA:负责证书的颁发与管理,是可信任的第三方。签发证书

注册机构RA:帮助远离CA的实体在CA处注册证书。申请证书

政策审批机构PAA:制定整个体系结构的安全策略和下级机构的安全策略。

1.3计算机安全:

机密性:保证信息不被非授权访问,数据加密

完整性:保证信息非法篡改 ,报文摘要

抗否认性:保证用户对所产生信息否认,数字签名

可用性:保证合法用户可以随时访问信息资源

可审计性:记录信息访问过程中的详细操作过程和安全事件。

可靠性:在规定的环境和规定的时间内完成工作的概率

1.4sniffer

Sniffer工作前提

(1)必须是共享以太网

(2)网卡设置为混杂模式

网络监听的防范方法:

1、确保网络整体安全

2、数据加密与身份验证

ARP欺骗

在局域网中,攻击源主机不断发送ARP欺骗报文,诱使其他主机通过攻击源主机连接网络。

网络中只要存在攻击源主机,其它主机上网就会不稳定,严重时网络会瘫痪。

欺骗方式:(1)冒充网关欺骗主机、冒充主机欺骗网关、冒充主机欺骗其它主机(2)虚构MAC地址欺骗(3)ARP泛洪(5)基于ARP的DoS

鉴别方法:(1)检查网关MAC地址(2)检查三层设备的ARP表,如果多个IP对应同一个MAC则说明对应次MAC的计算机中了ARP病毒。

Windows XP系统:Arp –s gateway-ip gateway-mac

DNS欺骗

检测方法:被动监听检测 虚假报文检测 交叉检测查询

IP欺骗

WEB欺骗

Email欺骗

口令破解与拒绝服务攻击DoS

1.5安全套接层SSL

SSL介于Http协议和TCP协议之间的可选层。当发出访问请求时,SSL层借助下层协议的信道安全协商出一份加密密钥,并用此密钥加密Http请求;在TCP层与服务端口建立连接,传输SSL层处理后的数据,接受端与此过程相反。

SSL分为握手协议和记录协议,握手协议用来协商密钥;记录协议用于定义传输格式。

默认情况下,SSL协议使用端口号为443

传输层安全性TLS,工作于TCP/IP之上,HTTP协议之下。它提供了客户机与服务器之间的安全连接。

1.6安全超文本传输协议S-HTTP

该协议为HTTP客户机和服务器提供了多种安全机制,是结合HTTP而设计的消息安全通信协议。工作在应用层

HTTPS是一种安全HTTP协议,它使用SSL来保护信息安全,使用TCP的443端口来发送和接收报文。工作在传输层

安全电子交易set

SET使用“电子认证”技术为保密电子交易安全进行的基础,认证过程使用RAS和DES算法

提供的3种服务:

(1)在交易的双方之间提供安全信道

(2)使用X.509证书实现安全电子交易

(3)保证信息的机密性

SET发生的先决条件:每个客户必须有一个唯一的电子(数字)证书,且由客户设置口令,并利用这个口令对数字证书、私钥、信用卡号及其它信息进行加密存储。

PGP

PGP工作过程:用一个随机生成的密钥(每次均不同)使用IDEA(128位密钥)对明文进行数据加密,使用MD5进行数据完整性认证,然后用RSA对该密钥进行加密。既有RSA的保密性,又有IDEA的快捷性。

主要特征:

(1)使用PGP对邮件加密,防止非法阅读

(2)给邮件加数字签名,使得收件人能够确认发件人

(3)能够机密文件

Kerberos属于对称密钥(DES算法),在不安全的网络环境中为用户对远程服务器的访问提供自动鉴别、数据完整性和安全性服务、以及密钥管理

Kerberos要求用户使用用户名和口令作为自己的标识,而客户机与服务器之间的交互则使用对应的用户名和口令生成的会话密钥。当用户需要通信时,用户先向认证服务器AS申请初始票据;用户收到AS响应的初始票据后,在向票据授权服务器获得TGS申请会话密钥;用户收到TGS响应的会话密钥后,再向服务器请求相应的服务。

为了防止中途报文被截获再重发,通信双方提供时间戳,再根据对方发来的时标判断这个请求是否是攻击者截获的旧信息。

Kerberos系统的目标有三方面的:认证、授权和记帐审计

KerberosV4系统中使用时间戳防止重发

KerberosV5系统使用seq序列号来防止重发,目前主流是V5。

Windows五种身份认证:

匿名认证:不需要提供经过身份认证的用户凭据;

基本身份认证:用户必须输入ID,访问是基于用户ID的。但该方式的用户ID和密码以明文形式在网络上传输。

集成Windows身份验证:该验证使用了KerberosV5,能够提供较高的安全级别。

摘要式身份验证:该方式需要用户ID和密码,可提供中等安全级别。与基本身份验证相同,但克服可基本身份验证的缺点。

1.7隔离技术

隔离技术的目标是确保把有害的攻击隔离,在可信网络之外和保证可信网络内部信息不泄露前提下,完成网间数据安全交换。

第一代:完全隔离

第二代:硬件卡隔离

第三代:数据转播隔离

第四代:空气开关隔离

第五代:安全通道隔离

完全隔离会使网络处于信息孤岛,目前隔离技术的发展方向是安全通道隔离。

1.8入侵检测系统IDS

主要功能:检测出正在发生的攻击活动、发现攻击活动的范围和后果、诊断并发现攻击者的入侵方式和入侵地点并给出建议、收集并记录入侵活动的证据。

IDS系统不仅能针对外部入侵,还可以检测、监控内部用户行为,防止出现内部攻击者。

IDS系统分类:基于主机的IDS、基于网络的IDS、分布式IDS

IDS系统的服务功能:异常检测、滥用检测和攻击告警

IDS部署位置

(1)服务器区域的交换机上

(2)Internet接入路由器之后的第一台交换机上

(3)重点保护网段的局域网交换机上

1.9病毒

病毒分类:寄生病毒、存储器驻留病毒、引导区病毒、隐形病毒和多形病毒。

网络安全审计系统的基本思想是:对网络数据实时采集,对上层应用协议数据实时分析与还原,对网络中的使用情况进行监控,对各种网络违规行为实时报告,甚至封锁某些特定的主机,以帮助管理员对信息资源进行有效的管理和维护。

从时间上说审计是事后的,因此不能防止信息不泄露;从目标角度讲,审计的目的是希望达到信息不外泄。

计算机系统安全等级

D级:级别最低,保护措施少,没有安全功能;

C级:自定义保护级

C1级:自主安全保护级。

C2级:受控访问级实现更细粒度的自主访问控制,通过登录规程、审计安全性事件以隔离资源。Windows NT 4.0属于C2级。

B级:强制保护级

B1标记安全保护级

B2结构化安全保护级

B3安全域

A级:可验证的保护

A1:拥有正式的分析和数学方法。

👉其他

📢作者:小空和小芝中的小空

📢转载说明-务必注明来源:https://zhima.blog.csdn.net/

📢这位道友请留步☁️,我观你气度不凡,谈吐间隐隐有王者霸气💚,日后定有一番大作为📝!!!旁边有点赞👍收藏🌟今日传你,点了吧,未来你成功☀️,我分文不取,若不成功⚡️,也好回来找我。

温馨提示:点击下方卡片获取更多意想不到的资源。

![java八股文面试[数据库]——MySQL索引的数据结构](https://img-blog.csdnimg.cn/46dccb866952400abe51c0c9661e8bbb.png)