关注它,不迷路。

本文章中所有内容仅供学习交流,不可用于任何商业用途和非法用途,否则后果自负,如有侵权,请联系作者立即删除!

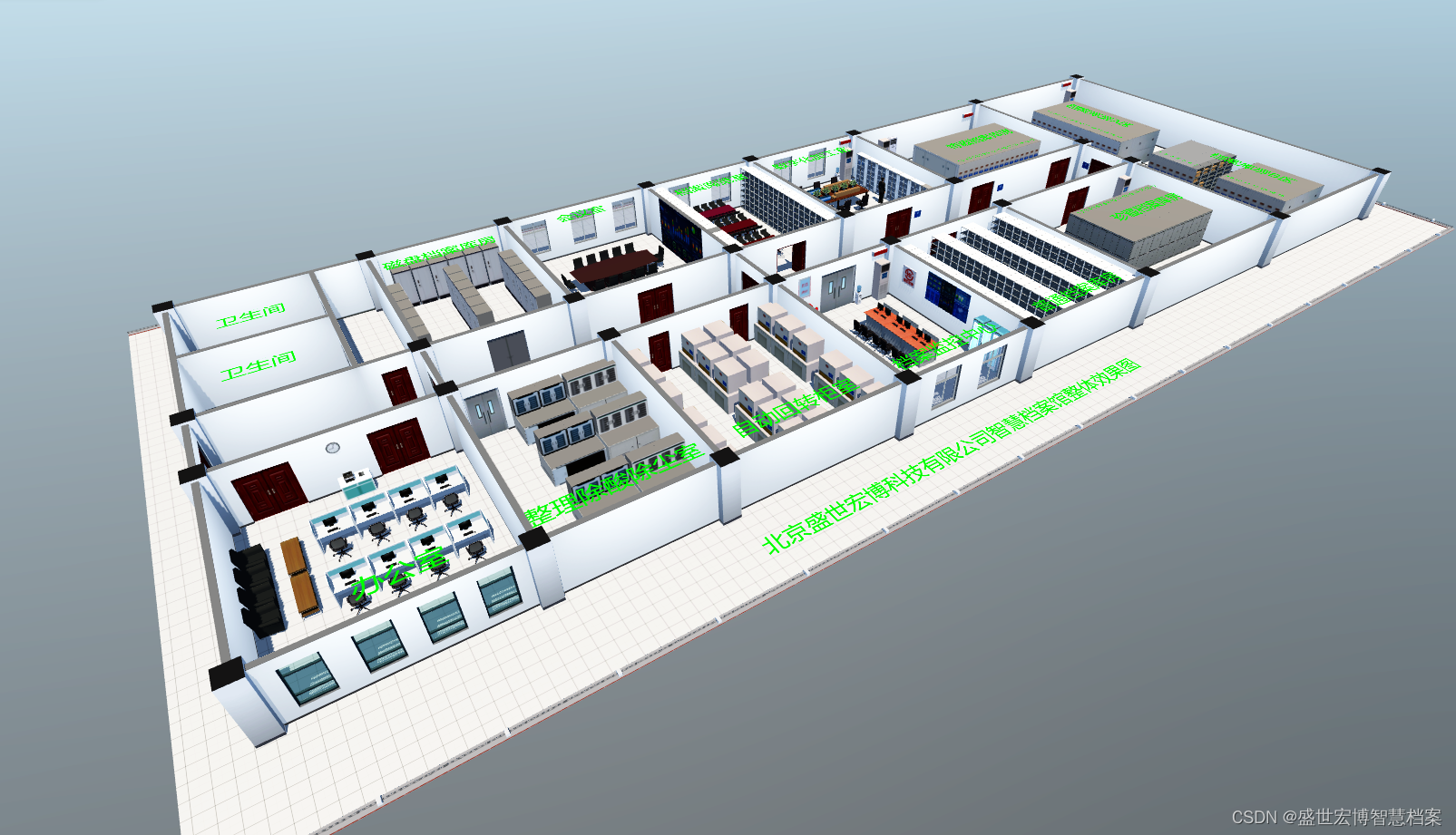

1. 目标网站

'aHR0cHM6Ly93d3cuY2R0LWVjLmNvbS9ob21lL21vcmUtenlnZy5odG1s'2. 抓包分析

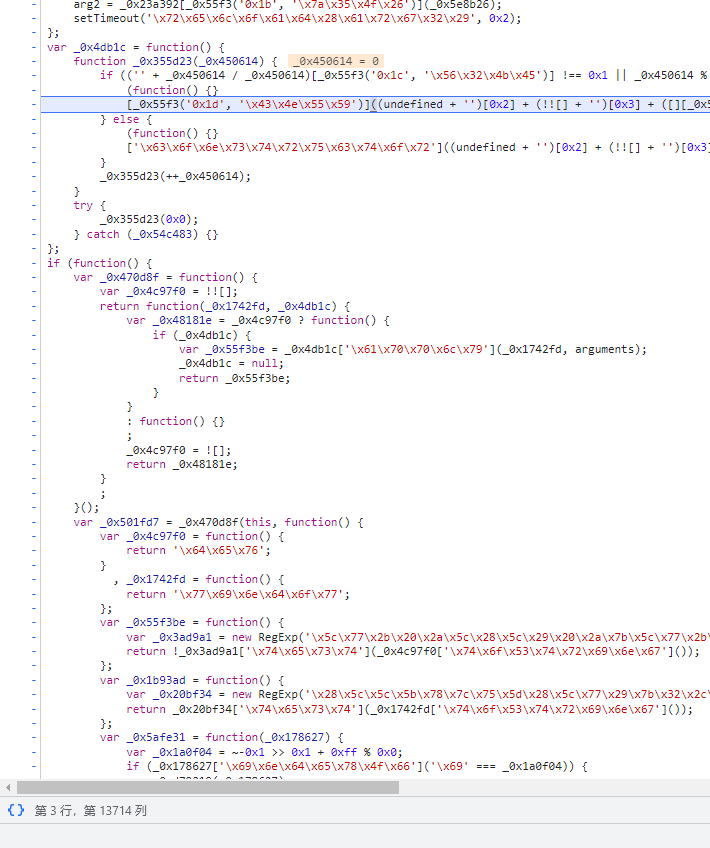

打开网站和调试工具后,停在了debugger的位置,往下找堆栈,发现是 比较熟悉的 ob混淆:

3. 加密分析

将代码保存下来,使用 旧版的 ob混淆一键还原 脚本,将其还原,很干净:

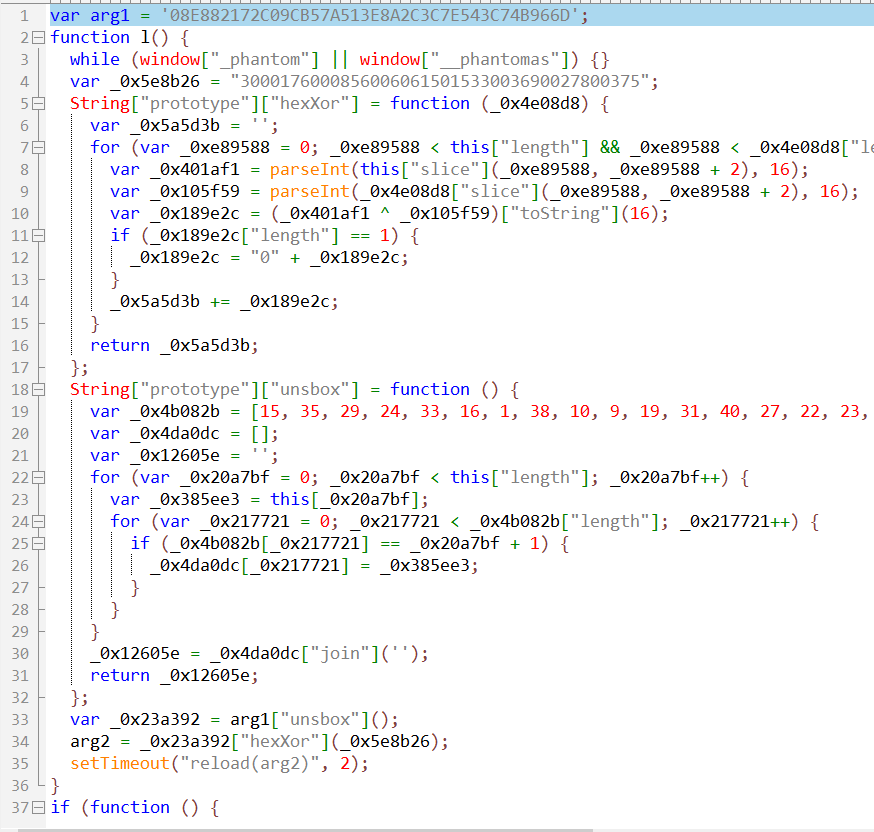

还原后,代码很简单,我相信就算是js逆向小白也能分析出来,代码核心是这下面的这两个函数:

String["prototype"]["hexXor"] = function(_0x4e08d8) {

var _0x5a5d3b = '';

for (var _0xe89588 = 0; _0xe89588 < this["length"] && _0xe89588 < _0x4e08d8["length"]; _0xe89588 += 2) {

var _0x401af1 = parseInt(this["slice"](_0xe89588, _0xe89588 + 2), 16);

var _0x105f59 = parseInt(_0x4e08d8["slice"](_0xe89588, _0xe89588 + 2), 16);

var _0x189e2c = (_0x401af1 ^ _0x105f59)["toString"](16);

if (_0x189e2c["length"] == 1) {

_0x189e2c = "0" + _0x189e2c;

}

_0x5a5d3b += _0x189e2c;

}

return _0x5a5d3b;

}

;

String["prototype"]["unsbox"] = function() {

var _0x4b082b = [15, 35, 29, 24, 33, 16, 1, 38, 10, 9, 19, 31, 40, 27, 22, 23, 25, 13, 6, 11, 39, 18, 20, 8, 14, 21, 32, 26, 2, 30, 7, 4, 17, 5, 3, 28, 34, 37, 12, 36];

var _0x4da0dc = [];

var _0x12605e = '';

for (var _0x20a7bf = 0; _0x20a7bf < this["length"]; _0x20a7bf++) {

var _0x385ee3 = this[_0x20a7bf];

for (var _0x217721 = 0; _0x217721 < _0x4b082b["length"]; _0x217721++) {

if (_0x4b082b[_0x217721] == _0x20a7bf + 1) {

_0x4da0dc[_0x217721] = _0x385ee3;

}

}

}

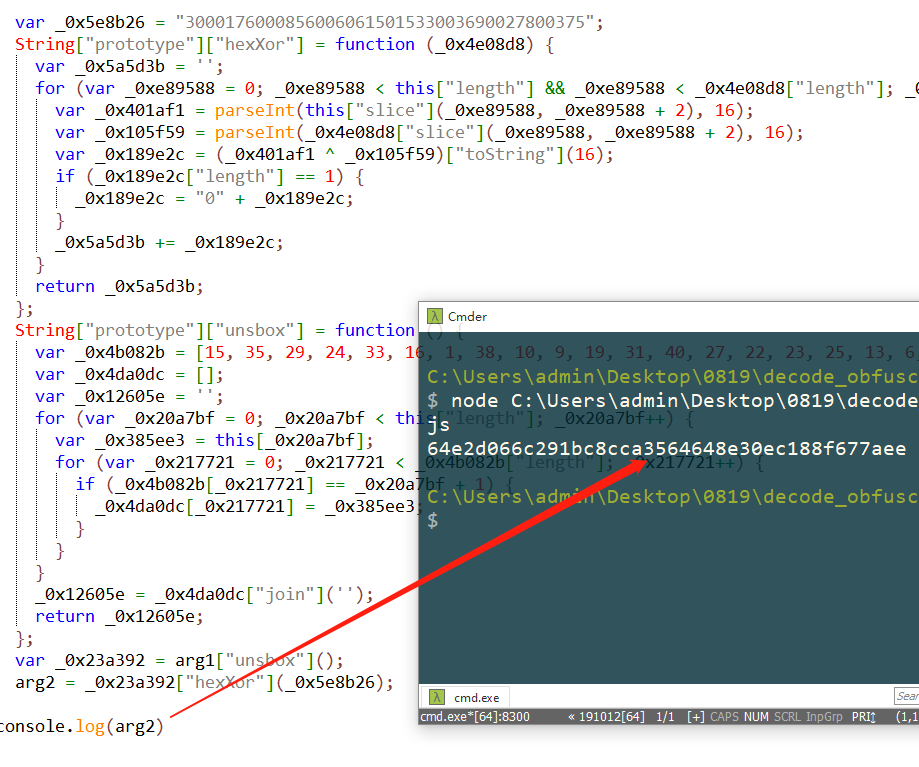

}再把相关代码抠出来,直接就能得到结果:

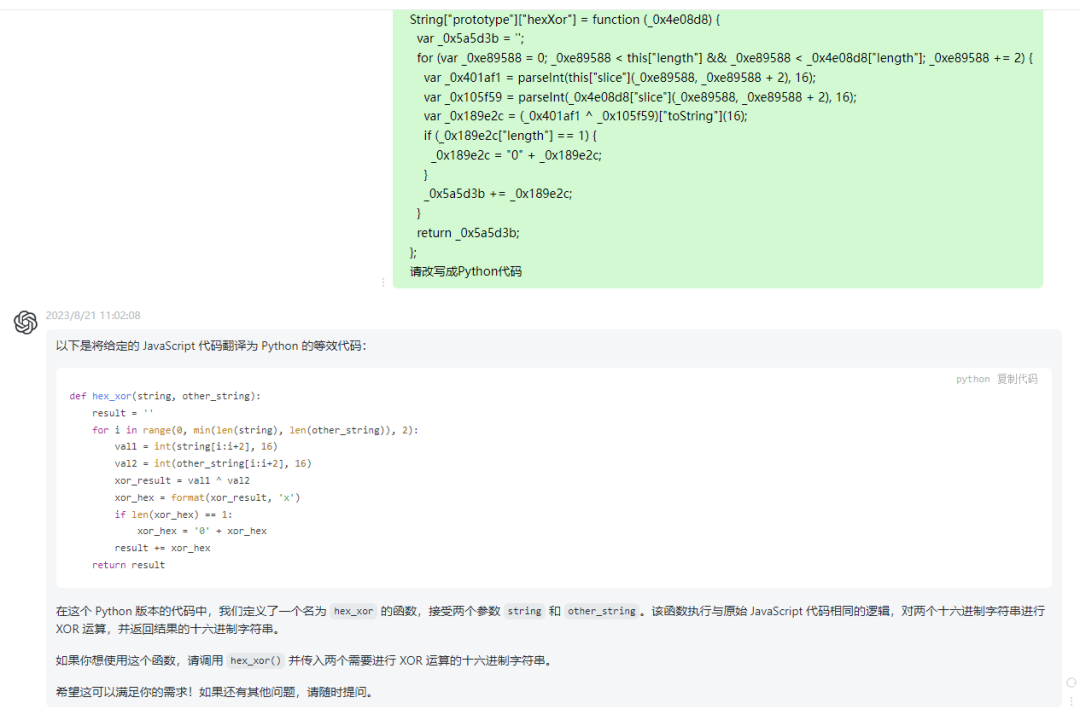

考虑到这种简单的js代码使用Python来调用,不是很顺手,直接改写成Python代码,这种简单的活当然是交给chatGPT了。

4. 代码改写

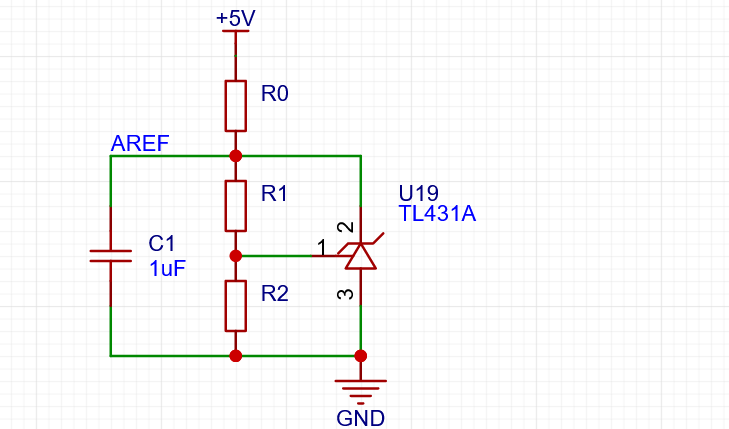

改写 hexXor 函数:

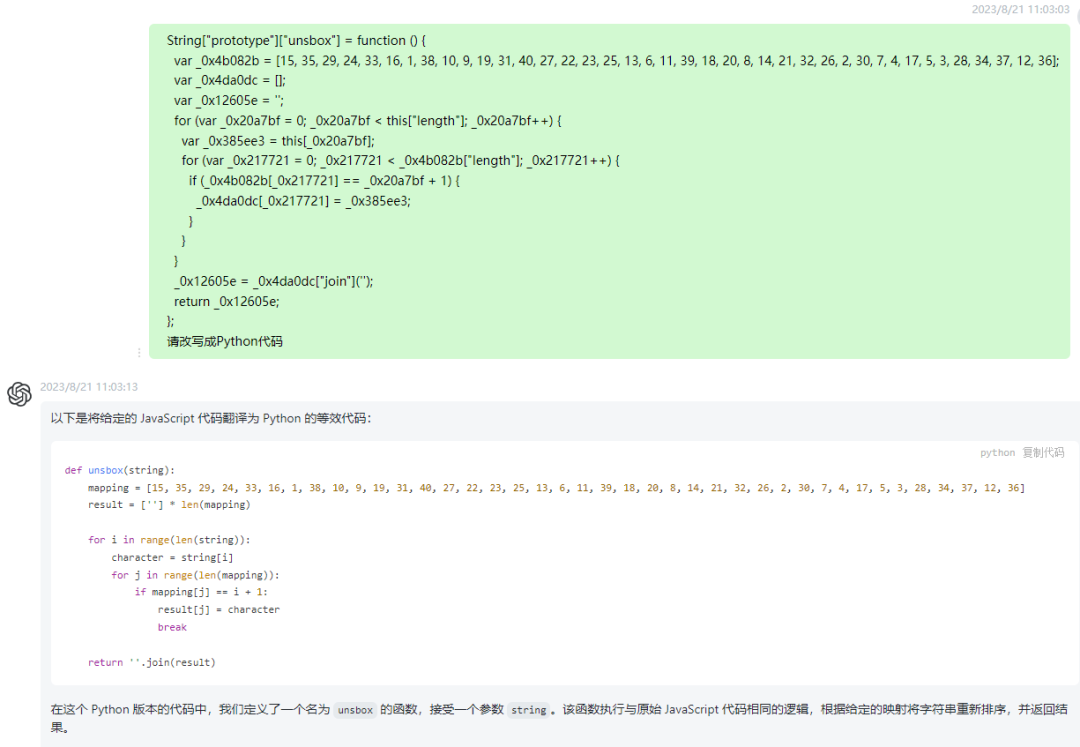

改写 unsbox 函数:

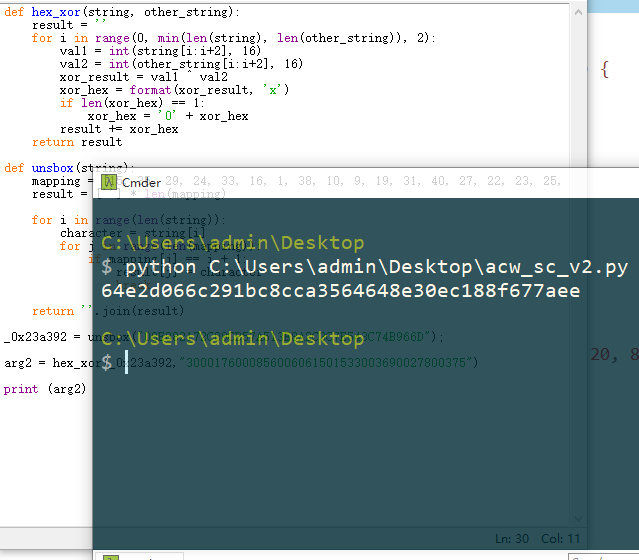

测试结果:

和nodejs的运行结果一致。

今天的文章就分享到这里,后续分享更多的技巧,敬请期待。

欢迎加入知识星球,学习更多AST和爬虫技巧。