fargo勒索病毒概述,fargo勒索病毒解密恢复及日常防护建议

目录:

- fargo勒索病毒介绍

- 感染fargo勒索病毒后的表现

- fargo勒索病毒的感染形式

- 如何恢复.fargo后缀勒索病毒

- fargo勒索病毒日常防护建议

简介:

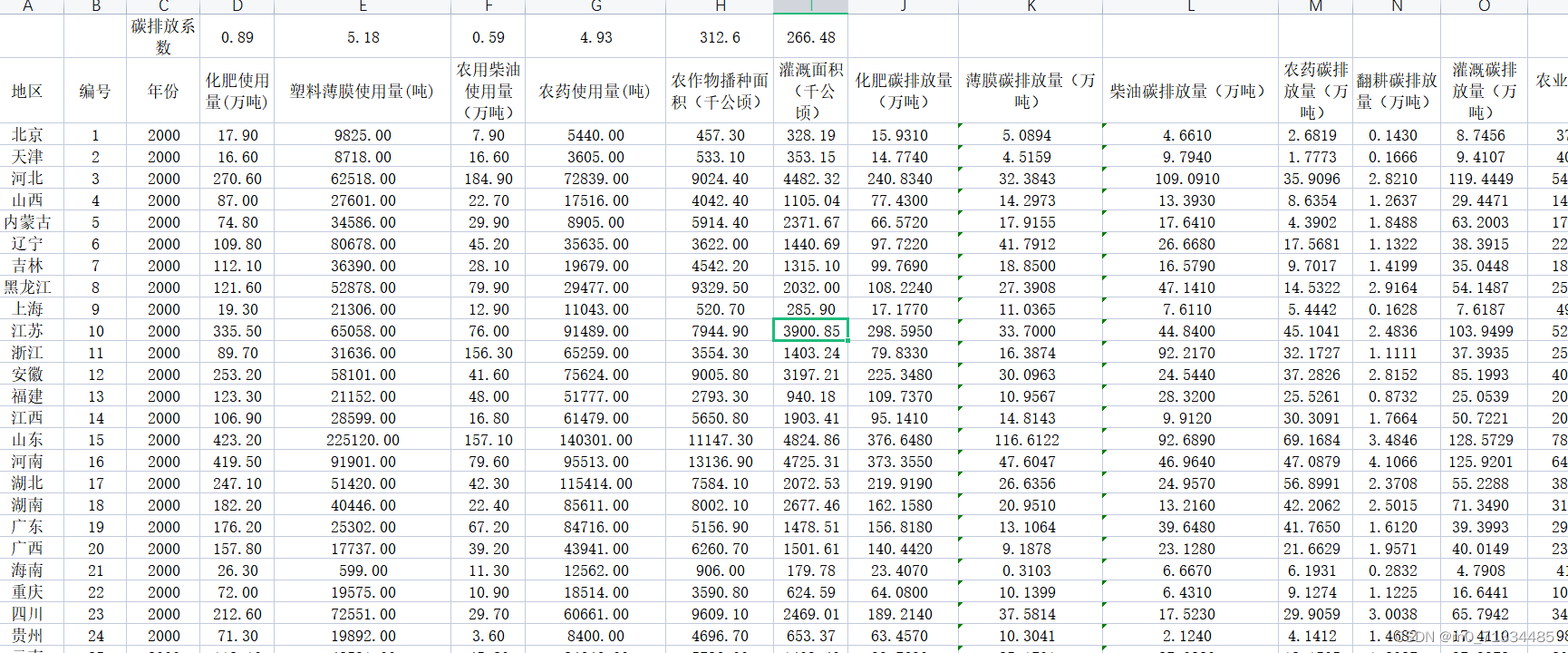

河北某有限公司的财务系统,由于设置的密码过于简单,并且跟大部分平台账号密码相同结果被fargo勒索病毒攻击,恰逢感到季度税务汇算清缴,一时间把财务人员难住了,由于系统中存储着很多业务上的重要数据信息,迫切需要尽快解决。

如果我们电脑被勒索病毒攻击,我们不必慌张,找专业的技术工程师来解决,并后期做好定期维护,及时查杀修复漏洞就行。在黑客的勒索信中也写到,支付赎金就可以解密,但是金额却不低,更何况黑客已经掌握了我们的系统信息,如果我们支付赎金很有可能造成被二次被勒索,这对我们长期工作很不利。建议大家在遇到这种情况后,通过专业渠道寻找合适的数据库恢复工程师。

该公司老板让财务人员在网上对比查找合适的勒索病毒解密恢复的公司,经过对比了解云天科技数据恢复的团队比较合适,他们对勒索病毒解密恢复,数据库恢复等多项业务精通,拥有资深的研发团队,别的公司恢复不了的,让他们也恢复成功了,于是抓紧联系上了云天科技数据恢复的工程师,经过工程师的分析检测,确认好服务后,工程师一刻也不敢停歇,经过连续3个小时奋战,工程师就将数据完全恢复解密,财务人员经过对比测试,数据恢复完整率达到了100%,大家纷纷夸赞工程师厉害。

数据恢复完成后,云天科技数据恢复的工程师还专门为该公司安装了安全防护软件,以此确保在后期工作中减少类似事件的发生,并在日常工作中做好电脑的病毒查杀与漏洞修补,密码设置等方面提出了合理的建议,大家对工程师的专业、认真态度感到无比的认可。

底层分析:

- fargo勒索病毒介绍

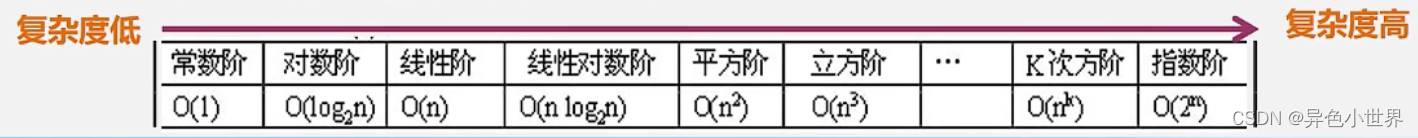

fargo勒索病毒勒索病毒Mallox家族中的一个新的变种,从fargo2、fargo3发展至今其后缀已经在该家族中拥有近十个变种,并且每一个变种都升级了加密算法,这也导致其恢复难度再次升级。fargo勒索病毒作为国外知名的Mallox勒索家族的一种,它基于文件代码加密,进入Windows系统后,会对系统的注册表进行更改,并且删除卷影副本,打开、写入、复制系统文件,从新生成后台运行进程,加载各种模块等,从而让电脑系统加密。

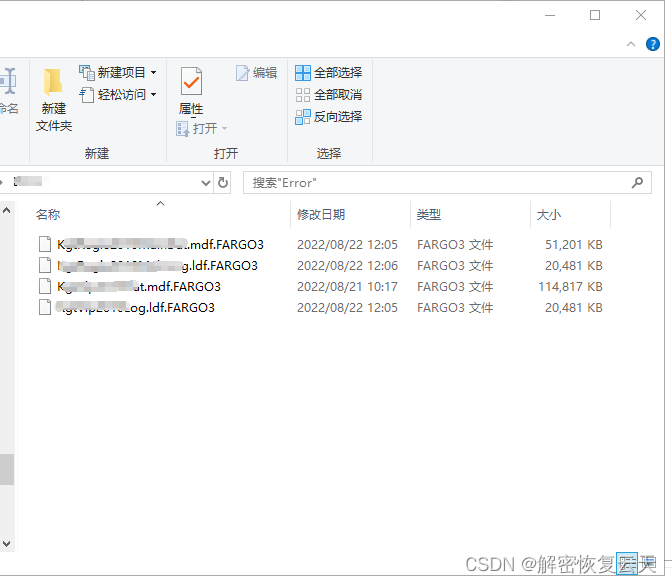

- 感染fargo勒索病毒后的表现

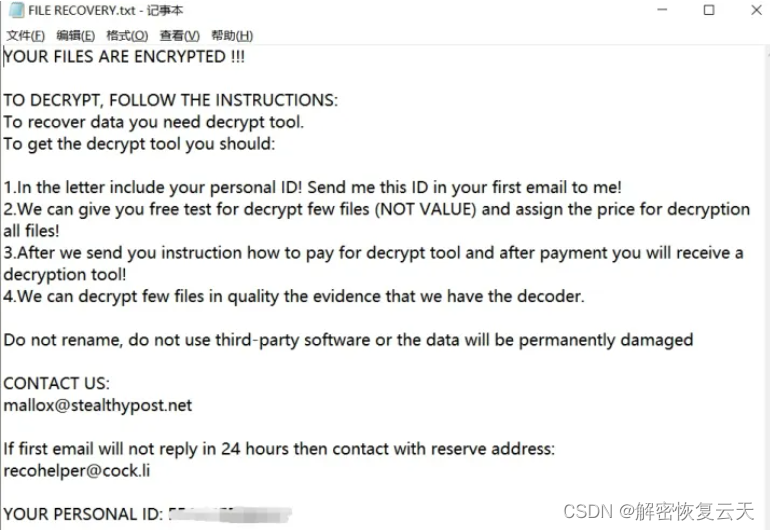

当我们的计算机电脑被.fargo后缀的勒索病毒攻击后,每当我们启动一个样本时,它都会加密文件,并在文件名后面附加“.fargo”的扩展名,如:1.jpg,会更改为1.jpg.fargo,2.jpg会更改为2.jpg.fargo,以此类推,并且电脑几乎处在瘫痪的状态,无法正常运行。并且文件加密过程并不会被大多数杀毒软件识别,因为加密过程是一种广泛应用的数据保护技术,也不会对文件损坏,所以杀毒软件也不会组织,以此造成全部文件被勒索病毒加密。同时黑客也会留下勒索文档FILE RECOVERY.txt,内容为包含了赎金要求,威胁信息以及购买解密工具的说明介绍。

三,fargo勒索病毒的感染形式

.fargo后缀的勒索病毒主要通过爆破远程桌面的方式进行攻击,拿到密码后就开始进行手动加密程序,通过抓取密码的方式获取更多机器的密码从而加密。经过研究分析,目前包括fargo勒索病毒在内的Mallox勒索病毒主要是通过远程桌面入侵进行攻击,另外包括网站挂马传播、恶意软件传播、共享文件夹入侵、邮件传播、漏洞入侵、U盘传播等形式,因此日常工作运营中要注意细节,提前做好预防工作。

四,如何恢复.fargo后缀勒索病毒

针对.fargo后缀勒索病毒的数据库恢复并非容易,由于病毒加密算法的设计,每台感染的电脑服务器的文件也不同,这就需要专业的数据恢复工程师对其进行独立检测与分析,针对病毒特征与加密状况,制定合适的数据恢复方案,一台服务器需要恢复的数据近十几万个,就拿SQL数据库来说,至少得有15万+个数据,数据恢复也会花费一定时间。如果我们考虑到数据恢复所需要的时间、成本、风险等多方因素,建议数据不重要者可以全面扫描杀毒后重装系统,后期做好系统的安全防护工作即可,如果被感染的数据有恢复的价值,可以寻找专业的数据恢复工程师来解决。

五,fargo勒索病毒日常防护建议

日常系统维护预防远比数据库恢复救援重要,为了减少被勒索病毒攻击,建议大家做好以下日常防护措施:

- 及时给办公终端或服务器打上补丁,及时修复漏洞,包括操作系统及第三方应用软件的补丁,防止病毒通过漏洞入侵系统,定期木马查杀。

- 尽量关闭不必要的端口,如139、445、3389等。如果不使用可直接关闭高危端口,降低漏洞被攻击风险。

- 不对外提供服务的设备不要暴露在公网之上,对外提供服务的系统,应保持较低权限。

- 企业用户的口令密码要采用高强度且无规律的密码登录办公系统或服务器,要求包括数字,大小写字母,符号,且长度至少8位数,并定期更换口令密码。

- 做好数据备份,对关键数据和业务系统养成做备份的习惯,如离线备份,云备份等,避免数据丢失、被加密后造成业务停止,被迫妥协。

- 做好敏感业务和相关业务的的敏感数据隔离,避免被病毒窃听到敏感数据。

- 尽量关闭不必要的文件共享。

- 非必要不开启远程桌面控制端口。

- 请勿下载安装任何盗版软件,减少软件捆绑,并且切勿安装要求您停用防病毒软件的程序。

10,在向任何站点输入您的电子邮件、密码等详细信息之前需要检查HTTPS,不要访问没有SSL安全性的站点,不启用浏览器上的任何网络钓鱼或恶意软件保护。

![【汇编语言】使用DS和[address]实现字的传送](https://img-blog.csdnimg.cn/5c1755fcc93e48fdba7f452d01814922.png)