系列文章目录

系统架构设计专业技能 · 网络技术(三)

系统架构设计专业技能 · 系统安全分析与设计(四)【系统架构设计师】

系统架构设计高级技能 · 软件架构设计(一)【系统架构设计师】

系统架构设计高级技能 · 系统质量属性与架构评估(二)【系统架构设计师】

系统架构设计高级技能 · 软件可靠性分析与设计(三)【系统架构设计师】

现在的一切都是为将来的梦想编织翅膀,让梦想在现实中展翅高飞。

Now everything is for the future of dream weaving wings, let the dream fly in reality.

系统架构设计专业技能 · 系统安全分析与设计(四)

- 系列文章目录

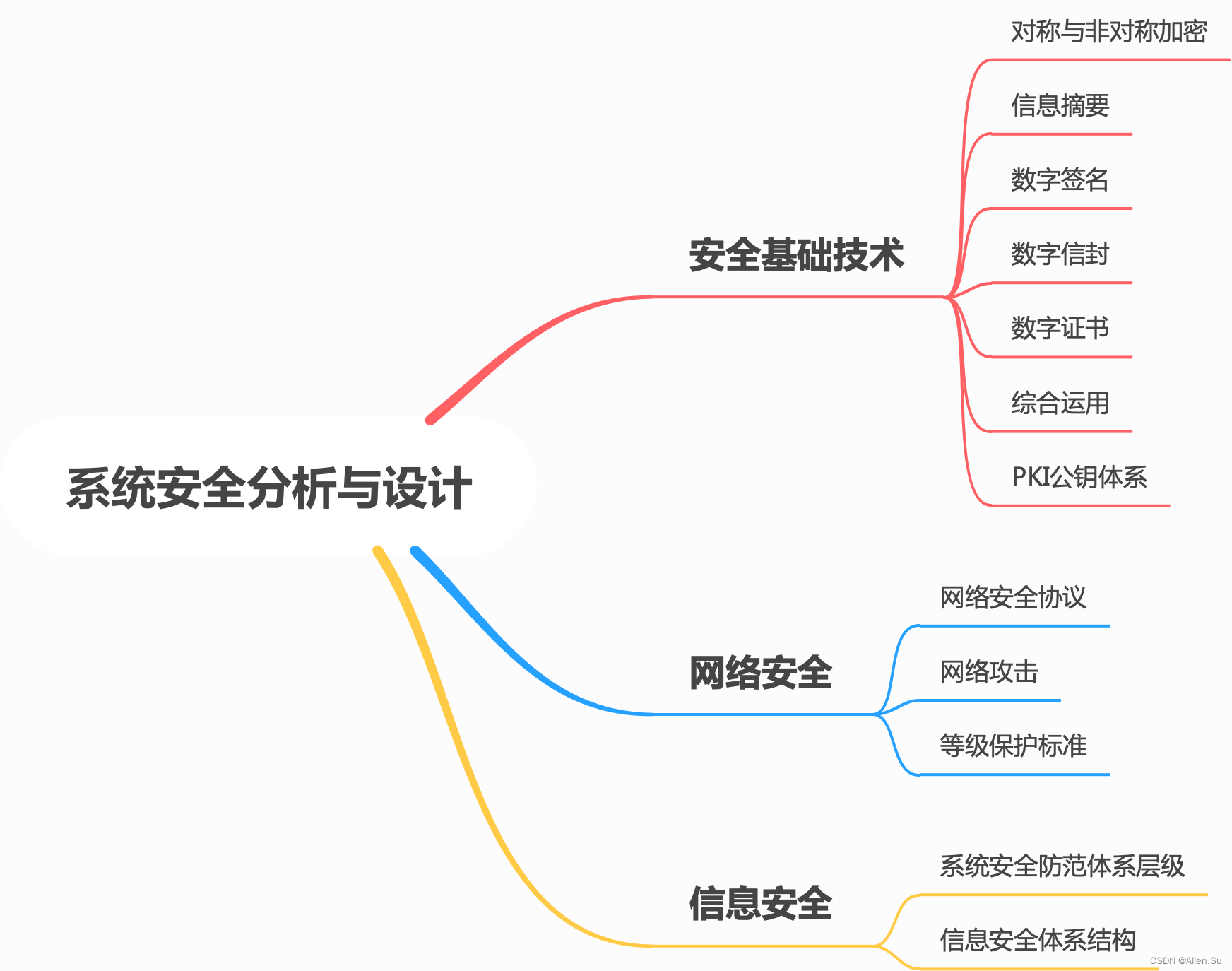

- 一、安全基础技术

- 1.1 对称与非对称加密

- 1.1.1 对称加密技术

- 1.1.2 非对称加密技术

- 1.2 信息摘要

- 1.3 数字签名

- 1.4 数字信封

- 1.6 数字证书

- 1.7 信息摘要、数字签名、数字信封综合运用

- 1.8 PKI公钥体系

- 二、网络安全

- 2.1 安全协议

- 2.2 网络攻击

- 2.3 等级保护标准

- 三、信息安全

- 3.1 系统安全防范体系层级

- 3.2 信息安全体系结构

一、安全基础技术

1.1 对称与非对称加密

数据加密是防止未经授权的用户访问敏感信息的手段,保障系统的机密性要素。数据加密有对称加密算法和非对称加密算法两种。

1.1.1 对称加密技术

对称秘钥算法的加密秘钥和解密秘钥相同,又称共享密钥算法。

缺点:

- 加密强度不高,但效率高。

- 秘钥分发困难。

常见的 对称加密密钥算法 有:

- DES:秘钥加密块算法(Data Encryption Standard,DES),替换 + 移位,明文切分64位的块(既分组),由56位的秘钥控制变换成64位的密文。速度快,秘钥易产生。

- 3DES:三重DES(Triple-DES)是EDS的改进算法,使用两把56位的秘钥对明文做三次DES加解密,秘钥长度112位,两个56位密钥K1、K2

加密:K1加密 → K2解密 → K1加密

解密:K1解密 → K2加密 → K1解密 - RC-5:RSA数据安全公司的很多产品都使用了RC-5。

- IDEA:国际数据加密算法(International Data Encryption Algorithm,IDEA),分组长度64位,秘钥长度128位,已经称为全球通用的加密标准。

- AES:高级加密标准(Advanced Encryption Standard,AES)分组长度128位,支持128位、192位和256位3种秘钥长度,用于替换脆弱的DES算法,且可以通过软件或硬件实现高速加解密。

- SM4国密算法,分组长度和密钥长度都是128位。

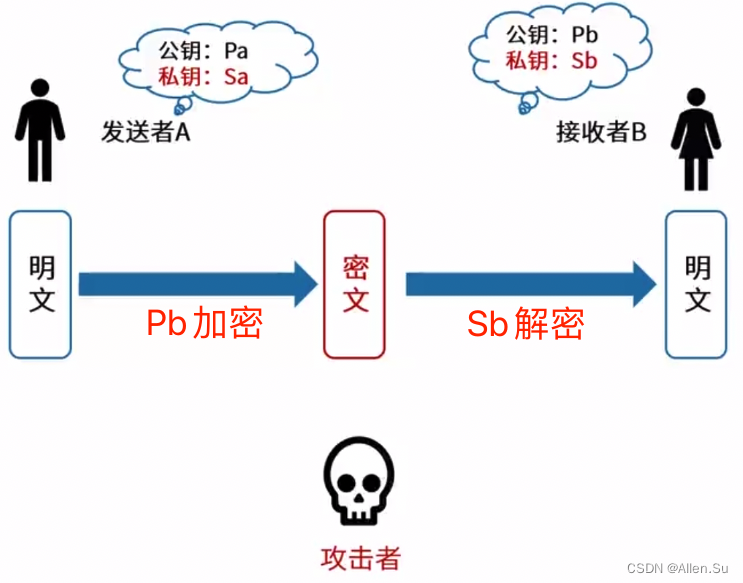

1.1.2 非对称加密技术

非对称密钥加密算法的加密秘钥和解密秘钥不相同,又称为不共享密钥算法或公钥加密算法。

在非对称加密算法中:

- 用公钥加密,私钥解密,可以实现保密通信。

- 用私钥加密,公钥解密,可以实现数字签名。

缺点:

- 加密速度慢。

常见的 对非称加密密钥算法 有:

- RSA:(Rivest,Shamir and Adleman)是一种国际通用的公钥加密算法,安全性基于大素数分解的困难性,秘钥的长度可以选择,但目前安全的秘钥长度已经高达2048位。RSA计算速度比同样安全级别的对称加密算法慢1000倍左右。2048位或1024位密钥、计算量极大、难破解。

- Elgamal:安全性依赖于计算有限域上离散岁数这一难题。

- ECC:椭圆曲线算法。

- SM2国密算法:基于椭圆曲线离散对数问题,在相同安全程度的要求下,秘钥长度和计算规律都比RSA小得多。

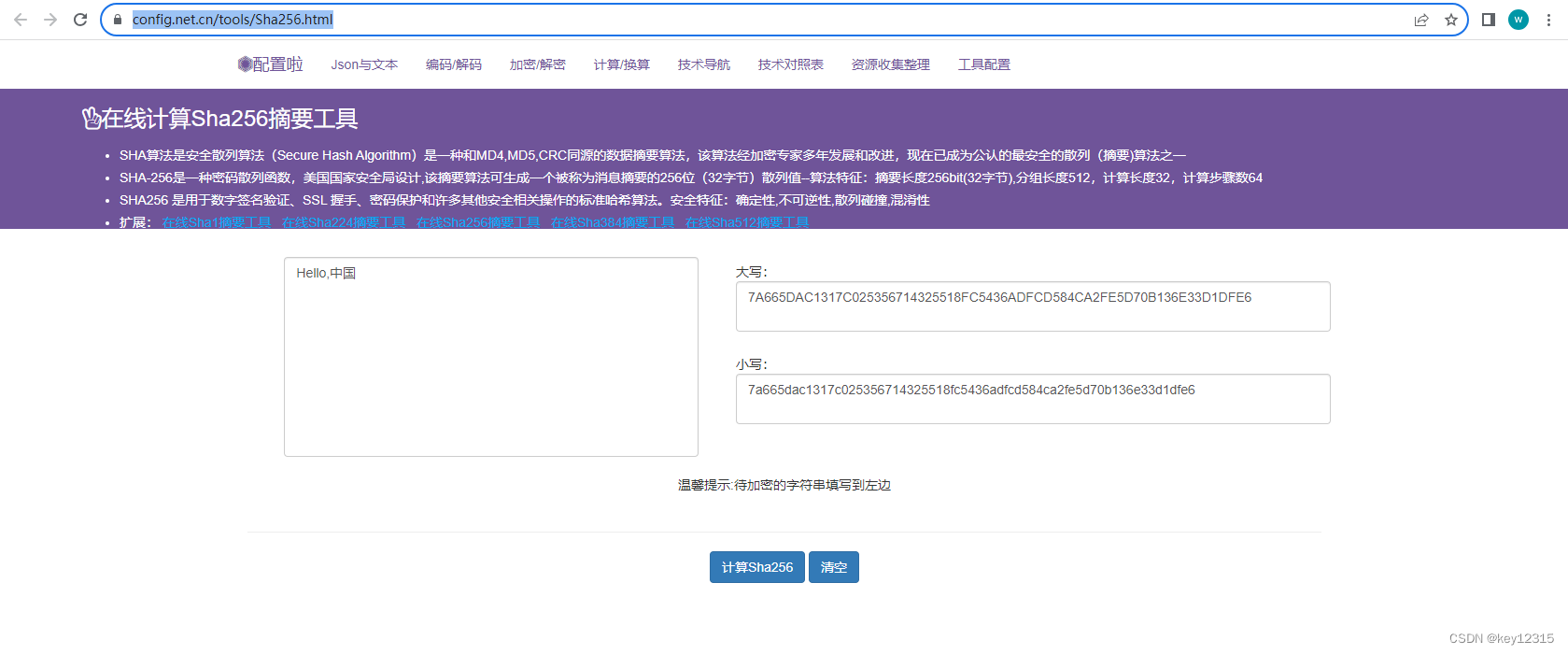

1.2 信息摘要

信息摘要:单向散列函数,固定长度的散列值 。

信息摘要是单向的,不能被还原。

常用的消息摘要算法有 MD5,SHA 等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于 SHA通常采用的秘钥长度较长,因此安全性高于MD5 。

主要作用:防止原文内容被篡改 。

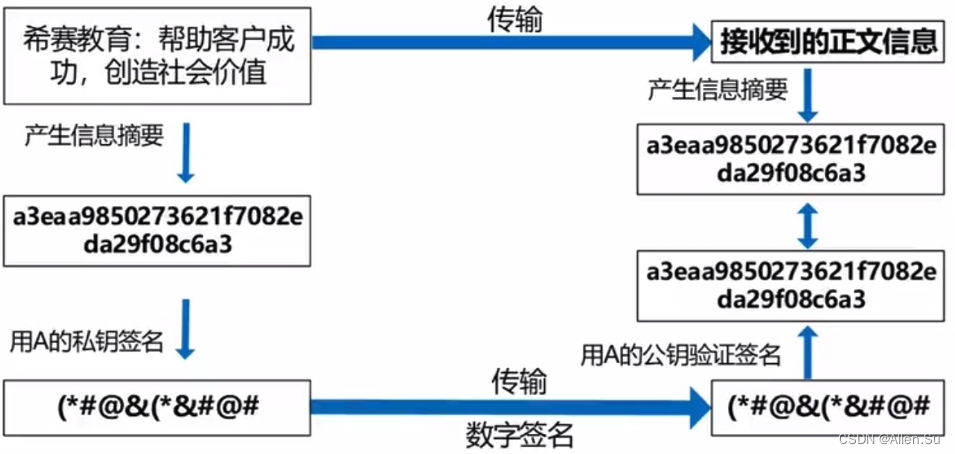

1.3 数字签名

数字签名是公钥加密技术与数字摘要技术的应用。数字签名的条件是:可信、不可伪造、不可重用、不可改变和不可抵赖。

实际应用时先对文件做摘要,再对摘要签名,这样可以大大提升数字签名的速度。

同时摘要的泄露不影响文件的保密。

1.4 数字信封

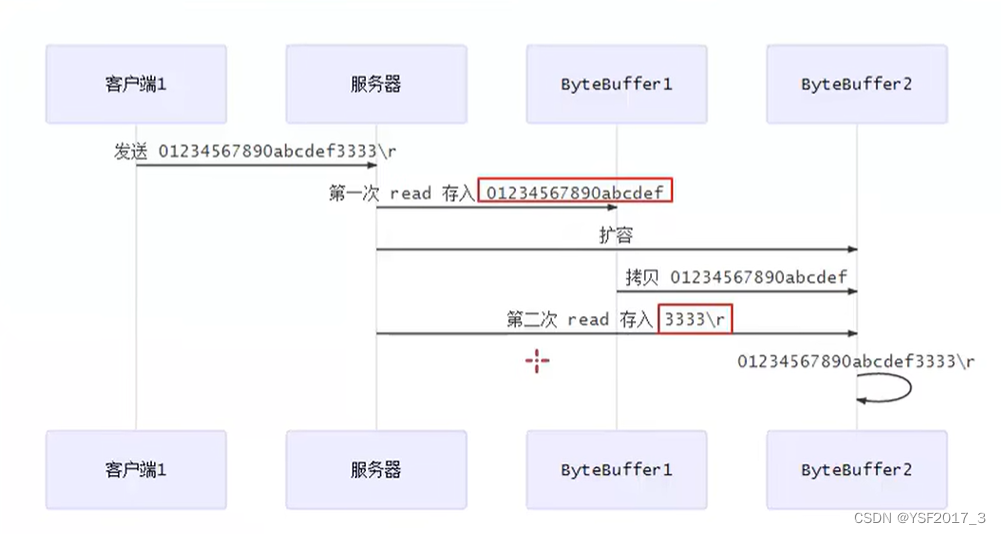

数字信封是将对称密钥通过非对称加密(即:有公钥和私钥两个)的结果分发的方法。数字信封是实现信息保密性验证的技术。

PKCS#7中将数字信封作为术语进行定义,而在正文中对进行了如下解释: 数字信封包含被加密的内容和被加密的用于加密该内容的密钥。

虽然经常使用接收方的公钥来加密“加密密钥”,但这并不是必须的,也可以使用发送方和接收方预共享的对称密钥来加密。当接收方收到数字信封时,先用私钥或预共享密钥解密,得到“加密密钥”,再用该密钥解密密文,获得原文。数字信封技术使用两层加密体系。

数字信封是一种综合利用了对称加密技术和非对称加密技术两者的优点进行信息安全传输的一种技术。数字信封既发挥了对称加密算法速度快、安全性好的优点,又发挥了非对称加密算法密钥管理方便的优点。

1.6 数字证书

数字证书的内容:

- 证书的 版本信息;

- 证书 序列号,每个证书都有一个唯一的证书序列号;

- 证书所使用的签名算法;

- 证书的发行机构,命名规则一般采用X.500格式;

- 证书的 有效期,现在通用的证书一般采用UTC时间格式,它的计时范围为1950 - 2049;

- 证书所有人的名称,命名规则一般采用X.500的格式;

- 证书所有人的 公开密钥;

- 证书发行者对证书的签名。

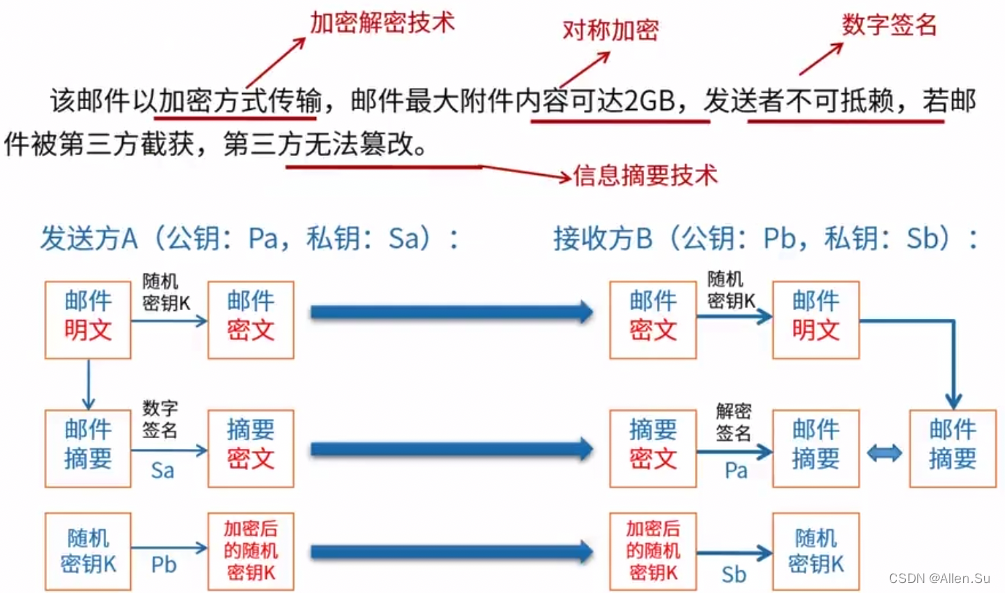

1.7 信息摘要、数字签名、数字信封综合运用

例如:

请设计一个安全邮件传输系统,要求:

该邮件以加密方式传输,邮件最大附件内容可达2GB,发送者不可抵赖,若邮件被第三方截获,第三方无法篡改。

设计如下:

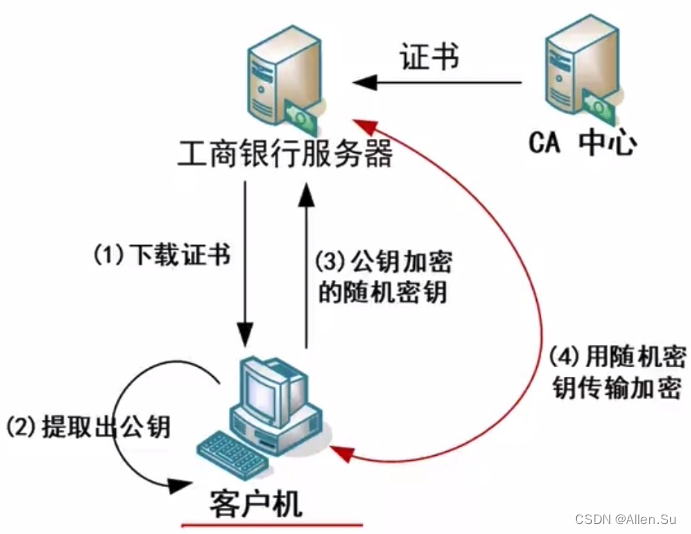

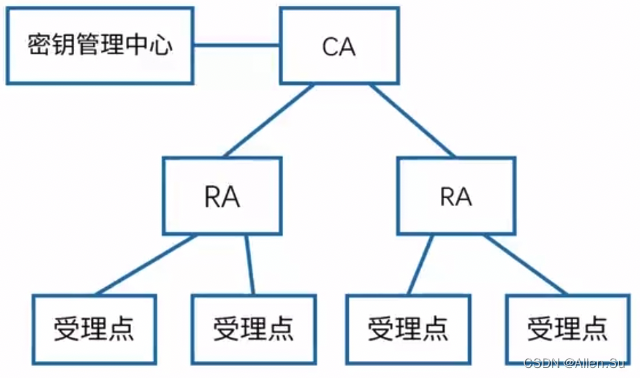

1.8 PKI公钥体系

CA(Certificate Authority)认证中心

RA(Registration Authority)注册审批机构

证书受理点

秘钥管理中心 - KMC

二、网络安全

2.1 安全协议

各个层次的安全保障:

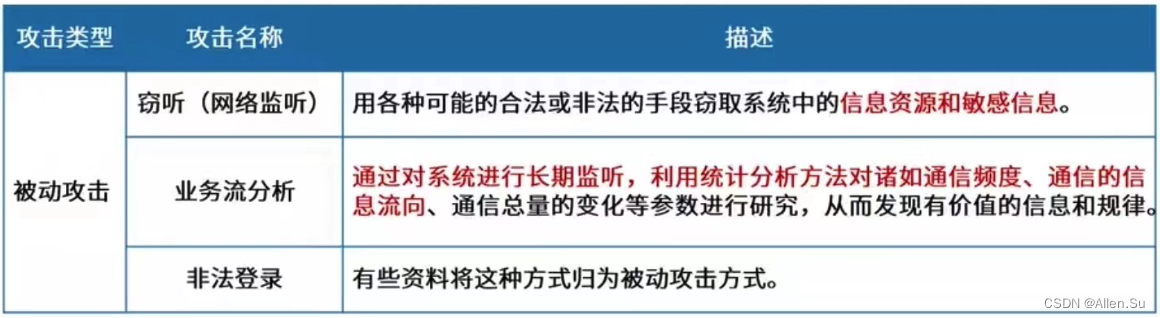

2.2 网络攻击

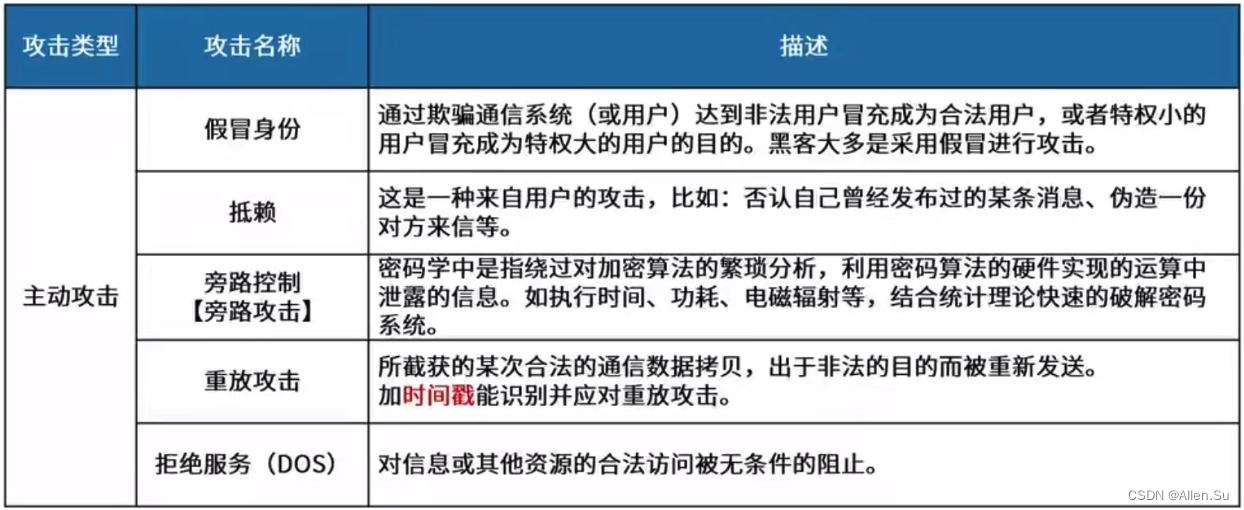

被动攻击:收集信息为主,破坏保密性。

主动攻击:主动贡酒的类别主要有:中断(破坏可用性)、篡改(破坏完整性)、伪造(破坏真实性)

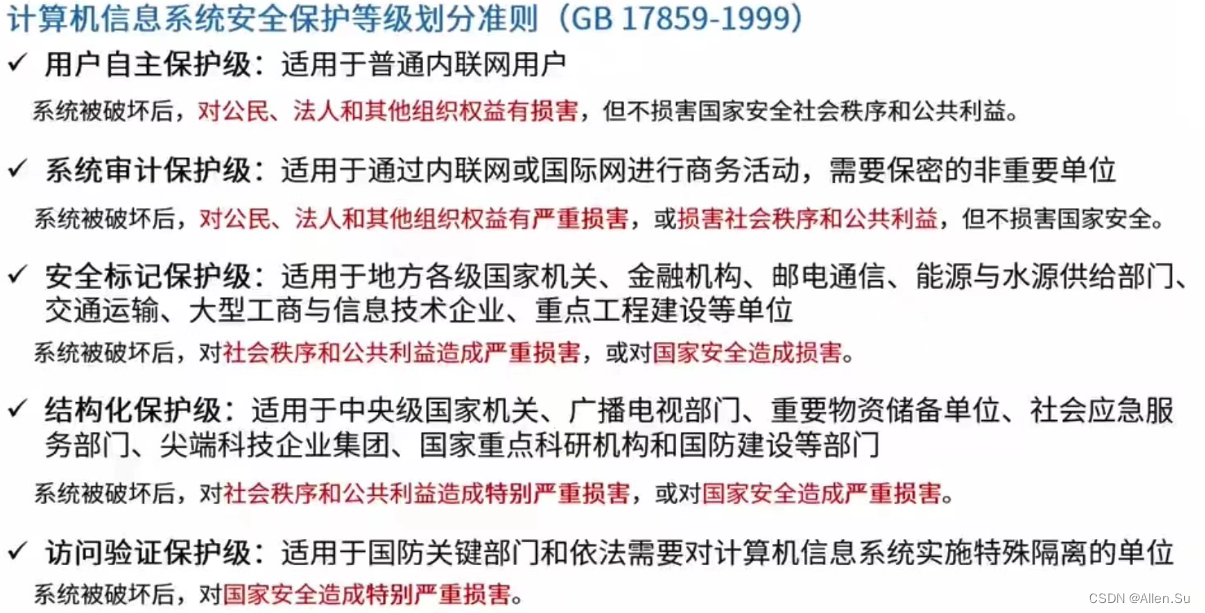

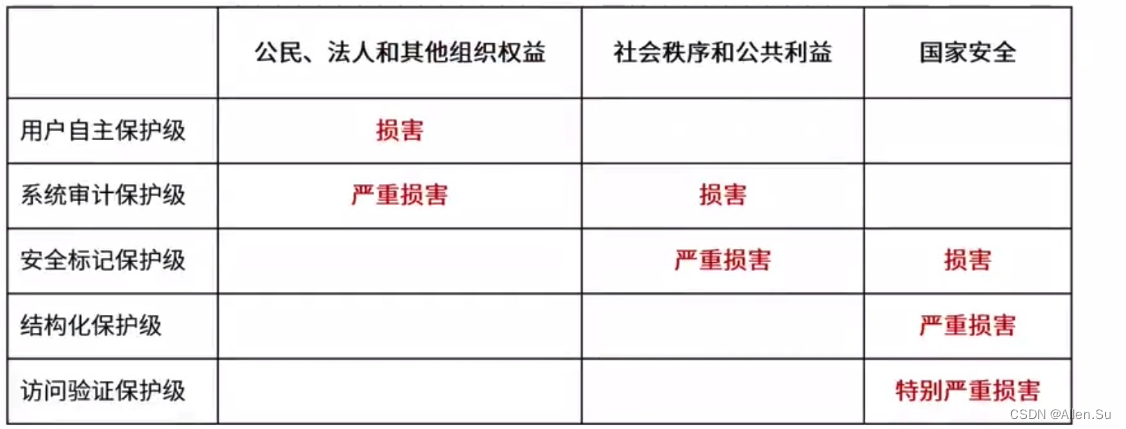

2.3 等级保护标准

安全级别用户自主保护级最低,访问验证保护级最高。

安全保护等级:

三、信息安全

3.1 系统安全防范体系层级

安全防范体系的层级划分:

- (1)物理环境的安全性:

包括通信线路、物理设备和机房的安全等。 - (2)操作系统的安全性:

主要表现在三个方面,一是操作系统本身的缺陷带来的不安全因素,主要包括身份认证、访问控制和系统漏洞等;二是对操作系统安全配置问题;三是病毒对操作系统的威胁。 - (3)网络的安全性:

网络层的安全问题主要体现在计算机网络方面的安全性,包括网络层身份认证、网络资源的访问控制、数据传输的保密与完整性、远程接入的安全、域名系统的安全、路由系统的安全、入侵检测手段和网络设施防病毒等。 - (4)应用的安全性:

由提供服务所采用的应用软件和数据的安全性产生,包括Web服务、电子邮件系统和DNS等。此外,还包括病毒对系统的威胁。 - (5)管理的安全性:

包括安全技术和设备的管理、安全管理制度、部门与人员的组织规则等。

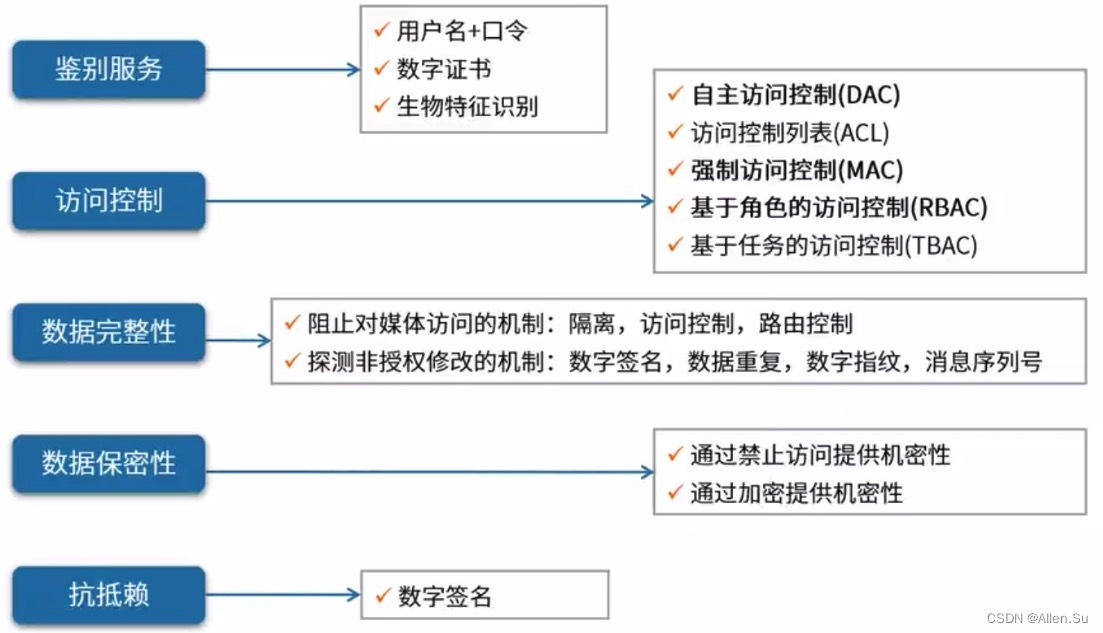

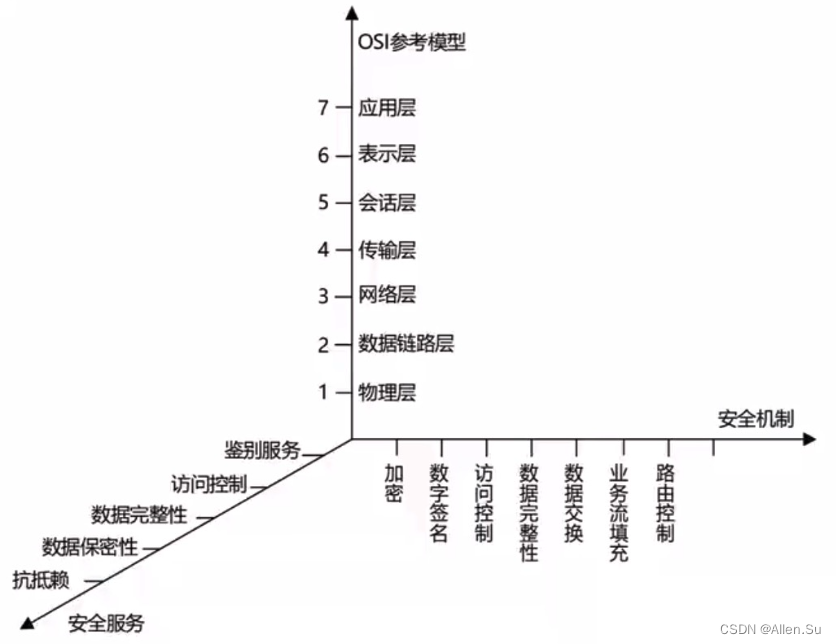

3.2 信息安全体系结构

安全服务: