目录

前言

沙箱技术分析

总结

前言

真高兴呀,又是受到红队大佬青睐的一天,今天下午很荣幸的收到了来自红队大佬的恶意投喂,把我们各位在座100年工作经验的蓝队师傅们吓得赶忙拔掉自己的电脑电源,断掉自己的网线,一顿操作真的猛地一批,把自己笔记本成功kill掉了。这活儿干的有理有据,实在是100年工作经验所不及的,这样吧,再加上150年,凑个250吧。

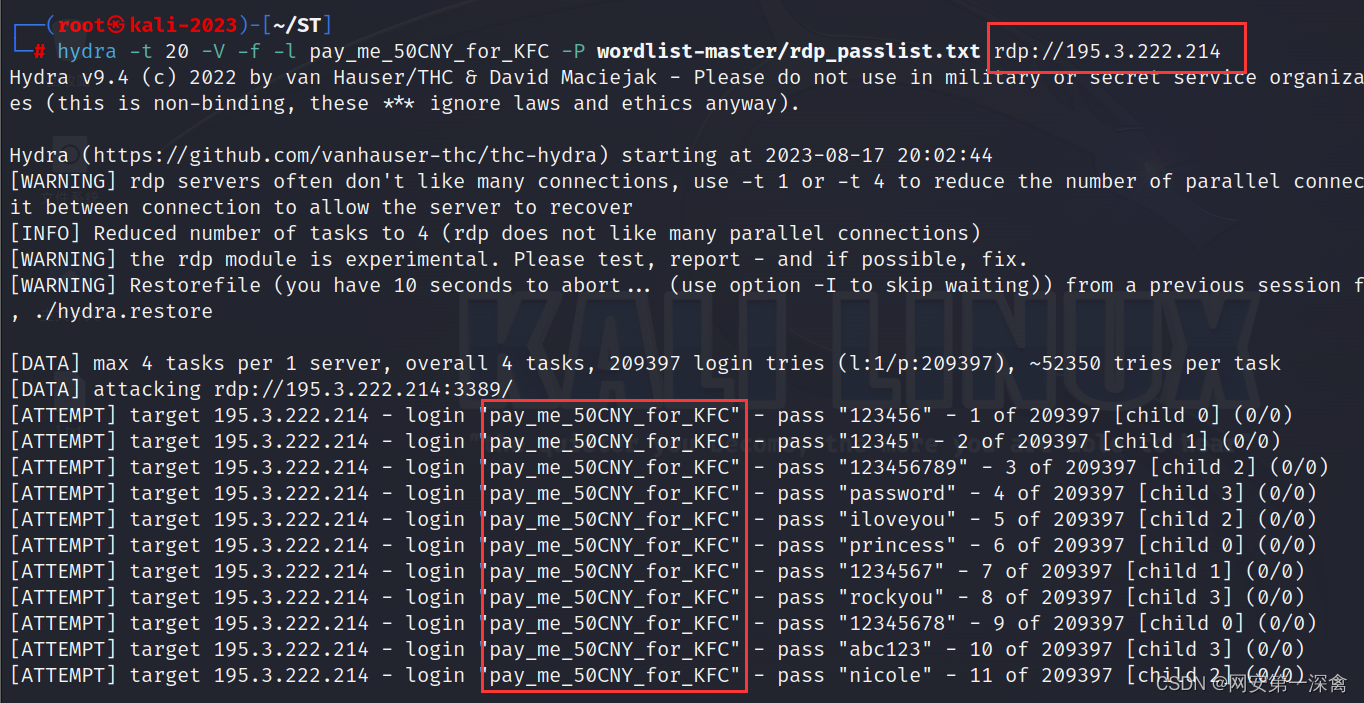

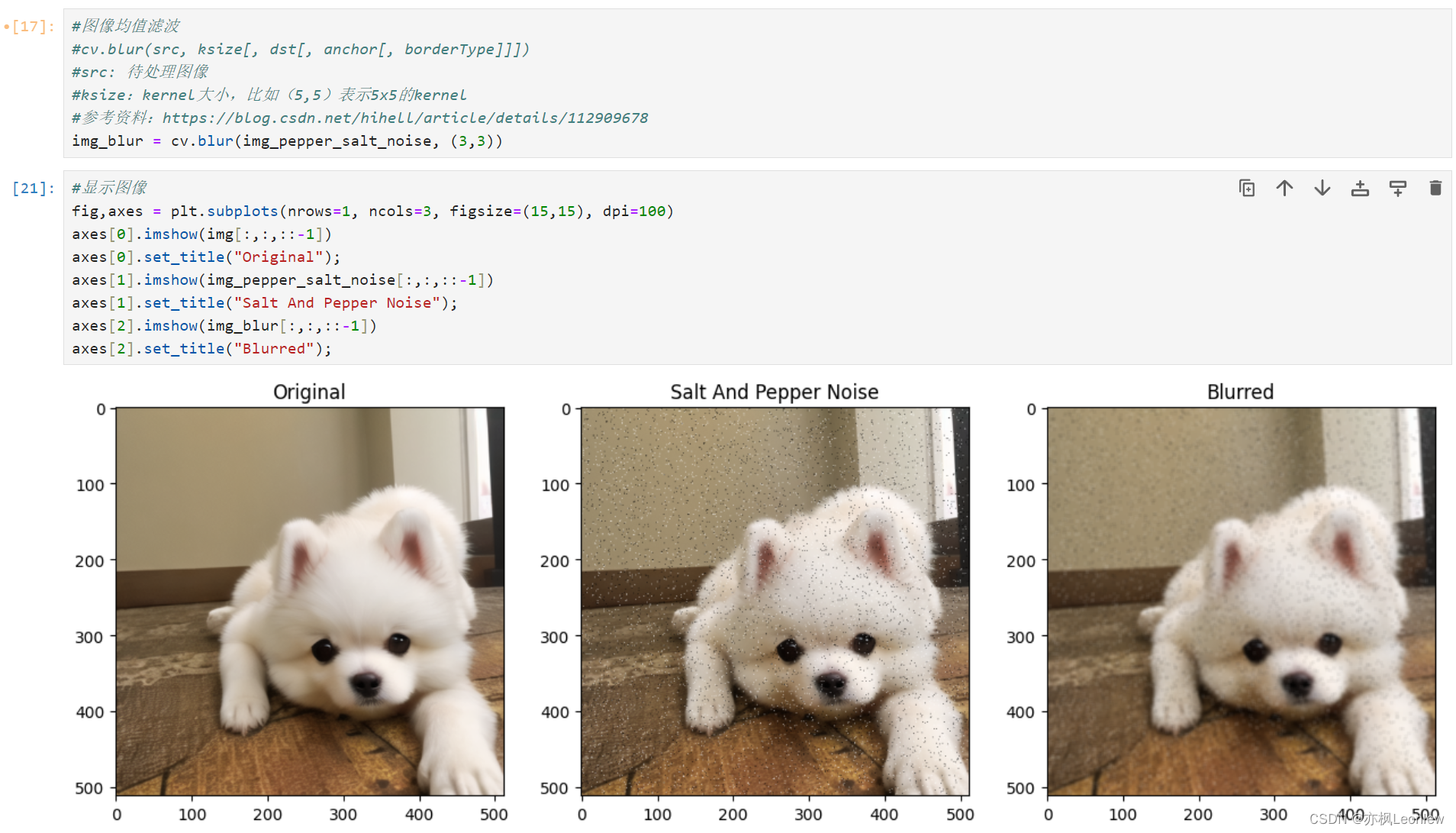

还有红队师傅真的挺幽默的,红队师傅在今天星期四忍饥挨饿使劲公鸡,被他的千辛万苦给感动到了。如图:

V我50我要吃坑德鸡。。。。。。。。。。。。。。。。。。。。

哎一不小心被领导看到了,当场发了300红包请队员吃KFC,我哭死,着实是太感谢红队大佬了。

更有红队黑子,天天黑我家哥哥,我真的很讨厌这种人,真的,我家哥哥已经很努力了。使劲顽梗,堡垒鸡、态势鸡、前置鸡.........,更有红队黑子过分呢哈,搁这儿一直在暴力破解,被我发现了,辛亏我眼尖,发现了他黑我家哥哥的证据,CXK NM SL ,服了,真的多看一眼就会爆炸:

玩梗适度,玩笑就到此吧,进入正题,今天我们对国护真实攻防环境下不同厂商的沙箱检测技术做一个初步的比较和分析。

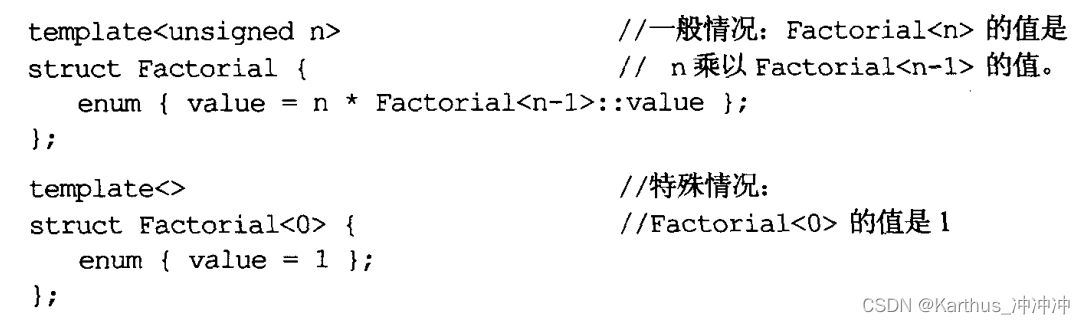

沙箱技术分析

沙箱技术:沙箱技术是一种安全性措施,用于隔离应用程序、进程或代码以防止其对系统和其他应用程序造成潜在风险。通过在受控环境中运行应用程序,沙箱技术可以限制其访问权限,从而减少潜在的恶意行为、安全漏洞和风险。

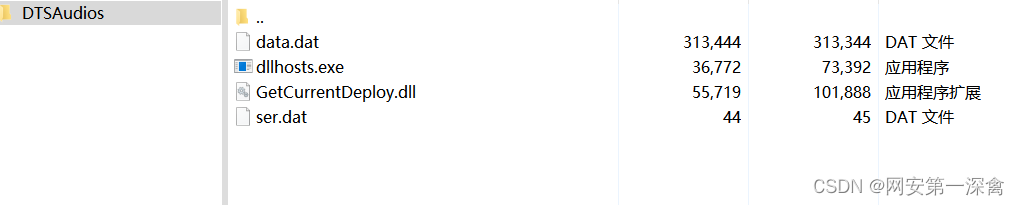

真实环境下的样本:获取到了一份来自红队魔改后的恶意样:

这几个文件一般是看不出什么名堂的,但是运行exe文件之后,可以发现我们windows的网络一直在请求servicecs.xyz这个域名,不出意外,我们的主机会一直请求这样一个,域名,大概会是C2服务器地址。

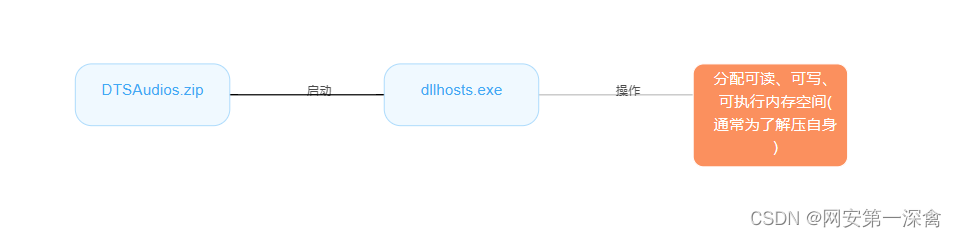

微步的沙箱 :跑了一遍之后,很好的给出了恶意样本的运行机制和过程。

可疑行为特种中,将可读可写的内存属性直接改为了可读可执行,同事在内存中发现了IP地址和

url特征。并且会对我们的系统信息进行捕获:

最后微步给出的恶意样本的执行流程如下:

最后微步给出的恶意样本的执行流程如下:

还是比较的深入和清晰。

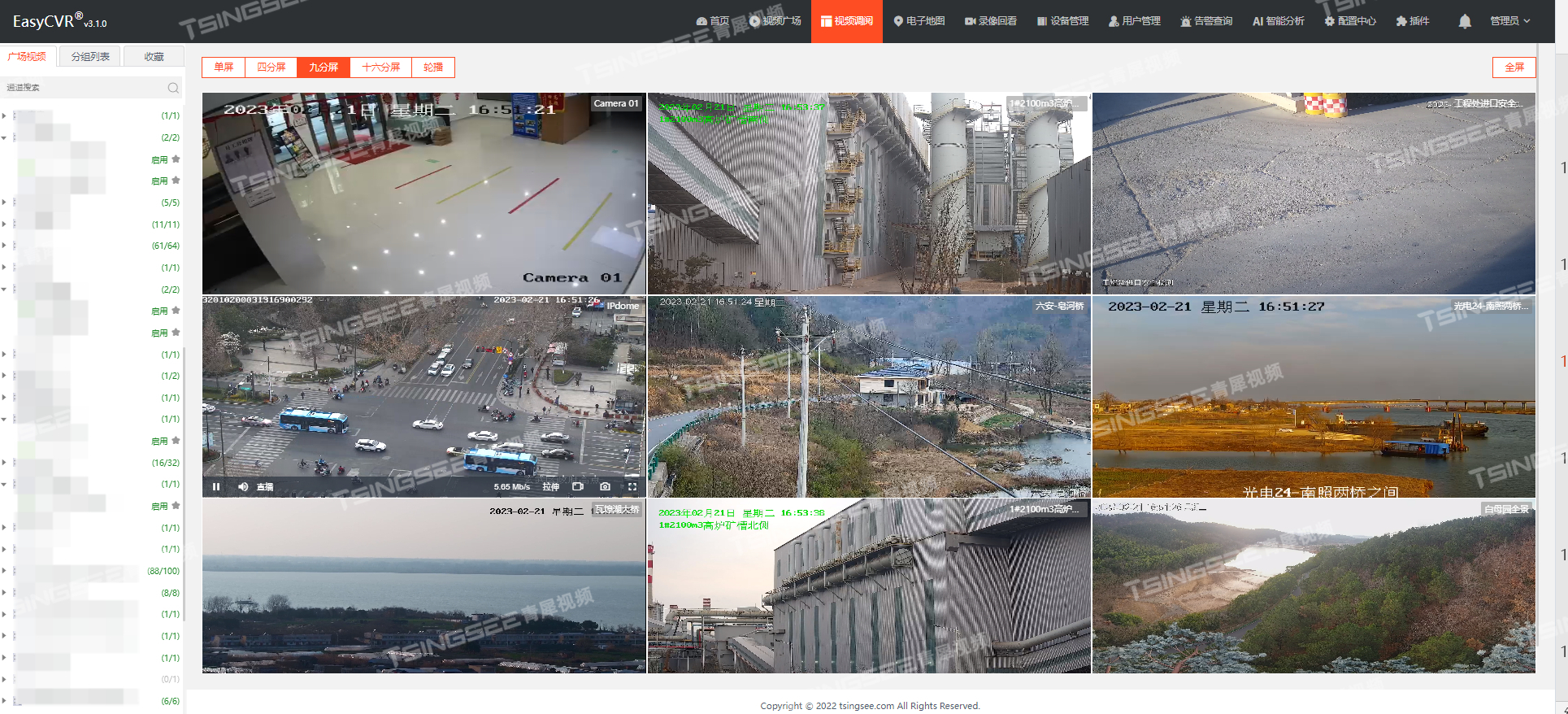

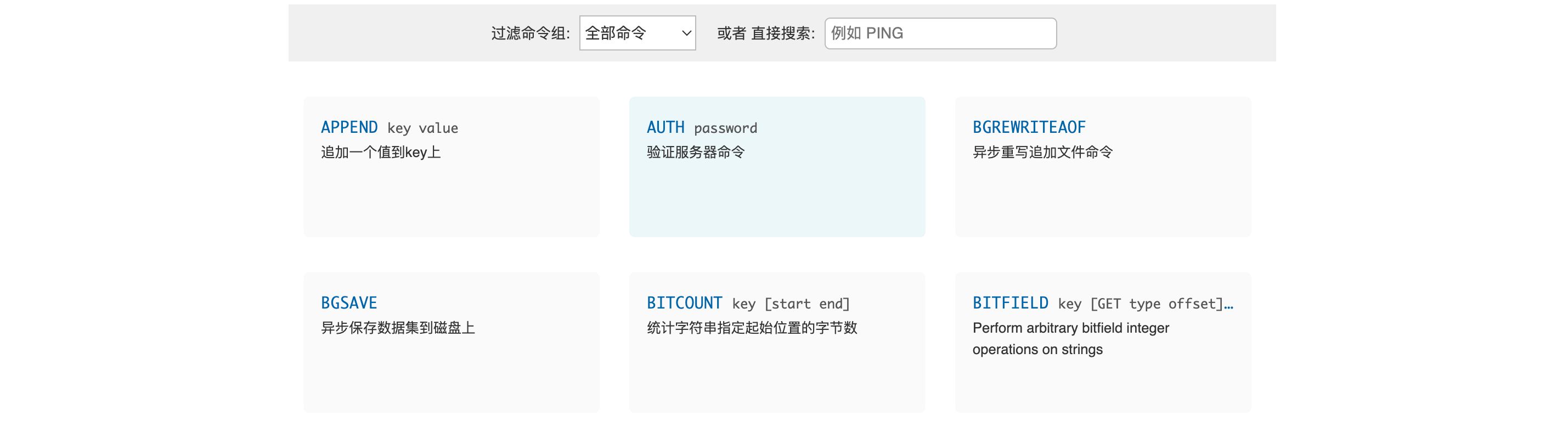

当然为了准确,我们同时把样本给到了![]()

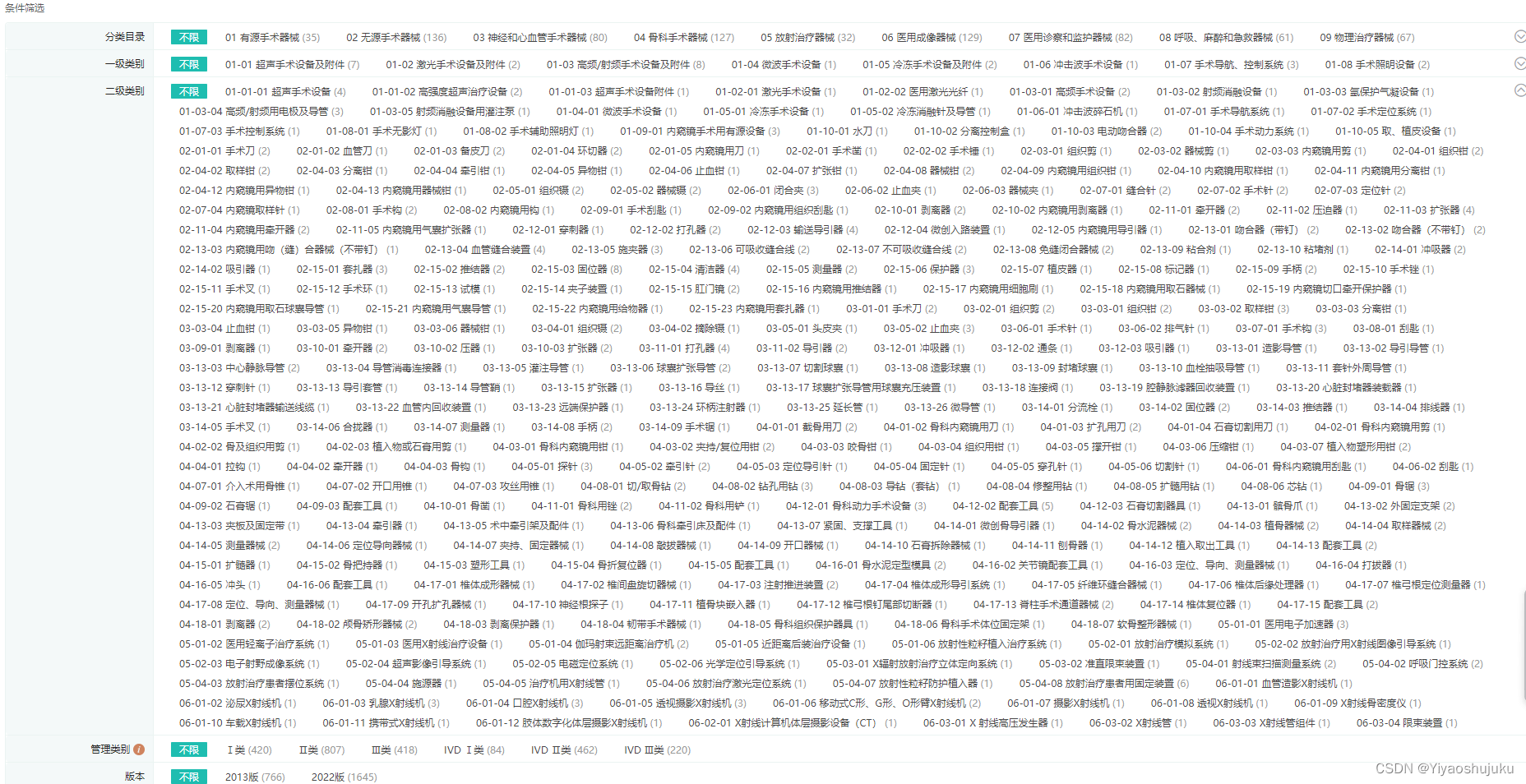

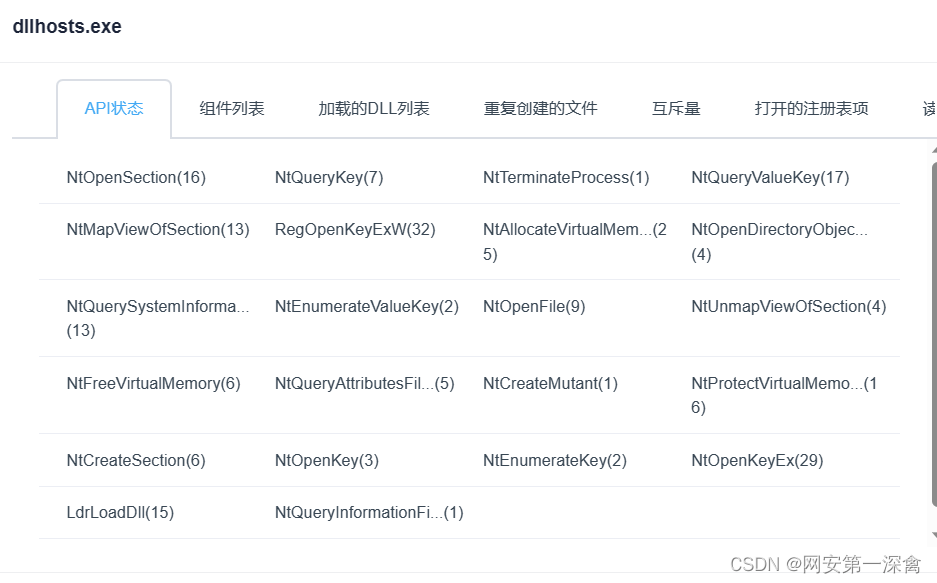

奇安信沙箱检测分析结果:

直接看重点:

然而没有分析出关键的主机外联行为,不过还是很具体的从api调用、dell加载、注册表方面做了更详细的分析。

总结

所以还是微步要更加准确一点,微步结合老虎一起使用可以互补。

!!!!!!!!!!!!还有7天,我在这里期待红队大佬光临!!!!!!!!!!!!