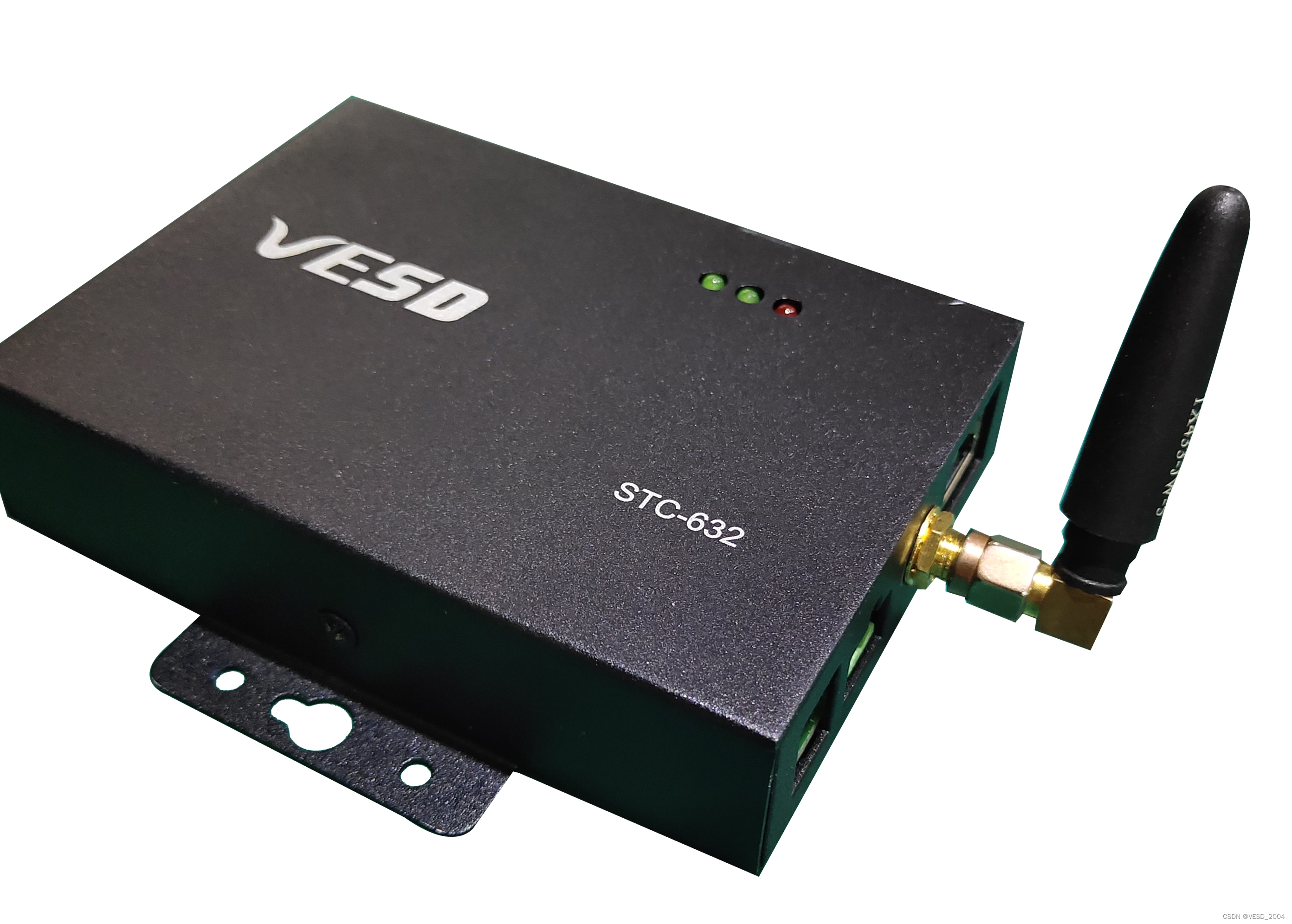

防静电实时监控系统是一种用于监测、检测和控制静电产生和积累的系统。它通过使用各种传感器和仪器,实时监测环境中的静电情况,并及时采取措施来防止静电危害和事故的发生。

防静电实时监控系统通常具有以下功能:

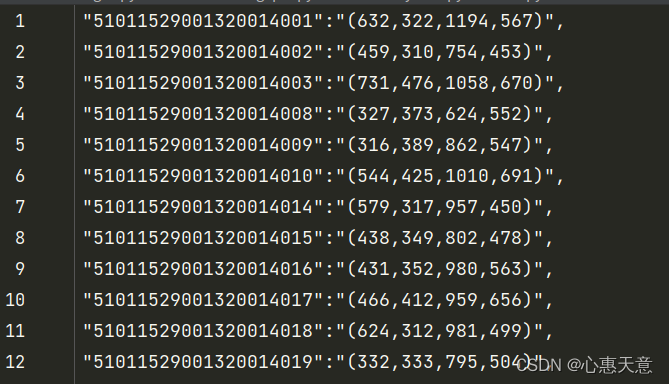

1. 传感器监测:系统使用静电传感器和监测设备来实时监测静电场强度、电荷积累情况、电位差等指标。这些传感器通常被安装在关键位置,如工作台面、传输设备、储存区等。

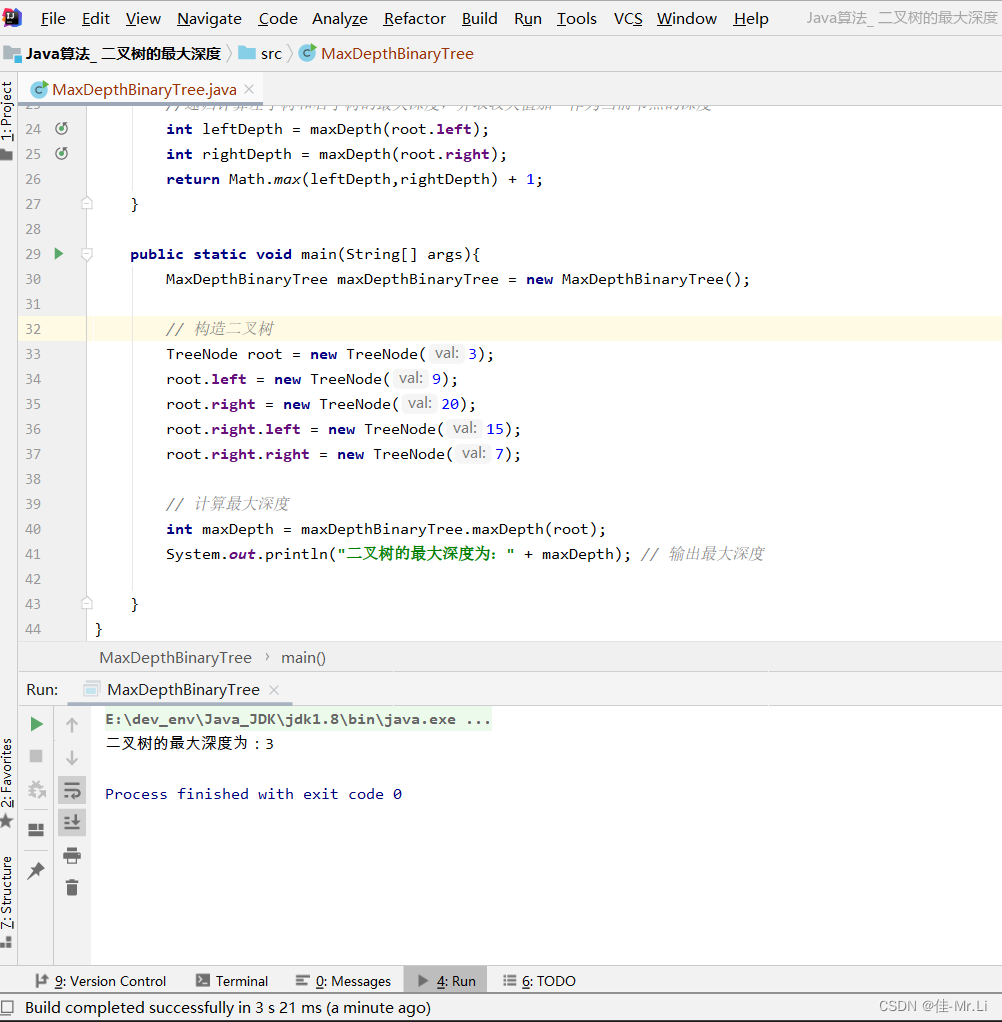

2. 数据采集与分析:系统会收集传感器所获取的数据,并通过数据分析算法对数据进行处理和分析。通过分析静电数据的趋势和异常情况,可以提前预警和判定是否存在静电风险。

3. 报警与控制:当系统检测到静电风险或预警情况时,将及时触发报警装置,发出警示信号。同时,系统还可以通过控制设备,如自动喷水系统、自动排风系统等,来消除或减少静电积累并降低静电场强度。

4. 数据记录与报告:系统会将监测数据进行记录和存储,以便后续的分析和评估。此外,系统还可以生成详尽的报告,包括静电风险评估、事件发生次数、控制措施效果等,用于监管和管理部门的查阅和审计。

防静电实时监控系统广泛应用于静电敏感的行业和领域,如电子制造、化工、印刷、航空航天等。它能够有效地减少静电造成的危害和事故,提高生产质量。