信息系统管理之管理要点(第四版新增章节)(第二部分)

- 2 管理要点

- 2.1 数据管理能力成熟度评估模型DCMM

- 详细表格

- 简要表格

- 2.2 组织的管理成熟度

- 2.3 能力模型

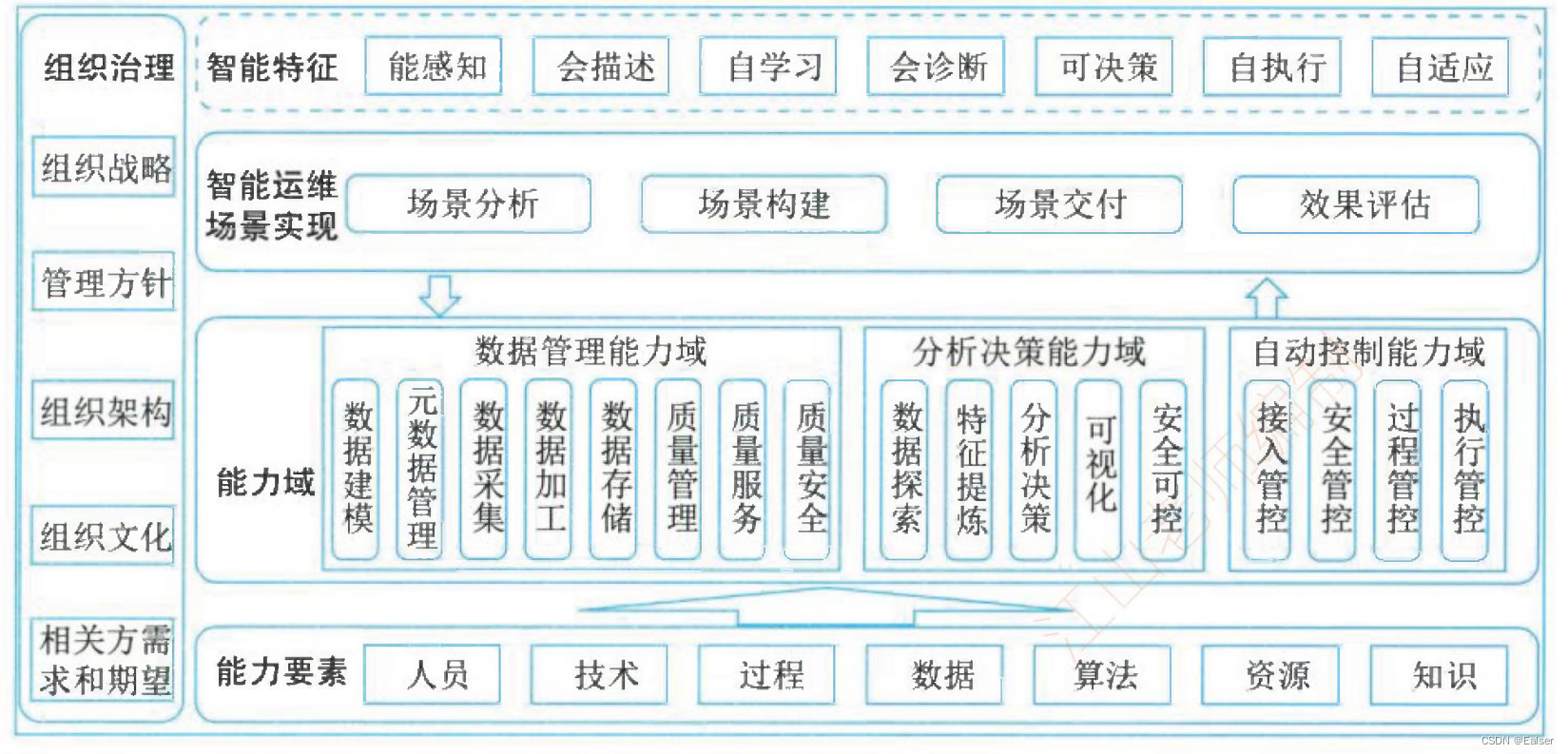

- 2.4 智能运维能力框架

- 2.5 安全保护等级

2 管理要点

2.1 数据管理能力成熟度评估模型DCMM

1、数据管理能力成熟度评估模型DCMM旨在帮助组织利用先进的数据管理理念和方法, 建立和评价自身数据管理能力,持续完善数据管理组织、程序和制度,充分发挥数据在促进组织向信息化、数字化、智能化发展方面的价值。

详细表格

2、DCMM定义了数据战略、数据治理、数据架构、数据应用、数据安全、数据质量、数据标准和数据生存周期8个核心能力域。

【点击跳转:数据能力成熟度评估模型<细分表格>时间不多的可以不看】

简要表格

| 战略核心能力域 | 能力项 |

|---|---|

| 数据战略 | 数据战略规划、数据战略实施、数据战略评估 |

| 数据治理 | 数据治理组织、数据制度建设、数据治理沟通 |

| 数据架构 | 数据模型、数据分布、数据集成与共享、元数据管理 |

| 数据应用 | 数据分析、数据开放共享、数据服务 |

| 数据安全 | 数据安全策略、数据安全管理、数据安全审计 |

| 数据质量 | 数据质量需求、数据质量检查、数据质量分析、数据质量提升 |

| 数据标准 | 业务术语、参考数据和主数据、数据元、指标数据 |

| 数据生存周期 | 数据需求、数据设计和开发、数据运维、数据退役 |

3、国内外常用的数据管理模型包括:数据管理能力成熟度模型(DCMM)、数据治理框架 (DGI)、数据管理能力评价模型(DCAM)、数据管理模型(DAMA定义的模型)等

2.2 组织的管理成熟度

4、数据管理能力成熟度模型DCMM将组织的管理成熟度划分为5个等级,分别是:初始级、受管理级、稳健级、量化管理级和优化级。

| 级别 | 要点 |

|---|---|

| 初始级 | 数据需求的管理主要是在项目级体现,没有统一的管理流程,主要是被动式管理 |

| 受管理级 | 组织意识到数据是资产,根据管理策略的要求制定了管理流程,指定了相关人员进行初步管理 |

| 稳健级 | 数据已被当做实现组织绩效目标的重要资产,在组织层面制定了系列的标准化管理流程,促进数据管理的规范化 |

| 量化管理级 | 数据被认为是获取竞争优势的重要资源,数据管理的效率能量化分析和监控 |

| 优化级 | 数据被认为是组织生存和发展的基础,相关管理流程能实时优化,能在行业内进行最佳实践分享 |

5、国家标准GB/T 28827.1《信息技术服务运行维护第1部分通用要求》定义了 IT运维能力模型,该模型包含治理要求、运行维护服务能力体系和价值实现。

2.3 能力模型

| 要素 | 具体内容 |

|---|---|

| 能力建设 | 组织需要考虑环境的内外部因素,在治理要求的指导下,根据服务场景,识别服务能力需求,围绕人员、过程、技术、资源能力四要素,策划、实施、检查和改进运行维护能力体系,向各种服务场景赋能,通过服务提供实现服务价值;并针对建立关键指标;还需要定期评价运行维护服务能力成熟度,衡量能力水平差距,以持续提升运行维护服务能力 |

| 在价值实现方面,组织需要村同的服务场景中识别服务需求,通过服务提供,满足用户需求,实现服务价值: (1)服务需求:识别服务需求并遵循能力管理的要求对服务场景进行完整的策划。 (2)服务提供:联置符合能力要素要求且和服务场景相适宜的人员、过程、技术和资源,并遵循能力管理的要求实施服务提供。 (3)服务价值:将运行维护服务能力体系输出的服务能力应用到服务场景中,通过服务成心标本控制、风险控制实现服务价值。 | |

| 人员能力 | “选人做事”:运维人员一般分为管理类、技术类和操作类三种人员岗位,为了保证人员能力满足运维服务的要求,组织依据运维能力策划要求,进行人员能力策划、 岗位结构、人员储备、人员培训、绩效管理和能力评价等管理活动。 |

| 资源能力 | “保障做事”:资源包括:知识库、服务台、备件库以及运行维护工具 |

| 技术能力 | “高效做事”:发现问题和解决问题技术 |

| 过程 | “正确做事”:服务级别、服务报告、事件、问题、变更、发布、配置等过程。 |

2.4 智能运维能力框架

7、智能运维能力框架,包括组织治理、智能特征、智能运维场景实现、能力域和能力要素,其中能力要素是构建智能运维能力的基础。组织需在组织治理的指导下,对智能运维场景实现提出能力建设要求,开展智能运维能力规划和建设。组织通过场景分析、场景构建、场景交付和效果评估四个过程,基于数据管理能力域提供的高质量数据,结合分析决策能力域做出合理判断或结论,并根据需要驱动自动控制能力域执行运维操作,使运维场景具备智能特征, 提升智能运维水平,实现质量语、安全可控、效率提升、成本降低。

| 要素 | 具体内容 | |

|---|---|---|

| 能力建设 | 人员 | 运维团队需要熟悉IT运维领域的业务活动与流程,掌握自动化、大数据、人工智能、云计算、算法等技术,具备一定的智能运维研发能力 |

| 技术 | 包括统一标准和规范、开放的基础公共资源与服务、数据与流程及服务的互联互通 | |

| 过程 | 需要具备清晰界定人机界面,能够充分发挥智能化优势,实现过程优化,并考虑权限控制、风险规避 | |

| 数据 | 运维组织需要加强数据治理,保证数据质量,规范数据接口。运维应用需要围绕数据进行采集、加工、消费,提升运维智能化水平 | |

| 算法 | 可以聚焦在异常检测、根因分析、故障预测、知识图谱、健康诊断、决策分析等方面,具备有穷性、确切性、有效性等特点 | |

| 资源 | 组织在数据管理能力域数据服务中,对于资源管理,至少应根据不同场景要求, 配置开放共享服务管理所需要的算力、带宽、存储等 | |

| 知识 | 包括运维技术方案及方法与步骤、运维的经验沉淀、运维对象的多维度描述、 运维数据的智能挖掘结果 | |

| 能力平台 | 智能运维能力平台通常具备数据管理、分析决策、自动控制等能力。 👉数据管理能力用于采集、处理、存储、展示各种运维数据。 👉分析决策能力以感知到的数据作为输入,做出实时的运维决策,驱动自动化工具实施操作。 👉自动控制根据运维决策,实施具体的运维操作 | |

| 能力应用 | 场景分析 | 指从业务或IT本身接收对新服务或改进服务的需求,场景需求分析从业务需求、用户需求以及系统需求,不同层次阶段进行不同方式、内容以及侧重点的需求调研 |

| 能力构建 | 指基于运维场景分析的结果和目标要求,应用赋能平台中适合运维场景数据特点的加工处理能力、系统性设计数据的处理流程,构建符合特定运维场景需求的智能运维解决方案 | |

| 服务交付 | 指制订详细的交付计划,准备必要的资源,评估可能存在的风险并明确规避方案,完善交付实施过程,通过服务交付检查确保运维场景的智能特征符合策划要求 | |

| 迭代调优 | 指通过持续的迭代对智能运维场景的优化,确保投入符合智能运维具体场景的规划目标渐进式达成 | |

| 智能运维 | 能感知 | 具备灵敏、准确地识别人、活动和对象的状态的特点 |

| 会描述 | 具备直观友好地展现和表达运维场景中各类信息的特点 | |

| 自学习 | 具备积累数据、完善模型、总结规律等主动获取知识的特点 | |

| 会诊断 | 具备对人、活动和对象进行分析、定位、判断的特点 | |

| 可决策 | 具备综合分析,给出后续处置依据或解决方案的特点 | |

| 自执行 | 具备对已知运维场景做出自动化处置的特点 | |

| 自适应 | 具备自动适应环境变化,动态优化处理的特点 | |

8、信息安全CIA三要素是保密性、完整性和可用性,也经常被称为信息安全三元组。

9、自己的信息系统安全组织机构管理体系,参考步骤:①配备安全管理人员一>②建立安全职能部门一> ③成立安全领导小组一>④主要负责人出任领导一>⑤建立信息安全保密管理部门。

2.5 安全保护等级

10、GB/T22240《信息安全技术网络安全等级保护定级指南》,安全保护等级分为以下五级:

| 安全等缓 | 信息系统破坏程度划分 |

|---|---|

| 第一级 | 等级保护对象受到破坏后,会对相关公民、法人和其他组织的合法权益造成损害, 但不危害国家安全、社会秩序和公共利益 |

| 第二级 | 等级保护对象受到破坏后,会对相关公民、法人和其他组织的合法权益产生严重损害或特别严重损害,或者对社会秩序和公共利益造成危害,但不危害国家安全 |

| 第三级 | 等级保护对象受到破坏后,会对社会秩序和公共利益造成严重危害,或者对国家安全造成危害; |

| 第四级 | 等级保护对象受到破坏后,会对社会秩序和公共利益造成特别严重危害,或者对国家安全造成严重危害; (17下15)(19上16) |

| 第五级 | 等级保护对象受我破床后,会对国家安全造成特别严重危害 |

| 受到破坏后受损害的客体 | 对客体的侵害程度 | ||

|---|---|---|---|

| 一般损害 | 严重损害 | 特别严重损害 | |

| 公民、法人和其他组织的合法权益 | 1级 | 2级 | |

| 对社会秩序和公共利益 | 2级 | 3级 | 4级 |

| 国家安全 | 3级 | 4级 | 5级 |

| 级别 | 个人合法权益 | 社会利益 | 国家安全 |

|---|---|---|---|

| 第一级 | 损害 | ||

| 第二级 | 严重损害 | 损害 | |

| 第三级 | 严重损害 | 损害 | |

| 第四级 | 特别严重损害 | 严重损害 | |

| 第五级 | 特别严重损害 |

11、GB/T22239《信息安全技术网络安全等级保护基本要求》规定了不同级别的等级保护对象应具备的基本安全保护能力。

| 级别 | 要点 |

|---|---|

| 第一级 | 应能够防护免受来自个人的、拥有很少资源的威胁源发起的恶意攻击、一般的自然灾难,以及其他相当危害飒的威胁所造成的关键资源损害,在自身遭到损害后,能够恢复部分功能 |

| 第二级 | 应能够防护免受来自外部小型组织的的、拥有少量资源的威胁源发起的恶意攻击、一般的自然灾难,以及其他相当危害程度的威胁所造成的重要资源损害,能够发现重要的安全漏洞和处置安全事件,在自身遭到损害后,能够在一段时间内恢复部分功能。 |

| 第三级 | 应能够在统一安全策略下防护免受来自外部有组织的团体、拥有较为丰富资源的威胁源发起的恶意攻击、较为严重的自然灾难,以及其他相当程度的威胁所造成的主要资源损害,能够及时发现、监测攻击行为和处置安全事件,在自身遭到损害后,能够较快恢复绝大部分功能。 |

| 第四级 | 应能够在统一安全策略下防护免受来自国家级别的、敌对组织的、拥有丰富资源的威胁源发起的恶意攻击、严重的自然灾难,以及其他相当危害程度的威胁所造成的资源损害,能够及时发现、监测发现攻击行为和安全事件,在自身遭到损害后,能够迅速恢复所有功能。 |

| 第五级 | 略 |