我们很高兴地宣布VMware NSX 4.1全面上市,该版本为私有云、混合云和多云的虚拟化网络和高级安全提供了新功能。该版本的新特性和功能将使VMware NSX客户能够利用增强的网络和高级安全,提高运营效率和灵活性,并简化了故障排除的过程。

领先于威胁,保护我们的网络

01 揭示每一个威胁

NSX 4.1引入了一项新功能,允许将IDS/IPS日志从NSX网关防火墙(GFW)发送到我们的网络检测和响应(NDR),这是VMware NSX高级威胁防御(ATP)的一部分。这项新功能是对我们现有的NSX分布式防火墙(DFW)的补充,后者将IDS/IPS日志发送到NDR已经有相当一段时间了。有了这个新功能,NSX 4.1客户可以更全面地了解网络活动,从而更快、更有效地应对威胁。通过分析GFW和DFW的IDS/IPS日志,结合我们的网络流量分析(NTA)和沙箱,我们的NDR系统可以关联事件并识别攻击模式,提供针对网络发起的威胁的完整图像。

02 保护Windows11系统

NSX 4.1引入了针对Windows 11的 NSX Guest Introspection,为运行微软最新版操作系统的虚拟机提供高级威胁检测和修复。除此之外,还支持Windows旧版本和一系列基于Linux的操作系统。NSX Guest Introspection使用VMware工具内的瘦代理驱动(a thin agent driver)程序,提供有关虚拟机状态的实时信息,以便采取高效的安全措施。通过NSX 4.1,客户可以利用最新的安全功能和增强功能,同时兼顾对各种操作系统的支持。

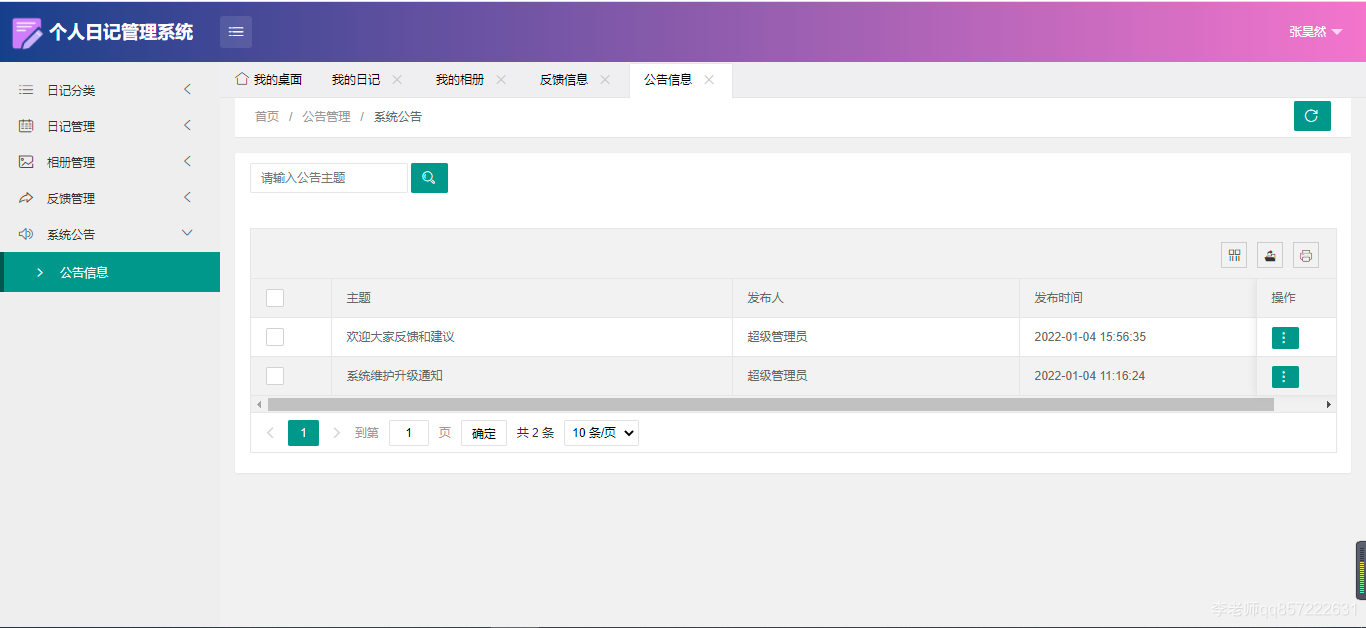

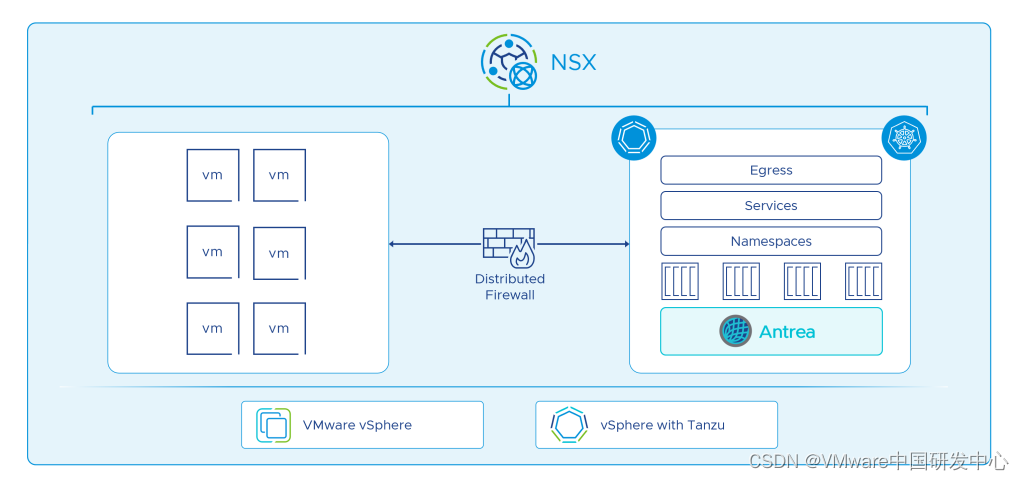

03 简化容器安全问题

我们通过对Antrea和NSX集成做了最新改进,通过集中管理防火墙规则,从而加强了容器安全和策略执行的手段。通过NSX 4.1,我们可以对Kubernetes和NSX对象创建防火墙规则,还可以根据NSX标签和Kubernetes标签创建动态组。此外,该版本允许创建防火墙策略,在一个单一规则中允许或阻止虚拟机和Kubernetes pods之间的流量。防火墙规则也可以应用于同时包含NSX和Kubernetes对象的安全组。NSX 4.1也涉及了对Traceflow和UI的改进,优化了故障排除,并通过NSX提供真正的Kubernetes网络策略集中管理。

Layer3网络的增强

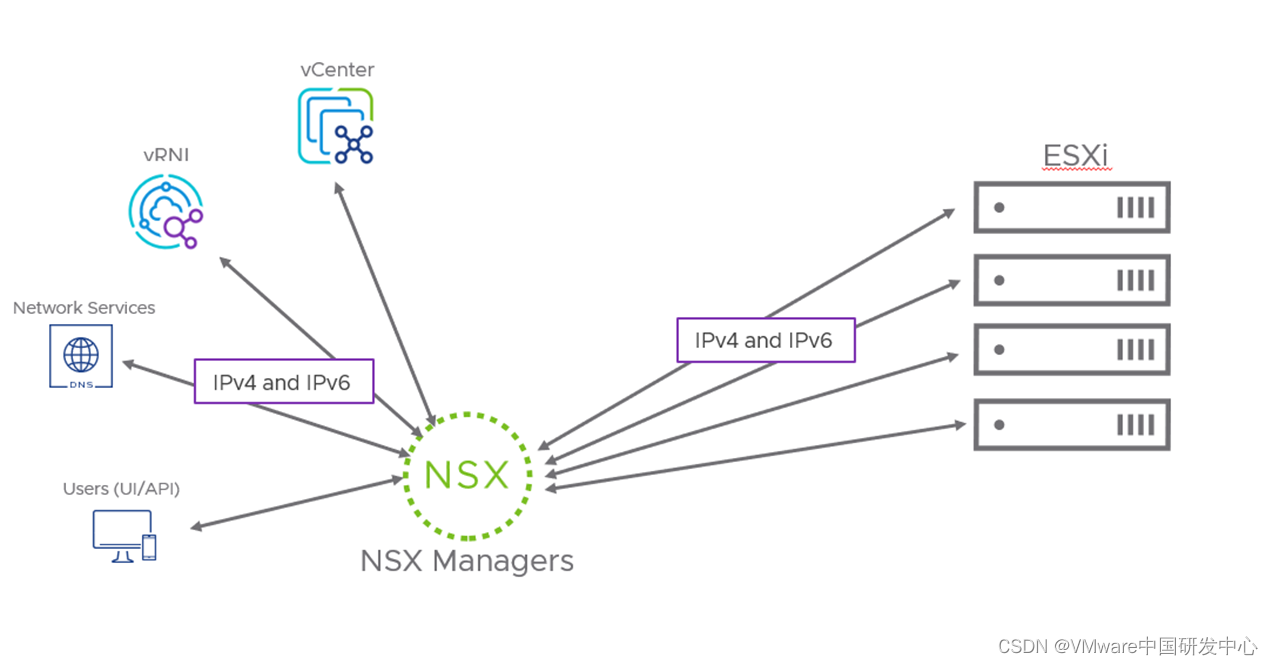

01 支持IPv6

在NSX 4.0中,我们引入了基于IPv6的管理平面,支持从外部系统到NSX管理集群(仅限本地管理器)的IPv6通信。这包括NSX管理器对外部管理接口中的双栈(IPv4和IPv6)的支持。通过NSX 4.1,我们为传输节点和NSX管理器之间的控制面和管理面通信引入了IPv6支持。NSX管理器集群仍必须以双栈模式(IPv4和IPv6)部署,并将能够通过IPv4或IPv6与传输节点(ESXi hosts and Edge Nodes)进行通信。当传输节点被配置为双栈(IPv4和IPv6)时,首选IPv6通信。

02 VRF间的路由流程

这个版本引入了更先进的VRF互连和路由泄露模型。用户将能够通过在VRF之间导入和导出路由,使用更简单的工作流程和细粒度的控制来配置VRF间的路由。不同VRF中的租户可以完全控制他们的私有路由空间,并且他们可以独自决定要接受或公布哪些路由。

提高运营效率

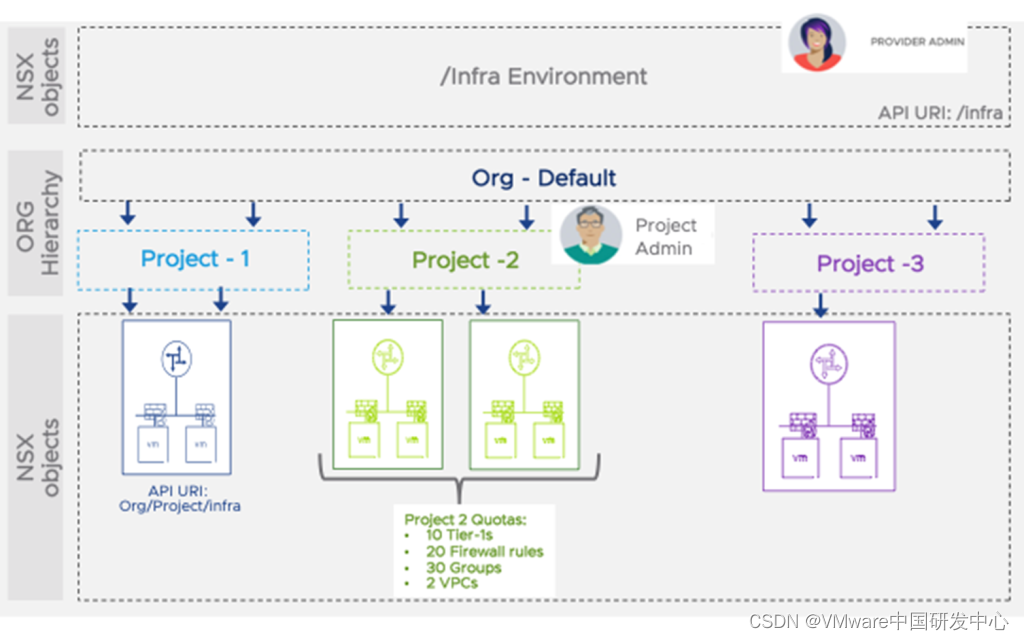

01 多租户

NSX 4.1引入了多租户结构,以实现灵活的资源分配和管理,提高运营效率。企业管理员(Provider)可以将平台分割成不同项目(Projects),将不同的空间给不同的租户,同时保持可见性和控制权。NSX消费模型的这种扩展允许NSX用户消费他们自己的对象,看到与自己配置相关的警报,并通过Traceflow测试他们工作负载之间的连接性。用户可以根据自己的RBAC权限从一个项目切换到另一个项目。与特定项目绑定的用户只能访问他们自己的项目。日志可以通过 "项目短日志ID "关联到一个项目上,该ID可以应用于网关防火墙日志和分布式防火墙日志。

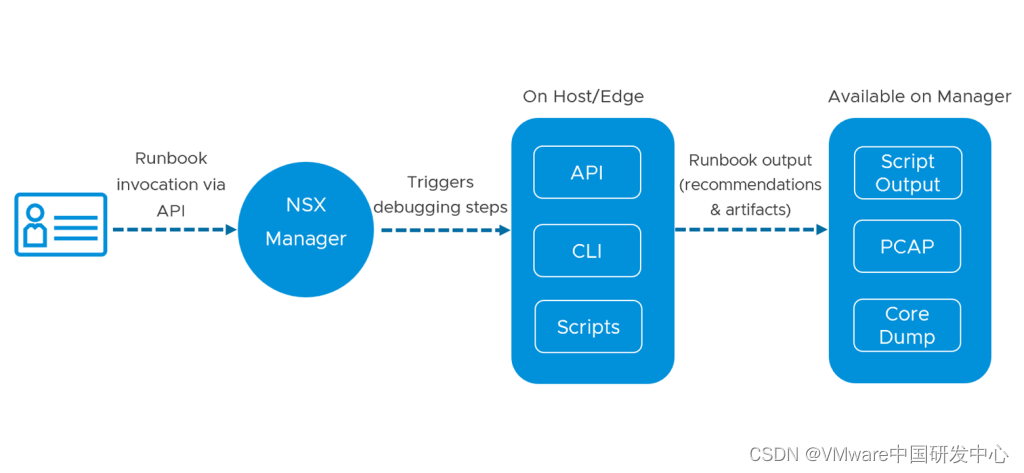

02 在线诊断系统

NSX 4.1引入了在线诊断系统,这是一项新功能,将简化故障排除流程,并实现调试过程的自动化。该系统提供预定义的运行簿,其中包含调试步骤,以排除特定问题的故障。这些运行簿可以通过API调用,并将触发使用CLI、API和脚本的调试步骤。调试后会提供建议来解决这个问题,并且可以下载在调试过程中收集的中间文件,以便进一步分析。

本文作者:NSX 团队, VMware

内容来源|公众号:VMware 中国研发中心

有任何疑问,欢迎扫描下方公众号联系我们哦~