许多AMD CPU中的破解加密、泄露密码的漏洞可能需要几个月才能修复。

“Zenbleed”漏洞影响了所有基于Zen 2架构的Ryzen、Threadripper和EPYC处理器。

技术泄露情况

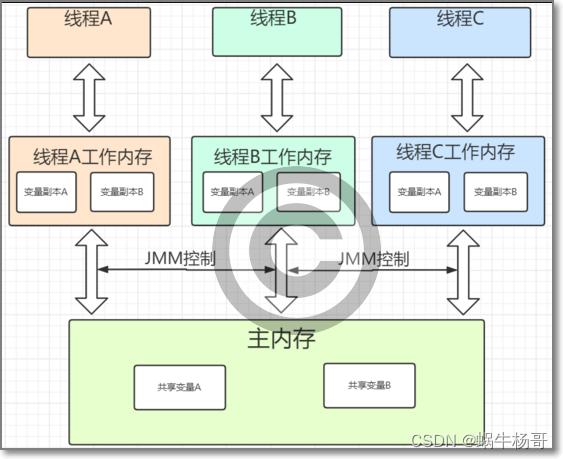

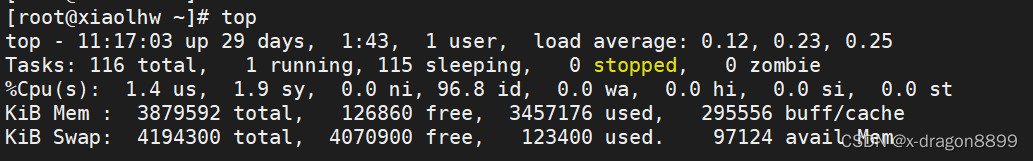

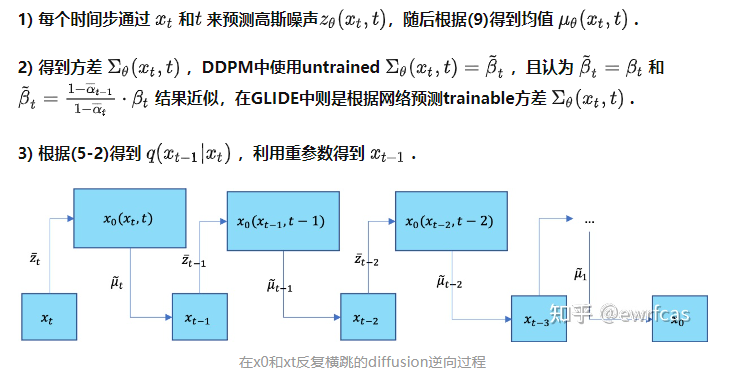

谷歌零项目安全团队成员Tavis Ormandy称,许多AMD新一代消费级、工作站和服务器处理器最近被曝出漏洞,可导致芯片泄漏数据,每个核心每秒最高可达30千字节。如果正确执行,所谓的“Zenbleed”漏洞(CVE-2023-20593)可以让攻击者访问加密密钥、根和用户密码,以及使用基于AMD Zen 2架构的任何系统中的其他敏感数据。该漏洞允许攻击者从CPU寄存器中获取数据。现代处理器试图通过猜测下一步要进行的操作来加速运算,称为“推测执行”。但有时CPU猜错了;Zen 2处理器不能正确地从某些类型的错误猜测中恢复,这就是Zenbleed利用其功能的漏洞。

坏消息是,该漏洞不需要物理硬件访问,只需在恶意网站上加载JavaScript即可触发。好消息是,至少目前为止,还没有发现任何利用此漏洞的案例,尽管随着漏洞公开,这种情况可能会迅速改变,而且利用该漏洞需要精准的时间掌握。

“AMD没有意识到除研究环境之外的任何已知的漏洞利用,”该公司告诉Tom’s Hardware。网络公司Cloudflare也表示,在其服务器上“没有证据表明该漏洞被利用”。

由于漏洞存在于硬件中,AMD的固件更新是完全修复漏洞的最佳方式;Ormandy表示它也可以通过软件更新修复,但这“可能会有一些性能损失”。该漏洞影响所有基于AMD Zen 2架构的处理器,包括几个Ryzen台式机和笔记本电脑处理器、面向服务器的EPYC 7002系列芯片以及用于工作站的Threadripper 3000和3000 Pro WX系列CPU。

AMD已经发布了固件更新,为运行EPYC 7002芯片的服务器减轻了这个问题——可以说这些补丁中最重要的一个,因为运行多个虚拟机的繁忙服务器比个人消费者PC更容易成为黑客的目标。AMD表示,“任何性能影响将因工作负载和系统配置而异”,但未提供更多细节。

什么时候能更新补丁?

Zen 2架构首次在约四年前以AMD Ryzen 3000系列的形式出现在消费者系统中,其中Ryzen 5 3600在PC构建者中特别受欢迎。但是,AMD在最近的CPU世代中混合匹配处理器架构的习惯意味着,在Ryzen 4000、5000和7000系列中也有一些Zen 2芯片,影响了一些新系统和旧系统。

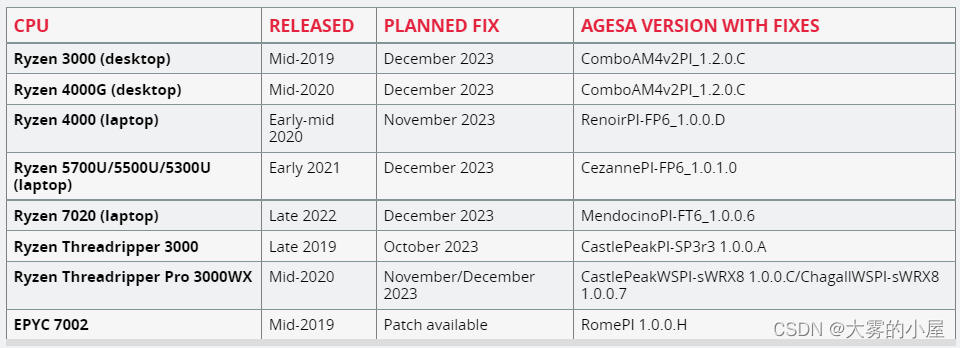

如果你正在使用Ryzen桌面处理器,所有的Ryzen 3000系列和Ryzen 4000G系列芯片(但不包括使用旧版Zen的Ryzen 3000G)都容易受到Zenbleed的攻击。AMD计划在12月发布固件修补程序,不过你的主板或PC制造商将负责分发更新。

笔记本电脑要稍微麻烦些。大多数Ryzen 4000系列笔记本电脑CPU使用Zen 2,AMD计划在11月为它们提供更新。许多Ryzen 5000系列笔记本电脑CPU已过渡到Zen 3,但Ryzen 7 5700U、Ryzen 5 5500U和Ryzen 3 5300U仍在使用Zen 2。而2022年末发布的Ryzen 7020系列CPU也使用Zen 2。AMD计划在12月为5000和7000系列芯片发布更新。

AMD计划在10月为Threadripper 3000系列系统发布更新,在11月和12月为Threadripper Pro 3000WX系列系统提供修复。