超声功率放大器是一种将低功率信号放大到高功率信号的设备,是实现超声成像、治疗和检查的关键组件。它主要由功率放大电路、控制电路、保护电路等部分组成。本文将介绍超声功率放大器的技术方案,包括其基本原理、设计流程及注意事项。

基本原理

超声功率放大器的基本原理是将来自超声波发生器的低功率信号通过功率放大器放大,使其达到足够的功率用于医学成像或者治疗。超声功率放大器采用了电子器件的放大原理,在信号输入端通过共源放大电路进行放大处理,然后通过输出变压器将放大后的信号传递给超声换能器。通常使用的超声功率放大器频率为20kHz~10MHz。

设计流程

超声功率放大器的设计流程如下:

(1)确定功率需求:需要根据不同的应用场景,确定所需的功率大小。

(2)选择合适的功率管:根据功率需求选择合适的功率管,通常可选IGBT、FET等。

(3)设计功率放大电路:根据选择的功率管设计功率放大电路,其中包括共源放大电路、输出变压器等。

(4)设计控制电路:控制电路主要用于控制功率管的开关状态和电流大小,保证功率放大器的正常工作。

(5)设计保护电路:为了保护功率管和超声换能器不受损坏,在功率放大器中需要设置合适的保护电路。

(6)进行模拟仿真:进行模拟仿真,对设计进行检查和分析,优化功率放大器的性能。

(7)进行实验验证:将设计好的功率放大器进行实验验证,进行调试和优化。

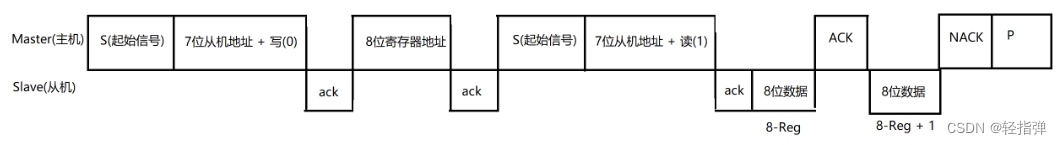

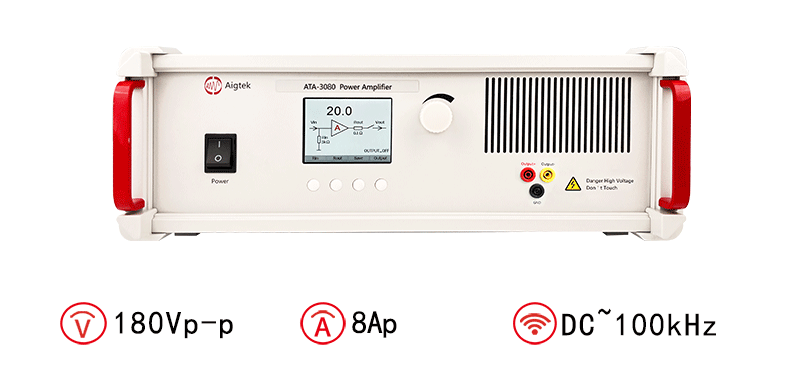

图:ATA-3080功率放大器指标参数

在设计超声功率放大器时,需要注意以下几个问题:

(1)确定功率需求:根据不同应用场景的需要,确定所需的功率大小。

(2)选择合适的功率管:根据功率需求选择适合的功率管,通常可选IGBT、FET等。

(3)设计功率放大电路:对功率放大电路进行设计时,需注意功率管的参数、输入信号、输出负载等因素。例如,需要考虑增益、频响、失真率等指标。

(4)设计控制电路:控制电路主要用于控制功率管的开关状态和电流大小,需要合理选取器件和设计方案。

(5)设计保护电路:对于超声功率放大器来说,过热、过电流等故障会导致设备损坏,因此需要设置相应的保护电路。例如,需要考虑过温保护、过流保护等。

(6)进行模拟仿真:进行模拟仿真时,需要进行参数优化,以满足功率放大器的性能要求。

(7)进行实验验证:将设计好的功率放大器进行实验验证时,需要注意安全问题,并进行调试和优化。

以上就是超声功率放大器基本原理和设计流程的内容。