统计数据显示,目前我国网安人才缺口达140万之多…

不管你是网络安全爱好者还是有一定工作经验的从业人员

不管你是刚毕业的行业小白还是想跳槽的专业人员

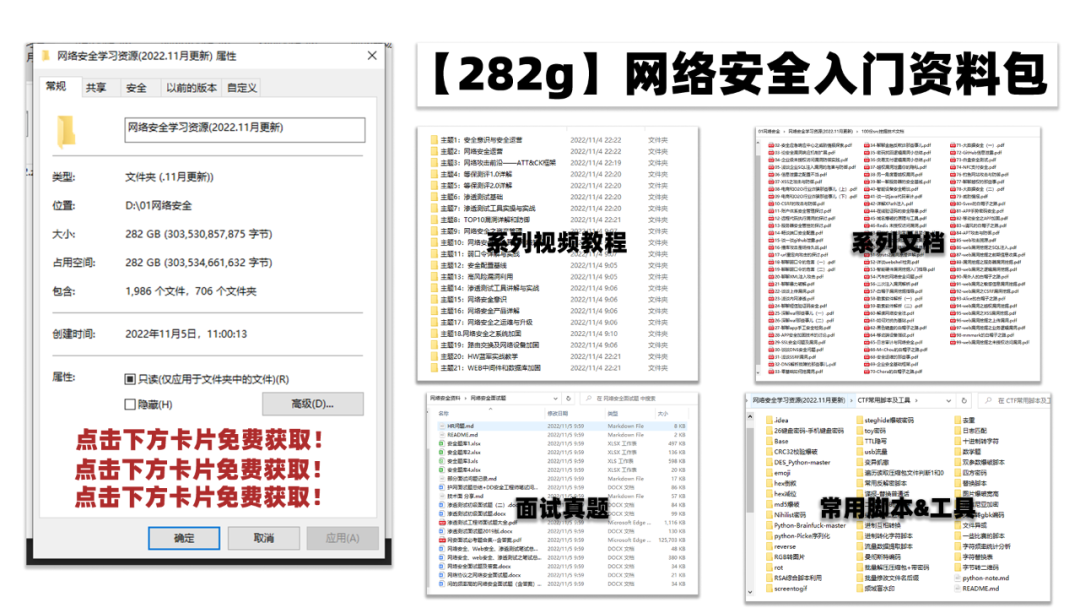

都需要这份超级超级全面的资料

几乎打败了市面上90%的自学资料

并覆盖了整个网络安全学习范畴

来 收藏它!一定会对你的学习有所帮助!

朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

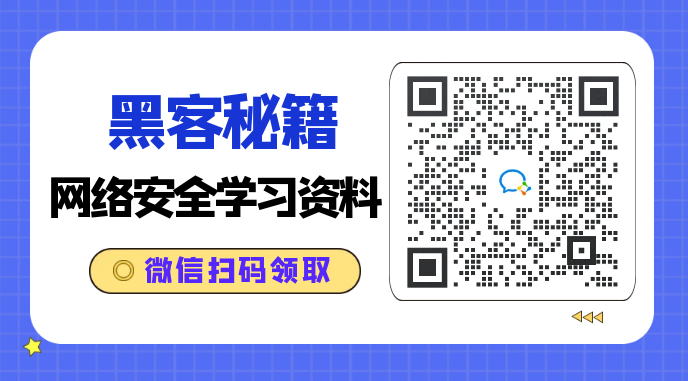

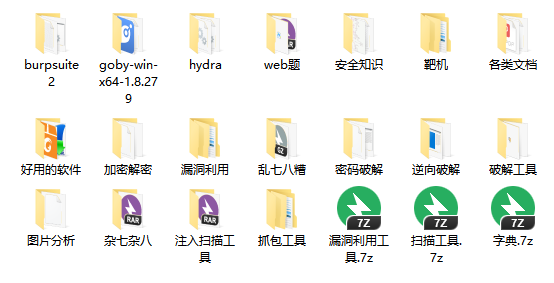

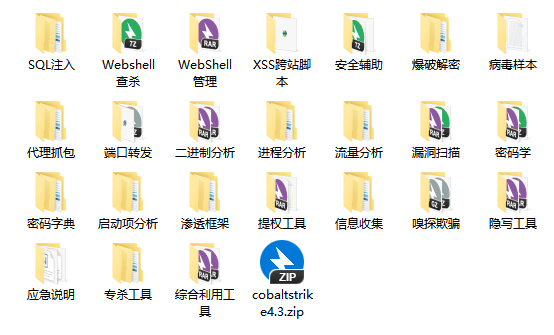

1.网安必备全套工具包和源码

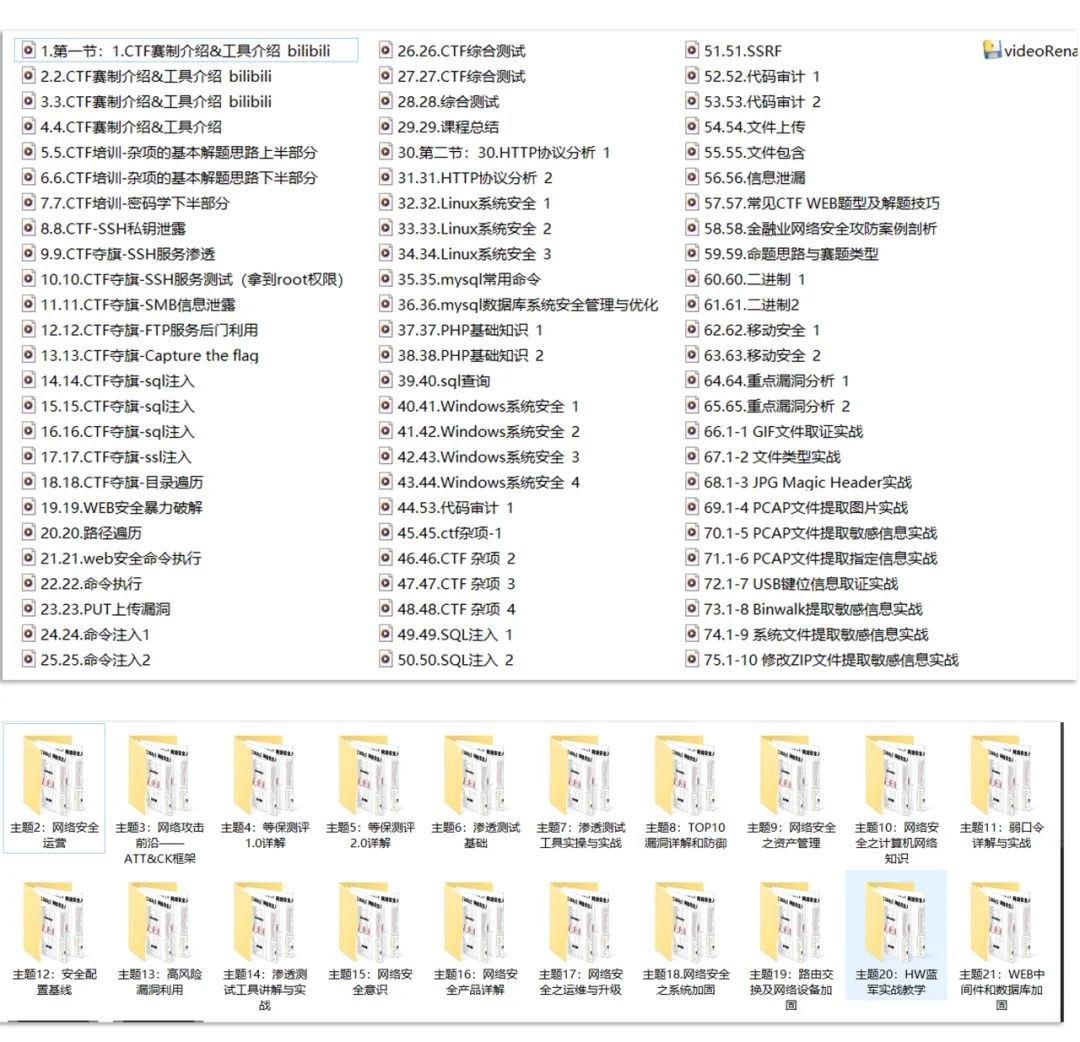

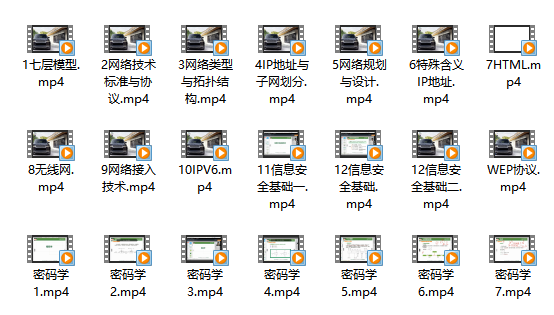

2.视频教程

网上虽然也有很多的学习资源,但基本上都残缺不全的,这是我自己录的网安视频教程,路线图上的每一个知识点,我都有配套的视频讲解。

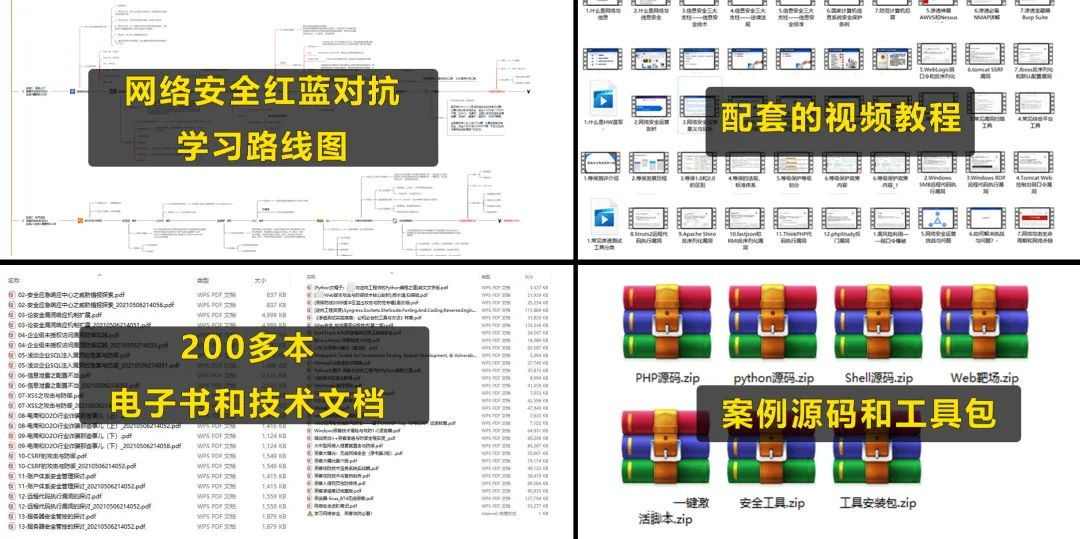

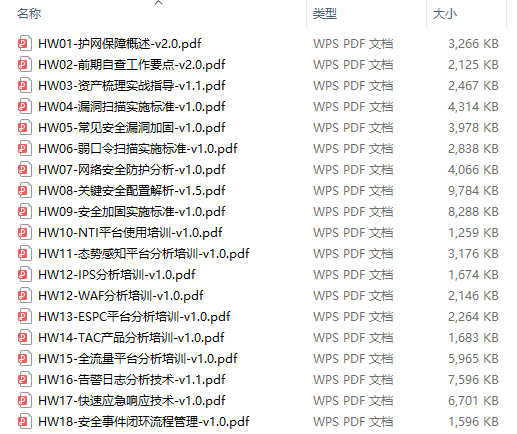

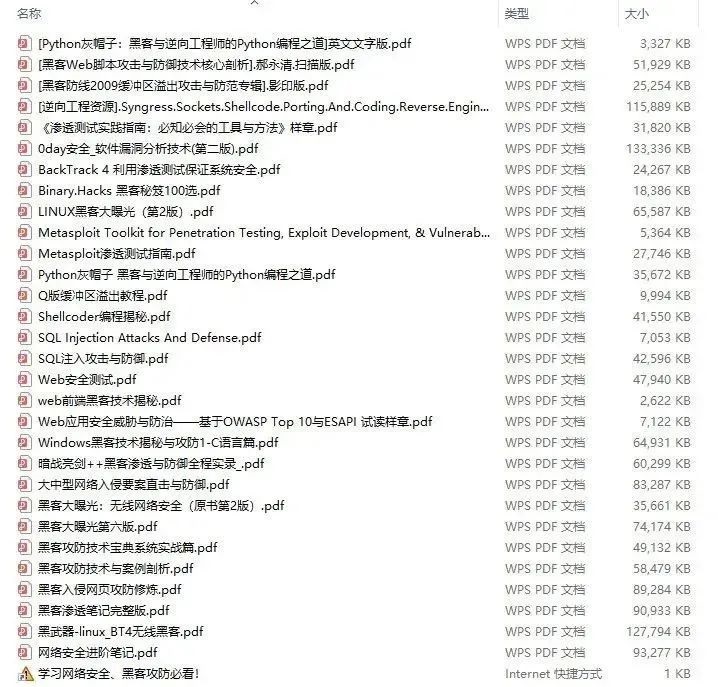

3.技术文档和电子书

技术文档也是我自己整理的,包括我参加护网行动、CTF和挖SRC漏洞的经验和技术要点。

网安方面的电子书我也收藏了200多本,基本上热门的和经典的我都有,也可以共享。

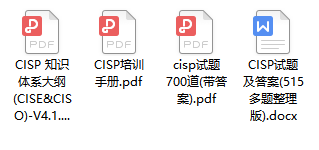

4.NISP、CISP等各种证书备考大礼包

5.信息安全工程师备考大礼包

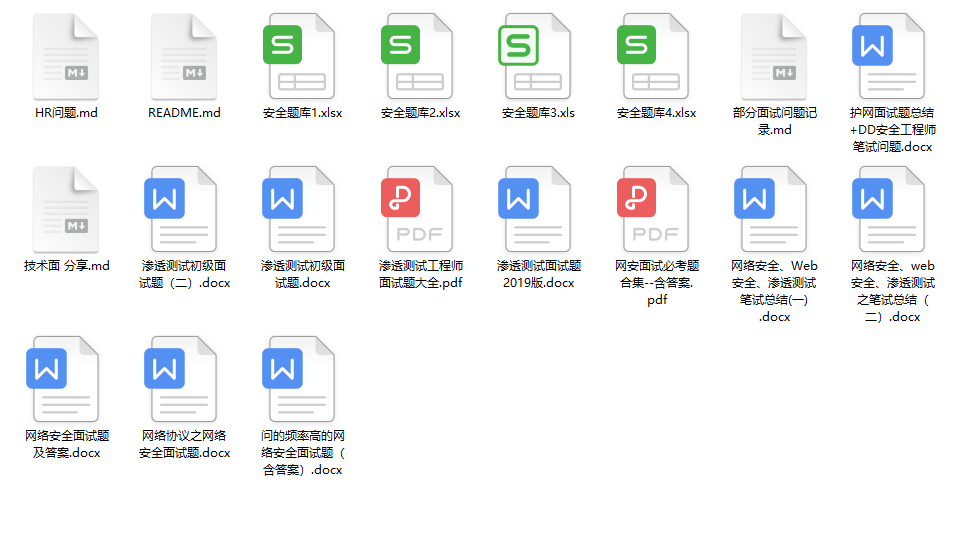

6.网安大厂面试题

这几年整理的网安方面的面试题,如果你是要找网安方面的工作,它们绝对能帮你大忙。

朋友们如果有需要全套网络安全入门+进阶学习资源包,可以点击免费领取(如遇扫码问题,可以在评论区留言领取哦)~

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

![[SSM]Spring中的JabcTemplate](https://img-blog.csdnimg.cn/feb255d32aee4bc98a20af59da798062.png)