一、为什么使用JWT?

随着分布式web应用的普及,通过session管理用户登录状态成本越来越高,因此慢慢发展成token的方式做登录身份验证,然后通过token去取redis中的缓存的用户信息,随着之后jwt的出现,校验方式更加简单便捷化,无需通过redis缓存,而是直接根据token取出保存的用户信息,以及对token可用性校验,单点登录更为简单。

传统token方式和jwt认证方式有何差异

* 传统token方式用户登录成功后,服务端生成一个随机的token给用户,并且在服务端(数据库或缓存)中保存一份token,以后用户再来访问时需要携带token,服务端接收到token之后,去数据库或缓存中进行校验token的是否超时、是否合法* jwt方式用户登录成功后,服务端通过jwt生成一个随机token给用户(服务端无需保留token,以json加密的形式保存在客户端),以后用户再来访问时需要携带token,服务端接收到token之后,通过jwt对token进行校验是否超时、是否合法。

二、什么是JWT?

Json web token(JWT),为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准 RFC 7519,定义了一种简洁的、自包含的方法用于通信双方之间以json对象的形式安全的传递信息。 因为数字签名的存在,这些信息是可信的,JWT可使用HMAC算法或者RSA的公私密钥对进行签名。

三、JWT主要应用场景

-

Authorization (授权) : 这是使用JWT的最常见场景。一旦用户登录,后续每个请求都将包含JWT,允许用户访问该令牌允许的路由、服务和资源。单点登录是现在广泛使用的JWT的一个特性,因为它的开销很小,并且可以轻松地跨域使用。

-

Information Exchange (信息交换) : 对于安全的在各方之间传输信息而言,JSON Web Tokens无疑是一种很好的方式。因为JWTs可以被签名,例如,用公钥/私钥对,你可以确定发送人就是它们所说的那个人。另外,由于签名是使用头和有效负载计算的,您还可以验证内容没有被篡改。

优点:

1、简洁: 可以通过URL、POST参数、HTTP header发送,因数据量少,传输速度会很快;

2、自包含: 负载中包含了所有用户所需的信息,避免多次查询数据库;

3、因token是以json加密的形式保存在客户端的,故jwt是跨语言的,原则上任何web形式都支持;

4、不需要在服务端保存会话信息,特别适用于分布式微服务。

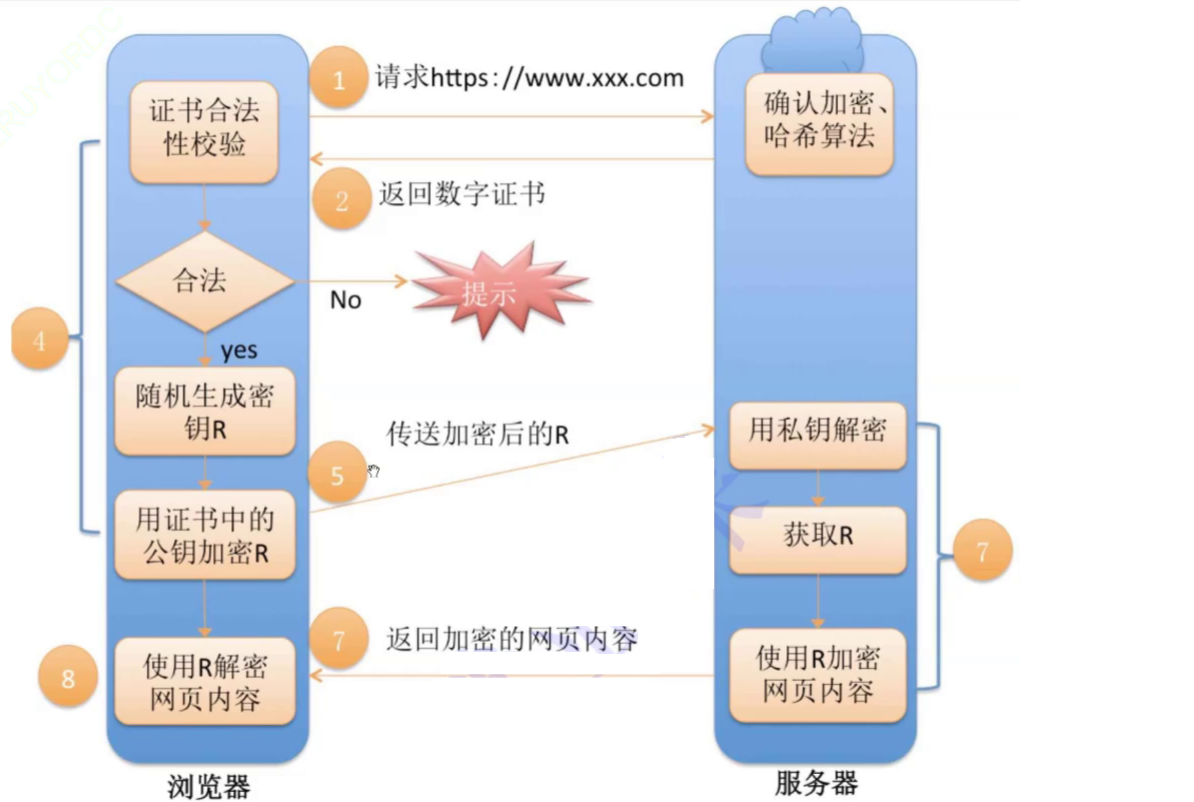

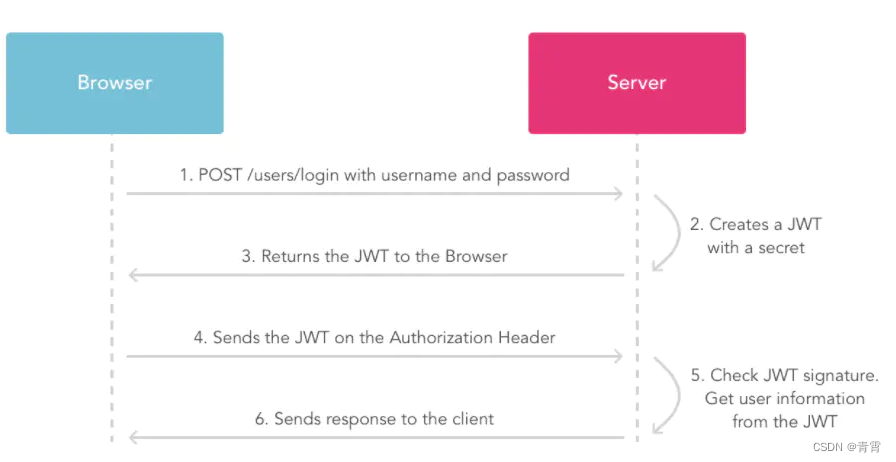

四、JWT请求流程

1、在浏览器browser上用户使用账号密码发出post请求

2、服务器使用私钥secret创建一个jwt;

3、服务器返回这个jwt给浏览器browser;

4、浏览器browser将该jwt串在请求头中向服务器server发送请求;

5、服务器验证该jwt,根据jwt获取用户信息;

6、返回相应的资源给浏览器。

五、JWT的结构

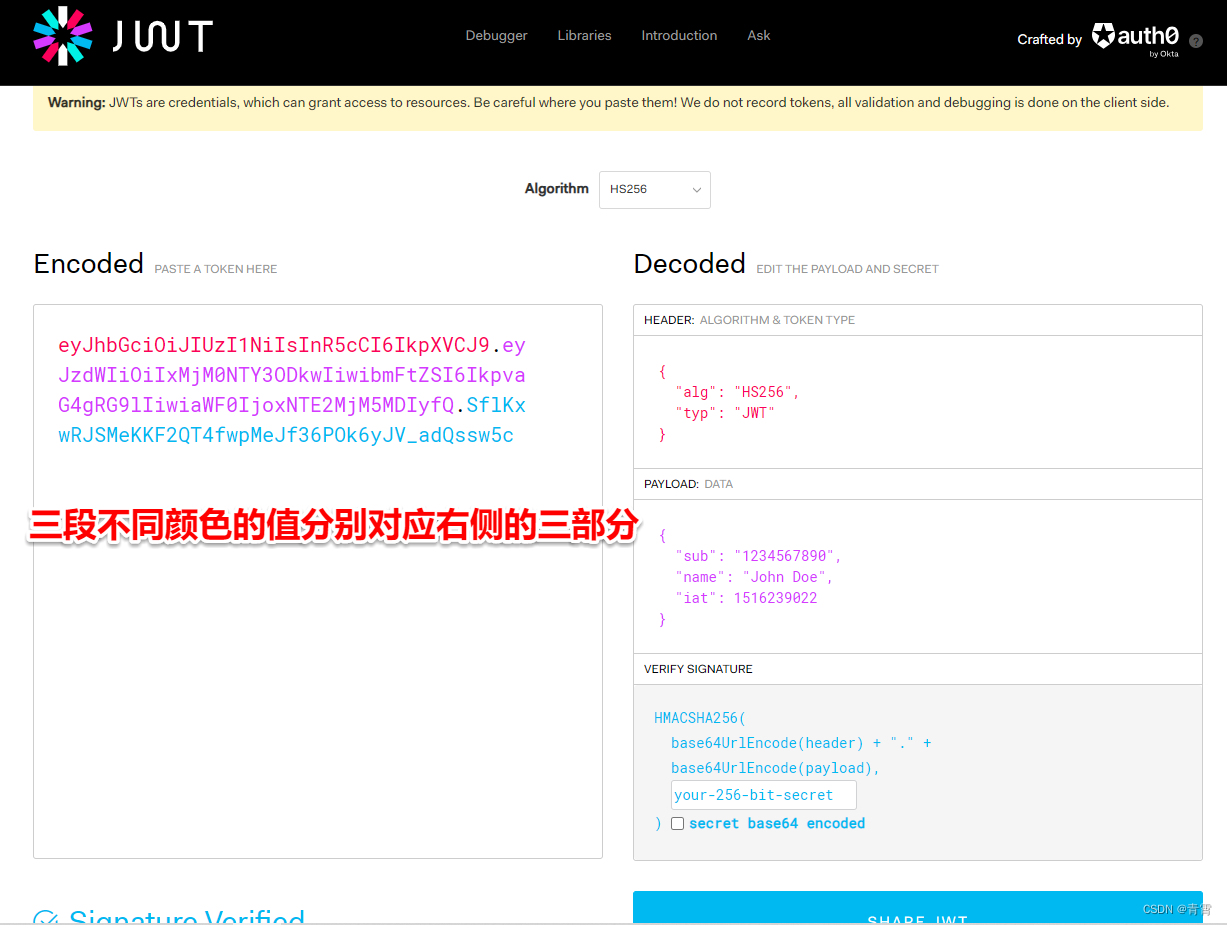

JWT是由三段信息构成的,将这三段信息文本用.连接一起就构成了JWT字符串。 就像这样:

eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJzdWIiOiIxMjM0NTY3ODkwIiwibmFtZSI6IkpvaG4gRG9lIiwiYWRtaW4iOnRydWV9.TJVA95OrM7E2cBab30RMHrHDcEfxjoYZgeFONFh7HgQ

JWT包含了三部分:

-

Header 头部(标题包含了令牌的元数据,并且包含签名和/或加密算法的类型)

-

Payload 负载 (类似于飞机上承载的物品)

-

Signature 签名/签证

5.1、Header

jwt的头部包含两部分信息:token的类型typ(“JWT”)和算法名称alg(比如:HMAC SHA256或者RSA等等)。

比如:

{

"alg": "HS256",

"typ": "JWT"

}

然后,用Base64对这个JSON编码就得到JWT的第一部分。

import base64

import json

a = {

"alg": "HS256",

"typ": "JWT"

}

b = json.dumps(a)

print(base64.b64encode(b.encode("utf-8"))) # b'eyJhbGciOiAiSFMyNTYiLCAidHlwIjogIkpXVCJ9'

加密算法是单向函数散列算法,常见的有MD5、SHA、HAMC。

-

MD5(message-digest algorithm 5)(信息-摘要算法)缩写,广泛用于加密和解密技术,常用于文件校验。不管文件多大,经过MD5后都能生成唯一的MD5值;

-

SHA (Secure Hash Algorithm,安全散列算法),数字签名等密码学应用中重要的工具,安全性高于MD5;

-

HMAC (Hash Message Authentication Code),散列消息鉴别码,基于密钥的Hash算法的认证协议。用公开函数和密钥产生一个固定长度的值作为认证标识,用这个标识鉴别消息的完整性。常用于接口签名验证

5.2、Payload

存放有效信息的地方。有效信息包含三个部分:

-

标准中注册的声明

-

公共的声明

-

私有的声明

1、标准中注册的声明 (建议但不强制使用) :

iss: jwt签发者

sub: 面向的用户(jwt所面向的用户)

aud: 接收jwt的一方

exp: 过期时间戳(jwt的过期时间,这个过期时间必须要大于签发时间)

nbf: 定义在什么时间之前,该jwt都是不可用的.

iat: jwt的签发时间

jti: jwt的唯一身份标识,主要用来作为一次性token,从而回避重放攻击。

2、公共的声明 :

公共的声明可以添加任何的信息,一般添加用户的相关信息或其他业务需要的必要信息.但不建议添加敏感信息,因为该部分在客户端可解密.

3、私有的声明 :

私有声明是提供者和消费者所共同定义的声明,一般不建议存放敏感信息,因为base64是对称解密的,意味着该部分信息可以归类为明文信息。

比如:

{

"sub": "1234567890",

"name": "John Doe",

"iat": 1516239022

}

对payload进行Base64编码就得到JWT的第二部分。

5.3、Signature

这个部分需要base64加密后的header和base64加密后的payload使用.连接组成的字符串,然后通过header中声明的加密方式进行加盐secret组合加密,然后就构成了jwt的第三部分。

密钥secret是保存在服务端的,服务端会根据这个密钥进行生成token和进行验证,所以需要保护好。

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

secret)

签名是用于验证消息在传递过程中有没有被更改,并且,对于使用私钥签名的token,它还可以验证JWT的发送方是否为它所称的发送方。

六、Python生成JWT与解析JWT

6.1、生成jwt

# -*- coding:utf-8 -*-

import time

import jwt

# headers

headers = {

'alg': "HS256", # 声明所使用的算法

}

"""headers 中一些固定参数名称的意义

jku: 发送JWK的地址;最好用HTTPS来传输

jwk: 就是之前说的JWK

kid: jwk的ID编号

x5u: 指向一组X509公共证书的URL

x5c: X509证书链

x5t:X509证书的SHA-1指纹

x5t#S256: X509证书的SHA-256指纹

typ: 在原本未加密的JWT的基础上增加了 JOSE 和 JOSE+ JSON。JOSE序列化后文会说及。适用于JOSE标头的对象与此JWT混合的情况。

crit: 字符串数组,包含声明的名称,用作实现定义的扩展,必须由 this->JWT的解析器处理。不常见。

"""

# payload

payload = {

'iat': time.time(), # 时间戳

'name': 'lowman' # 自定义的参数

}

"""payload 中一些固定参数名称的意义, 同时可以在payload中自定义参数

iss 【issuer】发布者的url地址

sub 【subject】该JWT所面向的用户,用于处理特定应用,不是常用的字段

aud 【audience】接受者的url地址

exp 【expiration】 该jwt销毁的时间;unix时间戳

nbf 【not before】 该jwt的使用时间不能早于该时间;unix时间戳

iat 【issued at】 该jwt的发布时间;unix 时间戳

jti 【JWT ID】 该jwt的唯一ID编号

"""

# 调用jwt库,生成json web token

jwt_token = jwt.encode(payload=payload, # payload, 有效载体

key="zhananbudanchou1234678", # 进行加密签名的密钥

algorithm="HS256", # 指明签名算法方式, 默认也是HS256

headers=headers # json web token 数据结构包含两部分, payload(有效载体), headers(标头)

)

print(jwt_token) # eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2MDk3NDM4NDYuODU5MDk3NywibmFtZSI6Imxvd21hbiJ9.iKn50jTUqkx4mwY-iRcLQka_t0XUPDQkkr2x5wXiDDg6.2、解析jwt

# -*- coding:utf-8 -*-

import jwt

jwt_token = "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpYXQiOjE2MDk3NDM4NDYuODU5MDk3NywibmFtZSI6Imxvd21hbiJ9.iKn50jTUqkx4mwY-iRcLQka_t0XUPDQkkr2x5wXiDDg"

data = None

try:

# 需要解析的 jwt 密钥 使用和加密时相同的算法

data = jwt.decode(jwt_token, "zhananbudanchou1234678", algorithms=['HS256'])

except Exception as e:

# 如果 jwt 被篡改过; 或者算法不正确; 如果设置有效时间, 过了有效期; 或者密钥不相同; 都会抛出相应的异常

print(e)

# 解析出来的就是 payload 内的数据

print(data) # {'iat': 1609743846.8590977, 'name': 'lowman'}

如果jwt_token不对,会报错:Signature verification failed

七、参考

JSON Web Tokens - jwt.io 在线的的JWT生成器

JSON Web Token Introduction - jwt.io 官网jwt

简解: JWT 认证原理详解_哔哩哔哩_bilibili

https://www.cnblogs.com/ls-2018/p/11858551.html Python - 模块 jwt