web攻击分为,信息泄露,弱口令,xss攻击,sql注入,文件上传,文件包含,webs hell,命令执行,xml实体注入。

#信息泄露

信息泄露主要包括敏感信息的信息,像口令,密匙,手机号,身份证号,和一些日志信息等等。

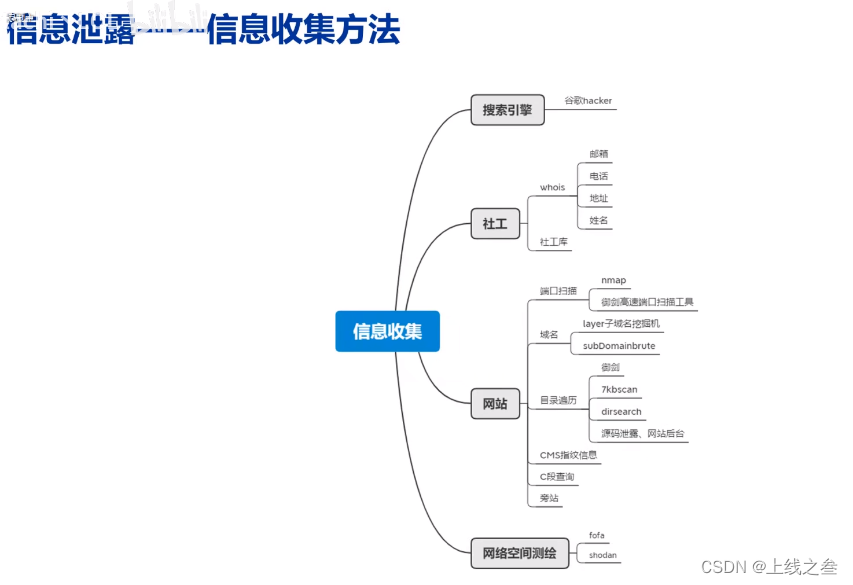

#信息泄露-信息收集方法 图中这些用一些工具扫描等等

图中这些用一些工具扫描等等

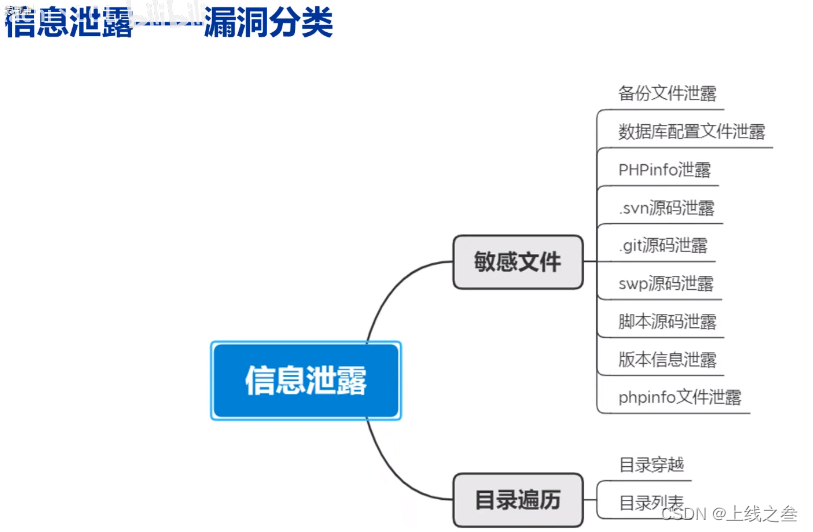

#信息泄露-漏洞分析

敏感文件的泄露分为跟图中所示的这些一样。还有目录遍历

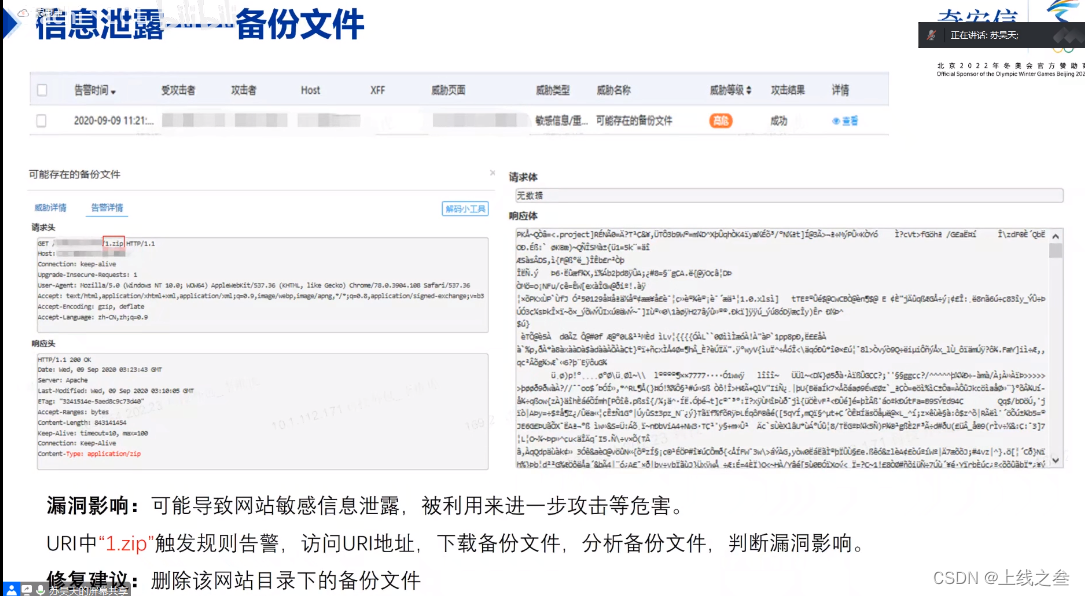

#信息泄露-备份文件

图中最上面就是一个备份文件的告警信息,上面有展示的字段出来;

收到这个信息之后我们要在授权的情况下,访问url去下载备份文件,根据文件去分析这个影响程度,如果有网站的信息,源码信息就要提醒客户去删除这个文件。

#信息泄露-自动目录列表

在授权情况下直接访问url看有上面目录信息,判断影响;我们还可以直接复制响应体的信息,放到html文件里面打开看看泄露了上面目录信息,

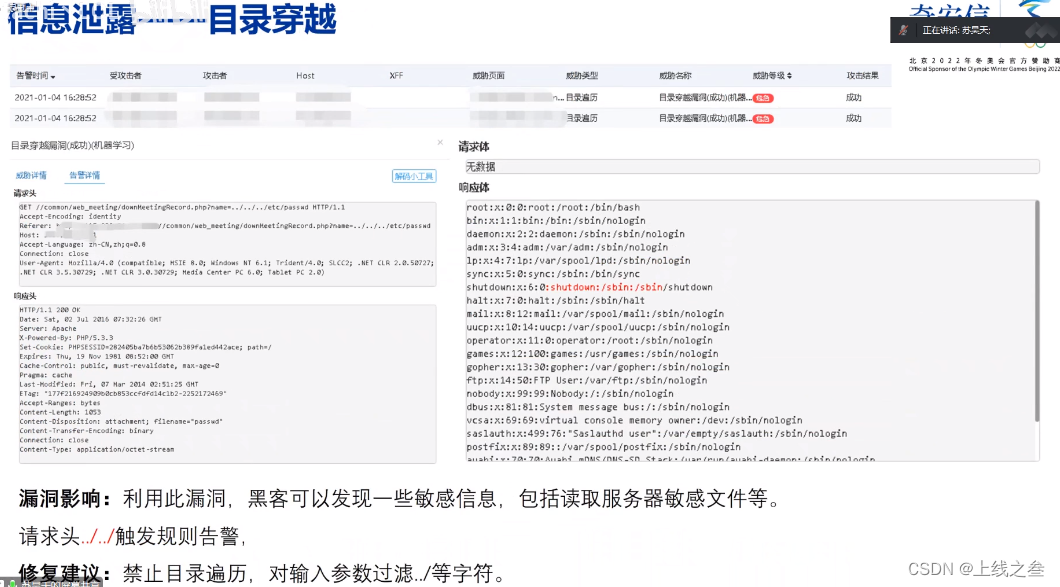

#信息泄露-目录穿越

我们正常访问是不会输入../的,而出现 ../就怀疑是攻击;然后根据攻击者的pyload去看他访问的那个文件,之后通过响应体去判断他有没有读取成功,如果读取成功了,就是存在这个漏洞要尽快去修复。

#信息泄露-.svn源码泄露

看响应体返回,授权下也可以自己去访问url下载下来看看危害。

#web攻击-弱口令

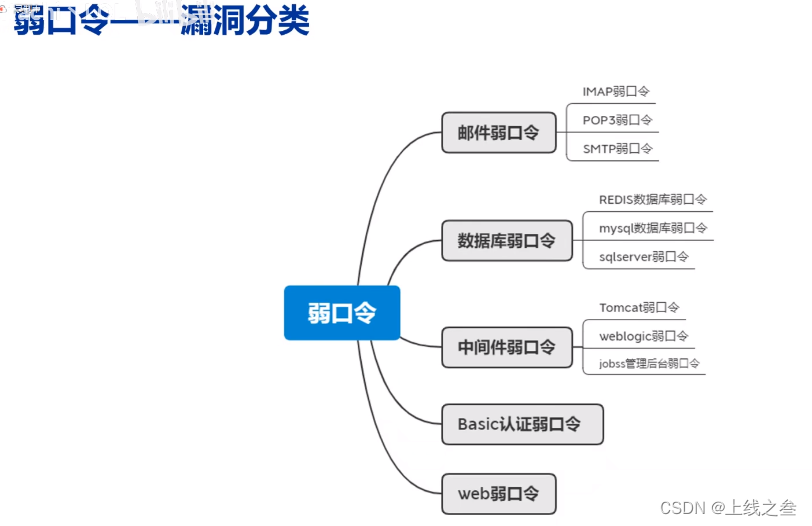

#弱口令-漏洞分类

#弱口令-字典

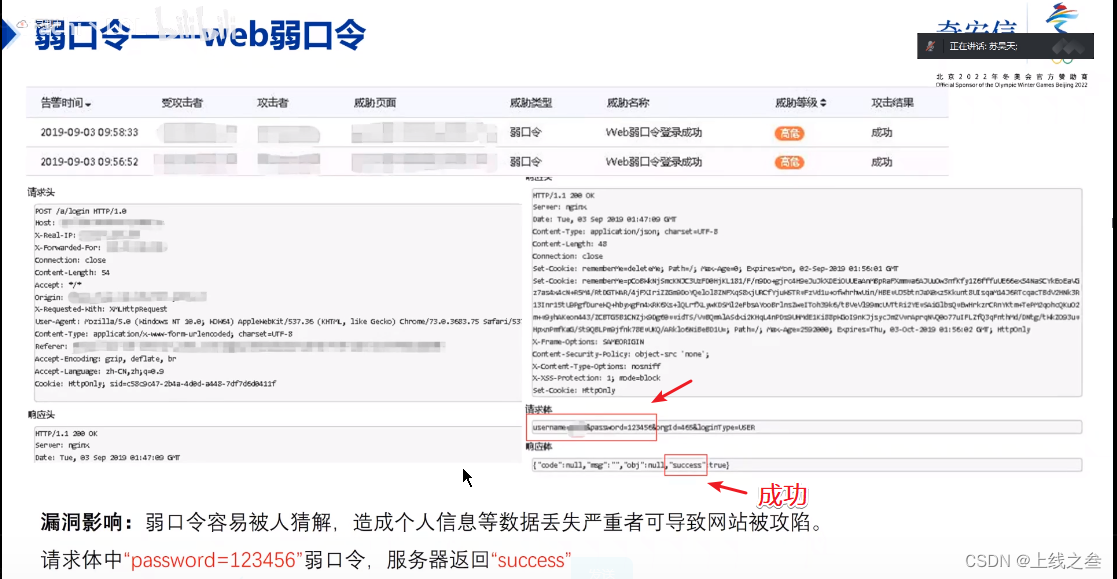

#弱口令-web弱口令

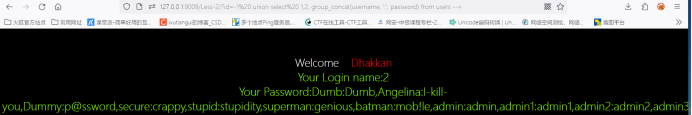

我们怎么判断登录成功,在返回体里面判断有没有成功的数据和字节,图中就有一个很明显的,;在授权情况下尝试去登录,

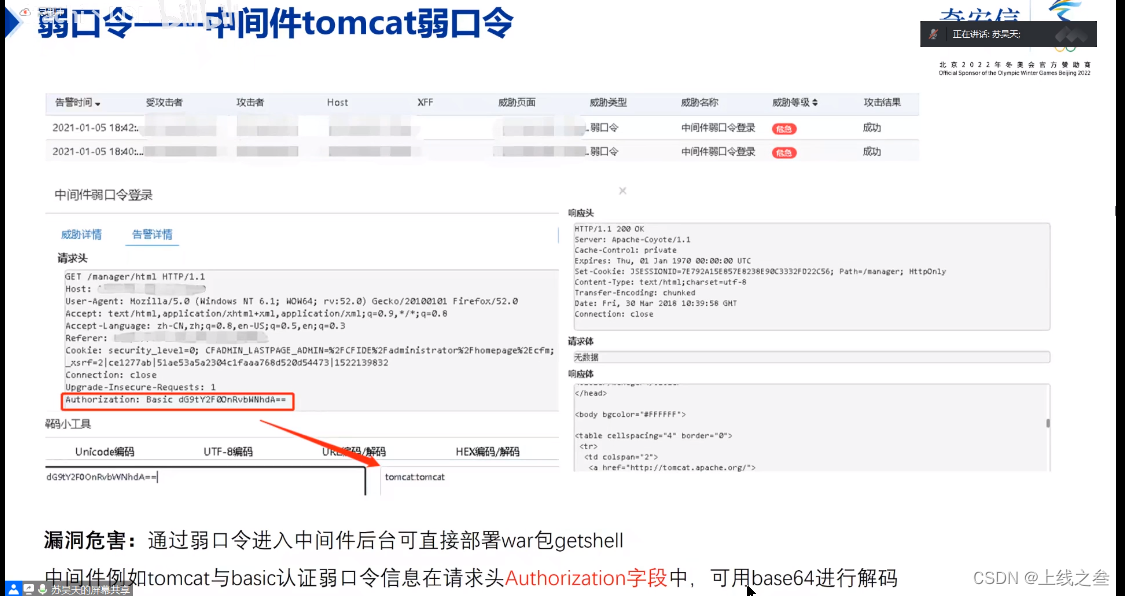

弱口令-中间件,tomcat的登录成功的告警

这种告警需要在请求头当中,找到她的认证字段;通常中间件告警都是比较准确的;

验证方法:授权验证,响应体中数据,溯源流量

#弱口令-暴力破解

遇到暴力破解之后分为三种方法,第一种:查找所以sip触发爆破的告警,响应体数据信息,去分析sip登录流量是否爆破成功。

查看需要在天眼的外部协议流量,针对sip,等等登录url来进行给条件筛选;来到日志里面去分析, 比如大量ip登入某一个目的ip,一个sip去攻击大量的dip,以其中一个sip或dip为目标去搜索,

#弱口令-爆破分析技巧

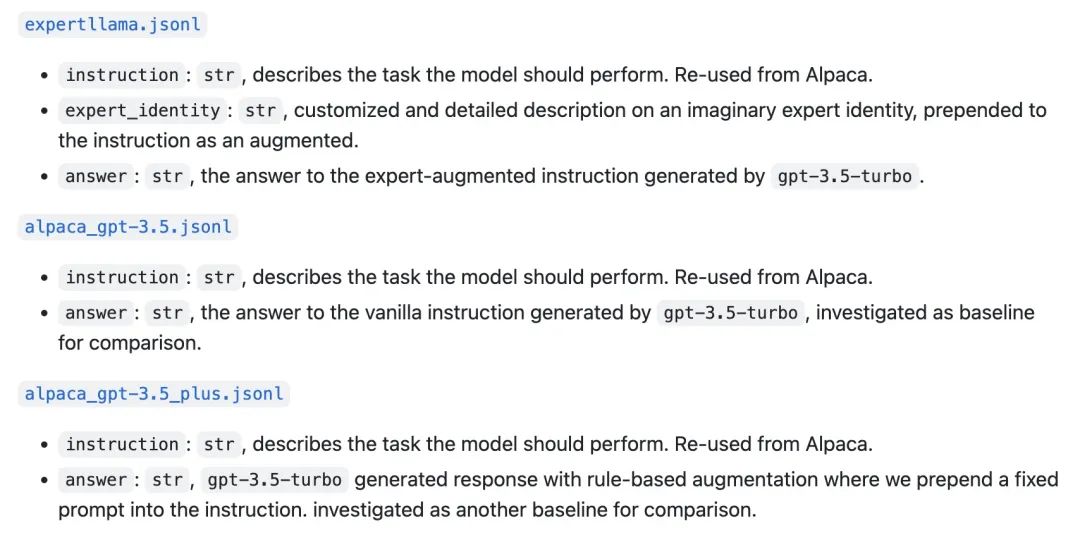

图中第一个就是选择web日志去分析,下面是过滤语句

第二个选择登陆动作日志去分析,可以直接检索,info字段去找成功的,这种日志拿出来分析,

验证方法:溯源,授权登录

##xss

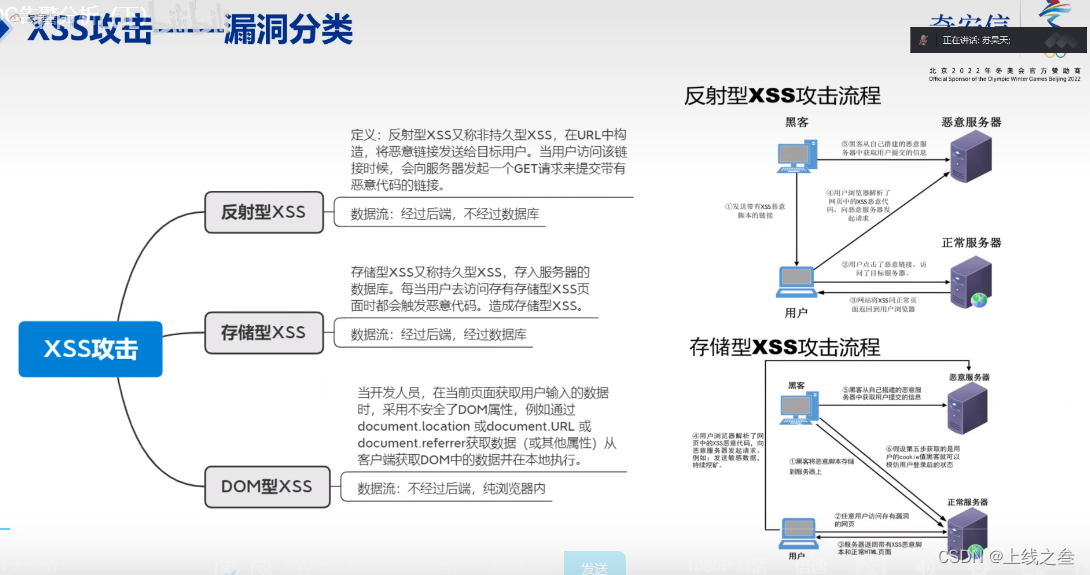

xss分类

#xss-xss反射性

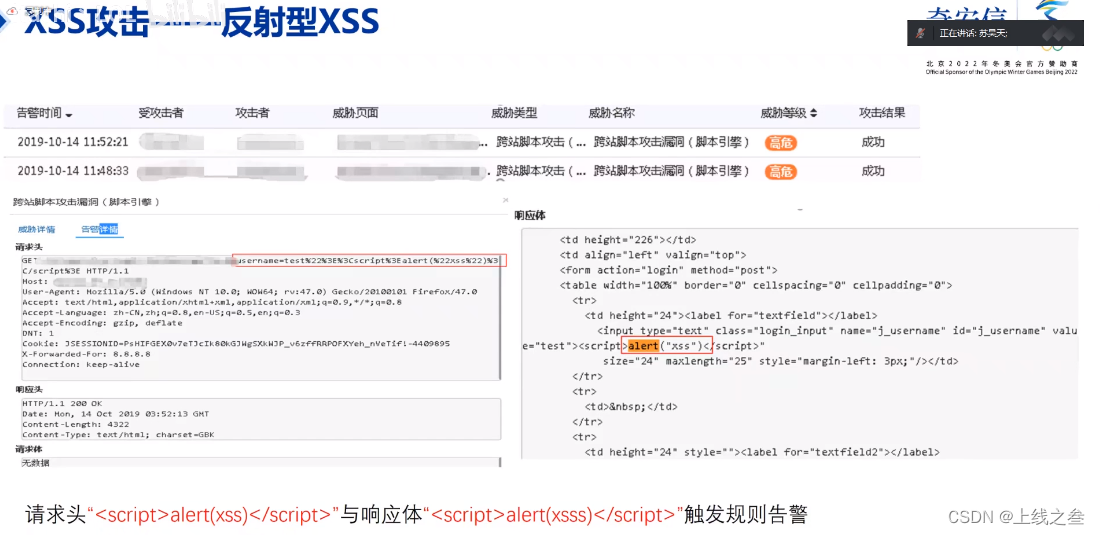

判断成功:在响应体里面没有实体化就插入到了web页面中,这就是一个成功的,

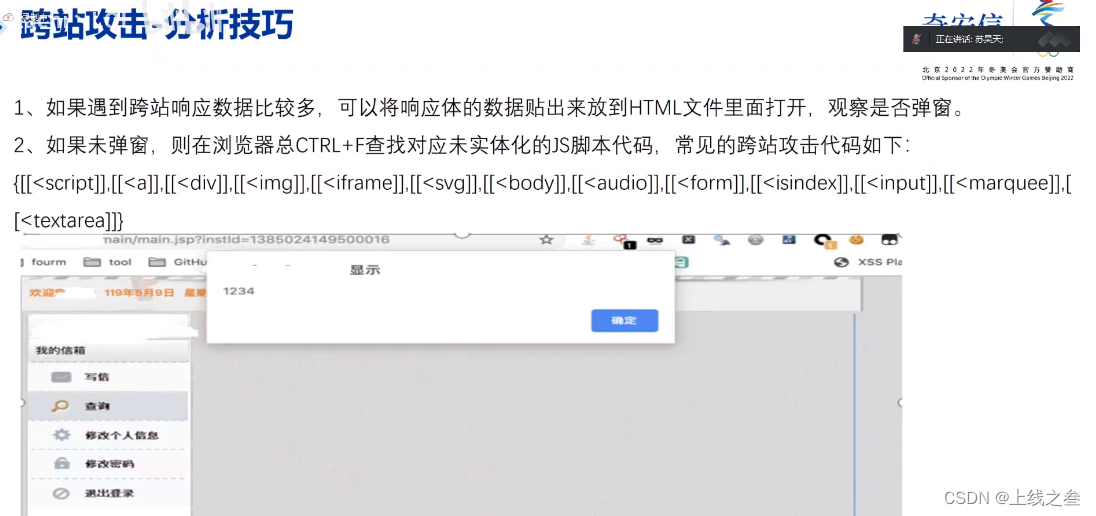

响应体数据复制放到html看一下是否弹窗

授权复述

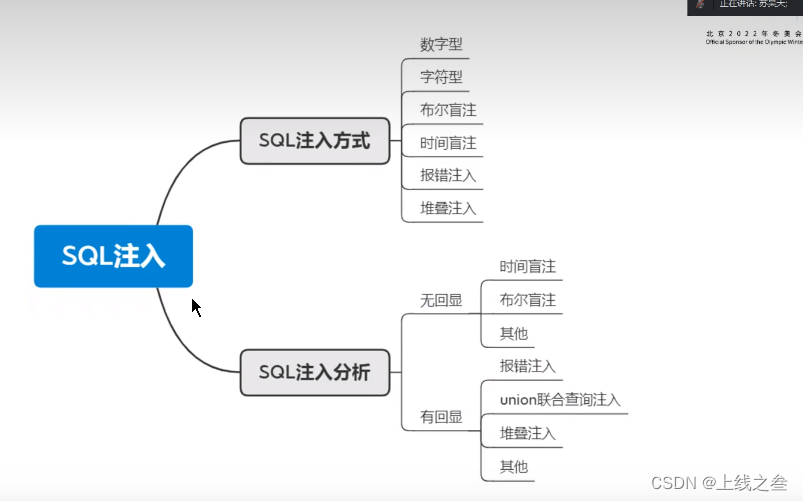

##sql注入

##sql注入

分类

#

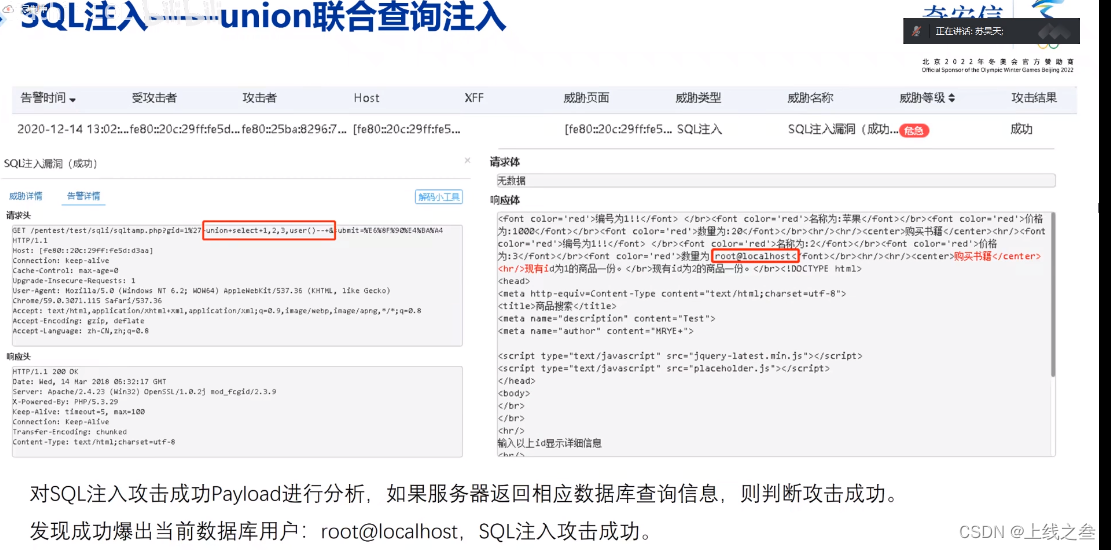

分析攻击pyload,图中有一个user,然后响应体里面有用户名,

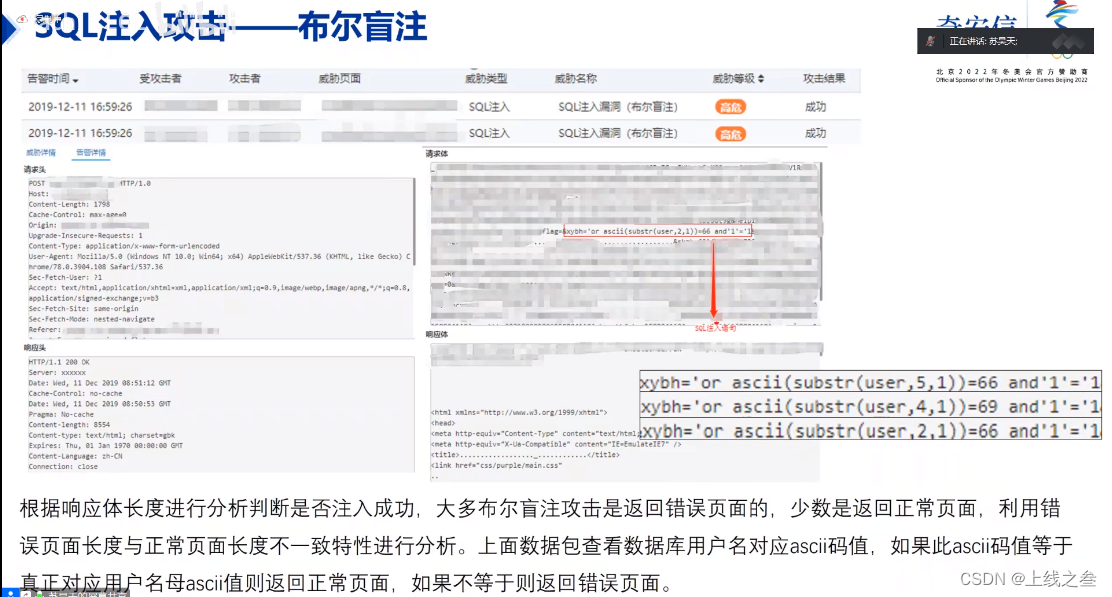

#sql注入-布尔盲注

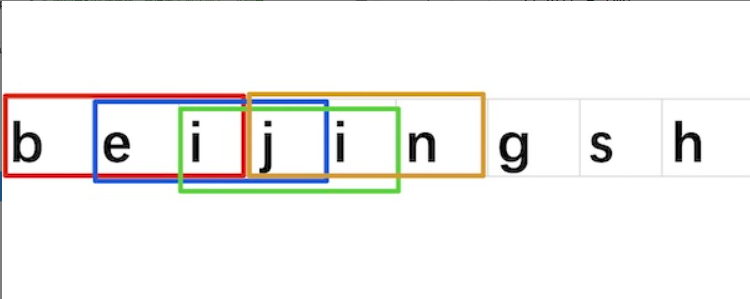

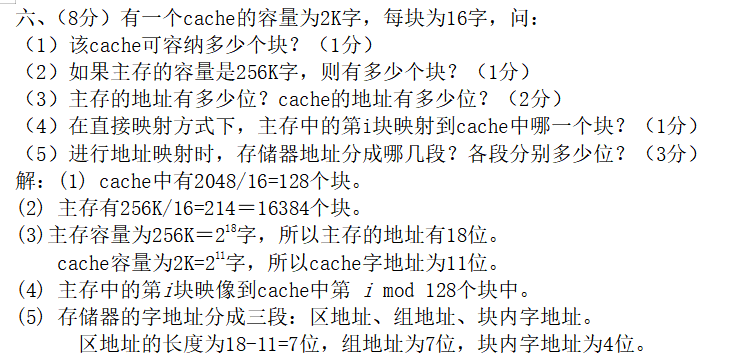

先对所以这个攻击的告警进行导出,先定位到盲注的字段是什么,图中是xybh。

无回显的布尔盲注会产生大量的报错页面,少数正常的,我们可以对比返回的长度,ascii码值,找到正常的返回,正常的就是攻击成功的(图中有详解)

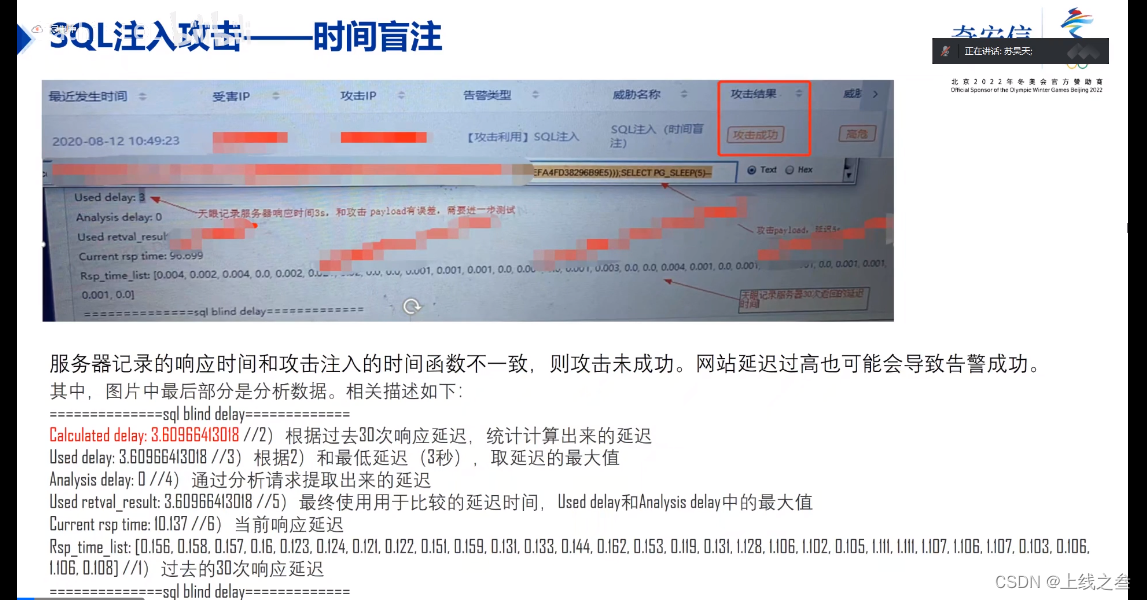

#sql注入-时间注入 ,可以安f12,去查看相应时间

,可以安f12,去查看相应时间

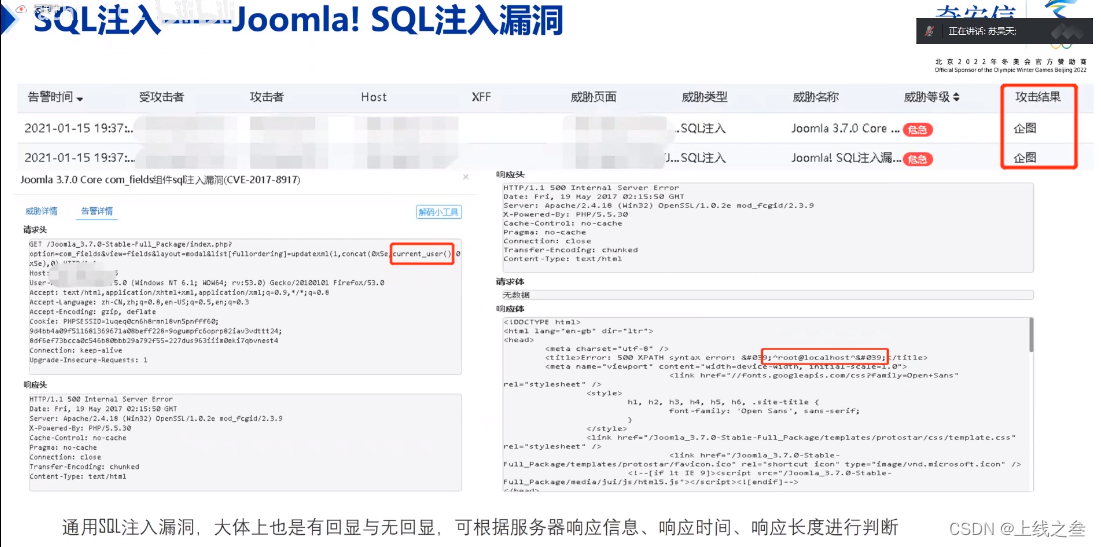

#sql注入-joomla

看pyload和响应体回显,授权测试。

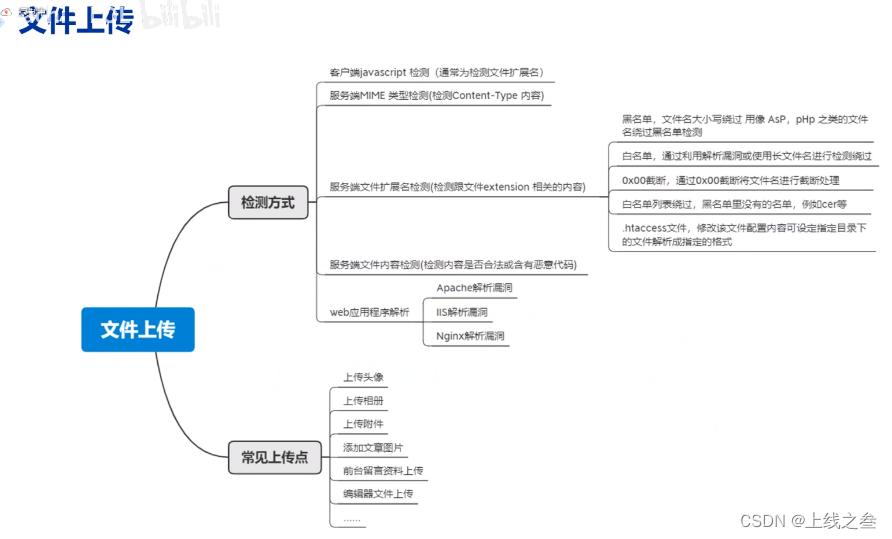

##文件上传

#案例

图中一个案例里面的请求里面就可以看见一句话木马,

判断成功方法:看响应体数据,溯源流量日志,授权检验

还有可能在响应体状态码是302跳转,没有成功的字段。解决方法:来到分析平台日志搜素他上传的路径,搜素上传的webshell,有没有访问,有访问就可能去链接了

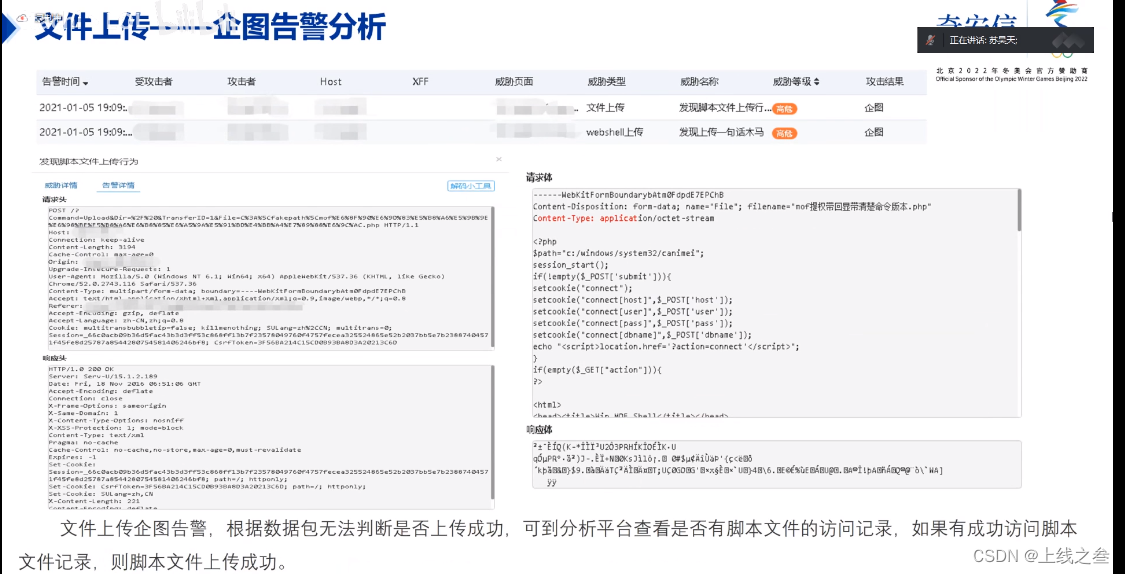

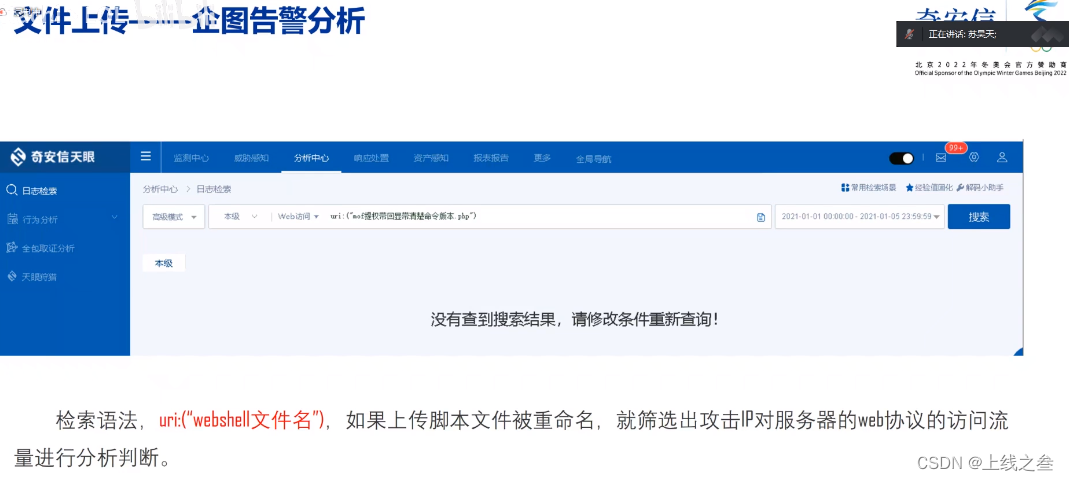

#文件上传-企图告警分析

企图告警也可能上传成功的,去查看web流量是否有成功访问上传脚本路径;以url去进行一个检索,但是有可能会上传之后改名了,这就要去结合客户业务一起确认是否上传成功,或者有没有命令执行告警,授权验证。

##文件抱包含

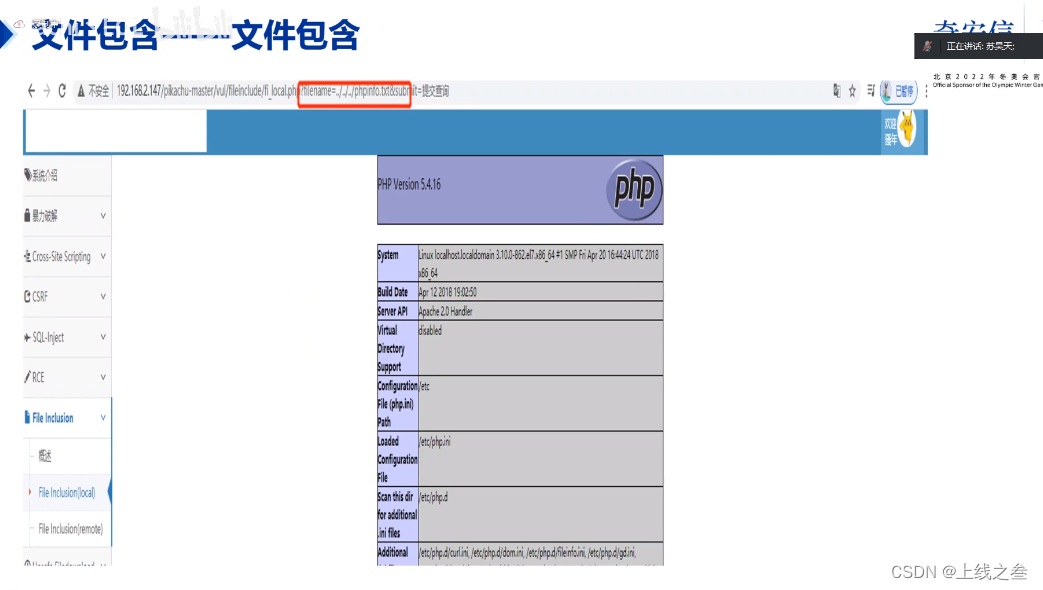

#案例 这个时候我们根据天眼数据包中url中phpinfo.txt和相应数据的phpinfo数据来判断,是否攻击成功,

这个时候我们根据天眼数据包中url中phpinfo.txt和相应数据的phpinfo数据来判断,是否攻击成功,

读取成功了。

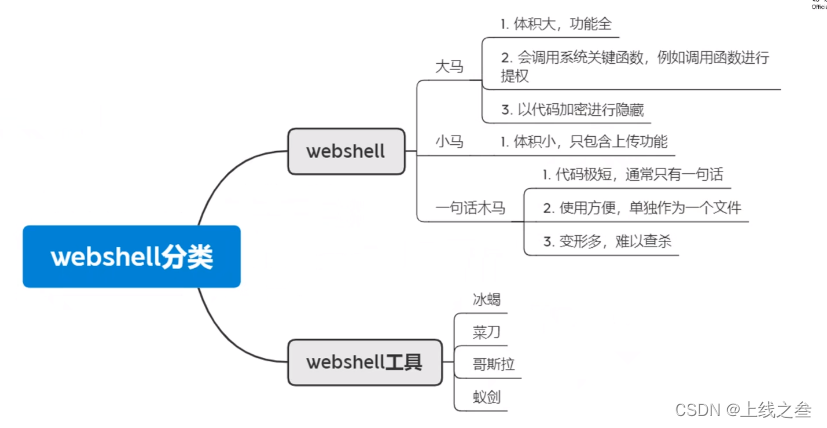

##webshell

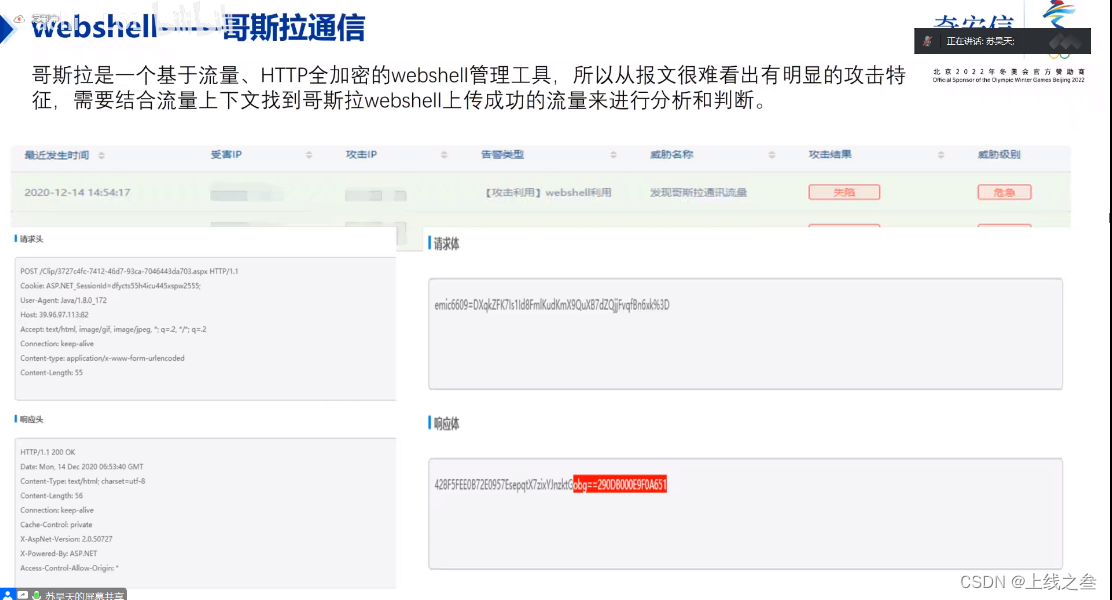

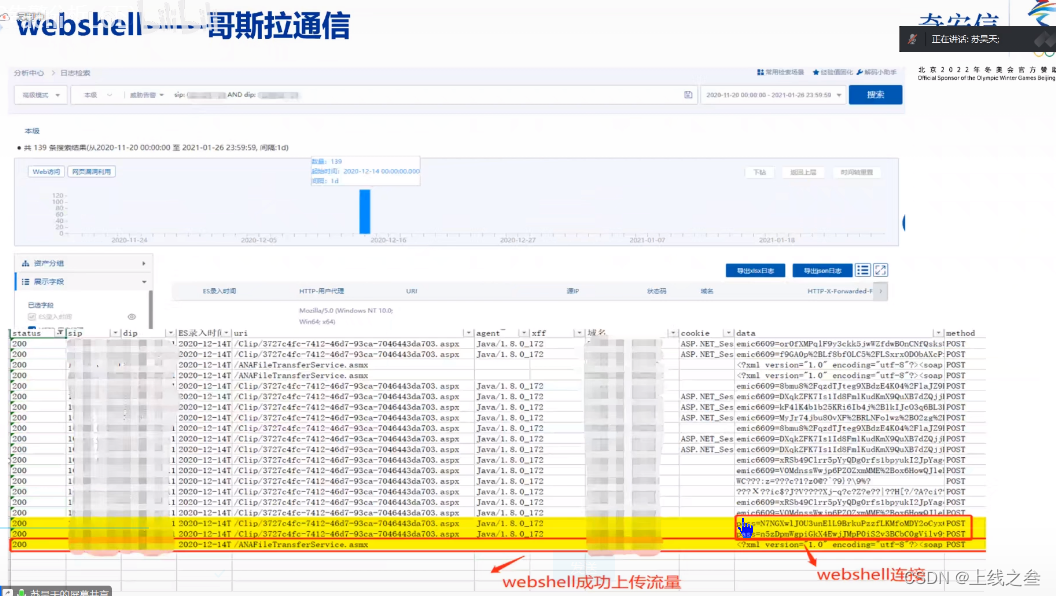

#webshell-哥斯拉

结合流量判断。

根据攻击ip和受害ip去溯源天眼所有web访问的日志上下文的一个流量。去看他一个连接流量就可以了。

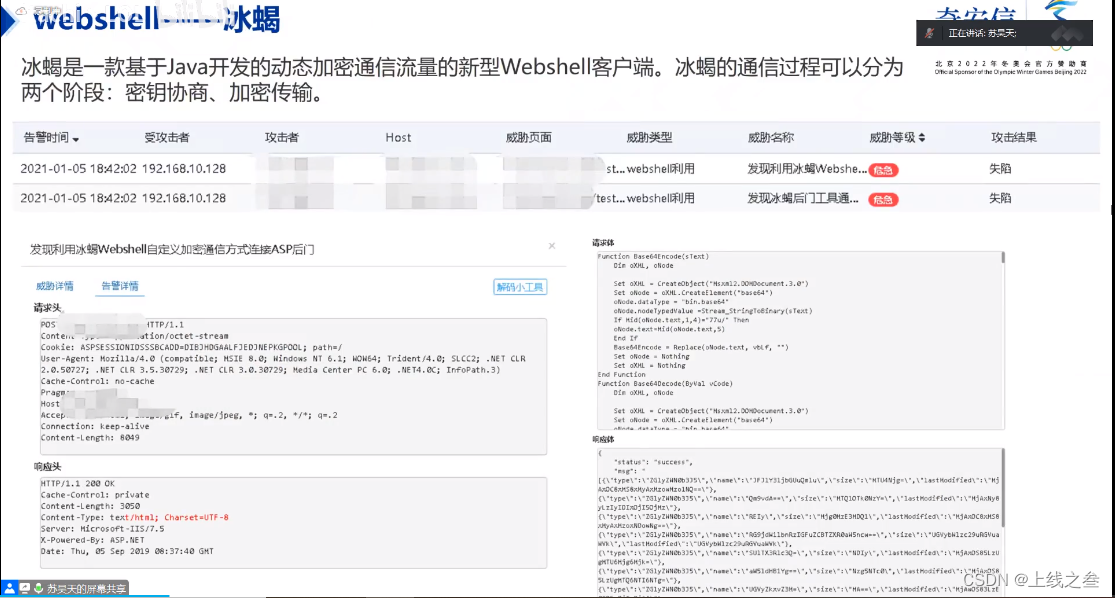

#webshell-冰蝎

此类攻击成功之后我们也要url,去溯源webshell如何上传到服务器当中的;要及时修复上传漏洞,删除webshell,

冰鞋3.0,是对称的加密信息,请求数据包中有指定字段,内置了16User-Agent头,简称ua头。

冰蝎4.0,有一些若特征,有aes加密,内置10给ua头。

每次链接都会随机选择一个使用;每次链接的时候都会与目的主机建立一个pcp链接,每次链接端口都是49700左右;冰蝎的webshell有一串密钥,链接的密码是一个md5值的前十六位,是一个默认连接密码,有可能在请求体里面有。

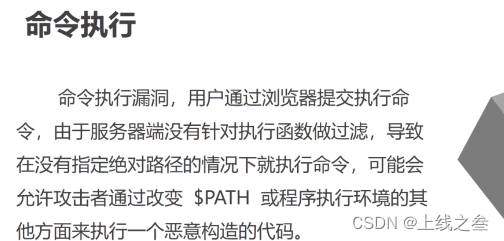

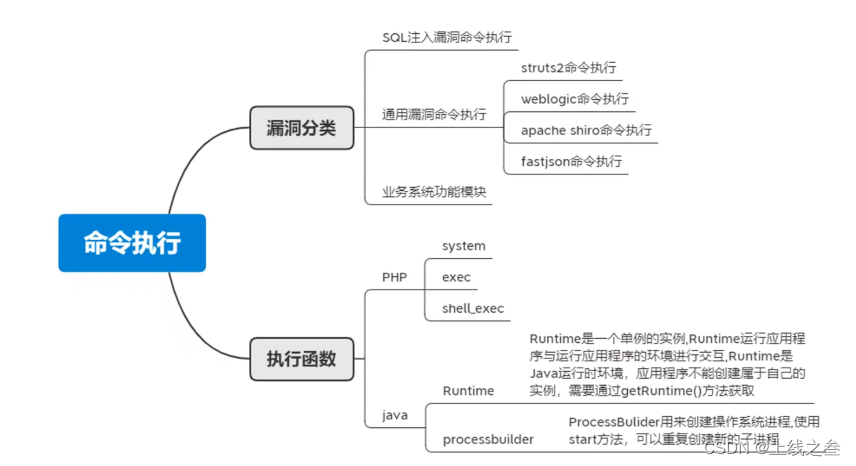

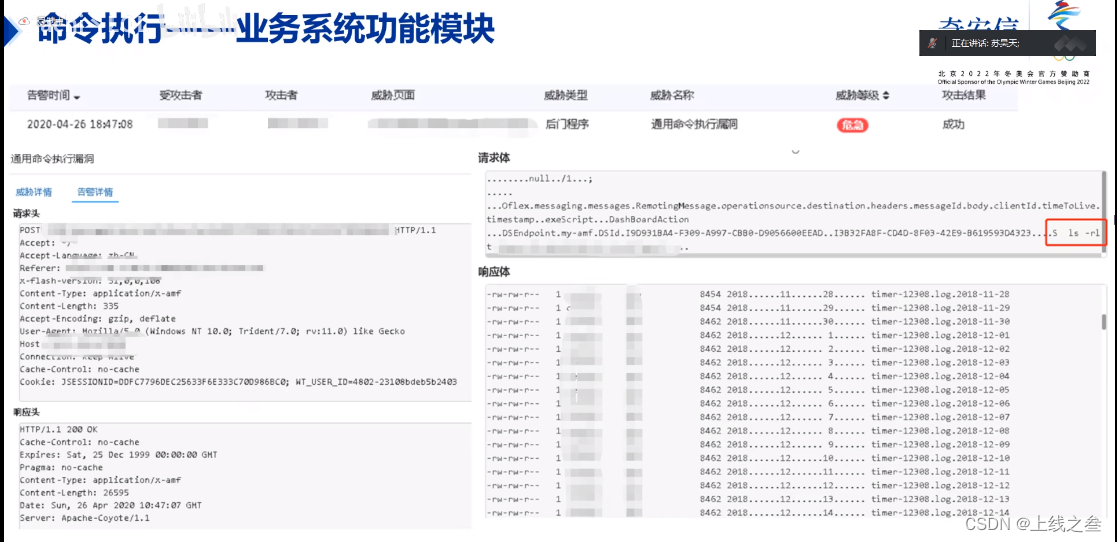

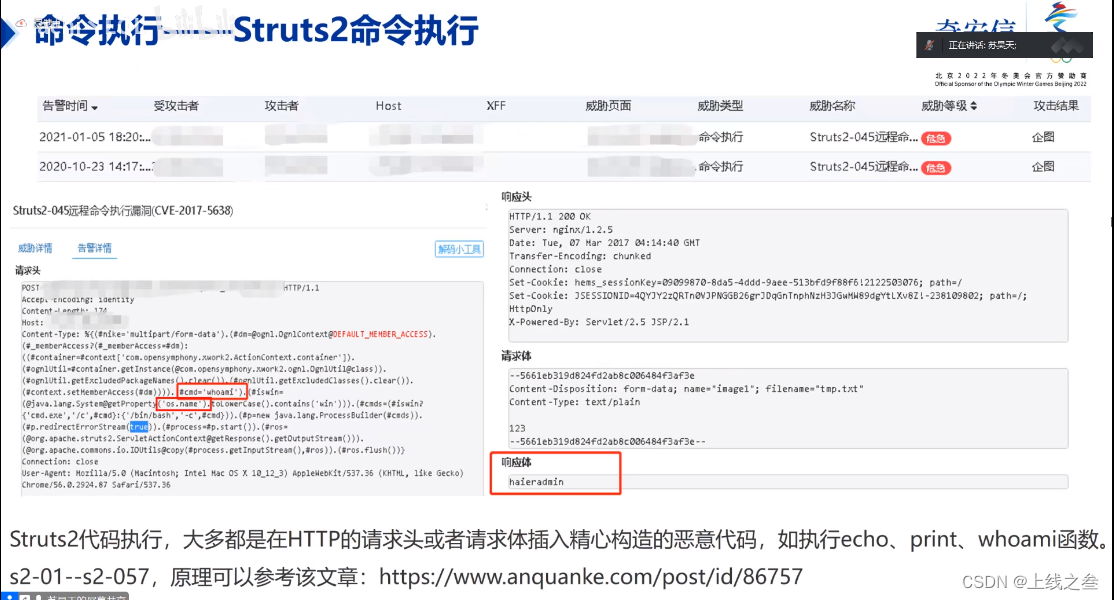

##命令执行

#命令执行-案例

在请求体就可以看到攻击命令

这个是在请求体里面有命令执行的函数,由此判断他是攻击性的。

如何判断攻击成功,+

![Yocto系列讲解[技巧篇]92 - armv8 aarch64兼容armv7 32位程序运行环境](https://img-blog.csdnimg.cn/f64e1f114d7045eaa57a680daec4395b.png)