1.NAC技术

1.1简介

网络接入控制(Network Access Control,简称NAC)是由思科(Cisco)主导的产业级协同研究成果,NAC可以协助保证每一个终端在进入网络前均符合网络安全策略。NAC技术可以提供保证端点设备在接入网络前完全遵循本地网络内需要的安全策略,并可保证不符合安全策略的设备无法接入该网络、并设置可补救的隔离区供端点修正网络策略,或者限制其可访问的资源。

1.2作用及用处

NAC具备以下能力:

身份认证

对接入网络的用户身份进行合法性认证,只有合法用户才允许接入是园区网络安全的基本需求。园区网络中终端(例如PC等)用户的身份认证应满足如下需求:

- 符合安全要求的终端提供正确的用户名和密码后,可以正常接入网络。

- 不符合安全的终端,只能接入到网络隔离区,待终端安全修复后才能接入网络。

- 不合法的用户不允许接入网络。

访问控制

根据用户身份、接入时间、接入地点、终端类型、终端来源、接入方式(简称5W1H)精细匹配用户,控制用户能够访问的资源。5W1H即:

who-谁接入了网络(员工、访客);

whose-谁的设备(公司标配、BYOD设备);

what-什么设备(PC、手机);

when-什么时间接入(上班、下班);

where-什么地点接入(研发区、非研发区、家里);

how-如何接入(有线、无线)。

终端安全检查和控制

对用户终端的安全性进行检查,只有“健康的、安全的”用户终端才可以接入网络。安全性检查应满足如下需求:

- 对终端的安全性(杀毒软件安装、补丁更新、密码强度等)进行扫描,在接入网络前完成终端安全状态的检查。

- 对终端不安全状态能够与网络准入设备进行联动,当发现不安全终端接入网络的时候,能够对这些终端实现一定程度的阻断,防止这些终端对业务系统造成危害,并能够主动帮助这些终端完成安全状态的自修复。

- 对于未能及时修复的不安全终端,能够对其进行权限限制,避免接入网络,引发网络安全问题。

系统修复和升级

如果系统存在安全隐患,NAC方案提供了系统自动和手动修复升级功能。可自动下载和升级系统补丁、触发病毒库的更新、自动杀死非法/违规进程等强制安全措施。

1.3实现过程

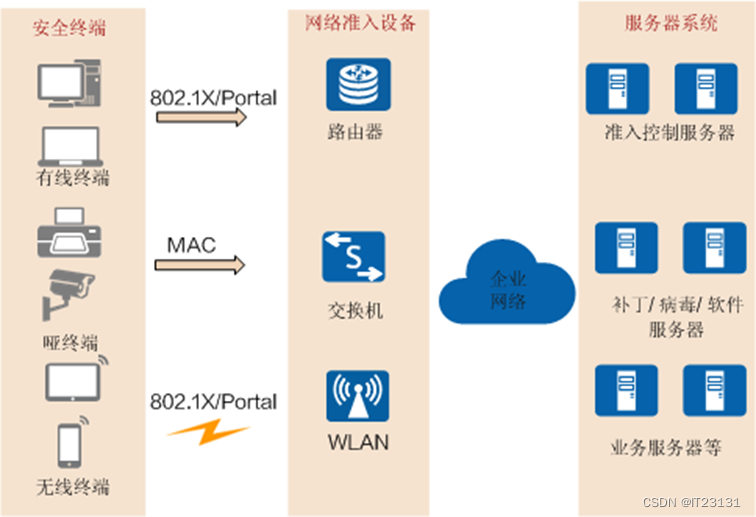

NAC方案包括三个关键组件:安全终端、网络准入设备、服务器系统

- 安全终端:安全终端是安装在用户终端系统上的软件,是对用户终端进行身份认证、安全状态评估以及安全策略实施的主体。

- 网络准入设备:网络准入设备是网络中安全策略的实施点,负责按照客户网络制定的安全策略,实施相应的准入控制(允许、拒绝、隔离或限制)。

华为NAC方案支持802.1X、MAC认证和Portal等多种认证方式。在各种认证方式下,网络准入设备辅助用户终端与准入服务器进行认证。网络准入设备可以是交换机、路由器、无线接入点或其它安全设备,通过这些网络准入设备,实现强制用户准入认证、拒绝非法用户的网络访问、隔离不健康终端、为“合法用户、健康终端”提供网络服务的目的。

- 服务器系统:服务器系统包括准入控制服务器、病毒/补丁/软件服务器和业务服务器。

准入控制服务器是NAC方案的核心,用户在身份认证和安全检查通过前就可以访问,主要负责对用户进行认证和安全审核,实施安全策略,并且与网络准入设备联动,下发用户权限。用户已通过身份认证但终端安全检查未通过时,一般会访问病毒/补丁/软件服务器,进行终端上病毒库的自动更新、操作系统和应用软件的补丁安装和更新等,以满足终端安全检查的要求。业务服务器用于企业业务管理,只有通过认证和授权后的用户才能访问。

以企业网络为例,网络中的用户通常可以分为员工、合作伙伴和访客,针对不同的用户角色,NAC方案可实现为其定制不同的网络接入和权限控制规则。

- 员工:主要指具有固定办公地点以及长期工作合同的用户。员工通常使用公司设备作为办公设备,公司设备一般在员工领取时已预安装了安全终端,员工认证通过后一般具有公司网络充分的访问权限。

- 合作伙伴:主要指流动性较大,企业约束力较低的合作伙伴等。这些人员会在一定时期内接入企业网络,并访问网络内的部分服务器。这类人员通常也使用安装了安全终端的公司设备,但是,由于此类人员安全性较低,权限应当严格受控。

- 访客:主要指一次性接入企业网络的访客人员。通常通过无线方式接入,权限仅限于借助企业网络访问Internet,与员工、合作伙伴之间要进行严格隔离,以防止企业信息资产泄露。

1.4应用

- 安全终端:安全终端是安装在用户终端系统上的软件,是对用户终端进行身份认证、安全状态评估以及安全策略实施的主体。

- 网络准入设备:网络准入设备是网络中安全策略的实施点,负责按照客户网络制定的安全策略,实施相应的准入控制(允许、拒绝、隔离或限制)。

华为NAC方案支持802.1X、MAC认证和Portal等多种认证方式。在各种认证方式下,网络准入设备辅助用户终端与准入服务器进行认证。网络准入设备可以是交换机、路由器、无线接入点或其它安全设备,通过这些网络准入设备,实现强制用户准入认证、拒绝非法用户的网络访问、隔离不健康终端、为“合法用户、健康终端”提供网络服务的目的。

- 服务器系统:服务器系统包括准入控制服务器、病毒/补丁/软件服务器和业务服务器。

准入控制服务器是NAC方案的核心,用户在身份认证和安全检查通过前就可以访问,主要负责对用户进行认证和安全审核,实施安全策略,并且与网络准入设备联动,下发用户权限。用户已通过身份认证但终端安全检查未通过时,一般会访问病毒/补丁/软件服务器,进行终端上病毒库的自动更新、操作系统和应用软件的补丁安装和更新等,以满足终端安全检查的要求。业务服务器用于企业业务管理,只有通过认证和授权后的用户才能访问。

以企业网络为例,网络中的用户通常可以分为员工、合作伙伴和访客,针对不同的用户角色,NAC方案可实现为其定制不同的网络接入和权限控制规则。

- 员工:主要指具有固定办公地点以及长期工作合同的用户。员工通常使用公司设备作为办公设备,公司设备一般在员工领取时已预安装了安全终端,员工认证通过后一般具有公司网络充分的访问权限。

- 合作伙伴:主要指流动性较大,企业约束力较低的合作伙伴等。这些人员会在一定时期内接入企业网络,并访问网络内的部分服务器。这类人员通常也使用安装了安全终端的公司设备,但是,由于此类人员安全性较低,权限应当严格受控。

- 访客:主要指一次性接入企业网络的访客人员。通常通过无线方式接入,权限仅限于借助企业网络访问Internet,与员工、合作伙伴之间要进行严格隔离,以防止企业信息资产泄露。

网络接入控制的应用

NAC方案可以应用在很多网络场景中,例如企业园区网络场景、BYOD场景、物联网场景、公共WIFI网络场景等。

企业网络

如上例,NAC方案在企业网络中通常会按照用户的角色,严格区分员工和非员工的网络访问权限。

BYOD

为满足企业员工对于新科技和个性化的追求、提高员工的工作效率,许多企业开始考虑允许员工自带智能设备(例如手机、平板或笔记本电脑等移动设备)接入企业内部网络,这就是BYOD(Bring Your Own Device)。员工自带的设备通常没有安装安全终端,接入企业内部网络可能会带来安全隐患。NAC方案借助终端类型识别技术,自动识别企业员工接入内部网络的设备类型,实现基于用户、设备类型及设备环境的认证和授权。

物联网

大多数的物联网设备不支持传统的身份验证协议或安全证书。NAC方案通过物联网设备的电子规约信息(包括设备版本号、厂家信息、版本号、产品名称、终端类型等)自动识别物联网设备,之后,根据各自配置的安全策略,完成物联网设备的入网认证。

公共WIFI网络

公共WIFI网络非常普及,几乎所有的咖啡馆、商店、机场、酒店和其他公共场所都为他们的顾客和访客提供了公共WiFi接入。对于完全开放的公共WIFI网络安全性很低,这是由于任何人、无需任何身份验证都可以登录,用户连接网络时需要慎重考虑。NAC提供微信认证、短信认证方案,用户接入公共WIFI时,通过微信扫码或者在Web Portal页面上输入手机号实现用户实名入网。

2 NAP技术

网络访问保护NAP技术(Network Access Protection)是为微软下一代操作系统Windows Vista和Windows Server Longhorn设计的新的一套操作系统组件,它可以在访问私有网络时提供系统平台健康校验。NAP平台提供了一套完整性校验的方法来判断接入网络的客户 端的健康状态,对不符合健康策略需求的客户端限制其网络访问权限。

为了校验访问网络的主机的健康,网络架构需要提供如下功能性领域:

健康策略验证:判断计算机是否适应健康策略需求。

网络访问限制:限制不适应策略的计算机访问。

自动补救:为不适应策略的计算机提供必要的升级,使其适应健康策略。

动态适应:自动升级适应策略的计算机以使其可以跟上健康策略的更新。

NAP 中囊括了广泛的技术,需要进行全面的规划和测试,尤其是在较复杂的应用方案中。尽管我重点介绍的应用方案并不复杂,但 NAP 网站可提供更为详细的指导准则,所有规模的部署皆可参考。该网站还包括基于 802.1X 和 Ipsec 的强制技术的规划帮助信息,与基于 DHCP 的强制相比,这些技术通常更适合企业的需求。

NAP 为评估连接到网络的计算机的运行状况提供了一个强有力的可扩展平台。对中小型组织而言,基于 DHCP 的强制具有诸多好处,而且实现和管理的成本较低。NAP 是使用 Windows Server“Longhorn”所获得的一个主要好处,它能帮助您的组织增强安全性,改善规则遵从状况。

3 TNC技术

3.1 概念

TNC ( Trusted Network Connect)即可信网络接入,作为TCG(TrustedComputing Group)中的一个分支,专门负责网络终端入网的可信任务。

TCG的前身是1999年10月成立的TCPA组织,TCPA最初是为了解决PC机结构上的不安全,从基础上提高其可信性,由几大IT巨头Compaq、HP、IBM、Intel和Microsoft牵头组织的可信计算平台联盟TCPA(Trusted Computing Platform Alliance),成员达190家。

2003年3月TCPA改组为“可信计算组织”TCG(Trusted Computing Group),TCG 在原TCPA 强调安全硬件平台构建的宗旨之外,更进一步增加了对软件安全性的关注,旨在从跨平台和操作环境的硬件组件和软件接口两方面,促进不依赖特定厂商开发可信计算环境。

在讨论TNC之前,我们先要对“可信”下一个定义:“一个实体在实现给定目标时,若其行为总是如同预期,则该实体是可信的”。而对于“行为“是否符合”预期”,可能在不同的应用场景有着 不同的结果,据此TNC V1.0的目标明确为:定义一个开放的解决框架,是网络人员能够根据终端的安全状况分配不同的网络访问权限。对于终端安全状况的评估需要定义一套完整的终端完整性检查策略,而该策略可能涉及硬件、固件、软件和应用等整个运行环境,“may or may not include evidence of a Trusted Platform Module (TPM)”。TNC实质上是把终端可信概念延伸到网络上,从而来完善整个系统的安全性。

3.2 目标

2008年TNC工作组把TNC目标描述为:

给不同的网络访问者不同的访问权限

保证端点符合安全要求

能应对各种接入设备的联网要求,如电话、PDA、无线设备等

协助解决企业资产监控和软件升级的难题

TNC对这些目标的实现是通过一系列的接口标准来完成的。这其中包括软件直接的接口标准比如:IF-IMC/IF-IMV/IF-TNCC/IF-TNCS 等;还包括一些硬件设备直接的流程规范比如:IF-PEP;当然还包括一些数据访问接口如:IF-MAP。

3.3 结构

框架中定义了5种实体(entity)、3个层次(layer)、10个组件(components)。图中的5列是TNC的5个实体:接入请求者(Access Requester-AR)、策略执行者(Policy Enforcement Point-PEP)、策略决策者(PolicyDecision Point-PDP)、元数据存取点(Metadata Access Point-MAP)、网络流控制和监控点(Flow Controllers Sensors, etc.),3个水平层是网络访问层(The network access layer)、完整性评估层(Theintegrity evaluation layer)和完整性度量层(The integrity measurement layer),这其中包含了10个组件,实体、层、组件间由相关的接口连接。

注意:TNC结构并不排斥网络访问控制中没有定义的组件,TNC的组件并不是实现安全与网络连接的唯一组件,如在802.1X应用环境中RADIUS Server可以实现 Network Access Authority(NAA) ,也可以从其它设备或系统中获得策略决策相关的信息。

3.4 实体与组件

在TNC结构中所有实体与组件都是逻辑的,不一定是独立的物理设备,也可以是单独的软件程序或功能,可以是其它设备的一个功能或设备的集合等等。

在TNC结构中有2个实体是必须的,3个是可选的。必须的实体是接入请求者(Access Requester-AR)和策略决策者(Policy Decision Point-PDP)。5个实体如下:

接入请求者(Access Requester-AR):指运行于接入端点设备上的各种安全组件,用于完成端点设备各种安全状态信息的收集和提交接入认证请求。

策略执行者(Policy EnforcementPoint-PEP):指完成端点设备接入网络的各种接入设备,包括802.1x的交换机、防火墙、VPN网关等。主要完成接受端点接入请求 信息,转发端点安全状态信息给后台策略服务器,并执行策略服务器下发的安全接入策略。

策略决策者(Policy DecisionPoint-PDP):指安全策略服务器,主要根据接入请求设备提交的安全状态信息执行平台完整性认证,并根据策略对其进行授权。

元数据存取点(Metadata AccessPoint-MAP):指独立的元数据服务器,用规范格式的集中存储网络和终端的各种安全状态信息、策略信息,构成网络中安全信息的交换平台。通过MAP,其它TNC组件都可以发布、订阅与检索与自身的状态和与策略决策相关的数据。MAP允许没有参与初始化网络接入的组件(如流控)执行策略,也允许不直接与AR相连的组件发布信息,如网路实时状态、服务类型等。

网络流控制和监控点(Flow Controllers ,Sensors, etc.):指网络中部署的其它各种安全设备(比如IDS、防火墙、流量控制等),它向MAP实时提交端点设备的动态安全信息,并根据MAP中的安全策略信息动态调整对网络访问行为的控制策略。网络流控制组件包括内部防火墙、QOS设备、代理等,可以控制访问特定的服务、特定的区域和限制带宽等。检测组件包括入侵检测设备、病毒检测设备、认证状态、DHCP等服务的广播请求、服务通告等等。