目录

百里挑一

exiftool:

[SUCTF2018]followme

grep工具使用:

[安洵杯 2019]Attack

mimikatz工具使用:

百里挑一

打开文件是流量包,发现里面有很多图片

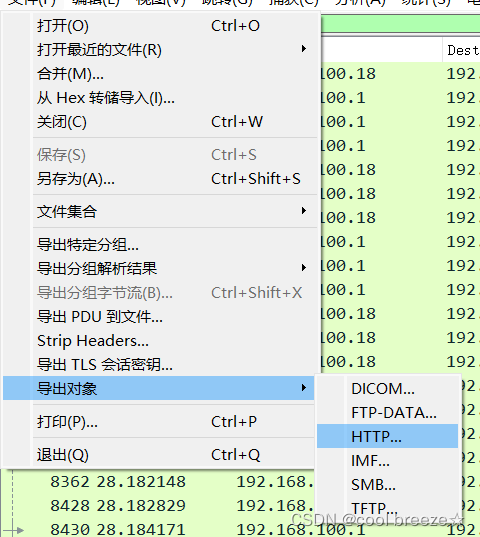

导出http

另存一个文件夹,里面很多图片,啥也看不出来 ,看了其他大佬wp学到了一个新工具

exiftool:

exiftool这个工具非常强大,可以提取图片的信息

exiftool是经过测试发现对图片EXIF信息解析支持是最好的(如果有更好的请补充)exiftool支持图片EXIF信息查询,修改及批量操作,还支持其它文件的EXIF操作。- 我们知道文件后缀名并不能代表文件的类型格式,比如上图webp格式后缀名是jpg,换言之一张jpg后缀名图片可能不是jpg图片,可能是

web,png,text或其它类型文件。那么怎么快速了解它是哪种类型文件并获取它的一些其它信息呢,这时exiftool就派上用场了,试了下其它几个Exif工具,也用Mac/iOS原生代码测试了下,发现不能有效的读取jpg后缀的webp图片,而exiftool能很好支持。注意并非每一张图片都包含 exif 信息,像微信朋友圈如果发表的不是原图就没有。

具体使用方法参考:

图片EXIF信息查看与Exiftool使用 - 简书 (jianshu.com)

ExifTool完全入门指南 (rmnof.com)

拿到一半flag,还剩一半

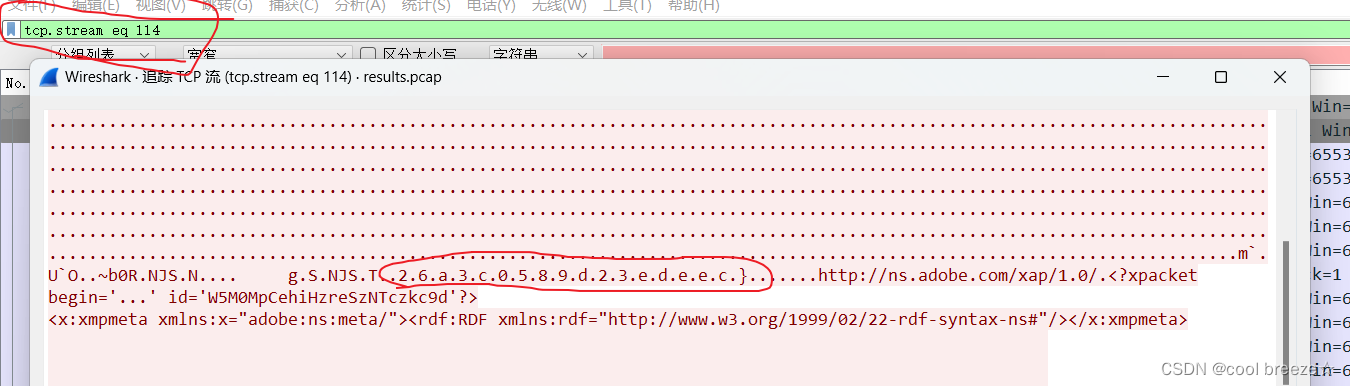

剩下一半在流量包里找,

在tcp114追踪流中找,过滤器输入tcp.stream eq 114

拿到剩下的flag

[SUCTF2018]followme

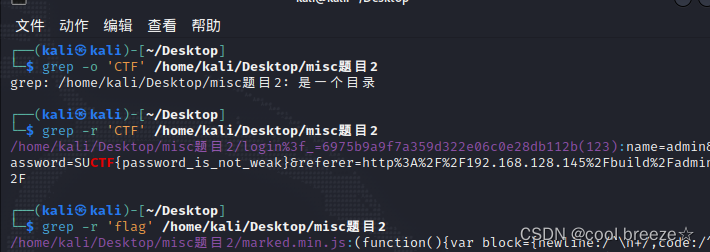

打开题目,又是一个流量包的题目。打开文件导出所有文件,查看

用grep指令寻找可能的字符串

或者这个指令也欧克

./*表示当前目录下的所有文件

grep工具使用:

Linux系统中grep命令是一种强大的文本搜索工具,它能使用正则表达式搜索文本,并把匹 配的行打印出来 参考:Linux grep 命令 | 菜鸟教程 (runoob.com)

(142条消息) Grep 命令的15种常用用法(值得收藏)_grep用法_独家雨天的博客-CSDN博客

[安洵杯 2019]Attack

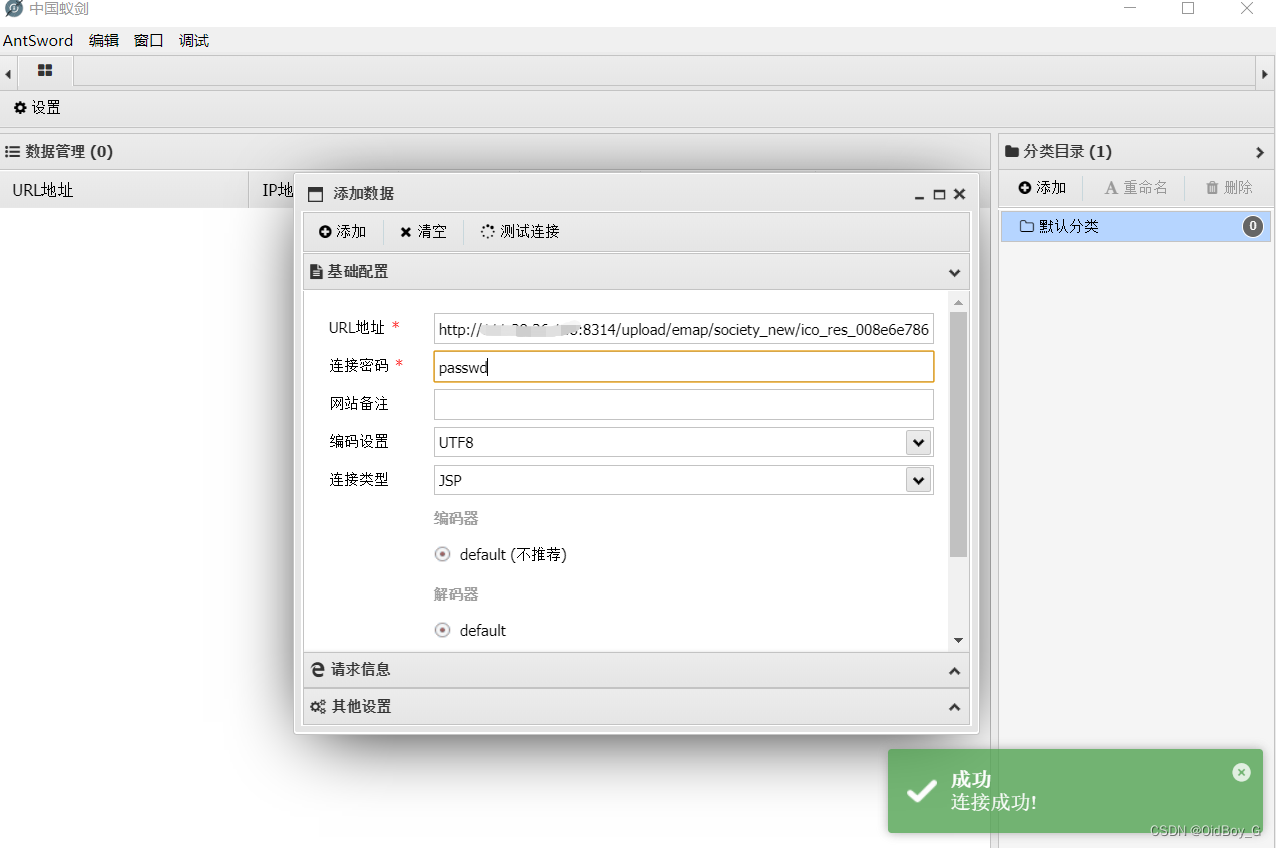

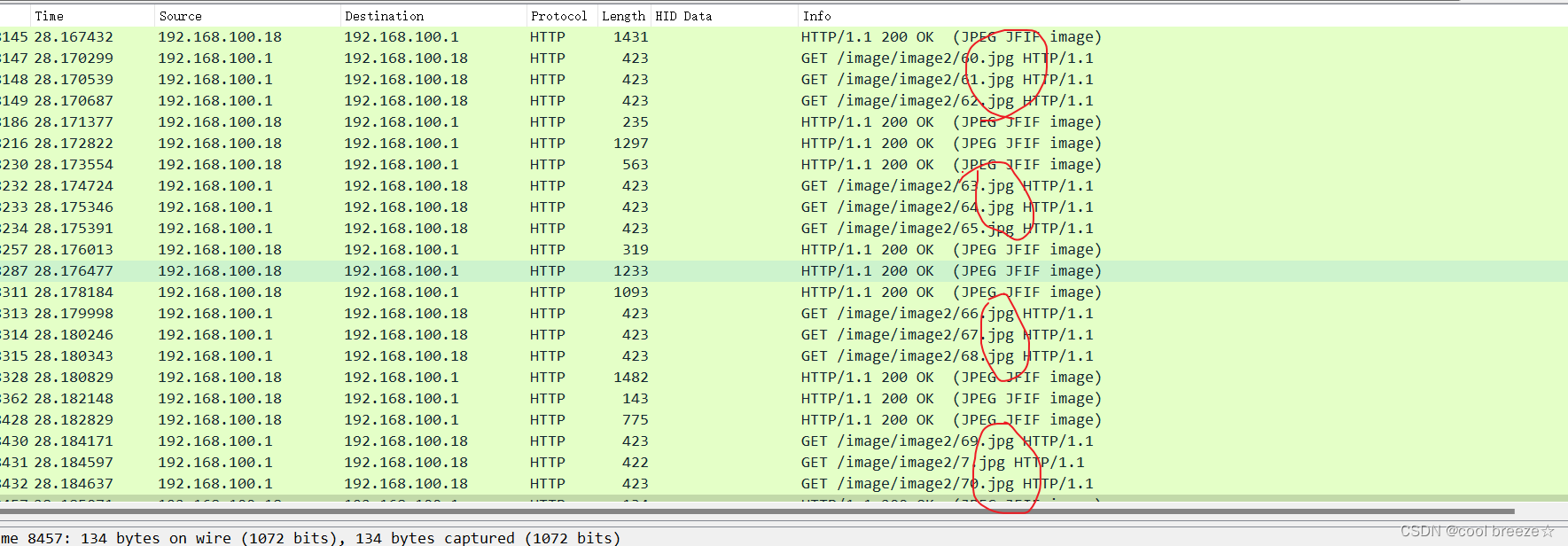

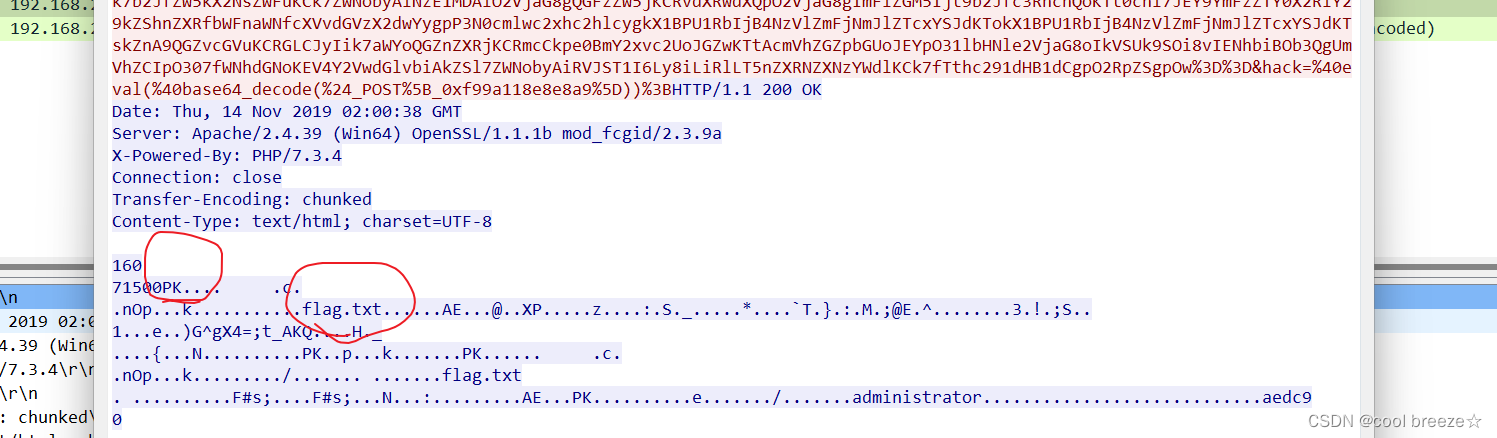

打开附件,还是一个流量包问题

我是直接搜索分组字节流找flag,看到里面有一个zip文件,后面看到其他的大佬的wp有写到可以直接foremost分离(忘记了) ,直接foremost可以看的更清晰一点,也可以提取出里面其他的文件

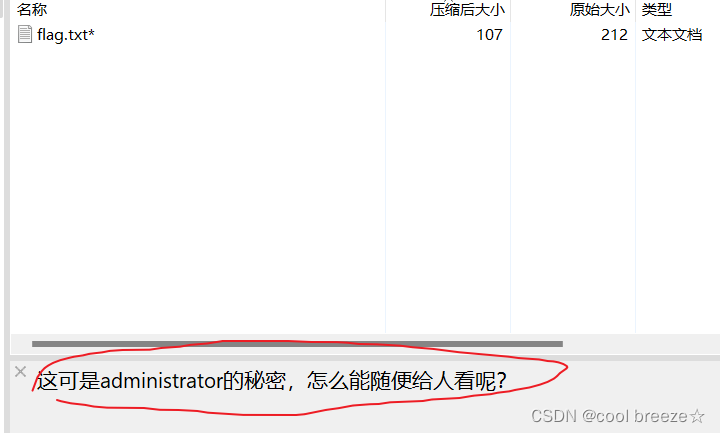

导出来一个zip文件,但是是加密的,需要找密码,下面有一句提示

尝试去找administrator相关,但依然一无所获。后来看到其他大佬的wp写的是用mimikatz工具获取登录账号和密码,嗯,学到新工具。流量包中lsass.dmp文件是一个提示。

mimikatz工具使用:

mimikatz工具

下载地址:https://github.com/gentilkiwi/mimikatz/releases

Mimikatz(usr/share/mimikatz)是在Kali上集成的Windows工具;

Mimikatz2.工具是由法国人所写的,用法跟其他的工具不太一样;

具体用法参考:

mimikatz-域密码获取神器 - 小菜的爱 - 博客园 (cnblogs.com)(143条消息) 内网渗透神器(Mimikatz)——使用教程_W小哥1的博客-CSDN博客

(143条消息) mimikatz工具使用_~~...的博客-CSDN博客

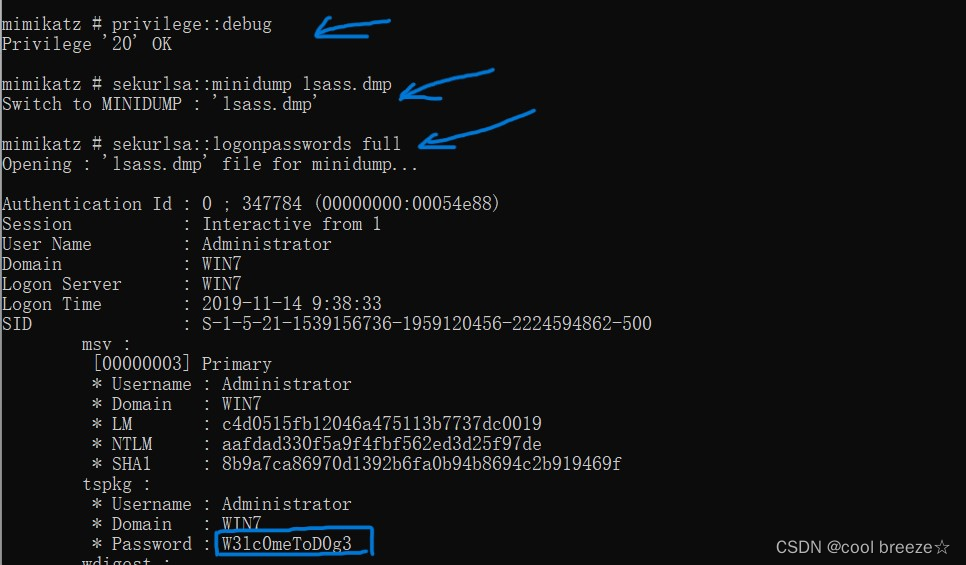

本题中使用三条指令

privilege::debug //提权,以管理员身份运行

sekurlsa::minidump lsass.dmp //载入文件

sekurlsa::logonpasswords full //读取登录密码

拿到密码解密压缩包

拿到flag

![[MySQL]MySQL表中数据的增删查改(CRUD)](https://img-blog.csdnimg.cn/img_convert/ba2e4dc649d1a8c5aef073f6099bc986.png)

![IAR编译报错:Error[Pe065: expected a “.“ and Error[Pe007]:unrecognized token](https://img-blog.csdnimg.cn/c5816c72a91d4bd79266f9c631d10cb7.png)