文章目录

- 命令注入(Command Injection)

- 发生场景

- 示例

- 防范手段

- 其他类型命令注入漏洞

- 1. SQL注入(SQL Injection)

- 2. LDAP注入(LDAP Injection)

- 3. OS命令注入(OS Command Injection)

- 4. XPath注入(XPath Injection)

- 5. JavaScript注入(JavaScript Injection)

- 总结

命令注入(Command Injection)

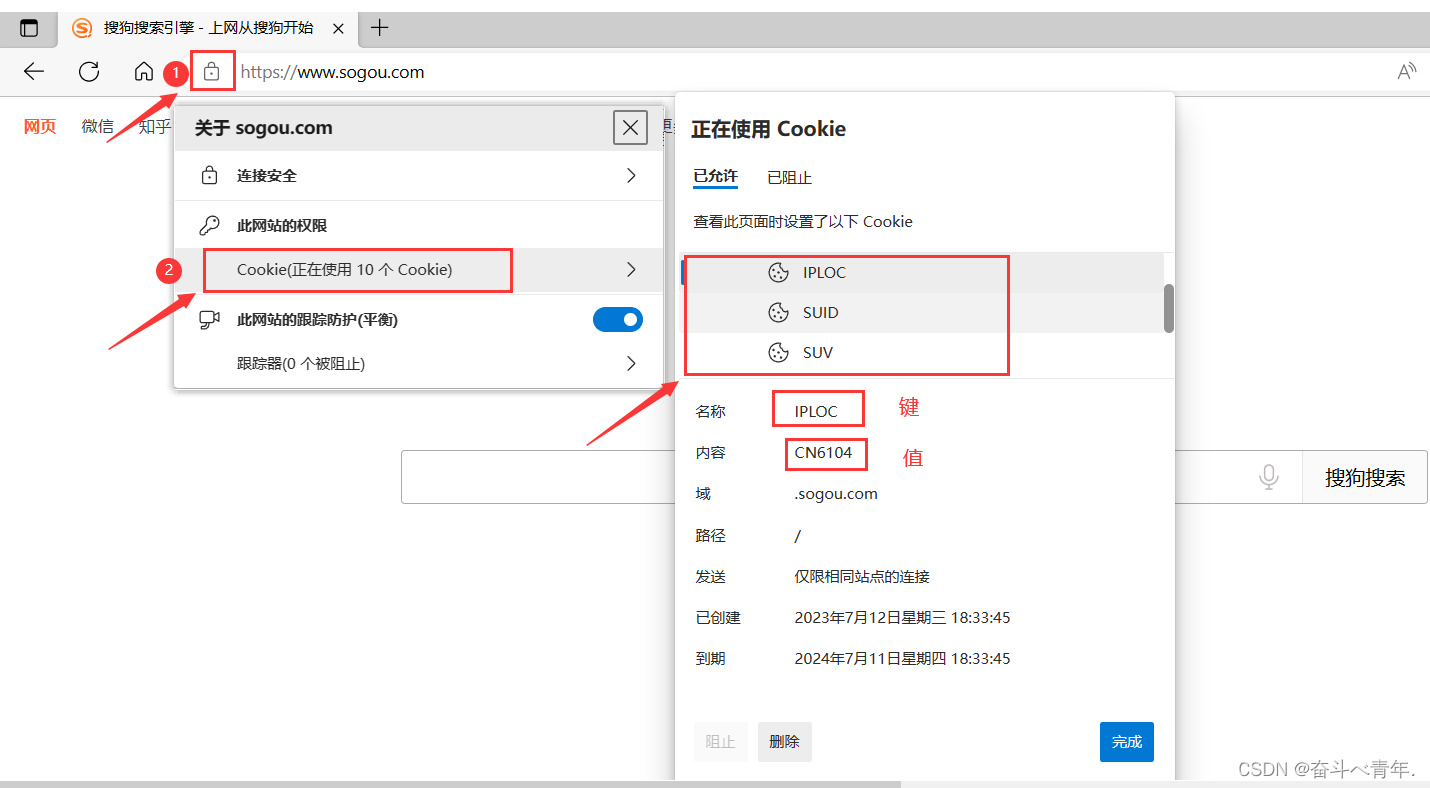

命令注入(Command Injection)是一种常见的安全漏洞,它发生在应用程序中,当应用程序在处理用户输入时,没有正确地验证、过滤或转义用户提供的数据,导致恶意用户能够在应用程序中执行任意的系统命令。

发生场景

命令注入通常发生在需要执行外部命令的场景,比如通过调用系统命令来执行操作系统的功能,或者通过调用其他程序来实现某些功能。当应用程序没有对用户输入进行充分的验证和过滤时,攻击者可以通过在输入中插入特殊字符或命令来执行恶意的系统命令。

示例

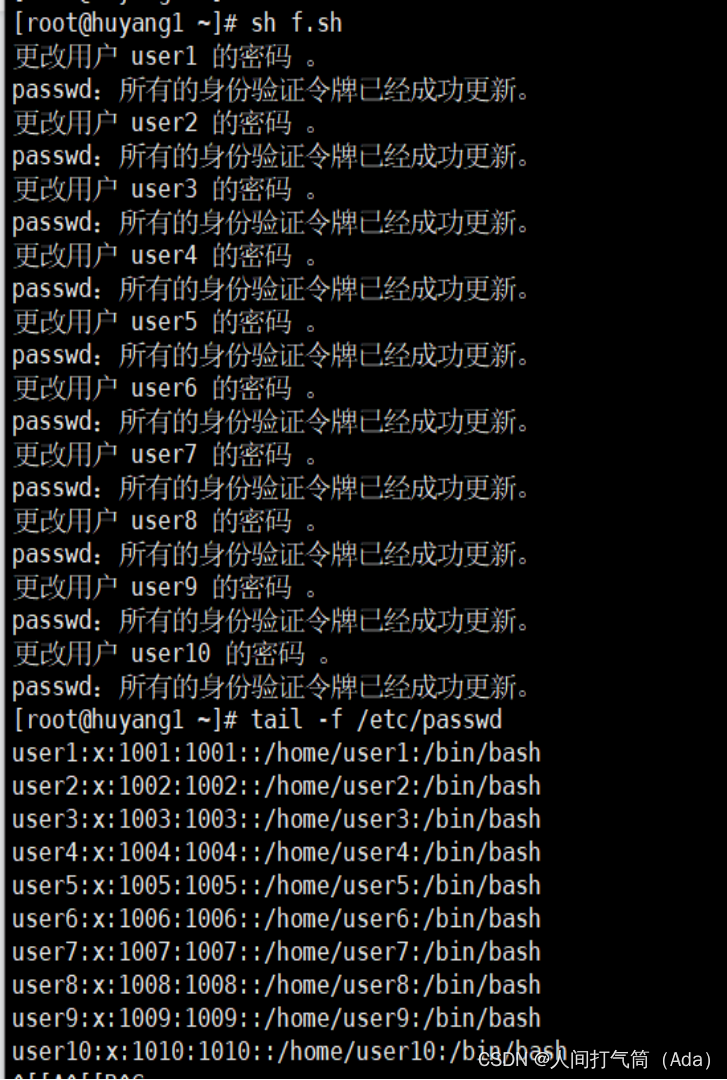

例如,考虑以下的代码片段:

import subprocess

# 获取用户输入

filename = input("请输入文件名:")

# 执行系统命令

subprocess.run(["rm", filename])

在这个例子中,应用程序接受用户输入的文件名,并直接将其作为参数传递给rm命令来删除文件。如果用户输入的文件名包含特殊字符或命令,攻击者可以通过输入恶意的文件名来执行任意的系统命令,比如删除系统中的重要文件。

防范手段

为了防止命令注入漏洞,应该始终对用户输入进行验证和过滤。一些常见的防御措施包括:

- 使用白名单验证:只接受特定格式或特定字符集的输入。

- 对输入进行转义或编码:确保特殊字符被正确处理,而不是被解释为命令。

- 使用参数化查询或预编译语句:在执行数据库查询或调用其他程序时,使用参数化查询或预编译语句,而不是将用户输入直接拼接到命令中。

- 最小权限原则:确保应用程序在执行外部命令时,以最小的权限运行,避免攻击者利用应用程序的权限来执行恶意命令。

通过正确地验证和过滤用户输入,可以有效地防止命令注入漏洞,提高应用程序的安全性。

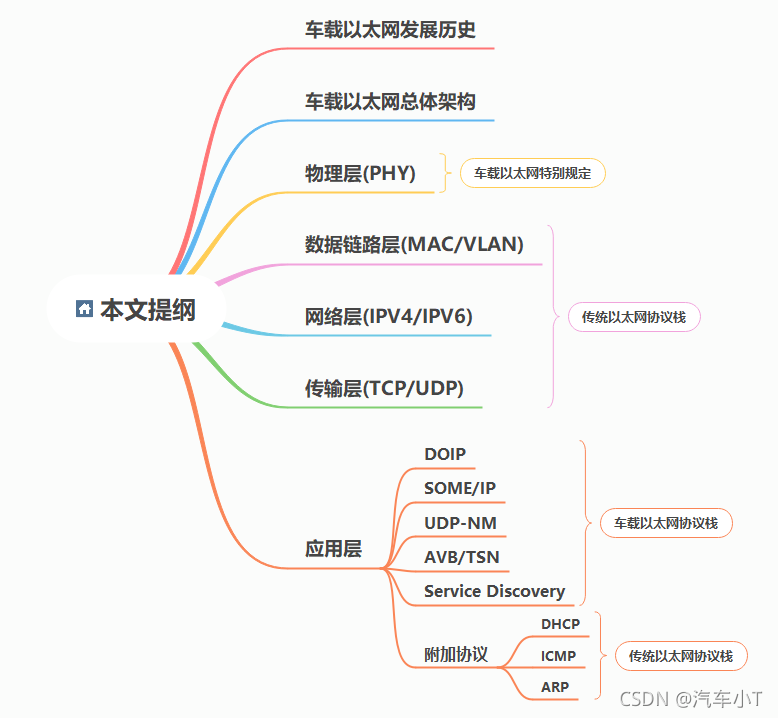

其他类型命令注入漏洞

除了常见的系统命令注入外,还有一些其他类型的命令注入漏洞。以下是一些典型的命令注入案例:

1. SQL注入(SQL Injection)

在应用程序中,当用户输入的数据直接拼接到SQL查询语句中,而没有进行充分的验证和过滤时,攻击者可以通过输入恶意的SQL语句来执行任意的数据库操作,比如删除、修改或泄露数据。

2. LDAP注入(LDAP Injection)

在使用LDAP(轻量级目录访问协议)进行用户认证或查询时,如果应用程序没有正确地验证和过滤用户输入,攻击者可以通过输入恶意的LDAP查询语句来执行任意的操作,比如绕过认证、获取敏感信息等。

3. OS命令注入(OS Command Injection)

在应用程序中,当用户输入的数据直接拼接到操作系统命令中,而没有进行充分的验证和过滤时,攻击者可以通过输入恶意的命令来执行任意的系统操作,比如删除文件、执行恶意脚本等。

4. XPath注入(XPath Injection)

在使用XPath进行XML数据查询时,如果应用程序没有正确地验证和过滤用户输入,攻击者可以通过输入恶意的XPath表达式来执行任意的操作,比如绕过认证、获取敏感信息等。

5. JavaScript注入(JavaScript Injection)

在Web应用程序中,当用户输入的数据直接插入到JavaScript代码中,而没有进行充分的验证和过滤时,攻击者可以通过输入恶意的JavaScript代码来执行任意的操作,比如窃取用户信息、篡改页面内容等。

总结

这些命令注入漏洞都是由于应用程序没有正确地验证和过滤用户输入导致的。为了防止这些漏洞,应该始终对用户输入进行验证、过滤和转义,使用参数化查询或预编译语句,以及遵循最小权限原则。此外,定期进行安全审计和漏洞扫描,及时修复发现的漏洞也是非常重要的。