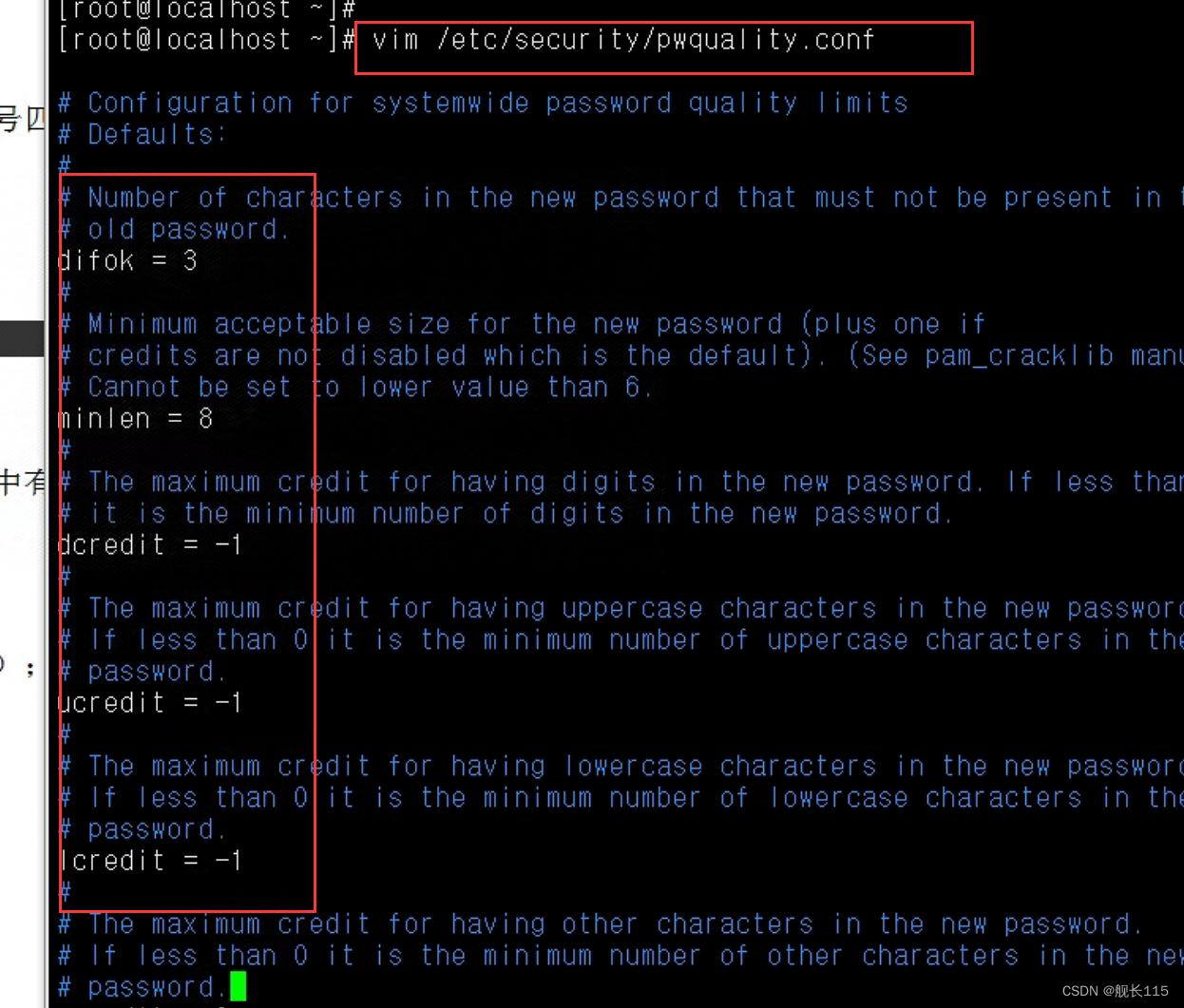

口令复杂度策略

| 序号 | 检查项名称 | 检查指南 | 符合性说明 | 整改方法 |

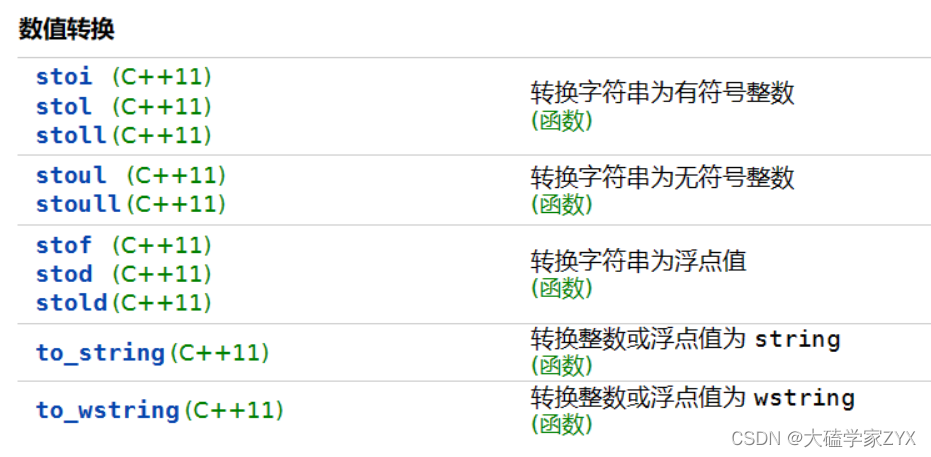

| 1 | 口令复杂度策略 | 1.确认账号现用密码; 2.查看配置文件/etc/pam.d/system-auth中相关参数。 | 1.密码长度不小于8位,至少包括数字、大写字母、小写字母、特殊字符中的三种字符,非常见弱密码,如Admin@123、1qaz@WSX等,非逻辑弱密码,如sdyc@123等; 2.如“difok=3 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 remember=5”符合要求。 | 1.建议静态密码长度至少8位,并包括数字、小写字母、大写字母和特殊符号四类中至少三类,5次以内不设置相同的密码。 2.参考配置: 在/etc/pam.d/system-auth文件中配置: 1.password requisite pam_cracklib.so difok=3 minlen=8 ucredit=-1 lcredit=-1 dcredit=-1 2.password sufficient pam_unix.so use_authtok md5 shadow remember=5 注: difok为新密码同旧密码最少不同字符个数; minlen为最小密码长度; ucredit为最少大写字母个数; lcredit为最少小写字母个数; dcredit为最少数字个数。 |

2,禁止root远程登录

vi /etc/ssh/sshd_config 设置 PermitRootLogin”值为“no”

service sshd restart

| root账号远程登录策略 | 查看配置文件/etc/ssh/sshd_config中相关参数。 | PermitRootLogin no | 建议禁止直接root远程登录。参考配置: vi /etc/ssh/sshd_config #编辑配置文件 设置“PermitRootLogin”值为“no” #不允许root直接登录 service sshd restart #重启sshd服务 注意:修改此项前,应确保存在可登录的普通账号。 | 中风险 | 不符合,未禁止root用户直接远程直接登录。 |