目录

第02关 文件名过滤绕过

1.打开靶场

2.源码分析

3.上传info.pHp

4.获取上传脚本地址

5.访问上传脚本

第02关 文件名过滤绕过

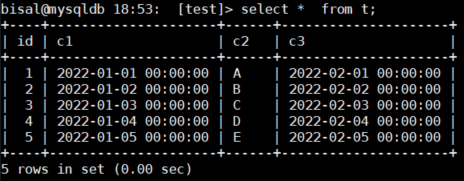

1.打开靶场

iwebsec 靶场漏洞库iwebsec![]() http://iwebsec.com:81/upload/02.php

http://iwebsec.com:81/upload/02.php

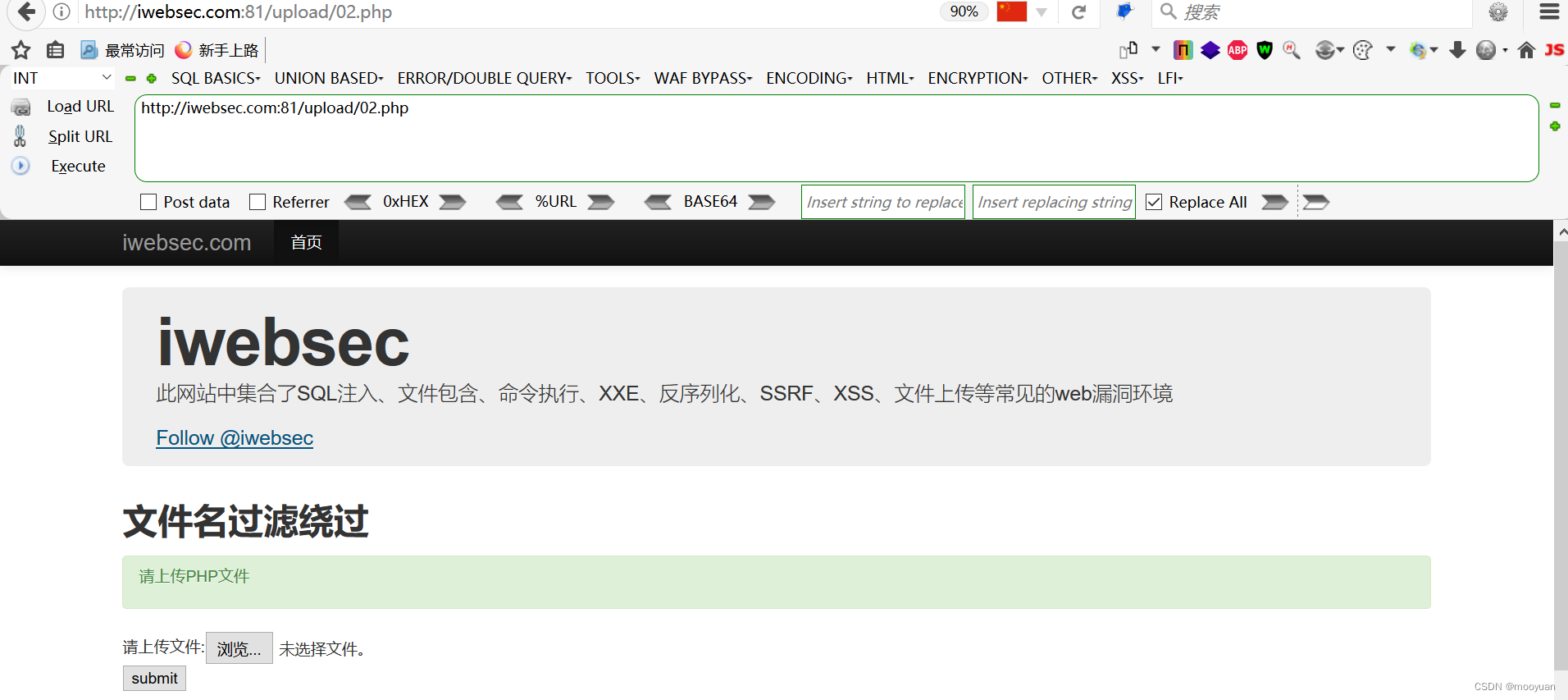

随手上传脚本info.php,如下所示提示不能上传php文件

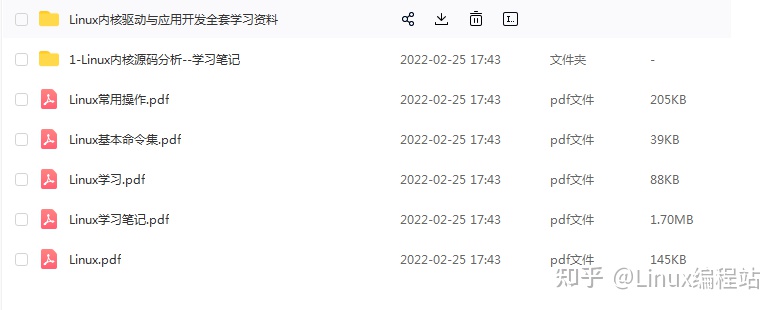

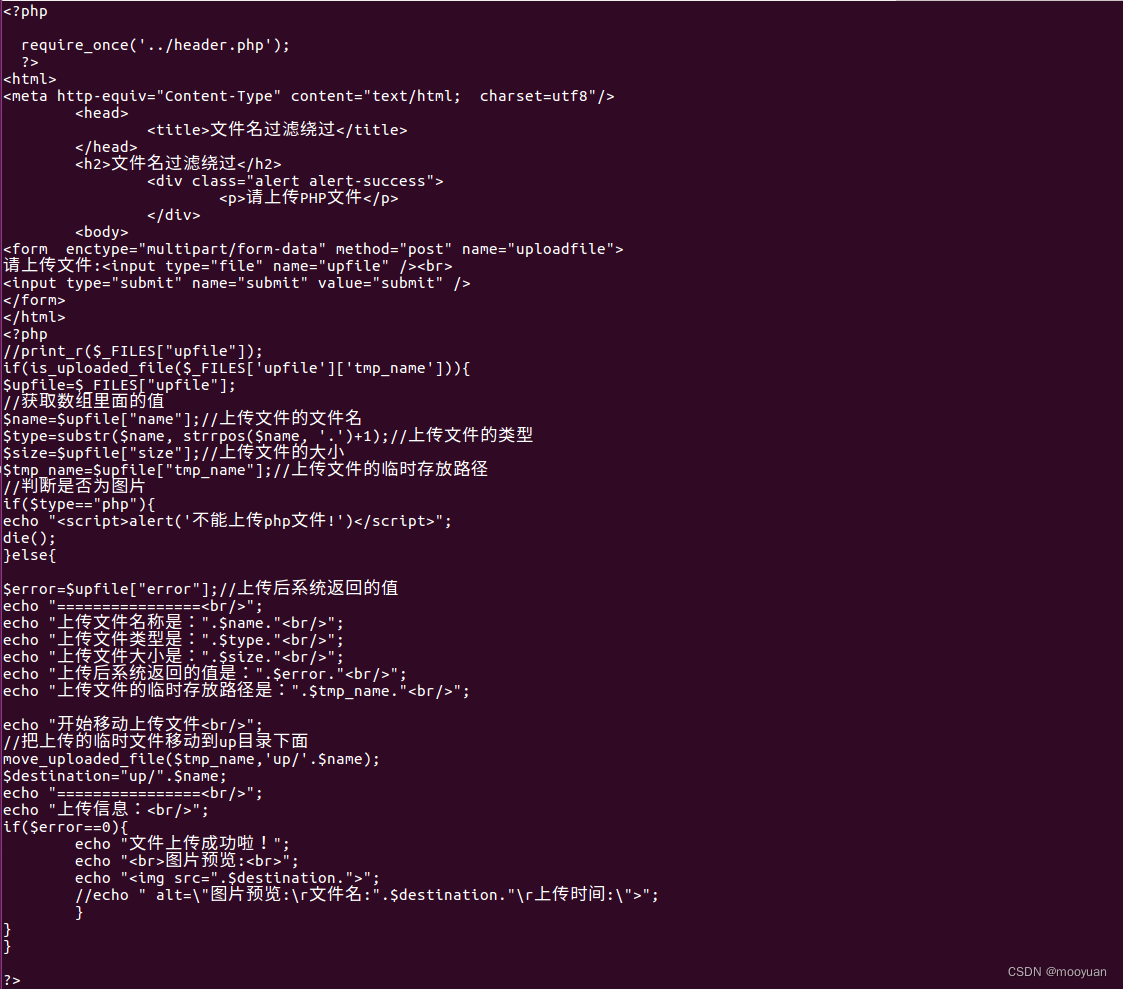

2.源码分析

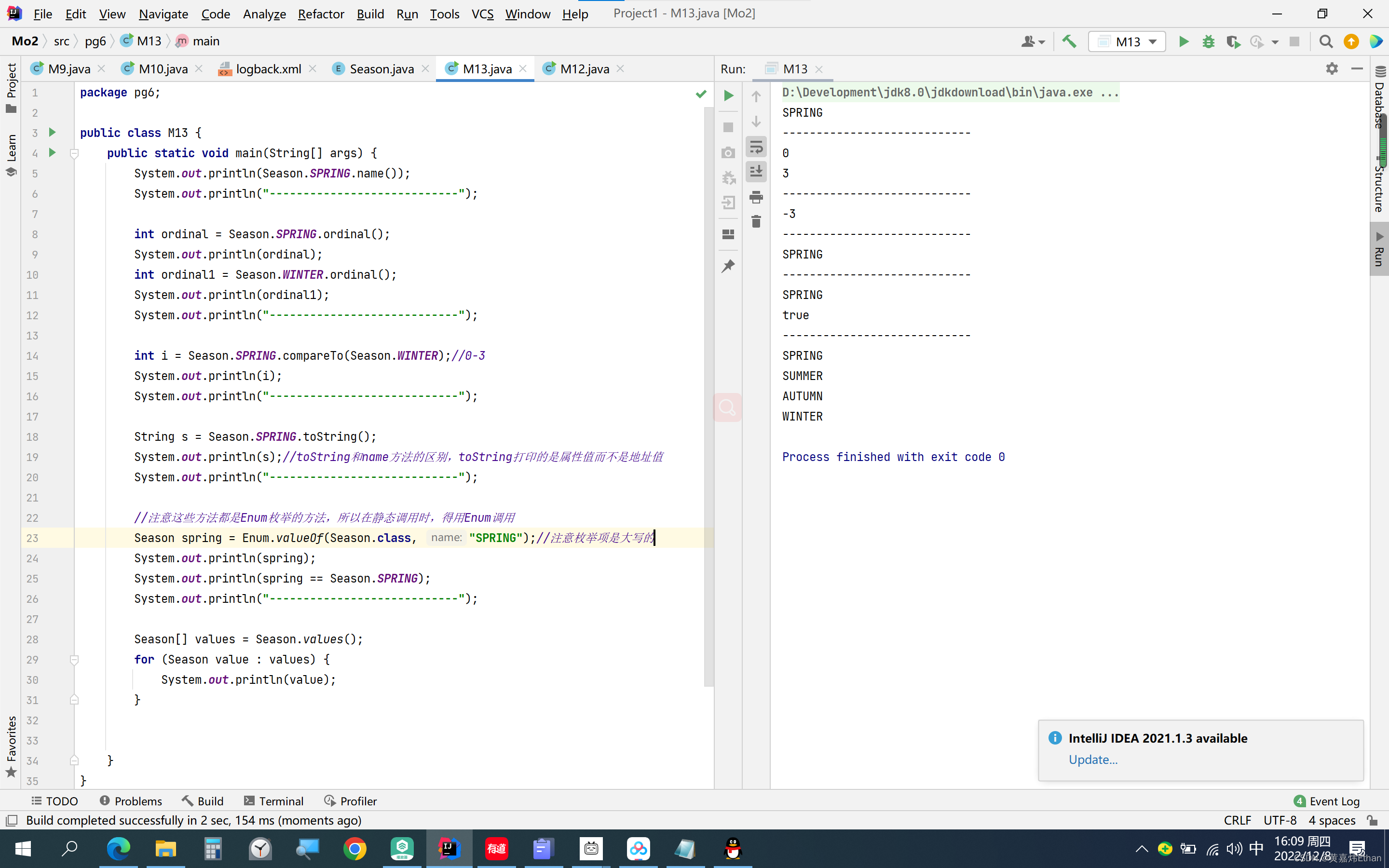

如下所示为02.php的源码内容

分析可知仅对php后缀进行判断,而且是黑名单判断,只要是php后缀那就会提示失败,而其他类型则会成功。由于后缀仅判断php关键字,故而可以考虑使用大小写绕过,比如说.PHP、.pHP、.PhP、.PHp等等,都可以绕过php关键字过滤。

<?php

require_once('../header.php');

?>

<html>

<meta http-equiv="Content-Type" content="text/html; charset=utf8"/>

<head>

<title>文件名过滤绕过</title>

</head>

<h2>文件名过滤绕过</h2>

<div class="alert alert-success">

<p>请上传PHP文件</p>

</div>

<body>

<form enctype="multipart/form-data" method="post" name="uploadfile">

请上传文件:<input type="file" name="upfile" /><br>

<input type="submit" name="submit" value="submit" />

</form>

</html>

<?php

//print_r($_FILES["upfile"]);

if(is_uploaded_file($_FILES['upfile']['tmp_name'])){

$upfile=$_FILES["upfile"];

//获取数组里面的值

$name=$upfile["name"];//上传文件的文件名

$type=substr($name, strrpos($name, '.')+1);//上传文件的类型

$size=$upfile["size"];//上传文件的大小

$tmp_name=$upfile["tmp_name"];//上传文件的临时存放路径

//判断是否为图片

if($type=="php"){

echo "<script>alert('不能上传php文件!')</script>";

die();

}else{

$error=$upfile["error"];//上传后系统返回的值

echo "================<br/>";

echo "上传文件名称是:".$name."<br/>";

echo "上传文件类型是:".$type."<br/>";

echo "上传文件大小是:".$size."<br/>";

echo "上传后系统返回的值是:".$error."<br/>";

echo "上传文件的临时存放路径是:".$tmp_name."<br/>";

echo "开始移动上传文件<br/>";

//把上传的临时文件移动到up目录下面

move_uploaded_file($tmp_name,'up/'.$name);

$destination="up/".$name;

echo "================<br/>";

echo "上传信息:<br/>";

if($error==0){

echo "文件上传成功啦!";

echo "<br>图片预览:<br>";

echo "<img src=".$destination.">";

//echo " alt=\"图片预览:\r文件名:".$destination."\r上传时间:\">";

}

}

}

?>

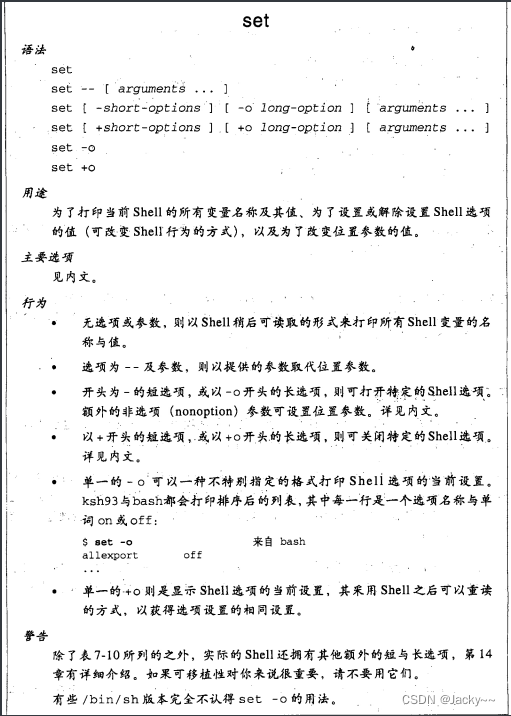

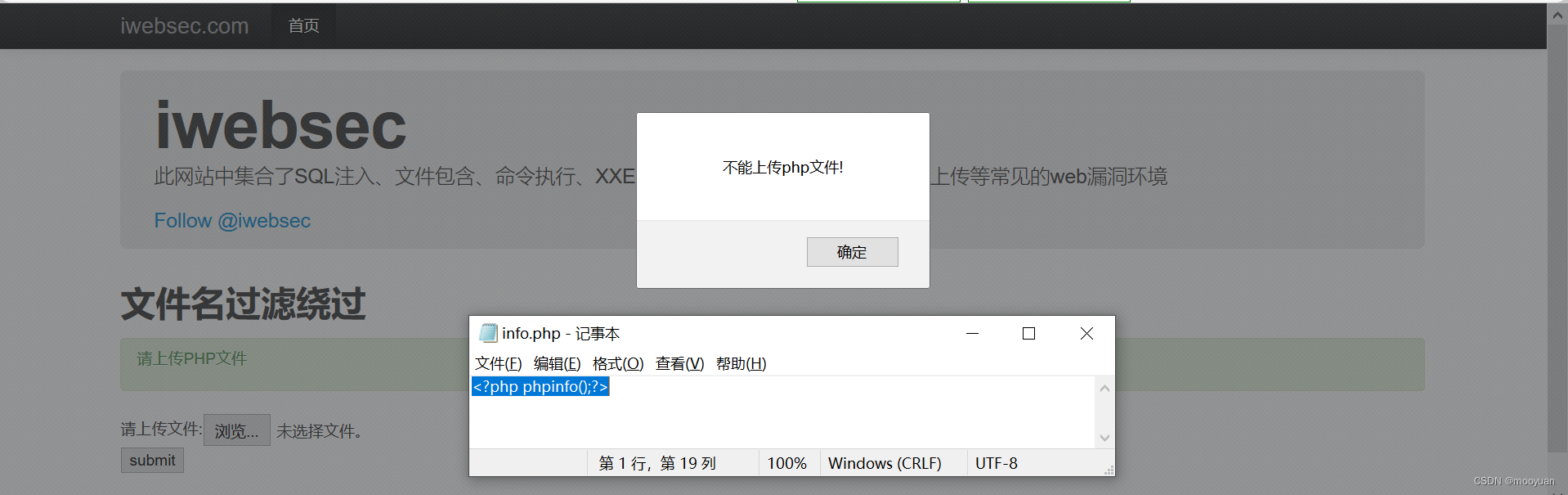

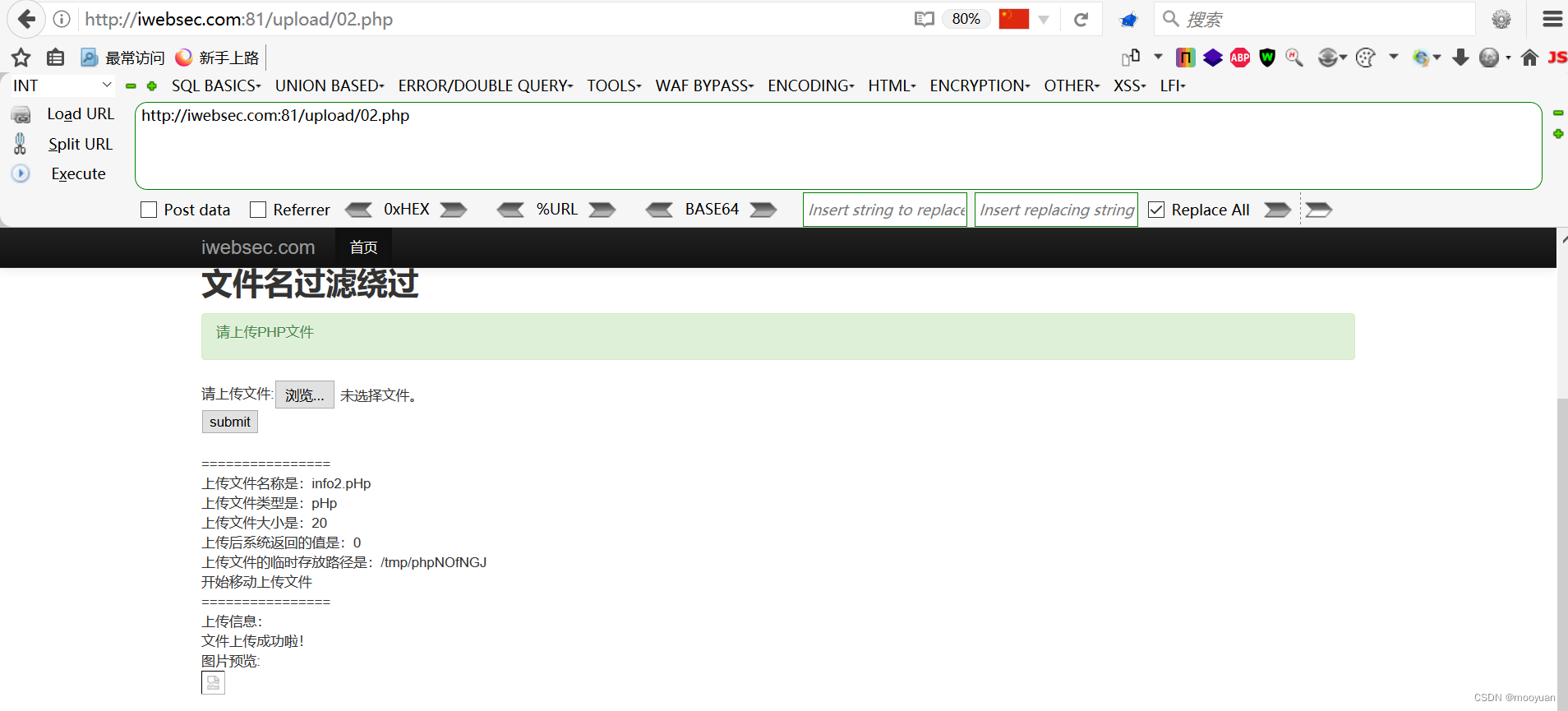

3.上传info.pHp

由于后台源码仅过滤php后缀,那么可以通过大小写后缀绕过,构建脚本info2.pHp

<?php phpinfo();?>选择上传info2.pHp,如下所示:

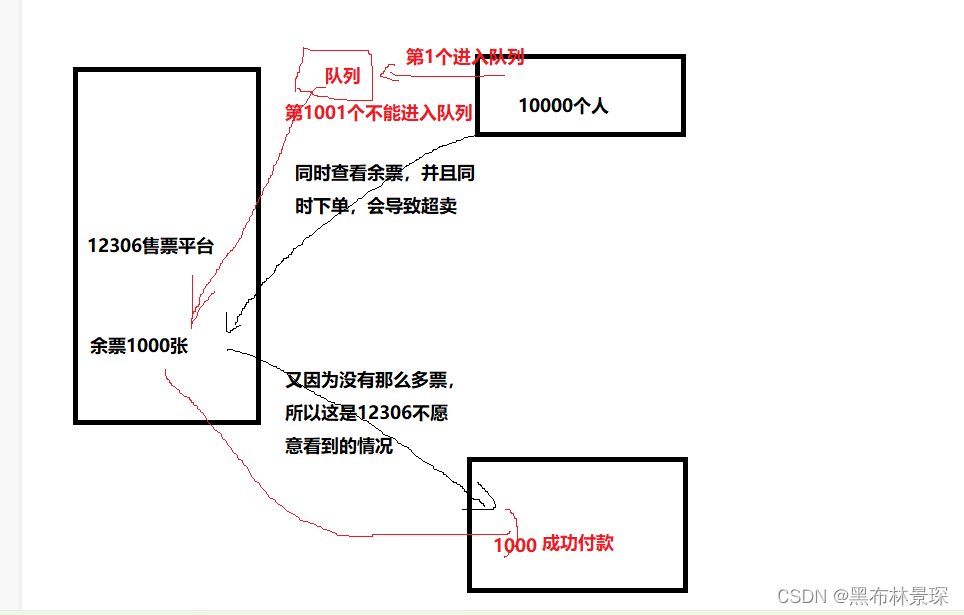

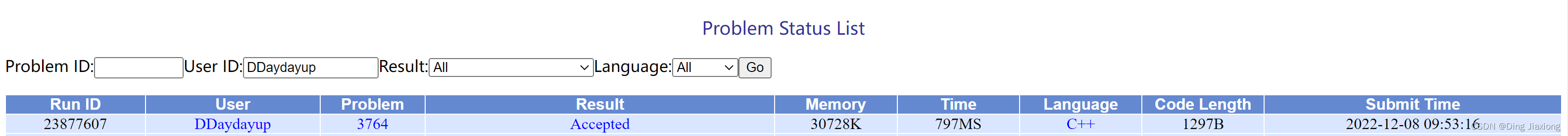

4.获取上传脚本地址

上传结果如下所示

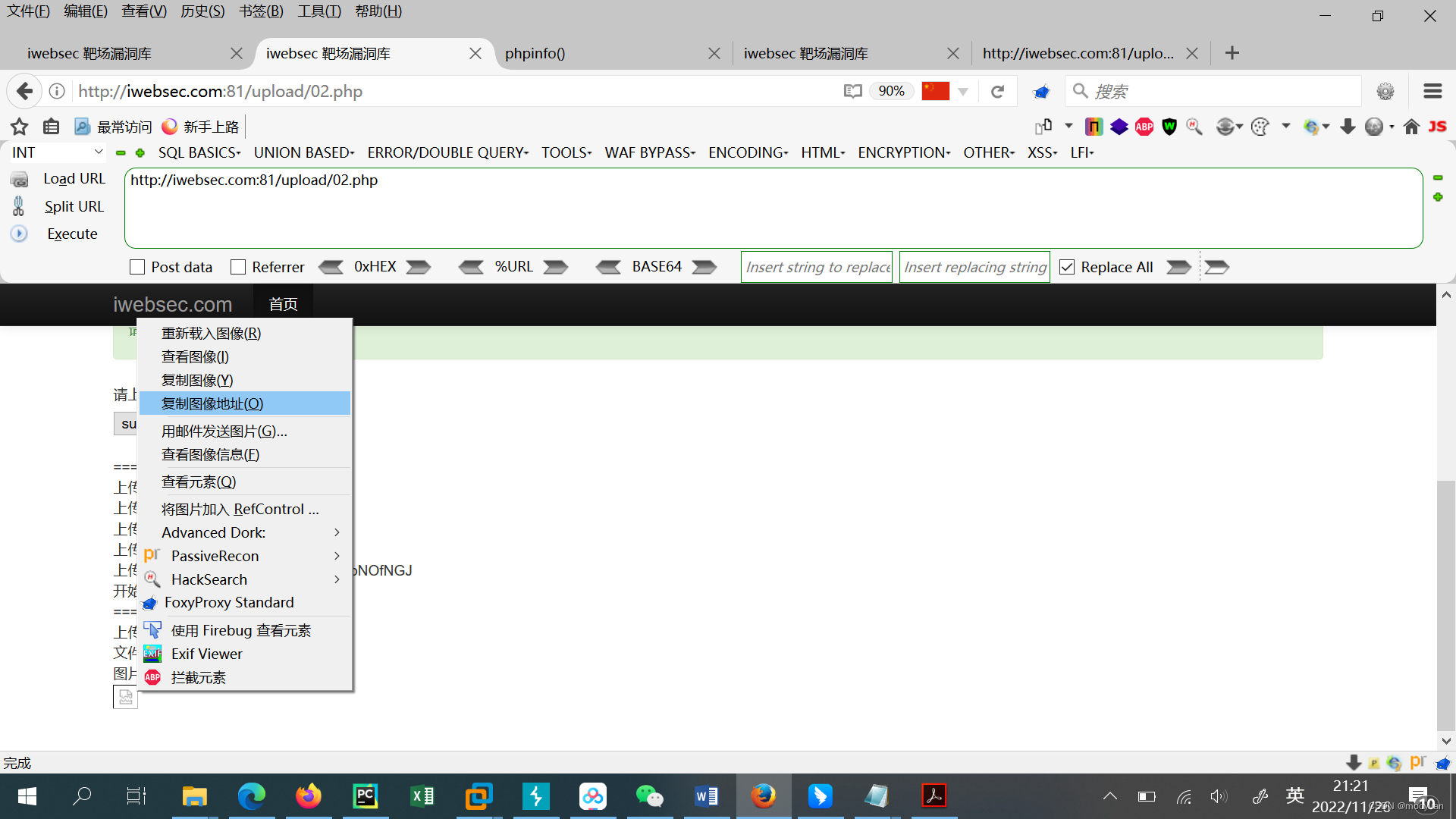

在图片预览处点击鼠标右键,选择复制图片地址

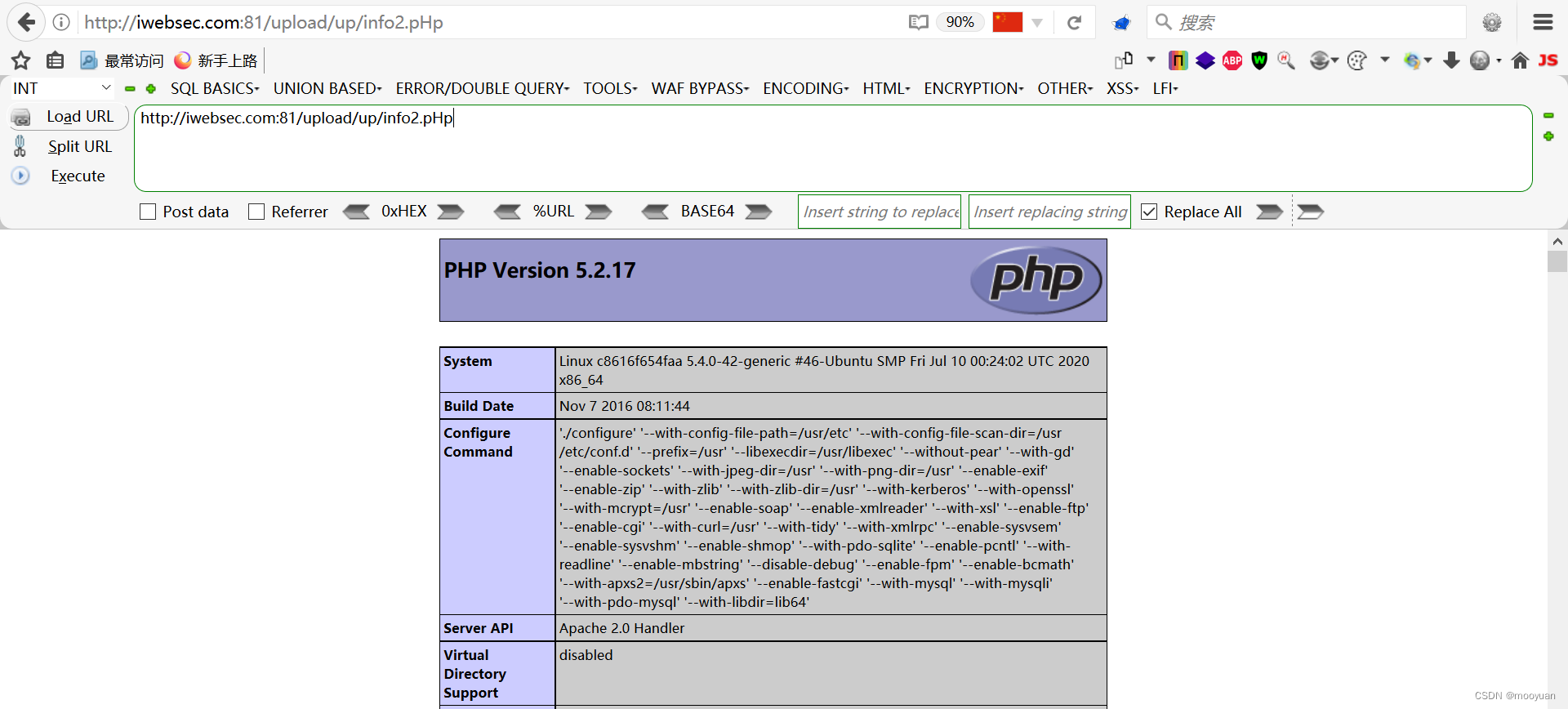

5.访问上传脚本

phpinfo()![]() http://iwebsec.com:81/upload/up/info2.pHp

http://iwebsec.com:81/upload/up/info2.pHp

如上所示,渗透成功